Share with your network!

Proofpointの研究者は、日本をはじめとする国々を狙ったバンキングトロージャンが、今年 1 月から 2 月にかけてかつて無い規模で拡散しているのを観測しました。日常的に狙われているイギリスやアメリカなどでは企業の対策も進んでいますが、これらの国々はこれまで狙われてこなかったため、被害の拡散が懸念されています。特に日本 (及びスペイン) では、2015年10月に最初に観測されたShifu以降、継続して大規模な攻撃に晒されています。

今回の観測から得られた主な発見は、以下の通りです:

-

UrlZoneバンキングトロージャンが、日本とスペインの銀行を狙ったメールスパムによって拡散しています。

-

Vawtrakトロージャンは、Anglerエクスプロイトキットを介して広がっており、日本の銀行を狙っています。

-

どちらのトロージャンも、金融機関のWebサイトのコンテンツを操作するためのダイナミックインジェクトシステムを使っています。(リソースを共有しているか、同じサードパーティからツールを調達していると考えられます)

-

このインジェクトシステムはロシア人によって開発されました。

UrlZoneバンキングトロージャン

今年1月21日、Proofpointの研究者は、日本のメールアカウントを狙った数万通ものメールを含む大きなスパム攻撃を観測しました。他の研究者も、日本でのUrlZoneの急増を観測しました。しかし、それよりも重要なことが背後で起こっていました。

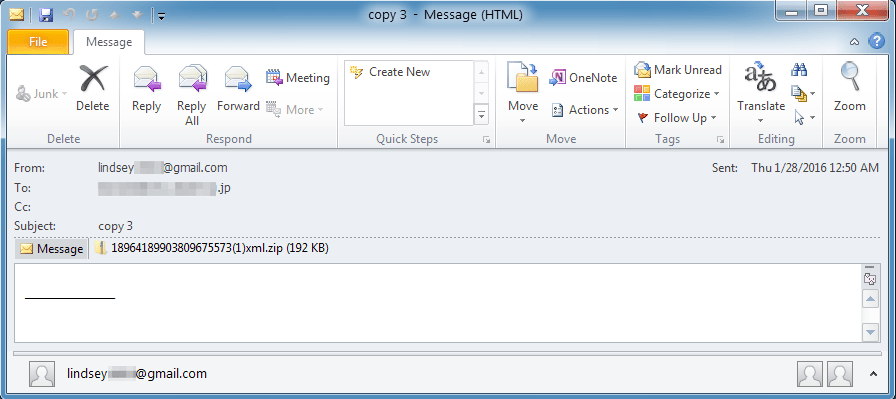

複数のGmailアカウントから送信された攻撃メールの件名は「copy 3」、メール本文は空白で、ZIP圧縮された実行形式ファイルが添付されています。Proofpoint はこれまで Dridex の拡散を数多く観測してきましたが、2015 年を通じて、このようなシンプルなテクニックが使われるようになってきています。シンプルなため、作るのが簡単で、偽装のための特別なアイデアも必要無く、翻訳も必要ありません。そして、恐らくはそれでも十分な効果を上げているのです。

図 1: 攻撃メール

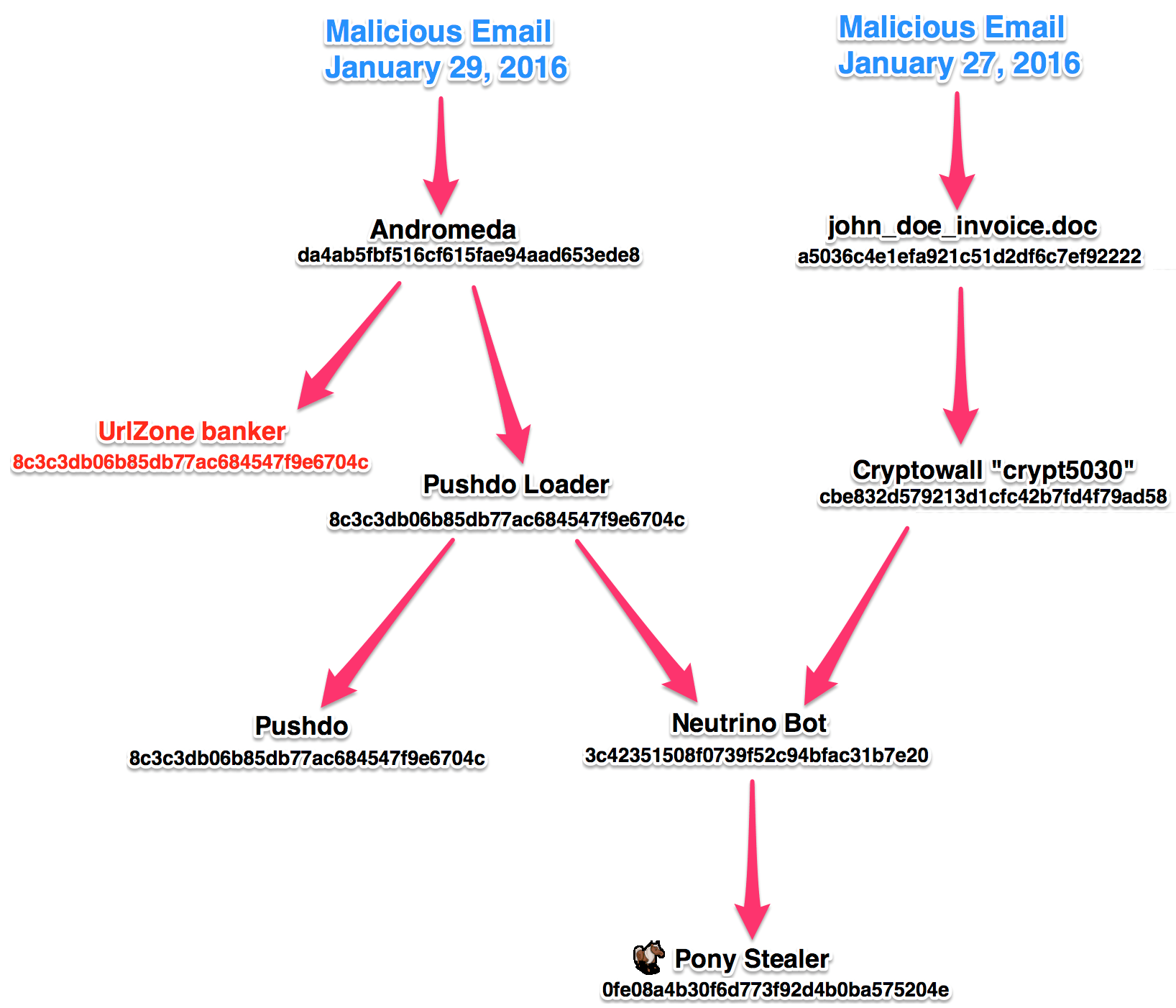

この攻撃で使われていた添付ファイルがAndromedaです。Andromedaはマルチパーパスのボットですが、このケースではUrlZoneをダウンロードするために使われています。また、マルウェアのエコシステムでは良くあることですが、Andromedaが他のマルウェアを大量にロードすることも観測されています。

-

UrlZone: マンインザブラウザータイプのバンキングトロージャンで、ここ数年観測されています。

-

Pushdo Downloader: 感染したコンピュータをスパムボットネットに追加するのに加え、このローダーはNeutrinoBotをダウンロードします。

-

Neutrino Bot: パスワードの窃盗、DDoS、他のペイロードのロードなどの機能を持つマルチパーパスボットで、今回は追加の窃盗のためにPonyをダウンロードします。

-

Pony: 追加のマルウェアのロード、パスワードの窃盗、ビットコインのサイフとして使われます。今回は窃盗の機能が使われました。

Proofpointが、1月27日にCryptowallの大がかりな攻撃を観測したことを附記しておくことには意味があるでしょう。Cryptowallは、UrlZone攻撃でも使われたNeutrino Botをダウンロードします。そして、2015年12月11日には、同じくUrlZone攻撃の中で使われたAndromedaボットネットが使われた攻撃を観測しています。このときはしかし、Pushdoのダウンロードのみに使われていました。これらの観測結果は、これらの攻撃を行った攻撃者の間になんらかの関係があったことを示唆しています。

図 2: UrlZone と関連する攻撃

以下の表は、UrlZoneによって狙われた銀行 (及び顧客) です。

銀行名 |

国 |

狙われたドメイン |

Bankiter |

Spain |

empresas.bankinter.com |

Banco Sabadell |

Spain |

www.bancsabadell.comww1.sabadellcam.comww1.sabadellurquijo.com |

Banca Multicanal |

Spain |

www.ruralvia.com |

Sumitomo Mitsui Banking Corporation |

Japan |

directd?.smbc.co.jp |

The Musashino Bank |

Japan |

ib1.musashinobank.co.jp |

The Yamagata Bank |

Japan |

ib1.yamagatabank.co.jp |

Juroku Bank |

Japan |

bk.juroku.co.jp |

Chugoku Bank |

Japan |

direct.chugin.co.jp |

Bank of The Ryukyus |

Japan |

direct.ryugin.co.jp |

Hachijuni Bank |

Japan |

direct1.82bank.co.jp |

The Daishi Bank |

Japan |

ib.daishi-bank.co.jp |

Hokkoku Bank |

Japan |

ib.hokkokubank.co.jp |

Shinkin Bank |

Japan |

www11.ib.shinkin-ib.jp |

The Norinchukin Bank |

Japan |

*direct.jabank.jp |

The Tajima Bank |

Japan |

*parasol.anser.ne.jp |

Resona Bank |

Japan |

*ib.resonabank.co.jp |

The Japan Net Bank |

Japan |

*login.japannetbank.co.jp |

Tsukuba Bank |

Japan |

ib.tsukubabank.co.jp |

The Awa Bank |

Japan |

ib1.awabank.co.jp |

MIYAZAKIBANK |

Japan |

mib.miyagin.co.jp |

The Hiroshima Bank |

Japan |

direct.ib.hirogin.co.jp |

図 3: UrlZoneのインスタンスによって狙われた日本とスペインの銀行サイト

Vawtrakバンキングトロージャン

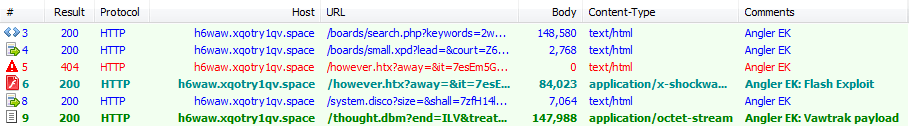

SophosとTrend Microの研究者が、2014年以前にVawtrakが日本を狙っていることを書いていますが、2015年から2016年にかけて日本を狙っているアップデートされたVawtrak攻撃について記述されたものはありません。2016年2月2日、私達はAngler EKがVawtrak ID 28を日本に向けて配信しているのを観測しました。

図 4: 日本を狙ってVawtrakペイロードを配信するAngler EK

以下の表は、最近の攻撃でVawtrakに狙われた銀行です:

銀行名 |

国 |

狙われたドメイン |

Sumitomo Mitsui Banking Corporation |

Japan |

directd?.smbc.co.jp |

The Musashino Bank |

Japan |

ib1.musashinobank.co.jp |

The Yamagata Bank |

Japan |

ib1.yamagatabank.co.jp |

Juroku Bank |

Japan |

bk.juroku.co.jp |

Chugoku Bank |

Japan |

direct.chugin.co.jp |

Bank of The Ryukyus |

Japan |

direct.ryugin.co.jp |

The Daishi Bank |

Japan |

ib.daishi-bank.co.jp |

Hokkoku Bank |

Japan |

ib.hokkokubank.co.jp |

Hachijuni Bank |

Japan |

direct1.82bank.co.jp |

Tsukuba Bank |

Japan |

ib.tsukubabank.co.jp |

The Awa Bank |

Japan |

ib1.awabank.co.jp |

MIYAZAKIBANK |

Japan |

ib.miyagin.co.jp |

The Hiroshima Bank |

Japan |

direct.ib.hirogin.co.jp |

Shinkin Bank |

Japan |

www11.ib.shinkin-ib.jp |

The Norinchukin Bank |

Japan |

direct.jabank.jp |

Resona Bank |

Japan |

ib.resonabank.co.jp |

The Japan Net Bank |

Japan |

login.japannetbank.co.jp |

The Tajima Bank |

Japan |

parasol.anser.ne.jp |

SBI Sumishin Net Bank |

Japan |

netbk.co.jp |

図 5: Vawtrak ID 28に狙われた日本の銀行サイト

VawtrakとUrlZoneで共有されているダイナミックインジェクトシステム

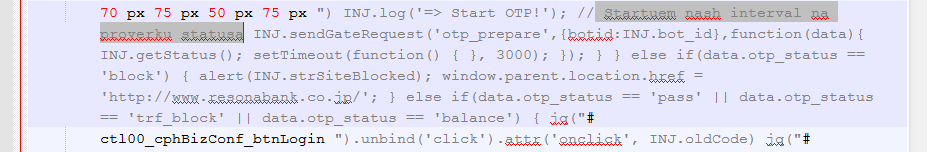

両方のトロージャンからインジェクトコードを抜き出してみたところ、標的となっている銀行が重複していることを発見しました。どちらのバンキングトロージャンも、金融機関のWebサイトのコンテンツを操作するために同じダイナミックインジェクトシステムを使っていたのです。これは、双方の攻撃者は何らかの形でリソースを共有しているか、同じサードパーティからツールを調達していることを意味しています。

そして、インジェクトのJavaScriptコードに「Startuem nash interval na proverku statusa」という記載があることから、これはロシア人の開発者によって開発されたことがわかります。これは「ステータスをチェックするためのインターバルを開始」という意味です。

図 6: インジェクトコードの一部

結論

他所でも書かれているように、日本とスペインでのバンキングトロージャンの急増は大きな問題を孕んでいます。イギリスやアメリカの組織は、これまでもDridexやDyre、Vawtrak (そしてその他のバンキングトロージャン) の激しい攻撃を受けてきており、防御システムにもそれなりの投資を行っていますが、これまでそういった経験が乏しかった地域では、これらの脅威と戦っていく過程で自らの脆弱性に気がついて行くでしょう。残念ながら、多くの地域で標的が無くなってきているため、攻撃が新しい地域に向かうのは時間の問題であり、そういった地域がこれまでDridexや他のマルウェアで見られたような膨大な規模の攻撃を経験することは確実なのです。

追補 A : UrlZoneを含む攻撃のIOC

値 |

タイプ |

1a86cf4fb4dcb0e4e3aad41bc039d8302e0fd6f9fabe203efc77e3aec35e2f66 |

Andromeda hash |

606708C9479E1DF26545D469D3D54A0E268F01AD8AA061F6504968C3B1594A0C |

UrlZone hash |

757F2C62637765CBC8C7B9F5F63ED4AB00F34485F516A66B2A81B4EDFB731920 |

Pushdo hash |

CE08A35831F6F5777DB6E8FEA9BAC40808917FEC019338BA00285082737611FB |

Neutrino Bot hash |

E90050D963D376C1F75416EBF9BC6FFA2299046F8ADD1DDE6D67752443587411 |

Pony hash |

1d6d7ea0eeec99da1add9e83f672533eeee900dc817018ee6edbf635bb08cf0a |

UrlZone hash |

f3b9815ea4a6c603eafadb26efebec21565deec315ee007d59e92f0f656a90bb |

UrlZone hash |

15896a44319d18f8486561b078146c30a0ce1cd7e6038f6d614324a39dfc6c28 |

UrlZone hash |

hxxp://huremoke[.]net/get.php |

Andromeda C2 |

hxxp://votehad[.]su/paris.php |

Andromeda C2 |

hxxp://shardsound[.]net/images.php |

Andromeda C2 |

hxxp://kernsmee[.]ru/news.php |

Andromeda C2 |

hxxp://masabodhi[.]com/andoluse.php |

Andromeda C2 |

hxxps://hwnbv5woeedjffn[.]com |

UrlZone C2 |

hxxp://5.45.179[.]179/ajax.php |

Neutrino Bot C2 |

hxxp://5.45.179[.]179/p/ajax.php |

Pony C2 |

hxxp://www.fondazionelanza[.]it/eng/v3.exe |

Andromeda downloading UrlZone |

hxxp://www.fondazionelanza[.]it/eng/akeyb.exe |

Andromeda downloading Pushdo loader |

hxxp://www.tajjquartet[.]com/ff/serif/payload.exe |

Pushdo loader downloading Neutrino Bot |

hxxp://www.tajjquartet[.]com/ff/serif/ponik.exe |

Neutrino Bot downloading Pony |

hxxps://ifree-online[.]com |

UrlZone Injects C2 |

追補 B: Vawtrakを含む攻撃のIOC

値 |

タイプ |

9f1de72234dcf77ddf25b69df98058a7f9e633f803ddc2720209bb315ef3a04c |

Vawtrak hash |

hxxp://begiekee[.]com/rss/feed/stream |

Vawtrak C2 |

hxxp://searalihid[.]com/rss/feed/stream |

Vawtrak C2 |

hxxp://zofienie[.]com/rss/feed/stream |

Vawtrak C2 |

hxxp://deehiesei[.]com/rss/feed/stream |

Vawtrak C2 |

hxxp://keanees[.]com/rss/feed/stream |

Vawtrak C2 |

hxxp://peazor[.]com/rss/feed/stream |

Vawtrak C2 |

hxxp://xeaberal[.]com/rss/feed/stream |

Vawtrak C2 |

hxxp://dietoog[.]com/rss/feed/stream |

Vawtrak C2 |

hxxp://mafoovoo[.]com/rss/feed/stream |

Vawtrak C2 |

hxxp://geeseazei[.]net/rss/feed/stream |

Vawtrak C2 |

91.242.163[.]74:8080 |

Vawtrak C2 |

hxxp://5.187.2[.]19/module/272a5ad4a1b97a2ac874d6d3e5fff01d |

Vawtrak downloading module |

hxxp://5.187.2[.]19/module/2f6421d9a99d75c5d153edda3f1fe5e3 |

Vawtrak downloading module |

hxxp://5.187.2[.]19/module/9079dae8e107342d8f3747fa74ab8a57 |

Vawtrak downloading module |

hxxp://5.187.2[.]19/module/7afb9776a27d97b2f43f8de256448072 |

Vawtrak downloading module |

hxxp://5.187.2[.]19/upd/28 |

Vawtrak downloading update |

Contact us;

日本プルーフポイント株式会社

東京都中央区日本橋2-2-6 日本橋通り二丁目ビル 9F

http://www.proofpoint.co.jp

sales-japan@proofpoint.com