プルーフポイントの新しいシリーズ、Cybersecurity Stop of the Monthにようこそ。毎月、攻撃者の変わり続ける戦術を紹介し、サイバー攻撃チェーンで重要なポジションである最初のステップで攻撃者がどのように行動しているかを明らかにします。攻撃がどのように展開されたか、他社のセキュリティツールをすり抜けてしまった理由、そして最後にプルーフポイントのソリューションなら攻撃をどのように阻止できたかについて見ていきましょう。

目標は、今日の進化する脅威から人とデータを保護するために役立つ知見を提供することです。

このシリーズでは、攻撃チェーンの最初のアクセス段階である、偵察と初期侵害に焦点を当てます。

この初回記事では、ビジネスメール詐欺(BEC: Business Email Compromise)とサプライチェーン攻撃の複雑な性質を掘り下げます。BECは、最も金銭的被害の大きいメール攻撃手法の一つです。これらの攻撃において、攻撃者はしばしば、信頼できる外部組織になりすまします。多くの場合、信頼できるサプライヤーまたはパートナーのアカウントを侵害して侵入を試みます。

シナリオ

まずは4万人以上の利用者を抱える国際的な小売業者において検知されたBECインシデントについて見ていきましょう。小売業者のサプライチェーンから始まったこの攻撃は、既存のセキュリティ ソリューションでは検知できませんでした。この例から、サイバーセキュリティの状況がどれほど速く進化しており、攻撃チェーンを早期に断ち切ることがどれほど重要であるかがわかります。

脅威:攻撃はどのように起こったか?

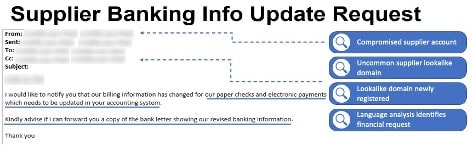

この国際的な小売業者は、顧客サプライチェーンの「正規の」送信者からメールを受け取りました。その内容は、決済情報の更新を依頼するものでした。攻撃者は、機密情報を傍受し、資金を移動させる目的で、新しく登録した、正規のドメインによく似た類似ドメインに返信メールを転送させようと試みました。

プルーフポイントのフォレンジック調査で確認された、攻撃者の最初のメール

検知:プルーフポイントのソリューションでどのように攻撃を検知できたか?

顧客の既存のセキュリティ ソリューションがこの脅威を見逃していた理由をいくつか紹介します。

- 検知要素としてドメインエイジに頼りすぎていた

- 見分けのつきにくい類似ドメインの識別が不可能

- 返信先変更の分析機能なし

ドメインエイジのみに頼ると、過度のノイズが生まれ、大量の誤検知により、セキュリティチームに負担がかかってしまいます。(注:ドメインエイジが悪意ある他の識別子と組み合わせて使用されている場合は、潜在的な悪意ある攻撃を特定するための重要な信号となる場合があります。)

類似ドメインに送信された顧客の返信

プルーフポイントは、こうした脅威を検知するための多層アプローチを提供します。プルーフポイントの振る舞い検知エンジン、Proofpoint Supernovaは、人工知能、機械学習、振る舞い分析を使用し、侵害の重要な指標を特定できるようサポートします。「通常の」振る舞いから外れたメールパターンを検知し、BECから認証情報のフィッシングなど、あらゆる種類の脅威の検知能力を向上させています。

この例では、Proofpoint Supernovaは、金銭の要求を示す表現を特定しました。こうした要求自体は珍しいことではありませんが、返信先のアドレス(Reply-toアドレス)が変更されていたことと組み合わせて、疑わしいと判断されました。また、メールが送信された日はドメインが登録された日でもありました。

プルーフポイントの新しいProofpoint STP (Supplier Threat Protection)ソリューションにより、この脅威を検知することができました。これは、振る舞いデータをプルーフポイントの脅威インテリジェンスと組み合わせているためです。これにより、調査が必要な、侵害されたサプライヤーアカウントを特定することができました。

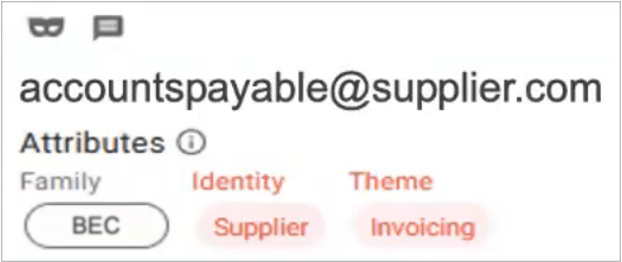

Proofpoint TAP (Targeted Attack Protection)ダッシュボードは各脅威を分類します。この例では、脅威はBECとして識別され、サプライヤーから送信されたものであり、請求書が関連したものと判断されました。

修復:得られたメリットまたは成果は?

脅威アセスメントの後、プルーフポイントにより、このお客様は迅速に行動に移ることができました。

- プルーフポイントの対応チームは、BECとサプライチェーン攻撃について顧客にアラートを提供しました。

- プルーフポイントのガイダンスに従って、お客様は脅威を無害化し、データ侵害または金銭的損失を防ぐことができました。

- 侵害されたサプライヤーアカウントの詳細な知見を取得し、これらのアカウントからのリンクを分離するために、Proofpoint STPソリューションの使用を含む包括的な修復計画を提供しました。

- 顧客が侵害されたアカウントに関連したセキュリティプロトコルを強化し、厳格なメール認証方法を実装できるようサポートしました。

このグローバル小売業者は、これらの手順に従って、顧客とパートナーの信頼を維持しながら、未来の攻撃に対するレジリエンスも強化することができました。

プルーフポイントはまた、このエクスペリエンスから学習しました。このインシデントの貴重なデータにより、包括的な脅威インテリジェンスをアップデートしました。これにより、脅威の可視性を効果的に向上でき、未来の攻撃に対し、すべての顧客をさらに保護することができます。

プルーフポイントで攻撃チェーンを断ち切る

上の例の攻撃者は、お客様が使っていた既存のメールセキュリティ ソリューションの盲点につけこもうとしていました。プルーフポイントのソリューションをあらかじめ導入していれば、メールが従業員の受信トレイに届くのを防ぐため、リスクを完全に軽減することができたでしょう。

次回のCybersecurity Stop of the Monthシリーズでは、別のサイバー攻撃に対しプルーフポイントがどのように撃退したかについてお話ししましょう。プルーフポイントは、攻撃チェーンに焦点を当てることにより、攻撃を断ち切り、企業が防御を向上できるようサポートすることに努めています。

e-book、「メール セキュリティ戦略ガイド」をダウンロードして、プルーフポイントによりどのようにBECやサプライチェーン攻撃からビジネスを保護できるかご覧ください。