COVID-19ワクチンの接種が加速し、米国のコロナウイルスによる経済損失を補填するための追加給付政策の制定が近づくにつれ、攻撃者はこの危機と人々の恐怖心を利用し続けています。パンデミックをテーマにした攻撃は常に存在していますが、これほど長い間、同じテーマを悪用したソーシャル・エンジニアリングのルアー(おとり)を用いた攻撃が集中していることは、これまで見たことがありません。これらのキャンペーンは、国境、言語、業界を超えて行われています。

以下の6つの例は、COVID-19の救済、ワクチン、および変異種に対する世間の関心を利用するために、攻撃者がどのように積極的に活動しているかを示しています。これらのルアーの多くは、疾病対策センター(CDC)、米国内国歳入庁(IRS)、米国保健福祉省(HHS)、世界保健機関(WHO)、DHLなど、信頼できるブランドを装っています。彼らの目標はシンプルです。個人情報を盗み出し、金銭をだまし取り、ユーザーの資格情報を盗み出し、将来の危険に備えて悪意のあるペイロードを実行するために、受信者をクリックするように説得します。

具体的には、以下のようなキャンペーンを観察しました:

- マルウェアを用いた3つの攻撃キャンペーン:

- 米国内国歳入庁(IRS)になりすましてCOVID-19の追加給付を約束する新しい Dridex マルウェアの攻撃キャンペーン

- 米国保健福祉省(HHS)になりすましてCOVID-19のワクチンニュースをテーマにした攻撃キャンペーン

- 世界保健機関(WHO)になりすまして新型コロナウイルスの変異種をテーマにしたメッセージ

- 2つのビジネスメール詐欺(BEC)攻撃:

- COVID-19ワクチンをテーマにし、米国の税務申請フォームであるW2s、1099s、W9sをリクエストする緊急依頼

- COVID-19ワクチンをテーマにし、ギフトカード購入の依頼をもちかける攻撃

- 認証情報の窃取(クレデンシャル・フィッシング)

- DHLのブランドになりしました製薬会社を標的とするCOVID-19ワクチンをテーマにしたフィッシングキャンペーン

米国内国歳入庁(IRS)になりすまして

新型コロナ追加給付への申し込みを促す

新しい Dridex マルウェアの攻撃キャンペーン

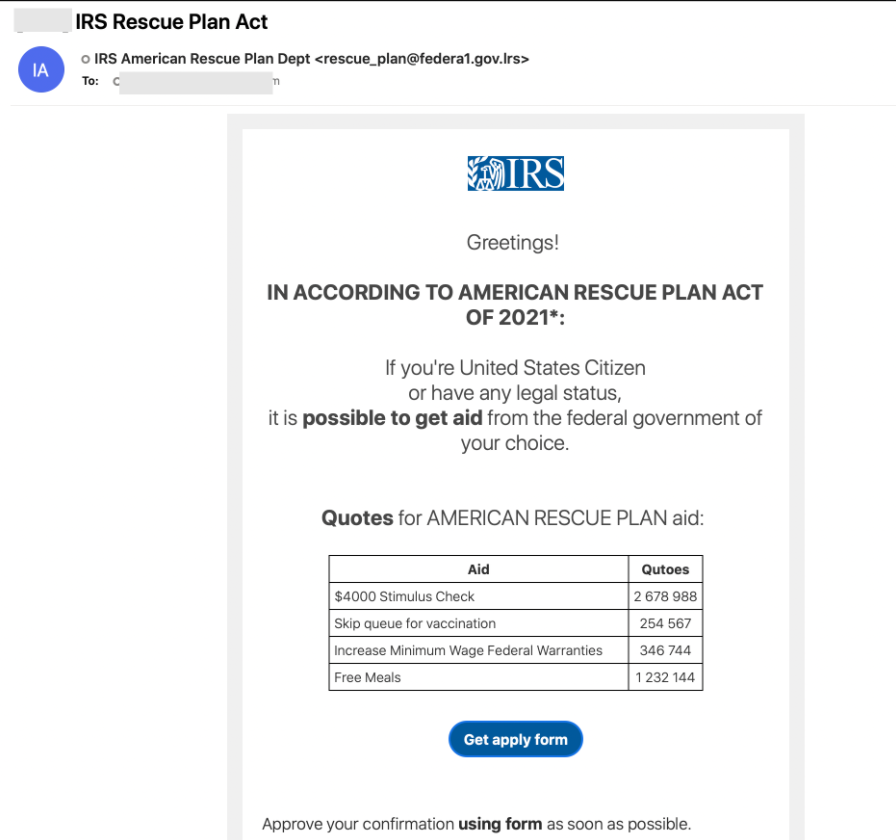

先週、ある攻撃グループはアメリカの景気刺激策であるCOVID-19アメリカ救助計画法で申請すると小切手が発行されると見せかけたおとりテーマで、アメリカとカナダを標的としました。何千通もの電子メールで構成されたキャンペーンで、攻撃グループは、米国内国歳入庁(IRS)のブランドを悪用した偽の電子メールを使用して、個人の銀行情報やクレデンシャルを盗むトロイの木馬、Dridexを無意識のうちにダウンロードするように仕向けています。

しかし奇妙なことに、COVID-19アメリカ救助計画法はまだ議会の承認を通過しておらず、カナダ国民にそれを受け取る資格がないにも関わらず、このようなテーマを使っています。このCOVID-19アメリカ救助計画法をテーマにしたメール詐欺は、主に情報セキュリティやテクノロジー部門を標的としており、“Joe Biden Rescue Plan Act(ジョー・バイデンの救助計画法)” や “IRS Rescue Plan Form (米国内国歳入庁の救助計画法申請フォーム)”、 “President's Rescue Plan Act.(大統領救済計画法)”などの件名を使用しており、送信元メールアドレスに<us_irs@federa1.irs.c0m>, <rescue_plan@federa1.irs.c0m>, <american_rescue@federa1.irs.c0m>などを用いて、米国内国歳入庁(IRS)の救助計画法部門を装っています。

以下は、米国内国歳入庁(IRS)になりすましてワクチンの接種順番を繰り上げるための申請フォームになりすましています。

Figure 1: 米国内国歳入庁(IRS)になりすまして、アメリカ救助計画法に基づく救済措置に申し込みをさせようとする偽テーマを使った詐欺メッセージ

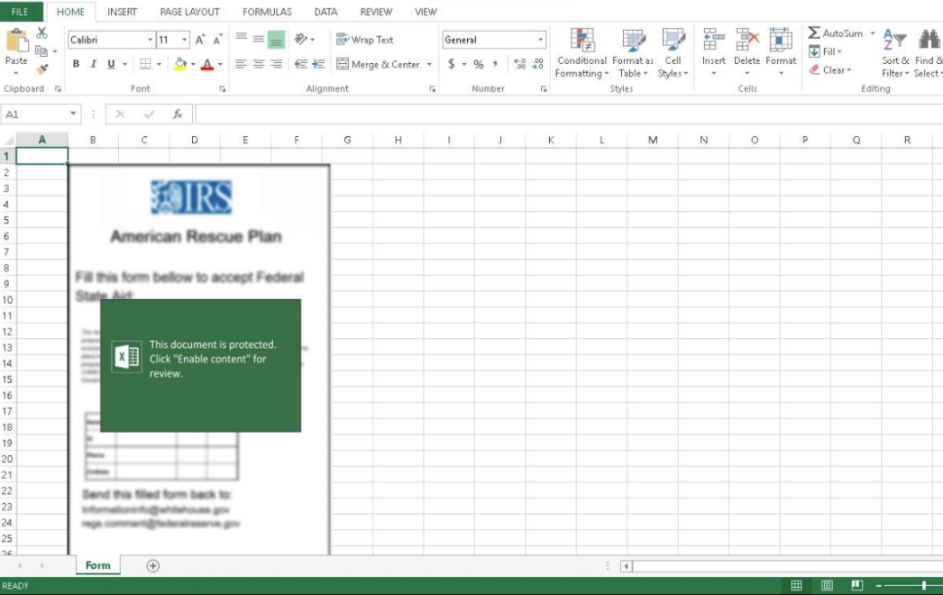

受信者が「get apply form (申請フォームを取得する)」をクリックすると、「コンテンツを有効にする」というプロンプトが表示されたエクセルファイルが表示されます。これがDridexマルウェアにつながる悪質なマクロです。

Figure 2: DridexマルウェアのダウンロードにつながるExcelファイルの表示メッセージ

米国保健福祉省(HHS)になりすました

COVID-19 ワクチンニュースのおとり文書

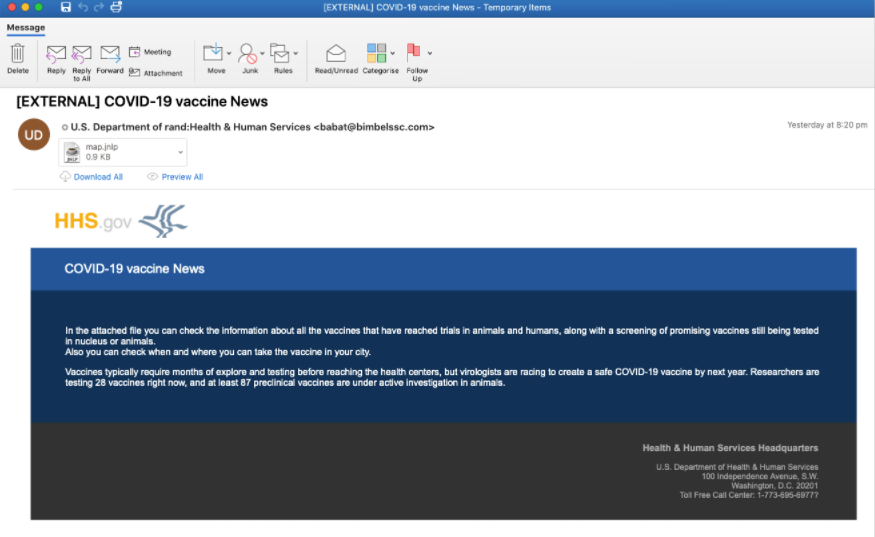

先週、私たちはまた、攻撃グループが、COVID-19ワクチンの最新ニュースを提供する偽の米国保健福祉省のメッセージで、エンターテイメント/メディアや通信部門の受信者をターゲットにしているのを観測しました。このキャンペーンは非常に少量でしたが、Java Network Launch Protocol (.jnlp)が有効化されると、Amadeyダウンローダーがインストールされ、追加のペイロードがインストールされる侵害に発展します。

Figure 3: COVID-19ワクチンニュースをテーマにした偽の米国保健福祉省(HHS)メール

WHOブランドのなりすました例は

ウイルス変異種への恐怖を悪用

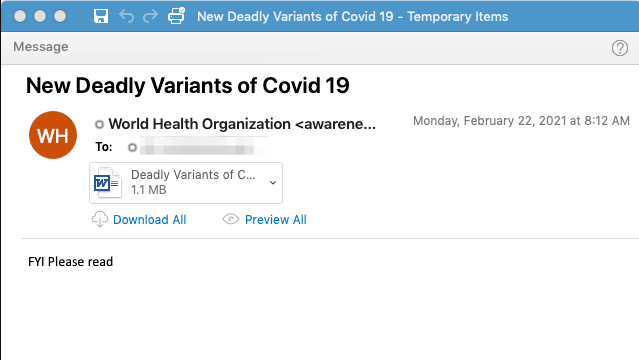

また、2月下旬には、世界保健機関(<awareness@whocoronavirus.com>)を装い、"New Deadline Variants of COVID 19 "という件名で、米国の航空宇宙機関を標的とした少量の電子メールキャンペーンが発生しました。これらの電子メールはWHOブランドを装い、"deadly variants of covid 19.doc "と題された悪意のある添付ファイルを特徴としています。このファイルは、数式エディタを悪用してAsyncRATをダウンロードし、受信者のシステムへのアクセスを可能にするリモートアクセストロイの木馬です。

Figure 4: COVID-19変異種をテーマにした偽のWHOメール

COVID-19をテーマにしたビジネスメール詐欺(BEC)

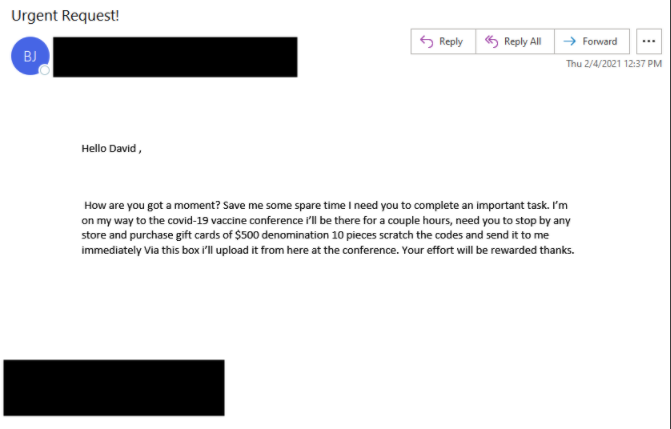

ビジネスメール詐欺をもくろむメール詐欺やEメールアカウントの侵害は、世界で最も被害額が高額になる脅威の一つであり、パンデミックが続く中、脅威者は今後も攻撃に利用していくと予想されます。下の例では、BECの攻撃者が、COVID-19ワクチン会議で使用する500ドルのギフトカードの購入を求める「緊急リクエスト」を受信者に送信しています。

Figure 5: $500のギフトカードを要求するビジネスメール詐欺攻撃

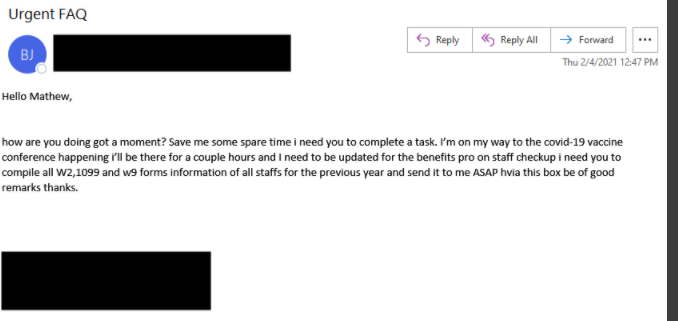

以下の2つ目のビジネスメール詐欺(BEC)の例では、攻撃者はCOVID-19ワクチン会議を、組織全体のW2、W9、1099フォームへの入力を緊急におこなう必要があるとして使用しています。

Figure 6: COVID-19のためにW2、W9、1099フォームへの入力を求めるビジネスメール詐欺

COVIDワクチンの予約をテーマにしたおとり

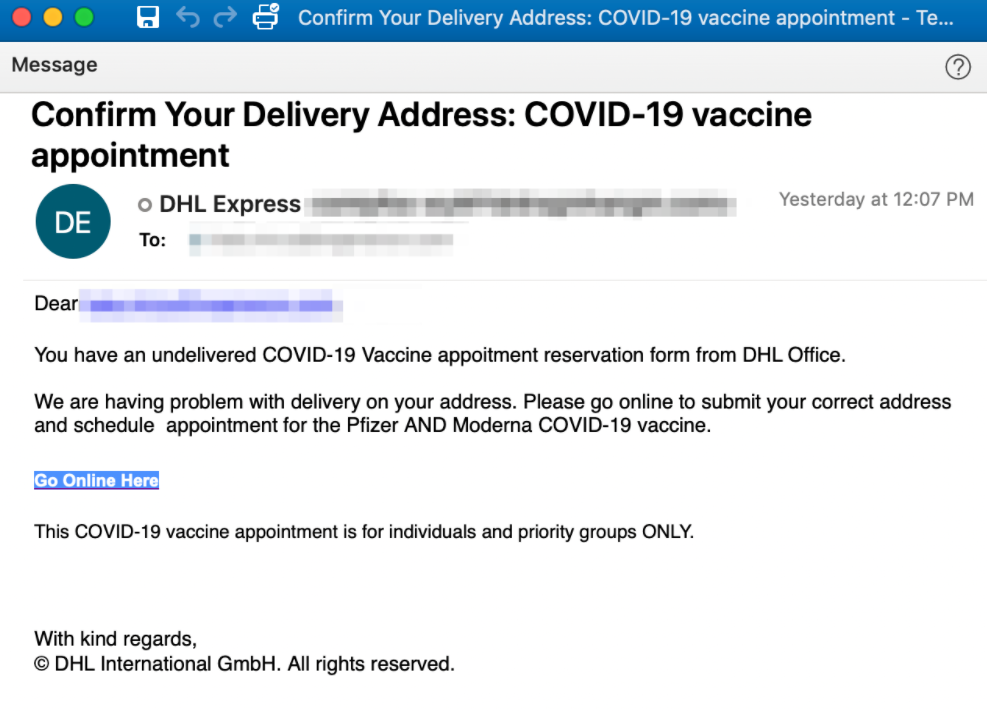

また、2月上旬には、米国の製薬業界の組織をターゲットにした小規模な攻撃キャンペーンを観測しました。そのメールは「DHL Express」からのもので、件名が "Confirm Your Delivery Address: COVID-19 vaccine appointment (要住所確認:COVID-19ワクチン予約)」という件名のメールです。これらのメールには、ユーザーの認証情報を盗むためにデザインされた偽DHL認証ページへのURLリンクが含まれていました。

Figure 7: COVID-19 ワクチン予約のルアー(おとり)

Figure 8: ユーザーの認証情報を盗み出す偽DHLブランドのランディングページ

攻撃者は、お金の流れを利用して、政府機関などの信頼できる組織のブランドになりすまし、ソーシャルエンジニアリングを用いて攻撃に成功し続けています。予期していないメッセージには注意を払い、政府機関からメールで連絡することがないことを覚えておくことが重要です。

フィッシングキャンペーンから始まった攻撃は、ランサムウェア攻撃に結び付くこともあります。ぜひ「ランサムウェア サバイバルガイド」もご一読ください。