主なポイント

- プルーフポイント社は、中国語を話す人々を標的とした特定のマルウェア・ファミリーの活動が増加していることを確認しています。

- 攻撃キャンペーンには、中国語のルアーや、中国のサイバー犯罪活動に典型的に関連するマルウェアが含まれています。

- 新たに観測されたValleyRATは、中国をテーマにしたサイバー犯罪活動の中で新たなマルウェアとして台頭しており、Sainbox RATと関連する亜種も最近活発化しています。

- 中国語によるマルウェア活動の増加は、ペイロードやターゲットリストへの可用性の向上やアクセスの容易さ、さらには中国語を母国語とするサイバー犯罪者による活動の潜在的な増加によって、中国語マルウェアのエコシステムが拡大していることを示しています。

概要

2023年初頭以降、プルーフポイントは、中国のサイバー犯罪と考えられる活動に関連するマルウェアのメール配信が増加していることを確認しました。これには、コモディティ型トロイの木馬Gh0stRATの亜種であるSainbox Remote Access Trojan(RAT)や、新たに確認されたValleyRATマルウェアの配信が試みられています。このマルウェアはプルーフポイントの脅威データには何年も登場していませんでしたが、この半年間に複数の攻撃キャンペーンに登場したことは注目に値します。

「中国をテーマにした」という表現は、ルアー(おとり文書)、マルウェア、ターゲティング、および中国語を含むメタデータを含む、この悪質な活動に関連する観測されたあらゆるコンテンツを説明するために使用されます。キャンペーンは一般的に少量で、通常、中国で事業を展開するグローバル企業に送信されます。メールの件名やコンテンツは通常中国語で書かれており、請求書、支払い、新製品などのビジネステーマに関連するものが一般的です。ターゲットとなるユーザーは、中国語の文字で綴られた中国語の名前を持つか、中国での事業展開と思われる特定の企業のメールアドレスを持ちます。ほとんどのキャンペーンは中国語圏のユーザーを標的としていますが、プルーフポイントは日本の組織を標的にしたキャンペーンを1件観測しており、活動が拡大する可能性を示唆しています。

最近確認されたこれらの活動クラスターは、単純な手法と中程度に複雑な手法の両方を活用し、柔軟な配信方法を示しています。一般的に、メールにはマルウェアをインストールするための圧縮実行ファイルへのリンク URL が含まれています。しかし、プルーフポイントは、圧縮された実行ファイルにリンクするURLを含むExcelやPDFの添付ファイルを介して配信されるSainbox RATやValleyRATも確認しています。

プルーフポイントのリサーチャーは、Sainbox RATおよびValleyRATを配信する複数のキャンペーンには、類似した戦術、技術、手順(TTP)がいくつか含まれていると評価しています。しかし、これらのマルウェアを利用したその他の活動クラスターに関する調査では、インフラ、送信者ドメイン、メールコンテンツ、標的、ペイロードに十分な多様性があることが示されており、リサーチャーは現在のところ、これらのマルウェアのすべての使用と関連キャンペーンは同じクラスターに起因するものではなく、複数の異なる活動セットである可能性が高いと結論づけています。

中国をテーマとした新型マルウェアと旧型マルウェアの出現と増加は、2023年の脅威の全体像における新たな傾向を示しています。古いマルウェアであるGh0stRATの亜種であるSainboxのような歴史的なマルウェアと、新たに発見されたValleyRATが混在することで、ロシア語を話すサイバー犯罪市場が脅威ランドスケープにおいて持つ優位性に挑戦する可能性があります。しかし、中国をテーマにしたマルウェアは、現在のところ、中国語を話す可能性の高いユーザーを主な標的としています。プルーフポイント社では、他の言語への感染が拡大している証拠を引き続き監視しています。

ネットワーク防衛者のために、これらの脅威をカバーする能力をコミュニティに提供するために、いくつかのIoC(侵害の痕跡)と新興の脅威の検出を含んでいます。

攻撃キャンペーンの詳細

プルーフポイントは、2023年に中国のサイバー犯罪活動に典型的に関連するマルウェアを活用した30以上のキャンペーンを観測しています。ほぼすべての誘い文句は中国語で書かれていますが、プルーフポイントは日本語のメッセージも観測しています。

Gh0stRAT / Sainbox

プルーフポイントは、プルーフポイントリサーチャーの研究者が Sainbox と呼ぶ Gh0stRAT の亜種の増加を確認しています。Sainbox はプルーフポイントによって 2020 年に初めて確認され、サードパーティの研究者からはFatalRATと呼ばれています。2023年4月以降、プルーフポイントはSainboxを配信する約20のキャンペーンを確認しました。

Gh0stRAT は2008年に初めて観測された RAT です。このRATのビルダーはオンラインで入手可能です。ソースコードも公開されており、Sainbox のような分岐された亜種を含め、複数の作者や攻撃グループによって長年にわたって Gh0stRAT にさまざまな修正が加えられてきました。プルーフポイントは、2023年にも、古いGh0stRATの亜種を配信する中国語のキャンペーンをいくつか観測しています。

観測されたSainboxのキャンペーンはほぼすべて、中国のオフィスや請求書発行会社を詐称した請求書をテーマにした誘い文句を使用していました。メールは通常、Outlookやその他のフリーメールのメールアドレスから送信され、Sainboxをインストールするzip形式の実行ファイルにリンクするURL、またはURLを含むExcelの添付ファイルが含まれていました。

例えば、2023年5月17日、プルーフポイントは、以下のような特徴を含む製造業やテクノロジー分野の企業を含む数十社を標的としたキャンペーンを観測しました。

差出人: "友发票 " <lwplbh@cluedk[.]com> (機械翻訳:「請求書」)

件名:《发票信息》(機械翻訳:「請求書情報」)

図1:2023年5月17日にSainboxを配信した電子メールのサンプル

これらのメールには、zip圧縮された実行ファイル「26866498.exe」にリンクするURLが含まれていました。実行されると、"fakaka16[.]top:3366 "というコマンド&コントロール(C2)に関連するSainbox RATがインストールされます。プルーフポイントは、C2のドメインに「fakaka」のバリエーションがあり、場合によっては末尾の数字が連続的に増加するSainbox RATキャンペーンを10件近く観測しました。さらに、「Jiangsu Bangning Science & Technology Co.Ltd.」が、2023年3月にfakaka9[.]topで始まる、この行為者に関連する複数のC2ドメインの登録に関与しています。

Sainbox RATキャンペーンの大半は、2022年12月から2023年5月にかけて発生しています。特定されたキャンペーンをレトロスペクティブに分析したところ、プルーフポイントのデータから2022年4月にも同様のTTPを使用したキャンペーンが1件見つかりました。プルーフポイントでは引き続き、2023年8月にもこのアクティビティクラスタに関連する追加のキャンペーンを確認しています。

Purple Fox

Purple Foxのマルウェアコンポーネントは、少なくとも2018年から利用可能になっています。歴史的にはPurple Fox Exploit Kit経由など、さまざまな方法で配信されています。近年では、正規のアプリケーションインストーラーに扮したPurple Foxマルウェアが配信されている例が報告されています。

プルーフポイントは、Purple Foxを配信する少なくとも3つのキャンペーンを確認しました。歴史的な活動は、プルーフポイントが考える中国語をテーマにしたものと一致していますが、当社の脅威データではほとんど観測されていません。特に、日本の組織をターゲットに日本語の請求書テーマを使用し、Purple Foxのインストールにつながるzip圧縮されたLNK添付ファイルを配信するキャンペーンや、Purple FoxにつながるURLを含む中国語の請求書テーマのメッセージを使用するキャンペーンが確認されました。

プルーフポイントは、現時点では、中国をテーマとするマルウェアのキャンペーンをすべて同一の脅威行為者と断定しているわけではありませんが、一部の活動クラスターが重複していることから、脅威行為者が同一のインフラを利用して複数のマルウェア・ファミリーを配信している可能性があることを示唆しています。

新たなマルウェアが参戦

ValleyRAT

2023年3月、プルーフポイントはValleyRATと名付けた新たなマルウェアを確認しました。このマルウェアを配布するキャンペーンは中国語で行われ、他の中国製マルウェアのキャンペーンの傾向に従って、その大半がさまざまな中国ビジネスに関連する請求書のテーマを使用していました。2023年、プルーフポイントは、ValleyRATマルウェアを配信する少なくとも6つのキャンペーンを観測しました。

最初のキャンペーンは2023年3月21日に観測されました。メールには、ValleyRATのペイロードをダウンロードするzip形式の実行ファイルにつながるURLが含まれていました。その後のキャンペーンでは、Outlook、Hotmail、WeCom などのフリーメールの送信者を使用して、ValleyRAT のインストールにつながる URL を配信するなど、同様の TTP が行われました。しかし、少なくとも1つのキャンペーンでは、現在調査中のRust言語ベースのローダーを介してRATが配信されました。このローダーはさらに、正規のツールであるEasyConnectをダウンロードし、そのツールがロードするトロイの木馬化されたDLLに加えて、DLL検索オーダーのハイジャッキングによって実行されました。EasyConnectは、Windowsホストのリモートアクセスと管理を可能にするSSL VPNアプライアンスです。その後の2023年6月のキャンペーンにも、同じTTPが含まれていました。

ValleyRATは今年初め、中国のサイバーセキュリティ企業、奇安信 / Qi An Xinによって初めて公に報告されました。

ほとんどのキャンペーンでは請求書をテーマにしたルアーが使用されていましたが、プルーフポイントは2023年5月24日に履歴書をテーマにしたPDFを使用した1つの異なるキャンペーンを観測しました。このPDFにはURLが含まれており、クリックするとValleyRATをインストールするためのリモートのzipペイロードがダウンロードされます。

図2:ValleyRATの配信に使われたPDFルアー

新たに観測されたValleyRATの分析によると、新しいマルウェアキャンペーンと旧式のPurple FoxおよびSainboxマルウェアの復活の両方の背後にあるのは1つのグループである可能性が示されていますが、このタイミングは直接の原因というよりは偶然の一致である可能性があります。

マルウェア解析

ValleyRATはまず、被害者マシンの「C:˶Program Files ˶VMware Tools」というディレクトリの存在を検索します。次に、そのディレクトリ内の特定のプロセス「VMwareService.exe」、「VMwareTray.exe」、「VMwareUser.exe」を検索します。次のステップでは、コンピュータが「WORKGROUP」の一部であるかどうかをチェックします。次に、物理メモリの合計がしきい値である1,173,624,064バイトを下回っているかどうかをチェックします。最後に、プログラムはハードディスクドライブ(HDD)のサイズが110GB以下であるかどうかをチェックします。これらのチェックは、ペイロードが仮想環境内で実行されているかどうかを識別するための基本的な仮想化またはエミュレーションチェックです。

ValleyRATはC++で書かれ、中国語でコンパイルされたRATであり、典型的な基本的RATの機能性を示しています。以下の表は、プルーフポイントがValleyRATのバージョン3.0と評価しているものに現在実装されているコマンドの概要であり、3.0の文字列値を返す「バージョン」番号に由来するものの評価です。システム情報パケットを送信すると、C2 はコマンドパケットを返信します。現在実装されているコマンドは以下の通り:

|

コマンド |

詳細 |

|

0x00 |

プラグインをクリーンアップし、システムのプロセスリストを取得する。クライアントは STRUCT_PACKET_PROCESS_LIST 構造体で応答する。 |

|

0x01 |

STRUCT_PACKET_0x02構造体を返信する。この構造体には、もともとクライアントに送信されたデータがそのまま含まれている。これはおそらくボット対策として実装されているか、PING→PONGパケットとして実装されている。 |

|

0x02 |

DLLをドロップして実行する |

|

0x04 |

DLLをドロップして実行する(第二の方法) |

|

0x05 |

プラグインのクリーンアップ、STRUCT_PACKET_0x05 構造体での再生。 |

|

0x06 |

システムのプロセスリストを取得する。クライアントはSTRUCT_PACKET_PROCESS_LIST構造体で応答する。 |

|

0x07 |

あらゆるタイプのファイル(文書、画像など)をドロップして実行します。 |

|

0x08 |

実行ファイルをダウンロードして実行する。 |

|

0x09 |

システム起動時に開始するクライアントを設定します。 |

|

0x0A |

「BEIZHU」(発言)または「FENZU」(サブグループ)のレジストリキーを設定する。 |

|

0x64 |

プロセスを終了せずにクライアントを停止する。 |

|

0x65 |

クライアントの起動 |

表 1:ValleyRAT コマンドと関連する説明

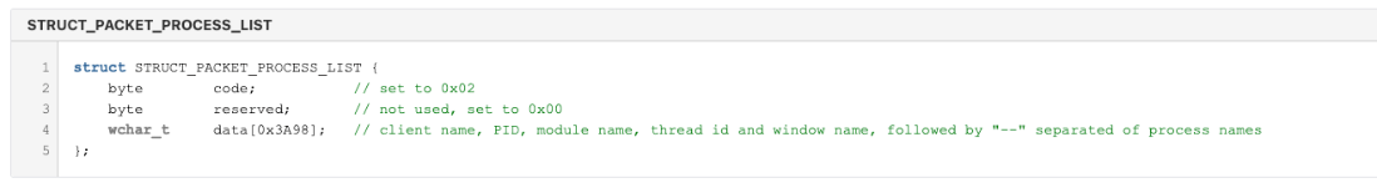

パケットプロセス一覧

図3:実行中のプロセスやウィンドウ名などを記述するためにC2に送信されるパケットの内容を定義する構造

図4:プラグインがクリーンアップされたことを示すためにC2に送信されるパケットの内容を定義する構造

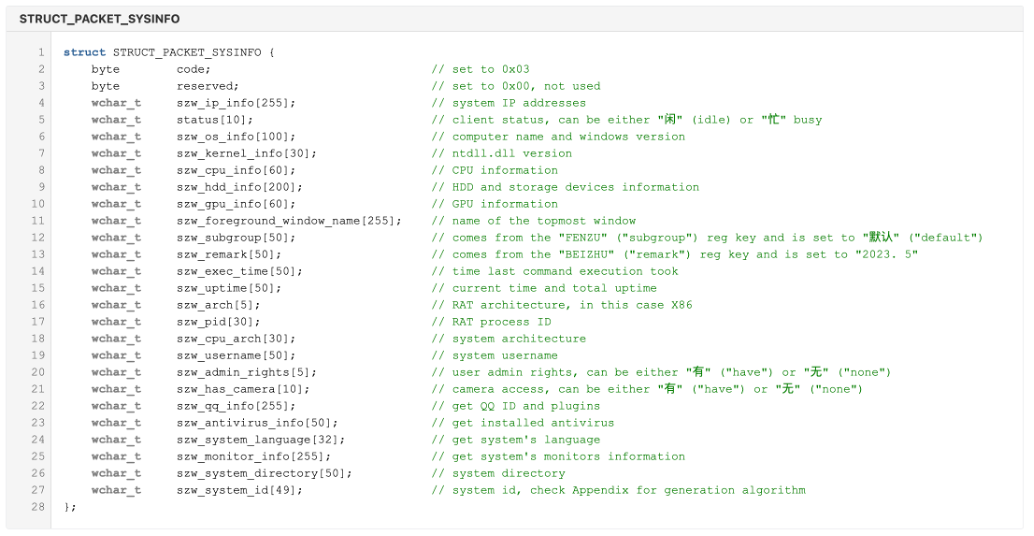

通信プロトコル

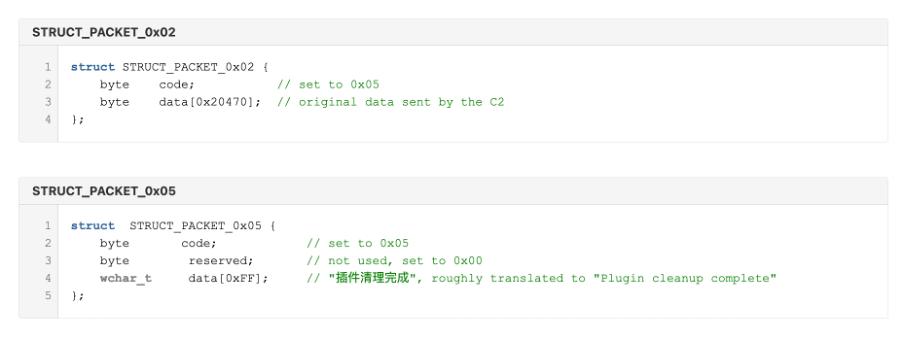

このマルウェアは、C2との通信にカスタム・プロトコルのロー・ソケットを使用する(パケットのエンコーディングについては図6を参照)。サーバーからコマンドを受信する前に、クライアントは以下のような形式のシステム情報を含むパケットを送信して、自分自身を公表する:

図5:新たに感染した被害者を特定するためにC2に送信する初期システム情報ビーコンの内容を定義する構造

図6:ネットワーク復号アルゴリズム

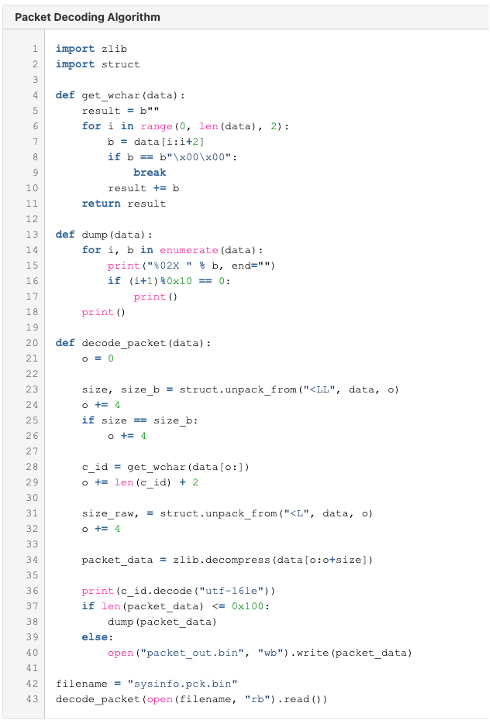

SystemID生成アルゴリズム

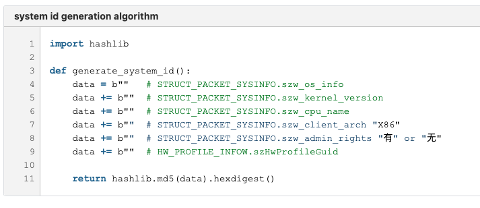

ValleyRAT は以下の値の MD5 ダイジェストを生成します:OS Info、Kernel Version、CPU Name、Architecture、IsAdmin、Hardware Profile GUIDをシステム識別子(SystemID)として使用します。以下は、これをPythonで再実装したものです。

図7:SystemIDの生成

結論

10年以上にわたり、Gh0stRATとその関連亜種は、さまざまな分野で一貫して悪用されてきました。プルーフポイント社は最近、Sainboxをはじめとする中国をテーマにしたマルウェアの使用がわずかに復活していることを確認し、古いマルウェアの広範な影響力を評価できるアナリストの興味をそそりました。この復活に伴い、次のような疑問が生じます。古いマルウェアの影響は、その古さゆえに検出しやすいのか?検知の成熟は、常にセキュリティの成熟を意味するのでしょうか。プルーフポイントの分析によると、その答えは必ずしもそうではありません。特に、脅威の主体がIP、ドメイン、エンコーディング、難読化などの手法を絶えず変えている場合、古いマルウェアも依然として有効な場合があります。そのため、これらのマルウェアファミリーは決して新しいものではありませんが、企業はこれらのマルウェアがもたらすリスクを過小評価するわけにはいきません。

プルーフポイント社の調査によると、この活動は単一の主体に関連しているのではなく、時間的パターンに基づく活動のクラスターであるようです。ValleyRATが古いファミリーと並んで出現したことは、時期的な関連性の可能性を示唆しています。プルーフポイントは、ValleyRATが今後さらに頻繁に使用されるようになると予想しています。

2023年にこれらの脅威が再び出現していることを認識させることは、地域社会への情報提供の役割を果たすことです。新しい脅威や高度な脅威が日々の脅威の状況を支配しているように見えますが、それほど重要でないように見えるリスクも存在することを認識し、バランスの取れた視点を維持することが不可欠です。Sainbox RAT は新しいものでも先進的なものでもないにもかかわらず、2023年現在も脅威となっており、ValleyRAT はこの分野における新たな脅威です。

Emerging Threats シグネチャ

- 2045774 - ET INFO Observed URL Shortening Service Domain in DNS Lookup (dwz .mk)

- 2045775 - ET INFO Observed URL Shortening Service Domain (dwz .mk in TLS SNI)

- 2854367 - ETPRO MALWARE Win32/ValleyRat CnC Activity (GET) M1

- 2854368 - ETPRO MALWARE Win32/ValleyRat CnC Activity (GET) M2

- 2854369 - ETPRO MALWARE Win32/ValleyRat CnC Activity via tcp Outbound

- 2854370 - ETPRO MALWARE Win32/ValleyRat CnC Activity via tcp Inbound

- 2854371 - Suspicious User-Agent in HTTP Request (GameInfo)

- 2044739 - ET INFO Chinese CDN Domain in DNS Lookup (ctcontents .com) (info.rules)

IOCの例

|

Indicator |

Description |

First Observed |

|

hxxp://rus3rcqtp[.]hn-bkt[.]clouddn[.]com/26866498[.]zip |

Sainbox Payload URL |

May-23 |

|

0d133dde99d883274bf5644bd9e59af3c54c2b3c65f3d1bc762f2d3725f80582 |

Sainbox Executable SHA256 |

May-23 |

|

fakaka16[.]top:3366 |

Sainbox C2 |

May-23 |

|

lwplbh@cluedk[.]com |

Sainbox Sender Email |

May-23 |

|

7f32ca98ce66a057ae226ec78638db95feebc59295d3afffdbf407df12b5bc79 |

Sainbox Executable SHA256 |

Aug-23 |

|

kakafa[.]top:3367 |

Sainbox C2 |

Aug-23 |

|

q1045582630@qq[.]com |

Sainbox Sender Email |

Aug-23 |

|

hxxp://51fapiaoyun[.]com/%E5%8F%91-%E7%A5%A8[.]rar |

ValleyRAT Payload URL |

Mar-23 |

|

http://124[.]220[.]35[.]63/laoxiang[.]exe |

ValleyRAT Payload URL |

Mar-23 |

|

cjkmj@51fapiao[.]com |

ValleyRAT Sender Email |

Mar-23 |

|

a48abe2847e891cfd6c18c7cdaaa8e983051bc2f7a0bd9ef5c515a72954e1715 |

PDF Used to Deliver ValleyRAT SHA256 |

May-23 |

|

a48abe2847e891cfd6c18c7cdaaa8e983051bc2f7a0bd9ef5c515a72954e1715 |

ValleyRAT Executable |

May-23 |

|

C:\Users\77\source\repos\Project8\Debug\Project8.pdb |

ValleyRAT PDB File Path |

May-23 |

|

hxxps://drfs[.]ctcontents[.]com/file/40788929/860577489/ |

ValleyRAT Payload URL |

May-23 |

|

aa0035@zohomail[.]cn |

ValleyRAT Sender Email |

May-23 |

|

hxxp://ckj2[.]cn/R8F |

ValleyRAT Payload URL |

May-23 |

|

4f01ffe98009a8090ea8a086d21c62c24219b21938ea3ec7da8072f8c4dcc7a6 |

ValleyRAT Executable |

May-23 |

|

vip66@xqxayjrk101[.]wecom[.]work |

ValleyRAT Sender Email |

May-23 |

|

hxxps://zc1800[.]oss-cn-shenzhen[.]aliyuncs[.]com/piao |

ValleyRAT Payload URL |

Jun-23 |

|

qdjvqvumsdw@hotmail[.]com |

ValleyRAT Sender Email |

Jun-23 |

|

hxxps://fhyhdf[.]oss-cn-hangzhou[.]aliyuncs[.]com/%E7%99%BC%E7%A5%A8[.]zip |

ValleyRAT Payload URL |

Jun-23 |

|

kweffabibis0@outlook[.]com |

ValleyRAT Sender Email |

Jun-23 |