本ブログは、英語版ブログ「https://www.proofpoint.com/us/threat-insight/post/cloud-attacks-prove-effective-across-industries-first-half-2019」の翻訳です。

概要

Proofpointの研究者は、2019年の上半期を対象とした調査で、2,000万を超えるユーザーアカウントを持つ1,000を超えるクラウドサービステナントのデータを分析しました。(「テナント」は、組織が利用している個々のクラウドサービスであり、1つの組織が複数のテナントを利用していることがあります。たとえば、ある企業では全社のMicrosoft Office 365契約に加えて、一部の部門がG Suiteを契約することがあります。)1,500万回以上の不正なログインの試み(または「攻撃」)が観測され、そのうち40万件以上がログインに成功しました。これらはすべての業界を標的とした大規模なクラウド攻撃でしたが、調査の過程でいくつかの傾向が現れました。

調査対象の業界の中で、教育および食品・飲料業界は、不正ログインに対して著しく脆弱でした。それと比較して、ヘルスケアや金融サービスなどの法規制をうける業界は、攻撃の成功率が大幅に低く、自らをよりよく保護していました。調査対象のFortune 500企業は特に狙われており、その60%が少なくとも1つ以上のクラウドアカウントを侵害されています。営業担当者やマネージャーなどの特定の職種は、すべての業界で標的にされました。これは、メールアドレスが広く公開される傾向があり、職務上財務マネージャー、顧客、パートナーに連絡をとりやすいためと考えられます。

これらの業界動向に加えて、研究者は次の事象を観測しました:

-

85%の組織が、脅威アクターによって少なくとも1回標的にされました。

-

組織の45%が、少なくとも1回以上クラウドアカウントを侵害されています。

-

組織の6%が、エグゼクティブアカウントへの不正ログインを経験しました。

-

クラウドアカウントが侵害された組織では、組織あたり平均13個のアクティブなアカウントで不正なログインが成功しました。

-

アクティブユーザーアカウントの0.6%が、少なくとも1回ターゲットにされました。

これらを総合すると、これらのデータからは、攻撃者がクラウドアカウント経由で組織へのアクセスに成功する可能性が50%程度あることが導き出されます。歴史が証明しているのは、たったひとつのアカウントが侵害されただけでも、組織のセキュリティに重大な影響を与える可能性があるということです。

2019年第1四半期および第2四半期のトレンド

2019年の第1四半期には、クラウドサービスに対する不正なログイン試行が大幅に増加したことが観測されました。しかしこれらの攻撃の量と影響は、第2四半期には若干緩和されました。具体的には:

-

第1四半期には、アクティブユーザーアカウントの0.5%が少なくとも1回ターゲットにされましたが、第2四半期はアクティブなアカウントの0.3%がターゲットにされました。

-

第1四半期では、調査した組織の50%で不正ログインが成功したことで少なくとも1つのクラウドアカウントが侵害されましたが、第2四半期にアカウントが侵害された組織は42%でした。

以前のブログでもご紹介したように、今年初めに攻撃が急増した原因として最も可能性の高いのが、第1四半期に起きた大規模なクレデンシャルダンプでした。第2四半期は、一部の組織でこのクレデンシャルダンプに起因するリスクが減少したように見えますが、これは脅威アクターがその前の攻撃で利用可能なクレデンシャルを使い切ってしまったためです。

特に狙われた業界

Proofpointは、調査期間中に各業界の少なくとも10以上の組織を監視し、各業界に対する攻撃とその有効性を比較しました。クラウド攻撃は特定の業界を狙ったものではありませんでした:

-

14の業界のうち12業界で、攻撃者は各業界の調査対象組織の少なくとも80%を標的にしました。

-

調査した業界の中で、フォーチュン500企業の92%が標的となり、60%が不正ログインに成功しました。

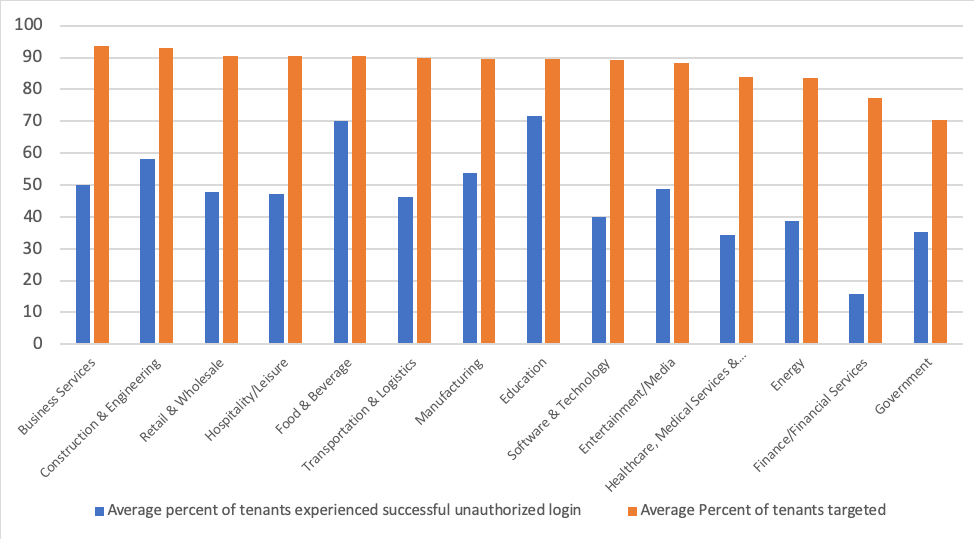

図1:2019年上半期に不正なログインを経験したテナントの割合(業界別)

2019年上半期は、ビジネスサービス、建設およびエンジニアリング、小売および卸売業界が、他の業界よりもわずかながら狙われていました。しかし、飛び抜けて標的にされた(あるいはされなかった)業界は1つもありませんでした。業界に関係なく、営業担当者とマネージャーは最も狙われたユーザーでした。業務の性質上メールアドレスを見つけやすく、迷惑メールに反応する割合も高くなるため、フィッシング攻撃に晒される確率が増える傾向があります。財務部門や外部組織の人々と頻繁に接触することから、営業担当者も標的にされます。

最も脆弱な業界

教育および食品・飲料業界はクラウド攻撃に対して最も脆弱で、2019年の第1四半期および第2四半期の不正ログインの成功率(不正ログインの試行回数に対する成功数の割合)は70%を超えました。サイバー犯罪者は小中高校、カレッジ、大学を「簡単な餌食」と見ており、多数の学生と教職員、および集中管理されていない分散型のセキュリティオペレーションが狙い目になっています。標的にされやすい肩書には「Professor(教授)」と「Alumni(同窓生)」があります。同窓会などで使われそうなクラウドアカウントで使われずに放置されているものは、総当たり攻撃やその他の活動の理想的な標的であり、スパム、マルウェア、フィッシングキャンペーンに利用されます。

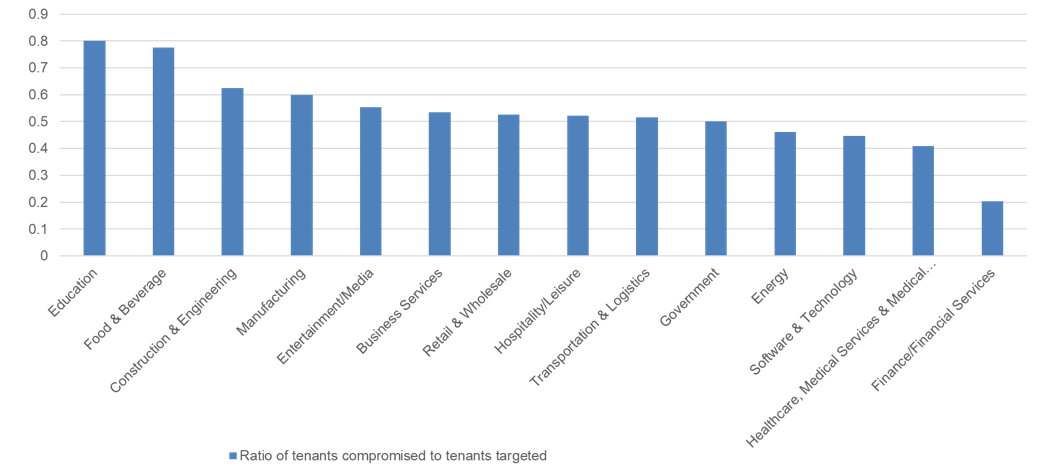

食品・飲料業界では、フランチャイジーが特に狙われており、脆弱でもありました。フランチャイジーは、これらの組織の金融ビジネスプロセスとサプライチェーンへの入口となるため、送金詐欺、ラテラルムーブメント、内部フィッシングの理想的な標的になっています。図2は、攻撃の有効性に基づいた最も脆弱な業界を示しています。

図2:2019年上半期の業界別の攻撃有効率

最も保護されている業界

Proofpointが調査した限りでは、厳しい法規制の対象となっている業界では脅威アクターの成功率が最も低く(図2)、クラウド利用においても厳格なセキュリティ対策を行っていることを示唆しています。特に、攻撃の成功率は金融機関で20%、医療機関で40%であり、平均の50%を下回っています。ただし、カレッジや大学は病院、安全保障、その他の分野にも多く関与しており、特定の学術的領域を越えた潜在的なリスクが増大していることに注意してください。さらに、攻撃の量が多いため、成功率が一見低いように見えても、この短い期間にかなりの数の組織が潜在的な危険にさらされています。

主な脅威と新しい攻撃経路

Proofpointでは、以前のブログで総当たり攻撃やフィッシング関連キャンペーンなどの、クラウド環境に大きなリスクをもたらす2つの主要な攻撃経路について解説しました。今回Proofpointでは、それらとは別の攻撃経路として、Office 365およびG Suiteデータにアクセスするサードパーティのアプリが関与していることを発見しました。侵入またはOAuthトークンの取得は、フィッシング、ソーシャルエンジニアリング、ベイト(罠)、マルウェア、またはアカウントの侵害によって発生します。これは静かで永続的なデータ漏洩の手法であり、大きく潜在的なコンプライアンスリスクです。このタイプの攻撃に対抗するためには、使用されているサードパーティアプリの継続的な監視、OAuthアクセスの許可、アプリの評価が必要です。また、アラート機能と、アプリを自動的に無効化する機能も必要です。

多くの組織は、可能性のあるソリューションとして多要素認証(MFA:Multi-Factor Authentication)に注目しています。ただし、攻撃者は複数の方法論を活用してMFAを迂回または無効化します。以前のブログで説明したように、IMAPなどのレガシーメールプロトコルを使用する攻撃が一般的です。リアルタイムフィッシングは、認証中に最初の認証要素だけでなく、2番目の要素もフィッシングする新しい方法です。

アカウント侵害後の行動

最初の侵害の後、脅威アクターは内部および外部にフィッシングメールを送信することにより、攻撃を拡大します。メール転送ルールを設定し、OAuthアプリをインストールし、新しいユーザーアカウントを作成してマルウェアをアップロードします。

脅威アクターは、従業員とパートナーに対してBEC攻撃を行い、送金詐欺を仕掛けます。クラウドアカウントへの総当たり攻撃が成功した場合、その大半は組織のブランドや資産を悪用するスパムキャンペーンのプラットフォームになります。またProofpointでは、侵害に成功した後に、マルウェアと電子メールを介してデータが流出することを観測しました。

結論

この調査から、クラウド脅威のランドスケープには業界による偏りがないことがわかりました。すべての業界が等しく狙われているのです。一部の業界は他よりも脆弱ですが、すべての業界のすべての組織が、クラウドの脅威に対する強力な可視性と脅威インテリジェンスによる自動化されたセキュリティ対策の恩恵を受けることができます。適切なセキュリティ対策は、アカウントの乗っ取りを防止、または迅速に修復し、組織内またはパートナーや顧客でのさらなる侵害の防止に役立ちます。Proofpoint Cloud App Securityチームは、ユーザーのターゲティングと侵害後の行動についての新しいトレンドを引き続き監視します。