概要

Proofpointは、APT攻撃から世界中の組織を守るための継続的な取り組みの一環として、毎日50億通を超える電子メールメッセージ、数億件のソーシャルメディア投稿、および2億5,000万個以上のマルウェアサンプルを分析しています。

Proofpointの研究者は、電子メール、ソーシャルメディア、およびWebを横断して洗練された脅威を常に監視し、モニタリングしています。これにより、今日のサイバー攻撃の戦術、手法、および手順(TTP:Tactics, Techniques, and Procedures)のどこに注目し、分析するかについての独自のインサイトを得ることができます。

本レポートでは、Proofpointの大規模な顧客ベースおよびより広範な脅威ランドスケープの観測に基づき、Proofpointの研究者が注目する脅威、トレンド、重要なポイントを明らかにし、組織が現代の攻撃に対抗し、新たな脅威を予測し、セキュリティ意識を向上させるために使用できる実用的なインテリジェンスを提供します。また本レポートでは、調査内容と結果に加えて、組織が人、データ、ブランドを保護するための推奨手順も提供します。

重要なポイント:Emotetが支配的な一方、バンカー、ダウンローダーおよびRATも大規模に観測

以下は2019年第4四半期における重要なポイントです。

- Emotetは2019年通年のすべての悪意のあるペイロードのうち、37%を占めました。Q4には、すべての悪意のあるメッセージのうち31%に出現しています。

- 過去との比較としては、Emotetは2018年にはすべての悪意のあるペイロードの29%を占めていました。

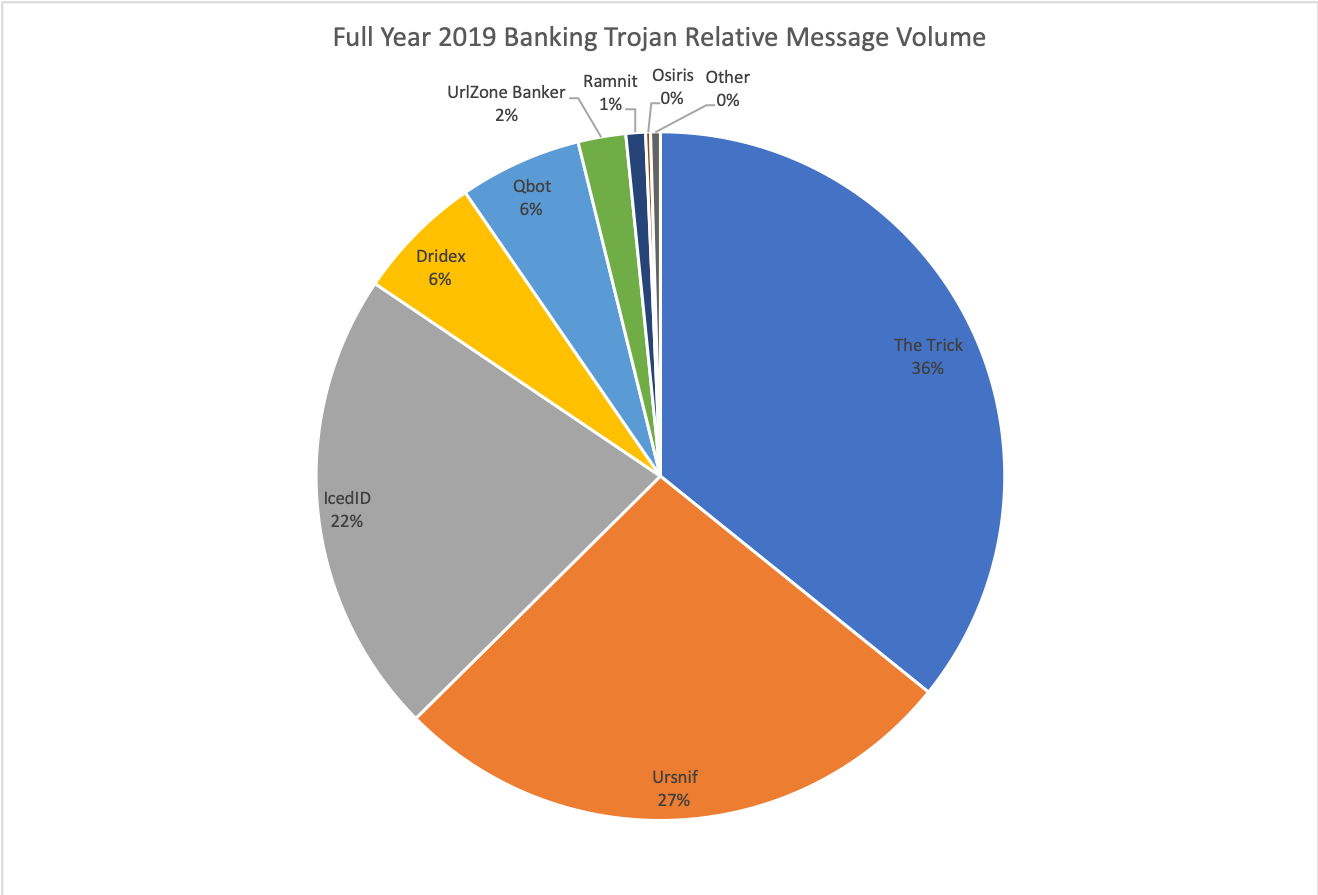

- 2018年と同様、バンキング型トロイの木馬は悪意のあるメッセージ全体に占める割合でEmotetに続き、2019年にはメッセージ量の26%(2018年には22%)を占めました。2019年はThe Trick、Ursnif、IcedIDがトップでしたが、2018年はPanda Banker、Ursnif、URLZone、The Trickが多数でした。

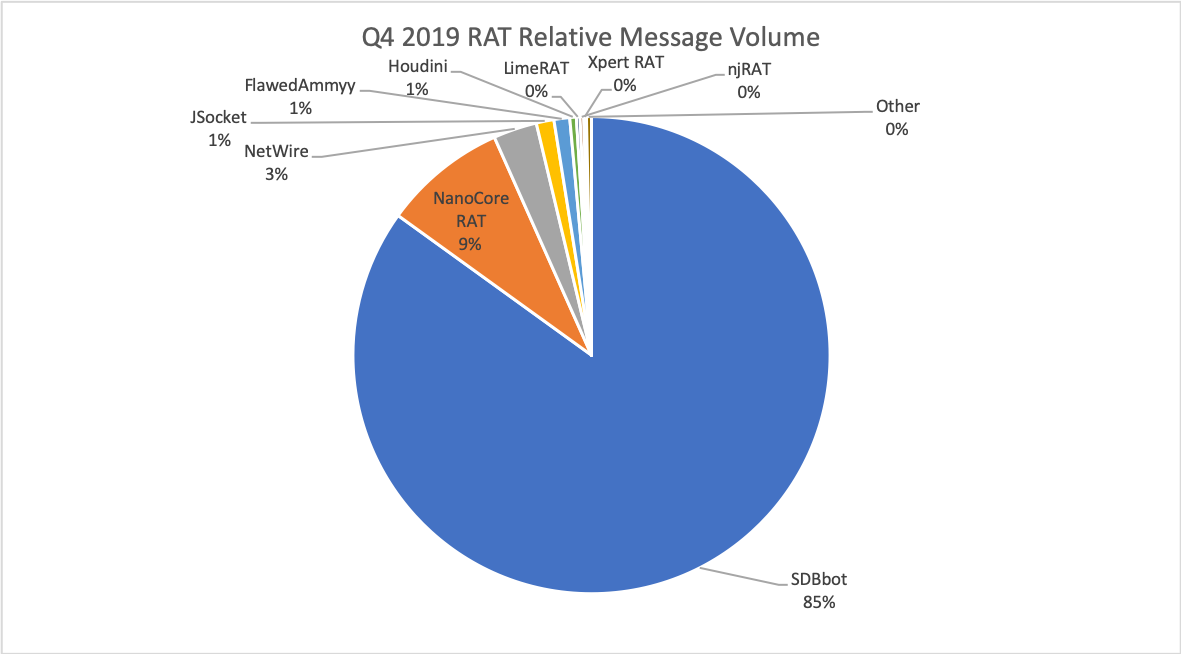

- 通年でみると、RATは悪意のあるペイロードのうちほぼ5%を占めていますが、第4四半期にはその割合は9%を超えていました。これは、TA505によって継続的に行われている大規模なSDBbotキャンペーンが要因です。

- ランサムウェアは相変わらず少なく、悪意のあるペイロードのごく一部でしかありませんでした。第4四半期も通年も、ランサムウェアを含んでいたのは悪意のあるメッセージの約0.1%で、前半はGrandclub(2019年の早い時期にオペレーターが運用終了を発表)が目立ちましたが、第4四半期にはMaze、FTCodeおよびSodinokibiキャンペーンが時折見られる程度でした。

- 添付ファイルよりもURLが好まれる傾向は2019年を通して続き、悪意のある電子メールの85%がマルウェアを配布するためにURLを使用していました。2018年は75%でした。

- しかし、第4四半期には全体のメッセージ量が増加し、悪意のある添付ファイルを含む電子メールの割合も増加しました。第4四半期には、URLと添付ファイルの両方を使用するハイブリッドなEmotetキャンペーンと、添付ファイルまたはハイブリッドのいずれかを使用するTA505その他のアクターによる中~大規模のキャンペーンにより、悪意のあるメールの35%に添付ファイルが使われました。

- 不正ドメインのうち、現実に活動しているアクティブなドメインの割合は、インターネット全体のアクティブなドメインの割合を引き続き上回っています。第4四半期には不正ドメインのほぼ83%がHTTPレスポンスを返しましたが、インターネット全体では43.5%でした。

- 2019年の第4四半期には、不正ドメインのほぼ40%がSSL証明書を実装していましたが、2018年の同時期には26%でした。この」割合は、一般的なWebではわずか10%に過ぎません。

- SSL証明書とアクティブなHTTPレスポンスの両方を備えた不正サイトの数は、2019年第3四半期から第4四半期の間で16.2%から25%に増加しました。

概要

重要な統計値:Emotetは2019年第4四半期には悪意のあるペイロードの31%を占め、通年ではすべての悪意のあるペイロードの37%を占めました

Emotetは、第2四半期に長期間活動を休止していたにもかかわらず、2019年を通じて最大のメッセージ量を誇り、第4四半期に悪意のあるペイロードの31%、通年では37%を占めました。これらの継続的なEmotetキャンペーンとバンキング型トロイの木馬、ダウンローダー、およびリモートアクセス型トロイの木馬(RAT)を使った比較的大規模なキャンペーンにより、第4四半期の全体的なメッセージ量は第3四半期と比べてわずかに増加しました。ランサムウェアは電子メールキャンペーンの主要なペイロードとしては、ほぼ存在していないも同然です。ランサムウェアは、第4四半期だけでなく2019年を通じてもニュースにはなりましたが、これらのほとんどは二次感染であり、ランサムウェア自身は電子メールにおける悪意のあるペイロードのうち、わずか0.1%を占めるにすぎません。

継続的な中~大規模のEmotetキャンペーン、TA505によるRATキャンペーン、UrsnifやThe Trickなどのバンキング型トロイの木馬を配信する攻撃者も、第4四半期に添付ファイルベースの攻撃がわずかに増加したことに貢献しました。添付ファイルはこれらのキャンペーンの18%にしか現れていませんが、多くの場合はURLとのハイブリッドであり、URLを使うメールは第3四半期の88%から6%減少しています。

2019年のエクスプロイトキット(EK)の活動は、第3四半期末にピークに達し、10月も通常より高いレベルが続きました。依然として2016年のレベルをはるかに下回っていますが、EKの活動はマルバタイジングと連携しています。RIG EKは継続的に検出されており、第4四半期にはPhoenix EKの検出が急増しました。

ドメイン詐欺の手法は第4四半期も進化を続け、SSL証明書を実装した不正ドメインの増加と、アクティブなHTTPレスポンスとSSL証明書の両方を備えた不正ドメインの増加が顕著でした。

数字で見るマルウェア

重要な統計値:第4四半期のURLベースの悪意のあるメッセージは、悪意のあるメッセージ全体の82%を占めました

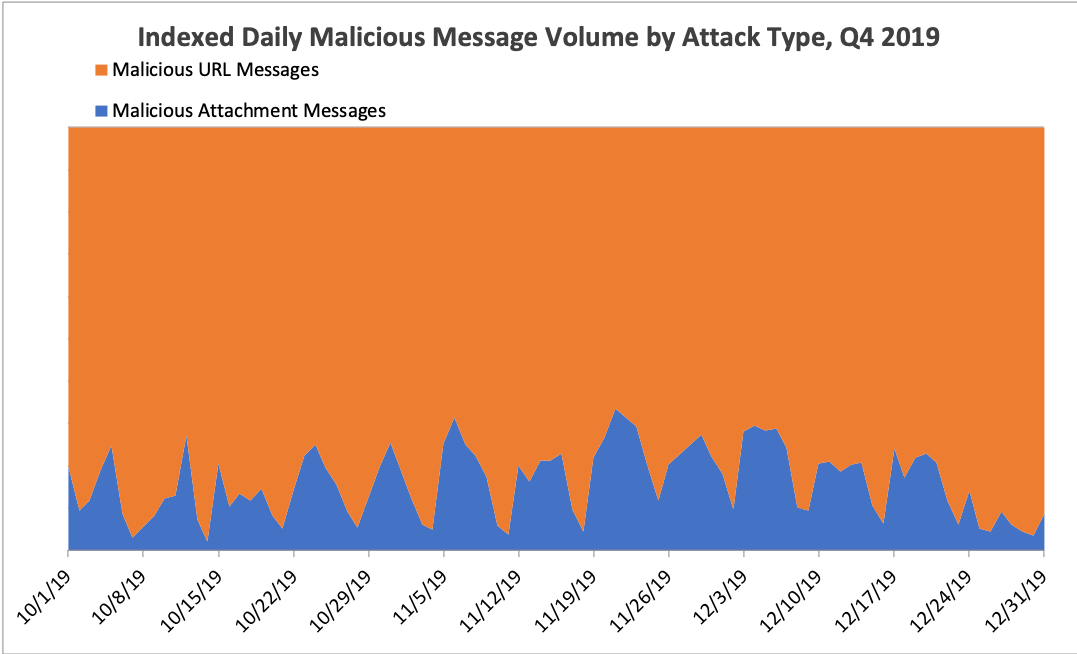

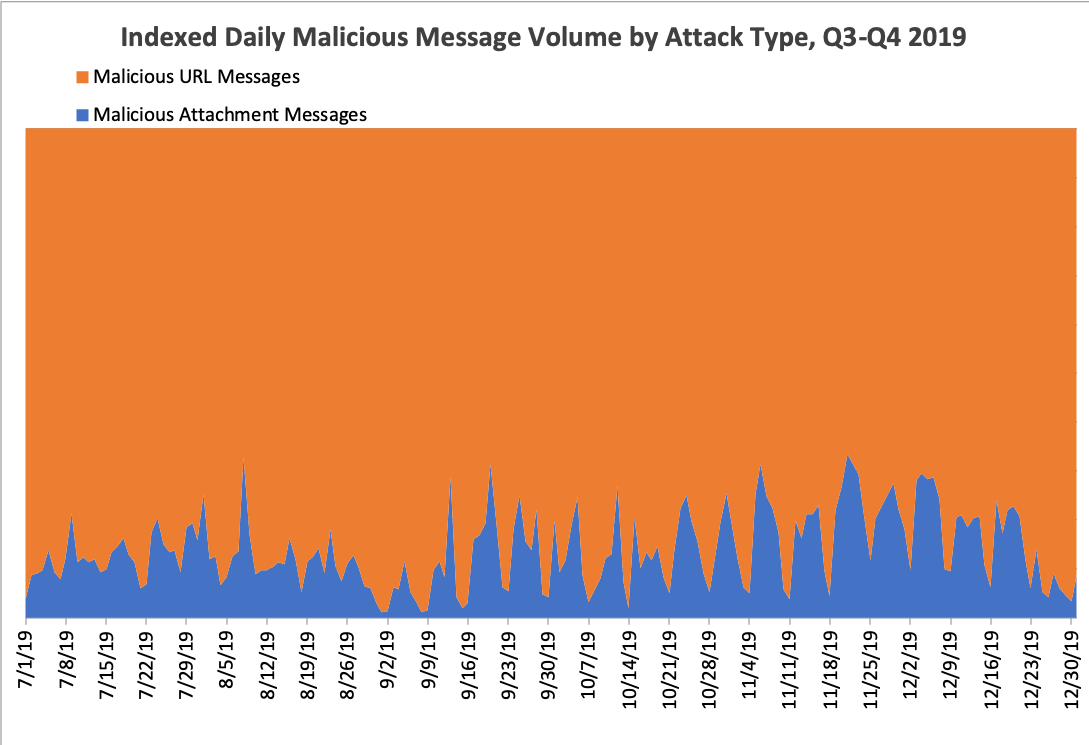

季節的な要因により、12月は悪意のある活動が減少するものと予想されていましたが、実際には第4四半期の全体的なメッセージ量は、わずかに増加しました。第4四半期は、URLと添付ファイルの両方を使用する継続的なハイブリッドのEmotetキャンペーンと、添付ファイルまたはハイブリッドのいずれかを使用するTA505その他による中~大規模のキャンペーンが要因となり、悪意のある電子メールの18%に添付ファイルが使われました。第3四半期には、添付ファイルが付いた悪質なメッセージはわずか12%でした。しかし、2018年第4四半期には悪意のあるメッセージの32%が添付ファイルを使用しており、全体的な傾向としてはURLの使用に移行していることは明らかです。使われるURLはMicrosoft SharePoint、Googleドライブ、Dropbox、およびその他の比較的一般的なクラウドサービスのリンクから、攻撃者が保有するドメインにまで及びます。図1および2は、第4四半期および第3-第4四半期においてURLベースの脅威が支配的であることを示しています。

図1:添付ファイルベースのペイロードとURL配信のペイロードを使用した悪意のあるメッセージの相対量(インデックス値、2019年第4四半期)

図2:添付ファイルベースのペイロードとURL配信のペイロードを使用した悪意のあるメッセージの相対量(インデックス値、2019年第3-第4四半期)

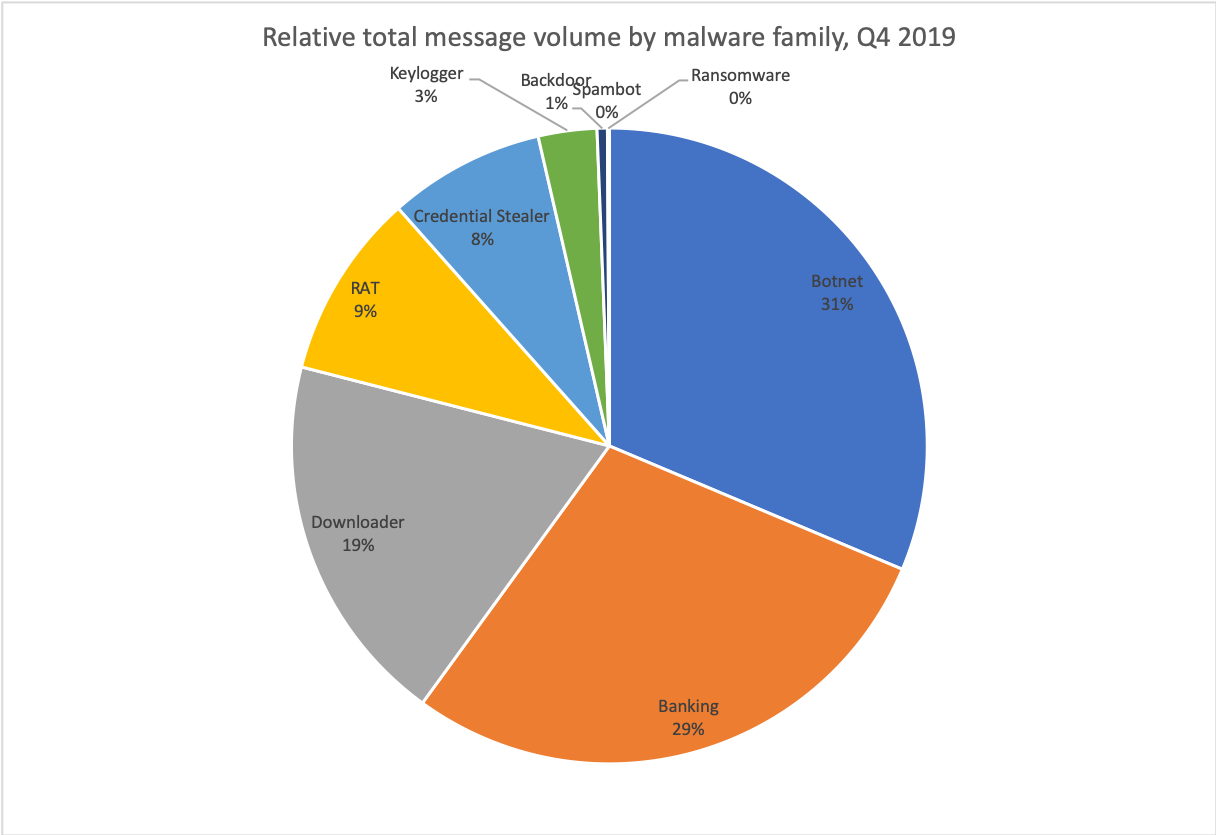

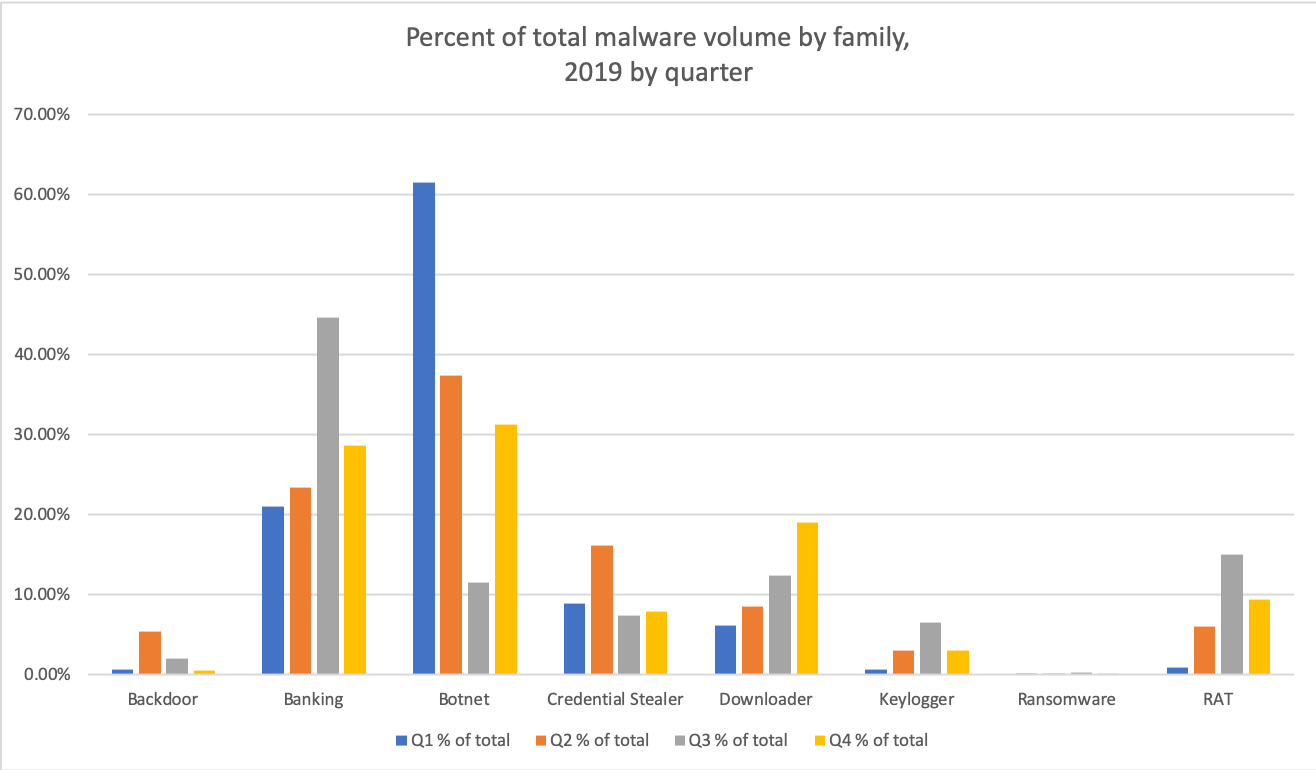

図3は、第4四半期のマルウェアファミリーごとのメッセージボリュームの全体的な分布を示しています。2019年第3四半期の大半を休止したことを除けば、EmotetはProofpoinが追跡しているボットネットファミリーとしては最大であり、これは過去2年間変わっていません。Proofpointは2018年にEmotetをバンキング型トロイの木馬として分類しましたが、マルウェアは2019年を通じて進化し、ボットネットとして動作し分類されるモジュール化されたドロッパーに進化しました。比較のために、2018年のデータについてEmotetをバンカーとして再分類しました。

バンキング型トロイの木馬、ダウンローダー、リモートアクセス型トロイの木馬(RAT)およびクレデンシャルスティーラーが第4四半期の上位5つのファミリーを占めています。しかし注意点としては、The Trick(この四半期トップのバンキング型トロイの木馬)はEmotetのセカンダリペイロードとして配信されることが多いため、Emotetの31%というシェアがバンキング型トロイの木馬のボリュームに大きく貢献しているという側面もあります。

図3:2019年第4四半期の上位マルウェアファミリーに関連する相対的なメッセージ量

図4は、2019年のマルウェアファミリー別のペイロードの四半期ごとの推移を示しています。第3四半期にEmotetが休止した影響を除いて、バンキング型トロイの木馬とRATのボリュームの増加がボットネット全体の減少をほぼ補っていますが、年間を通じていくつかの重要な傾向が現れています。

- 補っていますが、年間を通じていくつかの重要な傾向が現れています。

- 他のペイロードと比較して、Emotetの減少は緩やかです。(Emotetの実際のボリュームは第2四半期と比較して第4四半期には増加しています。Emotetは2019年を通じてボットネットファミリーの主要な構成要素でしたが、他のマルウェアが大量に出現したため、Emotetの全体への貢献度が希釈されました。)

- バンキング型トロイの木馬、ダウンローダー、RATが他のマルウェアと比較して着実に増加しました。

- 電子メールの主要ペイロードとしてのランサムウェアの存在感は、相変わらず希薄です。

しかし一般的には、アクターは引き続き、感染したマシン上に検出されずに常駐するように設計された汎用性の高いマルウェアを配布することに注力しています。これは、クレデンシャルを収集し、偵察を行い、ネットワーク上を横方向に移動(ラテラル・ムーブメント)し、二次ペイロードの任意配布を可能にするためです。

図4:マルウェアファミリーごとの悪意のあるメッセージの量の四半期ごとの比較(2019年)

図4:マルウェアファミリーごとの悪意のあるメッセージの量の四半期ごとの比較(2019年)

最近の四半期で見られることですが、特に2019年3月のGandCrabのシャットダウン後、ランサムウェアは第4四半期もほとんど存在感はなく、時折小さなMazeおよびFTCodeメールキャンペーンが行われたのみです。病院、市町村などの標的に対するランサムウェア攻撃が報告されていますが、それらの多くは、前述のRAT、ダウンローダーおよびその他の汎用マルウェアによる事前の侵害に続く二次的な感染です。

TA505はSDBBotに取り組み、Emotetは新しくTrickを採用しました

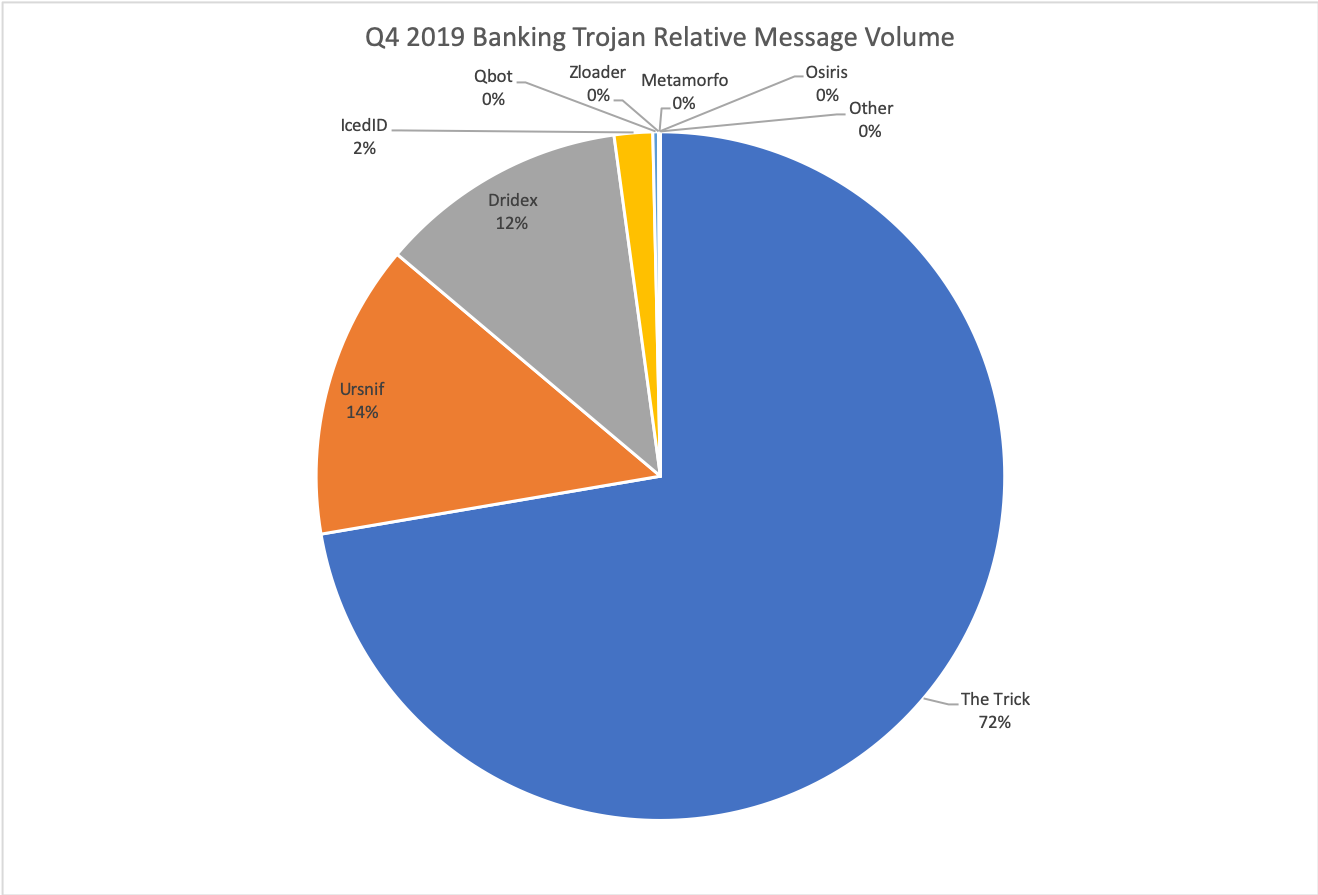

重要な統計値:The Trickは、第4四半期のすべてのバンキング型トロイの木馬ペイロードの72%以上を占めました

EmotetとThe Trickは、2019年第4四半期に電子メール経由で配信されたマルウェアのトップ2であり、この四半期における悪意のあるペイロードの半分以上を占めました。The Trickは、この期間にProofpointの研究者によって追跡されたすべてのバンキング型トロイの木馬ペイロードの72%(図6)と、すべてのペイロードの20%を占めました。しかし、The Trickペイロードの92%はEmotetのセカンダリペイロードでした。The Trickを含み、Emotetと関係のないキャンペーンのほとんどは低ボリュームのキャンペーンでした。

つまり、2019年第4四半期に電子メール経由で配信されたすべての悪意のあるペイロードに占めるEmotetの割合は前年同期(2018年第4四半期は43%)と比べて減少しましたが、ローダーとしてのマルウェアの機能はThe Trickの配信とバンキング型トロイの木馬全体のボリュームの増加に大きく貢献したということです。

The Trickバンキング型トロイの木馬(Trickbotとも呼ばれます)は第4四半期に特に増えましたが、このマルウェアは2019年全体を通じても、最も一般的なバンキングトロイの木馬でした(図5)。2019年はUrsnifとIcedIDも電子メールキャンペーンでよく使われ、UrsnifとDridexは第4四半期に2番目と3番目の順位を獲得しました。特にUrsnifのボリュームが大きいのは、バンカーのさまざまなアフィリエイトIDを継続的な毎日のキャンペーンで一貫して配布する複数のアクターによるものです。

図5:第4四半期に電子メール経由で配布されたバンキング型トロイの木馬の相対ボリューム

図6:2019年を通じて配信されたバンキング型トロイの木馬の相対ボリューム

RATは第3四半期に他のマルウェアファミリーとの比較で最高のレベルに達しましたが、これはEmotetが第3四半期のほとんどを活動休止していたためです。第4四半期のRATのボリュームは他のファミリーとの比較では5ポイント以上減少しましたが、実際のボリュームは第3四半期に比べて約70%増加しています。ボリューム増加の要因は主に、TA505がペイロードをSDBbot RATに切り替え、より攻撃的で大規模なキャンペーンを行ったことです。大規模で高頻度のキャンペーンに加えて、このグループは韓国、日本、中国などで定期的なキャンペーンを展開してターゲット地域を拡大しました。SDBbotは、第3四半期には75%、第4四半期には全RATボリュームの85%を占めました(図7)。小規模なクライムウェアアクターによって頻繁に配信されるNanoCoreとNetWireは、合わせてRATボリュームの10%を占めました。

図7:第4四半期に電子メール経由で配信されたRATの相対ボリューム

POSマルウェア:一貫した一貫性の無さ

重要な統計値:FindPOSは、検出されたすべてのPOSマルウェア活動のほぼ44%を占めました

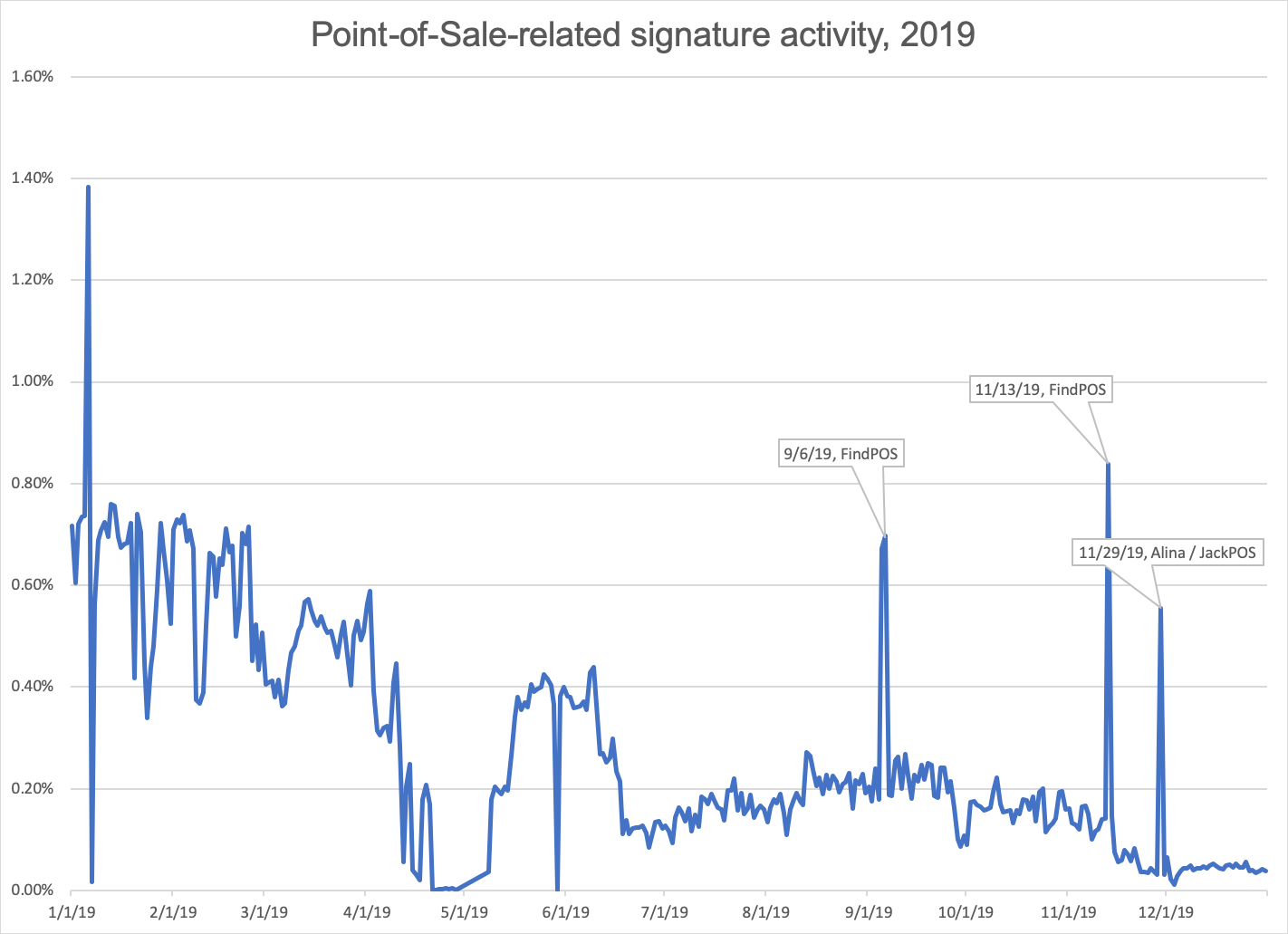

過去数年間、Proofpointの研究者はPoint-of-Sale(POS)マルウェア(POS端末や決済システムからクレジットカード情報を盗むように設計されたマルウェア)のBlack Friday(11月の第4木曜日の翌日の金曜日:アメリカでバーゲンが行われる)のタイミングでの急増を頻繁に観測してきました。これは脅威アクターがホリデイショッピングシーズンを狙っているからです。2019年、Proofpointの世界的なセンサーネットワークは、ZeusPOS、FindPOS、MagickPOS、NewPOSThingsなどのPOSマルウェアの複数のファミリーから、年間を通じてさまざまなクレジットカードの流出活動、Phone Homeビーコンなどを検出しました。第4四半期には、Black FridayでのAlina/JackPOSアクティビティの急上昇も観測しました(図8)。特にFindPOSは、今年検出されたすべてのPOSマルウェア活動のほぼ44%を占めました。

図8:2019年全体を通して検知されたPOSマルウェアの活動

ZeusPOSは6月まで非常に活発に活動しましたが、その後年末までは比較的静かでした。8月中旬に2つのスパイクが発生し、11月10日には大きなスパイクが観測されました。一方FindPOSは、1月中旬、9月初旬、11月中旬にスパイクがあり、第1四半期中は中程度の持続的な活動が見られました。また、Microsoft Remote Desktop Protocol(RDP)を使用してPOSシステムにアクセスしようとする攻撃者のインスタンスも確認しました。

この限られた期間のデータでは広範な結論を引き出すことができませんが、いくつか重要なポイントがあります:

- 個々のPOSマルウェアの活動には増減がありますが、POS攻撃の季節性はどんどん失われており、年間を通じて行われています。

- インストール手法の詳細は異なりますが、組織とそのサプライチェーンパートナーの侵害の多くは、メール由来のRATおよびバックドア感染によって引き起こされています。

- レガシーなMicrosoft Windowsベースの端末に対してRDPがますます使用されるようになっており、SaaSインストールに対するブルートフォース攻撃とともに、ラテラルムーブメントと足場の拡大を引き起こします。ネットワーク上の端末の分離が必要です。

- 既存のPOSマルウェアの多くは物理的にスワイプされたクレジットカード情報に依存しており、ICチップとPINテクノロジーの適用と運用が、POSへのマルウェア感染の防止に有効なことを示しています。

ドメインの脅威

重要な統計値:2019年第4四半期には、不正ドメインのほぼ40%がSSL証明書を実装していましたが、2018年第4四半期は26%でした

URLベースのメッセージの脅威が高い割合で存在していることを考えると、ドメインの脅威のトレンドを追跡することがますます重要になります。不正なドメインや疑わしいドメインは、マルウェアの配布からアフィリエイトスパム、ブランドの悪用、不正な広告に至るまですべてに使用されており、組織や消費者にさまざまなリスクをもたらします。

第4四半期で注目に値するのは、不正ドメインがアクティブである割合が、インターネット全体の割合を上回っていることです。第4四半期には不正ドメインのほぼ83%がHTTPレスポンスを返しましたが、インターネット全体では43.5%でした。

以前にも指摘したように、SSL証明書を実装した不正ドメインの数も、インターネット全体と比べて不均衡に多く、さらに増加し続けています。第4四半期終わりの時点でのすべてのドメインのスナップショットからは、インターネット全体の10%しか、Webサイトとユーザー間の安全な通信を可能にするために必要なSSL証明書を実装していないことがわかります。一方で、第4四半期に不正と判断されたドメインのほぼ40%がSSL証明書を実装していました。これは第3四半期や2018年第4四半期の26%から増加しています。

興味深いことに、SSL証明書とアクティブなHTTPレスポンスの両方を備えた不正サイトの数も2019年第3四半期から第4四半期に9ポイント近く増加して25%になりました。

|

疑わしいドメイン/Web |

IPアドレス解決(%) |

HTTPレスポンス(%) |

MXレコード(%) |

SSL証明書(%) |

|

すべてのドメイン:第4四半期 |

70% |

43.5% |

41% |

10% |

|

不正なドメイン:第4四半期 |

85.9% |

82.9% |

23.2% |

39.5% |

|

不正なドメイン:2019年 |

85.1% |

81.4% |

27.5% |

32% |

表1:解決可能なIPアドレス、MXレコードおよび有効なSSL証明書の実装状況についての正規ドメインと不正ドメインの比較

ブラウザーベンダーやセキュリティベンダーは、ユーザーがWebサイトを閲覧する際にブラウザーに南京錠のアイコンが表示されれば安全であると啓蒙しているため、結果として証明書を実装した不正なドメインのソーシャルエンジニアリングに貢献していることになります。

同様に、詐欺的なドメインにおけるMXレコードの実装率の低さは、攻撃者が電子メールベースの攻撃にドメインを使用する場合にのみレコードを作成することを示唆しています。

Proofpointからのアドバイス

Proofpointの脅威レポートは、変化する脅威ランドスケープについてのインサイトを提供しており、これはサイバーセキュリティ戦略に役立ちます。今後数カ月を見据えての、企業とブランドを守るためのProofpointからのアドバイスは、以下の通りです:

- ユーザーはクリックするものだと考えてください。ソーシャルエンジニアリングは、電子メール攻撃を起動させる最も一般的な方法になりつつあり、犯罪者は「人的要因」を悪用するための新しい方法を探し続けています。従業員を標的とするインバウンドの脅威と、顧客を標的とするアウトバウンドの脅威の両方について、受信トレイに着信する前に識別して隔離することができるソリューションを活用すべきです。

- 堅牢な階層型防御を導入してください。脅威の範囲は、大量のマルウェアによる無差別攻撃から標的を絞った少量のビジネスメール詐欺(BEC)まで、多岐にわたります。これらの詐欺は、多くの場合ペイロードをまったく持たないため、検出が困難です。ネットワークおよびWebベースの脅威もユーザーに影響を与える可能性がありますが、なりすましの脅威に対抗するためには、さまざまなID詐欺技術を防御できるスケーラブルなソリューションが必要であり、可能な場合はDMARCの完全な実装を検討すべきです。

- ブランドレピュテーションと顧客を保護しましょう。ソーシャルメディア、電子メール、あるいはモバイルを介して顧客を狙う攻撃、特にブランドに便乗した詐欺的な攻撃と戦わなければなりません。すべてのソーシャルネットワークをスキャンし、詐欺的な行動をレポートできる、包括的なソーシャルメディアセキュリティソリューションを導入してください。

- 脅威インテリジェンスベンダーと契約しましょう。より少量で、より標的を絞った攻撃に対抗するためには、高度な脅威インテリジェンスが必要です。静的および動的な手法を組み合わせて新しい攻撃ツール、戦術、および標的を検出し、それらから学習することのできるソリューションを活用します。