Proofpointは、世界中の6000社を超えるお客様を狙った過去6ヶ月分の電子メール攻撃を分析しました。そして、日本の組織を標的とした攻撃者としては、脅威アクター「TA544 [Panda 310]」が最も多いことがわかりました。さらに、数多くの攻撃のうち、ほぼすべてが財務データを盗むマルウェアであるUrsnifを使っていたこともわかりました。この攻撃は主に、IT・技術・マーケティング/広告業界を標的としており、MS Excelスプレッドシートの添付ファイル(配信メカニズムとしてマクロまたはZIP形式のJavascriptにリンクした楽天関連のURLを含んでいます)が使われています。

Ursnifは被害者のPCから、インストールされたドライバ・インストールされたプログラム・実行中のサービス・システム情報・証明書などの情報を収集し、それをCommand&Control(C2)サーバーに送信します。また、被害者が閲覧したWebサイトを監視し、全てのPOST情報をC2サーバーに送信します。これには、ユーザー名とパスワードの情報が含まれる場合があります。明確に日本の顧客を狙った攻撃で2番目に多く使用されていたマルウェアは、URLZoneでした。

TA544の攻撃の解析

私たちは2017年6月以降のTA544のグローバルでの活動を追跡し、攻撃スタイル・使用されたマクロ・アフィリエイトやボットネットIDを含む配信されたマルウェアの類似性に基づいて、行動に属性を付与しました。

TA544は、日本・ポーランド・英国・イタリアなど、様々な地域をターゲットにしていることが知られています。彼らの攻撃は断続的ですが(数ヶ月程度活動が観測されないことがあります)、攻撃が始まるとそれは持続し、標的を1週間に2〜3回攻撃します。

TA544が使うメッセージでは多種多様なメッセージの件名と内容が使用されますが、添付ファイルの種類は比較的少数で、すべて同じペイロードを持っています。

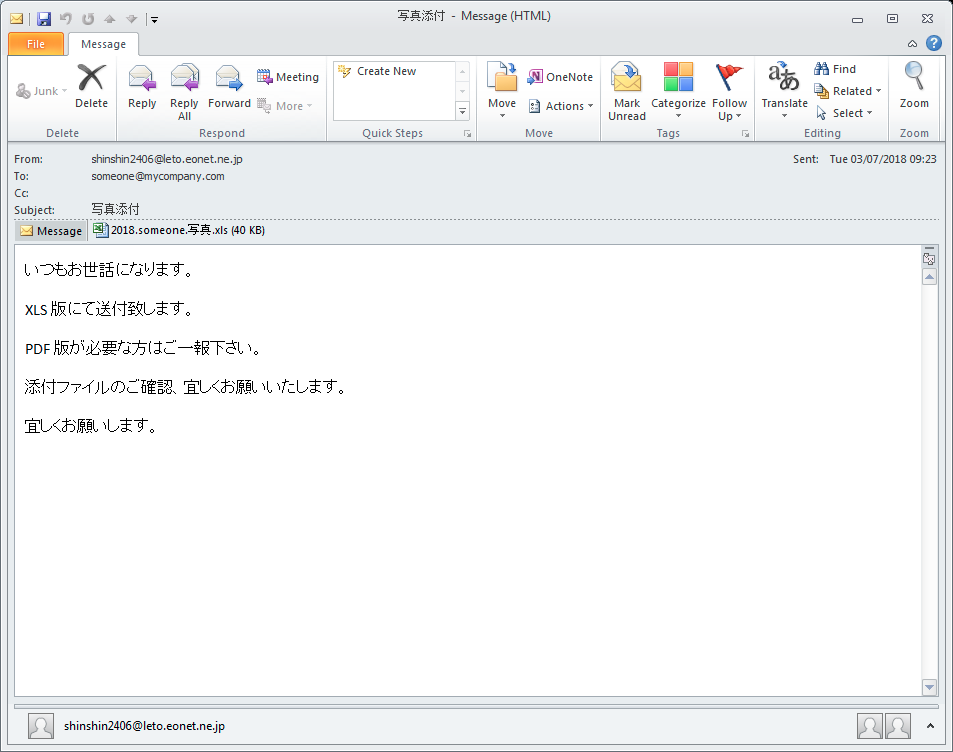

2018年7月3日の攻撃で使われたメッセージ

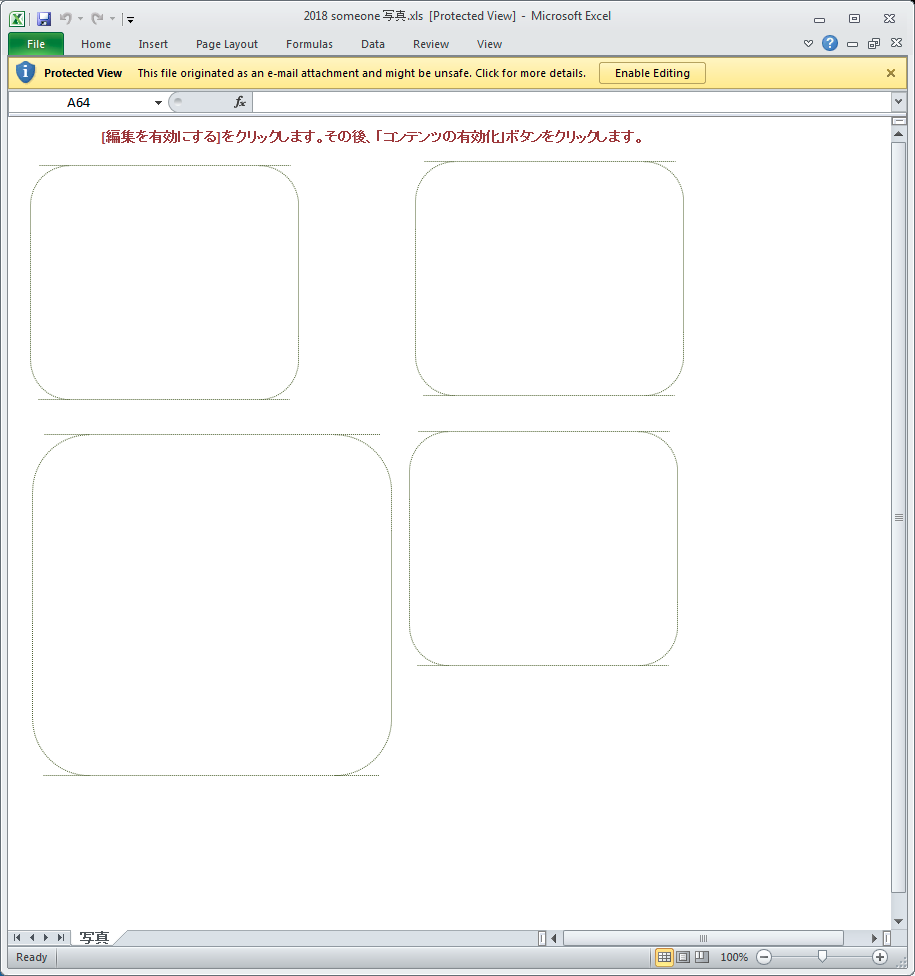

添付ファイルは通常MS Excelのスプレッドシートで、「空白の」ボックスと、ドキュメントを適切に表示するためにコンテンツとマクロを有効にするよう促すメッセージが含まれています:

2018年7月3日のサンプルアタッチメント

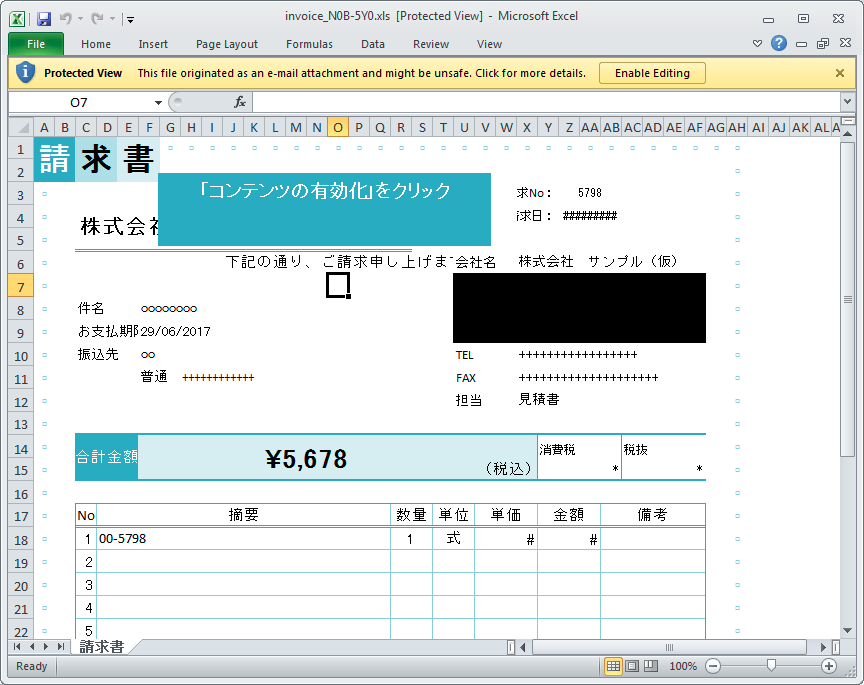

2017年6月29日のサンプルアタッチメント

ユーザーがマクロを有効にすると、バンキング型トロイの木馬(通常はURLZone:別名BeblohまたはShiotob)がダウンロードされ、実行されます。

しかし、URLZoneは最終的に実行されるバンキング型トロイの木馬ではありません。このトロイの木馬は、標的とする日本の犠牲者へ確実にペイロードを配信するために、システムのロケーションを特定する目的で使われます。URLZoneは日本の脅威研究者以外による攻撃の分析を妨げ、世界的な注目を避けるための中間ステップとしてTA544に使用されていると考えられます。

一部のキャンペーンでは、将来のキャンペーン拡散のために、Pushdo/Cutwailのスパムボットの組み合わせをダウンロードします。

URLZoneは最終的なUrsnifペイロードをダウンロードしてマシンを感染させ、オンラインバンキングのクレデンシャルや感染したPCのプロフィールを盗み出します。

Ursnifのペイロードは特別な変種のようです(Ursnif / ISFBバージョン2.14のソースコードは2015年に流出しました)。 最新のコンフィグレーションは以下の通りでした:

Botnet id: 1000

Version: 3.0.16

Serpent key: CBA16FFC891E31A5

C2: siberponis[.]com

C2: baferdifo[.]com

Compile date: Jul 1 2018

(この他に、行動様式のまったく違う「version 3」のUrsnifもあります;これはversion 2.14.xxおよび2.16.xxの直系と考えられます)

標的となっているWebサイトは以下の通りです(4月の検知結果):

coincheck[.]com/*essions/signin*

*/docs/*/js/jquery.hoverIntent.js

*/docs/*/js/jquery.jfontsizer.js

hxxps://coincheck[.]com/*

hxxps://login[.]japannetbank[.]co[.]jp/*

hxxps://login[.]japannetbank[.]co[.]jp/commontpl/js/cookie.js

hxxps://login[.]japannetbank[.]co[.]jp/resource/image/common/icon_caution.gif*

hxxps://web[.]bizstn[.]bk[.]mufg[.]jp/*

hxxps://web[.]bizstn[.]bk[.]mufg[.]jp/util/normal/swkb_icon_newwin.gif*

hxxps://web[.]bizstn[.]bk[.]mufg[.]jp/util/normal/swkb.js

hxxps://www[.]bizsol[.]anser[.]ne[.]jp/docs/images/wrapper_background_lh.gif*

*/rblgi01/*

最近の数週間で、このマルウェア攻撃の配信メカニズムが変化していることを観測しています。TA544はMicrosoft Excelではなく、ZIP化されたVBスクリプトをメッセージに添付しはじめています。

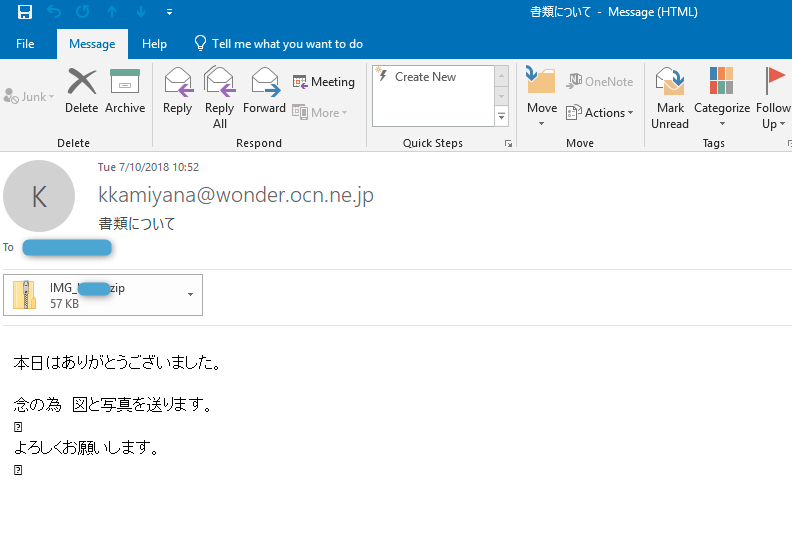

2018年7月10日のサンプルメッセージ

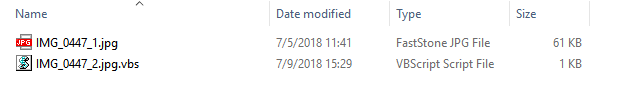

ZIP化された添付ファイルの中身

楽天になりすましたURL攻撃

私たちはまた、2017年4月以降、大量の楽天になりすましたURL攻撃を観測しています。脅威アクターの正体はわかっていないものの、ここ半年間、同じグループが日本のユーザーを狙っていることがわかりました。関連する攻撃の特徴・形態は様々ですが、多くは被害者にJavascriptダウンローダーを実行させようとしています。

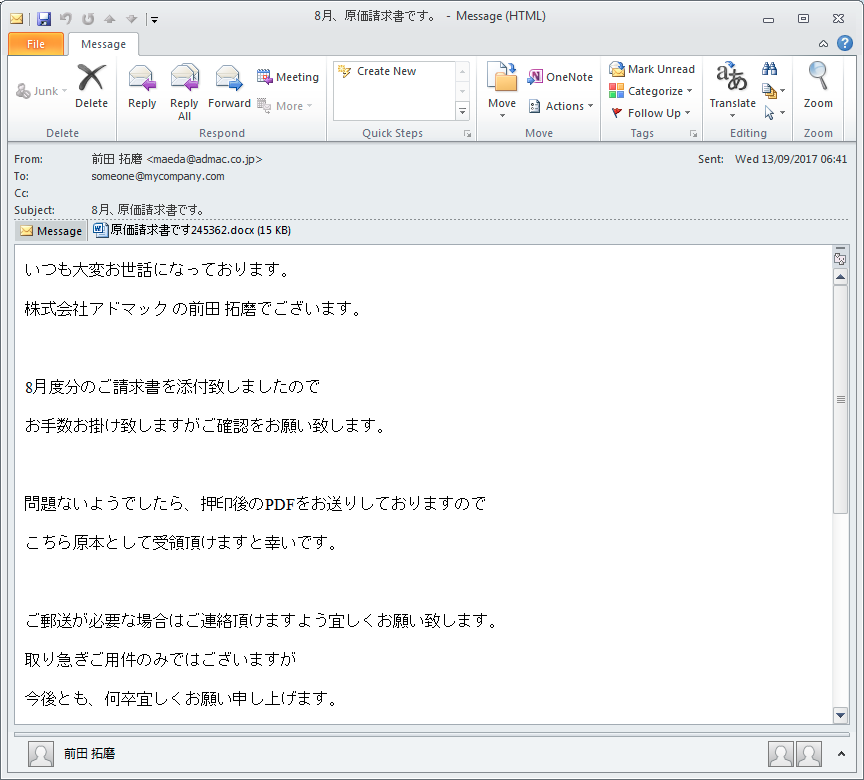

2017年9月13日のサンプルメッセージ

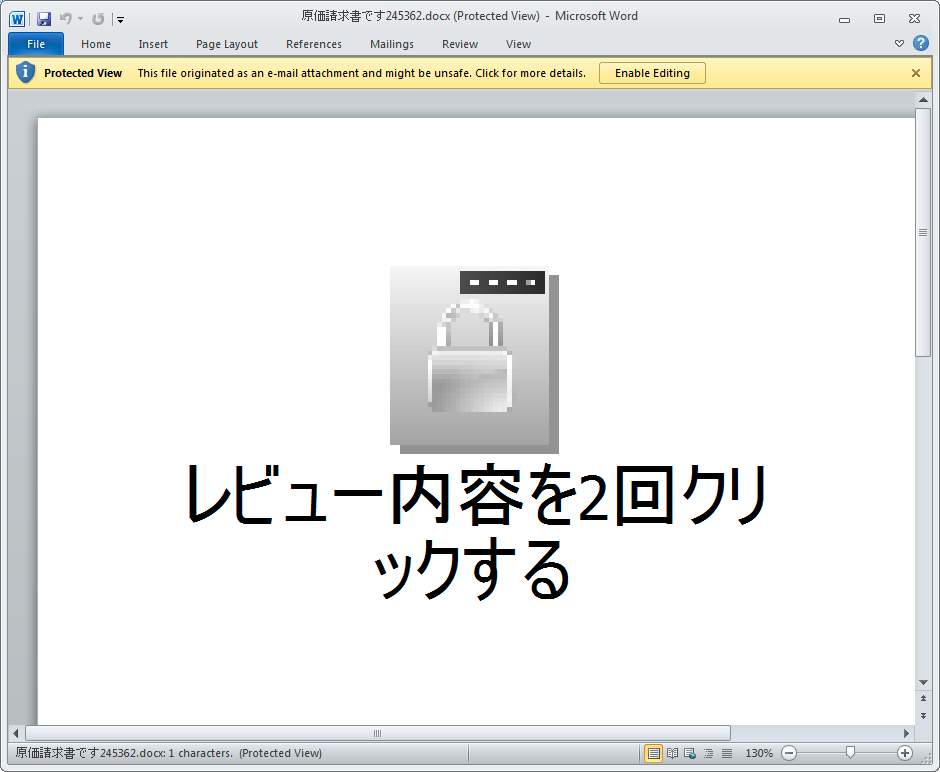

2017年9月13日のJavascriptを含むMS Wordアタッチメント

ここ数ヶ月は標的を絞り、この脅威アクターが「楽天市場」を名乗ったなりすましメールを送りはじめています。

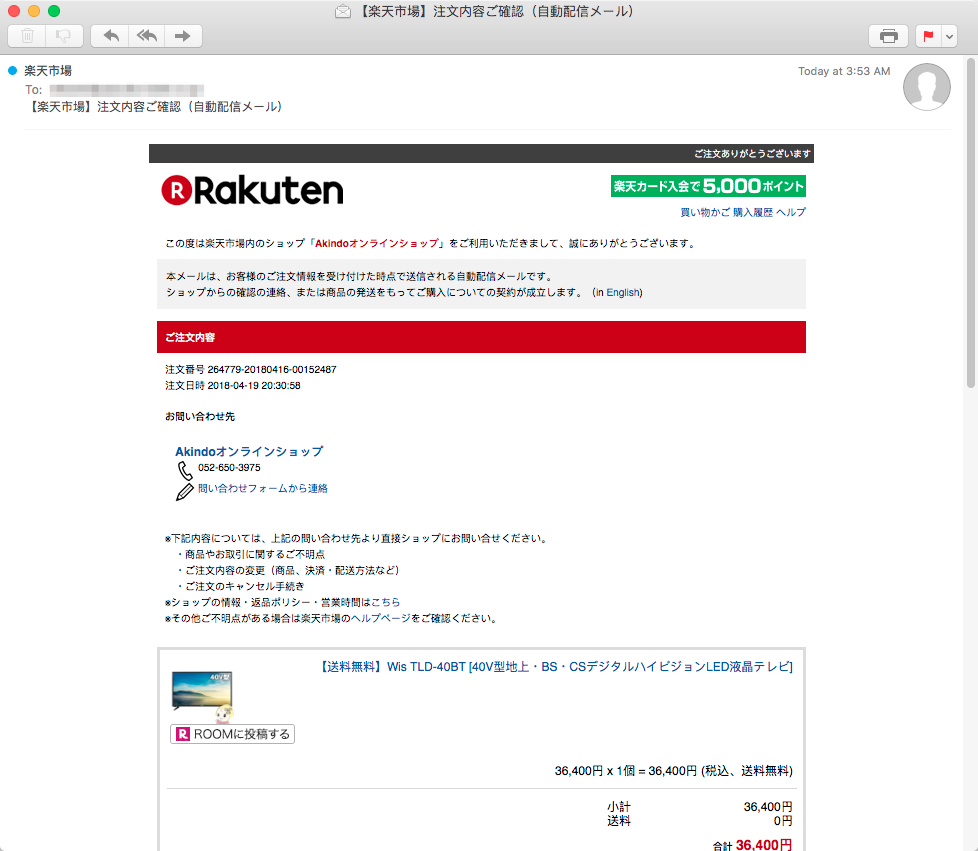

2018年4月20日のサンプルメッセージ

個々のEメールにはいくつかのダウンロードリンクが含まれており、ZIP化されたJavascriptファイルにアクセスさせようとします。

ファイルが実行されると、「Dreambot」と呼ばれるUrsnifの亜種がダウンロードされ、Torを使った通信を試みます。

Ursnifのサンプルコンフィグレーション:

Botnet id: 20187

Version: 2.16.996

Serpent key: s4Sc9mDb35Ayj8oO

C2: kp.reslifefurniture.com

TOR C2: iod5tem372udbzu2.onion

Compile date: May 21 2018

標的となっているWebサイト(6月の検知結果):

hxxps://ib1[.]yamagatabank[.]co[.]jp/YGIK02/cck/forms/IKP/emusc_IK_PC.js?*

hxxps://bk[.]juroku[.]co[.]jp/JRIK01/cck/forms/IKP/JrBank.js

hxxps://bk[.]juroku[.]co[.]jp/JRIK02/cck/forms/IKP/JrBank.js

hxxps://direct[.]chugin[.]co[.]jp/CGIK01/cck/forms/IKP/CgBank.js

hxxps://direct[.]chugin[.]co[.]jp/CGIK02/cck/forms/IKP/CgBank.js

hxxps://direct[.]ryugin[.]co[.]jp/RKIK01/cck/forms/IKP/emusc_IK.js?*

hxxps://direct[.]ryugin[.]co[.]jp/RKIK02/cck/forms/IKP/emusc_IK.js?*

hxxps://ib[.]daishi-bank[.]co[.]jp/DSIK01/cck/forms/IKP/emusc_IK.js*

hxxps://ib[.]daishi-bank[.]co[.]jp/DSIK02/cck/forms/IKP/emusc_IK.js*

hxxps://ib[.]hokkokubank[.]co[.]jp/HKIK01/cck/forms/IKP/HkBank2_PC.js?*

hxxps://ib[.]hokkokubank[.]co[.]jp/HKIK02/cck/forms/IKP/HkBank2_PC.js?*

hxxps://ib[.]tsukubabank[.]co[.]jp/KTIK01/cck/forms/IKP/KtBank.js*

hxxps://ib[.]tsukubabank[.]co[.]jp/KTIK02/cck/forms/IKP/KtBank.js*

hxxps://ib1[.]awabank[.]co[.]jp/AWIK01/cck/forms/IKP/emusc_IK.js?*

hxxps://ib1[.]awabank[.]co[.]jp/AWIK02/cck/forms/IKP/emusc_IK.js?*

hxxps://mib[.]miyagin[.]co[.]jp/MYIK01/cck/forms/IKP/emusc_IK.js?*

hxxps://mib[.]miyagin[.]co[.]jp/MYIK02/cck/forms/IKP/emusc_IK.js?*

hxxps://direct[.]ib[.]hirogin[.]co[.]jp/HRIK01/cck/forms/IKP/emusc_IK.js?*

hxxps://direct[.]ib[.]hirogin[.]co[.]jp/HRIK02/cck/forms/IKP/emusc_IK.js?*

hxxps://*/SystemContents/CIBMZS01.js

hxxps://*/B/js/KBA_Common.js

hxxps://*/docs/javascript/aaui.js

hxxps://fes[.]rakuten-bank[.]co[.]jp/rb/fes/js/common/basicScripts.js

hxxps://api[.]saisoncard[.]co[.]jp/html/NA/PC/iframe/*

hxxps://api[.]saisoncard[.]co[.]jp/auth/screen/na/authorize?response_type=code&client_id=ZC001*

hxxps://api[.]saisoncard[.]co[.]jp/html/UC/PC/iframe/*

hxxps://api[.]saisoncard[.]co[.]jp/auth/screen/atu/authorize?response_type=code&client_id=ZC002*

hxxps://ws[.]idemitsucard[.]com/PC-IM/*

hxxps://www2[.]cr[.]mufg[.]jp/newsplus*

hxxps://www[.]aeon[.]co[.]jp/NetBranch/view.do*

hxxps://wis[.]pocketcard[.]co[.]jp/PccWeb/do/pc/userinfo/*

hxxps://ca[.]cedyna[.]co[.]jp/member/*

hxxps://my[.]orico[.]co[.]jp/eorico/login.do*

hxxps://my[.]ts*card[.]com/webapp/*

hxxps://www[.]rakuten-card[.]co[.]jp/e-navi*

hxxps://directg[.]s[.]bk[.]mufg[.]jp/refresh/_DIRECT_SCRIPT/COMMON/LIBS/jquery.js

hxxps://ib[.]resonabank[.]co[.]jp/IB/Js/template.js

hxxps://fes[.]rakuten-bank[.]co[.]jp/MS/main/RbS?COMMAND=LOGIN&CurrentPageID=START_CORP

hxxps://www11[.]ib[.]shinkin-ib[.]jp/webbk/login/*.do*

hxxps://login[.]japannetbank[.]co[.]jp/wctx/*.do

hxxp://www[.]japannetbank[.]co[.]jp/

hxxps://*/docs/*/0/js/bizsol-common_c1110.js

hxxps://coincheck[.]com/sessions/signin*

hxxps://coin[.]z[.]com/jp/member/login

hxxps://bitflyer[.]jp/login

hxxps://blockchain[.]info/wallet/js/landing-*.min.js

hxxps://www13[.]ib[.]shinkin-ib[.]jp/wst/webfb/fb/js/cookie.js

hxxps://www13[.]ib[.]shinkin-ib[.]jp/est/webfb/fb/js/cookie.js

hxxps://www12[.]ib[.]shinkin-ib[.]jp/wst/webfb/fb/js/cookie.js

hxxps://www12[.]ib[.]shinkin-ib[.]jp/est/webfb/fb/js/cookie.js

hxxps://cache[.]jp-bank[.]japanpost[.]jp/pages/pc/etc/js/mjl.js

hxxps://direct[.]chugin[.]co[.]jp/CGIK02/cck/forms/IHP/CgBank.js

hxxps://direct[.]ryugin[.]co[.]jp/RKIH01/cck/forms/IHP/emusc_IH.js

hxxps://direct[.]ryugin[.]co[.]jp/RKIH02/cck/forms/IHP/emusc_IH.js

hxxps://direct1[.]82bank[.]co[.]jp/HCIH01/cck/forms/IHP/emusc_IH.js

hxxps://direct1[.]82bank[.]co[.]jp/HCIH02/cck/forms/IHP/emusc_IH.js

hxxps://ib[.]daishi-bank[.]co[.]jp/DSIH01/cck/forms/IHP/emusc_IH.js*

hxxps://ib[.]daishi-bank[.]co[.]jp/DSIH02/cck/forms/IHP/emusc_IH.js*

hxxps://ib[.]hokkokubank[.]co[.]jp/HKIH01/cck/forms/IHP/emusc_IH.js

hxxps://ib[.]hokkokubank[.]co[.]jp/HKIH02/cck/forms/IHP/emusc_IH.js

hxxps://ib[.]tsukubabank[.]co[.]jp/KTIH01/cck/forms/IHP/emusc_IH.js

hxxps://ib[.]tsukubabank[.]co[.]jp/KTIH02/cck/forms/IHP/emusc_IH.js

hxxps://ib1[.]awabank[.]co[.]jp/AWIH01/cck/forms/IHP/emusc_IH.js

hxxps://ib1[.]awabank[.]co[.]jp/AWIH02/cck/forms/IHP/emusc_IH.js

hxxps://mib[.]miyagin[.]co[.]jp/MYIH01/cck/forms/IHP/emusc_IH.js

hxxps://mib[.]miyagin[.]co[.]jp/MYIH02/cck/forms/IHP/emusc_IH.js

hxxps://www[.]amazon[.]co[.]jp/*

hxxps://jp[.]mg*[.]mail[.]yahoo[.]co[.]jp/neo/launch?*

hxxps://contacts[.]google[.]com/

*smbc[.]co[.]jp*

*bitflyer[.]jp*

*zaif[.]jp*

結論

これらの特定の地域を狙った攻撃でUrsnifが使われる背景については推測するしかありませんが、Proofpointでは、これらの組織のユーザーを対象としたWebインジェクションを使用して特定の銀行、企業に合わせてバンキング型トロイの木馬のコンフィグレーションを設定する必要があるためでは無いかと考えています。特定の地域を狙った特別なバンキング型トロイの木馬を設定することで、成功率を高め、結果として全体的な収益を最大化できるからです。これらの攻撃は、システムが感染した後では検知するのが難しくなります。

組織や個人は、ネットワーク上のマシンにすべてのソフトウェアアップデートがインストールされていることを確認し、メールをスキャンして悪質な添付ファイルやURLを含んでいないかを確認し、ネットワークトラフィックを侵入検知で監視して、このタイプのトラフィックを生成しているマシンを特定することで、自らを守らなければなりません。