概要

不動産を売買する際には、大量のドキュメントを電子メールによって様々な相手先とやり取りする必要があり、適宜電子署名も必要になります。これは、住宅購入者や不動産業者からクレデンシャル(認証情報)やその他の個人情報を盗もうとする脅威アクターにとって、願ってもない環境です。

昨年私たちが追跡した攻撃の例を詳しく調べてみると、ほとんどのケースで不動産業者や仲介業者、電子署名のDocuSign、あるいは取引に関与しそうなあらゆる組織の文書を偽装したルアーが使用されていました。これらは有名なブランドを悪用してフィッシングのためのランディングページに被害者を誘導し、電子メールやMicrosoft Office365、あるいはその他のクレデンシャルを盗もうとします。

これらのアプローチは、添付文書やリンクされた文書を使う電子メール詐欺やビジネスメール詐欺(BEC)の急増とも関連しています。不動産に特化したものだけではありませんが、BEC攻撃は2018年第1四半期から第2四半期の間に14回のピークがあり、脅威アクターが重要な文書を偽装して人的要因をうまく利用しようとしていることを示しています。

DocuSign

不動産取引は多くの場面で電子署名を利用するため、DocuSignは住宅購入者を狙う際によく使われる効果的なルアーになっており、脅威アクターもこのルアーの有効性を認識しています。全世界で見たDocusignルアーのクリック率は、Proofpointの最新の人的要因レポートで報告されているトップ20ルアーの平均の5倍に達しています。

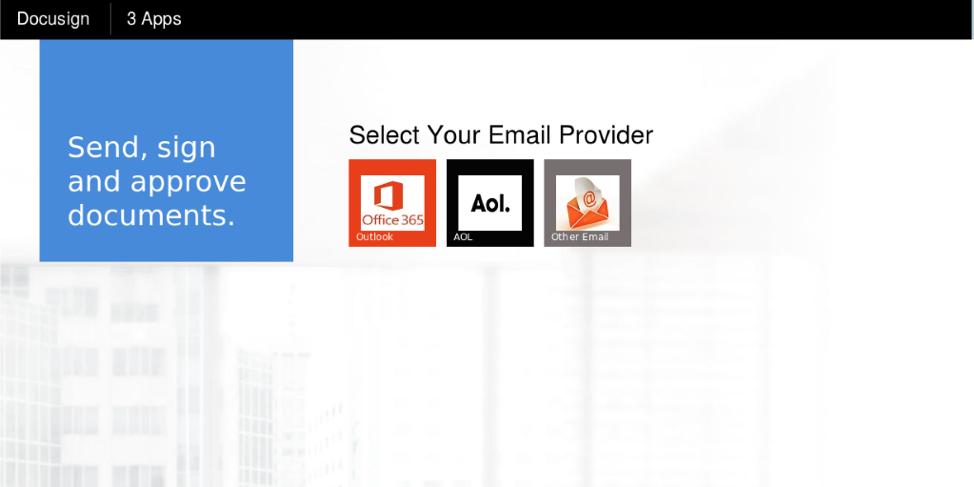

しかし、これらのルアーはDocuSignのクレデンシャルを直接盗み出すように設計されているわけではなく、受信者を偽のDocuSignランディングページに誘導し、サードパーティのクレデンシャルを使ってログインさせようとします。図1は、Microsoft Office 365、AOL、および一般的な電子メールのクレデンシャルを盗むためのフィッシングのランディングページの例で、これらのランディングページはフィッシングメールからリンクされています。URLは住宅購入者を狙っていることが伺え、通常は侵害されたサイトにリンクしています。各々のサイト管理者にはこの件について連絡しました:

- hxxp://starsat[.]co[.]zw/Realestate::::FileCD::::DocSign/closin/

- hxxp://the-new-faces[.]com/REALestateFile[.]UNLOCKsecuredCd4Tilleclosing/closin/

- hxxps://cloud[.]greenspringsschool[.]com/realestate/closin/

図1:DocuSignブランドを悪用したクレデンシャルフィッシングのランディングページ

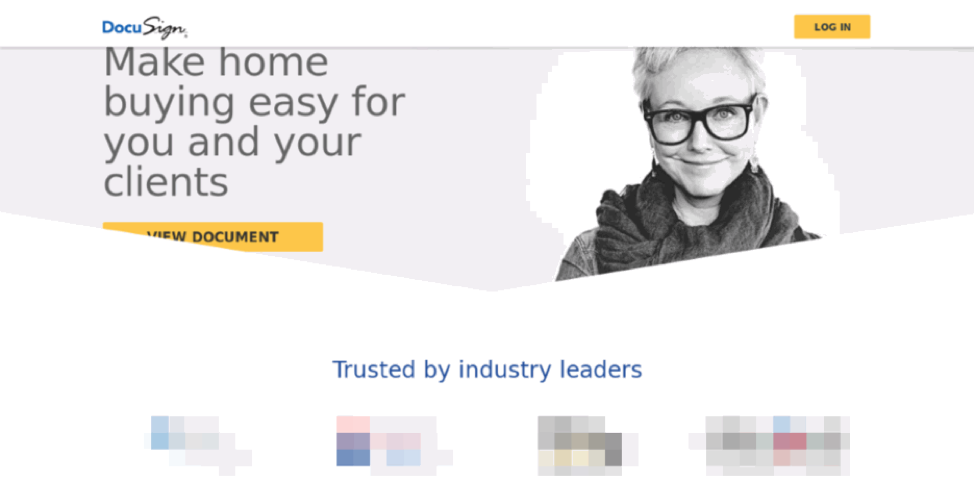

図2は、犠牲者に対して正当性を印象づけるために有名不動産ブランド(画像下部のロゴにはぼかしを入れています)を悪用する、より洗練されたフィッシング用のランディングページの例です。

図2:不動産の有名ブランドを悪用している洗練されたリンク先ページ(ぼかし入り)

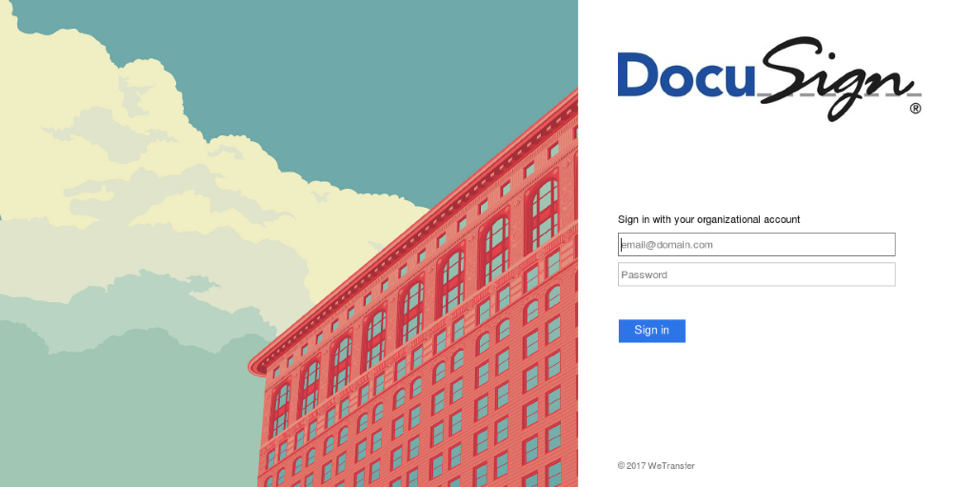

受信者が「ログイン」または「ドキュメントを表示」をクリックすると、図3のログインページが表示されます。このページのURLは、脅威アクターが類似ドメインを設定したことを示しています。この場合は、hxxp://business[.]docusign[.]com[.]pinataszass[.]com/account/realestate/letallianac/document/login/email_signin/です。ランディングページ同様、URLも不動産を狙っていることに注意してください。

図3:DocuSignブランドを悪用するクレデンシャル収集のページ

一般的なクロージングドキュメント

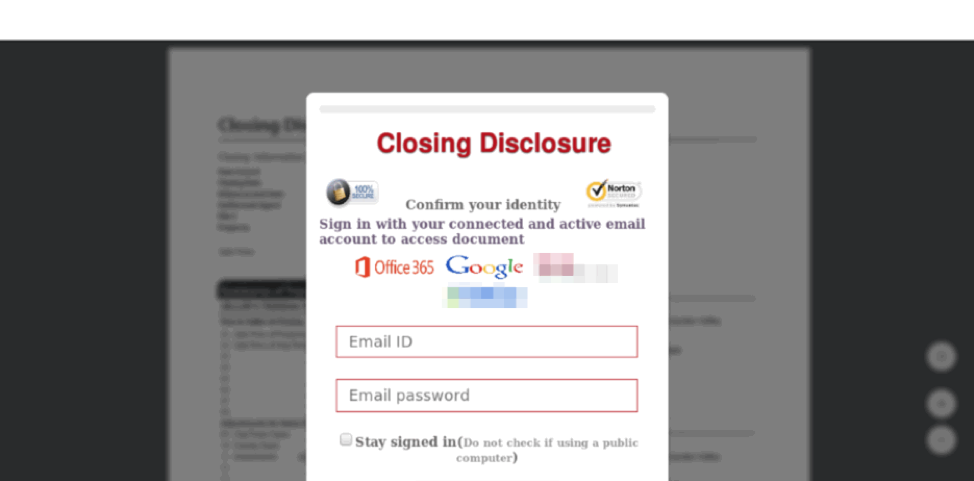

上記の例は、不動産取引に関連する文書で使用されていた可能性がありますが、他のフィッシングテンプレートは不動産担保ローンのプロセスに特有のものでした。図4もクレデンシャル収集のページですが、アクセス時に「Closing Disclosure(契約締結開示説明書)」を参照しており、URLには「onlineclosing.disclosure」が含まれています。また、2社の大手不動産業者のロゴ(図ではぼかしを入れてあります)も含まれており、犠牲者に対しサイトを正当に見せるために使用されています。

図4:2つの有名不動産業者のブランドを悪用し、電子メールのクレデンシャルをフィッシングする「Closing Disclosure」のランディングページ

その他のケースでは、クロージングまたはクロージング文書を参照しているURLを持つ一般的な電子メール用のクレデンシャルフィッシングページも確認されました。このように脅威アクターは、よりターゲットを絞ったキャンペーンのために、汎用テンプレートを簡単に再利用することができます。

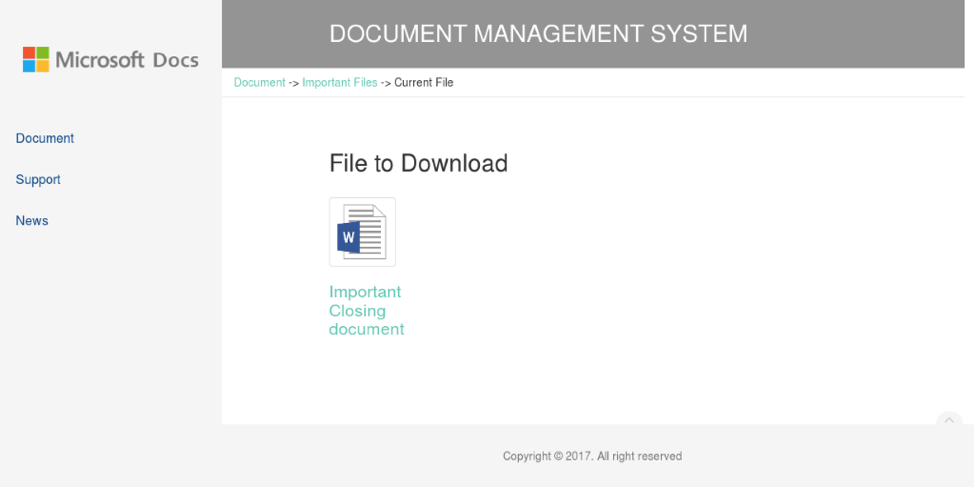

図5は、犠牲者が偽の「Important Closing document(重要なクロージング文書)」をダウンロードし、その上で受信者を別のクレデンシャルフィッシングページに誘導するための別の方法を示しています。

図5:Microsoftのクレデンシャルのフィッシング詐欺につながる「Important Closing document」の偽のダウンロードページ

その他の不正使用された不動産ブランド

私たちが観察したフィッシングスキームのほとんどは、不動産取引に関する文書に関連したルアーとテンプレートを使用していましたが、そのうちのいくつかは、よく知られた有名不動産ブランドを不正に使用していました。不動産の検索サイトと全国的に有名な不動産フランチャイズはすべて、フィッシングテンプレートとして使われました。脅威アクターはこれらのブランドやロゴを無断で使用し、住宅購入者を「安全なオークションページ」などの追加コンテンツに誘導し、ソーシャルエンジニアリングのテクニックを利用して、電子メールのクレデンシャルを入力させようとします。

不動産ビジネスに対する攻撃

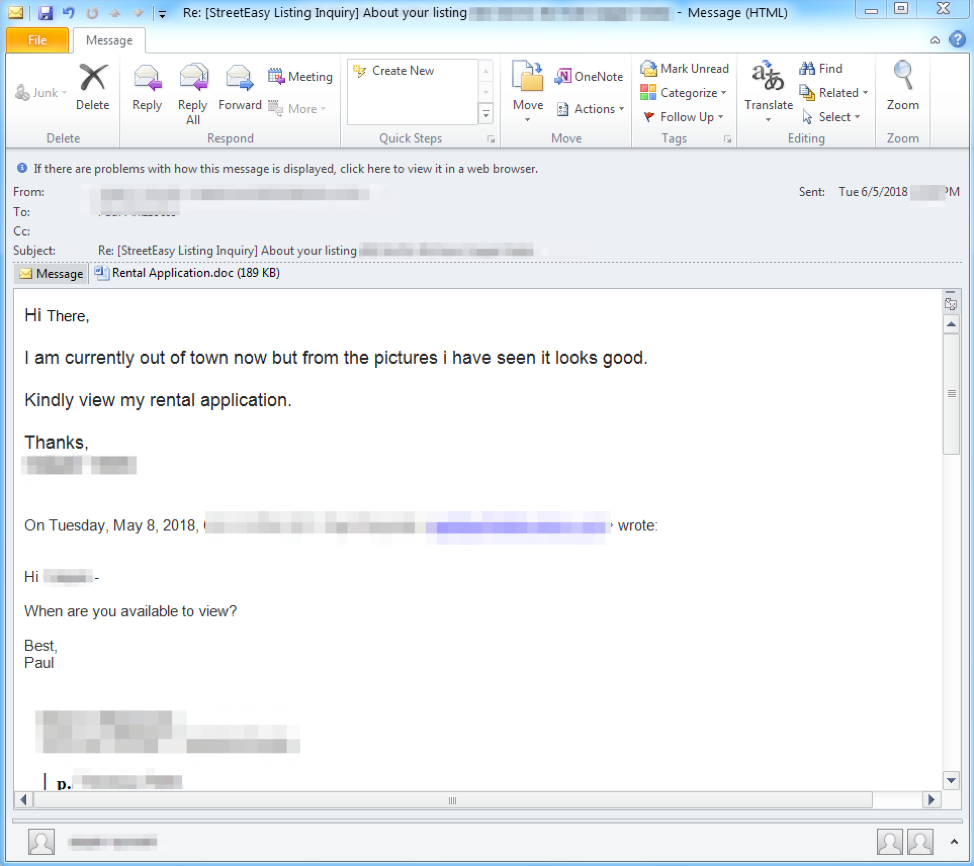

一般によく見られる不動産フィッシングほどではありませんが、不動産ビジネスを直接狙う様々な攻撃も観測されています。これには、不動産業者や住宅保険会社を狙い、主なペイロードとしてリモートアクセス型トロイの木馬(RAT)が使われる電子メール攻撃が含まれます。これらのビジネスが関与する取引には重要な個人情報が含まれるため、脅威アクターはRATおよび情報窃取型マルウェア(Information Stealer)によって様々な個人情報・銀行情報を盗むことができます。たとえば図6は、アパート賃貸の会社を狙った悪意のあるドキュメントを含む電子メール攻撃で、ドキュメントを開いたときにマクロが有効になっていた場合、Netwire RATをインストールします。

図6:Netwire RATをダウンロードしてインストールする悪意のあるドキュメントを配布するルアー

我々はまた、タイポスクワッティングドメインを使用したローン会社へのBEC攻撃と、不動産関連の攻撃の仕上げとしてソーシャルエンジニアリングによって送金させようとする動きも観測しました。

結論

不動産取引は、取扱い金額が高額で、すべての取引をスピーディに行うことが要求されます。これらの取引中に交換される電子メールは、所有権を移転するための多数の書類、関係者間でやりとりされるデジタル署名などにより、膨大な数になる可能性があります。不動産業者、ローン会社、その他の取引に関連する団体は、購入者にセキュリティに気をつけるよう注意し、ブランドの悪用をさせないための措置を講じる必要があります。そして購入者もまた、不動産取引に関与していると主張する関係者とのやり取りにおいて、慎重な注意を払う必要があります。さらに、不動産取引の専門家は、高度化・高頻度化する攻撃に対抗するための保護レイヤーを実装する必要があります。