キーロガーの概要

キーロガーは、パソコンなどのデバイス上のバックグランドプロセスで実行するプログラムのことで、キーボードでのタイピングのキーストローク(キーの沈み込む深さ)を収集します。インストールした人物の目的により、キーロガーは悪用されたり、善用されたりします。標的の認証情報や重要情報を集める悪意ある目的により悪名高いキーロガーですが、ペアレンタルコントロールや子供の安全のためにも活用できます。

無料トライアル

無料トライアルのお申し込み手順

- 弊社のサイバーセキュリティ エキスパートが貴社に伺い、セキュリティ環境を評価して、脅威リスクを診断します。

- 24 時間以内に最小限の構成で、30 日間ご利用いただけるプルーフポイントのソリューションを導入します。

- プルーフポイントのテクノロジーを実際にご体験いただきます。

- 組織が持つセキュリティの脆弱性に関するレポートをご提供します。このレポートは、サイバーセキュリティ攻撃の対応に直ちにご活用いただくことができます。

フォームに必要事項をご入力の上、お申込みください。追って、担当者よりご連絡させていただきます。

Proofpointの担当者がまもなくご連絡いたします。

キーロガーの仕組み

キーロガーの主要な目的は、デバイスでタイピングしているときに標的ユーザーのキーストロークをキャプチャすることです。ビジネス目的では、キーロガーのインストールは意図的ですが、悪質な攻撃によりユーザーが騙されてインストールすることもあります。攻撃者が使用する感染方法には、フィッシング、ドライブバイ・インストール、脆弱なブラウザ、無害に見せかけたプログラムのインストールパッケージに悪意あるコンテンツを追加するなどの手口があります。

ステルス性の高いキーロガーは、簡単に気づく手立てもなくバックグラウンドプロセスで実行されています。例えば、パソコンの持ち主による入力が一切なくてもWindowsのインストールが実行されると同時に、デバイスの速度が落ちるなどの兆候なしにキーストロークが記録されています。標的になってしまったユーザーは、実行中のプロセスを調べ、悪意あるバックグラウンドプロセスを特定しなければなりませんが、多くのユーザーは、Windowsに必須の実行可能なコンテンツと悪質なコンテンツとの区別ができません。

攻撃者が特定のアカウントと関連がある認証情報を見極められるように、優秀なキーロガーはキーストロークを整理します。標的ユーザーがブラウザの銀行サイトのウィンドウに入力するときには、銀行サイトの認証情報をタイピングします。キーロガーがすべてのキーストロークを、ローカルデバイスに保存されたファイルまたはクラウドに直接、取り込みます。インターネット接続が途切れたことにより情報を失わないように、キーロガーは通常、キーストロークを隠しフォルダに保存するか、インターネット接続が利用可能なうちに攻撃者が制御するサーバーにコンテンツを転送しておきます。

アプリケーションでログファイルを整理することは、盗まれた認証情報とウェブサイト、ローカルアプリケーション、ローカルネットワークサービスなどのアカウントの場所を、攻撃者が素早く識別し結びつけるのに役に立ちます。トロイの木馬型マルウェアにはキーロガーを同梱しているものもあり、攻撃者による遠隔操作も可能にするため、ログファイルの転送は不要です。攻撃者は遠隔地からシステムにアクセスし、ローカルデバイスからログファイルを取得します。

キーロガーは、未成年者のデバイスを親がモニタリングする時にも使われています。例えば、未成年者がチャットプログラムで友達とオンライン上で話している時に、親は会話を見たいと思うことがあります。このキーロガーは悪質なキーロガーと同じように働きますが、不法な目的ではなく、むしろ子供を守るために利用されています。

キーロガーに標準的に備わっているその他の機能を次でご紹介します。

- 最新のキーストロークを攻撃者に定期的にメールします。攻撃者にキーストロークが送られる際に、標的になったユーザーのアカウントが使用された場合は、「送信」ボックスに攻撃者が差し出したメールのアドレス痕跡が残り、簡単に検知されます。

- Wi-Fi技術、可能であればデバイスのデータプランを使って、盗んだデータをワイヤレスで伝送します。

- いくつかのケースでは、キーロガーにはマルウェアが含まれ、ローカルデバイスへの遠隔操作を可能にします。

- ユーザーがウィンドウにパスワードをコピペした時に、保存されているパスワードを検知してクリップボードの内容をコピーします。クリップボードの内容を盗むことで、攻撃者は暗号通貨のウォレットと紐づいたキーにアクセスすることも可能です。

- ディスクトップ上のウィンドウのスクリーンショットを撮ります。この機能では、ブラウザに備わっているオートフィルから、攻撃者が情報をキャプチャします。例えば、金融機関のウェブサイトで使うアカウント名を記憶した、cookieを保存 しているかもしれません。ウェブサイトでユーザーがパスワードを入力しても、パスワードだけであれば、ユーザー名は保存されません。攻撃者はスクリーンショットで、オートフィルした際のユーザー名の画像を取得し、続いてキーロギングでパスワードを入手します。

- アクティビティトラッカーでは、マウスでのクリックやデバイス動作が手に入ります。マウスのクリックを追跡して、攻撃者はよく開くファイルやフォルダを見つけます。これによって機密情報が入った重要なファイルは、遠隔地からでも攻撃者が見極められる状態になります。

Proofpoint TAP (Targeted Attack Protection)

URL、添付ファイル、クラウドを経由した脅威からの防御

キーロガーの検出方法とツール

悪質なソフトウェアの作成者は検出を避けるステルス機能をプログラムにコード化していますが、ユーザーにはインストールされたキーロガーの検出を助ける、いくつかの利用可能なツールがあります。優れたマルウェア対策アプリケーションはキーロガーを検出し、インストールしないようにブロックします。マルウェアの作成者もデバイスの保護により検出されることを避けるため、ペイロードや戦略を変化させ続けています。ゼロデイ脅威 の検出はアンチマルウェアにとってもいまだに難しく、マルウェアは目に見えるかたちで流行しているわけではありません。

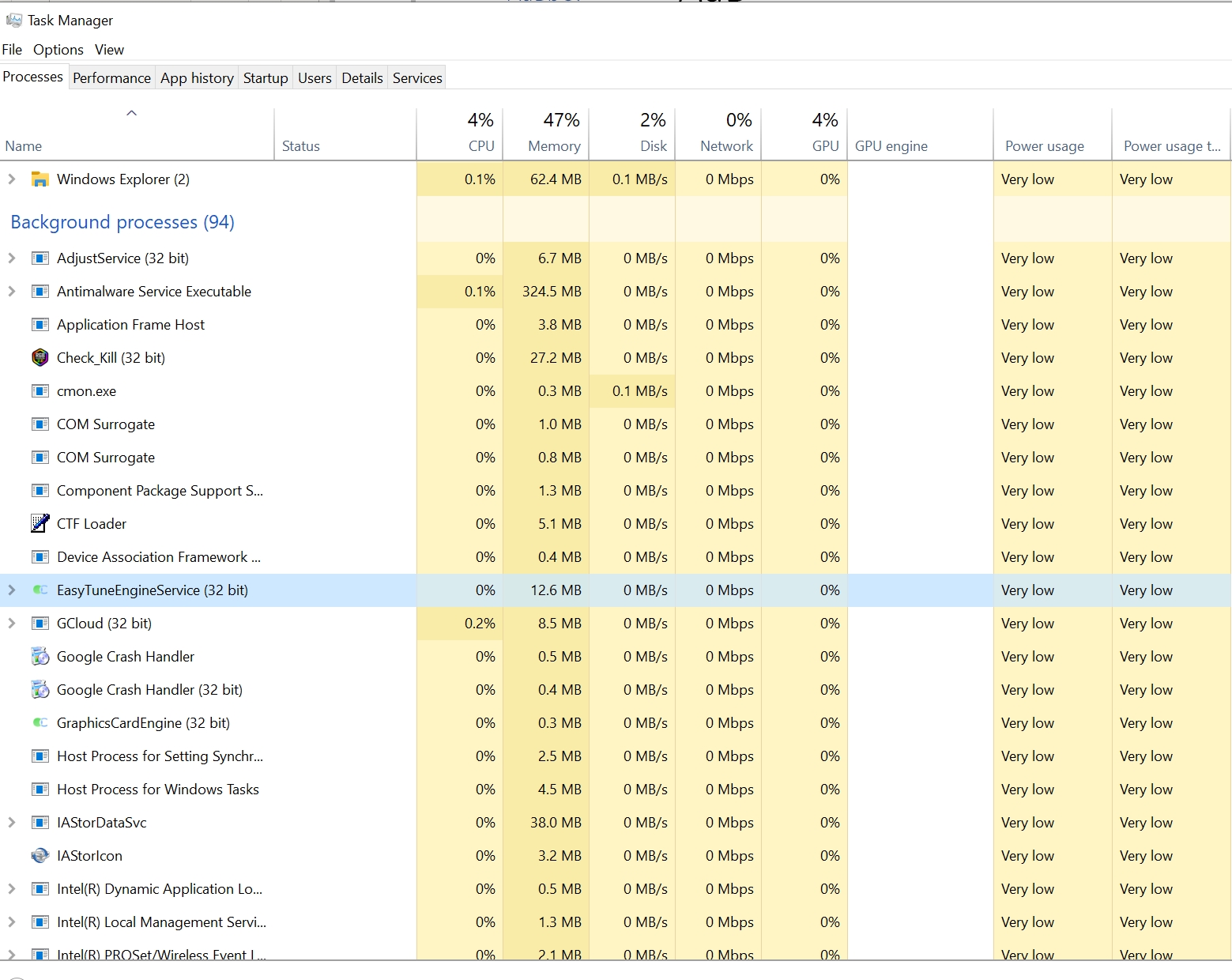

パソコンでキーロガーが実行されている疑いを持った場合、最初のステップは機器で実行中のプロセスを確認することです。 Windowsのパソコンでは、タスクマネージャーでプロセスを閲覧できます。

上のスクリーンショットでは、94種のバックグラウンドプロセスが実行中です。キーロガーはこの一覧に表示されますが、ご覧の通り、マルウェアと正規のプログラムを見分けることは難しいでしょう。

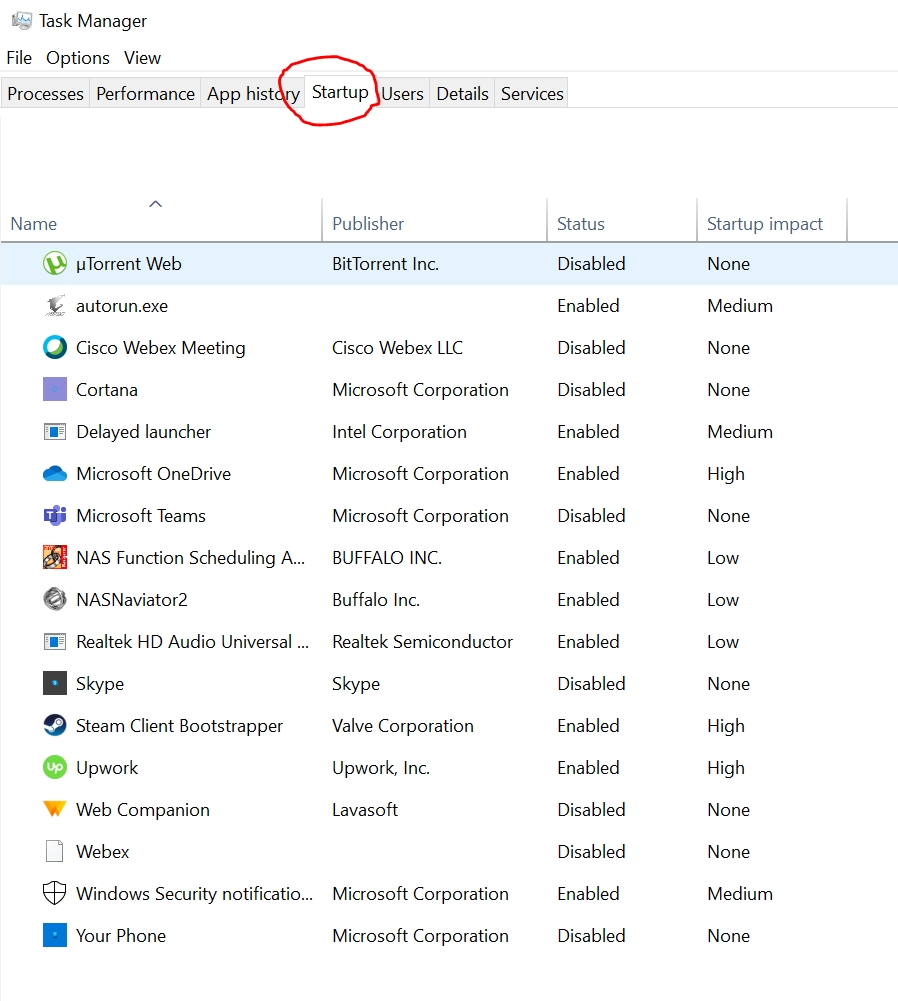

再起動後にキーロガーが実行されるには、キーロガーのプログラムが自動で読み込まれWindows内で設定されなければなりません。再起動後に実行可能ファイルを見るには、タスクマネージャーで「スタートアップ」タブをクリックしてください。

タスクマネージャーのスタートアップの一覧で実行ファイルを検索すると、怪しいプログラムが表示されます。このタブでは、スタートアップのプログラムを無効化できますが、パソコンから完全にマルウェアを駆除するわけではありません。実行ファイルが存在したままであれば、マルウェアの開発者はアプリケーションが無効になった時に再起動するようにコード化していたことになります。

キーロガーを検出するための最善策は、悪質なソフトウェアを隔離・駆除するように設計されたマルウェア対策アプリケーションを実行することです。メモリに読み込まれる前に悪意のあるコードを検出できるのが一番ですが、マルウェアが検出を免れれば検出漏れも起こり得ます。頻繁にマルウェア対策ソフトの更新を行い、検出漏れを防ぐことが得策です。更新済みのマルウェア対策ソフトでは、キーロガーを含む、最新の攻撃法も検出します。公式なベンダーから配布されているソフトウェア以外はインストールせず、メールに添付されている実行ファイルは決して起動しないようにしてください。ファイアウォールを含めて、オペレーティングシステムでは出接続がブロックされるかもしれませんが、アプリケーションのファイアウォールをキーロガーやマルウェアを完全にブロックできるものとして信頼しないでください。

キーロガーの駆除方法

キーロガーの駆除方法はインストールされたマルウェアによります。複雑で、うまくコード化されたキーロガーは駆除したと思っていても、しつこく居座ります。キーロガーを駆除するのに最善なのは、システム内にスキャンを実行し、マルウェア対策アプリケーションに駆除させることです。ほとんどのマルウェア対策ソフトウェアは、自動的に削除するのではなく、怪しいアプリケーションを隔離します。隔離手順では、実行ファイルを永久に消し去る前に、ユーザーが確認できるデバイスのディレクトリに移動します。

キーロガーがデバイスにインストールされてしまったと思っている場合、まずは、攻撃者がパソコンを遠隔操作しないようインターネット接続を切ります。こうすることで、マルウェアが攻撃者の制御するサーバーと通信することができなくなり、サードパーティのクラウドのロケーションに盗まれたデータがアップロードされることを防ぎます。

感染したパソコンなどはプライベートネットワークにあってはいけませんが、マルウェア対策アプリケーションを感染デバイスに移動する必要があります。インストール済みのアンチマルウェアがない場合、インターネット上でダウンロードし、ネットワーク上のパソコンからインストールしたファイルを感染デバイスに転送します。スマートフォンやポータブルドライブなどのモバイルデバイスからファイルを転送することもできます。別のデバイスからファイルを転送する際には、マルウェアが接続したデバイスに転送されることがあるため、十分注意しなくてはなりません。

マルウェア対策ソフトウェアをインストールした後は、パソコンにスキャンを実行します。マルウェア対策ソフトで、ファイルの削除や隔離は自動的に設定されます。キーロガーがキーストロークを記録できないよう、メモリからバイナリも削除します。