主なポイント

- プルーフポイントのリサーチャーは、組織のクラウド環境への侵入に使用される悪質なサードパーティ製OAuthアプリを含む新たな脅威キャンペーンを発見しました。

- 攻撃者は、マイクロソフトの「Verified Publisher / 検証済みパブリッシャー」ステータスを悪用することで、サードパーティ製OAuthアプリの普及に関するマイクロソフトの制限を回避しています。

- プルーフポイントのリサーチャーが2022年12月6日に発見したこの進行中のキャンペーンでは、攻撃者は企業ブランドの悪用、アプリのなりすまし、その他のソーシャルエンジニアリング戦術を駆使してユーザーを誘い、不正アプリを承認させようとします。

- この悪意あるキャンペーンの潜在的な影響としては、情報窃取、ブランドの乱用、侵害されたユーザーのメールボックス、カレンダー、および会議に対する権限の委譲などが挙げられます。

- ユーザーや組織は、「Verified Publisher / 検証済みパブリッシャー」ステータスのみに基づいてOAuthアプリを信頼すべきではありません。

- 悪意のあるサードパーティ製OAuthアプリを自動的に検出し、環境から排除することができるクラウドセキュリティソリューションを使用することを推奨します。

概要

Instagram、Twitter、Apple AppStoreなどの人気プラットフォームで認証されていることは、現代のオンライン社会において、ステータスを証明するシンボルです。そのプラットフォームから認証済みのユーザーは、他の認証されていないアカウントに比べて、より信頼されるのは当然です。これは企業の世界でも同じで、マイクロソフトは、認証されたサードパーティのOAuthアプリパブリッシャーに、認証済みのステータスを付与しています。しかし残念ながら、攻撃者はMicrosoft環境における認証済みステータスの価値をも認識しています。

プルーフポイントのリサーチャーは、マイクロソフトの「Verified Publisher / 検証済みパブリッシャー」ステータスを悪用して、OAuthアプリの有効化に関するマイクロソフトの制限の一部を回避する、新たな悪質なサードパーティ製OAuthアプリキャンペーンを発見しました。これにより、悪意のあるサードパーティ製OAuthアプリ(以下、「OAuthアプリ」または「悪意のあるアプリ」)が、ユーザーのアカウントを介してデータにアクセスするよう要求した際に、ユーザーが騙されて同意を与えてしまう確率が高くなってしまいます。プルーフポイントは、悪意のあるアプリが、電子メールの読み取り、メールボックスの設定の調整、ユーザーのアカウントに関連するファイルやその他のデータへのアクセスの取得など、広範囲に及ぶ権限を委譲されていることを確認しています。

組織への影響としては、ユーザーアカウントの侵害、情報の流出、なりすましによる組織のブランド悪用、BEC (ビジネスメール詐欺)への悪用、メールボックスの不正利用などが考えられます。この攻撃は、従来の標的型フィッシングやブルートフォース攻撃よりも検知されにくいとされています。組織は通常、検証済みOAuthアプリを使用する攻撃者に対して、十分な多層防衛の制御はおこなえていません。

「Publisher Verification / パブリッシャー認証」とは何か?

Microsoftによると、「アプリの発行者が Microsoft Partner Network (MPN) アカウントを使用して自身の ID を確認し、この MPN アカウントと自身のアプリの登録を関連付けている」場合に、Microsoftアカウントが獲得できるステータスが「Publisher verified / 発行者確認済み」または「Verified Publisher / 検証済みパブリッシャー」です(混乱を避けるために言及しますと、「発行者確認済み」は、Microsoft 365の一部の層に含まれるMicrosoft Publisherデスクトップアプリケーションとは関係ありません)。

Microsoftのドキュメントでは、「アプリの発行者が確認されると、アプリの Azure Active Directory (Azure AD) 同意プロンプトや他の Web ページに青い "確認済み" バッジが表示」されることが明記されています。なお、マイクロソフトは、マイクロソフト環境における「パブリッシャー」と呼ばれるサードパーティーの組織が作成したOAuthアプリのことを指しています。これらのサードパーティアプリは、MicrosoftのコマーシャルマーケットプレースであるMicrosoft AppSource と Azure Marketplace で見つけることができます。

プルーフポイントは以前のブログ記事で、攻撃者が既存のMicrosoftの検証済みパブリッシャーを侵害することで、「検証済みパブリッシャー」の地位を迂回する方法について説明しました。この新しいキャンペーンによる最近の攻撃では、信頼できるパブリッシャーになりすまして認証され、悪意のあるOAuthアプリを広めるという新しい方法が用いられています。この方法によって、攻撃者は既存の制限を回避し、悪意のあるOAuthアプリの信頼性を高めることができます。

英国の組織を標的とした3種類の悪意あるパブリッシャー

このブログの公開時点で、3つの異なる悪意のあるパブリッシャーによって作成された3つの悪意のあるアプリを確認しています。これらのアプリは、同じ組織をターゲットとしており、同じ悪意のあるインフラストラクチャに関連しています。複数のユーザーが悪意のあるアプリを承認し、それによって組織の環境が侵害されていることが確認されています。

プルーフポイントの分析によると、このキャンペーンは、主に英国に拠点を置く組織やユーザーを標的としているようです。被害を受けたユーザの中には、財務担当者やマーケティング担当者、また、マネージャーやエグゼクティブなど、注目度の高いユーザーが含まれています。私たちは当初、2022年12月6日からこの悪意のあるサードパーティ製OAuthアプリのアバターを観測しました。いずれの場合も、アプリの背後にある専用インフラは、12月6日のわずか数日から数週間前に確立されました。

プルーフポイントの脅威リサーチャーは、攻撃者の活動や関連インフラを含め、この攻撃の監視を続けています。プルーフポイントは、この攻撃についてMicrosoftに報告しました。Microsoftはその後、この攻撃の調査を継続しながら、悪意のあるアプリケーションを無効化しました。現時点では、ユーザーは悪意のあるアプリケーションに同意することができず、以前に許可された悪意のあるアプリケーションは、最後のアクセストークンが失効するまで(通常60~90分)データアクセスを継続することしかできません。

潜在的な影響: データ流出、メールボックスの不正利用、ブランドの乱用

ユーザから同意を得た場合、悪意のあるアプリケーションのデフォルトの権限委譲により、攻撃者は、侵害されたユーザのアカウントにリンクされたメールボックスリソース、カレンダー、および会議の招待にアクセスし、操作することができます。また、この権限は「オフラインアクセス」を提供するため、アクセスは、同意後のユーザーの操作を必要としません。付与されたトークン(リフレッシュトークン)は、ほとんどの場合、1年以上という長い有効期限を持っています。このため、攻撃者は、漏洩したアカウントのデータにアクセスし、その後のBEC攻撃やその他の攻撃で漏洩したMicrosoftアカウントを活用することが可能になります。

ユーザーアカウントの侵害に加え、なりすまされた組織は、ブランドの乱用に遭う可能性があります。このような組織では、これらの攻撃でブランドが悪用されていることを特定することは非常に困難です。なりすまされた組織と悪意のある検証済みパブリッシャーとの間には、必要なやり取りはありません。

推奨事項

サードパーティの OAuth アプリが Microsoft によって検証されている場合でも、アクセスを許可する際には注意が必要です。検証済みパブリッシャーステータスだけで、OAuthアプリを信頼し、依存しないようにしてください。このような攻撃は巧妙であるため、エンドユーザーは、このブログで紹介した高度なソーシャルエンジニアリングの手法の餌食になる可能性が高いのです。

組織は、サードパーティ製アプリへのアクセスを許可することのリスクと利点を慎重に評価する必要があります。マイクロソフトは、セキュリティチームがOAuthアプリの「同意フィッシング」を防ぐためのベストプラクティスに従うことを推奨します。さらに、組織は、ユーザーの同意を検証済みパブリッシャーとリスクの低い委任された権限を持つアプリに制限する必要があります。

また、クラウド環境を保護するために、積極的な措置を講じる必要があります。セキュリティ・ソリューションの機能を確認し、 (1) なりすまし技術を使用した悪意のあるサードパーティの OAuth アプリを検出し、(2) リスクを阻止し修正するためにセキュリティチームに適時に通知します。

悪意のあるOAuthアプリをクラウド環境から削除するなど、自動化された修正アクションにより、攻撃者の滞留時間を大幅に短縮し、アクセス後のリスクのほとんどを防止することができます。

プルーフポイントは、これらの攻撃に直面したお客様に対し、環境内の悪意ある活動の調査やセキュリティポリシーの改善を支援してきました。また、なりすまされた組織には、ブランド乱用の可能性について連絡を取っています。

正規のパブリッシャーになりすました脅威の手口

私たちは、攻撃者が合法的な組織になりすまし、信頼性を高めるために、いくつかの手口を用いていることを確認しています。各悪質アプリの悪質な発行者の表示名(例:「Acme LLC」)は、既存の正規の発行者の名前に類似しています。検証済みパブリッシャーの名前は塗りつぶしており、表示されている名前とは異なります(例:「Acme LLC」ではなく「Acme Holdings LLC」)。攻撃者が悪意のあるアプリを「発行者確認済み」ステータスで登録したという事実は、MPNプロセスによる認証が成功したことを示唆しています。マイクロソフトは、MPNアカウントに関連するパブリッシャー名を変更する場合は、再認証が必要であるとプルーフポイントに伝えています。

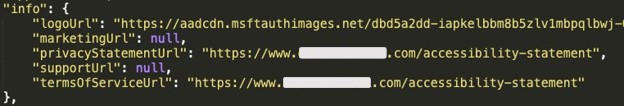

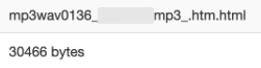

攻撃者は、認証済みの発行者IDを取得した後、各アプリに、なりすまし組織のウェブサイトを指す「利用規約」や「ポリシーステートメント」へのリンクを追加しています。この2つのリンクは、アプリの同意書に表示されるため、信頼性を高めるためと推測されます。これは、Azure AD Portal(Webインターフェース)またはAPIを使用して、アプリケーションの定義にリンクを追加するだけで可能です。

図1:Azure AD APIのレスポンスに含まれる利用規約とポリシーステートメントのURL

また、悪意のあるアプリケーションの作成から1日後に検証が行われたケースが2件あったことも特徴的です。

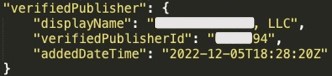

図2:Azure AD APIレスポンスの「Verified publisher」情報

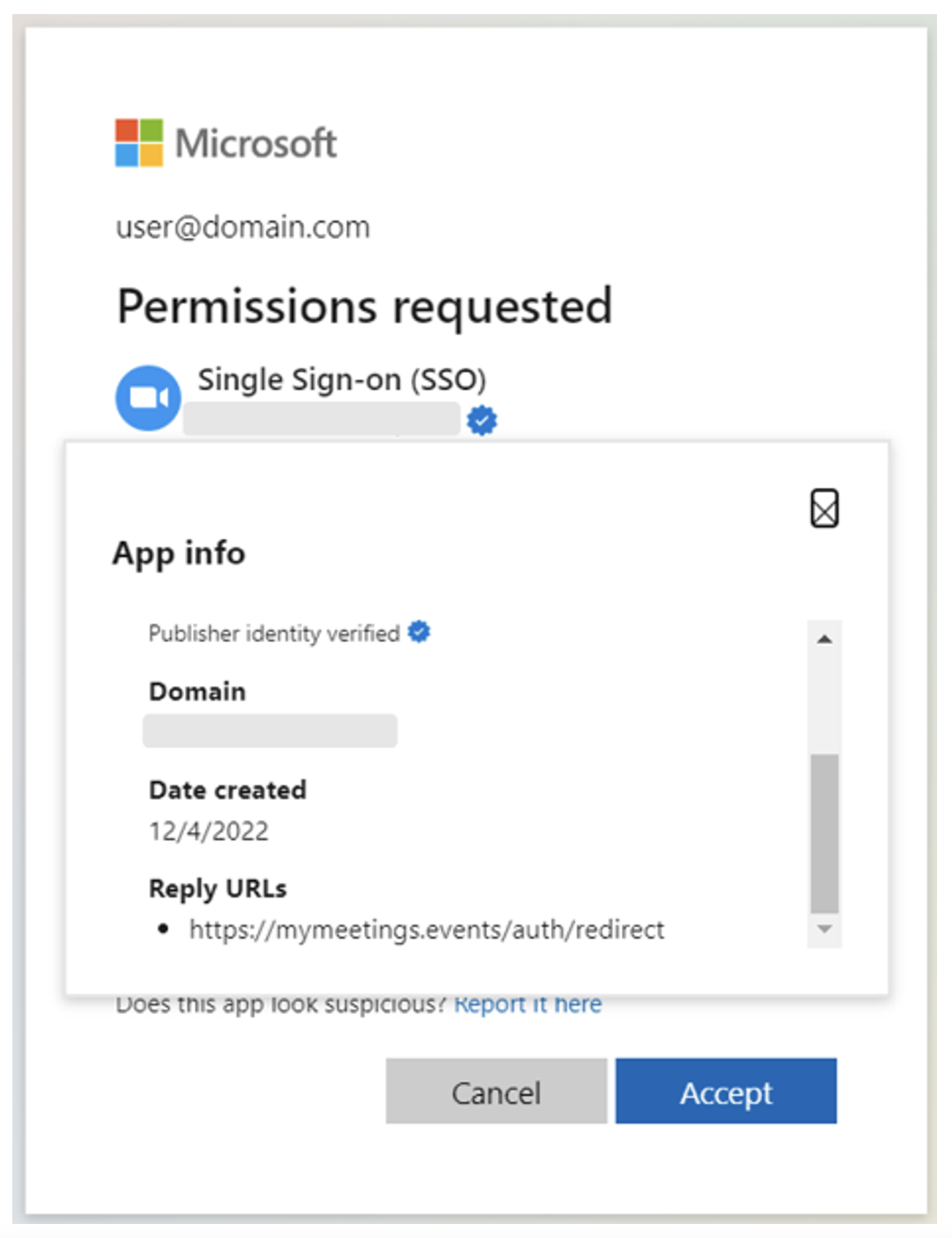

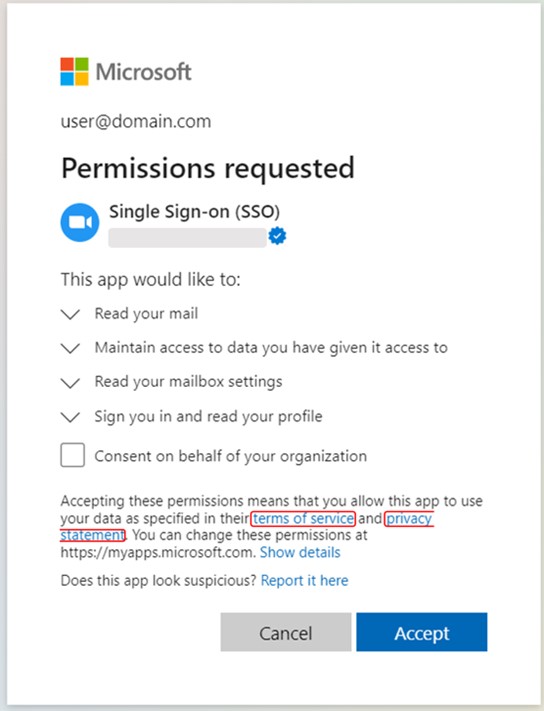

図3:悪質なアプリ「シングルサインオン(SSO)」のアプリ情報詳細

アプリ作成日は発行元が確認される1日前です(なりすまし組織のドメイン名は編集しています)。

また、攻撃者は、なりすまし組織のドメインに似た名称のドメインを登録・追加していました。2つのケースでは、攻撃者が選択したトップレベルドメインは「.events」でした。

アプリケーションの承認リクエストは、パーソナライズされた「.html」「.htm」ファイルを介して拡散され、アプリケーションの同意画面へリンクされます。プライバシー保護のため、ファイル名からユーザー情報を再削除しています。

図4:ファイル名におけるパーソナライズの例(ユーザー情報は編集されています)

様々な手口を使うことで、ユーザーや組織は、これらの悪意のあるアプリを十分に精査することなく、許可を与えるように騙されています。

悪意のある検証済みパブリッシャーによる人気SaaSアプリのなりすまし

これらの悪意のある検証済みパブリッシャーは、類似のアプリアイコン、アプリ名、返信用URLを使用して、シングルサインオン(SSO)などの一般的なアプリになりすますことが確認されています。

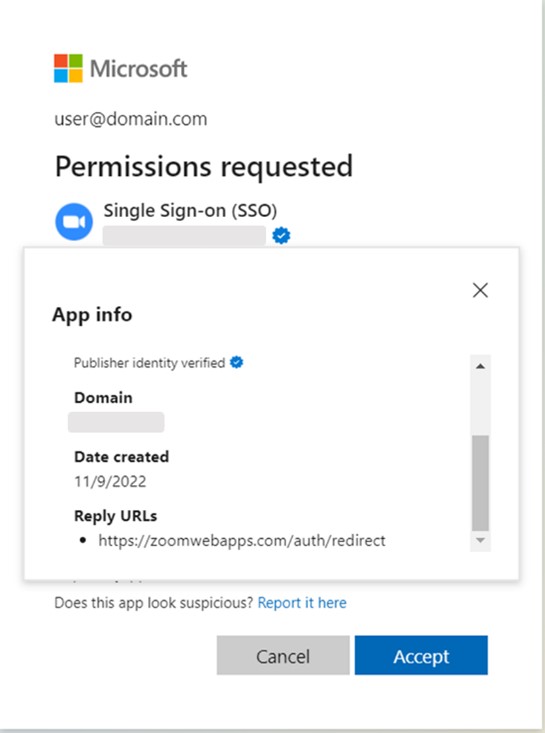

観測された悪意のあるアプリのうち2つは、以下のような広範なスコープ/権限を委譲されています。

- User.Read

- offline_access

- profile

- openid

- Mail.Read

- MailboxSettings.Read

追加で検出されたアプリは、組織内でさらに大きな被害をもたらす可能性のある以下の追加委譲スコープを持っています。

- Calendars.read

- Onlinemeetings.read

- Mail.send

悪意のあるクラウドアプリケーションのうち、2つは「シングルサインオン(SSO)」、3つ目は「ミーティング」と名付けられています。これらは、認知度の高いZoomのアイコンの古いバージョンを使用し、Zoomに類似したURLにリダイレクトし、さらに本物のZoomドメインも使用して、信頼性を高めています。しかし、Zoom Video Communicationsが直接パブリッシャーになりすましたわけではなく、Zoomの名前を使用したアプリは確認されていません。

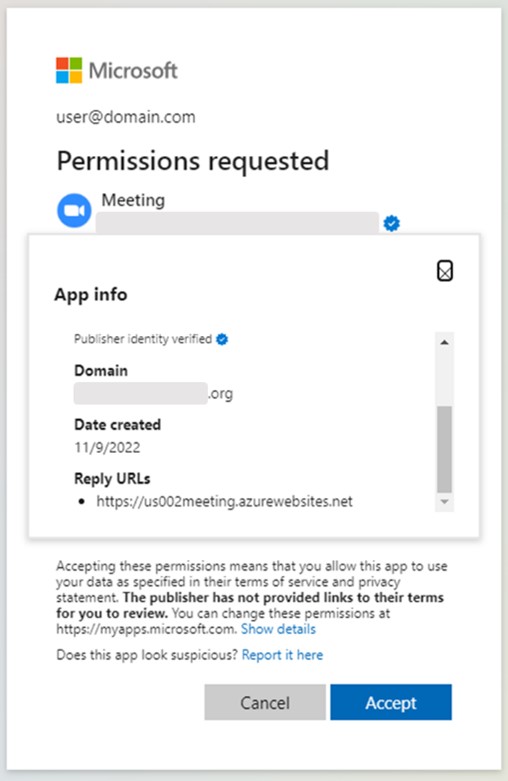

以下は、悪質なアプリのユーザー同意要求の例です。

図5a:不正アプリ「シングルサインオン(SSO)」の認証リクエストとアプリのスコープ(発行者名は塗りつぶしています)

図5b: 同じ不正アプリ「シングルサインオン(SSO)」のアプリ情報詳細(なりすまし組織のドメイン名は塗りつぶしています)

図5c: 悪意のあるアプリ「Meeting」の認証リクエストとアプリのスコープ(発行者名は塗りつぶしています)

図5d: 同じ不正アプリ「Meeting」のアプリ情報詳細(なりすまし組織のドメイン名は塗りつぶしています)

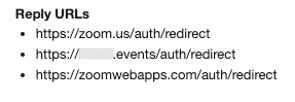

このキャンペーンの後半では、返信用URLのリストに正規のドメインが追加されていることが確認されています。

図6:不正アプリの1つに使用された返信URL(正規のZoomドメインを含む)

App IDs:

- 599fc26c-5a11-432e-a1b1-f441314ab378

- 2e024fe5-fe68-4b4f-893a-53630a97b0ae

- 8bf3e5b9-2888-4cf3-b82f-9ba6e8a1a8b9

サードパーティアプリが組織にもたらすリスクやクラウドアカウントを乗っ取る方法、クラウドアカウントをどのように保護すればいいのかについては、以下のホワイトペーパーを参考になさってください。