主なポイント

- プルーフポイントのリサーチャーによると、過去6ヶ月の間に、大手企業の上級管理職のクラウドアカウントの乗っ取りに成功したインシデントが100%以上劇的に急増しました。

- 全世界で100以上の組織が標的となり、合わせて150万人の従業員が被害に遭いました。

- 攻撃者は、リバースプロキシアーキテクチャに基づくフィッシングツールであるEvilProxyを利用し、MFAで保護された認証情報とセッションクッキーを盗み出しました。

- 多要素認証の導入が進む中、これをかいくぐるための巧妙なAdversary-in-the-Middleフィッシングと高度なアカウント乗っ取り手法を組み合わせた脅威が急増しています。

多要素認証(MFA)の利用は、ここ数年、組織で増加しています。しかし残念ながら、MFAを導入しているテナントでのアカウント侵害が増加しています。プルーフポイントのデータによると、過去1年間に侵害されたユーザーのうち、少なくとも35%がMFAを有効にしていました。

攻撃者はアカウントを侵害する方法を進化させており、プルーフポイントが注視している手法は特に効果的でした。攻撃者は、高度な自動化の仕組みを新しく取り入れ、フィッシングに引っ掛かったユーザーが高い役職の人物であるかをリアルタイムで正確に判断し、すぐにアカウントへのアクセスを取得します。

目次:

- EvilProxyについて

- 調査結果

- 結論

- 推奨策

EvilProxyについて:悪と化したリバースプロキシ

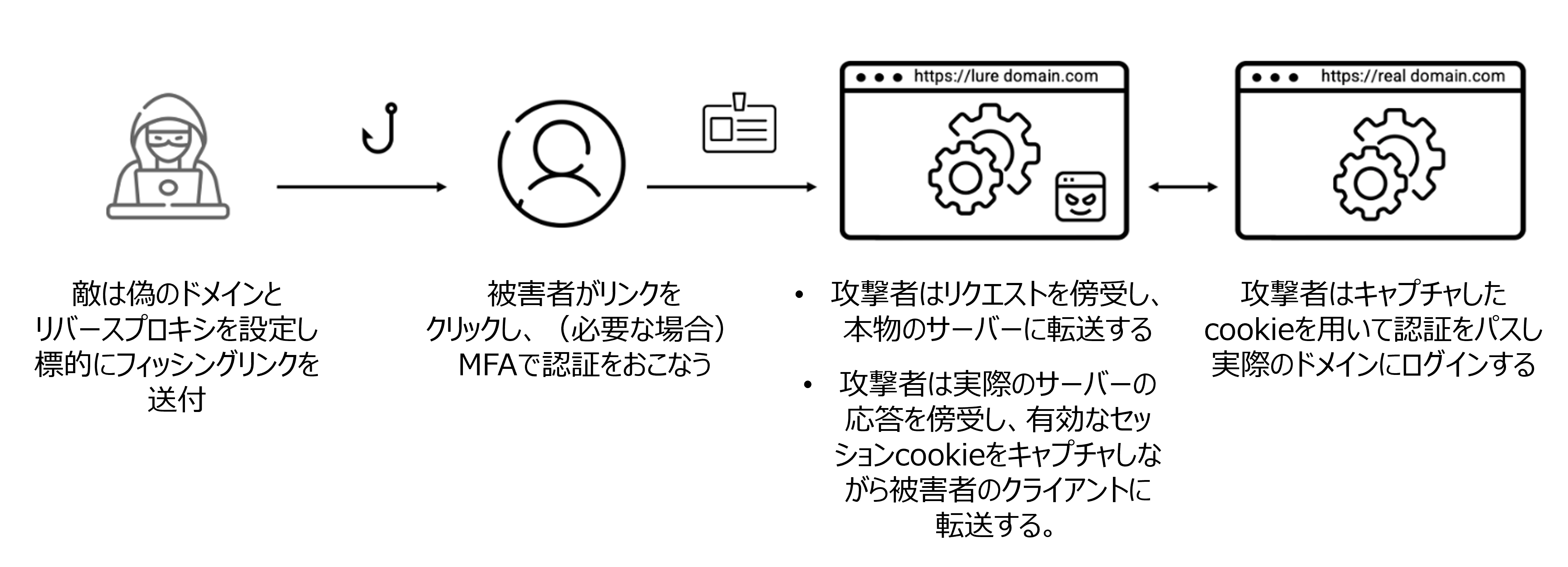

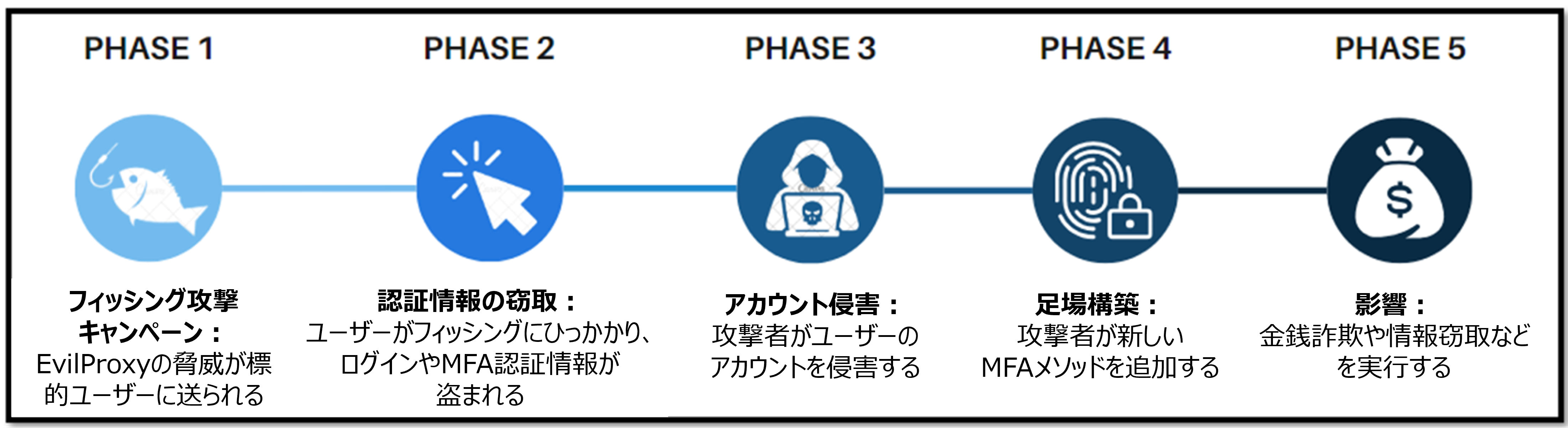

以前発表したブログでは、MFA の採用が進むにつれて、この一般的になったセキュリティ・レイヤーをバイパスするように設計されたフィッシング・キットやツールがどのように普及したかを探りました。本ブログでは、脅威がますますEvilProxyなどのAdversary-in-the-Middle (AitM)フィッシング・キットを使用し、認証情報とセッション・クッキーをリアルタイムで盗むようになっていることを報告します(図1)。プルーフポイントがこのブログを執筆している時点では、MFAバイパス・キットを用いた脅威は大きく拡大しています。

図 1. AitM 透過型リバース プロキシ

攻撃者はオープンソースキットの需要の市場機会を捉え、MFA フィッシング アズ ア サービス (Phishing as a Service: PhaaS)を開発しました。これによって、技術力がない攻撃者でも、さまざまなオンラインサービス(Gmail、Microsoft、Dropbox、Facebook、Twitterなど)用に事前に設定されたキットを購入し、使用することができるようになりました。

現在、攻撃者が必要とするのは、ボット検知、プロキシ検知、ジオフェンシングなどのカスタマイズ可能なオプションを備えたクリックだけで使うことができる簡単なインターフェースを使用して攻撃キャンペーンをセットアップすることだけです。この比較的シンプルで低コストのインターフェイスによって、MFAフィッシングの成功の門が開かれました。このようなインターフェースとツールキットの1つがEvilProxyで、入手、設定、セットアップが簡単におこなうことができる包括的フィッシング・キットとなっています。

フィッシングツールとしてのEvilProxyの有効性は広く認識されていますが、プルーフポイントの脅威アナリストは、そのリスクと潜在的な影響に関する一般的な認識のギャップを指摘しています。他にも複数のプロキシやフィッシングキットが存在しますが、このブログでは、ビジネスメール侵害(BEC)やアカウント乗っ取り(Account Take Over: ATO)のインシデントを引き起こしたEvilProxy攻撃手法とその結果について検証します。

調査結果:プルーフポイントによるEvilProxyを用いた攻撃の観測

3月上旬以来、プルーフポイントのリサーチャーは、EvilProxyを使用して数千のMicrosoft 365ユーザーアカウントを標的とした進行中のハイブリッド型攻撃キャンペーンを監視してきました。このキャンペーンの全体的な広がりは目を見張るものがあり、2023年3月から6月にかけて、世界中の数百の標的組織に約12万通のフィッシングメールが送信されています。

攻撃のフィッシング ステージにおいて、攻撃者が使った注目すべきテクニックは以下の通りです:

- ブランドへのなりすまし:送信者アドレスを、Concur Solutions、DocuSign、Adobeなどの信頼できるサービスやアプリになりすましました。

- スキャンブロック:攻撃者はサイバーセキュリティのスキャンボットに対する防御を利用し、セキュリティソリューションが悪意のあるWebページを分析することを困難にしていました。

- 多段階感染チェーン:攻撃者は、YouTubeなどの正規のリダイレクタを経由してトラフィックをリダイレクトし、悪意のあるCookieや404リダイレクトなどの追加ステップを実行しました。

フェーズ1 - EvilProxyの動作

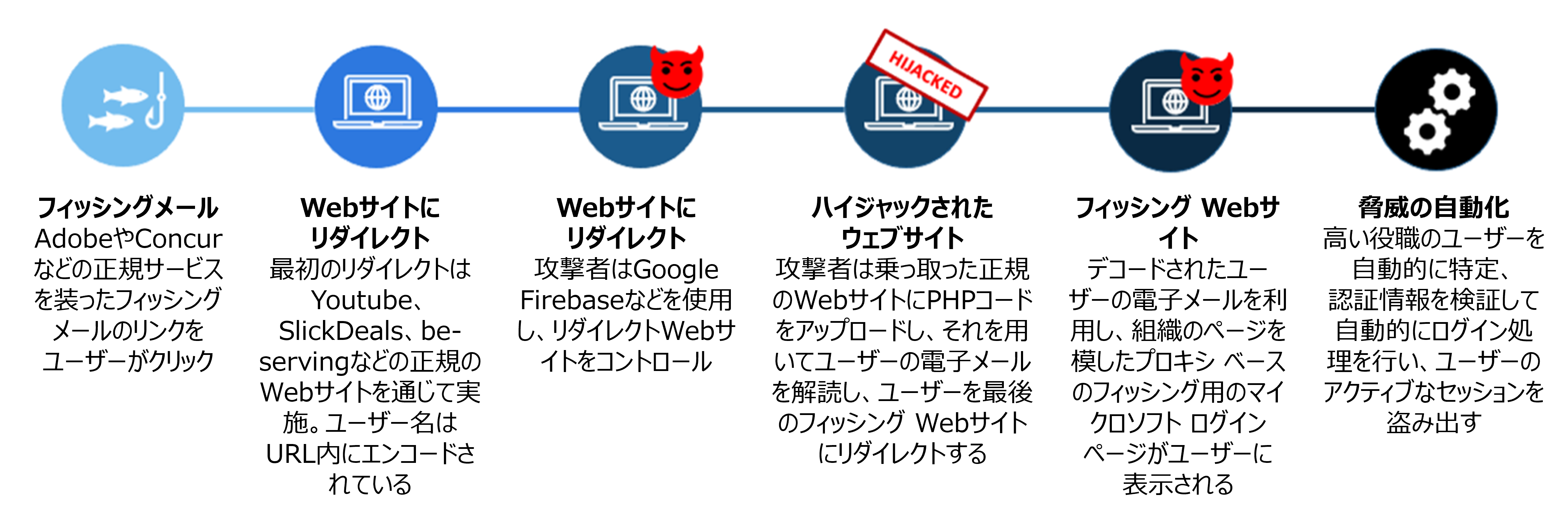

図2. 攻撃のリダイレクト・チェーン

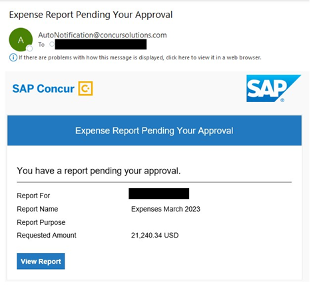

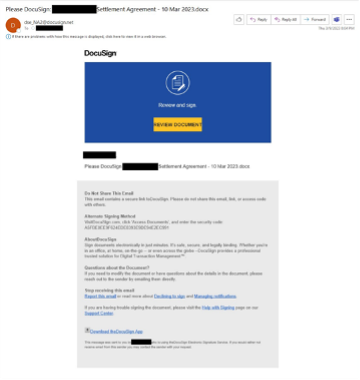

当初、攻撃者は、ビジネス経費管理システムのConcur、DocuSign、Adobeなど、信頼できるサービスになりすましていました(図5および6)。攻撃者は、なりすました電子メール・アドレスを使用して、悪意のあるMicrosoft 365フィッシング サイトへのリンクを含むフィッシング・メールを送信しました。

DocuSign、Adobe Sign、Concurを装った電子メールには、以下の通り、多段階の感染チェーンを開始する悪意のあるURLが含まれていました。

- まず、ユーザーのトラフィックは、オープンな正規のリダイレクタ(youtube[.]com、bs.serving-sys[.]comなど)を経由してリダイレクトされます。

- 次に、ユーザートラフィックは、悪意のあるクッキーや404リダイレクトを含む、さらにいくつかのリダイレクトステップを経る可能性があります。トラフィックを方々に散らばせることによって、予測不能にすることで、検知される可能性を下げるために行われます(参照:図2)。

- 最後に、ユーザーのトラフィックはEvilProxyフィッシング・フレームワークに誘導されます。このランディング ページはリバースプロキシとして機能し、受信者のブランディングを模倣し、サードパーティのIDプロバイダを取り扱います。必要であれば、これらのページには被害者に代わって実際に認証を成功させるためにMFAクレデンシャルを要求することがあります。

この攻撃フローで悪用されているドメインの1つであるbs.serving-sys[.]comは、ユーザーをさまざまな望ましくないWebページにリダイレクトすることで知られているドメインです。攻撃の最初の波では、攻撃者はこのドメインを利用してトラフィックを悪意のあるWebサイトに誘導します。

次の波では、セキュリティソリューションによる検出を防ぎ、ユーザーにリンクをクリックさせるために、攻撃者は評判の良いウェブサイト(YouTube、SlickDealsなど)にリダイレクト・リンクを貼り付けます。

以下は、YouTubeをリダイレクト・ドメインとする悪質なURLパターンの例です:

https://www.youtube[.]com/attribution_link?c=10570810&u=http://dseapps.web[.]app/pi2Pss****3RWO3BM2?id=com.google.android.apps.youtube.music

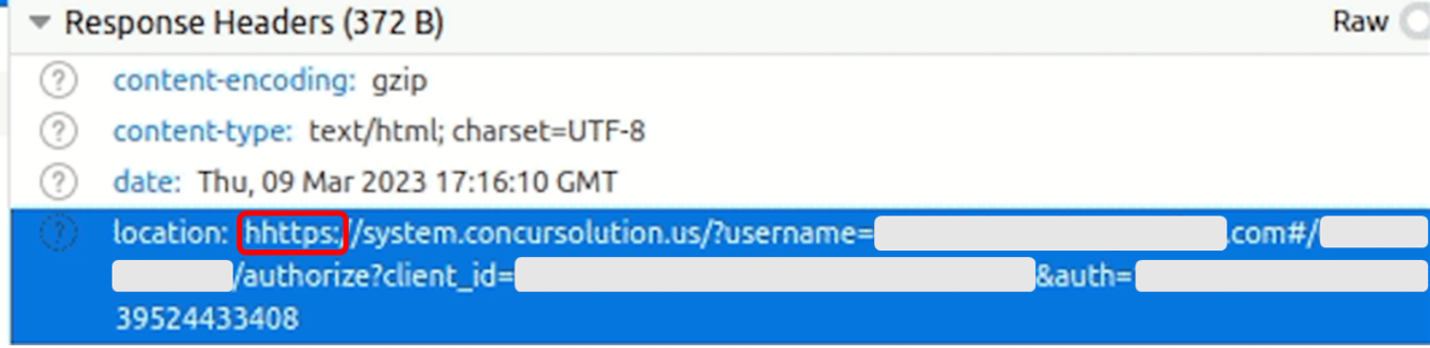

いくつかのリダイレクトページを分析した際、プルーフポイントのリサーチャーは、攻撃の最初の日に現れ、他の攻撃とは異なる小さいながらも重要な特徴を見つけました。

それは、リダイレクト文字列の些細なタイプミスでした。ユーザーを「https」のページに転送する代わりに、攻撃者は誤って「hhttps」のアドレスを指してしまったのです(図3)。このため、リダイレクトフローは失敗しました。

図 3. 攻撃者のタイプミス("https "ではなく、"hhttps")により、リダイレクトフローが失敗している

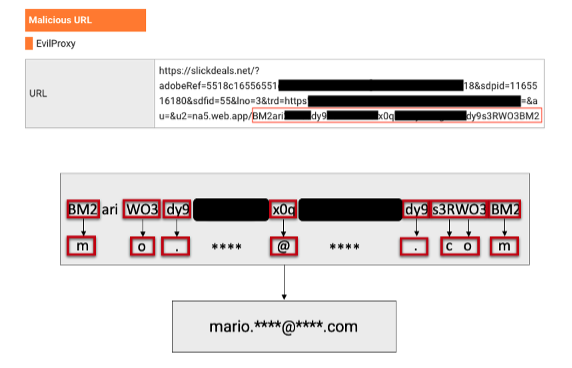

自動スキャンツールからユーザーの電子メールを隠すため、攻撃者はユーザーの電子メールを特殊文字にエンコーディングし、ハッキングされた正規のウェブサイトを利用して、特定のユーザーの電子メールアドレスをデコードするためのPHPコードをアップロードしました。

電子メールアドレスをデコードした後、ユーザーは最終的なウェブサイト、つまりターゲットの組織のためだけに作られた実際のフィッシング・ページに転送されました。

このエンコーディングにはいくつかのバリエーションがあり、攻撃の波ごとに変化していきましたが、デコードの基本コンセプトはどれも同じでした。

- メールアドレスは小文字のみで表記

- 数字または大文字は、別の数字または文字と対になってデコードされる

- 攻撃者は、観測されたすべてのリンクで以下の解読パターンを利用

|

電子メールでエンコードされたパターン |

デコードされた文字列 |

|

x0q / a51 |

@ |

|

dy9 / d07 / d0T |

. |

|

2P |

blank |

図4. リダイレクトURLからターゲットユーザーのEメールを解読した例

私たちが観測したもう1つの不思議な要素は、特定の地域から悪意のあるフィッシング Webページにアクセスした際に、攻撃の流れが明らかに変化することです。具体的には、トルコのIPアドレスから発信されたユーザートラフィックは、攻撃者のコントロールの及ばない正当なウェブページに誘導されました。この変化は、プロキシ サービスが「セーフ リスティング」の一種を用いていることで説明できるかもしれませんが、この動作はトルコから発信されたトラフィックにのみ見られました。この流れが本当に意図的なものであるとすれば、このキャンペーンの背後にいる攻撃者はトルコに拠点を置いているように考えられ、あるいはトルコのユーザーを標的にすることを意図的に避けていたことを示唆している可能性があります。また、世界中の数多くのVPNが悪質なフィッシング Webサイトへのアクセスをブロックしていることも特筆に値します。

図5. GIFは、攻撃者がトルコのIPアドレスからのトラフィックを本物のDocuSignのウェブサイトにリダイレクトする方法を示している

図 6. 広範な悪意あるキャンペーンの一環として、攻撃者がブランドになりすまして(「SAP Concur」を装って)標的ユーザーに送信したフィッシング脅威の例

図7. 広範な悪意のあるキャンペーンの一環として、攻撃者がブランドのなりすまし(「DocuSign」を装う)を利用して標的ユーザーに送信したフィッシング脅威の例

フェーズ2 – アカウント侵害

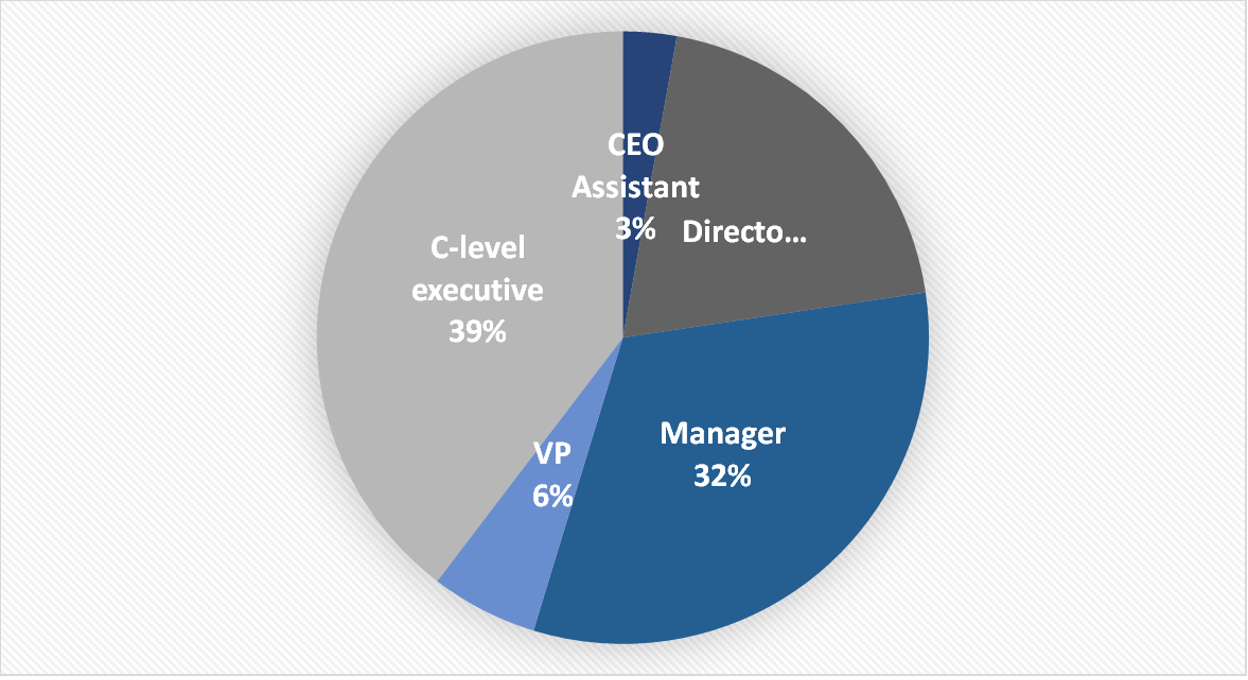

プルーフポイントの調査によると、標的となったユーザーのリストには、大手企業のCクラスの幹部や副社長など、狙う価値の高いターゲットが多数含まれていました。これらの役職者は、機密データや金融資産にアクセスできる可能性があるため、攻撃者に特に重宝されています。標的とされたユーザーが認証情報を提供すると、攻撃者は数秒以内にMicrosoft 365アカウントにログインすることができ、これは合理化および自動化されたプロセスであることを示しています。

最初のフィッシングの誘い文句に引っかかって認証情報を送信したすべてのユーザーが、悪質な行為者によってアクセスされたわけではありません。私たちが観察した他の悪質なキャンペーンとは対照的に、このケースでは、攻撃者は明らかに「VIP」のみにターゲットの優先順位をつけ、自分たちにとって価値の低いターゲットは無視していました。このパターンは、他の情報源から入手した被害者の組織情報(おそらく一般に公開されている情報)を利用するプロセスの兆候である可能性があります。

侵害された数百人のユーザーのうち、約39%がCレベルのエグゼクティブで、そのうち17%が最高財務責任者(CFO)、9%が社長や最高経営責任者(CEO)でした。攻撃者はまた、より低いレベルであっても、金融資産や機密情報にアクセスできる担当者に焦点を当てています。

図8. 侵害されたユーザーの役割

フェーズ3 - 侵害後のアカウントの悪用

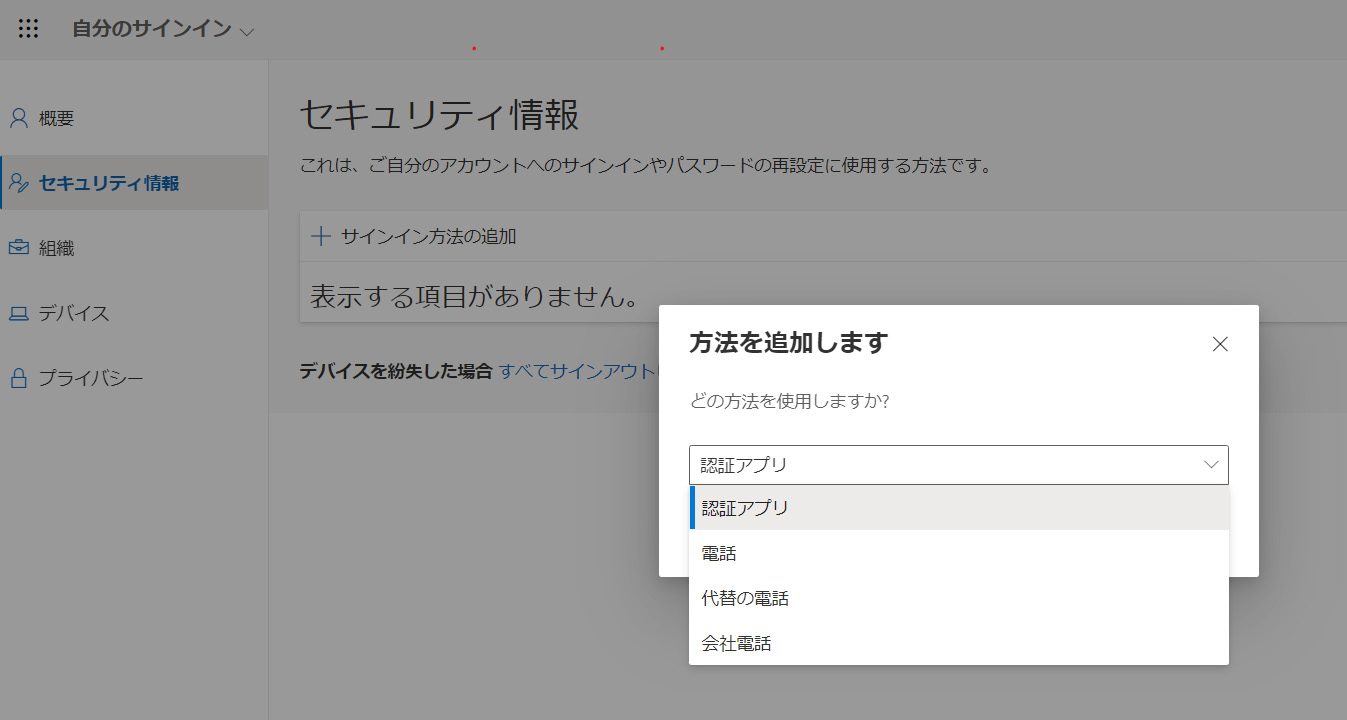

攻撃者はいったん被害者のアカウントにアクセスすると、影響を受けた組織のクラウド環境内で足場を固めていきました。複数の状況において、攻撃者は、Microsoft 365 のネイティブアプリケーショ ンを利用して MFA 操作を実行しました。「My Sign-Ins(自分のサインイン)」(図9)を利用することで、攻撃者は独自の多要素認証方法を追加し、侵害されたユーザーアカウントへの永続的なアクセスを確立することができました。攻撃者が好んで使用した認証方法は、「Authenticator App with Notification and Code」(図 10)でした。

図9. 攻撃者がMFA操作を実行するために利用したマイクロソフトのMy Sign-in(自分のサインイン)アプリケーション

図 10. 侵害後に追加された攻撃者が制御する MFA メソッド(通知とコード付きの Authenticator アプリ)

結論

攻撃者は、ユーザーの認証情報を盗み出し、貴重なユーザーアカウントへのアクセスを獲得する新しい方法を常に模索しています。彼らの手法やテクニックは、多要素認証のような新しいセキュリティ製品や手法に常に適応しています。このブログが示すように、MFAですら高度な脅威に対する特効薬ではなく、さまざまな形態の電子メールとクラウドを組み合わせた攻撃によってバイパスされる可能性があります。

リバースプロキシの脅威(特にEvilProxy)は、今日のダイナミックなサイバー情勢における強力な脅威であり、過去の性能の低いフィッシュキットとはまったく異なります。その人気は著しく上昇し、組織の防御戦略において決定的なギャップを露呈しています。そのため、攻撃者はすぐに使うことができる高度なフィッシングキットを活用するよう移行しており、ハイブリッド攻撃の有効性と速度の上昇につながっています。

これらの攻撃の最初の侵入経路は電子メールですが、最終的な目標は、貴重なクラウドユーザーのアカウント、資産、およびデータを侵害し、悪用することです。「VIP」ユーザーのアカウントにアクセスすると、攻撃者はまず、足場を確立し、永続性を確立することで、自分たちの利益を確保しようとします。そして、そのアクセスを悪用しようとします(図9)。

こうした攻撃の最後の段階で、サイバー犯罪者はラテラルムーブメントやマルウェアの拡散など、さまざまなテクニックを駆使します。攻撃者は、攻撃を準備し、成功率を向上させるために、標的組織の文化、組織階層、プロセスを研究することが知られています。

攻撃者は、不正アクセスを収益化するために、金銭詐欺、情報窃取、HaaS(Hacking-as-a-Service)トランザクションを実行し、侵害されたユーザーアカウントへのアクセスを販売しています。

図11. EvilProxyのアタックフェーズ

推奨策

以下は、高度なハイブリッド(電子メールとクラウド)の脅威から組織を守るための方法です。

- メールセキュリティ: ユーザーを狙う悪意のある電子メールの脅威をブロックし、監視します。効果的なBEC防止ソリューションにより、攻撃対象領域を大幅に縮小できます。

- クラウドセキュリティ:クラウド環境内の アカウント侵害(ATO)と機密リソースへの不正アクセスを特定します。

- これらのソリューションは、悪用されたサービスやアプリケーションの可視化を含め、最初のアカウント侵害と侵害後の活動の両方を正確かつタイムリーに検出する必要があります。

- 自動修復機能を採用し、攻撃者の滞留時間を短縮し、と潜在的な損害を低減します。

- Webセキュリティ: 電子メールに埋め込まれたリンクから開始された悪意のあるセッションを隔離環境で実行します。

- セキュリティ意識の向上: Microsoft 365 を使用する際に、これらのリスクを認識するようユーザーを教育します。

- FIDO:FIDOベースの物理セキュリティキーの採用を検討します。

プルーフポイントでは、クラウドアプリを保護し、Microsoft 365 クラウド環境をセキュアにするための無料のアセスメントをご用意しています。

IOC(侵害の痕跡:Indicators of Compromise)

|

Indicator |

Type |

Description |

|

01-net[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

837[.]best |

Domain |

Malicious “Step 2” redirection domain |

|

abbotsfordbc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

ae-lrmed[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

andrealynnsanders[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

bdowh[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

cad-3[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

cdjcfc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

chiromaflo[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

cmzo-eu[.]cz |

Domain |

Malicious “Step 2” redirection domain |

|

concur[.]bond |

Domain |

Malicious “Step 2” redirection domain |

|

concurcloud[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

concursolution[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

concursolutions[.]info |

Domain |

Malicious “Step 2” redirection domain |

|

cualn[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

d8z[.]net |

Domain |

Malicious “Step 2” redirection domain |

|

dealemd[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

dl2b[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

dsa-erie[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

dse[.]best |

Domain |

Malicious “Step 2” redirection domain |

|

dse[.]buzz |

Domain |

Malicious “Step 2” redirection domain |

|

dsena[.]net |

Domain |

Malicious “Step 2” redirection domain |

|

e-csg[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

etrax[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

farmacgroup[.]ca |

Domain |

Malicious “Step 2” redirection domain |

|

faxphoto[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

fdh[.]aero |

Domain |

Malicious “Step 2” redirection domain |

|

finsw[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

fortnelsonbc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

g3u[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

greatbayservices[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

gwcea[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

indevsys[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

inteproinc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

jxh[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

k4a[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

kayakingbc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

kirklandellis[.]net |

Domain |

Malicious “Step 2” redirection domain |

|

kofisch[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

ld3[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

mde45[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

mjdac[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

n4q[.]net |

Domain |

Malicious “Step 2” redirection domain |

|

na-7[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

na3[.]wiki |

Domain |

Malicious “Step 2” redirection domain |

|

nilyn[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

p1q[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

pagetome[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

parsfn[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

pbcinvestment[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

phillipsoc[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

pwsarch[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

re5[.]eu |

Domain |

Malicious “Step 2” redirection domain |

|

sloanecarpet[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

ssidaignostica[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

tallwind[.]com[.]tr |

Domain |

Malicious “Step 2” redirection domain |

|

ukbarrister[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

utnets[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

uv-pm[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

vleonard[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

wattsmed[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

whoyiz[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

wj-asys[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

wmbr[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

wwgstaff[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

xp1[.]us |

Domain |

Malicious “Step 2” redirection domain |

|

xstpl[.]com |

Domain |

Malicious “Step 2” redirection domain |

|

154.29.75.192 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

185.241.52.78 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

185.250.243.176 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

185.250.243.38 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

198.44.132.249 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

212.224.107.12 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

45.8.191.151 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

45.8.191.17 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

74.208.49.213 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

77.91.84.52 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

78.153.130.178 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

87.120.37.47 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

104.183.206.97 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

172.102.23.21 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

191.96.227.102 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

90.92.138.71 |

IP Address |

Source IP address involved in EvilProxy Attack |

|

autonotification@concursolutions[.]com |

Email address |

Sender address involved in EvilProxy campaigns |

|

dse@eumail.docusign[.]net |

Email address |

Sender address involved in EvilProxy campaigns |

|

adobesign@adobesign[.]com |

Email address |

Sender address involved in EvilProxy campaigns |

●あわせて読みたい