Microsoft — 攻撃者の土俵

この投稿は、Microsoft が見逃しているさまざまな種類の 「人」を標的とするメール攻撃に関するブログの継続シリーズです。Microsoft メールセキュリティが持つ回避が容易な検知技術と固有の制限により、こうした攻撃が組織に毎年膨大な額に上る損失を与え、情報セキュリティチームとユーザーにフラストレーションをもたらしています。

このシリーズでは、Microsoft が見逃しているいくつかの種類の攻撃について紹介する予定であり、最近の事例から次について詳細をご覧いただけます。

- ビジネスメール詐欺 (BEC) やメール詐欺

- ランサムウェア

- サプライチェーン リスク

- アカウント侵害

- 武器化されたファイル共有

ぜひプルーフポイントの脅威アセスメント プロセスを、組織のリスク把握にお役立てください。

Microsoft が見逃したランサムウェア攻撃

ランサムウェア攻撃はここ 1 年で劇的に増加しました。プルーフポイントの「The Human Factor 2021」 レポートによると、2020 年にはランサムウェア攻撃が 300% 増加しています。これは米国政府の数値に基づいています。Ponemon Institute の調査では、このような攻撃の被害額が増加傾向にあり、従業員数 1 万人規模の組織では平均して年間およそ 600 万ドルをランサムウェア関連費用として支出していることがわかっています。

ランサムウェア攻撃では長年、アクセスの第一段階としてほとんどの場合メールが利用されてきました。最近では、ランサムウェア実行犯は「大物狩り」戦略に移行しています。これはできるだけ多くのシステムを暗号化して、できるだけ多くのデータを盗み出し、身代金交渉で得られる利益を大きくしようとするものです。ランサムウェア自体は、通常、ダウンローダ機能を備えたマルウェアのインストールや認証情報の盗難 (手段はさまざま) に続く、第 2 あるいは第 3 のペイロードとして配信されます。活発に活動する攻撃者の多数が「初期アクセス ブローカー」になっており、バンキング型トロイの木馬の拡散から、他の犯罪グループへのアクセスの販売に移行しています。アクセスを購入した犯罪グループは、多くの場合、入手した権限を管理者レベルに昇格させ、環境内での侵害の範囲をさらに広げてから、自分たちのランサムウェアやサービスとしてのランサムウェアのツールキットを使用して組織的な攻撃を開始します。

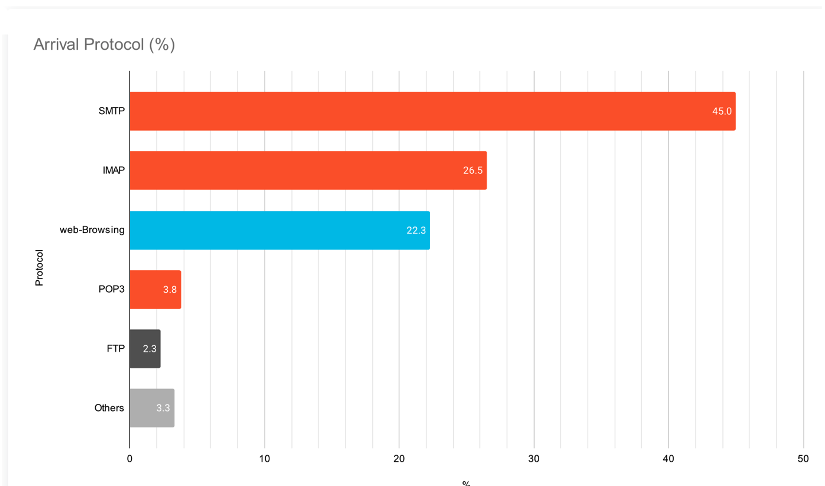

Palo Alto Networks の Unit 42 が行った調査によると、メールが依然としてランサムウェアで利用される最大の攻撃経路であり、攻撃の起点の 75% 以上を占めているとのことです。現在では攻撃の多くが多段階型になっており、マルウェアがシステムへのランサムウェアの初期感染に使用されています。

図 1: Palo Alto Networks の Unit 42 が行った調査で、メールがランサムウェア攻撃の起点の 75% 以上を占めていることが判明

プルーフポイントは、自社のメール セキュリティ ソリューションでのデータ分析で、ランサムウェア攻撃の開始に使用された可能性のあるマルウェアのサンプルを、昨年 1 年間で 4800 万件超検知しました(このデータは「The Human Factor 2021」 レポートに掲載しています)。先月行った限定的な脅威アセスメントでは、Microsoft が見逃したメッセージは、第一段階のランサムウェアとして確認されたものについては 850 件超あり、ランサムウェアの脅威の可能性があるものについてはおよそ 8000 件ありました。

このような見逃しは、守る側にとっては非常に危険で、かつ攻撃する側にとっては非常に貴重であり、ダウンローダ 1 つで簡単に企業全体の侵害にまで拡大する可能性があります。従業員の平均的なクリック率が 11% あるため、こうした Microsoft の見逃しが、一般的な企業環境において、複数のマシンで攻撃者による攻撃コードの実行を招いてしまうことになります。攻撃者は悪意のあるマクロやファイルレス マルウェアの扱いに長けているため、エンドポイント検知では、攻撃者がメールを使って築いた足掛かりを発見するだけではなく、対処することも必要になります。

従業員数 4000 人のある保健機関では、Microsoft は、ランサムウェアの脅威と考えられるメッセージを 1800 件超見逃しました。標準的なクリック率から考えると、これにより毎月数十件単位で侵害が発生することになります。従業員数 1 万人のある高等教育機関では、Microsoft は、第一段階のランサムウェアとして確認されたメッセージを 850 件、さらにランサムウェアの脅威と考えられるメッセージを 1800 件見逃しました。また、従業員数 2 万 4000 人のあるメーカーでは、ランサムウェアの脅威と考えられるメッセージを 750 件見逃しました。

以下、プルーフポイントの脅威アセスメントで最近明らかになった、Microsoft が見逃したランサムウェア攻撃タイプのサンプルをご覧ください。

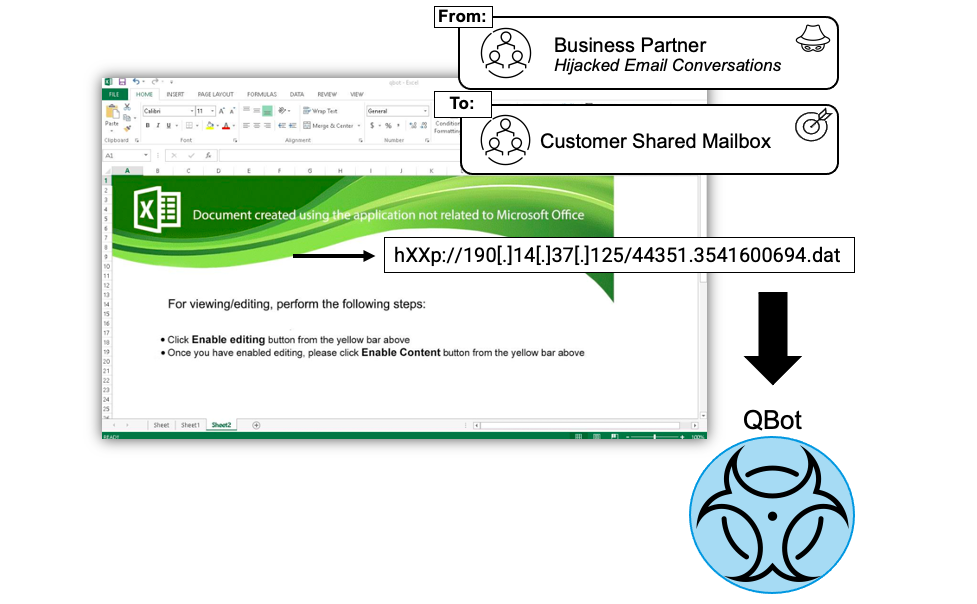

Qbot (Excel 文書を利用した攻撃) の概要:

- 環境: Microsoft 365

- 脅威カテゴリー: 添付ファイル

- 攻撃のタイプ: キーロガーをランサムウェアの初期アクセス ブローカーとして使用

- 標的: 共有メールボックス

図 2: Qbot (Excel 文書を利用した攻撃)

攻撃の方法:

このランサムウェア攻撃では、防御を回避するための偽装手段として、なりすまし、ファイル難読化、サンドボックス回避テクニックが用いられていました。

- 攻撃メールは、標的となるユーザーが頻繁に連絡を取っているビジネスパートナーから送信されたメッセージであるかのように装います。Microsoft のスプーフィング インテリジェンスでは、送信元アドレス/送信者アドレスが明らかに一致していない場合であっても、対処できませんでした。

- ファイル難読化の手法では、Qbot をダウンロードして実行するマクロを組み込んだ Excel ファイルが zip 圧縮の上添付されており、Microsoft はこれを見逃していたのです。

- Microsoft はまた、サンドボックス回避テクニックを用いる悪意のあるペイロードも見逃していました。

この他に、攻撃者がソーシャル エンジニアリングの手法を使ってユーザーを関与させるランサムウェアを、Microsoft が見逃している例もあります。

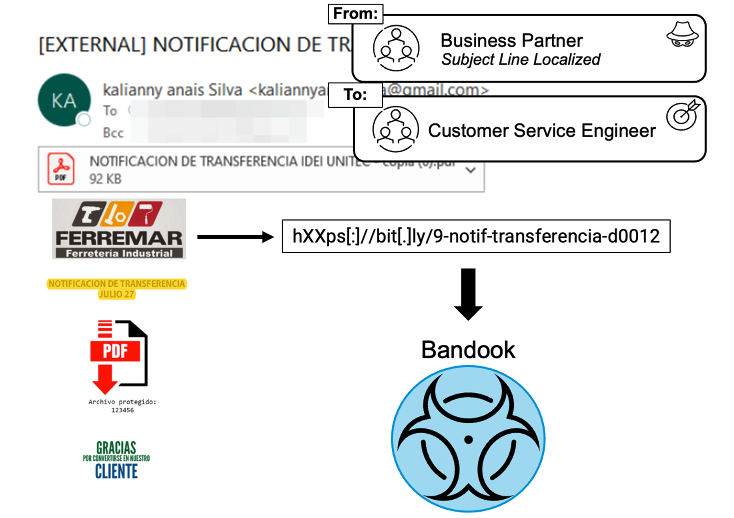

Bandook リモートアクセス型トロイの木馬 (PDF 文書を利用した攻撃) の概要:

- 環境: Microsoft 365

- 脅威カテゴリー: 添付ファイル

- 攻撃のタイプ: マルウェアをランサムウェアの初期アクセス ブローカーとして使用

- 標的: カスタマー サービス エンジニア

図 3: Bandook リモートアクセス型トロイの木馬 (PDF 文書を利用した攻撃)

攻撃の方法:

このランサムウェア攻撃では、防御を回避するための偽装手段として、なりすまし、ソーシャル エンジニアリング、URL 難読化、サンドボックス回避テクニックが用いられていました。

- 攻撃メールは、標的となるユーザーが頻繁に連絡を取っているビジネスパートナーから発信されたメッセージであるかのように装い、件名は各言語にローカライズされていました。Microsoft のスプーフィング インテリジェンスがこのようなタイプの脅威に対応できなかったのは、不正アクセスされたビジネスパートナーのアカウントが送信元となるためです。

- 添付ファイル自体は害のないものでしたが、URL が埋め込まれていました。

- Microsoft に見逃されたこの URL 難読化の手法は、Bandook リモートアクセス型トロイの木馬へと導くパスワード保護された URL や圧縮された実行ファイルにつながっていました。

- 悪意のあるペイロードは Microsoft が検知できないサンドボックス回避テクニックを用いています。

この攻撃のタイプが危険なのは、個々のユーザー向けにそれぞれ作られ、送信されるためです。ただし、共有メールボックスを食い物にする攻撃は、ユーザーの関与を求める傾向が高いという特徴があります。

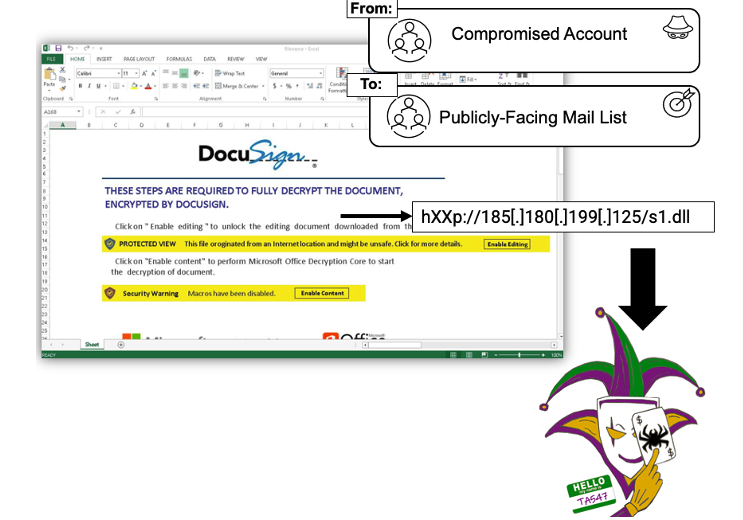

The Trick (Excel 文書を利用した攻撃) の概要:

- 環境: Microsoft 365

- 脅威カテゴリー: 添付ファイル

- 攻撃のタイプ: マルウェアをランサムウェアの初期アクセス ブローカーとして使用

- 標的: 外部向けのメーリングリスト

図 4: The Trick (Excel 文書を利用した攻撃)

攻撃の方法:

このランサムウェア攻撃では、防御を回避するための偽装手段を用いることで、レピュテーション スキャンや SPF チェックと DKIM チェックなどを通過していました。また、ファイル難読化とサンドボックス回避テクニックも使用していました。

- メールは、不正アクセスしたアカウントから送信され、SPF チェックと DKIM チェックを通過し、見せかけの正当性を高めていました。Microsoft のレピュテーション スキャンが検知するのは既知の脅威だけです。このメールはメーリングリストに送信されるため、ユーザーがメッセージを読む高い可能性をはらんでいました。

- Microsoft はファイル難読化の手法を見逃しました。これは、The Trick を Excel 4.0 マクロ (30 年前のドキュメント形式で、未だに Microsoft にサポートされ、マルウェアの媒介として簡単に利用可能) を使用する Excel 文書に埋め込み、ダウンロードさせるものでした。

- 悪意のあるペイロードは Microsoft が検知できないサンドボックス回避テクニックを用いています。

「それなり」のメール セキュリティでは、ネットワーク上でランサムウェアが有効化される可能性が高くなります。

プルーフポイントのランサムウェア対策

プルーフポイントであれば、前述の脅威を配信される前に検知して、ブロックできた可能性があります。

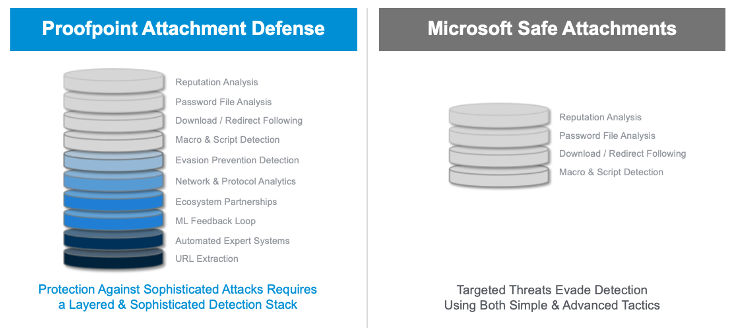

プルーフポイントは、ランサムウェアを阻止するエンドツーエンドの統合ソリューションを提供する唯一のベンダーです。プルーフポイントでは、マルチレイヤーの検知技術を構築しており、進化を続ける脅威に対抗できます。既知の悪意のある文書を自動的にブロックし、その際、未知の添付ファイルを解析してサンドボックスし、パスワードで保護された文書、また URL が埋め込まれた添付ファイルや zip ファイルなど、回避しようとする試みを阻止します。

URL と添付ファイル保護の機械学習コンポーネントは、世界中に展開するプルーフポイントが、他のどのセキュリティ プロバイダーよりも多くの Fortune 100、Fortune 1000、Global 2000 企業で最大の攻撃経路を保護する中で得た、膨大なデータセットを使って訓練されています。

図 5: Proofpoint Attachment Defense と Microsoft による安全な添付ファイル機能の比較

ランサムウェア攻撃回避のための提案

プルーフポイントは、ランサムウェア攻撃の阻止に自社の Threat Protection プラットフォームを用いた多層アプローチをとっているため、あらゆる角度から組織をお守りします。この中にはプルーフポイントが業界をリードする検知、分離、認証、教育および自動修復機能が含まれます。

増加の一途をたどるフィッシングの脅威を阻止するための特効薬はありません。そのため、層の厚い統合脅威対策ソリューションが必要なのです。プルーフポイントは、機械学習と高度なサンドボックス技術も使用して、ランサムウェアだけではなく、BEC、フィッシング、アカウント乗っ取りなども阻止します。

Proofpoint Threat Protection プラットフォームがお客様の環境でこのような脅威を阻止します。詳細はこちらのページをご覧ください。また、無料のメール脅威発見アセスメントのご予約をご検討ください。