主なポイント

- プルーフポイントの脅威リサーチャーは最近、Entra IDユーザーアカウントを標的としたTeamFiltrationペンテストフレームワークを使用する、UNK_SneakyStrikeとして追跡されるアクティブなアカウント乗っ取り(ATO)攻撃キャンペーンを発見しました。

- プルーフポイントのリサーチャーは、ユニークな特性の組み合わせを使用して、TeamFiltrationに起因する不正な活動を検出および追跡することに成功しました。

- プルーフポイントの調査によると、2024年12月以降、UNK_SneakyStrikeの活動は数百の組織にまたがる8万件以上のユーザーアカウントに影響を及ぼし、複数のアカウント乗っ取りが発生しています。

- 攻撃者は、Microsoft Teams APIおよびさまざまな地理的地域に位置するAmazon Web Services(AWS)サーバーを活用して、ユーザー列挙やパスワードスプレーを試行しています。

- 攻撃者は、Microsoft Teams、OneDrive、Outlookなどの特定のリソースやネイティブアプリケーションへのアクセスを悪用しました。

攻撃ツール概要

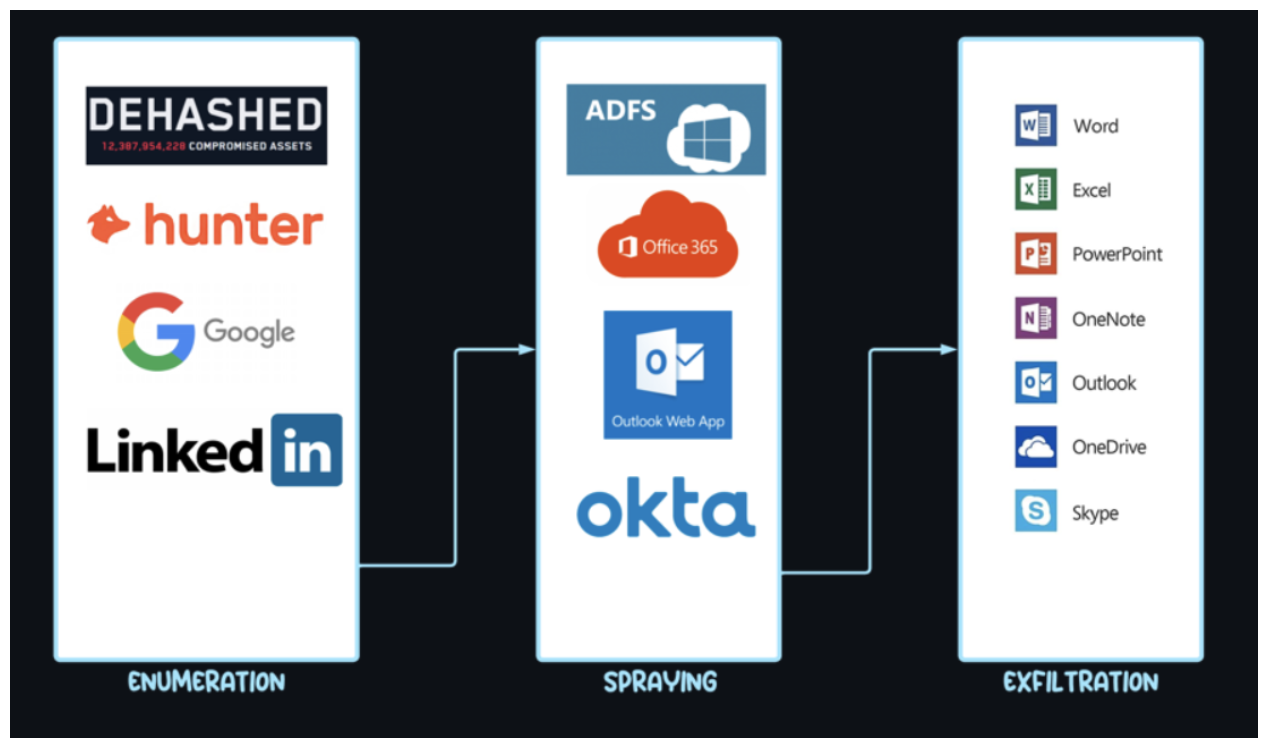

ペネトレーションテスターやセキュリティ専門家は、クラウド環境に対する侵入をシミュレートするツールを継続的に開発・共有しています。そのようなツールのひとつが「TeamFiltration」であり、リリース以来大きな注目を集めています。このツールは、Office 365 Entra IDアカウントの乗っ取り、データ持ち出し、永続的なアクセスのための強力なフレームワークを提供します。

このTeamFiltrationは、2021年1月にある脅威リサーチャーによって作成され、DefCon30で公開されました。TeamFiltrationは、現代のATO攻撃チェーンで使用される複数の戦術、技術、手順(TTP)を自動化するのに役立ちます。多くの本来はペネトレーションテストやリスク評価など正当な目的で作られたセキュリティツールと同様に、TeamFiltrationも悪意ある活動に利用されていました。

主な機能と能力

TeamFiltrationは、以下を含む複数の機能を提供します。

- アカウント列挙:標的環境内で有効なユーザーアカウントを識別します。

- パスワードスプレー:共通のパスワードや体系的に変化させたパスワードを使用してアカウントの侵害を試みます。

- データ持ち出し:メール、ファイル、その他の有用な情報を抽出します。

- OneDriveを介した「バックドア」化:標的のOneDriveに悪意あるファイルをアップロードし、既存ファイル(例:デスクトップ上)と置き換えることで、永続的なアクセスや横展開の可能性を実現します。これらのファイルには、アクセス再確立やさらなる侵害を目的としたマルウェアやマクロ有効ペイロードが含まれる可能性があります。

TeamFiltrationの実行フロー(github.com/Flangvik/TeamFiltrationにて表示)

TeamFiltrationの分析

TeamFiltrationに関連する活動を特定するために、プルーフポイントの脅威リサーチャーは、その公開されているGitHub上のドキュメントとデフォルト設定ファイルを分析しました。これにより、古いバージョンのMicrosoft Teamsに関連付けられた特異なユーザーエージェント(“Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Teams/1.3.00.30866 Chrome/80.0.3987.165 Electron/8.5.1 Safari/537.36”)を特定することができました。

このユーザーエージェントは実環境ではほとんど観測されないため、リサーチャーは、正規環境でこのユーザーエージェントが悪意ある活動と同時に出現した場合、それがTeamFiltrationの不正使用を示す初期インジケーターとなる可能性があると仮定しました。

加えて、プルーフポイントの脅威リサーチャーは、TeamFiltrationの活動を示すもう一つの特有のインジケーターを特定しました。それは、ある特定のサインインアプリケーションへのアクセスを、本来そのアプリと互換性のないデバイスから試みているというものでした。この予期しない動作はユーザーエージェントの偽装(スプーフィング)を示しており、侵入元の実際のクライアントやデバイスを隠すことを意図しています。

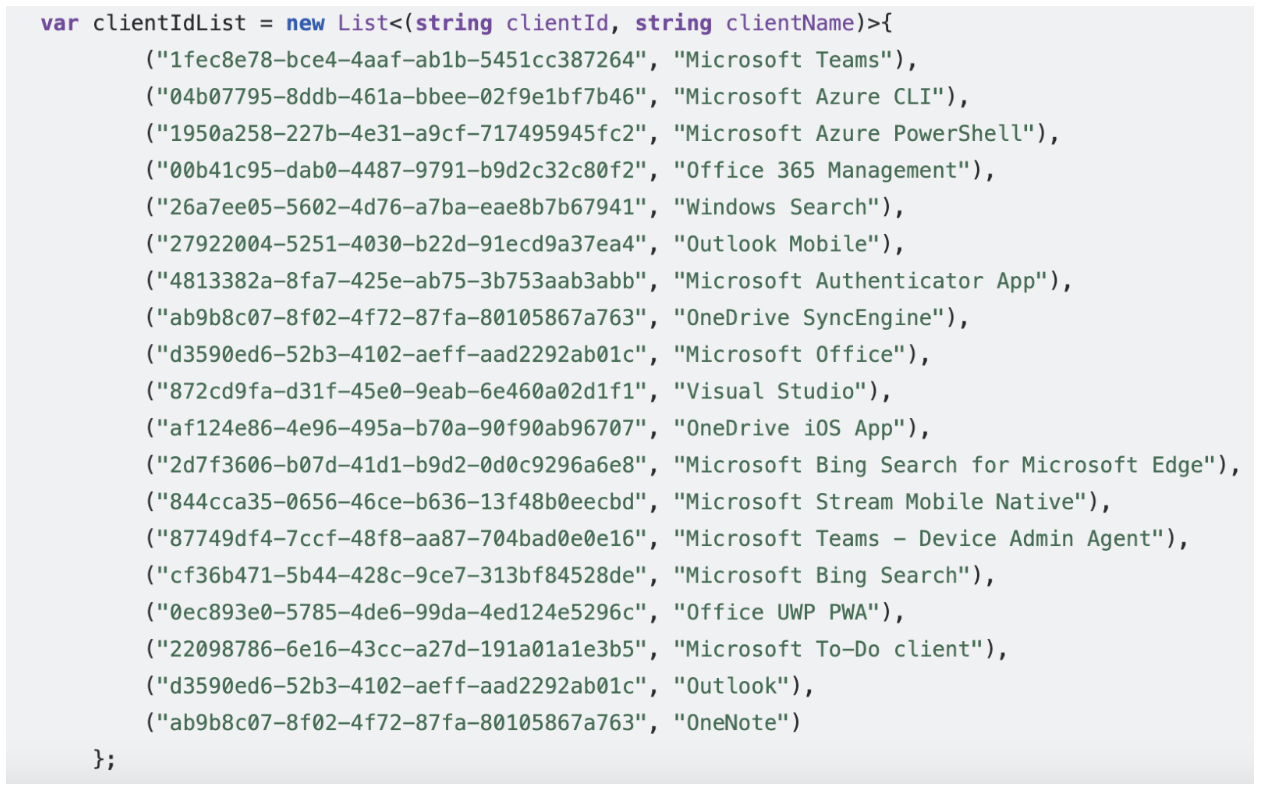

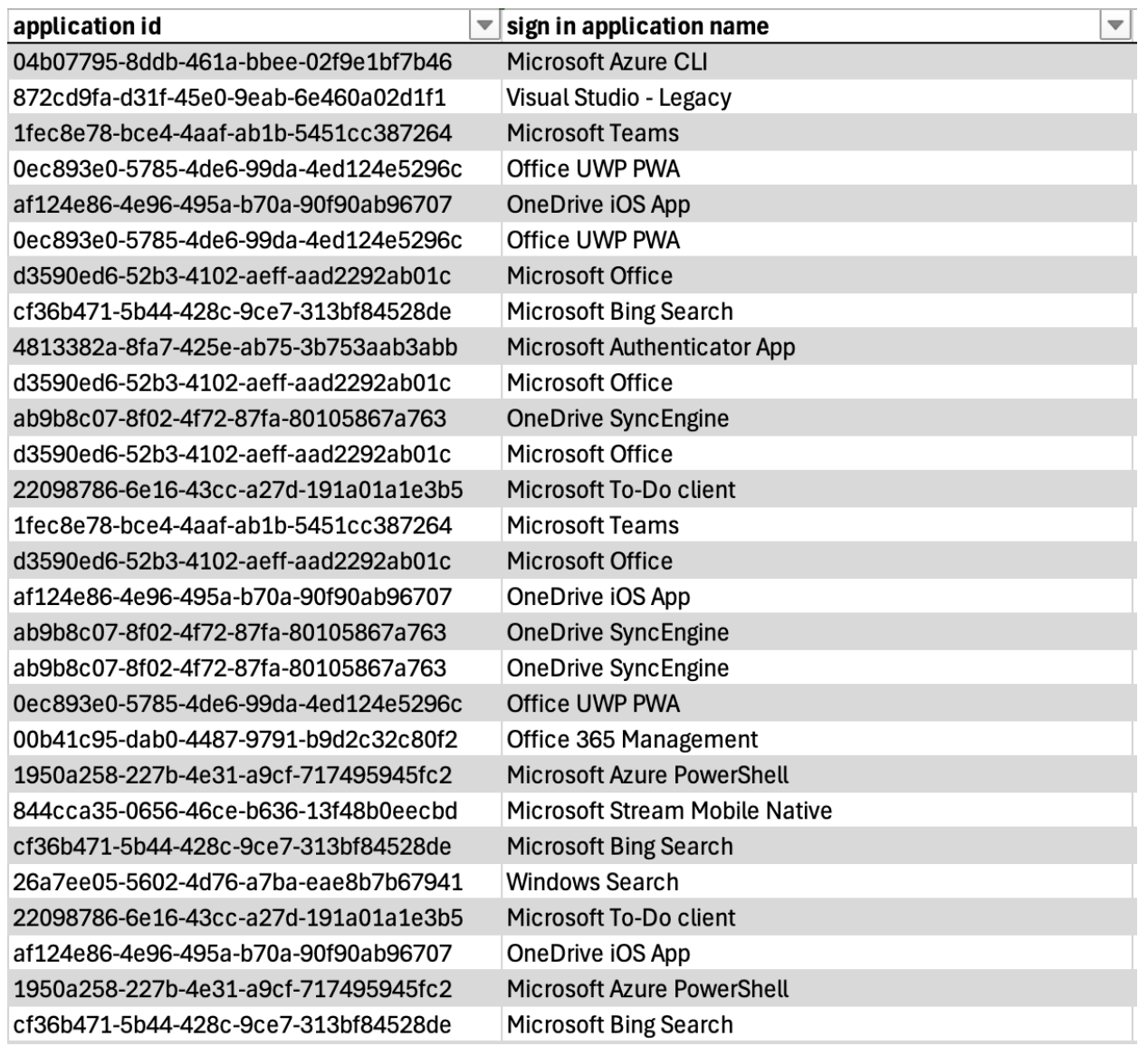

最後に、プルーフポイントのリサーチャーは、TeamFiltrationによる標的化が疑われるサインインアプリケーションを分析しました。その結果、観測されたATO試行とTeamFiltrationのロジックに事前に組み込まれているアプリケーションIDのリストとの間に明確な相関関係があることが判明しました。これらのクライアントアプリケーションは、Microsoft OAuthのファミリーリフレッシュトークンを取得できるMicrosoftアプリ群に属しており、そのトークンは他のファミリークライアントと同様に有効なベアラートークンと交換され、アクセスの悪用に使用されます。

TeamFiltrationコードの一部。標的に使用されるクライアントアプリケーションIDのリストを表示

ただし、TeamFiltrationの最新バージョンに構成されているアプリケーションのリストには誤りが含まれているようです。「Outlook」と「OneNote」とされているアプリケーションIDは実際には「Microsoft Office」と「OneDrive SyncEngine」に該当し、これらはコード内の前半にすでに記載されています。

これら2つの誤ったエントリを除くと、TeamFiltrationの「clientIdList」は、SecureworksのGitHubプロジェクトFamily of Client IDs Research(FOCI)に掲載されているリストの部分的なコピーのように見えます。TeamFiltrationツールは、FOCIリポジトリが最新バージョンに更新される(2025年3月時点)以前のスナップショットを使用していた可能性があります。

このように、クライアントIDリストの類似性は、TeamFiltrationによる疑わしいアクセス活動と強く関連付けるもう一つのインジケーターとなります。

TeamFiltrationに起因するアカウント乗っ取り試行によって標的とされたネイティブサインインアプリケーションの一覧

Amazon Web ServicesとAzureアカウント

TeamFiltrationはデフォルトで、侵入シミュレーションを開始するためにAmazon Web Services(AWS)アカウントを必要とし、そのパスワードスプレー機能は複数のAWSリージョン間でのローテーションに対応しています。

さらにこのツールは、列挙機能を有効にするために、有効なMicrosoft 365 Business Basicライセンスを持つ「捨て駒のOffice 365ユーザーアカウント」を必要とします。この「捨て駒アカウント」は、検出される可能性のある動作を可能にするために専用に使い捨てされるリソースです。TeamFiltrationの列挙機能は、この使い捨てアカウントとMicrosoft Teams APIを活用して、指定されたMicrosoft Entra ID環境内に存在するユーザーアカウントを検証し、その後にパスワードスプレー攻撃を開始します。最近のコードアップデートでは、OneDriveベースの列挙手法が追加され、列挙能力が強化されました。

これらの要件と一致して、TeamFiltrationに起因する標的化試行では、複数のAWSリージョンにまたがるAWSインフラストラクチャが利用されてきました。これらの試行は、各パスワードスプレーの波ごとに異なる地理的な場所にある新たなサーバーから送信されるように、AWSリージョンを系統的にローテーションしています。

UNK_SneakyStrike

TeamFiltration を使用した悪意のある行為

プルーフポイントのリサーチャーが直面した主な課題のひとつは、TeamFiltrationを使用した模擬的な侵入と、同じツールを使った実際の悪意ある活動を見分けることでした。

こうした困難にもかかわらず、プルーフポイントのリサーチャーは、現在UNK_SneakyStrikeとして追跡されている明確な活動セットを特定することに成功しました。この活動は2024年12月以降、Microsoft Entra IDアカウントを積極的に標的としており、大規模なユーザー列挙やパスワードスプレー試行といった、TeamFiltrationに既知の機能と一致する不正行為を示しています。

正当なペネトレーションテストと実際の脅威とを区別するために、リサーチャーは、定義された期間内における複数のテナントへの標的化試行の分布を分析しました。制御されたセキュリティ評価とは異なり、悪意ある活動はより広範で無差別な標的パターンを示す傾向があります。

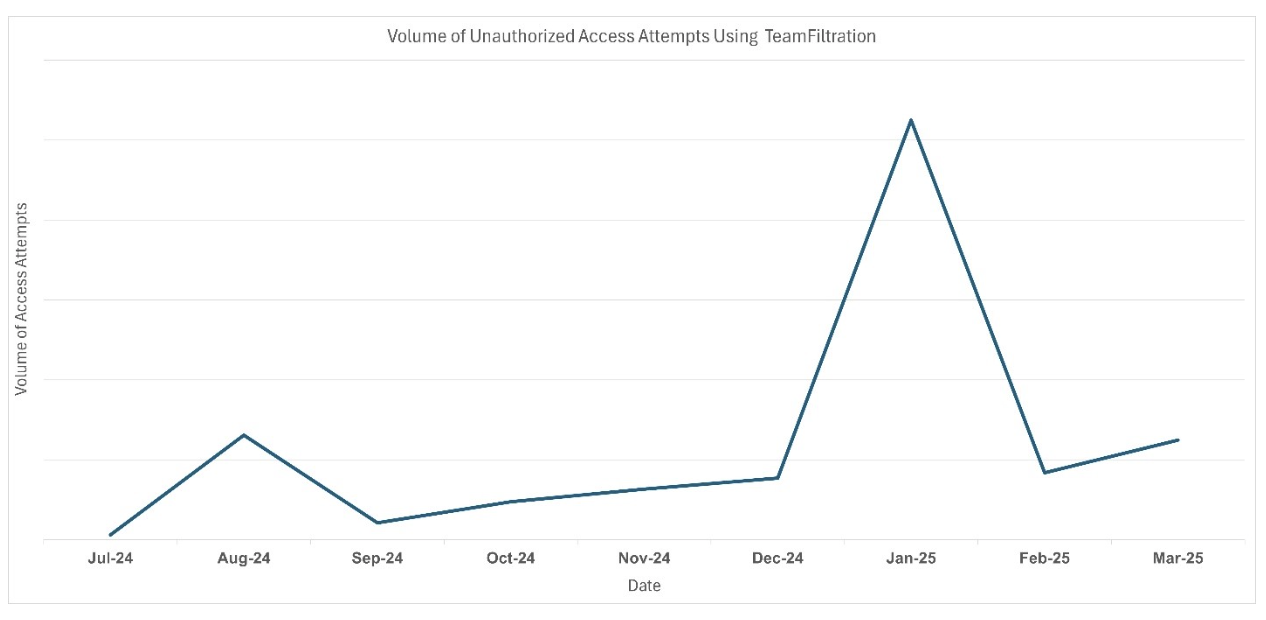

攻撃キャンペーンの分析

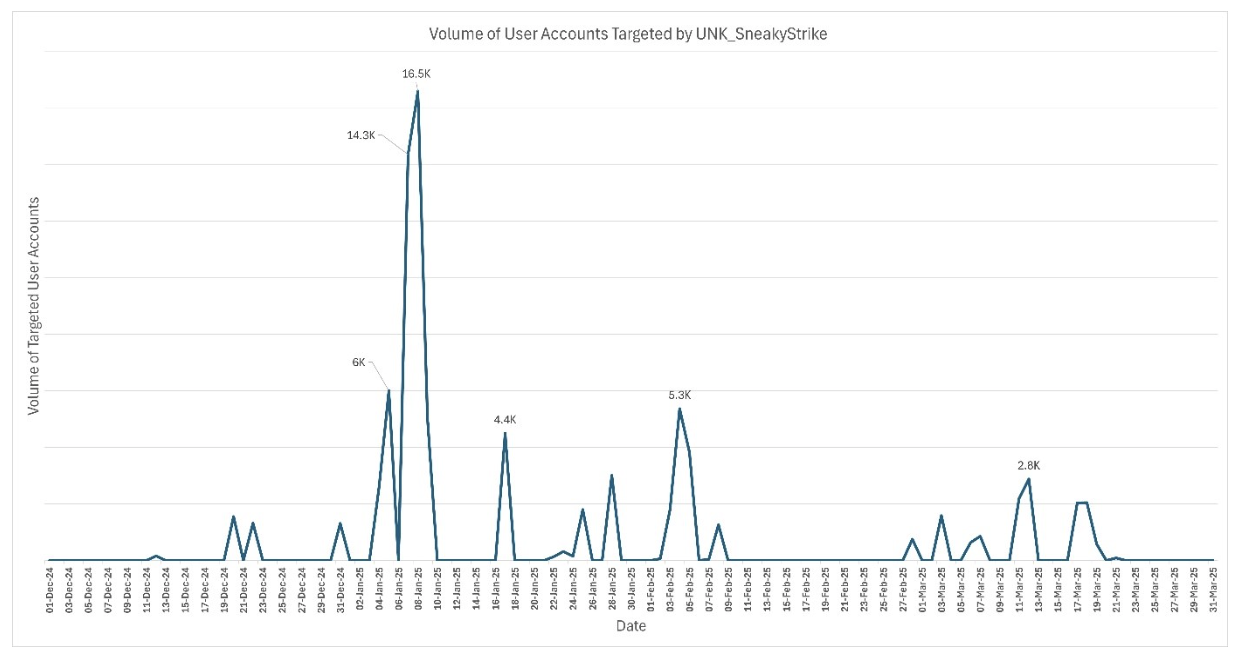

プルーフポイントの調査によると、TeamFiltrationを使用した模擬的な侵入は、ツールが初めて公開された2021年までさかのぼることができますが、最近になって、その使用と関連づけられたログイン試行が急増しています。この活動の増加は、UNK_SneakyStrikeによる継続中の攻撃キャンペーンに起因しており、2024年12月に始まり、2025年1月にピークを迎えました。これまでに、およそ100のクラウドテナントにまたがる8万件以上のユーザーアカウントが標的とされ、複数のアカウント乗っ取りが発生しています。

TeamFiltrationを用いた不正アクセス試行のボリューム別推移

(2024年7月~2025年3月)

活動パターンと被害者分析

UNK_SneakyStrikeに起因する不正アクセス試行は、非常に集中したバーストで発生する傾向があります。ほとんどのバーストでは、単一のクラウド環境内の多数のユーザーを標的とし、その後4~5日程度の静穏期間が続きます。

標的ユーザーアカウント数の推移に基づくUNK_SneakyStrikeの活動速度

(2024年12月~2025年3月)

UNK_SneakyStrikeの標的化戦略は、小規模なクラウドテナントではすべてのユーザーアカウントへのアクセスを試み、大規模なテナントでは一部のユーザーのみに集中する傾向があります。この行動は、TeamFiltrationの高度なターゲット取得機能と一致しており、望ましくないアカウントを除外するよう設計されています。

観測されたアクセス試行は、複数のリージョンにわたるAWSインフラストラクチャから発信されていますが、悪意ある活動に関連するIPアドレスの出所として特に多かった上位3つの地域は以下の通りです。

- アメリカ合衆国(42%)

- アイルランド(11%)

- イギリス(8%)

結論

TeamFiltrationのようなツールは、本来はサイバーセキュリティ実務者が防御ソリューションをテスト・改善するために設計されたものですが、脅威アクターに悪用され、ユーザーアカウントの侵害、機密データの持ち出し、永続的な足掛かりの確立といった目的に簡単に転用されてしまいます。

プルーフポイントは、脅威アクターが今後もTeamFiltrationのような高度な侵入ツールやプラットフォームをさらに採用していくと予測しています。これは、従来の効果の薄い侵入手法からの転換であるといえます。

IoC(Indicator of Compromise / 侵害指標)

プルーフポイントは、以下のインジケーターを、行動分析や脅威インテリジェンスなどの追加コンテキストと照らし合わせて相関させることで、正確な検出が可能になると推奨しています。

以下の IP アドレスは、観測された運用インフラストラクチャの一部です。観測されたアクセスソースの性質上、指定期間中にこれらの IP から発信されたアクティビティは、悪意のないものである可能性があります。

|

Indicator |

Type |

Description |

First Seen |

|

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Teams/1.3.00.30866 Chrome/80.0.3987.165 Electron/8.5.1 Safari/537.36 |

User Agent |

Default user agent associated with TeamFiltration activity |

- |

|

44.220.31[.]157 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

04/01/2025 |

|

44.206.7[.]122 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

07/01/2025 |

|

3.255.18[.]223 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

28/02/2025 |

|

44.206.7[.]134 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

07/01/2025 |

|

44.212.180[.]197 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

05/01/2025 |

|

3.238.215[.]143 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

04/01/2025 |

|

44.210.66[.]100 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

20/12/2024 |

|

3.216.140[.]96 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

07/01/2025 |

|

44.210.64[.]196 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

20/12/2024 |

|

44.218.97[.]232 |

IP Address |

Source IP associated with UNK_SneakyStrike activity |

04/01/2025 |