重要ポイント

- プルーフポイントのリサーチャーは日々、数万件の電話中心のサイバー攻撃を観察しています。

- プルーフポイントで頻繁に観察されている 2 種類の脅威があります。1 つは、技術サポートを装った、従来のコールセンター詐欺と呼ばれるもので、金銭を盗むことを目的としています。もう1つは、コールセンターを活用してマルウェアを配布し、侵害を引き起こすものです。

- プルーフポイントでは、1 回の攻撃で 約700万円 (5 万ドル) 近くを失った被害者も確認しています。全体の被害総額はかなり大きいことでしょう。

- 一部の観察されたキャンペーンで配布されたマルウェアは、ランサムウェアを誘導する可能性があり、ビジネスオペレーションに大きなリスクをもたらします。

概要

プルーフポイントのリサーチャーは、コールセンターを装ったメールを用いた攻撃が増加していることを確認しています。この攻撃は攻撃基盤に堅牢なエコシステムを活用しており、慢性的に攻撃が繰り返されています。この攻撃は、被害者が電話で攻撃者に直接連絡し、やり取りを行います。いずれも、被害者をだまして、行動を促すものです。コールセンターのカスタマーサービス を装ったメール詐欺は、大量に発生しており、大きな利益をあげています。多くの場合、被害者の銀行口座から大金が直接引き出されます。

プルーフポイントが頻繁に観測しているコールセンターを装った脅威アクティビティは 2 種類あります。1 つは無料の正規のリモートアシスタンス ソフトウェアを使用し、金銭を盗みます。2 つ目は、文書に偽装したマルウェアを使用し、コンピューターを侵害し、後続のマルウェアをインストールします。この 2 つ目の攻撃は、しばしば BazaLoader マルウェアに関連付けられ、しばしば BazaCall と呼ばれます。 どちらの攻撃タイプも、プルーフポイントでは電話を用いた攻撃実行 (TOAD) と呼んでいます。

|

TOAD |

||

|

|

詐欺 |

BazaCall |

|

電話ベース |

✓ |

✓ |

|

主な目標: 金銭的利益 |

✓ |

|

|

主な目標: マルウェアのインストール |

|

✓ |

|

市販のリモートアクセス ソフトウェアを使用 |

✓ |

|

|

追加のアクティビティを誘導 |

|

✓ |

最近の攻撃では、攻撃者は、有名な芸能人のライブチケットの販売、コンピューター セキュリティ サービス、新型コロナウイルス救済基金、誤った購入の返金を約束するオンライン販売業者、ソフトウェア アップデート、または財務サポートなどの団体の代表を装いながら、被害者にメールを送信しています。メールにはカスタマー サポート用の電話番号が記載されています。被害者が電話をかけると、偽のコールセンターのスタッフに直接つながり、攻撃が開始します。

プルーフポイントは、毎日 TOAD 関連の数万のメール脅威を検知・阻止しています。プルーフポイントのリサーチャーは、オペレーションのさまざまなエリアへの攻撃者を追跡しました。メールデータ、通話、メッセージ、インフラストラクチャのコンポーネントを通じて、繁栄するコールセンター脅威が事業利益にどのように影響を与えているかについて専門的な視点を提供することができます。

コールセンターの脅威

ほとんどの消費者は電話ベースの詐欺に慣れており、技術サポートや自動車部門などになりすました人間から不要な電話を頻繁に受けています。 Truecaller 実施の 2021 年度調査によると、6000 万人近くのアメリカ人が電話詐欺により金銭的被害を被っており、被害額は 2020 ~ 2021 年において 298 億ドルにのぼります。日本においても、年間5000件以上の相談が全国の消費生活センター等に相談が寄せられており、契約購入金額の平均金額は、年々高額化しています。プルーフポイントにおいても、TOAD 脅威の急増が観測されており、最初のきっかけはメールですが、古くからある電話詐欺の要素を組み合わせた攻撃が観測されています。

これらの攻撃タイプには、コンピューターまたはスマートフォンに侵入するための被害者との重要なやり取りを必要とする、入念な感染のための罠が仕込まれています。一般的に、攻撃者は会社または組織を装って大型注文のレシートと共にメールを送信し、受信者に、注文のキャンセルまたは問い合わせについてメールに記載の番号に電話するよう指示します。送信元のメールアドレスは通常、Gmail、Yahoo!、またはその他のフリーメールアカウントになります。ユーザーがメールに記載の電話番号に連絡すると、カスタマーサービス代表は Web サイトまたはモバイルアプリ ストアにアクセスするよう口頭で伝えます。攻撃者は、悪意のあるファイルのダウンロード、攻撃者によるユーザーのデバイスへのリモートアクセスの許可、リモートアクセスを可能にする、悪意のあるアプリケーションのダウンロードといった、行為をユーザーにさせるよう誘導します。

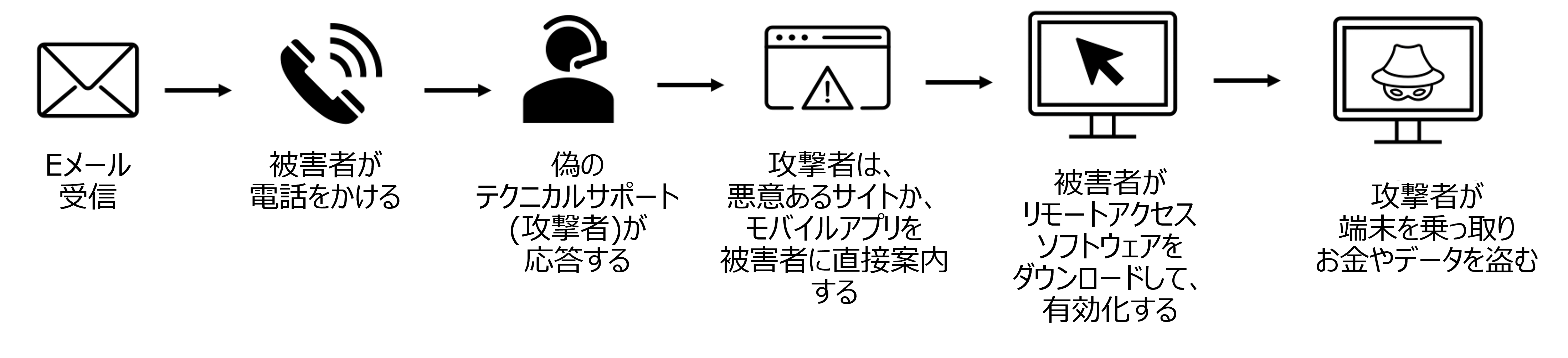

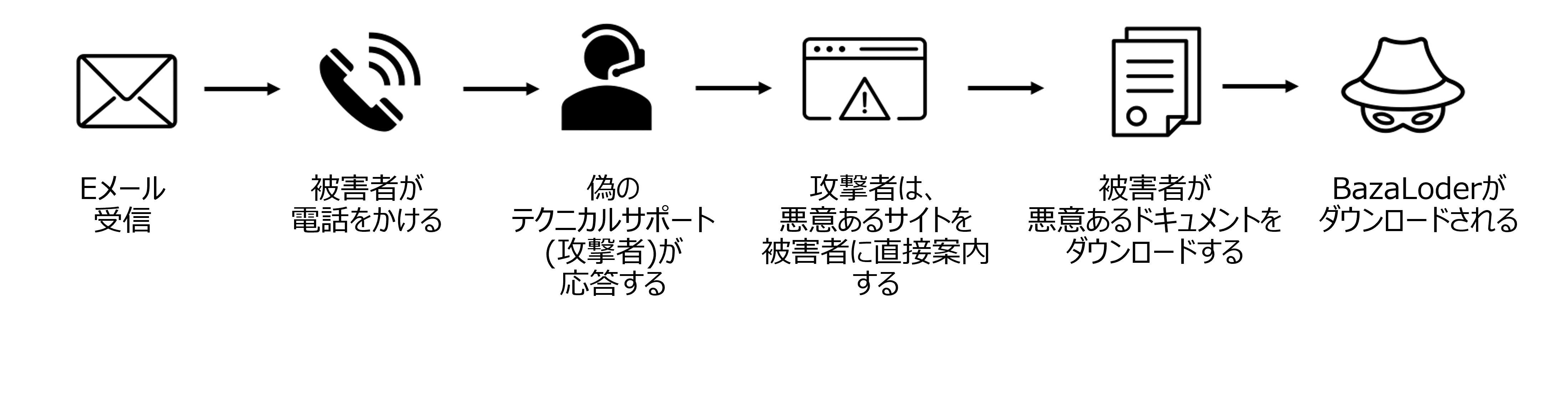

2 種類の TOAD は同じように始まります。被害者はメールを受け取り、カスタマーサービス スタッフに連絡するよう指示されます。続く攻撃経路は目的に応じて異なります。

金銭的な脅迫を行う攻撃者は一般的に、Amazon、Paypal、またはセキュリティソフトウェアなどの会社に関連付けられた請求書のおとりを使用します。メールに記載された番号に電話すると、攻撃者は被害者に、AnyDesk、Teamvier、Zoho などのリモートアクセス ソフトウェアをインストールし、カスタマーサービスになりすました者の下でデバイスを操作するためのアクセスを提供するよう指示します。しばしば、被害者は、返金、またはギフトカード購入のために銀行のアカウントにログインするよう指示されます。攻撃者が接続すると、操作を隠すために画面は真っ黒にブラックアウトされます。その間、攻撃者は預金を直接盗もうとしたり、銀行の Web サイトの HTML ページを編集して実際とは異なる金額を表示したりしているかもしれません。

図 1: 金銭目的のサポート詐欺の攻撃チェーン

BazaCall などのマルウェア中心の攻撃において、請求書のおとりは、ジャスティン・ビーバーのコンサート、ランジェリー、偽の映画サイトといったテーマなど、しばしば入念に作られています。被害者は、悪意のある Web サイトに誘導され、返金を進めるための文書をダウンロードするよう指示されますが、実際はマルウェアに感染してしまいます。

図 2: マルウェアBazaLoaderをインストールされるサポート詐欺”BazaCall ”の攻撃チェーン

攻撃者がデバイスにアクセスできるようになると、バンキング、メール、その他のプライベートアカウントにアクセスしたり、ランサムウェアを含む後続のマルウェアをダウンロードしたりできます。人とのやり取りを数多く必要とする攻撃チェーンを活用することにより、攻撃者は、メール内の悪意のあるリンクまたは添付ファイルにフラグをつけることしかできない、一部の自動脅威検知サービスをすり抜けることができます。

主なコールセンターのおとり

攻撃者が被害者に送信するおとりやテーマは、ちょっとした細工から正規のブランドの活用やドキュメントのダウンロードまでさまざまです。プルーフポイントのリサーチャーは、頻繁に攻撃者とやり取りを行い、攻撃経路や攻撃者によって示される行動の理解に努めています。

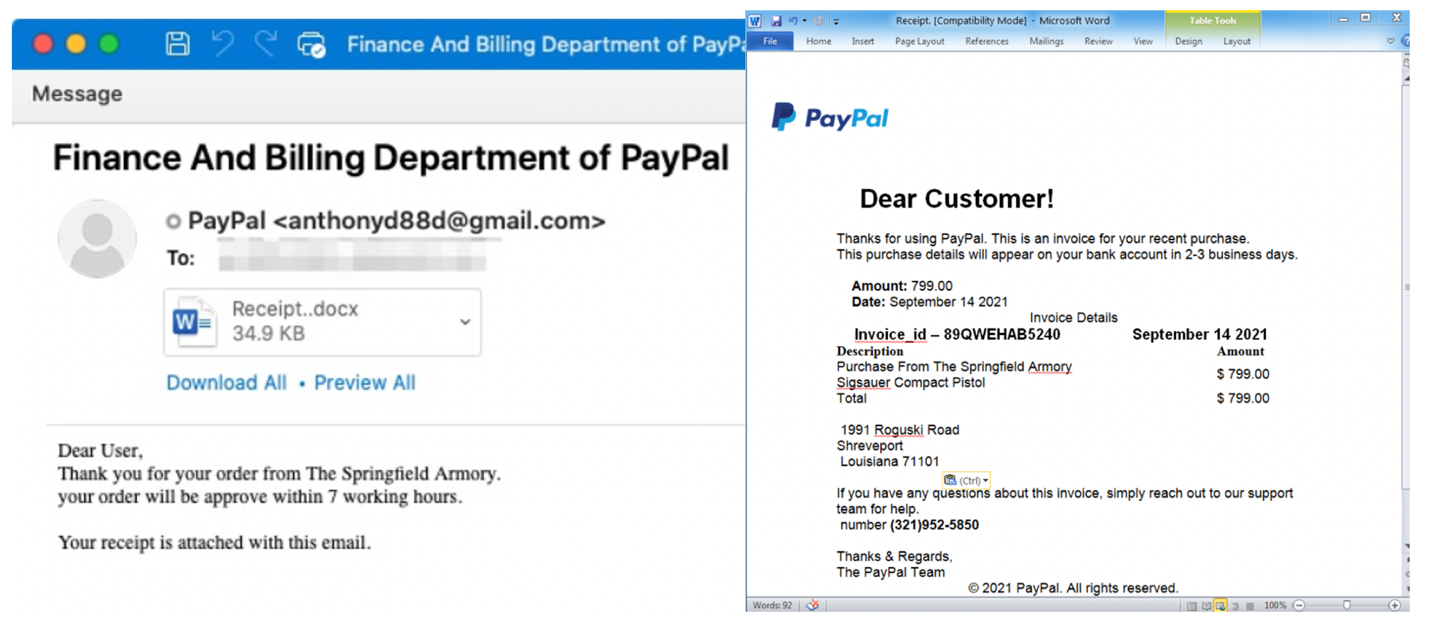

PayPal のおとり

例えば、プルーフポイントのリサーチャーは、米国の武器製造企業からの PayPal 請求書に偽装した、金銭目的の TOAD 脅威を特定しました。

図 3: 米国企業の Springfield Armory になりすました PayPal のおとり

プルーフポイントのリサーチャーは、請求書に記載の番号に電話し、PayPal のスタッフの「David」と名乗る者に連絡しました。「David」は台本に従い、リサーチャーに AnyDesk をダウンロードし、銀行のアカウントにログインするよう指示しました。また、この攻撃者は、リサーチャーの PayPal アカウントを使用して武器を購入しようと試みた人がいることを伝え、この「ハッカー」は頻繁に誰かのアカウントにアクセスして購入していることを警告しました。通話時間は合計で約 1 時間かかりました。

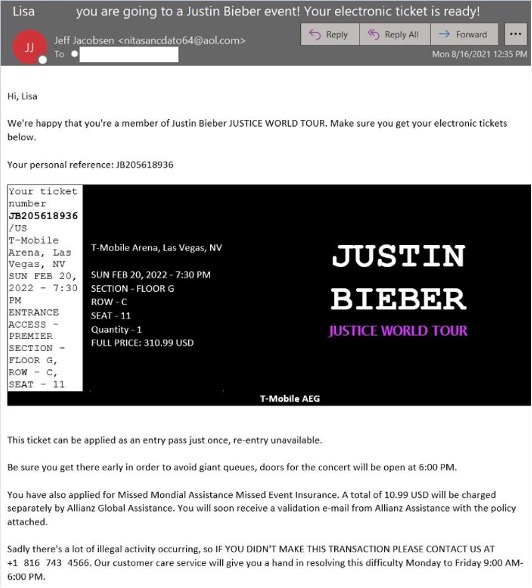

有名芸能人 ジャスティン・ビーバーのおとり

ポップカルチャーをテーマにしたおとりを使用するキャンペーンもあります。例えば、週末コンサートや 2022 年ジャスティン・ビーバーのワールドツアーのチケット販売業者のなりすましておこなわれる詐欺もあります。これらのおとりテーマをもちいた詐欺は、BazaCall 脅威に関連したものです。プルーフポイントのリサーチャーがジャスティン・ビーバーのメールに記載の番号に電話すると、彼の音楽を保留音とする電話につながりました。

図 4: ジャスティン・ビーバーのコンサートチケットになりすましたメール

プルーフポイントのリサーチャーが BazaCall 攻撃者に電話すると、「John Edwards」と名乗る者が、誰かが誤ってリサーチャーのクレジットカードで注文してしまったため、ziddat[.]com/code.exe にアクセスして返金してもらうよう伝えました。リサーチャーが仮想マシンで実行ファイルをダウンロードし、画面に何も起こらなかったと、「John」に伝えました。BazaLoader がダウンロードされ、「John」はこちらで問題に対処すると伝えてから、不意に電話を切りました。通話時間は合計で約 10 分でした。

攻撃グループ

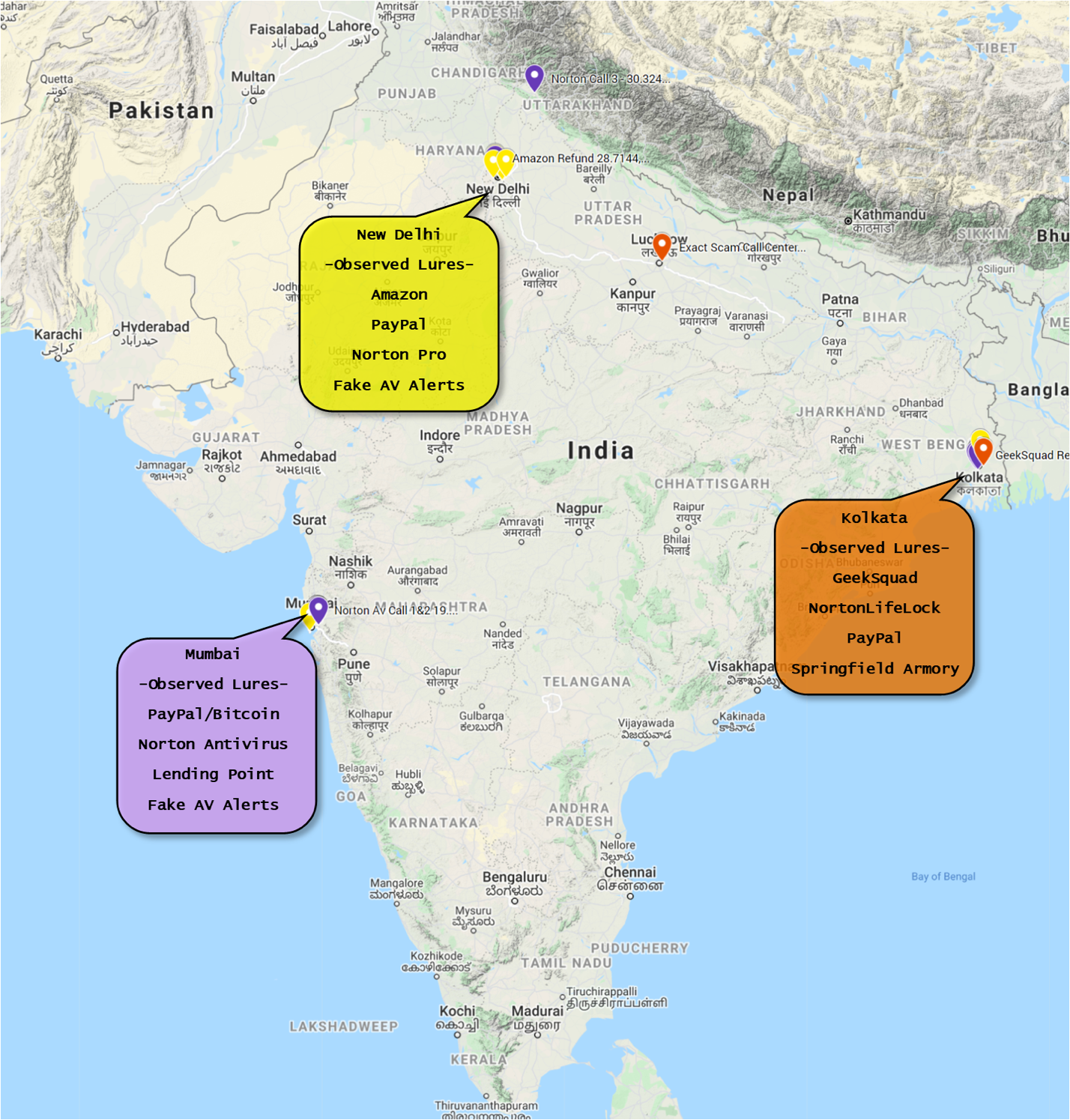

TOAD 脅威に関連した特定の脅威活動グループに活動を絞るのは困難ですが、プルーフポイントのリサーチャーは、インドで複数の活動クラスタを特定しました。活動のほとんどは、コルカタ、ムンバイ、ニューデリーで発生しています。

プルーフポイントは、プルーフポイントのリサーチャーによる攻撃者とのやり取りに加え、オープンソースの詐欺に関する情報共有のフォーラムや YouTube に基づいて、活動クラスタの実際の場所を突き止めました。以下のマップは、特定したコールセンターのサンプルを表したものです。

図 5: TOAD 脅威オペレーターの拠点

プルーフポイントの調査において、攻撃者はリサーチャーのコンピューターに直接アクセスし、プルーフポイントのリサーチャーは、リモートアクセス接続から IP 情報といったデータを入手することができました。 また、一部の独立した「スキャムベイター」は、攻撃者の実際の拠点へのリモートアクセスに成功し、YouTube や TikTok で情報を共有しています。

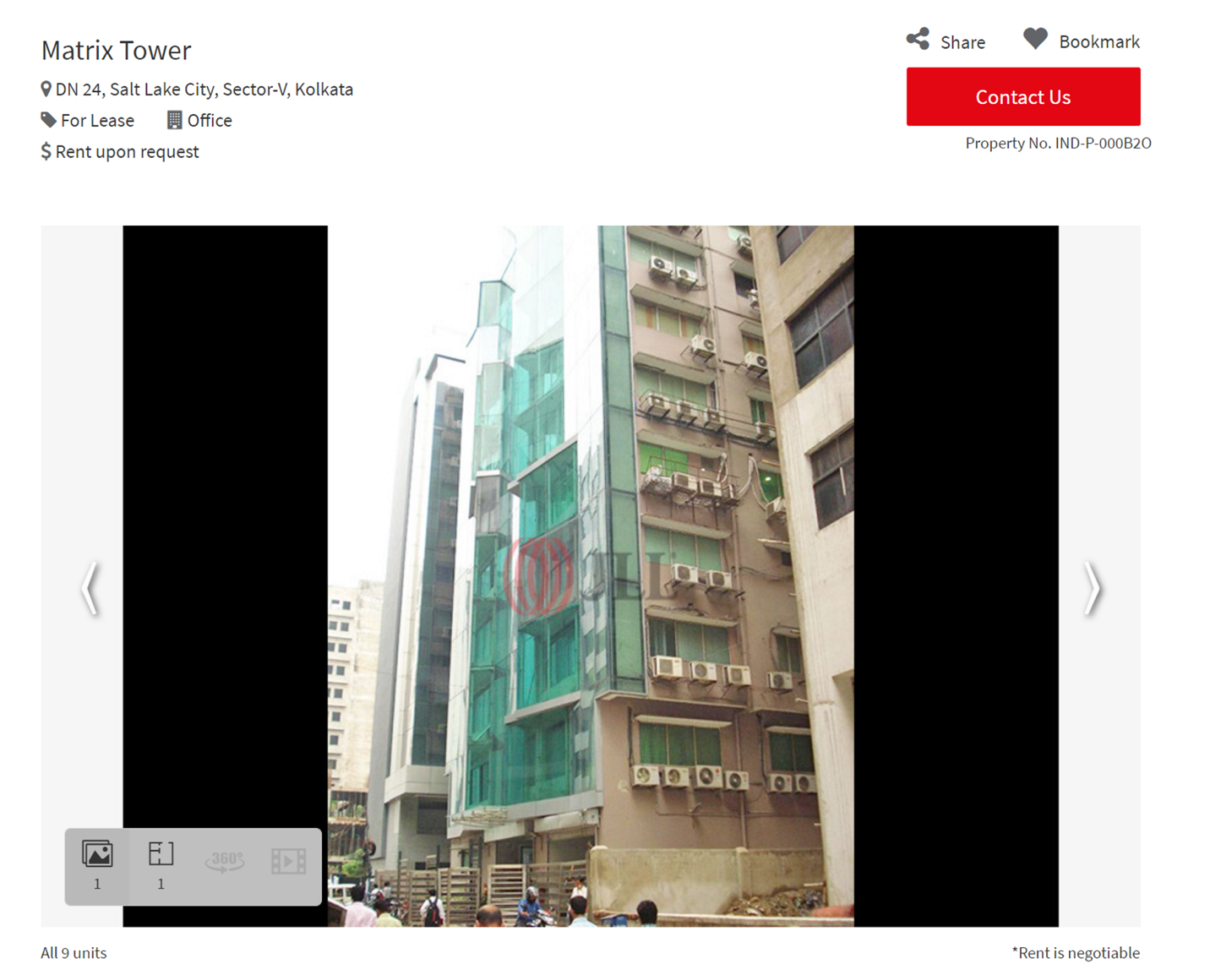

公開された情報に基づいて、プルーフポイントは、コルカタで技術サポートの TOAD 攻撃者の 1 つのクラスタにより使用されていたとされるオフィスを特定することができました。

図 6: プロパティマネジメント企業 Web サイトのリストに記載されている、TOAD 攻撃者が利用していたとされるコルカタの Matrix Tower

これらの攻撃者は、テクニカルサポートの詐欺的請求により、日本、ドイツ、米国、オーストラリア、インドに住む人々を標的にしていたと報告されています。

悪意のある偽のコールセンターは、正規のビジネスのように運営されています。 オーナーは、テレマーケター、またはその他の電話ベースの企業と称して建物の賃貸契約を結び、オペレーション スタッフとして 現地の求職者を雇用します。 運営地域は就職難で、他の職よりも高給が望めることから、儲かる電話詐欺の仕事は魅力的です。プルーフポイントのリサーチャーは、攻撃者との通話を進めている最中に、フロアマネージャーが従業員に、被害者への話し方について、台本を通じて説明しているのが聞こえました。従業員の給与は歩合制です。 BBC によると、1 ドルの盗難につき 1 ルピーの獲得から始まり、1 か月あたり最大 5 万ドルの報酬額にのぼります。

金銭目的およびマルウェアに感染させることが目的の TOAD 攻撃者は、類似の手法を使用していますが、プルーフポイントのリサーチャーによる調査によると、BazaLoader 攻撃者は、実際のコールセンター施設を使用しておらず、一般的に偽のカスタマーサービス スタッフはインドにいないようです。プルーフポイントでは、攻撃者は、インバウンド コールセンター ソフトウェアを使用し、電話を地理的に分散したカスタマーサービス スタッフにルーティングしているとほぼ確信しています。BazaLoader を配布するスタッフは、被害者のデバイスにリモートでアクセスするのではなく、Web サイトにアクセスしてマルウェアを含む悪意のあるファイルをダウンロードするよう指示します。これにより、偽のカスタマーサービス スタッフは、他のサイバー犯罪者ほど高度な技術的適性を必要としません。

被害者による攻撃者とのやりとりを必要とする脅威がますます広まっていることは、サイバー犯罪エコシステムの参加者がお互いに学習しあい、仲間の攻撃者により観察された有効性に基づいて、戦術、技術、手順 (TTP) を形成することを示しています。

被害者学

偽のコールセンターを装ったメール攻撃者は、ターゲット層、仕事、場所などにより対象者を絞るものではないと思われ、正規のデータブローカー、またはテレマーケター リソースから連絡先リストを調達していると思われます。 また、一般的に、高齢者や障がい者などのコミュニティが標的にされる活動について耳にしますが、2021 TrueCaller レポート によると、女性よりも男性の方が、そして比較的若い男性の方が電話詐欺の被害にあいやすいようです。 (アナリスト注: このデータは、すべての電話ベースのスパムと詐欺が含まれ、コールセンター ベースのメール脅威に限定されるものではありません。)

多くの犯罪被害者と同様、サイバー攻撃においてお金を失った人は、恥ずかしく感じるため、起こった内容を共有しようとしません。そのため、リサーチャー、警察、一般の人々にとって、コールセンター ベースのメール詐欺にあった人の正確な人数を把握することは困難です。しかし、こうした被害により人生が変わってしまう可能性があります。プルーフポイントでは、NortonLifeLock スタッフを名乗る攻撃者により、1 回の攻撃で 5 万ドル近くを失った人もいることを確認しています。 また、経済的困難や精神不安定など、サイバー犯罪の影響により、BIPOC (黒人、先住民、有色人種) のコミュニティが不当に影響を受けていると 報告されています。

組織への影響

TOAD 攻撃者は、無差別に誰でも標的にしており、Gmail、Yahoo!、Hotmail などの個人のメールアカウントおよび企業のメールアドレスも標的になります。 プルーフポイントは、大企業の従業員を標的にする BazaCall オペレーターを観察しました。そして、感染が成功すれば企業のネットワーク全体が侵害され、ランサムウェアといった攻撃につながる可能性があることがわかりました。

個人のメールアドレスが標的にされた場合、続いて企業に影響を及ぼす場合があります。例えば、コロナ禍ではリモートワークに移行し、より多くの人々が仕事用のデバイスまたはアカウントからオンラインで個人情報にアクセスしています。また、TeamViewer と AnyDesk は正規のエンタープライズ ソフトウェア サービスとして、企業のコンピューターにインストールされていると思いますが、ソフトウェアが外部接続を許可している場合、攻撃アクティビティは、リモートアクセス試行を検知・阻止するために導入されているであろう他のエンタープライズ セキュリティ保護をすり抜ける可能性があります。これにより攻撃者は、企業が管理するデバイスへのリモートアクセスに成功し、ランサムウェアといった後続のアクティビティを円滑にするマルウェアをインストールしてしまうかもしれません。

プルーフポイントでは、中小企業が会社環境に影響を及ぼす TOAD 脅威のリスクが高いと評価しています。

別表

以下は、プルーフポイントにおいて頻繁に観察される、コールセンターに成りすましたメール攻撃キャンペーンで悪用される企業名のリストです。

- Norton / ノートン

- Mcafee / マカフィー

- Ebay

- Nort-Pro

- PayPal ペイパル

- GeekSquad

- NortonLifeLock / ノートンライフロック

- Covid-19 relief /AOL Fund /新型コロナウイルス救援金

- AOL Committee

- VakıfBank

- Santander Bank

- IMF Giving

- Amazon / アマゾン

- Justin Bieber Justice World Tour

- The Weeknd T O U R

- Springfield Armory

- Symantec / シマンテック

- Meagher Auto Insurance