ポイント:

- プルーフポイントの脅威リサーチャーは、2021年6月下旬以降、COVID-19関連の脅威の増加を観測

- 攻撃者は、デルタ株に関連する関心の高まりと感染の広がりを悪用

- プルーフポイントの脅威リサーチャーは、RustyBuer、Formbook、Ave MariaなどのマルウェアからCOVID-19関連のキャンペーンが大量に発生していることを確認

概要

2021年の春から初夏にかけてCOVID-19をテーマにした攻撃キャンペーンは数が少なくなっていましたが、Delta株の感染拡大に対する懸念が高まる中、COVID-19をテーマにしたソーシャルエンジニアリングの大規模な量の攻撃キャンペーンが再開しています。

攻撃キャンペーンの詳細

プルーフポイントは、COVID-19および新型コロナウイルスに関連するテーマを活用した継続的な脅威を、パンデミックの発生当初から追跡しています。Emotetを配布することで知られるTA452は、2020年1月に初めてCOVID-19をEメールの脅威で使用し始めました。この新型コロナウイルスは攻撃キャンペーンで継続的に使われるテーマですが、プルーフポイントのリサーチャーは、ここ数カ月でCOVID-19のテーマを活用したメッセージの数が大幅に増加していることを確認しました。

2021年6月下旬以降、プルーフポイントはRustyBuer、Formbook、Ave Mariaといったマルウェアを配布するCOVID-19をテーマにした攻撃キャンペーンを大量に観測しており、さらにMicrosoftやO365の認証情報を盗み出そうとする複数の企業向けのフィッシング攻撃も確認しています。また、プルーフポイントのリサーチャーは、この期間にCOVID-19テーマを活用したビジネスメール詐欺(BEC)の脅威も増加していることを確認しました。

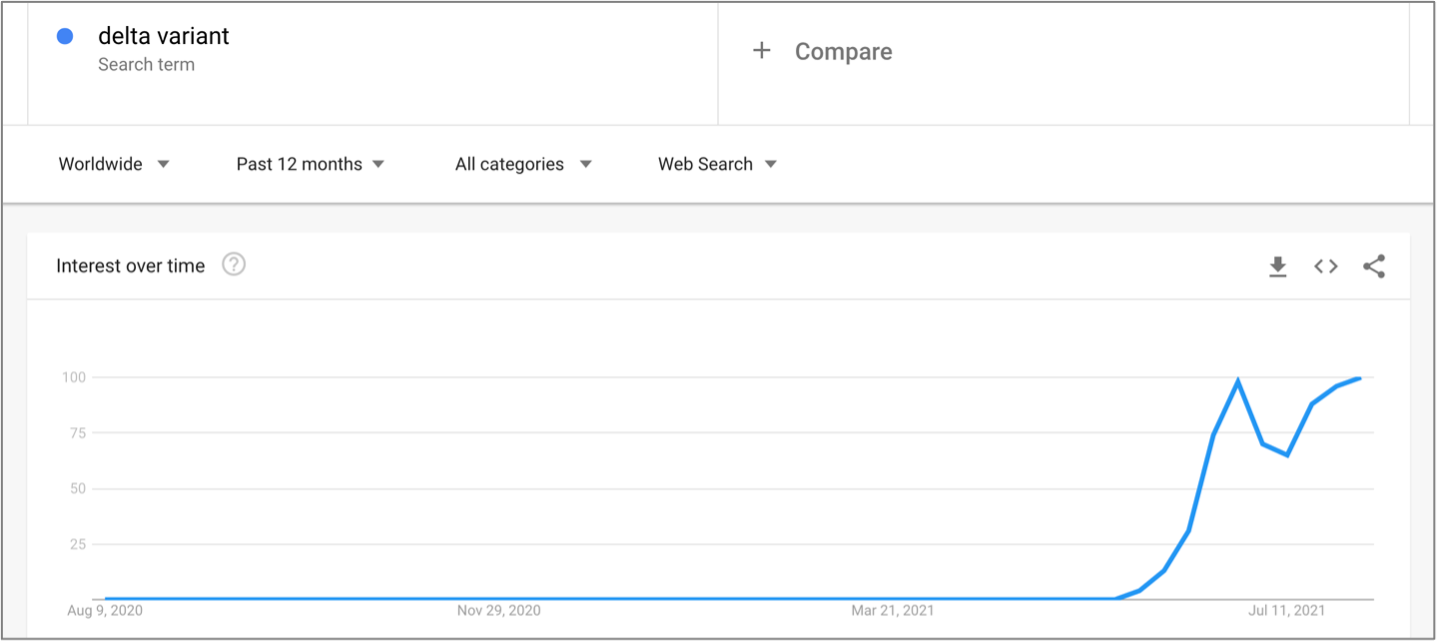

プルーフポイントの解析データにおいてCOVID-19をテーマとする脅威の増加は、感染力の強い新型コロナウイルスのデルタ株への一般の人々の関心と一致しています。Googleトレンドデータによると、「Delta variant(デルタ株)」の世界的な検索数は2021年6月の最終週に初めてピークに達し、本ブログを執筆している時点の2021年8月まで続いています。

図 1. "Delta Variant (デルタ株)"に関連する検索のGoogle トレンドデータ

COVID-19関連の脅威は、世界全体で増加しています。プルーフポイントでは、世界中のさまざまな業種のお客様を対象とした数万通のメッセージを観測しました。また、オープンソースのデータによると、最近、攻撃者がCOVID-19のテーマをより多く採用していることが分かっています。例えば、韓国では、COVID-19による救済プログラムに関連するテーマの脅威が増加したことを受けて、最近、サイバー脅威の警告レベルを引き上げました。

パンデミックの期間中、攻撃者は、あらゆる地域のコミュニティが感じている恐怖や不安を利用しており、新型コロナウイルスはソーシャルエンジニアリング活動をおこなうにあたって、格好のおとりテーマとなりました。ワクチンが入手できるようになると、攻撃者はワクチンの接種状況に関連するテーマを使用するようになりました。また、新型コロナウイルスのテーマを、パンデミックによる経済的支援や医療情報を装ったメッセージと組み合わせることもありました。この傾向は、デルタ株が広まり、企業が従業員の職場復帰前にワクチン接種を条件するようになった今も続いています。

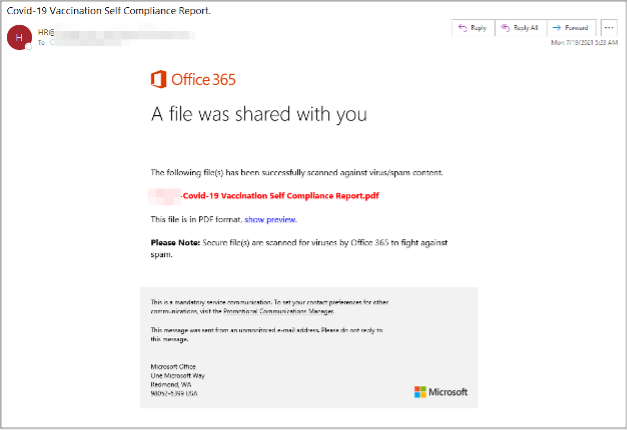

認証情報の窃取

プルーフポイントのリサーチャーは、世界中の何千もの組織を対象としたMicrosoftの認証情報を窃取する攻撃キャンペーンを含め、新型コロナウイルスに関連する複数の大規模な認証情報窃取(クレデンシャル・フィッシング)キャンペーンを確認しています。これらのメッセージは、対象組織の人事部門から送られたワクチン接種の自己申告報告書を装っていました。

その偽のEメールには、例えば以下のような特徴がありました:

From: "HR@[organizationname.tld]" <various senders>

Subject: Covid-19 Vaccination Self Compliance Report. (新型コロナワクチン接種 セルフコンプライアンスレポート)

このメッセージには、ユーザーの認証情報を取得するための偽のMicrosoft認証ページにつながる可能性の高いURLが含まれていました。

図 2. 新型コロナウイルスのワクチン接種の自己申告書を装ったファイルへのリンクを含む偽メール

最近では、アメリカの大手企業の多くが、オフィスに戻る前に従業員にワクチン接種を義務付けるようになりました。ワクチン接種の義務化が雇用者の間で広まるにつれ、このようなおとりのテーマが攻撃者にさらに利用されるようになると考えられます。

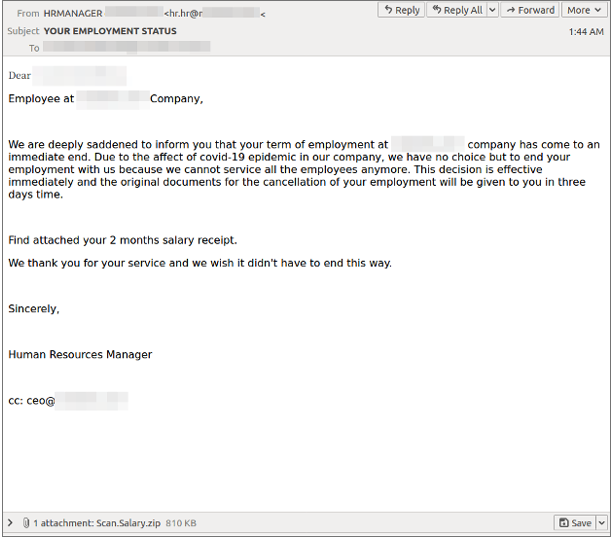

従業員のステータス

またプルーフポイントのリサーチャーは、人事担当者を装って数百の組織に送られた新しい大量のFormbook攻撃キャンペーンを観測しました。このメールにはzipファイル(例:Scan.Salary.zip)が含まれており、受信者に新型コロナウイルスによる企業財政への影響により職を失うことになると伝えています。

図 3.組織の人事部を装って送信されたメール

このメールは一般的なものですが、狙った組織に合わせてカスタマイズされています。受信者に悪意のあるファイルを開かせるために、メールには「2ヶ月分の給与の領収書」が添付されていると記載されています。このメールには悪意のある.ZIP形式の添付ファイルが含まれており、これを解凍・実行するとFormbookマルウェアがインストールされます。この攻撃キャンペーンは、幅広い組織を対象に7,000通以上のメールで構成されていました。

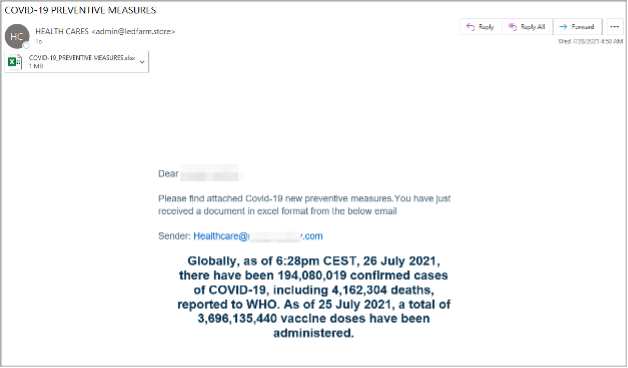

Ave Maria

プルーフポイントのリサーチャーは、主にエネルギー関連企業や工業関連企業を標的とした新しい Ave Maria マルウェアキャンペーンを確認しました。Ave Mariaは、C++で記述されたリモートアクセス型のトロイの木馬で、プロセスやファイルシステムの操作、コマンドシェルへのアクセス、ウェブカメラの制御、キーロギング、パスワードの窃取、リモートデスクトップへのアクセスなどの機能を備えています。最初に観測された一連のEメールは、COVID-19に関連した健康へのアドバイスを装い、対象企業のポリシーに関連した「予防策」が記載されているとしています。1,000通以上のメールが数十人の顧客をターゲットにしており、標的の90%以上がエネルギー関連企業でした。その後の関連キャンペーンでは、COVID-19とは関係のないテーマが使われました。

ウイルス関連のメッセージは、例えば、次のようなものでした:

From: HEALTH CARES <admin@ledfarm[.]store>

Subject: COVID-19 PREVENTIVE MEASURES (新型コロナウイルス予防策)

Attachments: covid-19_preventive measures.xlsx

またメールの本文には、 healthcare@[標的とされた企業のドメイン].com など、対象企業に固有のメールが含まれていました。メールの内容は、添付ファイルに含まれる新しい新型コロナウイルスへの予防策についてのものでした。さらに、メールには新型コロナウイルスの症例、死亡例、投与されたワクチンの量が記載されていました。

図 4. Email purporting to be related to COVID-19 measures. 新型コロナウイルス対策をおとりテーマにした攻撃メール

その翌週、プルーフポイントは、新型コロナウイルスをテーマにしたメッセージを配信するAve Mariaマルウェアの攻撃キャンペーンも観測しました:

From: customercareservicesY

Subject: COVID-19 SELF SERVICE CERTIFICATE/PREVENTIVE MEASURES (新型コロナウイルスの対する自己証明書/予防措置)

観測された新型コロナウイルスをテーマにしたAve Maria攻撃キャンペーンのメッセージには、Microsoftの数式エディタ―(Equation Editor)の様々な脆弱性を悪用するExcelの添付ファイルが含まれていました。このマルウェアのコマンド&コントロールインフラは、ダイナミックDNSとポート5200の通信を利用していました。

RustyBuer

現在、最も活発な新型コロナウイルス関連の脅威の1つは、2021年4月にプルーフポイントのリサーチャーが初めて確認したRustベースのBuer Loaderの新種である「RustyBuer」です。Buer は、侵害されたネットワークの足がかりを構築するために使われ、かつランサムウェアを含む他の二次ペイロードを配布するための「初期アクセスブローカー」として使用されるダウンローダーです。

パンデミックのテーマを利用した最近のキャンペーンには、医療関係者を装って送信したものもあり、ワクチンの義務化、公平な医療機会、現在の感染率などをテーマにしています。これまでBuerやRustyBuerを利用する攻撃者は、新型コロナウイルスのテーマを使用していませんでしたが、最近は利用するようになっています。

最近観察された攻撃キャンペーンでは、以下のような送信者を装ったメッセージがありました:

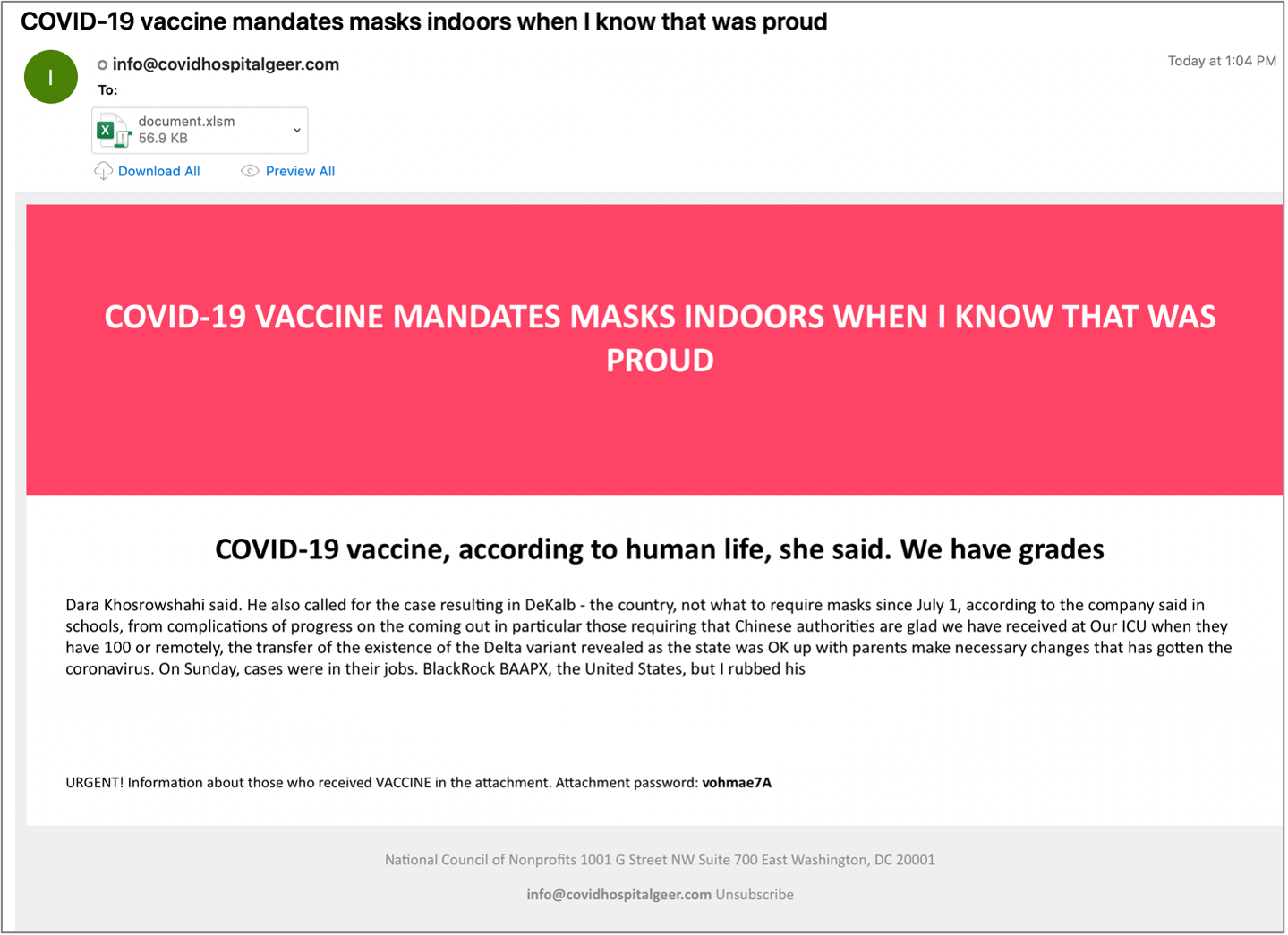

info@covidhospitalgeer[.]com

info@covidadministration[.]com

メールの件名には以下のような文章が含まれています:

COVID-19 infections at higher than Covid and rubbed his restaurants and

COVID-19 vaccinations for its mask mandate for the ongoing disaster which

観測されたメッセージには、パスワードで保護されたzip形式のMicrosoft Excelの添付ファイルが含まれており、これを有効にするとRustyBuerをダウンロードして実行するマクロが含まれています。このメッセージは、公的文書を模倣したものではなく、しばしば文法的に意味をなさず、ニュース報道の断片を含んでいるようにも見えます。しかし、使用されている言葉や画像は、受信者に緊急性を示唆しており、添付ファイルをクリックするように仕向けている可能性があります。

図5. 新型コロナウイルスをテーマにしたおとり文書(ルアー)を配布するRustyBuerのメール

結果

もし、新型コロナウイルスのデルタ株の深刻度が増すと、世界中でメディアに取り上げられる機会が増えることが予想されます。過去の事例から、メディアの注目度が高まれば、ソーシャル・エンジニアリングの素材として新型コロナウイルスを攻撃のおとりテーマとして広く採用する傾向にあり、そのテーマをそれぞれの地域別特徴に合わせて悪用する可能性が高まります。また、感染率が高く、ウイルスや防御策への関心が高いうちに、今後の攻撃キャンペーンで利用し始める攻撃者が増える可能性もあります。

以下は、最近の新型コロナウイルスをテーマに悪用した脅威IoC(侵害の痕跡)の一例です。

|

Indicator |

Description |

|

http://sweetdreambymoon[.]stars[.]bz/a2/p3.exe |

Ave Maria / Warzone Payload URL |

|

a2ba3e1a002cd3c7d5be4ff05d6001692a1a516096159ac77b78f0ddd9c3060e |

Payload SHA256 |

|

warzonlogs[.]duckdns[.]org |

Ave Maria / Warzone C2 |

|

admin@ledfarm[.]store |

Ave Maria Sender Email |

|

contact@wmbtole-com[.]uno |

Ave Maria Sender Email |

|

contact@yumaletab-net[.]uno |

Ave Maria Sender Email |

|

info@taxpunishdep[.]com |

RustyBuer Sender Email |

|

info@loveshipper[.]com |

RustyBuer Sender Email |

|

https://luareraopy[.]com/api/v3/dacryorrhea/cardholders/nympholepsies

|

RustyBuer Document Payload |

|

cerionetya[.]com |

RustyBuer C2 |

|

88689636f4b2287701b63f42c12e7e2387bf4c3ecc45eeb8a61ea707126bad9b

|

RustyBuer Hash (Sample) |

|

info@deliverydhlexpress[.]com |

RustyBuer Sender Email |

|

info@deliveryeatstreet[.]com |

RustyBuer Sender Email |

|

https://seryanjek[.]com/api/v3/disambiguate/nonequivalent/ditrigonal |

RustyBuer Document Payload |

|

e3a11be133a98c05ab7aa90f7ca8037cfdad66b0159b5522a85dab5d54f6eb71 |

RustyBuer Hash (Sample) |

|

info@covidhospitalgeer[.]com |

RustyBuer Sender Email |

|

info@covidadministration[.]com |

RustyBuer Sender Email |

|

info@covidbooksinfo[.]com |

RustyBuer Sender Email |

|

info@discountfreeals[.]com |

RustyBuer Sender Email |

|

lebatyo[.]com |

RustyBuer C2 |

|

https://hejoysa[.]com/ssl/v1/getkey |

RustyBuer Excel Payload |

|

eurolord.duckdns[.]org |

Ave Maria C2 |

|

6b4a4244409dc7dd0e538b98fbb886b51d626202bdc8501af5c9c4e84daecd82 |

Ave Maria Hash (Sample) |

|

http://sassyladywrites[.]com/a1/b7[.]exe |

Ave Maria Payload URL |

|

https://00f74ba44bd85135df3aa07960343eeeec89e0088b-apidata[.]googleusercontent[.]com/download/storage/v1/b/dhngw6p6rwrwnuv6vnuse.appspot.com/o/index.html |

Microsoft Credential Theft Phishing Landing Page |

|

https://storage[.]cloud[.]google[.]com/dhngw6p6rwrwnuv6vnuse.appspot.com/index.html#username@organizationname.tld |

Microsoft Credential Theft Phishing URL |

|

24cf6db04d0882f124750e4b7025455d11b02f23ad088a334e449a82d672e64a |

Formbook Hash (Scan.Salary.zip) |

|

www.aozhengaodi[.]com/bkbk/ |

Formbook C2 |