攻撃の内容

プルーフポイントのリサーチャーは最近、イラン政府と連携する攻撃グループTA450(別名:MuddyWater、Mango Sandstorm、Static Kitten)による新たな活動を観測しました。このグループは、給与関連のソーシャルエンジニアリングの誘い文句を用いて、大規模な多国籍組織のイスラエル人従業員を標的としていました。TA450は、イスラエルとハマスの戦争が始まった少なくとも少なくとも2023年10月以降、特にイスラエルの事業体を標的としていることで知られており、今回もその傾向を引き継ぎ、グローバルな製造業、テクノロジー、情報セキュリティ企業を狙っています。

3月7日に始まり、2024年3月11日の週まで続いたフィッシング攻撃キャンペーンでは、TA450は悪意のあるリンクを含むPDFの添付ファイルを電子メールで送信しました。この攻撃手法はTA450のみが使うものではありませんが、この攻撃グループは最近、このような余分なステップを加える代わりに、電子メールのメッセージ本文に直接悪意のあるリンクを含めることに依存しています。プルーフポイントのリサーチャーは、同じターゲットが、微妙に異なるリンクが埋め込まれたPDF添付のフィッシングメールを複数受信していることを確認しました。リンク先は、Egnyte、Onehub、Sync、TeraBoxなど、さまざまなファイル共有サイトでした。このメールはまた、おそらく侵害された.ILの送信者アカウントを使用しており、この攻撃グループの最近の活動と一致しています。

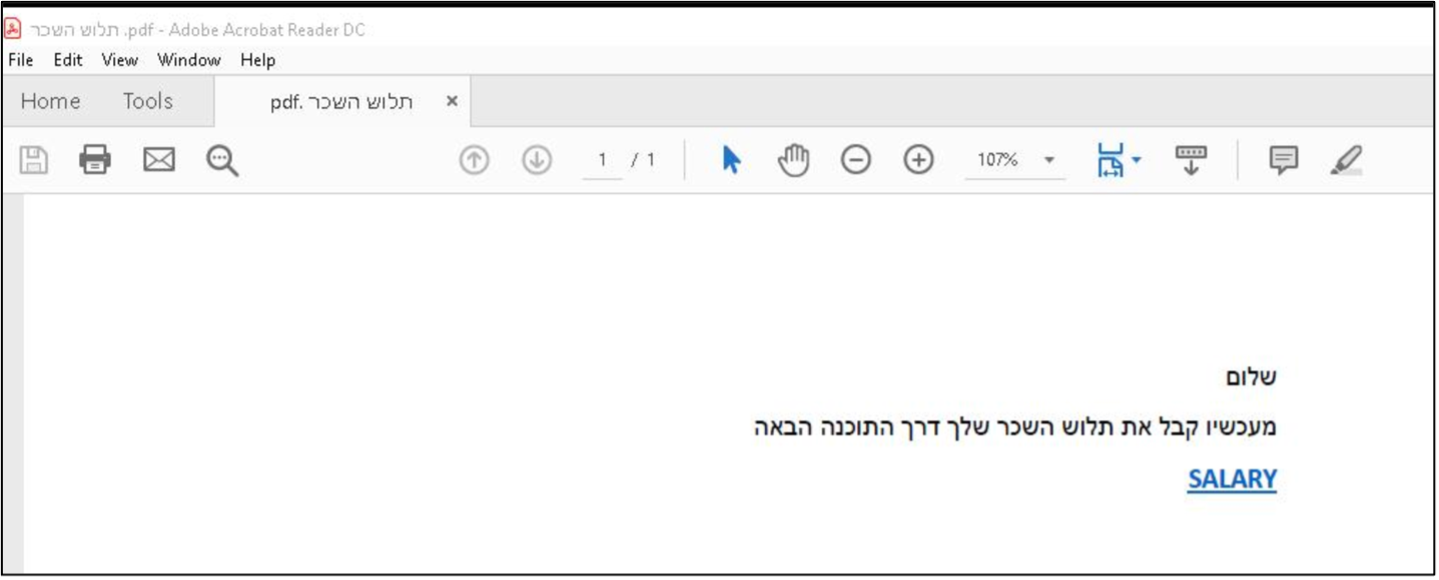

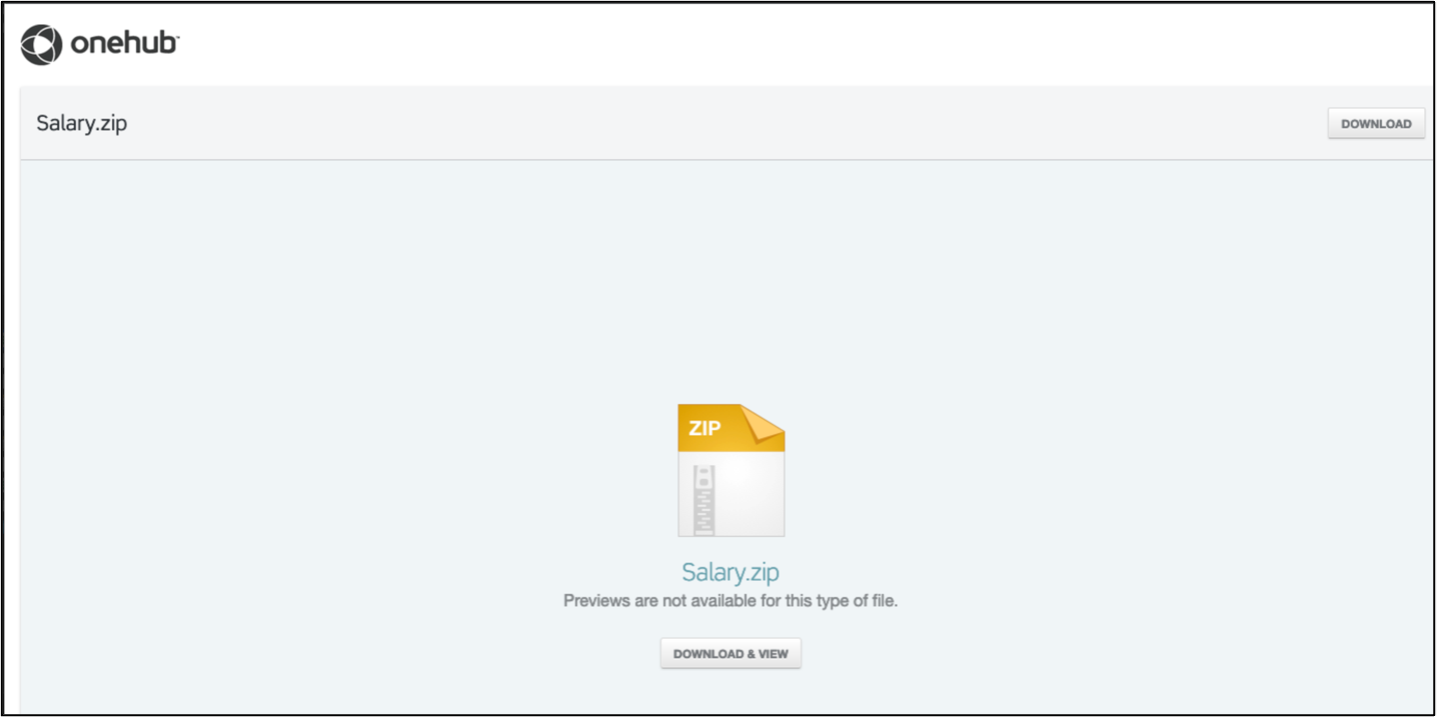

図1と図2に見られるように、ターゲットが添付ファイルを開いて含まれるリンクをクリックすると、圧縮されたMSIを含むZIPアーカイブがダウンロードされ、最終的にTA450によって悪用されることが知られているリモート管理ソフトウェア、AteraAgentがインストールされます。

図1.悪意のあるリンクを含むPDF添付ファイル

(機械翻訳:文書のタイトルPDF の本文:こんにちは、これからは以下のソフトウェアで給与明細書を受け取ってください。)

図2.リモート管理ソフトウェアのダウンロードにつながるOnehub経由のZIPアーカイブ

アトリビューション(攻撃者の紐づけ)

プルーフポイントのリサーチャーは、既知のTA450の戦術、技術、手順、キャンペーンの標的、およびマルウェアの分析に基づいて、このキャンペーンをTA450と推定しています。2022年1月、米国サイバーコマンドは、このグループをイランの情報セキュリティ省に属するとしています。

なぜそれが重要なのか

この活動は、TA450の戦術に変化をもたらすなど、いくつかの点で注目に値します。この攻撃キャンペーンは、TA450が攻撃グループの攻撃チェーンの一部として悪意のあるリンクを含む添付ファイルを使用することを初めて観測した事例ではありませんが、プルーフポイントのリサーチャーが、TA450が電子メール内のファイルに直接リンクするのではなく、PDFの添付ファイルに悪意のあるURLを配信しようとすることを初めて観測した事例です。さらに、このキャンペーンは、ルアーコンテンツと一致する送信者電子メールアカウントを使用するTA450をプルーフポイントが観測した初めてのケースです。例えば、このキャンペーンでは、salary[@]<compromisedorg>co[.]ilというメールアカウントが使用されており、これは、さまざまな給与をテーマにした件名と一致しています。

最後に、この活動は、ヘブライ語のルアーと侵害された.ILアカウントを活用して、大規模な多国籍企業に属するイスラエルの個人を標的にするTA450の攻撃傾向が継続することを示しており、これは似た組織のサイバーリスクが高まっていることを表しています。

Emerging Threat (ET) シグネチャ

|

SID |

Rule Name |

|

ET OPEN DNS Query to File Sharing Domain (egnyte .com) |

|

|

ET OPEN 2051745 - DNS Query to File Sharing Domain (sync .com) |

|

|

ET OPEN DNS Query to File Sharing Domain (terabox .com) |

|

|

ET OPEN Observed File Sharing Domain (terabox .com in TLS SNI) |

|

|

ET OPEN Observed File Sharing Domain (egnyte .com in TLS SNI) |

|

|

ET OPEN Observed File Sharing Domain (sync .com in TLS SNI) |

IoC (侵害指標 / Indicators of compromise)

|

Indicator |

Type |

|

salary <salary[@]<compromisedorg>.co[.]il |

Example of compromised email sender |

|

תלושי השכר (Machine translation: Pay slip) |

Email subject |

|

תלוש שכר לחודש 02/2024 (Machine translation: Pay slip for the month 02/2024) |

Email subject |

|

סיסמה לתלוש שכר (Machine translation: Pay slip password) |

Email subject |

|

תלוש השכר .pdf (Machine translation: Pay slip) |

Document title |

|

dee6494e69c6e7289cf3f332e2867662958fa82f819615597e88c16c967a25a9 |

SHA256 (PDF) |

|

hxxp://ws.onehub[.]com/files/[alphanumericidentifier] |

Example malicious URL |

|

hxxps://salary.egnyte[.]com/[alphanumericidentifier] |

Example malicious URL |

|

hxxps://ln5.sync[.]com/[alphanumericidentifier] |

Example malicious URL |

|

hxxps://terabox[.]com/s/[alphanumericidentifier] |

Example malicious URL |

|

cc4cc20b558096855c5d492f7a79b160a809355798be2b824525c98964450492 |

SHA256 (salary.zip) |

|

e89f48a7351c01cbf2f8e31c65a67f76a5ead689bb11e9d4918090a165d4425f |

SHA256 (salary.msi) |