主なポイント

- 2023年7月から10月にかけて、プルーフポイントのリサーチャーは、TA402がIronWindと名付けられた新しい初期アクセスダウンローダーを配信するフィッシング攻撃キャンペーンに関与していることを確認しました。このダウンローダーには、ダウンロードされたシェルコードからなる追加の攻撃ステージが続きました。

- 同期間中、TA402は配信方法を調整し、DropboxのリンクからXLLやRARファイルの添付ファイルに移行しました。

- この攻撃グループは、一貫して極めて標的を絞った活動を行っており、1回のキャンペーンで追求する組織は5つ以下です。また、中東および北アフリカを拠点とする政府機関にも強い関心を寄せています。

- プルーフポイントは2020年からTA402を追跡しています。当社のリサーチャーは、この脅威主体は中東のAPT(Advanced Persistent Threat: 高度標的型攻撃グループ)グループであり、歴史的にパレスチナ自治区に関心を持って活動しており、Molerats、Gaza Cybergang、Frankenstein、WIRTEとして報告されている公開情報と重複していると評価しています。

概要

2023年半ば、プルーフポイントの研究者は、中東の政府を標的に、プルーフポイントが「IronWind」と名付けた新たな初期アクセスダウンローダーを用いた迷宮のような感染チェーンを使用するTA402(Molerats、Gaza Cybergang、Frankenstein、WIRTE)の活動を初めて確認しました。2023年7月から10月にかけて、TA402はこの感染チェーンの3つのバリエーション(Dropboxリンク、XLLファイルの添付ファイル、RARファイルの添付ファイル)を利用し、各バリエーションは一貫して多機能マルウェアを含むDLLのダウンロードにつながっていました。これらのキャンペーンにおいて、TA402はまた、Proofpointのリサーチャーが2021年と2022年の活動で観測したDropbox APIのようなクラウドサービスの利用から、C2通信のために攻撃グループが制御するインフラストラクチャの利用に軸足を移していました。

2023年10月下旬の時点で、プルーフポイントのリサーチャーは、歴史的にパレスチナ自治区に関心を持って活動してきたAPTグループであるTA402によるターゲティングの変更を観測しておらず、また、この地域における現在の紛争にもかかわらず、マンデートが変更された兆候も確認していません。この攻撃グループが、事態の進展に応じてリソースを変更する可能性は残っています。

キャンペーンの詳細と IronWind

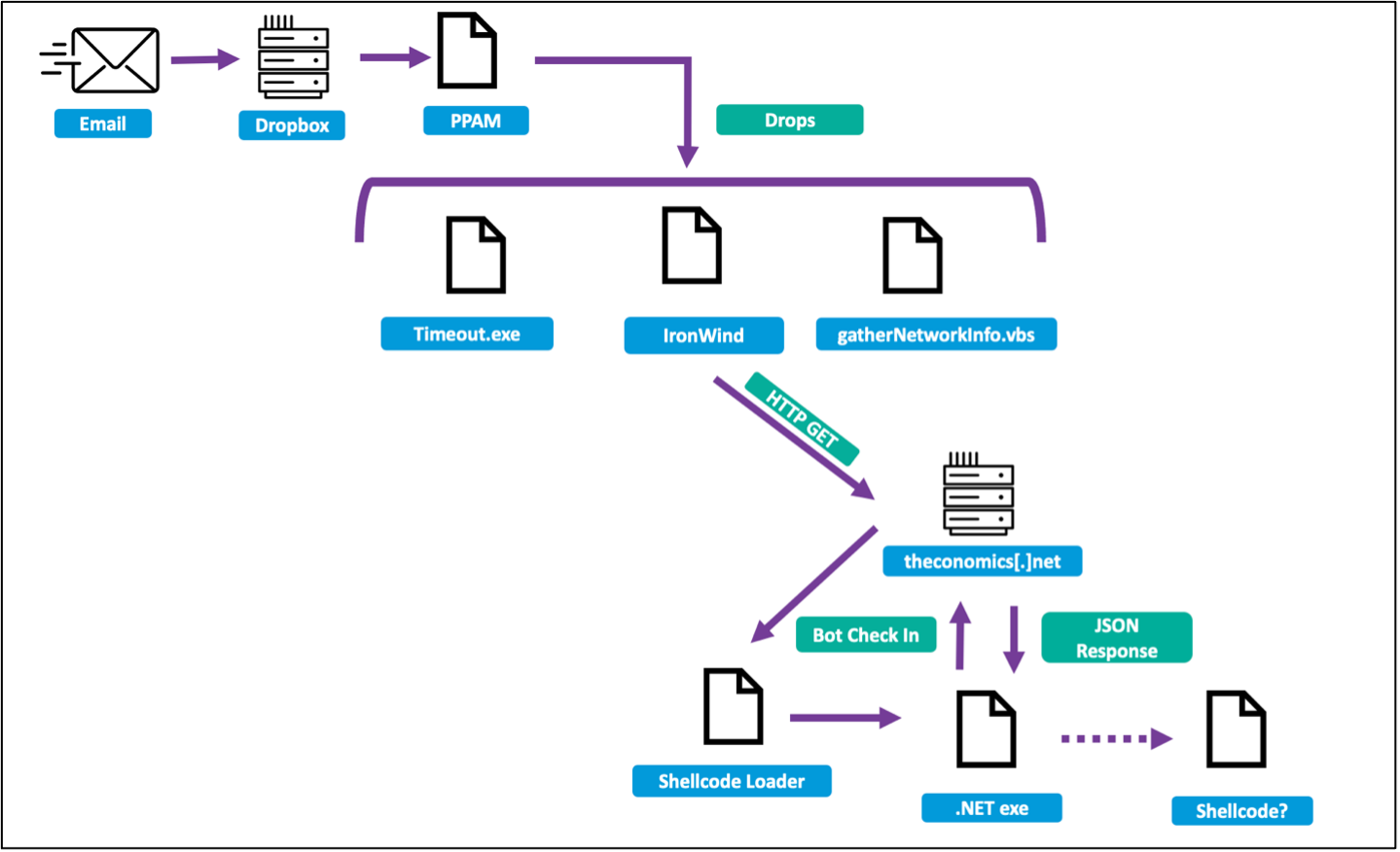

2023年7月の活動2023年7月、プルーフポイントのリサーチャーは、2021年および2022年以前のキャンペーン活動と比較して、TA402の新しい、より複雑な感染チェーンの最初の攻撃を観測しました(図1および2)。

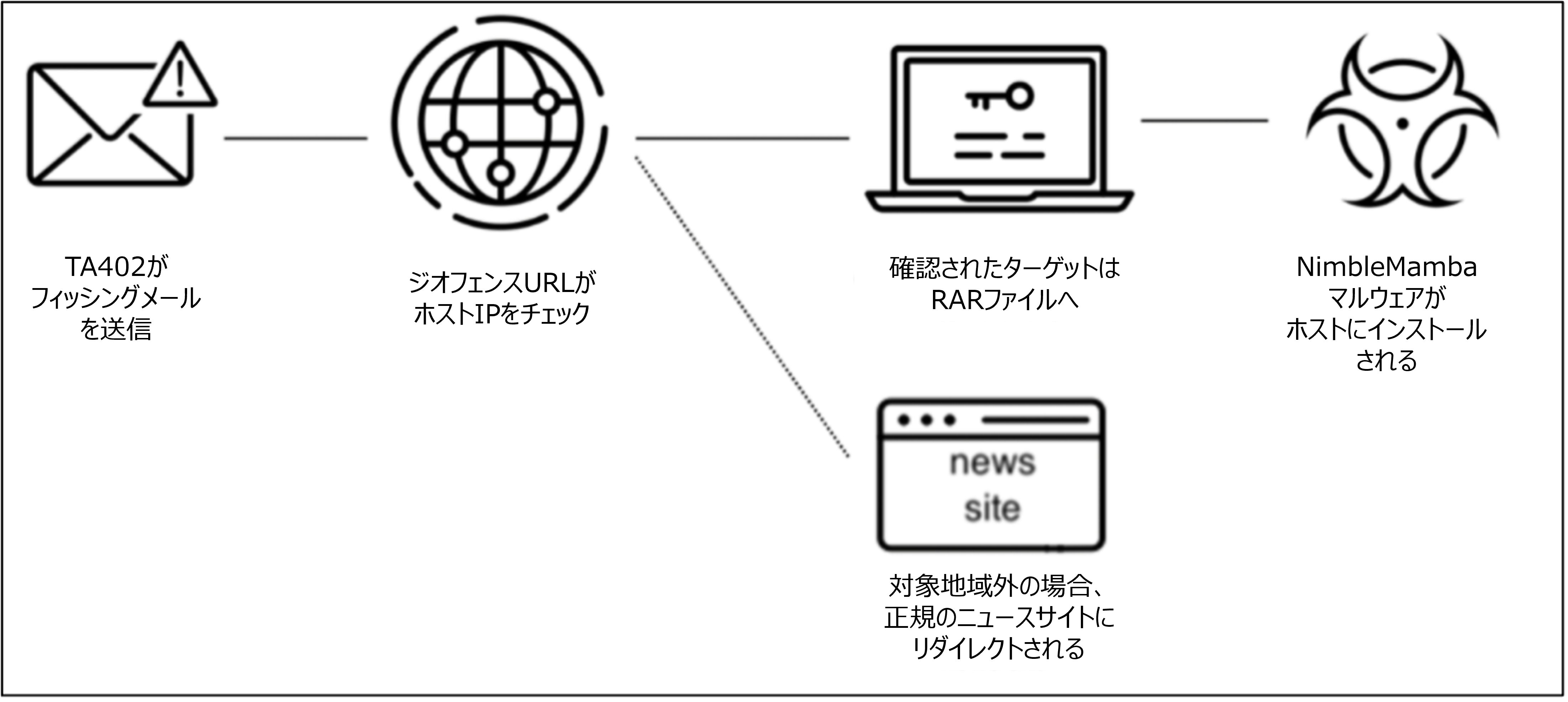

図1.2021年11月から2022年1月まで使用されたTA402感染チェーン

図2.2023年7月のキャンペーンで使用されたTA402感染チェーン

TA402は、漏洩した外務省の電子メールアカウントを使用し、中東の政府機関を標的としたフィッシング・キャンペーンを行いました。メールでは、経済をテーマにしたソーシャルエンジニアリングの誘い文句(「برنامج التعاون الإقتصادي مع دول مجلس التعاون الخليجي 2023-2024」[機械翻訳:湾岸協力会議諸国との経済協力プログラム2023-2024"]])を使ってDropboxリンクを配信し、悪意のあるMicrosoft PowerPointアドイン(PPAM)ファイルをダウンロードさせました。PPAMファイルには、version.dll(IronWind)、timeout.exe、gatherNetworkInfo.vbsの3つのファイルをドロップするマクロが含まれていました。timeout.exeはIronWindのサイドロードに使われました。サイドロードされると、IronWindは既知のTA402 C2ドメインであるtheconomics[.]netにHTTP GETリクエストを送信します。theconomics[.]netは、2023年8月の分析時点で191.101.78[.]189にホストされていました。Proofpointの研究者は、少なくとも2021年12月以降、TA402がマルウェア配信にDropboxを活用していることを確認しています。

HTTP GET リクエストを受信した C2 は、感染チェーンの第 3 段階を表すシェルコードで応答しました。プルーフポイントの分析では、このシェルコードはリフレクティブ.NETローダを使用してWMIクエリを実行していました。このシェルコードは多目的ローダーとしても機能し、C#で記述された.NETポスト エクスプロイト ライブラリであるSharpSploitを使用する.NET実行ファイルを第4ステージにダウンロードしました。

.NET実行ファイルは、C2用のtheconomics[.]netへのHTTPS POSTとGETを使用し続け、JSON応答を受信しました。カスタムUserAgent文字列「Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:<tag>) Gecko/<auth> Firefox/3.15」を介して認証を通過し、ほぼ確実に追加のシェルコードペイロードをダウンロードしました。プルーフポイントの分析によると、このUserAgentは検出目的に使用できるほどユニークなものです。プルーフポイントのリサーチャーは、分析の時点では第5ステージを観測していませんでしたが、最終ステージのペイロードに未使用のコードが含まれていることに注目しており、TA402がマルウェアのさらなる更新と調整を行っている可能性を示唆しています。

2023年8月の活動:2023年8月、TA402は "قائمة الأشخاص والكيانات (المصنفة إرهابية) من "を使用してIronWindをロードするために添付のXLLファイルを送信するように変更しました。قبل هيئة مكافحة غسيل الأموال وتمويل الإرهاب "を、Dropbox経由で配信される悪意のあるPPAMファイルを使用する代わりにルアーとして使用します。このルアーを機械翻訳すると以下のようになります:"反マネーロンダリングおよびテロ資金調達局による(テロリストとして指定された)個人および団体のリスト"。TA402は、7月の活動で確認されたのと同じ危殆化した外務省の電子メールアカウントを使用していました。最初の感染プロセスの一環として、TA402はRequest Inspector(HTTPリクエスト用のエンドポイントを作成するサードパーティサービス)にbase64エンコードされたチェックインを送信し、いくつかのシステム情報を流出させました。

2023年10月の活動:2023年10月、TA402は再び感染経路の一部を変更しました。今回は、Dropbox経由で配信された悪意のあるPPAMファイルや添付されたXLLファイルを使用してマルウェアをロードするのではなく、IronWindとpropsys.dll(IronWind)をサイドロードするためのtabcal.exeのリネームバージョンを含むRARファイルを添付して送信しました。配信されたマルウェアは、初期チェックインにRequest Inspectorを再び使用し、新しいTA402 C2ドメインであるinclusive-economy[.]comを使用しました。

TA402はまた、漏洩した外務省の電子メール・アカウントを利用して、"تقريــر وتوصيــات الــورة (110) بخصوص الحرب علىغزة "[機械翻訳:ガザ戦争に関する第110会期の報告と勧告]という誘い文句のフィッシング・メールを送り続けました。現在、TA402は紛争をおびき寄せる目的で利用しているようにしか見えません。さらに、TA402はフィッシングを続けており、紛争がグループの活動を大きく妨害していないことを示しています。

IronWind: PDB 分析

マルウェアの分析において、Proofpointのリサーチャーは、TA402がマルウェア開発中にグループのPDBパスを複数の段階でサニタイズしていなかったことを特定しました。ハンティングを目的としたYARAルールは、このブログの最後に添付されています。

以下のPDBパスに基づき、プルーフポイント社の研究者は、IronWindマルウェアのプロジェクト名は「 \tornado 」であり、マルウェアの開発はIA(IronWindドロッパー)、ステージャー(ステージャーDLL)、ペイロードを含む機能別に分かれていると、中程度の信頼性をもって評価しています。

- VT ステージ 1: C:\Users\Win\Desktop\Reno\NewTor\27-07-2023\tornado\tornado\Payloads\BAR_33\I.A\out\IA.pdb

- 2023年7月 ステージ2: C:\Users\User\Desktop\tornado\Payloads\WKS_10\I.A\out\stagerx64.pdb

- 2023年8月 ステージ 1: C:\Users\Win\Desktop\Reno\NewTor\27-07-2023\tornado\tornado\Payloads\BAR_38\I.A\out\IA.pdb

- 2023年8月 ステージ 2: C:\Users\Win\Desktop\Reno\NewTor\NewIA-Tornado-WithStealer\Payloads\KIL_03\I.A\out\stagerx64.pdb

- ステージ 4: K:\prj\WIP\C# - Payload\Client-Side\https\client-Divided\KALV\obj\Release\KALV.pdb

ジオフェンシング

TA402は定期的にジオフェンシングのテクニックを採用し、悪意のある活動の検知を困難にしています。攻撃グループの戦術、技術、手順のこの側面は、少なくとも2020年以降一貫しています。2023年に観測された、より精巧な感染チェーンにおいても、TA402は、ジオフェンシングが回避されない場合、正規のドキュメントホスティングプラットフォームでホストされているおとりドキュメントにリダイレクトされるURLを引き続き含んでいます。

アトリビューション

プルーフポイントの研究者は、戦術、テクニック、被害者の特徴から、これらのキャンペーンはTA402のものであると推定しています。2023年のキャンペーンは、過去のTA402の活動と類似したテーマの誘い文句を共有しており、中東に位置するアラビア語を話すターゲットに焦点を当てています。長年にわたり、TA402は一貫して中東および北アフリカに拠点を置く政府機関を標的としており、時には同じ標的を繰り返し狙うこともありました。TA402は、外務省の電子メールアカウントの漏洩、ジオフェンシング、およびおとり文書を使用していたことも、今回のアトリビューションの一要素となりました。

また、プルーフポイントのリサーチャーは、TA402が情報収集に重点を置いたパレスチナのスパイ活動を支援していると評価しています。これは、この攻撃グループに関するプルーフポイントの過去の公開レポートと一致しています。プルーフポイントは、TA402がMolerats、WIRTE、Frankensteinなど、公に報告されている多くの攻撃グループと重複していることを認識していますが、プルーフポイントの研究者は、社内のマルウェア分析および調査に基づいて独自に分類しています。

結論

2020年以降、プルーフポイントがこの脅威を追跡した結果、TA402は依然として持続的かつ革新的な脅威であり、サイバースパイ活動を支援するために攻撃手法やマルウェアを日常的に更新しています。ジオフェンシングやおとり文書の継続的な使用は、検知を回避するための努力を続けています。TA402は中東や北アフリカの政府機関に特化した情報収集に重点を置く攻撃グループですが、現在進行中のイスラエルとハマスの紛争に反応して、ターゲットやソーシャル・エンジニアリングの誘い文句を調整するよう指示される可能性があります。

IoC(Indicators of Compromise/ 侵害の痕跡)

|

INDICATOR |

TYPE |

|

9b2a16cbe5af12b486d31b68ef397d6bc48b2736e6b388ad8895b588f1831f47

5d773e734290b93649a41ccda63772560b4fa25ba715b17df7b9f18883679160

19f452239dadcd7544f055d26199cb482c1f6ae5486309bde1526174e926146a

A4bf96aee6284effb4c4fe0ccfee7b32d497e45408e253fb8e1199454e5c65a3

26cb6055be1ee503f87d040c84c0a7cacb245b4182445e3eee47ed6e073eca47

cbb89aac5a2c93a02305846f9353b013e6703813d4b6baff8eb89ee938647af3

c98dc0b930ea67992921d9f0848713deaa5bba8b4ba21effd0b00595dd9ed28c

ac227dd5c97a36f54e4fa02df4e4c0339b513e4f8049616e2a815a108e34552f

6ab5a0b7080e783bba9b3ec53889e82ca4f2d304e67bd139aa267c22c281a368

e2ba2d3d2c1f0b5143d1cd291f6a09abe1c53e570800d8ae43622426c1c4343c

d8cde28cf2a5884daddf6e3bc26c80f66bc3737e426b4ba747d49d154999fbc1

81fc4a5b1d22efba961baa695aa53201397505e2a6024743ed58da7bf0b4a97f

3b2a6c7a39f49e790286185f2d078e17844df1349b713f278ecef1defb4d6b04

7bddde9708118f709b063da526640a4132718d3d638505aafce5a20d404b2761

883e035f893483b9921d054b3fa014cef90d90b10dcba7d342def8be2e98ce3c

4b0a48d698240504c4ff6275dc735c8162e57f92224fb1d2d6393890b82a4206

4018b462f2fcf1b0452ecd88ab64ddc5647d1857481f50fa915070f5f1858115

3d80ea70b0c00d12f2ba2c7b1541f7d0f80005a38a173e6962b24f01d4a2a1de |

SHA256 |

|

theconomics[.]net |191.101.78[.]189 |

Domain | IP (C2) |

|

inclusive-economy[.]com healthcaption[.]com |

Domains |

ET Signatures

- 2049153 - ET MALWARE Win32/TA402 CnC User-Agent

- 2049154 - ET MALWARE Win32/TA402 CnC Response M1

- 2049155 - ET MALWARE Win32/TA402 CnC Response M2

- 2049158 - ET MALWARE Win32/TA402 Checkin

- 2049159 - ET MALWARE Win32/TA402 Checkin M2

- 2049160 - ET MALWARE TA402 CnC Domain in DNS Lookup

- 2049161 - ET MALWARE Observed TA402 Domain in TLS SNI

- 2049162 - ET MALWARE TA402 CnC Domain in DNS Lookup

- 2049163 - ET MALWARE Observed TA402 Domain in TLS SNI

- 2049164 - ET MALWARE Win32/TA402 CnC Activity (POST)

- 2049165 - ET MALWARE Win32/TA402 CnC Activity (GET)

YARA Rule

rule TA402_PDB

{ meta:

author = "Proofpoint inc."

description = "Finds TA402 related PDB paths"

date = “2023-09-27”

strings:

$pdb1 = "C:\\Users\\Win\\Desktop\\Reno\\NewTor" ascii wide

$pdb2 = "C:\\Users\\User\\Desktop\\tornado\\" ascii wide

$pdb3 = "K:\\prj\\WIP\\C# - Payload\\Client-Side\\https\\client-Divided\\KALV\\obj\\Release\\KALV.pdb" ascii wide

$pdb4 = "K:\\prj\\WIP\\C# - Payload\\Client-Side" ascii wide

condition:

any of them

}