重要ポイント

-

プルーフポイントは、偽のブラウザアップデートに関連したテーマを使用するさまざまな脅威活動のクラスターを追跡しています。

-

偽のブラウザアップデートは、侵害されたWebサイトに対するエンドユーザーの信用につけ込み、ユーザーのブラウザに合わせてカスタマイズされたおとりを使用して、正規のアップデートに見せかけてユーザーによるクリックを誘います。

-

攻撃者は、侵害されたWebサイトへと誘い込むメールを送りつけるわけではありません。この脅威はブラウザ内に潜んでおり、正規のメール、ソーシャルメディア サイト、あるいは検索エンジンの中で、ユーザーがクリックすることで発動します。あるいは単純に、侵害されたサイトへアクセスすれば発動します。

-

さまざまな攻撃キャンペーンが類似のおとりを使用していますが、ペイロードは異なります。防御側の対応をガイドするためには、脅威が属するキャンペーンやマルウェアクラスターを特定することが重要です。

概要

プルーフポイントでは現在、偽のブラウザアップデートを使用してマルウェアを配布している、4つ以上の脅威活動のクラスターを追跡しています。偽のブラウザアップデートは、侵害されたWebサイトに仕込まれており、Chrome、Firefox、Edgeといったブラウザの開発元からの通知のように見えるメッセージを表示します。ブラウザソフトウェアの更新が必要であるという通知です。 ユーザーがリンクをクリックすると、正規のブラウザアップデートではなく、有害なマルウェアがダウンロードされます。

プルーフポイントの調査によると、TA569はここ5年以上にわたって偽のブラウザアップデートを使用して

偽のブラウザアップデートを仕掛ける攻撃者は、JavaScriptまたはHTMLのインジェクションコードを使用します。これはトラフィックを攻撃者が管理するドメインに誘導するもので、これにより、潜在的な被害者が使用するWebブラウザに特化した偽のブラウザアップデートのおとりで、Webページを上書きすることができます。続いて、悪意のあるペイロードが自動的にダウンロードされるか、ペイロードを配布する「ブラウザアップデート」のダウンロードを促す通知がユーザーへ送られます。

偽のブラウザアップデートのおとりと有効性

エンドユーザーがセキュリティトレーニングを受けていても、攻撃者はこれを逆手に取るため、偽のブラウザアップデートのおとりは効果的です。 セキュリティ意識向上トレーニングでは、ユーザーは、信頼できる既知のサイトまたは個人からのみアップデートを受け入れる、またはリンクをクリックする、そしてサイトが正規のものであることを確認するよう教えられています。 偽のブラウザアップデートはこのトレーニングを悪用するものです。信頼されているサイトを侵害し、JavaScript要求を使用してバックグラウンドでひそかにチェックを進め、既存のWebサイトに偽のブラウザアップデートのおとりを仕込みます。 エンドユーザーから見れば、「信頼できるWebサイト」が更新を促しているのですから、疑いもしません。

プルーフポイントでは、攻撃者が直接、悪意のあるリンクを含むメールを送信したという事例は確認されていません。しかしこの脅威の性質上、侵害されたWebサイトのURLはさまざまな形でメールトラフィックに紛れ込んでいます。 これらは、Webサイトが侵害されていることに気づかない一般的なエンドユーザーによる通常のメールトラフィック、Googleアラートといった通知メール、ニュースレターの配布などの一斉自動送信型メールキャンペーンなどにおいて確認されています。 このため、Webサイトが侵害されていることがわかると、そのWebサイトのURLを載せたメールが悪意のあるものとみなされる、という状況が生まれています。 偽のブラウザアップデートの脅威は、メールだけの問題として扱うべきではありません。エンドユーザーは、検索エンジンやソーシャルメディア サイトなどの他のソースからサイトにアクセスすることも、サイトに直接アクセスすることもあり、そこでおとりに引っかかり、悪意のあるペイロードをダウンロードしてしまう可能性があるためです。

どの攻撃キャンペーンも独自のフィルタリングにより研究者の目をすり抜け、検知を遅らせますが、どの方法もフィルタリングを有効に使用しています。この場合、悪意のあるペイロードをあまり拡大させることはできませんが、攻撃者は、侵害されたサイトへのアクセスを長期間維持することができます。これは対応を複雑にさせる可能性があります。複数のキャンペーンと変化するペイロードにより、対応側は、ダウンロード時に確認すべきことや侵害痕跡情報(IOC)の特定に時間がかかるためです。

攻撃キャンペーン

現在の状況では、4つの脅威活動のクラスターが存在し、それぞれ独自の攻撃キャンペーンを使用して偽のブラウザアップデートのおとりを配布しています。 おとりや攻撃チェーンにおける類似性により、公開されているレポートの中には、アクティビティを同じ脅威活動のクラスターに分類しているものもあります。

プルーフポイントの調査では、全体的な偽のブラウザアップデート状況に焦点を当て、防御側がそれぞれ独自のキャンペーンをどのように識別できるかについての詳細に加え、詳細な調査や分析を網羅したプルーフポイントまたはサードパーティによる追加レポートへのリンクを提供します。例えば、Malwarebytesのジェローム・セグーラ(Jérôme Segura)氏は、GitHubにて各キャンペーンがおとりとして使用している画像のいくつかを紹介した、素晴らしい資料をまとめています。

各キャンペーンは、共通して一般的な特徴があり、3つのステージに分けることができます。 「ステージ1」では、正規ながらも侵害されたWebサイトに悪意のあるインジェクションを使用します。 「ステージ2」では、ほとんどのフィルタリングを実行し、おとりや悪意のあるペイロードをホストする、攻撃者が管理するドメインをトラフィックが行き来します。 「ステージ3」では、ダウンロード後、ペイロードがホストで実行されます。

SocGholish

SocGholishは、偽のブラウザアップデートのおとりについて人々がまず思い浮かべる脅威であり、数年かけてその情報は十分に揃っています。 プルーフポイントでは一般的に、SocGholishキャンペーンをTA569として知られる攻撃者としており、他の攻撃者にとってTA569が配布者として機能していることを確認しています。

現在、TA569は3つの方法を使用して、ステージ1の侵害されたWebサイトからステージ2の攻撃者が管理するシャドードメインにトラフィックを誘導しています。

1つ目の方法は、攻撃者が管理するさまざまなドメイン経由で、Keitaro TDS(トラフィック配信システム)を使用するインジェクションを使用することです。 これらのドメインは、要求をフィルタリングして一部排除してからステージ2のドメインに誘導します。 Keitaro TDS URLに誘導するインジェクトのほとんどは、以下の図2のように、複数のリダイレクトドメインを同じファイルに含めます。

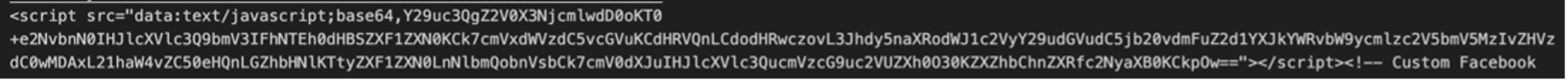

TA569が使用する2つ目の方法は、(NDSW/NDSXとしても知られる)Parrot TDSです。挿入したコードを難読化し、ステージ2のドメインへの要求を転送する前に同様のフィルタリングを適用するものです。 侵害されたWebサイトの中には、SocGholishペイロードを誘導するParrot TDSインジェクションを含む、10個もの悪意のあるJavaScriptファイルを含むものもあります。

TA569が使用する3つ目の方法は、ステージ2のドメインに誘導する、侵害されたWebサイトのHTMLでのシンプルなJavaScript非同期スクリプト要求です。

さまざまなインジェクションにより、防御側は悪意のあるインジェクションの場所を特定しづらく、また、さまざまなフィルタリング段階により、トラフィックの再現が困難です。

これらの方法はステージ2のドメインに誘導し、ここで追加のフィルタリングを行い、偽のブラウザアップデートのおとりやペイロードをフィルタリングに合格したトラフィックに配布します。 ペイロードは、プレーンなJavaScript(.js)ファイル(一般的な名称は「Update.js」)、またはJavaScriptの.zipファイルが使用される場合があります。 ペイロードがユーザーにより実行されると、まずwscript経由でホストを識別します。識別の結果に応じて、JavaScriptは終了する、遠隔操作ウイルス(RAT)を読み込む、または攻撃者による次のコマンドを待ちます。そして、 Cobalt Strike または BLISTER ローダーが使用されることが報告されています。 プルーフポイントでは最近、RATペイロードとしてAsyncRATやNetSupport RATを導入するSocGholishインジェクションを確認しました。

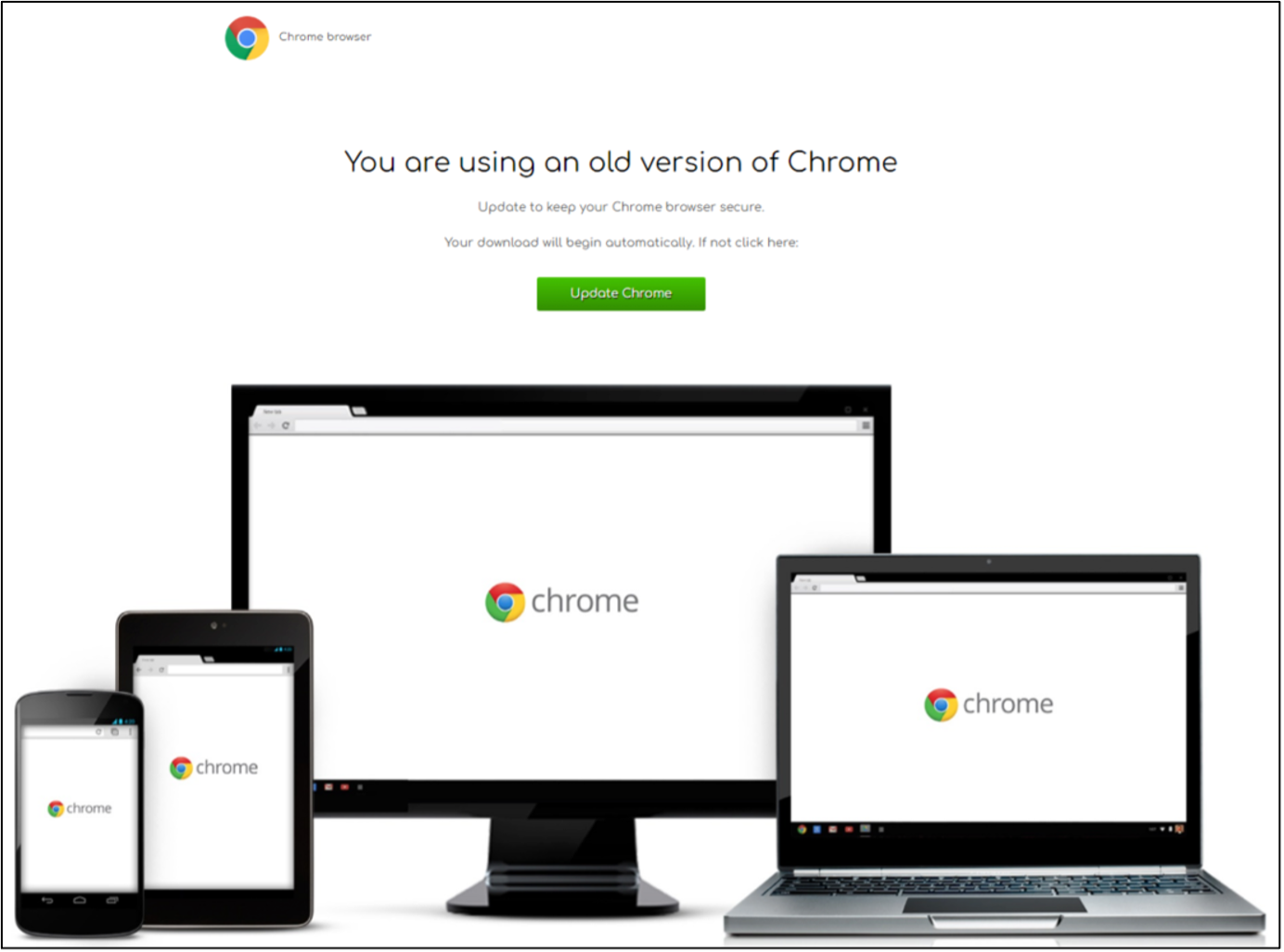

図 1: Chromeアップデートになりすました偽のアップデートのおとり、SocGholish

図 2: Keitaro TDSインジェクトの例

図3: Parrot(NDSW)インジェクトの例

図 4: 非同期インジェクトの例

RogueRaticate/FakeSG

プルーフポイントの研究者が確認した2つ目の偽のブラウザアップデートは、RogueRaticateまたはFakeSGとして知られるものです。プルーフポイントは2023年5月、初めてこのアクティビティを確認し、 第三者研究者がこれを、既存の大量SocGholishキャンペーンのコピーである*1 と判断しました。このアクティビティは、2022年11月にはすでに始動していたと考えられています。プルーフポイントは、この時点でRogueRaticateアクティビティを追跡された攻撃者に関連付けてはおらず、これは一貫してSocGholishキャンペーンとは区別されています。

RogueRaticateインジェクトは、ステージ1のWebサイトで、既存のJavaScriptファイルでJavaScriptコードを高度に難読化します。挿入されたJavaScriptは、ステージ2のドメインに誘導します。ステージ2のドメインは、不要な要求をフィルタリングで排除し、JSON応答で空白の「body」値で応答する、Keitaro TDS をホストします。おとりを受信させるターゲットを特定すると、「body」値でダブルのbase64でエンコーディングされたおとりを送信します。おとりにはボタンが含まれており、これを押すと、HTMLのhref属性を使用し、WordPressで一般的にホストされている、別の侵害されたサイトからペイロードをダウンロードします。

RogueRaticateキャンペーンの偽のアップデート ペイロードには常にHTML Application(.hta)ファイルが含まれていました。HTAは.zipファイル、または.lnkに誘導するショートカット(.url)ファイル経由でダウンロードされるものです。一般的に.htaファイルは、悪意のあるNetSupport RATペイロードをホストに付加し、ここでは悪意のあるペイロードをホストした同じステージ2のドメインが使用されます。

図5: Chromeアップデートになりすました偽のアップデートのおとり、RogueRaticateの例

図6: RogueRaticateインジェクトの例

ZPHP/SmartApeSG

プルーフポイントは2023年6月、初めてNetSupport RATに誘導する偽のアップデート キャンペーンの新たなクラスターを確認しました。 このアクティビティは、 2023年8月Trellixにより初めて公開されました。*2 このアクティビティはプルーフポイントによりZPHP、公の資料ではSmartApeSGと呼ばれています。 このインジェクトはシンプルなスクリプトオブジェクトで、侵害されたWebサイトのHTMLコードに追加されるものです。 ステージ2のドメインで「/cdn/wds.min.php」または「/cdn-js/wds.min.php」への非同期要求を行い、高度に難読化されたJavaScriptコードが応答し、iframeの作成を試み、「/zwewmrqqgqnaww.php?reqtime=

.zipファイルのブラウザアップデートのペイロードには通常JavaScript(.js)ファイルが含まれ、これが悪意のあるNetSupport RATペイロードをホストに付加します。プルーフポイントでは、Lumma Stealerが付加された実行ファイル(.exe)を含む.zipファイルも確認しています。

図7: ChromeアップデートになりすましたZPHPのおとりの例

![]()

図8: ZPHPインジェクトの例

プルーフポイントでは現在のところ、ZPHPアクティビティをTA番号が割り当てられた攻撃者に関連付けてはいません。

ClearFake

2023年8月、第三者研究者により、ClearFakeとして知られる*3、偽のブラウザアップデートの脅威アクティビティに関する詳細が公開されました。 続いてプルーフポイントでは、このクラスターに関連した、一貫したキャンペーンを確認し、これを監視している間、短期間で一連の変化が生じていることを確認しました。 インジェクションされたものは、侵害されたWebページのHTMLに追加された、base64でエンコーディングされたスクリプトです。 プルーフポイントでは、攻撃者のGitHubでホストされたファイル、Cloudflare Workersなどのさまざまなサービスや、最近ではBinance Smart Chainとして知られるブロックチェーン ネットワークに誘導するインジェクションを確認しました。 最初の要求では、Keitaro TDSフィルタリング サービスをホストして要求のフィルタリングを行うステージ2のドメインにトラフィックを誘導します。 攻撃者は新しく登録されたステージ2のドメインを使用します。訪問者がフィルタリングに合格すると、ステージ2のドメインでホストされている偽のアップデートのおとりのiFrameが作成されます。 アップデートボタンをクリックすると、DropboxやOneDriveでホストされていることが観察されている、ペイロードがダウンロードされます。

観察されたペイロードは、実行ファイル(一部では.zipファイル)、.msi、.msixで、Lumma、Redline、Raccoon v2などのさまざまなスティーラーをインストールするものでした。

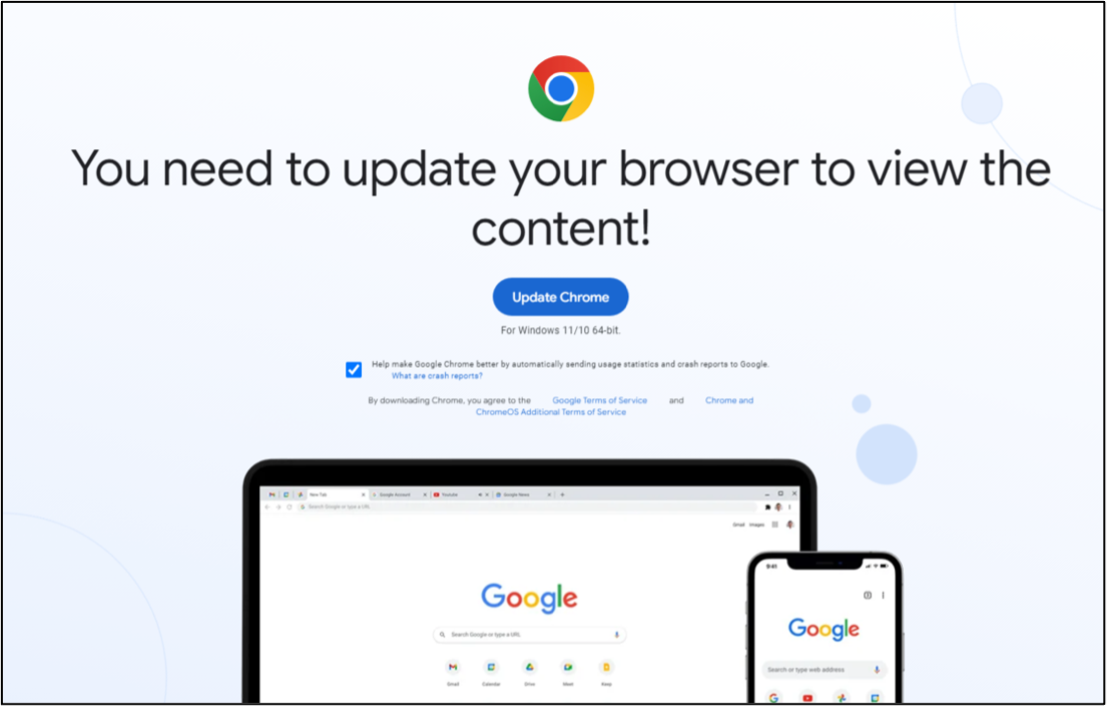

図9: ChromeアップデートになりすましたClearFakeのおとりの例

図10: ClearFakeインジェクションの例

注目すべき点として、プルーフポイントでは、フランス語、ドイツ語、スペイン語、ポルトガル語など、ブラウザの設定言語に合わせて、ClearFakeが特定の言語で偽のアップデートのおとりを表示していることを確認しています。 プルーフポイントでは、ClearFakeアクティビティをTA番号が割り当てられた攻撃者に関連付けてはいません。

まとめ

プルーフポイントでは、偽のブラウザアップデートを使用してペイロードなどのさまざまなマルウェアを配布する、脅威アクティビティの増加を確認しています。 SocGholishやTA569によって、脆弱なWebサイトを侵害し、偽のブラウザアップデートを表示させることは、マルウェア配布に有効な方法であることが実証され、新しい攻撃者はTA569から学習し、独自の方法でこうしたおとりを採用し始めています。 このような模倣者は現在、情報を窃取するインフォメーション スティーラーやRATを使用している可能性がありますが、ランサムウェアの初期アクセス ブローカーへと たやすく方向転換する可能性もあります。

本レポートで紹介されたアクティビティは、セキュリティチームにとっては検知や防止が困難であり、攻撃者が使用するソーシャル エンジニアリング手法やWebサイトの侵害により、こうした脅威についてエンドユーザーに伝えるのは簡単ではありません。リスク低減するための最適な方法は徹底的な防御です。組織は、Emerging Threatsルールセットの使用など、ネットワーク検知を導入し、エンドポイント保護を使用する必要があります。 また、アクティビティを識別し、不審なアクティビティをセキュリティチームに報告できるようユーザーにトレーニングを提供する必要もあります。これは確かに専門的なトレーニングですが、簡単に既存のユーザートレーニング プログラムに組み込むことができます。 プルーフポイントのBrowser Isolationといったツールなら、侵害されたURLをメールで受け取ったり、そのURLをクリックしたりしたとしても、悪用を防止することができます。

確認されたアクティビティに関連付けられた特定の侵害痕跡情報(IOC)は定期的に変化します。これは、攻撃者が日常的にそのインフラを移動させ、ペイロード内の情報を変更しているためです。 infosec.exchangeアカウント、@monitorsgは、ペイロードやインフラの更新情報を確認する上で役立つ公開リソースです。 Emerging Threatsルールセットは、ほとんどの最新の脅威に適用できるドメインルールが用意され、定期的に更新を行い、新しいルールを公開してあらゆる偽のブラウザアップデートのキャンペーン防止に取り組んでいます。

脅威ハンティングにおけるIOCやペイロードの例(2023年9月28日現在)

SocGholish:

C2 URI:

/editContent

8bdc4c1cd197808056e50b8b958acd380bf8a69b63aedef3f9854173c6714b32

3fb9740940d44eef823b7ff17f0274a12345a6f238cf46a1133a9e39c7b97c62

RogueRaticate:

Keitaro TDS のホスト場所:

178.159.37.73

178.159.37.25

1d9900c8dbaa47d2587d08b334d483b06a39acb27f83223efc083759f1a7a4f6

08d9df800127f9fb7ff1a246346e1cf5cfef9a2521d40d6b2ab4e3614a19b772

ZPHP:

インジェクトの誘導パス:

/cdn/wds.min.php

/cdn-js/wds.min.php

/cdn/zwmrqqgqnaww.php

/cdn/zwewmrqqgqnaww.php

e9580370160d39ef010dfdbfa614820cfe464507ce344a11bcbe760902297c8f

0b28e9df9daf8a3d0aa3dc8a066a34134916dfacd9ba5d25d78e097525f66492

ClearFake:

Chrome のおとり:

/lander/chrome/_index.php

37bba90d20e429ce3fd56847e4e7aaf83c62fdd70a7dbdcd35b6f2569d47d533

ab282db6f1fc4b58272cef47522be19d453126b69f0e421da24487f54d611b2f

Emerging Threats シグネチャ: (無料公開されているシグネチャ)

“ET MALWARE SocGholish Domain in (DNS Lookup/TLS SNI) (<ドメイン>)”

“ET MALWARE SocGholish CnC Domain in (DNS Lookup/TLS SNI) (<ドメイン>)”

“ET EXPLOIT_KIT RogueRaticate Domain in (DNS Lookup/TLS SNI) (<ドメイン>)”

“ET EXPLOIT_KIT Keitaro Set-Cookie Inbound to RogueRaticate (4cdcb)"

“ET EXPLOIT_KIT Keitaro Set-Cookie Inbound to RogueRaticate (3a7ee)"

“ET EXPLOIT_KIT Keitaro Set-Cookie Inbound to ClearFake (71eb8)”

“ET EXPLOIT_KIT ZPHP Domain in (DNS Lookup/TLS SNI) (<ドメイン>)”

*1, FakeSG enters the ‘FakeUpdates’ arena to deliver NetSupport RAT

*2, Exploring New Techniques of Fake Browser Updates Leading to NetSupport RAT

*3, ClearFake Malware Analysis