主なポイント

- プルーフポイントは、クラックされた海賊版のビデオゲームや関連コンテンツを宣伝し、マルウェアを配布している複数の YouTube チャンネルを特定しました。

- 動画の説明には、情報窃取ソフトのダウンロードにつながるリンクが含まれています。

- この攻撃は、企業並みのセキュリティ対策ができていない自宅のコンピュータをターゲットにしていると考えられます。

攻撃の概要

サイバー犯罪者は、企業と比べてセキュリティ対策が甘くさらにサイバー防御に関する知識を持っていないホームユーザーを標的にすることが多くなっています。企業に対する攻撃と比べると、個人への攻撃はそれほど金銭的な利益は大きくありませんが、それでも個人の被害者はクレジットカード、暗号通貨ウォレット、その他の個人を特定できる情報(PII)などのデータをコンピュータに保存している可能性が高く、これらの情報は犯罪者にとって魅力的なものです。

Proofpoint Emerging Threatsは、Vidar、StealC、Lumma Stealerを含む情報窃取マルウェアが、海賊版ソフトウェアやビデオゲームのクラックを装ってYouTube経由で配信されていることを確認しています。これらの動画は、ソフトウェアのダウンロードやビデオゲームのアップグレードなどを無料で行う方法をエンドユーザーに紹介するものですが、動画の説明文に記載されたリンクをクリックすると、マルウェアがダウンロードされます。悪質な動画を掲載しているアカウントの多くは、不正アクセスで侵害されたり、正規ユーザーから譲渡されたアカウントと考えられます。しかしプルーフポイントのリサーチャーは、マルウェアを配信するためだけに作成され、数時間だけアクティブになる、攻撃者自身が作成および管理している可能性の高いアカウントも確認しています。第三者の研究者は、マルウェアを配信するために使用される偽のクラックされたソフトウェアのビデオに関する詳細を以前発表しています。

おとりに使われているビデオゲームが低年齢層に注目されているゲームであることから、この攻撃手法は、悪意のあるコンテンツや危険なオンライン行動を識別する能力が低い、若年層の子どもたちや若いユーザーをターゲットにしていると考えられます。

この調査の間、Proofpoint Emerging Threatsは、マルウェアを配布する24以上のアカウントと動画をYouTubeに報告し、YouTubeによりそれらのコンテンツは削除されました。

侵害されたYoutubeのアカウント例

以下は、マルウェアを配信するために使用される、侵害された疑いのある(または新しい「コンテンツ作成者」に売却された可能性のある)アカウントの例です。不正アクセスが疑われる、または不正アクセスを受けたアカウントであることを示す指標としては、投稿された動画と動画の間に大きな時差があること、以前に公開された動画と内容が大きく異なること、言語が異なること、動画の説明文に悪意のあるリンクが含まれていることなどが挙げられます。

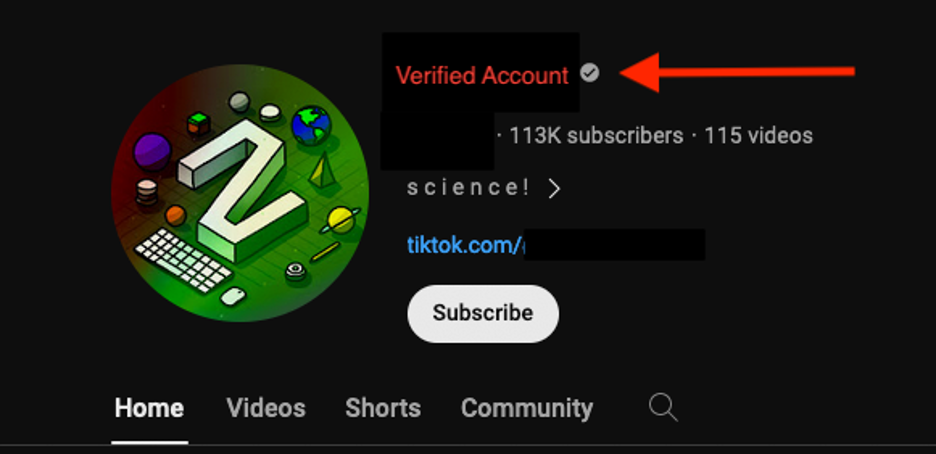

このアカウントには約113,000人の加入者がおり、アカウントにはグレーのチェックマークが表示されていますが、これはアカウント所有者が本人確認を含む検証済みチャンネルの要件を満たしていることを示しています。

多くのフォロワーを持つ認証済みのYouTubeアカウントの例

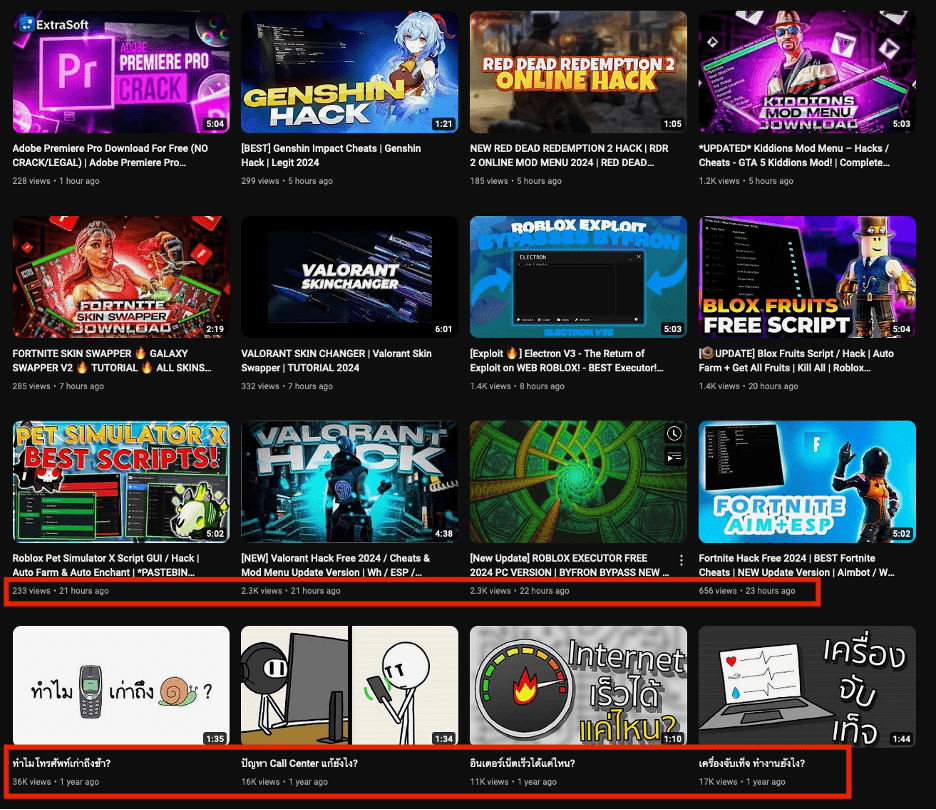

プルーフポイントのリサーチャーがこのアカウントを特定したとき、このアカウントの動画の大半は1年以上前に投稿されたもので、タイトルはすべてタイ語で書かれていました。しかし、このアカウントが特定されたときには、24時間以内に12本の英語の動画が新たに投稿されており、いずれも人気のビデオゲームやソフトウェアのクラックに関するものでした。新しい動画の説明にはすべて、悪質なコンテンツへのリンクが含まれていました。動画の中には再生回数が1,000回を超えるものもあり、おそらくボットによって動画をより合法的に見せるために人為的に再生回数を増やしたと考えられます。

アップロード日時を比較するとマルウェアを配布するYouTubeアカウントの侵害が疑われる

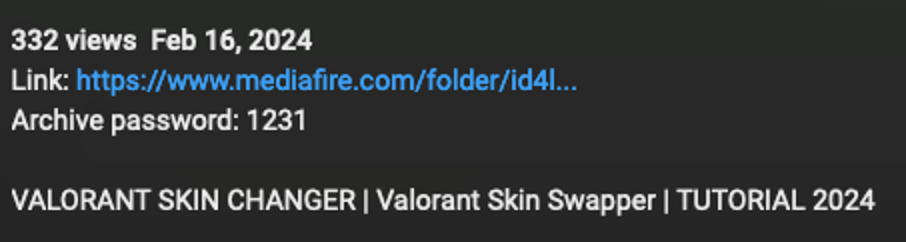

ある例では、人気ビデオゲームのキャラクターのエンハンスメントが含まれていると称する動画があり、その説明文にMediaFireのリンクが含まれていました。このMediaFireのURLは、実行ファイル(Setup.exe)を含むパスワードで保護されたファイル(Setup_Pswrd_1234.rar)につながっており、実行されると、Vidar Stealerマルウェアがダウンロードされ、インストールされます。

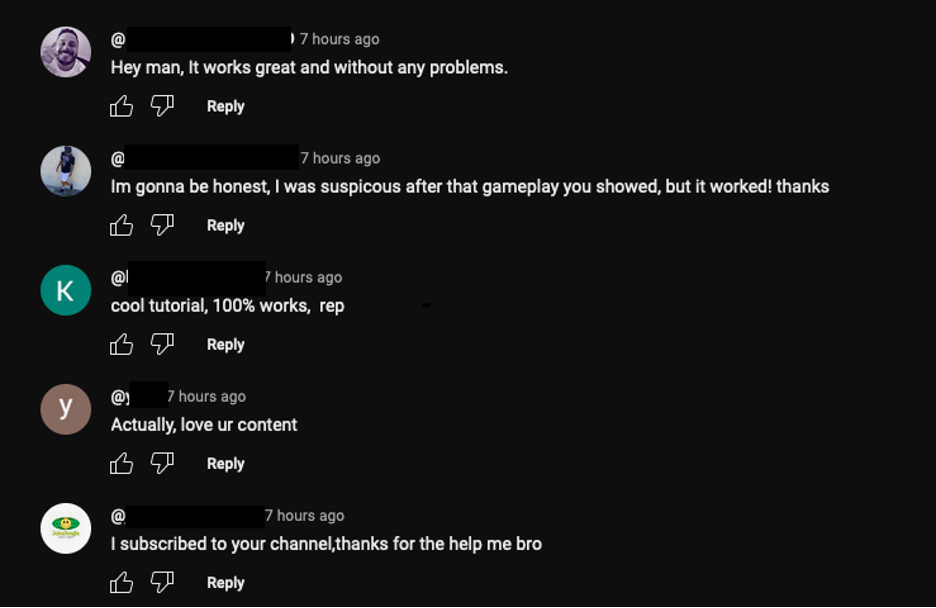

ビデオは、私たちの調査の7時間前に、侵害された疑いのあるアカウントにアップロードされていました。動画が投稿されたのと同時期に、ソフトウェアのクラックの正当性を証明するようなコメントがいくつか投稿されました。これらのアカウントとコメントは、悪意のあるリンクに信憑性を持たせるために、動画アップローダーまたはその協力者によって作成された可能性が高いと考えられます。

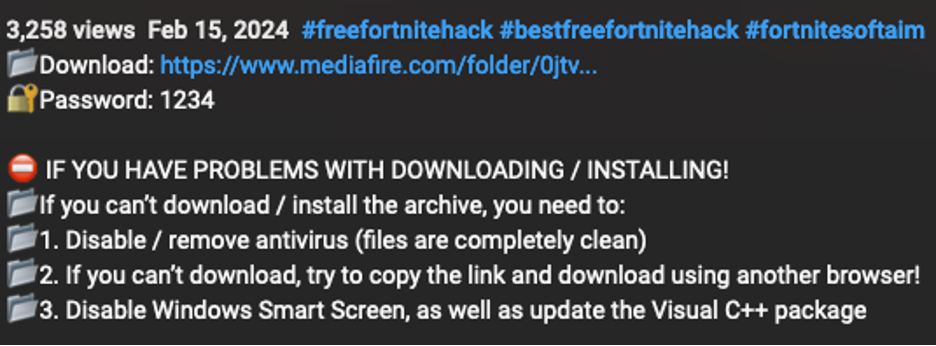

Vidar StealerにつながるMediaFire URLを含む動画の説明

URLの正当性を確認すると称するビデオへのコメント

別のアカウントにアップロードされた動画では、動画の説明がより長いものとなっていました。その説明文には、Vidar Stealerにつながる悪意のあるMediaFire URLと、いくつかの追加ヒントが含まれていました。これはよくある例で、Windows Defenderやその他のウイルス対策製品を無効にする方法についての説明が含まれています。動画作成者は、もっともらしくするために、「ファイルは完全にクリーンである」と皮肉にも記載しています。

アンチウイルスを無効にする手順を含むビデオ説明

偽のEmpress(エンプレス)

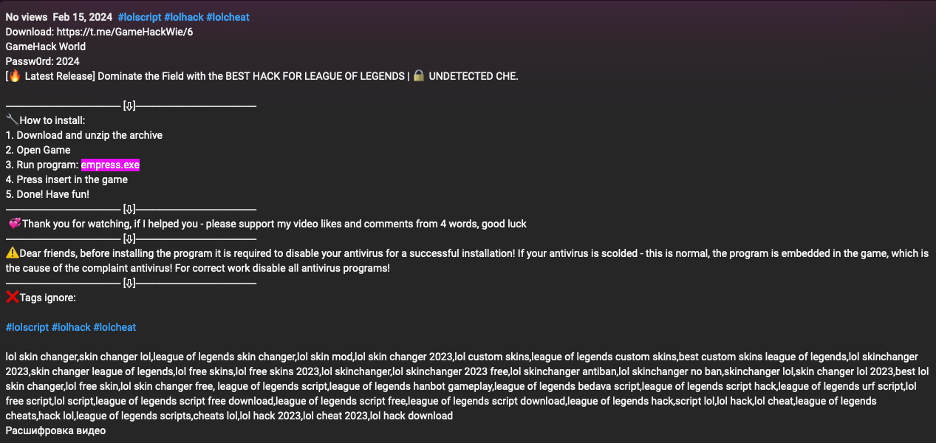

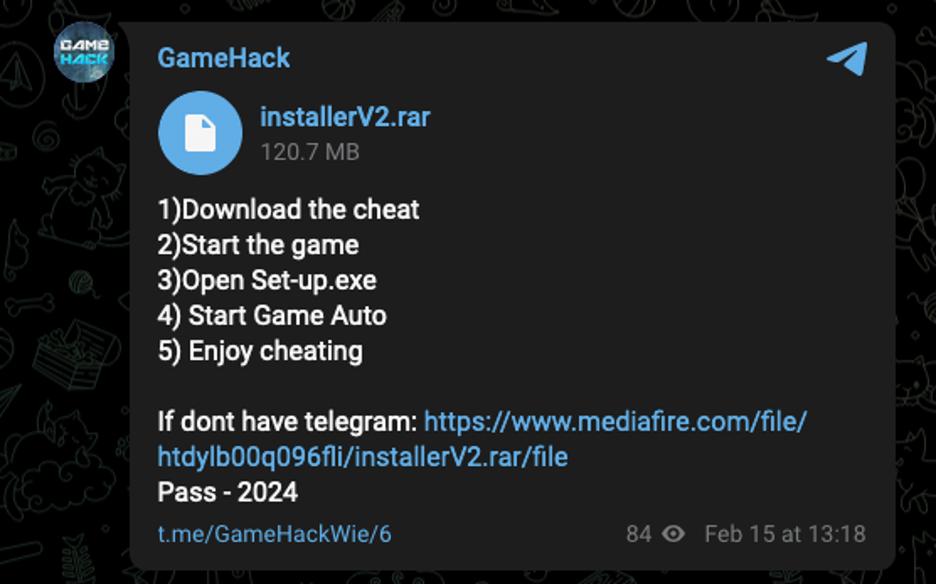

Proofpoint は、ビデオゲーム「Empress」のクラック版を配布すると称する複数の動画を確認しました。Empress は、ソフトウェアの違法コピーコミュニティでよく知られているアダルトゲームのブランドです。また、あるユーザが、動画共有プラットフォームで「リーグ・オブ・レジェンド -League of Legends」のクラック版を配布すると称していました。動画の説明には、コンテンツのダウンロード方法を含む投稿につながるTelegram URLと、実行ファイルを含むRARアーカイブにつながるMediaFire URLが含まれていました。このファイルは「empress.exe」と名付けられ、人気のソフトウェア違法コピーのリソースからダウンロードされたように見え、”正規”のものであるように見えました。

empress.exeを宣伝するYouTubeの説明

EmpressビデオからリンクされたTelegram

「Empress」テーマを使用した特定された動画には、ファイルのダウンロードとインストール方法に関する視覚的な説明が含まれており、被害者がそれに沿って簡単に操作できるようになっていました。

マルウェアの詳細とC2活動

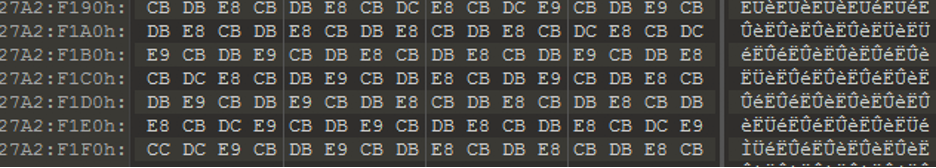

YouTube動画の説明文に、パスワードで保護された圧縮実行ファイルへのMediaFire URLを含まれており、そのURLからマルウェアが配布されたのが観察されたすべてのケースでは、.rarファイル自体のサイズは小さいものの、圧縮されたペイロードは常に約800MBのものでした。これは、実行ファイルにかなりの量のパディング(無意味なデータを追加してデータ量を大きくする処理)が入れ込まれていることを示しています。多くのツールは、ファイルサイズが大きいファイルをスキャンしないため、一般的なアンチウイルスやサンドボックスの回避テクニックとして知られています。

以下の通り、16進エディターでファイルを開くと、ペイロードのかなりの部分にわたって、かなりの量の16進バイトが繰り返されているのがわかります。

16進エディタで識別される繰り返されている無意味なバイト

またサンドボックス解析により、ペイロードがVidarであることが判明しました。Vidarは、Telegram、Steam Community、Tumblrなどのソーシャルメディアやコミュニティフォーラムを使用してコマンド&コントロール(C2)の指示を受け取ります。いずれの場合も、C2アカウントは、英数字の集合を含むユーザー名またはアカウントの説明と、縦パイプで終わるIPアドレスで作成されています。

先に確認された「empress.exe」ファイルの例では、SteamとTelegramのC2サンプルはどちらもC2 IPの宛先は異なりますが、同じ先頭識別子「got4a」を持っていました。

Steam C2 プロファイル

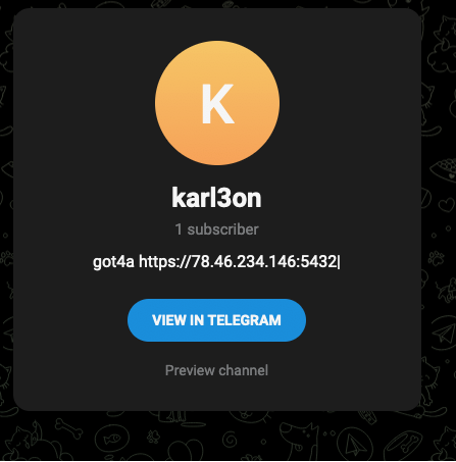

Telegram C2 プロファイル

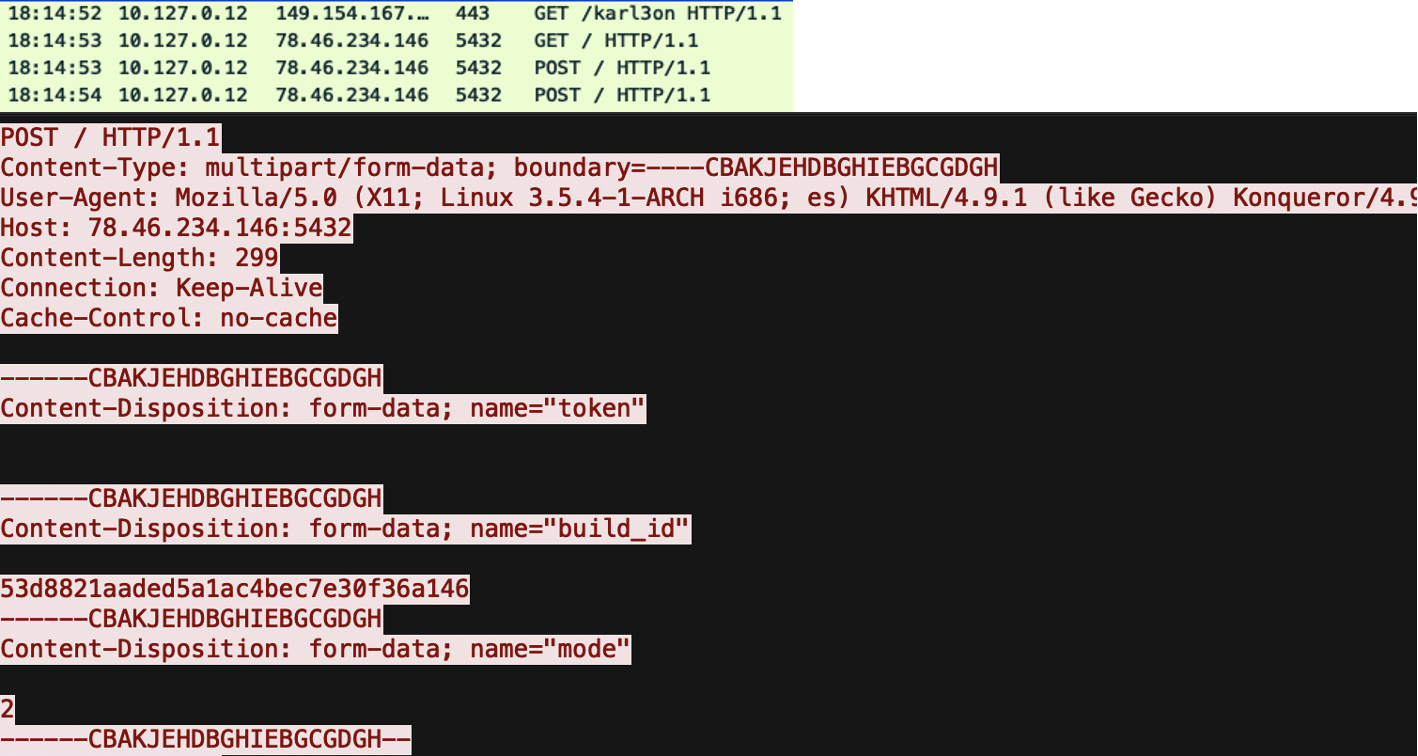

C2のIPアドレスが取得された後、3秒以内に標準的なVidar/StealCのC2活動を観察しました。

Vidar Stealer C2 チェックイン PCAP

ソーシャル・プラットフォームをC2に利用することで、マルウェアがネットワーク・トラフィックに紛れ込むことができます。

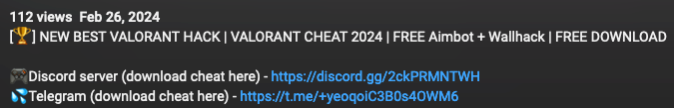

Discordサーバーによる配信

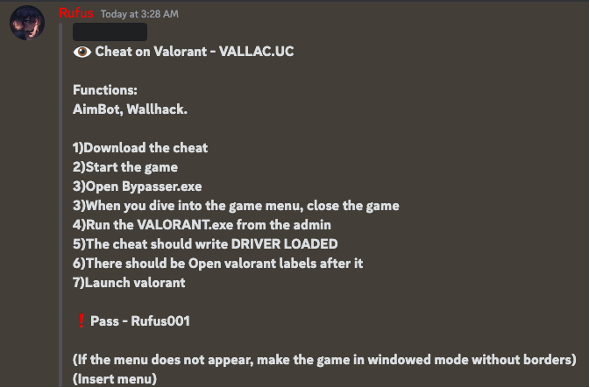

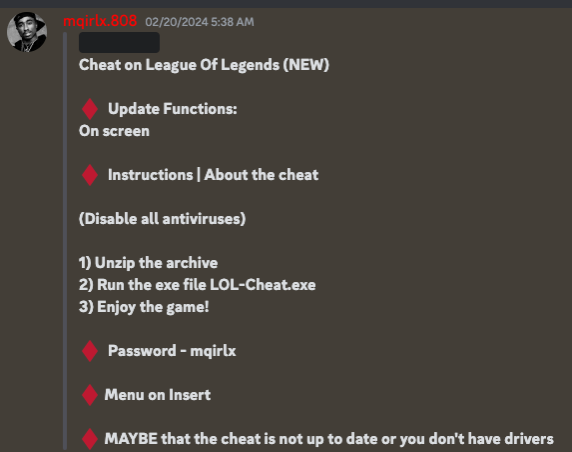

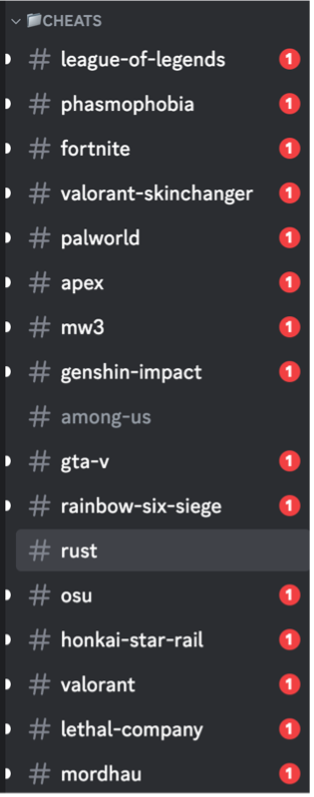

MediaFireのURLとは異なる、YouTubeの動画説明を介したもう1つのペイロード配布手法は、DiscordのURLです。プルーフポイントは、攻撃者がゲームごとに異なるマルウェアを持つDiscordサーバを作成し、管理していることを確認しています。動画の説明文にあるDiscordリンクは、ダウンロード可能なファイルをホストするDiscordチャンネルにユーザーを誘導し、ダウンロードとインストールの方法を説明します。

YouTube動画の説明文にDiscordのリンクを含まれている

このリンクは、攻撃者のDiscordへの投稿につながっている

Discordサーバーの別の投稿では、ゲームのチートをダウンロードするためにアンチウイルスを無効にするよう指示しています。

アンチウイルスの無効化や、ゲームのチートをダウンロードする方法に関する説明

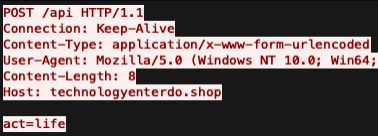

Discordサーバーでダウンロード可能なファイルは複数あり、それらは異なるビデオゲームに関連しています。上記の投稿は、マルウェアにつながる圧縮実行ファイル「valoskin.zip」につながっていました。最終的に、このサーバー上のペイロードはLumma Stealerを配信しました。以下は、実行ファイルからのC2トラフィックの一部のスクリーンショットです。

Lumma C2 トラフィック - Emerging Threats SID 2049836 により検出

注目すべきは、Discordサーバーの管理者が数週間ごとにペイロードを更新していることです。

Discordサーバー管理者による、新しい「チート」がリリースされた際の投稿

”サポートする”ゲームリスト

結論

プルーフポイントは、YouTube を介して情報窃取ツールを配布する複数の異なる活動クラスターを観測しており、この活動を追跡された攻撃者やグループをアトリビューション(攻撃者の紐づけ)をするものではありません。しかし、悪意のあるペイロードに誘導する URL を掲載するために動画の説明を使用したり、アンチウイルスを無効にするための指示を提供したり、検出を回避するために肥大化させた類似のファイルサイズを使用したりするなど、使用されている手法は酷似しています。動画コンテンツ、ペイロードの配信、偽装手法の類似性から、プルーフポイントは、この攻撃者は一貫して非企業ユーザーを標的としていると評価しています。

プルーフポイント社は現在、特定されたYouTubeアカウントがどのように侵害された可能性があるかについては把握しておらず、YouTubeはプルーフポイント社の調査チームが報告したアカウントを迅速に削除しています。

エンドユーザーは、このようにゲームのチートや有料機能を無効にするために役立つコンテンツに興味があるユーザーを罠にはめる、攻撃テクニックに注意する必要があります。

IoC (Indicators of compromise / 侵害指標)

|

Indicator |

Description |

Family |

First Seen |

|

dd0f7e40960943820da54ef28e1ffafb |

spoofer.exe |

Lumma |

2024/03/04 |

|

2c1e42d5e1eaf851b3b1ce14f6646a94 |

Ring-1.exe |

Lumma |

2024/03/08 |

|

e1f4c125e7ec9e784198518ade924a40 |

bypasser.exe |

Lumma |

2024/02/26 |

|

679dff0691158b5367ef511a57e7a1fc |

VALORANT.exe |

Lumma |

2024/02/26 |

|

477a4bbb17eb966c637f1fbdb5219fbf |

setup.exe |

Vidar |

2024/02/16 |

|

82574182bfe062e72bb750ee1e641e08 |

Setup_Pswd_1234.rar |

Vidar |

2024/02/16 |

|

associationokeo[.]shop |

C2 Domain |

Lumma |

2024/02/20 |

|

detectordiscusser[.]shop |

C2 Domain |

Lumma |

2024/02/21 |

|

edurestunningcrackyow[.]fun |

C2 Domain |

Lumma |

2024/03/05 |

|

lighterepisodeheighte[.]fun |

C2 Domain |

Lumma |

2024/03/05 |

|

pooreveningfuseor[.]pw |

C2 Domain |

Lumma |

2024/02/20 |

|

problemregardybuiwo[.]fun |

C2 Domain |

Lumma |

2024/02/20 |

|

sideindexfollowragelrew[.]pw |

C2 Domain |

Lumma |

2024/01/10 |

|

technologyenterdo[.]shop |

C2 Domain |

Lumma |

2024/02/21 |

|

turkeyunlikelyofw[.]shop |

C2 Domain |

Lumma |

2024/02/20 |

|

hxxps://mediafire[.]com/folder/ol5512r4mova/Setup |

Payload URL |

Vidar |

2024/02/16 |

|

hxxps://t[.]me/karl3on |

C2 URL |

Vidar |

2024/02/16 |

|

hxxps://steamcommunity[.]com/profiles/76561199637071579 |

C2 URL |

Vidar |

2024/02/16 |

Emerging Threats signatures

Vidar

2036316, 2038523, 2038524, 2049203, 2038525, 2035873, 2043334, 2033066, 2044788, 2025431, 2035911, 2029236, 2034813, 2047626, 2047627, 2044245, 2044244, 2044246, 2044249, 2044248, 2044247, 2049087, 2036667, 2033163, 2036654, 2049253, 2047625, 2044243, 2851826, 2853039, 2853038, 2842708, 2855525, 2841407, 2841237, 2841406

Lumma

2050952, 2050957, 2050996, 2050999, 2051473, 2051480, 2051544, 2051547, 2051551, 2051555, 2051470, 2051477, 2051545, 2051548, 2051549, 2051553, 2050953, 2050958, 2050974, 2050976, 2051552, 2051556, 2050955, 2050960, 2051482, 2051483, 2049958, 2049959, 2050998, 2051001, 2050956, 2050961, 2048936