SharePoint Online/OneDriveでは、ユーザーが悪意のあるリンクをクリックする確率は最大で7倍

企業はすでにクラウド利用に移行しつつありますが、攻撃者も同じくクラウドに移行しています。攻撃者はユーザーアカウントを乗っ取り、そのアカウントを悪用して組織内を横方向に移動(ラテラルムーブメント)したり、データを盗んだり、ビジネスパートナーや顧客に不正な送金を依頼したりします。クラウドとEメールのインフラを悪用し、悪意のあるコンテンツをクラウド上に保存して、そこからコンテンツを配布するのです。攻撃者は侵害したユーザーの連絡先情報を悪用し、メール履歴を調べて信頼関係を把握し、組織にマッピングします。ファイル共有などの現代の従業員の働き方を悪用することで、これまで以上に効果的な攻撃を行う事ができます。事実、プルーフポイントの調査によると、正規のMicrosoftドメインでホストされている悪意のあるSharePoint OnlineおよびOneDriveのリンクについては、ユーザーがクリックする確率がそれ以外のリンクへのクリックに比べ7倍高いことがわかっています。

2020年の前半に、プルーフポイントは悪意のあるSharePoint OnlineおよびOneDriveリンクを含む590万通におよぶEメールメッセージを検出しました。これらのメッセージは悪意のあるURLを含むメッセージのサンプル全体の約1%しか占めていませんでしたが、ユーザーがクリックする率では13%以上を占めていました。これらのユーザーの特徴は以下の通りです:

- 悪意のあるSharePointリンクをクリックする確率が4倍高い

- 悪意のあるOneDriveリンクをクリックする確率が11倍高い

またこれらのメッセージは、Microsoftの企業顧客ベースの大部分を占める5,500を超える侵害されたテナントから配信されていることもわかりました。このように広範で効果的なサイバー攻撃の手法については、詳しく調べる価値があります。

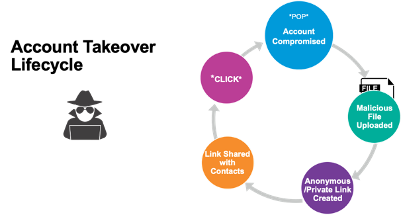

悪意のあるSharePoint/OneDriveリンクとアカウント乗っ取りのライフサイクル

SharePointを利用したフィッシングは多くの場合、クラウドアカウントの侵害から始まります。アカウントを制御下に置いた後、攻撃者は悪意のあるファイルをアップロードし、ファイルの共有権限を「公開」に変更して、新しい匿名リンクを誰とでも共有できるようにします。攻撃者はリンクをEメールで送信するか、ユーザーの連絡先または外部アカウントを含む他の標的アカウントにリンクを共有します。受信者がファイルを開いて埋め込まれた悪意のあるリンクをクリックするとフィッシングが行われ、サイクル全体が再び動き始めます。これらの攻撃は、データの盗難やサプライチェーン詐欺などにつながる可能性があります。

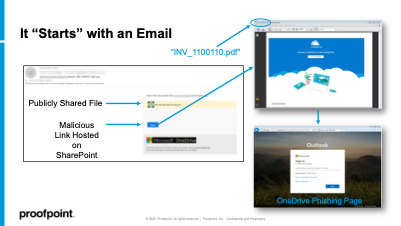

PDFを使った例:

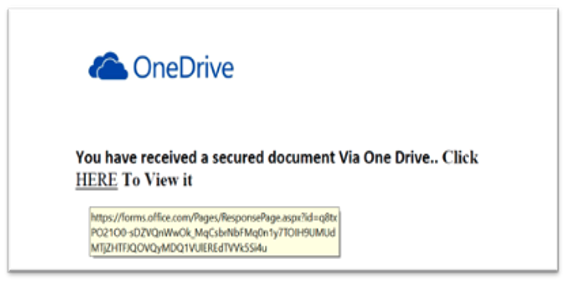

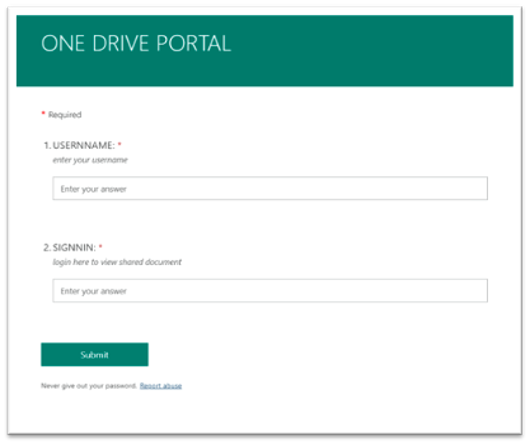

この例では、ユーザーは請求書のように見えるpdfファイル(INV_1100110.pdf)への共有リンクを含むEメールを受信します。ユーザーがPDFファイル内のリンクをクリックすると、OneDriveサインインページにみせかけたフィッシングサイトに移動します。

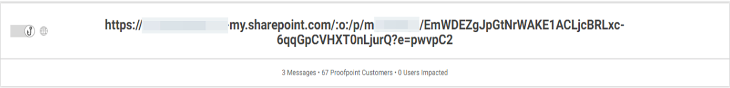

共有ドキュメント内のリンクはユニークなリダイレクトURLである場合があり、これはURLレピュテーションのリポジトリには存在しないため、検出が難しい場合があります。

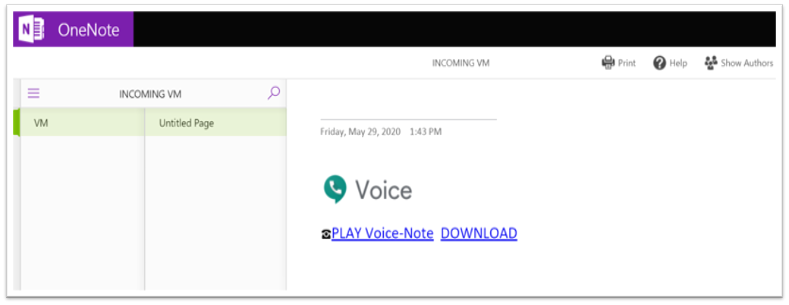

OneNoteを使った例:

これは、ボイスメールを装った悪意のあるOneNoteファイルをSharePointでホストしている攻撃の例です:

悪意のあるOneNoteファイルはダウンロードしてサンドボックス解析できないため、これも問題になる場合があります。検出には追加の処理(埋め込まれたリンクを分析できるようにするためにWebスクレイピングを行う)が必要になります。

Microsoft Formsを使った例:

この例では、サイバー犯罪者は公に共有されているMicrosoft Formsファイル(偽のログインページ)へのリンクを含むWord文書を共有していますが、これはOffice 365の認証情報を収集するためのものです。この攻撃は正規のMicrosoftサービスを利用しており、純粋なソーシャルエンジニアリングであるため、Eメール環境とクラウド環境の両方に対する可視性を持たない限り検知は困難で、ブロックとリスクの低減はさらに困難なものになります。

また、あるテナントで悪意のあるコンテンツをホストし、別のテナントのVIPアカウントなどの侵害されたアカウントを利用する攻撃者もいます。信頼度の高いユーザーアカウントが悪意のあるリンクを共有することで、攻撃成功の可能性が高まります。また、2番目のテナントで侵害されたアカウントが発見されても、最初のテナントでホストされている悪意のあるファイルは削除されません。そのため、攻撃は持続します。

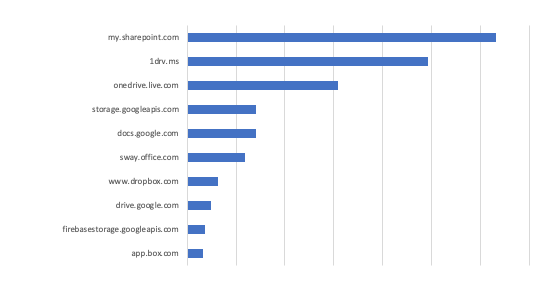

トップ10:悪意のあるリンクをクリックさせるコラボレーションサービスのドメイン

攻撃者によって悪用されるコラボレーションサービスは、SharePoint OnlineとOneDriveだけではありません。以下のグラフは、ホストされた悪意のあるリンクをクリックさせたドメインの今年上半期のトップ10です。注目すべきは、レポートやニュースレターなどのインタラクティブコンテンツを作成および共有するための新しいMicrosoftアプリであるSwayです。そして2つ目はストレージで、ファイル(ソフトウェアパッチなど)をホスティングするGoogleapisが、攻撃者のテクニカルサポート詐欺などに悪用されています。

Eメールとクラウドのハイブリッド脅威に対する防御

SharePointやOneDriveフィッシングなどのハイブリッド攻撃から防御するために、組織はEメールとクラウドの脅威経路全体を可視化し、攻撃チェーンに包括的に対処する必要があります。非常に攻撃されている人々(VAP)と、彼らが組織にもたらすリスクを理解しなければなりません:

- 優先度の高い脅威の標的になっているのは誰か

- ユーザーを攻撃するためにどのような手法が使われているか

- 悪意のあるリンクをクリックしたのは誰か

- クリックしやすいのはどのユーザーなのか

- どのアカウントが侵害されているか

- どの侵害されたアカウントが疑わしいファイルアクティビティを示しているか

Proofpoint Targeted Attack ProtectionとCASBは、Eメールとクラウドのセキュリティに「人」を中心としてセキュリティを構築するアプローチをもたらし、以下のような高度な分析を使用して、これらの攻撃からクラウドアカウントを保護します:

- SharePoint、OneDrive、Google Drive、Dropboxなどのコラボレーションサービスからのリンクを含むEメールメッセージを予測してサンドボックスで解析

- あらゆるデバイスまたはネットワーク上のユーザーを保護し、クリックするたびにリアルタイムのサンドボックスを提供するようにURLを書換え

- 侵害されたアカウントの検知と修復

- 不正なログインを防止したり、危険なログインに多要素認証を適用したりするための人それぞれに応じた適切なセキュリティを施すアダプティブ アクセス コントロール

- アカウント乗っ取り後のファイルおよびメールボックスのアクティビティを検知して緩和

さらにProofpoint Security Awareness Trainingは、的を絞り脅威インテリジェンスによって強化される教育を提供し、SharePointやOneDriveフィッシングなどの高度な攻撃に直面したときに、ユーザーが確実に適切な対応をとれるようにします。

もっと詳しく:

プルーフポイントがMicrosoft365の優れたセキュリティおよびコンプライアンスツールを使用してユーザーとデータを保護する方法については、こちらをご覧ください。 CASBの使用例の詳細については、ホワイトペーパー「Proofpoint CASBアダプティブアクセスコントロール」をダウンロードしてご覧ください。

●あわせて読みたい