従来のVPNは20年以上前に考案されたものです。当時は、すべての企業アプリがローカルデータセンターでホストされ、ほとんどの従業員はオンプレミスで仕事をしていました。クラウドインフラ、仮想化、 マイクロサービスアーキテクチャはどこにも存在せず、サイト中心のセキュリティモデルは、遠隔で働くごくわずかな経営幹部を企業のデータセンターにつなぐためだけに機能していました。

しかし、現在は状況が違います。保護を目的としたVPNが設計されたネットワーク境界は、実質的に消滅してしまいました。一般的な企業には、Amazon AWSのようなパブリッククラウドでホストされているアプリケーションが何十、何百もあることがあります。数名のリモート従業員ではなく、自宅、ホテル、空港、顧客先から仕事をしているユーザーはかなりの数に上ります。最近の研究では、70%の社会人が1週間のうちに最低1日、53%は1週間の最低半分はリモート勤務であることを発見しました。

現在の会社の分散ネットワークへのリモートアクセスを可能にするためには、新しいソリューション、いわゆる「次世代VPN」が必要です。Gartner社によると、「企業のアクセス要件は、アプリケーションのダイナミクス、クラウド導入・合併などにより、一段と複雑になっています。この複雑さを切り抜けるために、技術者はソフトウェア定義の境界を意味するSDP (Software Defined Perimeter) を検討すべきです。これは企業アプリへのアクセスを容易にすることを強みとしています。」

本記事では、SDPを従来のVPNに代わる魅力的な代替システムとしてご紹介します。SDPは、組織がユーザー全員のリモートアクセスセキュリティの標準化し、それをより経済的に拡張することで、潜在的な攻撃リスク低下をできるようにします。

Session Description Protocol (SDP)とは?

SDP (Software Defined Perimeter) は、ソフトウェア定義の境界を意味し、企業アプリへの安全なアクセスを可能にするネットワークセキュリティフレームワークです。

従来、「境界」という用語は、非武装地帯(DMZ)やファイアウォールなどのネットワーク境界や要素と関連付けられているので、よく混乱を招きます。しかし、やや混乱させる用語ながらも、SDPは正反対のアプローチを取ります。固定境界によって外界と企業ネットワークを分離する従来のアーキテクチャとは異なり、SDPは各ユーザーとそのユーザーがアクセスするリソース間に1対1のネットワーク接続を動的に構築します。無許可のネットワークリソースは全て、アクセスできません。

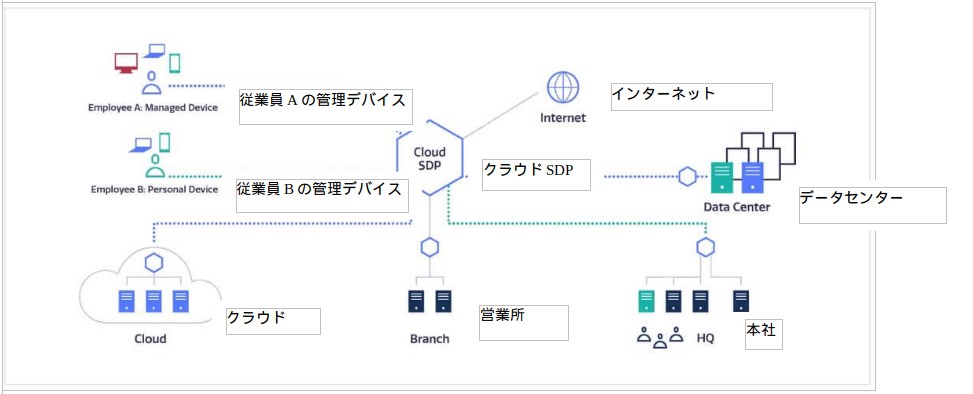

その名が意味するように、SDPはエンドユーザーデバイス、ゲートウェイ、コントローラやサーバー上のソフトウェアに実装されます。スタンドアローン製品(データセンターに配置されたオンプレミス型)またはサービス(クラウド上でホスト)のいずれかの方法で展開できます。

本記事では、サービスとして届けられるクラウドSDPに焦点を当てて行きます。

1. SDPセキュリティでさらに厳重な安全性

SDPは、データアクセス上で厳重なコントロールを提供し、企業ネットワークへの攻撃対象やリスクを減らします。

ネットワーク中心vs ゼロトラスト

ネットワーク中心のセキュリティモデルへの依存は、VPNにおけるセキュリティ上の最大の制約になります。従来は、リモートユーザーが認証されるとそのユーザーは信頼できるとみなされます。その結果、VPNアクセスは過度に許容され、タスク完了に必要とされる以上に、リモートワーカーにネットワークアクセスを許可します。ネットワークリソースが必要以上に見えるようになり、過度に脆弱となって攻撃を受けやすくなります。

一方で、SDPはIDベースのゼロトラストアプローチを取り、各ユーザーデバイスのカスタムポリシーを強化します。各接続は「信頼できない」ものとして取り扱われるため、継続的に認証されます。ユーザーには固有のIDがあり、IT管理者は、ユーザーとそのユーザーがアクセスのする必要があるリソース間の1対1の接続に対して許可を与えなければなりません。すべての未許可のネットワークリソースは単に見えなくなります。

DDOS攻撃に対するリスク度合い

従来のVPNゲートウェイは、偵察方式で発見されて、分散型DoS (DDoS) 攻撃の被害に遭うことがあります。オンプレミス型のSDPソリューション、つまりクラウド型のSDPには、偵察攻撃は基本的に不可能です。

アクセス能力

IDベースのセキュリティに加え、一部のSDPソリューションは、Forrester社が「次世代アクセス (NGA) 能力」と呼んでいる拡張機能を提供します。それには次のようなものが含まれます。

- アクセスとユーザー行動間の相互関係:例えば、IDベースのネットワーキング技術を利用した、パケットレベルでユーザーおよび/またはデバイスの継続的な認証と検証する機能

- 多要素認証:アクセス脅威低下のための機能

- シングルサインオン (SSO) :ID管理集中化のための機能

VPNの過度に寛容なアクセスとは異なり、SDPはIDベースの制限付きアクセスを強化します。ここでは、従業員Aはデータセンターとクラウドでそれぞれ1つのアプリケーションにアクセス可能ですが、従業員Bは本社で1つのアプリケーションにしかアクセスできないことを示しています。

2. 複数のアプリとクラウドへの同時アクセス

VPNは、ハイブリッドなクラウドや分散クラウドコンピューティング向けには一切設計されていません。リモートで働く営業担当者が、データセンターの製造システム、AWSでホスティングされたサプライチェーンアプリ、AzureでホスティングされたCRMシステムなどへの各アクセスが必要なことは、珍しいことではありません。

このような複数のアプリ、クラウドへのアクセスを多くのユーザーが利用できるよう大規模に促進することは、VPNでは簡単ではありません。本社を介してリモートユーザーのトラフィックを中継(バックホール)して、関連性のあるパブリッククラウドに送り返すのでは意味がありません。代わりに、複数のパブリッククラウドに直接安全なアクセス設定をするとしても、管理しきれません。

エンドユーザーの観点からすると、VPNを使ってリモートで複数のアプリで仕事をすることは、さまざまなリソースに接続と切断を繰り返す面倒な作業だと言えます。場合によっては、ユーザーが複数のVPNクライアント間を切り替える必要もあります。

対照的に、SDPアーキテクチャは、本質的に複数のアプリ、クラウトへのアクセスに対応し、クライアントが多数のアプリケーションとサービスエンドポイント間で並行して暗号化トンネルを構築・維持できるようにします。

「新システムを使うと、どのデータセンターにあるかどうかに関わらず、各ユーザーは自分に必要な特定のアプリケーションだけを見られます。当社の各データセンターにでVPNを管理するのに比べて、ITチームにとってもユーザーにとっても、これははるかに簡単で便利です。」ケーススタディを読む

![]()

3. 簡易的な管理

VPNの管理は、企業アプリがクラウドに移行するにつれて、複雑性が急激に増しています。クラウド導入時、クラウドインスタンスをひとつしか使用しないことは稀です。多くのSaaSベンダーでは、IT担当者が複数のクラウドプロバイダーの何十、何百ものインスタンスへのアクセスを提供しなければならず、それはすべてのインスタンスにおいてVPNを展開、構成、維持するということです。

管理者が専用VPN接続を通して、AWSやAzure上で200のVPC(仮想プライベートクラウド)にアクセスを提供しなければならないSaaS企業を考えてみてください。各AWS VPC向けの仮想プライベートゲートウェイの設定に加え、各オフィス、各ゲートウェイデバイスで、対応する設定ファイルをインストールして維持する必要があります。これはあっという間に管理の大きなコストとなってしまいます。

データセンターでも事情は変わりません。VPNはインターネットトラフィックを管理する外部ファイアウォールとアクセスコントロールリストを管理する内部ファイアウォール間に置かれることが多いです。一貫性のあるセキュリティポリシーを維持するために、これらのポリシーをデータセンター間で同期しなければなりません。

SDPはいくつものデータセンターやクラウドを展開する際に、劇的に簡単な管理・運用を提供します。クラウドの管理コンソールにより、管理者はSDPプラットフォームに各ネットワークリソースを一度搭載すれば、その後にクラウドですべてのポリシーを一元的に管理でき、さまざまなロケーションで設定と同期の必要がありません。すべてのロジックおよびセキュリティ定義はSDPクラウドプラットフォームで実行されるので、データセンターやVPCで設定やメンテナンス、アップデートはほとんどありません。

同じように、新たなリモート従業員のオリエンテーションもVPNと比較してはるかに簡単です。管理者が役割に応じて新規ユーザーにセキュリティポリシーを割り当てた後、ユーザーがブラウザからアプリケーションにアクセスするためのリンクを送ったり、SDPクライアントをインストールすることができます。

「当社はあっという間に成長していますが、このソリューションは我々の成長に合わせて十分に堅牢かつ柔軟に対応してくれています。新規顧客のオリエンテーションも簡単で、我々が必要とするきめ細かなセキュリティを保証します。」

![]()

4. エンドユーザーエクスペリエンスの向上

企業向けVPNを使用していた人にとって、遅くて信頼できないパフォーマンスはよくあることです。仕事に複数のデータセンターやクラウドインスタンスのいくつかのアプリケーションが関係する場合、さらにひどくなります。この場合、各リモートアプリケーションへの接続、切断を余儀なく繰り返すことになります。

SDPを使うと、ユーザーエクスペリエンスは劇的に向上します。まず、SDPクライアントは多くのアプリケーションへの同時接続を維持し、トラフィックを適切な目的地へ透過的にルーティングします。それによって、ユーザーは場所に関係なく、同時に複数のアプリケーションを使用することができます。

クラウドベースのSDPソリューションは、SDPゲートウェイ (またはPoP: Point-of-Presence) をグローバルに提供することができ、遅延を減らして、データのルーティングを最適化します。遠くのデータセンターやクラウドに接続する代わりに、ユーザーは自動的に最寄りのPoPに接続されるため、地理的な位置に関係なく、パフォーマンスとサービスの質の向上を実感できます。

5. コストを削減しつつ、スケーラビリティを向上

企業向けVPNの導入・維持の総コスト (TCO) は、急激に増えています。仮想(または物理)のファイアウォールVPN機器は高価なことがあり、データセンター、クラウドインスタンス、リモートユーザーのそれぞれの数が増えると、企業は成長に合わせて容量を追加購入しなければなりません。VPN機器の継続的な更新とメンテナンスにIT管理者が時間を費やすのも追加のコスト要因となります。

それにもかかわらず、VPNの最大の隠されたコスト要因は、エンドユーザーの技術サポートのためのIT担当者とヘルプデスクの時間です。それはVPNクライアントソフトウェアの設定と構成のほか、継続するトラブルシューティングに及びます。

一方で、SaaS SDP ソリューションは、需要の増加に応じて追加のサーバーやソフトウェア不要で即座に拡張できます。クラウドに展開されたSDPソリューションは、グローバルなPoPのバックボーンを活用し、先行投資や継続的なメンテナンス不要で、何百万人もの同時ユーザーに拡張できます。ITサポートなく、独立してインストールできる簡単なSDPクライアントを提供し、場合によっては、管理されていないデバイス持ち込みの契約社員などの一時的なリモートワーカーにクライアントレスオプションも提供します。

概要:従来のVPN vs SDP

次の段階に移る – VPNからSDP製品 へ

VPNからSDPソリューションへの移行には、ご利用のITインフラを全面的に見直す必要はありません。それどころか、まったく変更する必要はありません。

Meta Networksは、Google社のBeyondCorpアプローチを採用し、どのネットワークインフラやアプリケーションの変更もせずに、SDPを導入できます。リモート従業員、契約者、顧客に対して、従来のVPNが不要で特定のウェブやレガシーアプリケーションへの便利できめ細かなアクセスをより強固なセキュリティと提供できます。