今現在、自宅から仕事をしているユーザーの中には、企業ネットワークレベルのセキュリティが提供されていない人がいます。あるいはVPNにリモートで作業する全員に対応できるだけのキャパシティが無かったり、一部のユーザーには会社支給のPCが行きわたらず、代わりに個人用デバイスを使用していたりします。さらに悪いことに、攻撃者はCovid-19(新型コロナウイルス)フィッシングルアーを悪用してユーザーのクレデンシャルを盗み、アカウントを乗っ取ろうとしています。国家や州政府が「外出禁止」などの厳しいCovid-19対策を導入したため、これらの条件が短期間に揃ってしまいました。

Proofpointがクラウドアプリケーションへの安全なリモートアクセスを支援

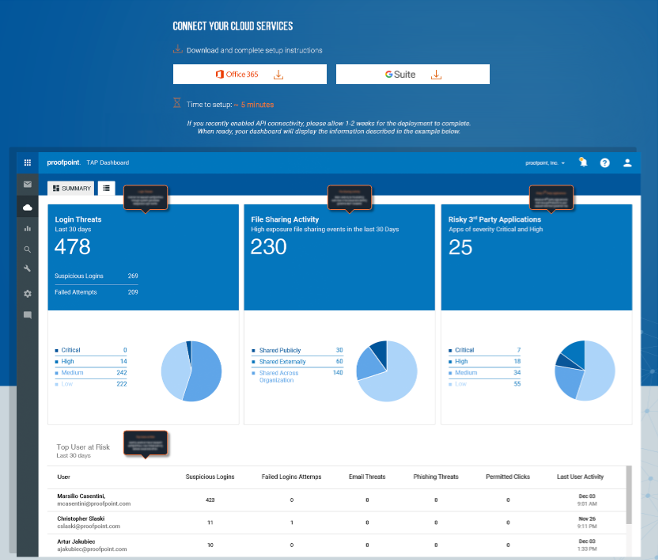

クラウドアプリケーションとデータへのリモートアクセスを保護することが、これまでになく重要になっています。Proofpointは危険なアクセスを検出し、クラウドサービスのセキュリティ制御を自動化します。Proofpoint Targeted Attack Protection(TAP)のお客様は、Office 365とG SuiteをAPI経由で連携させ、侵害されたアカウントを監視できます。TAPを使用すると、共有範囲の広いファイルや、メール、カレンダー、連絡先、ファイルへの過度のアクセス権を持つサードパーティ(OAuth)アプリなど、その他のリスクに関する可視性も得られます。TAPのクラウドアイコンをクリックして、以下のモジュールにアクセスしてください:

アカウントの乗っ取りを防ぐために、Proofpointは修正機能とアダプティブなアクセス制御を提供します。Proofpoint Cloud Account Defense(CAD)およびCloud App Security Broker(CASB)のお客様は、追加料金なしでアダプティブアクセス制御をご利用頂けます。これらの制御は、実装が簡単でID管理ソリューションとすぐに統合できるSAMLゲートウェイを介して配信されます。また、リアルタイムのDLP機能を実装して、データセキュリティ体制を強化することもできます。これらの機能を使用して、ユーザーのロールやデバイス(管理対象と非管理対象)、およびユーザーと攻撃者についての脅威インテリジェンスに基づき、リスクベースでポリシーを適用できます。ここでは、Proofpoint CASBを使用してクラウドアカウントとデータのセキュリティ制御を自動化するための手順を示します。

アクセスポリシーを設定して適用を自動化する3つのステップ

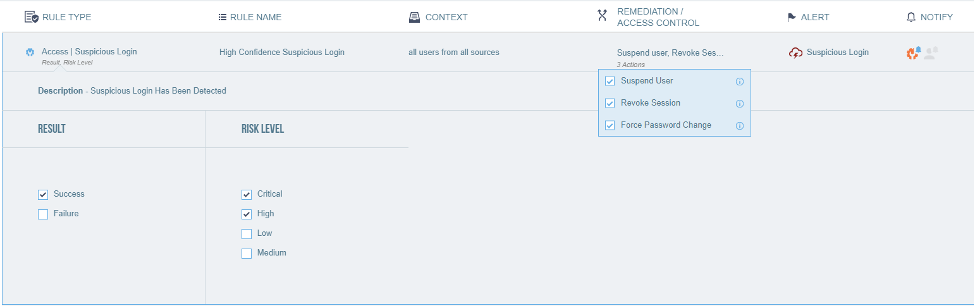

ステップ1:リスクの高い不審なログインを自動的に修正またはブロック

Proofpointが脅威インテリジェンスとユーザー行動の分析に基づいてリスクの高い不審なログインを検出した場合、管理者に通知した上でクラウドセッションを取り消すか、ユーザーアカウントを一時停止するか、パスワードの変更を強制することができます。Office 365を使用していてハイブリッドなActive Directory環境がある場合、Proofpoint CASBと統合されたProofpointのセキュリティオーケストレーションソリューションであるThreat Response Auto-Pullを使用して、オンプレミスのActive Directoryでこれらの制御を行う事ができます。

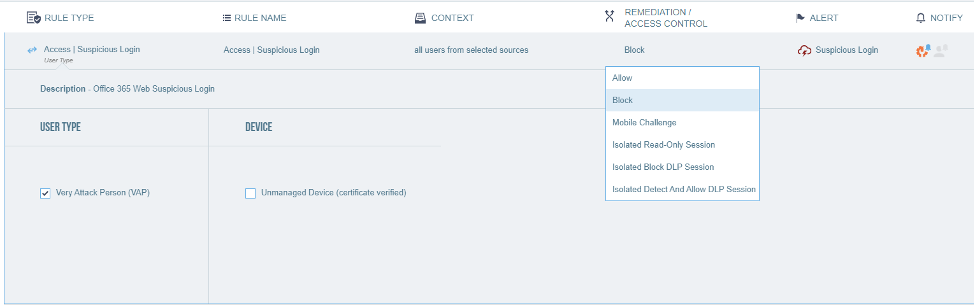

すでにProofpointで攻撃者のシグネチャがわかっている場合は、CASBのアダプティブアクセス制御を使用して、これらの危険性の高い不審なログインを防ぐこともできます。Proofpointは、数千万のアカウントについて疑わしいログインを追跡しており、クラウドの脅威を最もよく理解しています。たとえばCASBが不審なログインを検出した場合、攻撃されやすいユーザーのアカウントへのアクセスをブロックすることができます:

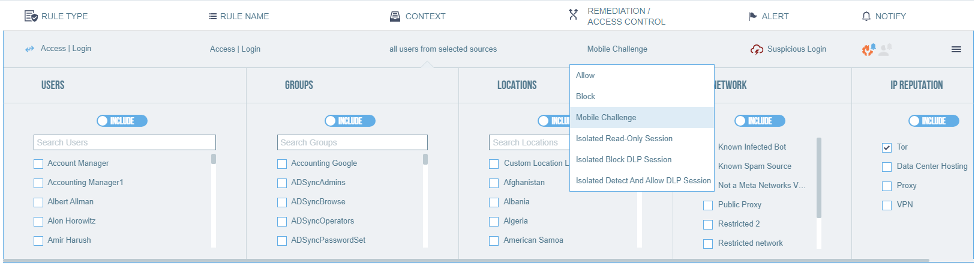

手順2:リスクのあるリモートユーザーのコントロールを強化

クラウド側がユニバーサルアクセスを有効にしているからといって、企業もすべてのユーザーにアクセスを許可する必要はありません。Proofpointは、頻繁に攻撃にさらされたり特権を持っていたりするユーザーについて、アダプティブなアクセス制御を適用できます。たとえばユーザーがProofpointの人中心の脅威インテリジェンスによってVAP(Very Attacked Person)として特定された場合、Tor(匿名)サーバーなどの危険なIPアドレスからのログインをブロックします。Proofpointは、IPレピュテーションに関する独自の脅威インテリジェンスを利用して、Torアドレスからのログインを検出します。または、自国以外の場所からログインしている場合は、モバイルチャレンジによる多要素認証(MFA)をVIP(たとえば企業幹部や特権情報にアクセスできる人)に要求することもできます。実際、管理者には、リモートからクラウドアプリにアクセスする場合は常にVPNを使用するよう要求するほうが良いでしょう。企業ネットワークとVPNのIP範囲を定義して、承認されたネットワーク上にいる管理者のみがアクセスできるようにします。

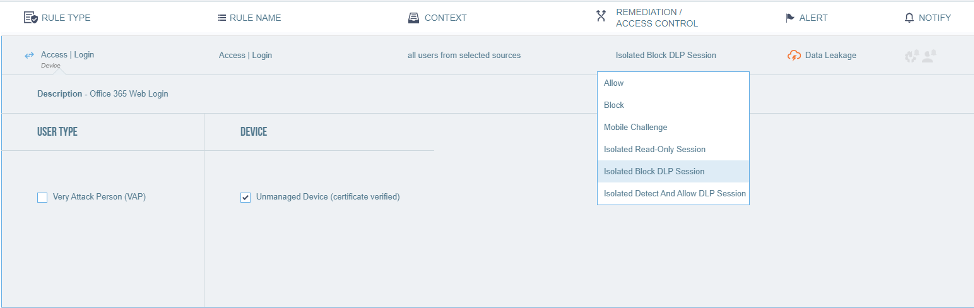

ステップ3:管理対象外のデバイスからのデータへのアクセスを制御

Proofpoint CASBはデバイス証明書を検出し、管理されていないデバイスのデータセキュリティポリシーを作成できるようにし、Proofpoint Browser Isolationとの統合を介してリアルタイムに制御を行います。たとえば、リモートユーザーがネットワークに接続しておらず、管理されていないデバイスにファイルをダウンロードしようとする場合には、Proofpoint Browser Isolationを使用してWebトラフィックを分離し、アップロードとダウンロードをブロックしてリードオンリーセッションのみを許可します。ユーザーが企業ネットワークから、またはVPN経由でアクセスしている場合は、ユーザーのWebトラフィックを分離し、DLP違反についてファイルをスキャンして、機密データを含むファイルのみをブロックします。これらのルールを広範囲に適用するか、リスクと信頼のバランスがとれるよう調整するかを選択できます。

もっと詳しく

Proofpoint CADおよびCASBのアダプティブアクセスコントロールを実装することで、クラウドアプリケーションへのリモートアクセスを保護することができます。このエージェントレスのセキュリティアーキテクチャにより、ソリューションを数日でインストールして構成できます。興味がある場合は、Proofpointの担当者にお問い合わせください。