本ブログは、英語版ブログ「https://www.proofpoint.com/us/corporate-blog/post/recent-nanocore-activity-attackers-spend-us1999-attack-manufacturing」の翻訳です。

最近Proofpoint Threat Insightチームは、偽のインボイス(請求書)をルアーとして使用する中規模のメールキャンペーンを観測し、その中に注目に値する2つの要素を発見しました。

第一に、このキャンペーンはさまざまな業界を標的にしていますが、その中でも特に製造業が狙われていることです。Proofpointでは特に、10月にドイツの製造業をターゲットにした1か月間のキャンペーンに注目しています。

第二に、これらの攻撃が、侵害されたシステムに「NanoCore」として知られるリモートアクセス型トロイの木馬(RAT)を埋め込むことです。NanoCoreは、闇フォーラムで19.99ドルという価格で取引されているマルウェアであり、低価格である上に使いやすさに重点を置いた設計になっているため、攻撃者は安価にNanoCoreを入手し、即座にマルウェアキャンペーンを開始できます。NanoCoreは多数の脅威アクターによって長年にわたって利用されており、これはProofpointが18か月前に広範なRATの分布を観測し始める前から続いています。

製造業はサプライチェーンが複雑で、ネットワークインフラの変化も激しいため、NanoCoreやその他のマルウェアにとって魅力的で、潜在的に狙われやすい業界ということができます。

攻撃の概要

この攻撃キャンペーンは製造業のみを狙ったものではありませんでしたが、Proofpointでは製造業が特に重点的に狙われたことを確認しました。

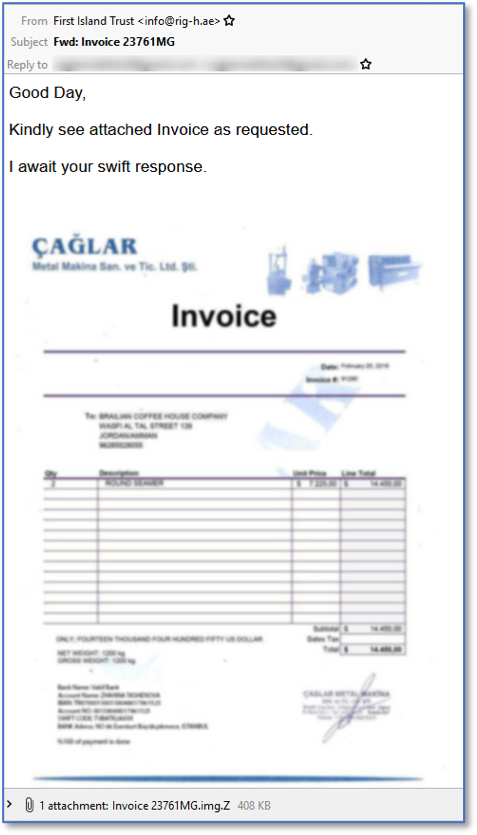

このキャンペーンは、ターゲットが図1に示すような偽のインボイスルアーを受け取ることから始まります。

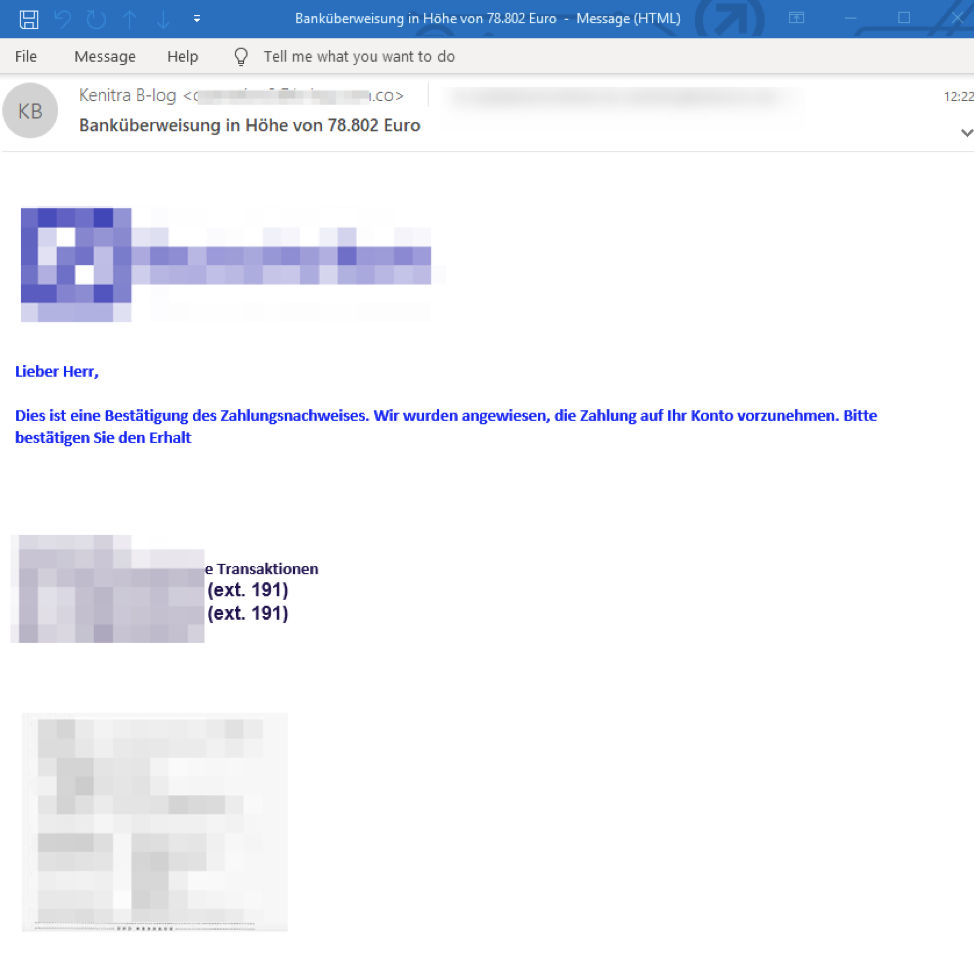

図2は、ドイツ語のNanoCoreインボイスルアーです。

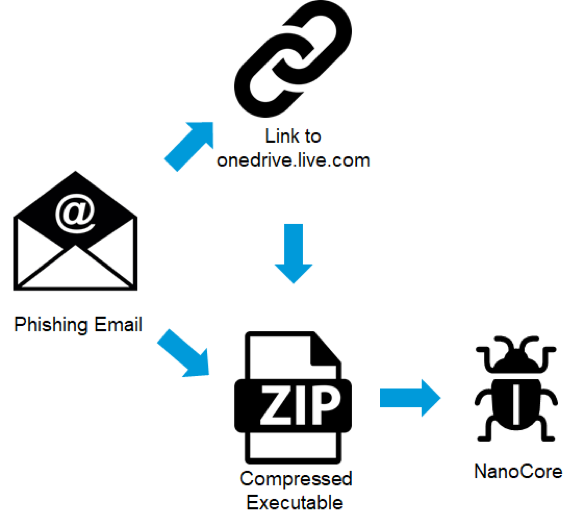

Proofpointの研究者が観測した攻撃は、悪意のある添付ファイルとURLの両方の組み合わせを使用していました。悪意のある添付ファイルには圧縮された実行可能ファイル(「.Z」拡張子を使用)が含まれており、悪意のあるリンクは受信者がonedrive.live.comでホストされているマルウェアをダウンロードするよう誘導します。

攻撃シーケンスを図3に示します。

ユーザーがリンクをクリックして実行可能ファイルをダウンロードするか、添付ファイルを実行すると、NanoCore RATがシステムにインストールされます。

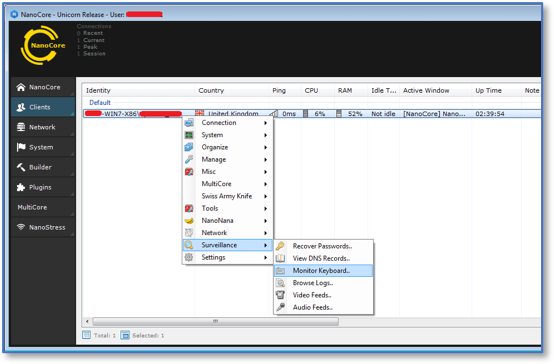

NanoCoreはリモートアクセス型トロイの木馬であり、その機能にはライブおよびオフラインでのキーロギング、任意のシェルコマンドの実行、デスクトップおよびWebカメラのスクリーンショットの取得、任意のファイルのアップロードおよび/またはダウンロードが含まれています。基本的には、NanoCoreは攻撃者がシステムを完全に制御できるようにし、通常は被害者に知られないままにネットワーク上に存在し続けます。

NanoCoreの概要

NanoCoreが備えている機能は特別なものではなく、これらの機能はほとんどのRATで共通にみられるものです。しかしNanoCoreを他と差別化しているのは、その低コストと使いやすさです。

ProofpointのThreat Insightチームは、NanoCoreが闇フォーラムで19.99米ドルという低価格で販売されていることを発見しました。これはクライムウェアの中でも比較的安い部類です。

低コストに加えて、NanoCoreは他と比べて使いやすいマルウェアです。図4は、NanoCoreのコントロールパネルですが、そこではシステムを侵害した後にNanoCoreが攻撃者に提供するさまざまなツールと機能を見ることができます。

製造業が直面するNanoCoreの脅威

低コストと使いやすさが、NanoCoreのマーケットでの人気を支えています。悪意と共に持続的に使用され、攻撃が成功した後も攻撃者は多くの制御が可能で、ネットワーク上に存在し続けます。

ProofpointのThreat Insightチームは、一般的な傾向として、攻撃が成功した後もRATを継続的に利用するというトレンドが続いていることを確認しています。これは、RATが持続的に存在し続け、攻撃者が侵害されたシステムを悪用して収益を得るための最大の柔軟性を提供するからでしょう。

NanoCoreを使用した最近のキャンペーンは、この傾向と一致しています。

攻撃者がこれらの攻撃で製造業を特に狙っているという事実は、この業界の企業が監視を強化するための行動を起こすことに役立つはずです。これらの攻撃で見られるように、攻撃者は攻撃のためのツールに必ずしも多くのお金を費やしているわけではありませんが、本物そっくりのインボイスをルアーとして使用していることは、彼らが警戒側と同じだけのレベルでビジネス的な洗練度を維持していることを示しています。