本ブログは、英語版ブログ「https://www.proofpoint.com/us/threat-insight/post/proofpoint-q3-2019-threat-report-emotets-return-rats-reign-supreme-and-more」の翻訳です。

概要

Proofpointは、APT攻撃から世界中の組織を守るための継続的な取り組みの一環として、毎日50億通を超える電子メールメッセージ、数億件のソーシャルメディア投稿、および2億5,000万個以上のマルウェアサンプルを分析しています。

Proofpointの研究者は、電子メール、ソーシャルメディア、およびWebを横断して洗練された脅威を常に監視し、モニタリングしています。これにより、今日のサイバー攻撃の戦術、手法、および手順(TTP:Tactics, Techniques, and Procedures)のどこに注目し、分析するかについての独自のインサイトを得ることができます。

本レポートでは、Proofpointの大規模な顧客ベースおよびより広範な脅威ランドスケープの観測に基づき、Proofpointの研究者が注目する脅威、トレンド、重要なポイントを明らかにし、組織が現代の攻撃に対抗し、新たな脅威を予測し、セキュリティ意識を向上させるために使用できる実用的なインテリジェンスを提供します。また本レポートでは、調査内容と結果に加えて、組織が人、データ、ブランドを保護するための推奨手順も提供します。

重要なポイント:RATとバンキングマルウェアが落ち込みを埋める一方で

Emotetが復活

以下は、2019年第3四半期の重要なポイントです。

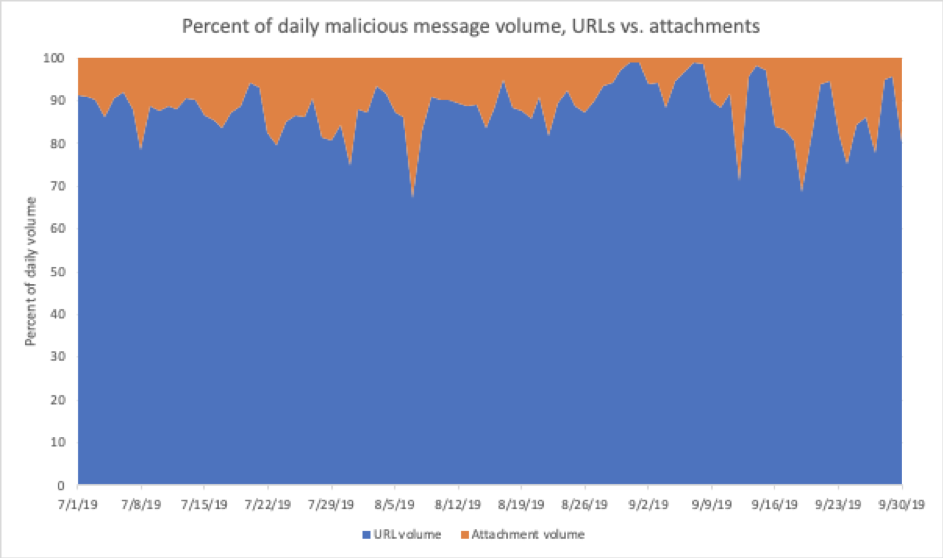

- 悪意のあるURLを含むメッセージと悪意のある添付ファイルを持つメッセージを合わせた不正なメッセージ全体のうち、悪意のあるURLを含むメッセージが88%を占めています。これは第2四半期からわずかに増加しましたが、全体としては2019年を通した傾向と一致しています。

- 不正なメッセージ全体の数は第2四半期に比べて40%近く減少しましたが、これは主に第3四半期のほとんどの期間(最初の10週間)、Emotetが活動を停止していたためです。

- 不正なメッセージ全体の数が減少しているにもかかわらず、バンキング型トロイの木馬とRATは第2四半期と比較して、それぞれ18%と55%増加しました。

- ランサムウェアは、主にTroldeshとSodinokibiを配布した小規模なキャンペーンを除き、悪意のある電子メールの主要なペイロードとしてはほとんど観測されませんでした。

- Emotetは9月中旬に復活し、第3四半期の不正なメッセージ全体のほぼ12%を占めました。

- 攻撃者は、マルバタイジング攻撃とURLベースの電子メール攻撃の両方でKeitaro Traffic Distribution System(TDS)を悪用しました。この攻撃は、攻撃者の行動を隠蔽してエクスプロイトキットを含む複数の攻撃経路を悪用するために、より複雑な攻撃チェーンとリダイレクトを使うという最近のトレンドに沿っています。

- セクストーション(性的脅迫)は第3四半期も引き続き広範に見られましたが、ソーシャルエンジニアリングや詐欺に依存する代わりに、被害者の閲覧行動の証拠を攻撃者に提供する可能性のあるマルウェアが出現しました。

- 不正ドメインの26%以上がSSL証明書を使用しています。これはWeb全体の平均の3倍以上の割合です。

概要

重要な統計値:悪意のあるペイロードの15%はリモートアクセス型トロイの木馬(RAT)で、45%はバンキング型トロイの木馬でした。それぞれ2019年第2四半期の6%と23%から増加しました。

2019年第2四半期のマルウェアランドスケープで最も注目すべき出来事は、5月末のEmotetボットネットの活動停止でした。そして第3四半期で最も注目すべき出来事は、9月中旬のEmotetの復活です。Emotetは9月の最後の2週間だけしか活動していないにも関わらず、規則的な大量のキャンペーンにより、第3四半期全体の悪意のあるペイロードの11%以上を占めました。しかしEmotetがほとんどの間停止していたため、第3四半期の全体的なメッセージの量は第2四半期に比べて39%減少しました。

同時に、マルバタイジングを起点とし、多くの場合Keitaro Traffic Distribution System(TDS)を悪用する、より高いレベルのWebベースの脅威が観測されました。被害者はRIGまたはFalloutエクスプロイトキット(EK)のインスタンスにリダイレクトされ、その後ローダーとバンキング型トロイの木馬やRATなどを含むセカンダリペイロードがドロップされます。

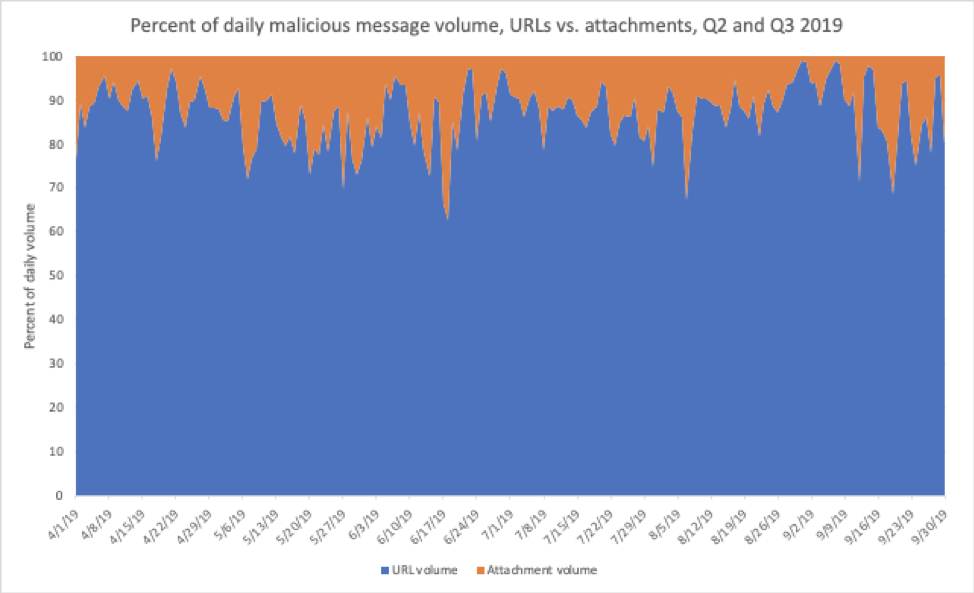

悪意のあるURLを含むメッセージと悪意のある添付ファイルを含むメッセージの割合は第2四半期と第3四半期でほとんど変わっておらず、URLベースのマルウェアが圧倒的に多いという傾向が続いています。全体として、悪意のあるURLを含むメッセージの量は不正なメッセージ全体のほぼ88%(第2四半期と比較して2ポイント増加)に達しています。これは、ビジネス環境においてクラウドベースのファイルおよびドキュメントの共有が進んでいるという状況を、攻撃者が適正に理解していることを示しています。これらのURLに関連付けられた感染チェーンもますます複雑になっており、URLベースの脅威を使って攻撃者がリダイレクト層の下に脅威を隠蔽する新しい手法も見つかっています。

数字で見るマルウェア

重要な統計値:URLベースの悪意のあるメッセージは、第3四半期のすべての悪意のあるメッセージの88%を占めました

図1と図2は、6月と9月の添付ファイルベースの悪意のある電子メールの急増を除いて、第2四半期から第3四半期にかけてURLベースの電子メール脅威が圧倒的に優位だったことを示しています。前述のように、第2四半期と第3四半期では最終ペイロードが大幅に変化したにもかかわらず、URLベースの悪意のあるメッセージは第3四半期の悪意のあるメッセージ全体の88%を占めました。

図1:添付ファイルベースのペイロードとURLベースのペイロードを使用した悪意のあるメッセージの相対量(インデックス値、2019年第3四半期)

図2:添付ファイルベースのペイロードとURLベースのペイロードを使用した悪意のあるメッセージの相対量(インデックス値、2019年第2四半期および第3四半期)

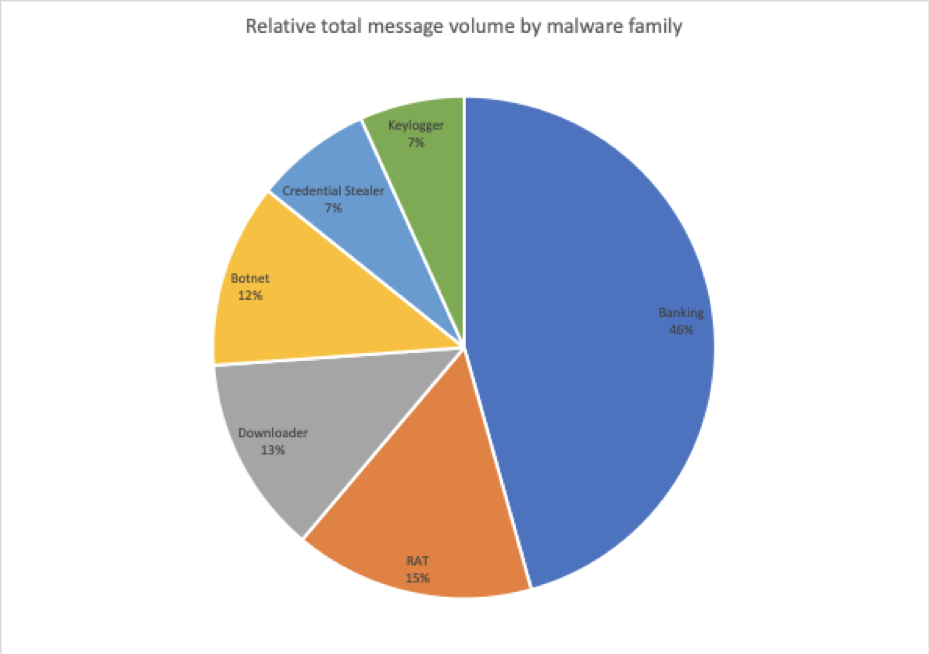

図3は、第3四半期のマルウェアファミリごとのメッセージボリュームの全体的な分布を示しています。ボットネットファミリの中で最大の配信元であるEmotetが、第3四半期の最初の10週間は活動していなかったため、バンキングトロイの木馬とリモートアクセストロイの木馬(RAT)が代わって支配的なペイロードになり、悪意のあるペイロード全体の61%を占めました。

図3:2019年第3四半期の主要なマルウェアファミリの相対的なメッセージ量

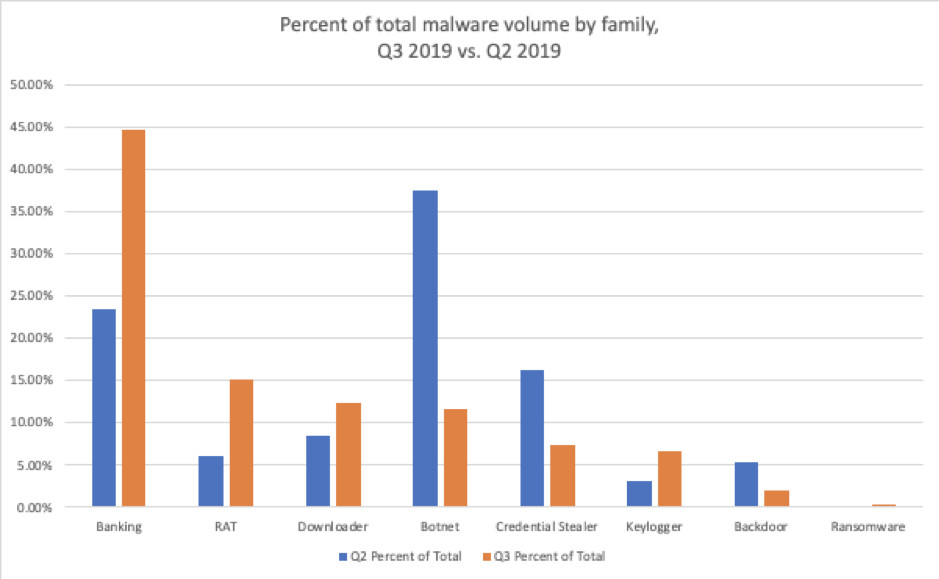

Q2の最初の2ヶ月間は、Emotetが活動していました。Q2からQ3のペイロードの変化を図4に示します。大量配信するアクター(Emotet)の活動停止に起因する悪意のあるメッセージの全体的な減少にもかかわらず、バンキング型とRATは絶対的なメッセージ量の点でも増加しました。しかし攻撃者は、クレデンシャルの収集、偵察の実施、ネットワーク上でのラテラルムーブメント、そしていつでも好きなときにセカンダリペイロードを配布できるように、侵害されたマシンに検出されずに常駐できるように設計された多機能マルウェアの配布に引き続き注力しています。

図4:マルウェアファミリごとの悪意のあるメッセージ量の推移

最近の四半期のトレンドと同様に、第3四半期もランサムウェアはほとんど観測されませんでしたが、ランサムウェアを主なペイロードとするメッセージは第2四半期に比べてわずかに増加しました。これは主に、TroldeshとSodinokibiの小さなキャンペーンによるものです。特定のクレデンシャルスティーラーの活動は減少しましたが、さまざまなクレデンシャルを盗むためにRATおよびバンキング型トロイの木馬の利用が増えており、脅威アクターは特殊なマルウェアの代わりに堅牢なモジュール式のツールを利用する傾向を強めています。

Emotetの復活前に、バンキングマルウェアとRATが落ち込みを埋め合わせ

重要な統計値: 悪意のあるメッセージの量は全体的に減少したものの、バンキング型トロイの木馬とRATは、第2四半期に比べてそれぞれ18%と55%増加しました。

第3四半期の悪意のあるメッセージの全体的な量は39%減少しましたが、これは主にEmotetの規則的な大規模キャンペーンが四半期のほとんどの間停止していたためです。図4に示すように、バンキング型トロイの木馬の相対量は、第3四半期に21ポイント増加しました。RATの相対量は、Q2に対して9ポイント増加しました。しかしこれらの増加は、全体量の低下による相対的なものではありません。バンキング型トロイの木馬の絶対量は18%増加し、RATはQ2で観測された絶対量よりも55%増加しました。

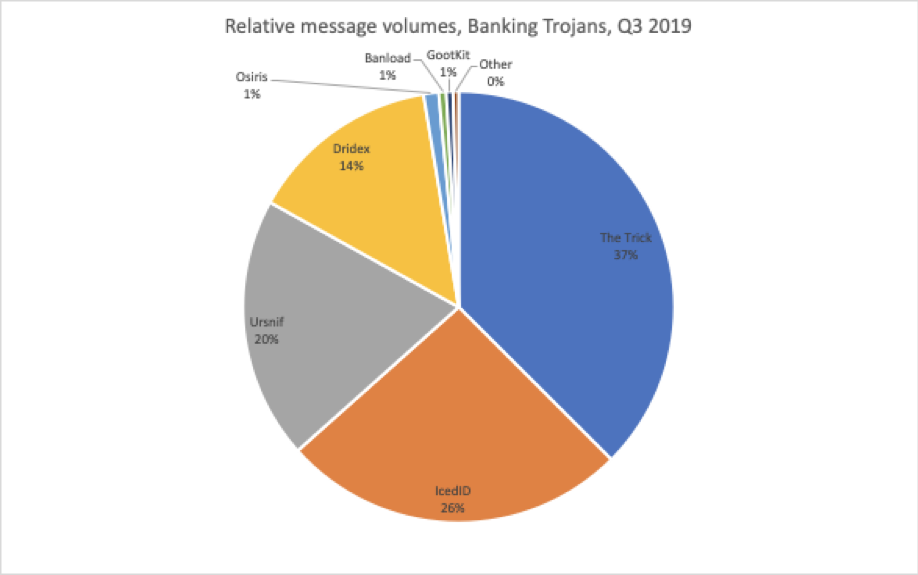

第3四半期には多くのアクターがバンキング型トロイの木馬を配布しましたが、特に2つのアクター(ProofpointがTA556およびTA544として追跡しているアクター)が大規模なUrsnifキャンペーンで量を稼ぎました。他のアクターは一貫してThe Trick(Trickbotとしても知られています)を配布し、TA516として追跡しているアクターは、四半期を通じてIcedIDを頻繁に配布しました。図5に示すように、これら3つで、第3四半期のバンキング型トロイの木馬ペイロードの83%を占めています。

図5:第3四半期に電子メール経由で配信されたバンキング型トロイの木馬の相対的ボリューム

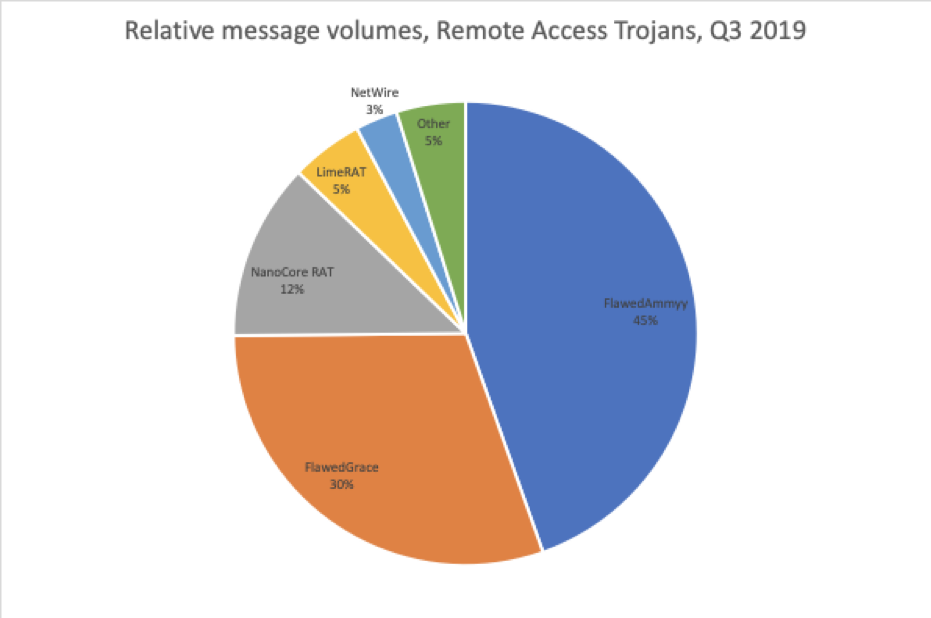

同様に、日常的にRATを配布するアクターもますます増えています。しかしTA505は、大規模なFlawedAmmyおよびFlawedGraceキャンペーンにより、Q3のすべてのRATペイロードの75%を占めました(図6)。

図6:第3四半期に電子メール経由で配信されたRATの相対的ボリューム

Emotetが9月に復活

重要な統計値: 9月中旬の復活以来たった2週間で、Emotetの攻撃ボリュームは第3四半期のすべての悪意のある電子メールのほぼ12%を占めました。

Proofpointが「TA542」として追跡している非常に活動的なアクターは、2017年半ばから2019年5月1日までの間にEmotetボットネットを配信する数百回におよぶ大規模なキャンペーンを行いました。最終的に、これらのキャンペーンはすべての主要な地域(南北アメリカ、西ヨーロッパ、アジアおよび中東)を標的とし、あらゆる業界に向けて、合わせて数千万通のメッセージを配信しました。

2年間の規則的な配布とバンキング型トロイの木馬から堅牢なモジュラーボットネットへの進化の後、マルウェアは2019年の夏の間、休止状態にあるように見えました。しかし、ボットネットは9月に再び目覚め、第3四半期末には全世界でのキャンペーンが完全に復活しています。

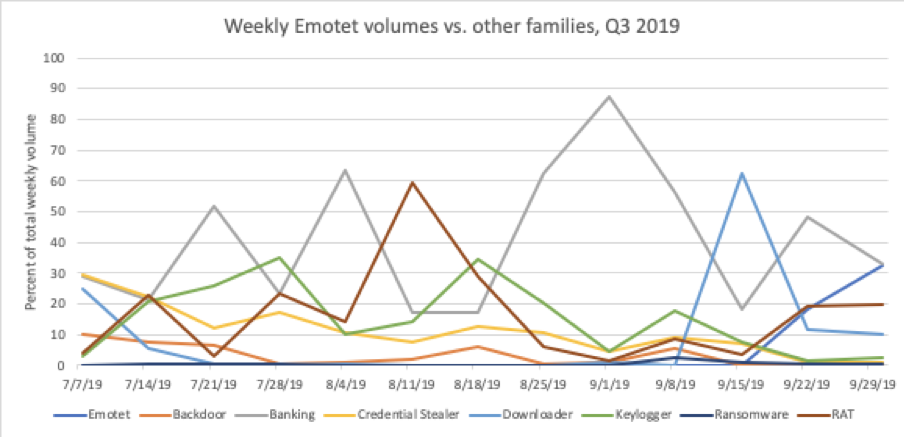

図7:第3四半期のマルウェアメッセージの総メッセージに対する割合(Emotetと他のすべてのアクティブなファミリの比較)

TA542によるキャンペーンが9月16日に再開されたとき、彼らは過去と同じモデルに従いました:地域毎に標的を絞った現地語のルアー(餌)と商業ブランドを使い、多くは金融系の内容で、悪意のあるドキュメントか同様のドキュメントへのURLを含み、ユーザーがマクロを有効にするとEmotetがインストールされるというものです。

TA542は第3四半期の最後の2週間で、Emotetに感染させるURLまたは添付ファイルを含む数百万通ものメッセージを配信しました。その量は、Emotetだけで悪意のある電子メールサンプルのほぼ12%を占めるほどでした。

2019年の第3四半期におけるTTPの最も重要な変化としては、新しい標的国(イタリア、スペイン、日本、香港、およびシンガポール)の追加が挙げられます。一方で米国、カナダ、英国、ドイツ、オーストラリアなどの長年の標的国も攻撃を受け続けています。

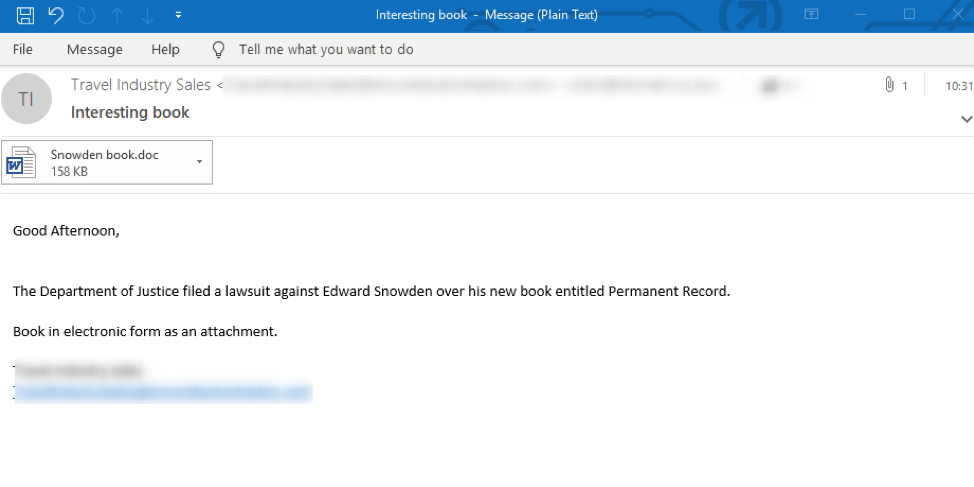

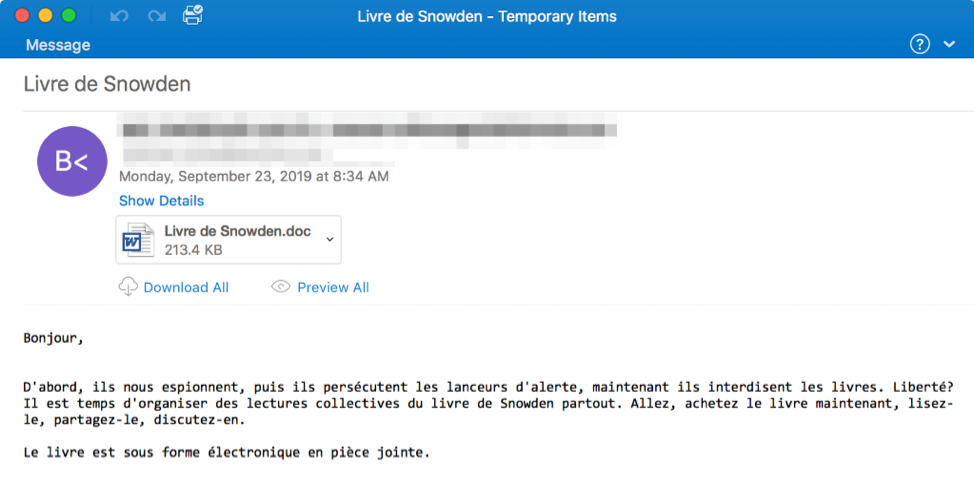

注目すべきは、この攻撃グループは9月23日のキャンペーンで最新のニュースに関連した「スノーデン」ルアーを使用したことです。このアクターは2018年には時候および時事をテーマにしたメールルアーを使用していましたが、2019年に入ってからはより一般的な金融関連のルアーに移行していました。今回、昔の慣行に戻ったようです。

図8:米国および英国の組織をターゲットとする英語の電子メール。添付ファイルを開封すると、EmotetをダウンロードするVisual Basic / Microsoft Wordマクロの実行を受信者に促します

図9:フランス語とスイスの顧客を対象としたフランス語の電子メール。添付ファイルを開くと受信者にEmotetをダウンロードするVisual Basic / Microsoft Wordマクロを実行するように促します。またProofpointは、ドイツ語、カスティーリャ語、スペイン語などの、標的を絞ったジオターゲティングメールを観測しました

Emotetには専用のバンキングモジュールがありますが、TA542は自作のダウンローダーモジュールを使用してサードパーティのマルウェアやスパミング、クレデンシャルの窃取、ネットワークでの拡散、およびメールアドレス収集のための追加モジュールをロードします。停止から復活して後のこの行動は、2018年半ばにこのアクターがEmotetのバンキング機能の使用を停止してボットネットの他の機能に焦点を移した行動を思い出させ、malware-as-a-serviceのように見える運用を続けています。

セクストーションキャンペーンは人的要因を悪用し、新しいマルウェアも活用

重要な統計値:セクストーションは第3四半期も広く行われており、ソーシャルエンジニアリングや詐欺の手法に依存する代わりに、脅威アクターにコンテンツ閲覧の証拠を提供する可能性のあるマルウェアが出現しました。

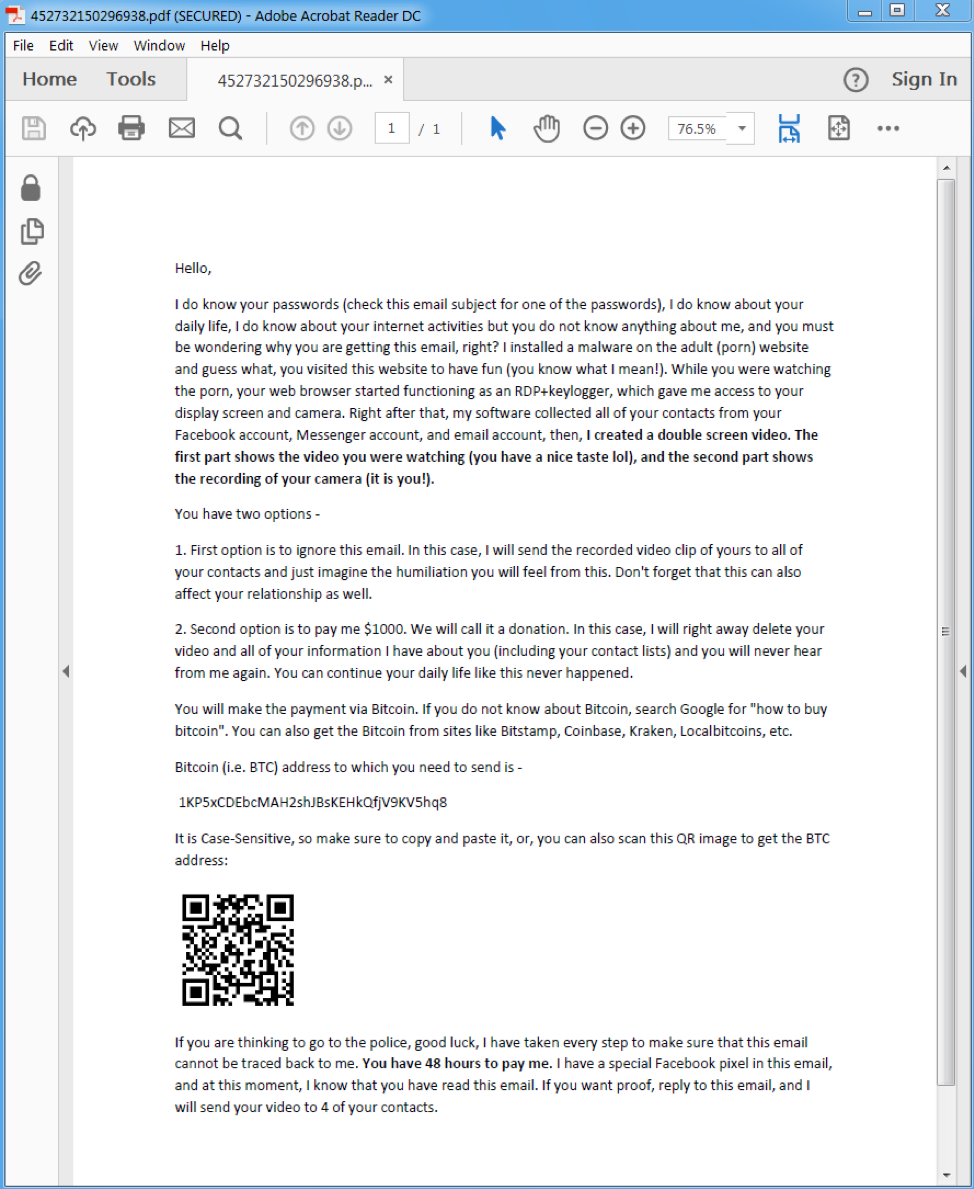

第3四半期には、ソーシャルエンジニアリング手法を使う伝統的なセクストーションのインスタンスが広範囲で観測されましたが、最近のPsiXBotでも見られたような、被害者コンテンツを閲覧しているところを盗撮したビデオや盗まれたクレデンシャルなどを送りつける可能性のあるマルウェアベースのキャンペーンも観測されました。こういった攻撃は、被害者が脅迫メールの求めに応じてお金を支払ってしまう確率を引き上げます。

9月7日から14日に行われたキャンペーンを含む多くのキャンペーンで、アダルトコンテンツを閲覧しているところを盗撮した「他人に見られたくないビデオ」やキーロガーの履歴を公開されないように、ビットコインによる支払いを要求する添付ファイル(通常はPDF)が受信者の電子メールおよびソーシャルメディアのコンタクトリストに送信されました。

図10:セクストーションソーシャルエンジニアリングアクターによるビットコインの支払いを要求するメール添付ファイルのサンプル

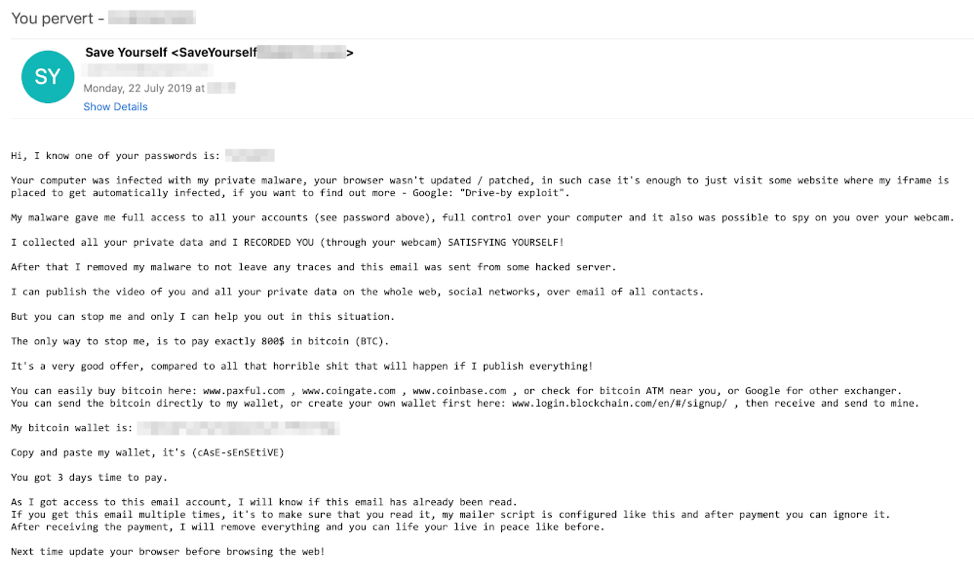

注目すべきキャンペーンも、Phorpiexボットネット経由で配信されました。第3四半期に行われたPhorpiexセクストーションキャンペーンでは、実際の証拠の代わりにソーシャルエンジニアリングを使用して、受信者をセクストーション詐欺で騙そうとしました。これらの電子メールの件名には次のものが含まれています:

- Can publish everything(すべてを公開できます)

- Dirty video of you(あなたの恥ずかしいビデオ)

- I know everything(私は全てを知っています)

- I recorded you(あなたを録画しました)

- Pervert(変態)

- Recorded you(録画しました)

- Save yourself(自分を救いましょう)

- Seen everything(すべてを見ました)

- Video of you(あなたのビデオ)

- You better pay me(支払った方が良いですよ)

- You got recorded(あなたは録画されました)

- You pervert(あなたは変態です)

- Your chance(あなたのチャンス)

- Your privacy(あなたのプライバシー)

図11:Phorpiexスパムエージェントによって送信された悪意のあるソーシャルエンジニアリングメールの例

第3四半期にProofpointの研究者は、従来型のソーシャルエンジニアリングベースのセクストーション攻撃に加えて、はるかに強力な脅迫能力を持つマルウェアを観測しました。マルウェアの1つであるPsiXBotは、悪意のある電子メールの添付ファイルとWindowsエクスプロイトキットを介してインストールされたリモートアクセス型トロイの木馬(RAT)を使って9月にステルス通信機能を拡張し、新しい「PornModule」を追加してセクストーションの能力を高めたのです。

他のマルウェアキャンペーンで最近観測された機能と同様に、このマルウェアモジュールには、開いているウィンドウのタイトルを監視するために使用されるポルノ関連のキーワードを含む辞書が含まれています。ウィンドウタイトルがキーワードと一致すると、感染したマシンでオーディオとビデオの記録が開始されます。ビデオは「.avi」拡張子で保存されてC&Cサーバーに送信され、(恐らく)恐喝目的に使用されます。

このモジュールは不完全であるように見えますが、将来のリリースで変更される可能性があります。私たちは、PsiXBotとより広いランドスケープの両方でこの活動の監視を続けます。

Keitaro TDSがRIGおよびFalloutエクスプロイトキットに新たな命を吹き込む

重要な統計値: 脅威アクターは、数百万通のマルバタイジング攻撃と悪意のあるURLベースのメッセージでKeitaro TDSを悪用しました。

最近Proofpointはいくつかの悪意のある電子メールキャンペーンとそれら専用のマルバタイジングキャンペーンを観測しました。これには、Keitaro TDSとさまざまなエクスプロイトキット(EK)を利用して検出を回避する一連のマルウェアへのリンクが含まれます。Keitaroのようなトラフィック配信システム(TDS)は、Webトラフィックをインテリジェントにルーティングするソフトウェアとサービスのパッケージであり、高度な柔軟性と制御能力を脅威アクターに提供します。Keitaro自身はオンライン広告主などが使用する正規のサービス(https://keitaro[.]io)ですが、悪意のある目的でWebトラフィックをセグメント化しようとするマルバタイザーやその他のアクターも頻繁に利用しています。

ユーザーが悪意のある電子メール内でKeitaroサイトへのリンクをクリックすると、次の場所にリダイレクトされます:

- エクスプロイトキットを介した感染につながるマルバタイジングサイトへ

- 圧縮されたVBSやホストされたJavaScriptなどの悪意のあるファイルへ

- 正規のサイトへ

またProofpointは、マルバタイジングに遭遇したユーザーがKeitaro経由でEKに転送されるなど、Keitaroが従属的な活動を行っていることも観測しました。

リダイレクトは、以下のような多くの要素に基づいて行われます:

ブラウザのバージョン

地理的位置

OS / プラットフォーム

携帯キャリア

Keitaroを使用してマルウェア調査機関やサンドボックスの兆候を検出することができ、その場合はブラウザを正規のサイトにリダイレクトさせることで悪意のあるリダイレクトが検出されないようにすることができます。Keitaroには多くの正規のアプリケーションも存在するため、組織が独自のポリシーでこれを考慮することはできますが、過剰な誤検知を生成させずにサービスを通過するトラフィックを単純にブロックすることは、ほぼ不可能です。

8月、Keitaroはユーザーを地域や潜在的な脆弱性に応じて、多くの場合はマルバタイジングを介してFalloutまたはRIG EKにリダイレクトし、最終的に次のようなマルウェアの感染を引き起こしました:

AZORult(ServHelperをダウンロードすることもあります)

CoinMinerをダウンロードするPredator the Thief

KPOT

SystemBC

Osiris

Chthonic

Vidar Stealer

Danabot "40"をダウンロードするAmadey

Vidarをダウンロードする

Amadey

Gootkit

Onliner

Proofpointは悪意のあるアプリケーションの即時検出能力を改善し、悪意のある電子メールキャンペーンのURLを書き換えて無効化するため、Keitaroを積極的に監視しています。

ドメインの脅威

重要な統計値: 第3四半期に検出された不正ドメインの26%が安全な証明書を備えていました。

URLベースの悪意のあるメッセージが増加し、さまざまな目的でWebプロパティが持続的に使用されているため、ProofpointではWeb上の疑わしいドメインおよび不正ドメインを継続的に追跡しています。第3四半期に最も目立ったのは、不正なWebサイトで安全な(正規の)証明書を実装する傾向が続いていることです。その割合は通常のサイトの3倍以上で、非常に偏っています。今回の調査では不正なサイトの26%以上がSSL証明書を実装しており、前回(第1四半期)の20%から増加しました。一般のユーザーは、ブラウザでWebサイトを閲覧する際にセキュリティと安全を確認するためにアドレスバー上の「鍵」のアイコンを探すように教育されているため、これらのドメインが仕掛けるソーシャルエンジニアリングの効果を高める結果になってしまっています

同様に、不正なWebサイトのかなりの割合が名前解決時にHTTPレスポンスを生成します。これは、それらがアクティブに維持され、悪意のあるキャンペーンで使用できる状態であることを示しています。ネットには、コンテンツを持たずに放置され(または忘れられ)、あるいは単に登録されただけのドメインが多数存在しており、それらとは対照的です。詐欺的なドメインにおけるMXレコードの実装率の低さは、電子メールベースの攻撃にドメインを使用する場合にのみ、攻撃者がレコードを作成することを示唆しています。

|

疑わしいドメイン/Webプロパティのタイプ |

IPアドレスを解決できる割合 |

HTTPレスポンスのある割合 |

MXレコードを含む割合 |

SSL証明書付きの割合 |

|

すべてのドメイン |

69.64% |

48.98% |

42.32% |

7.95% |

|

不正ドメイン |

87.5% |

82.9% |

27.29% |

26.08% |

表1:解決可能なIPアドレス、MXレコード、有効なSSL証明書についての不正ドメインと正規のドメインの比較

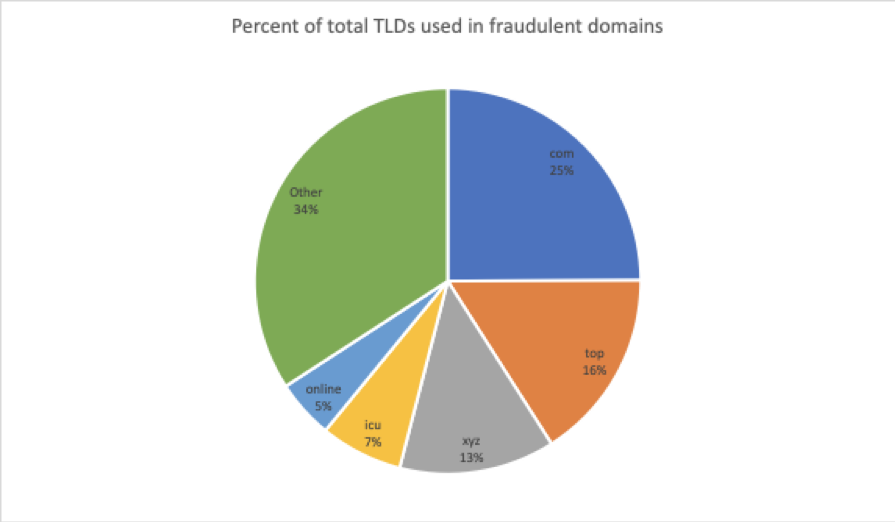

さらに、不正サイトで使用されるトップレベルドメイン(TLD)は、ソーシャルエンジニアリングでの使用頻度を反映しており、.comが最も使われています。これは、.comがWeb上で最も一般的で信頼されているTLDであり、正規のWebプロパティとも広範に連携しているためです(図10)。

図12:不正ドメインに使用されるTLD

Proofpoint からのアドバイス

Proofpointの脅威レポートは、変化する脅威ランドスケープについてのインサイトを提供しており、これはサイバーセキュリティ戦略に役立ちます。今後数カ月を見据えての、企業とブランドを守るためのProofpointからのアドバイスは、以下の通りです:

ユーザーはクリックするものだと考えてください。ソーシャルエンジニアリングは、電子メール攻撃を起動させる最も一般的な方法になりつつあり、犯罪者は「人的要因」を悪用するための新しい方法を探し続けています。従業員を標的とするインバウンドの脅威と、顧客を標的とするアウトバウンドの脅威の両方について、受信トレイに着信する前に識別して隔離することができるソリューションを活用すべきです。

堅牢な階層型防御を導入してください。脅威の範囲は、大量のマルウェアによる無差別攻撃から標的を絞った少量のビジネスメール詐欺(BEC)まで、多岐にわたります。これらの詐欺は、多くの場合ペイロードをまったく持たないため、検出が困難です。ネットワークおよびWebベースの脅威もユーザーに影響を与える可能性がありますが、なりすましの脅威に対抗するためには、さまざまなID詐欺技術を防御できるスケーラブルなソリューションが必要であり、可能な場合はDMARCの完全な実装を検討すべきです。

ブランドレピュテーションと顧客を保護しましょう。ソーシャルメディア、電子メール、あるいはモバイルを介して顧客を狙う攻撃、特にブランドに便乗した詐欺的な攻撃と戦わなければなりません。すべてのソーシャルネットワークをスキャンし、詐欺的な行動をレポートできる、包括的なソーシャルメディアセキュリティソリューションを導入してください。

脅威インテリジェンスベンダーと契約しましょう。より少量で、より標的を絞った攻撃に対抗するためには、高度な脅威インテリジェンスが必要です。静的および動的な手法を組み合わせて新しい攻撃ツール、戦術、および標的を検出し、それらから学習することのできるソリューションを活用します。

Proofpointについて

Proofpoint Inc.(NASDAQ:PFPT)は、人々の働き方を守るクラウドベースのソリューションを提供する次世代の主導的セキュリティ/コンプライアンス企業です。Proofpointのソリューションは、電子メール、ソーシャルメディア、モバイル、クラウドアプリケーション経由で行われる高度な攻撃からユーザーを保護し、高度な攻撃やコンプライアンスリスクからユーザーが作成した情報を保護し、インシデント発生時には迅速に対応できます。詳細はwww.proofpoint.com/jpをご覧ください。

© Proofpoint, Inc. Proofpointは米国及びその他の国々におけるProofpoint, Inc.の商標です。本ドキュメントに記載されている会社名、製品名、サービス名は、一般に各社の登録商標または商標です。本ドキュメントの記載内容、製品及びサービスの仕様は予告なく変更されることがあります。

www.proofpoint.com/jp