本ブログは、英語版ブログ「https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-ta544-targets-geographies-italy-japan-range-malware」の翻訳です。

概要

2017年2月、Proofpointの研究者は、ある脅威アクターの追跡を始めました。Panda Bankerマルウェアを使ってイタリアのユーザーを狙った、悪意のある電子メールキャンペーンが最初に報告されたときのことです。それ以降、このアクターはTA544と呼ばれています。

この高い財務的動機付けを持つ(要するに金銭目的の)アクターは、今日までに西ヨーロッパと日本を標的にした大規模なキャンペーン(1日あたり数十万通のメッセージ)により、6種類以上のユニークなマルウェアペイロード(それぞれが数個のバリエーションを持つ)を配信してきました。現在はUrsnifバンキング型トロイの木馬とURLZoneバンカーの配信に注力しています。

こちらも併せてお読み下さい:

日本ではURLZoneがトップマルウェアに また、EmotetとLINEフィッシングも拡大

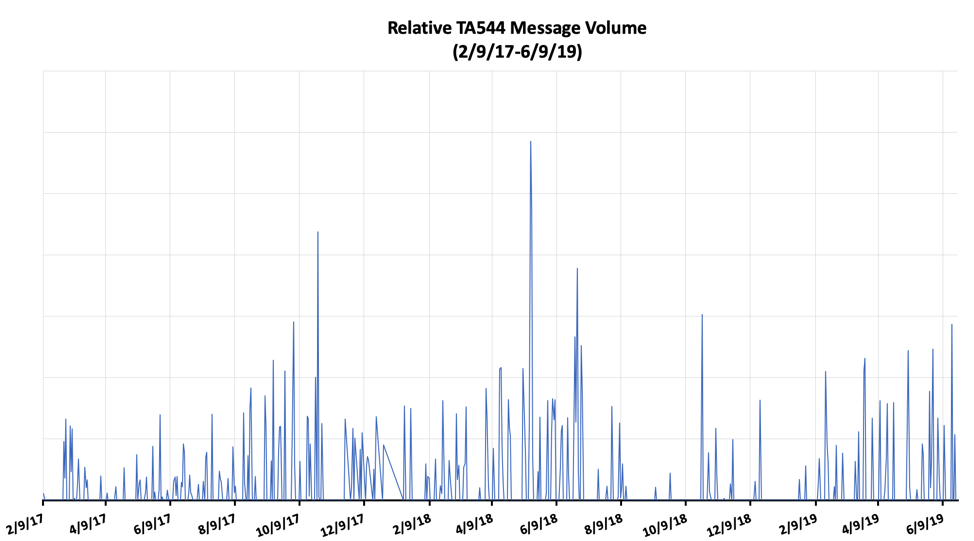

図1:2017年2月から2019年6月までのTA544によるメッセージの量(相対値)

TA544お気に入りのマルウェアペイロード「Ursnif」

Ursnifは、次のような機能を持つ典型的なバンキング型トロイの木馬です:

- Webインジェクション、プロキシ、VNC接続を介して銀行のWebサイトからパスワードなどのデータを盗む

- 自分自身をアップデートするか、モジュールをリモートでインストールする

UrsnifにはDreambot、ISFB、Gozi、Papras など、さまざまな変種や別名があり、多くの場合大規模なキャンペーン(数十万通または数百万通のメッセージ)により配信されます。

Ursnif 1000

Ursnif 1000はTA544と最も密接に関連しているアフィリエイトIDで、日本のIT、テクノロジーおよびマーケティング業界をターゲットとした大規模なキャンペーン(1日に数十万通のメッセージ)によって配信されます。

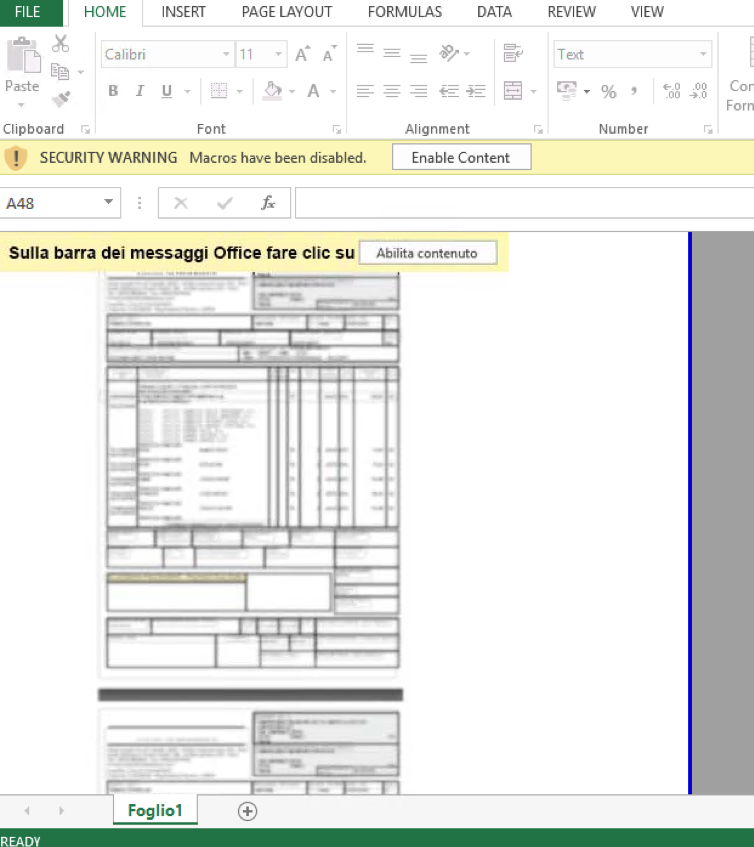

Ursnif 1000を使ったキャンペーンのほとんどは、受信者が日本のユーザーであることを確認するために強力なジオフェンシング技術の組み合わせを使用しています。これらのキャンペーンで配信されるメッセージは、マクロを含むMicrosoft Excelドキュメントを使ってペイロードをダウンロードします。マクロが有効になっていると、まずURLZone(別のバンキング型トロイの木馬)をダウンロードし、次にURLZoneがUrsnif 1000をダウンロードします。

Ursnif 4779

Ursnif 4779は通常、イタリアのIT、テクノロジーおよび製造業をターゲットとした中規模のキャンペーン(1日に数万通のメッセージ)によって配信されます。Ursnif 1000と同様に、この変種もTA544に関連しています。

さらにUrsnif 4779は、ジオフェンシングのロケール/言語チェック技術の多くをUrsnif 1000と共有しています。Ursnif 4779は、次の2つの方法のいずれかで展開されます。(1)「Serpent」と呼ばれる複雑な対称鍵ブロック暗号と共にUrsnifをインストールする悪意のあるマクロを含むMicrosoft Excel添付ファイル、または(2)Ursnifをインストールする悪意のあるPowerShellコマンドを隠すためのステガノグラフィックイメージ。

配信

Ursnifの配信方法は、ターゲットとする業種や地域に依存し、状況によって異なります。Ursnifは他の多くのバンキング型トロイの木馬とコードを共有しており、旧バージョンのソースコードはオンラインフォーラムで無料で配布されていました。多くの場合、マルウェアの作成者は特定の目的のためにUrsnifを修正または改変して使います。

Ursnifは、プライマリペイロードまたはセカンダリペイロードとして展開できます。パスワード保護されたZipファイル、悪意のあるマクロを含むMicrosoft Officeドキュメントの添付ファイル、または圧縮されたJScript、JavaScript、Visual Basicスクリプトとして配信されることもあります。ただし、TA544のキャンペーンで最もよく使われるのは、URLZoneやUrsnif、あるいはその両方をインストールするマクロを含むMicrosoft Officeドキュメントが添付されたメッセージです。

トレンド

2019年において、Ursnifは脅威ランドスケープの中で最も量の多いバンキング型トロイの木馬の1つです。2018年第4四半期には、Ursnifは常にピークメッセージ量に達していました。

Ursnifにはさまざまな特性があるため、配信戦略のトレンドを見極めるのは困難です。ペイロードを使った配信は、脅威アクター、地域、およびターゲット業種に大きく依存します。しかし、最近のTA544キャンペーンの多くは、Ursnifバンキング型トロイの木馬をインストールする悪質なマクロを含んだMicrosoft Office添付ファイルを介してUrsnifを配信しています。Ursnifはスタンドアロンのペイロードとして配信されることもありますが、最も頻繁に使われるのは、日本を狙ったキャンペーンでのTA544の場合のようにURLZoneなどの他のマルウェアと共に配信する方法です。

目標

TA544は、ヨーロッパとアジアの両方の地域をターゲットとしてさまざまなペイロードを展開する、財務的動機付けを持つアクターです。Proofpointの研究者は、ターゲットや地域が大きく異なるにもかかわらず、ヨーロッパとアジアのキャンペーンの間に共通点を見出すことができました。

TA544の際だった特徴はステガノグラフィの使用で、これは画像内にコードを隠すプロセスです。TA544は、最近の日本とイタリアのキャンペーンでこの戦略を実行し、ポップカルチャーを引用したステガノグラフィックイメージをMicrosoft Officeドキュメントに埋め込みました。ユーザーがマクロを有効にすると、この難読化されたコードがマルウェアをダウンロードしてインストールします。今回の場合はURLZoneおよび/またはUrsnifです。

ターゲティング

TA544はこれまで、イタリア(進行中)、日本(進行中)、ドイツ(終了)、ポーランド(終了)、およびスペイン(終了)をターゲットにしてきました。各地域は、その地域向けのマルウェアの選択、メール本文・件名・ファイル名の適切な翻訳およびその地域で信頼のあるブランドを使ったキャンペーンによってターゲットにされています。表1に既知のターゲット国を示します:

|

国 |

言語 |

マルウェア |

攻撃規模 |

ターゲット |

詳細 |

|

イタリア (進行中) |

イタリア語 |

Panda (複数Ver.) Chthonic, Smoke Loader, Ursnif (複数Affi.ID) |

中規模 |

製造業 リテール |

Proofpointの研究者は、イタリアを狙ったキャンペーンでTA544を最初に発見した2017年2月から追跡を開始しました。以来、イタリアは定期的に標的にされてきました。 |

|

ポーランド (終了) |

ポーランド語 |

Nymaim |

中規模 |

製造業 |

キャンペーンは2017年3月に開始され、2018年5月には中断されたようです。 |

|

ドイツ (終了) |

ドイツ語 |

Ursnif (1001), Ursnif (1002), |

中規模 |

テクノロジー 製造業 ホスピタリティ |

キャンペーンは2017年2月に実験的に始まり、2017年3月に終了しました。 |

|

スペイン (終了) |

スペイン語 |

ZLoader |

中規模 |

テクノロジー 製造業 ホスピタリティ |

キャンペーンは2017年8月に実験的に始まり、2017年9月に終了しました。 |

|

日本 (進行中) |

日本語 |

URLZone Ursnif |

大規模 |

マーケティング 広告 テクノロジー |

キャンペーンは2017年12月にUrsnifを使用して実験的に開始され、2019年6月の時点でURLZoneとUrsnifを使用して継続的に狙われています。 |

表1:観測されたメールキャンペーンと地域

キャンペーン履歴

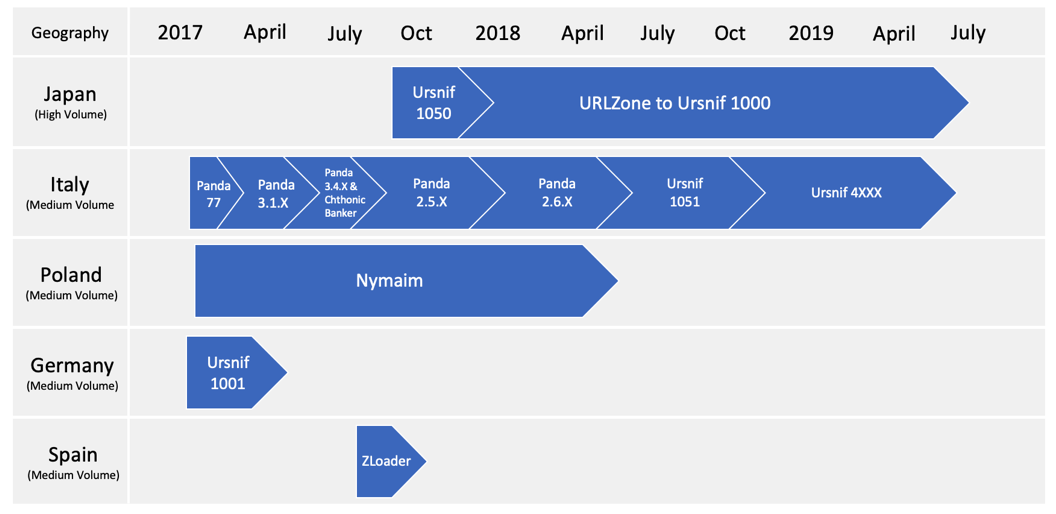

図2は、TA544によるキャンペーンの影響を最も受けた5つの地域におけるキャンペーンの履歴と概要です:

図2:TA544のキャンペーン履歴

Proofpointの研究者は2017年からイタリアでTA544の追跡を開始しましたが、当初は主にPanda Bankerを利用していました。2017年3月、TA544はドイツでUrsnifの変種を使って短期間の実験を行いましたが、わずか1か月後にはこの地域での活動を停止しました。同様に、TA544は2018年の夏、ZLoaderでスペインのユーザーをターゲットにしました。これらの実験と並行して、Nymaimによるポーランドのユーザーをターゲットにしたキャンペーンを実施しました。

2018年9月までに、TA544はUrsnif 1000単独の変種および/またはUrsnif 1000に誘導するURLZoneを使用して攻撃を日本に集中させ始めました。今でも日本のユーザーをターゲットにしたTA544によるキャンペーンの主要な手法は、URLZoneからUrsnif 1000への誘導です。これらの日本を狙ったキャンペーンを行っている間に、TA544は徐々にPandaペイロードをUrsnifで置き換え始めました。TA544がイタリアのユーザーをターゲットにするために使用する最新のUrsnifの変種は、Ursnif 4000の派生物です(4777、4778、4779、4780など;まとめて4XXXと呼びます)。

キャンペーン

日本をターゲットとするTA544のキャンペーンでは、次のような支払いに関する件名でメッセージを配信することがよくあります:

- "FW: 請求書を送信致します"

- "Re: 請求書の送付"

- "Re: 請求書送付のお願い"

- "契約書フォームを添付致します"

- "ご案内 [お支払い期限:06月18日]"

- "請求書"

- "請求書送付"

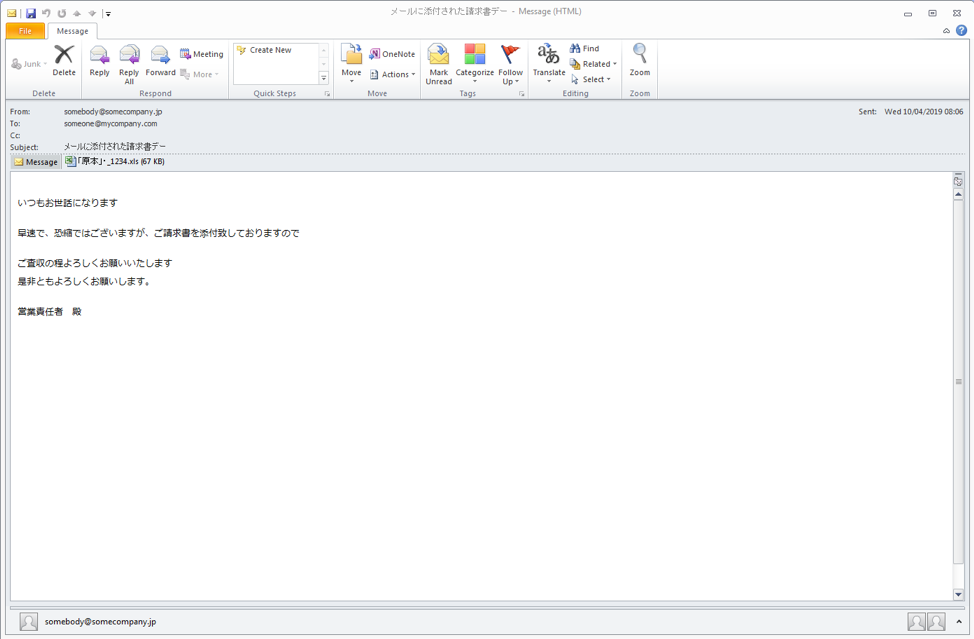

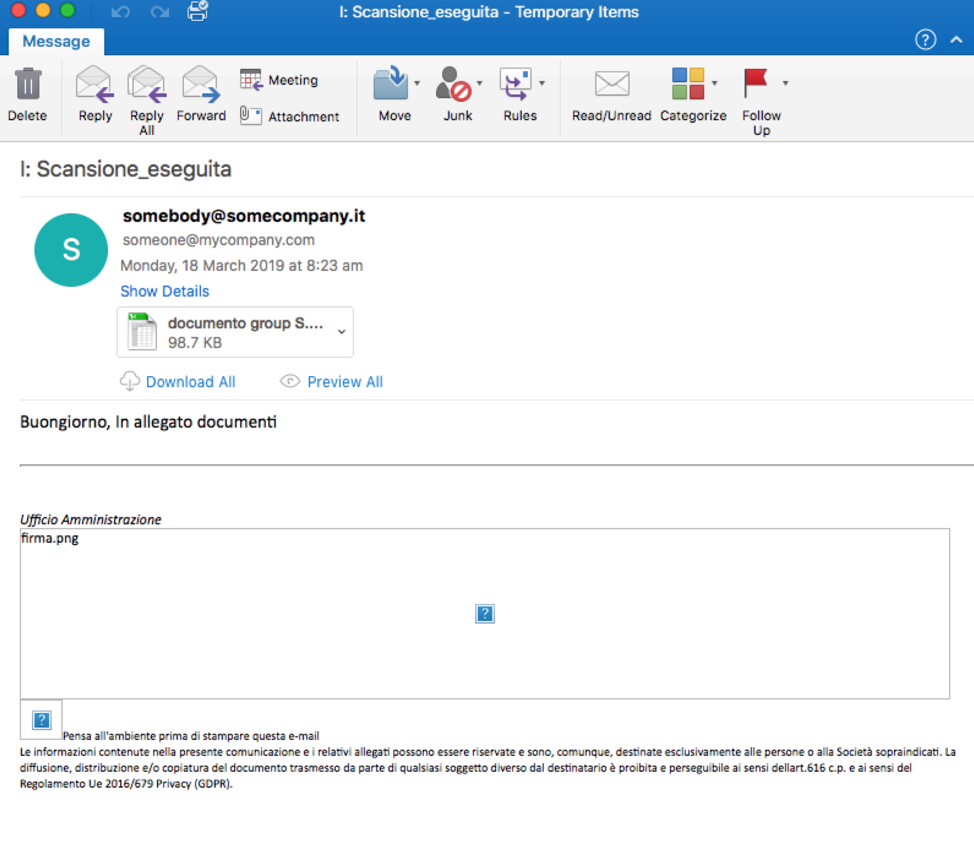

これらのメッセージには、支払い期限に関する短い一般的なメッセージが含まれていることが多く、URLZoneおよび/またはUrsnif 1000をダウンロードしてインストールするマクロを含んだMicrosoft Excelドキュメントが添付されています:

- "12345_0001.xls"(ランダムな数値)

- "1234_56_007.XLS"(ランダムな数値)

- "0001_123_4567.XLS"(ランダムな数値)

図3:マクロを含むMicrosoft Excelの添付ファイル付きの電子メール。マクロを有効にすると、Ursnif 1000に誘導するURLZoneをダウンロードしてインストールする(日本、2019年4月)

これらのメッセージには、有名な日本のポップカルチャーを引用したステガノグラフィックイメージが含まれている場合があります。これらの画像には、TA544によって管理されている悪意のあるWebサイトからマルウェア(通常はURLZoneまたはUrsnif 1000)を取得してインストールするスクリプトが含まれています。

図5:TA544によって管理されている悪意のあるWebサイトからUrsnif 1000ペイロードを取得するスクリプトを含むステガノグラフィックイメージ(日本、2019年4月)

図6:TA544によって管理されている悪意のあるWebサイトからUrsnif 1000ペイロードを取得するスクリプトを含むステガノグラフィックイメージ(日本、2019年5月)

TA544はイタリアのユーザーをターゲットにするために、同じ戦略を使用しています。これらのキャンペーンは、支払いに関連した件名を含むシンプルなソーシャルエンジニアリングメカニズムを利用しています。

件名の例をいくつか示します:

- "documenti sig." 「書類」

- "Fattura per bonifico" 「振込請求」

- "Fatturazione 123456" 「請求書123456」(ランダムな数値)

- "fatture scadute" 「期限切れ請求」

これらのメッセージには、支払い期限、スキャンされた請求書、または支払いに関する短い一般的なメッセージが含まれ、Ursnif 4XXXをダウンロードしてインストールするマクロが含まれたMicrosoft Excelドキュメントが添付されます。通常これらのExcelドキュメントのファイル名は、日付とペアになったランダムな数値の集合です:

- "(9)_2019_03_8765432F.XLS"(ランダムな数値、月、ランダムな数値)

- "20190321 D O C 98765_43.xls"(今日の日付、ランダムな数値)

- "FtDiff0000 000000D_M_S_987654.XLS"(ランダムな数値)

図7:マクロを含むMicrosoft Excelの添付ファイル付きの電子メール。マクロを有効にすると、Ursnif 4XXXをダウンロードしてインストールする(イタリア、2019年5月)

図8:マクロを含むMicrosoft Excelの添付ファイル。マクロを有効にすると、Ursnif 4XXXをダウンロードしてインストールする(イタリア、2019年6月)

これらのメッセージには、著名なイタリアのポップカルチャーを引用して添付またはリンクされたステガノグラフィックイメージが含まれている場合があります。これらの画像には、TA544によって管理されている悪質なWebサイトからUrsnifペイロードを取得してインストールするスクリプトが含まれています。

図9:TA544によって管理されている悪意のあるWebサイトからUrsnif 4XXXペイロードを取得するスクリプトを含むステガノグラフィックイメージ(イタリア、2019年6月)

結論

2017年初頭から、TA544は最も活動的で地域を絞った脅威アクターとして注目されており、過去2年間で8カ国へ向けて数千万通もの悪意のあるメッセージを配信しました。今日までに、TA544は西ヨーロッパと日本を狙った大量のキャンペーン(1日あたり数十万通ものメッセージ)により、6種類以上のユニークなマルウェアペイロード(それぞれが数個のバリエーションを持つ)を配信しました。

もともとイタリアではPanda Bankerマルウェアを使っていましたが、その後Chthonic、Smoke Loader、Nymaim、ZLoader、そして今ではUrsnifと組み合わせたURLZone(どちらもバンキング型トロイの木馬)などのさまざまなマルウェアを使用してポーランド、ドイツ、スペイン、日本を狙いました。TA544は現在、日本のマーケティング/広告、テクノロジーおよびIT、そしてイタリアの製造業および小売業をターゲットにしています。

ProofpointはTA544の最近の行動を分析し、彼/彼らが日本とイタリアにおける抜きん出た脅威であり続けるだろうと考えています。ステガノグラフィックの使用が増えていますが、TA544が主要なペイロード配信メカニズム(悪意のあるMicrosoft Office VBAマクロの使用)を変える兆候はありません。