Proofpointの調査チームは1月29日以降、新型コロナウイルスに関連した悪意のある活動を追跡しており、定期的にこのブログとTwitterページで調査結果を発表しています。先週の全体的な脅威ランドスケープの最新状況に続き、このブログでは、最新のスナップショットとして、米国、スペイン、ポルトガル、オランダのユーザーを対象とした追加の攻撃事例を提供します。

攻撃ボリューム

現在までに、50万件以上のメッセージ、30万件の悪意のあるURL、20万件の新型コロナウイルスをテーマにした悪質な添付ファイルが、170以上のキャンペーンで確認されています(その数は増加し続けています)。これらの攻撃やキャンペーンは世界中に及んでいます。

新型コロナウイルスをテーマに使用している攻撃には、ビジネスメール侵害(BEC)、クレデンシャルフィッシング、マルウェア、スパムメールキャンペーンなど、ほぼすべての種類があり、これらに限定されません。全体的に、これらの攻撃ではかなりの量のクレデンシャルフィッシングが発生しています。これらの攻撃の背後にいる脅威アクターは、無名の小規模なグループから、TA542(Emotetの背後にいるグループ)のような著名な脅威アクターまで、多岐にわたっています。

新型コロナウイルスを利用した最近の注目すべきキャンペーン例

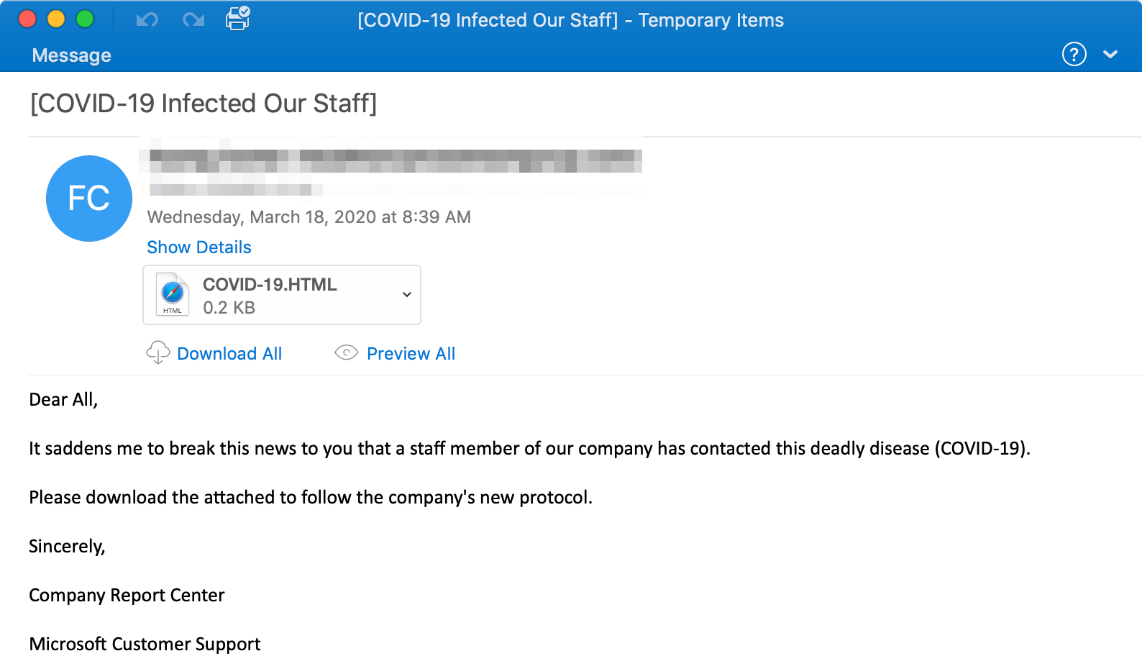

クレデンシャルフィッシング:Microsoft Office「COVID-19 Infected Our Staff」(スタッフがCOVID-19に感染しました)

重要なポイント:米国のこの小規模なキャンペーンは主に小売企業をターゲットにしており、スタッフが感染したことへの懸念を利用して、被害者をおびき寄せてクリックさせようとしています。Microsoft Officeクレデンシャルのフィッシングに誘導されます。

図 1 :Microsoft Office クレデンシャルフィッシングのルアー

概要:このクレデンシャルフィッシングキャンペーンは、「COVID-19 Infected Our Staff」という件名で、「我社のスタッフがこの致命的な病気(COVID-19)に感染しました。」と報告し、受信者に「会社の新しい手順に従うように」と、悪意のある添付ファイルを開く/ダウンロードするよう促しています。この添付ファイルはMicrosoft Officeのログインを偽装し、ユーザーにクレデンシャルの入力を求めるWebページにリンクしています。

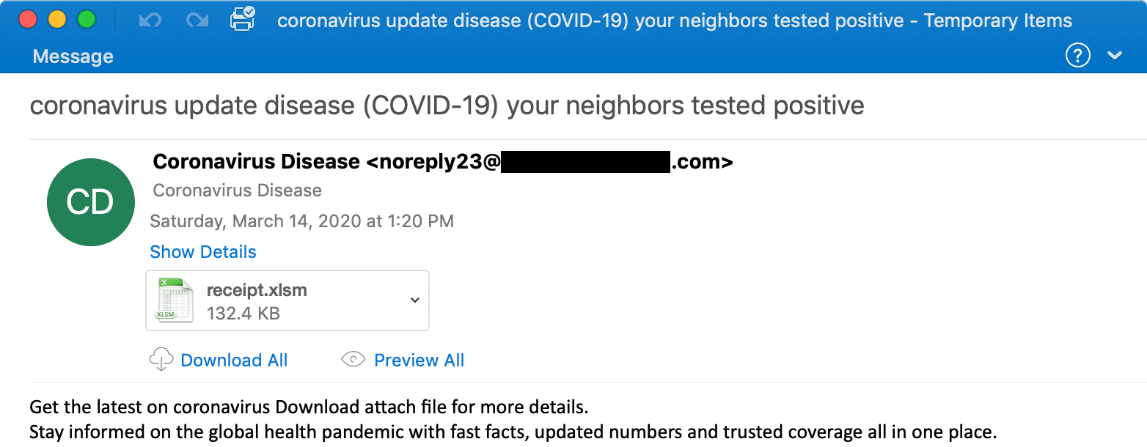

マルウェア:Remcos「Your Neighbors Tested Positive」(近隣で陽性反応が出ました)

重要なポイント:米国のエネルギー、建設、通信事業者をターゲットにしたこの小規模なキャンペーンは、「近隣の方が新型コロナウイルス(COVID-19)の陽性と判定されました」という件名を使用しており、リモートコントロールツール「Remcos」をダウンロードするマクロが含まれた悪意のあるファイル「receipt.xlsm」が添付されています。

図2:Remcosを添付した「近隣で陽性反応が出ました」ルアー

概要: このキャンペーンは、近所の人が感染する可能性があるという懸念をソーシャルエンジニアリングのフック(針)として利用しています。メールの件名は「近隣で陽性反応が出ました」とあり、受信者に悪意のあるMicrosoft Excel添付ファイルを開くように促します。受信者が添付ファイルを開いてマクロを有効にすると、スプレッドシートはRemcosをダウンロードしてインストールします。

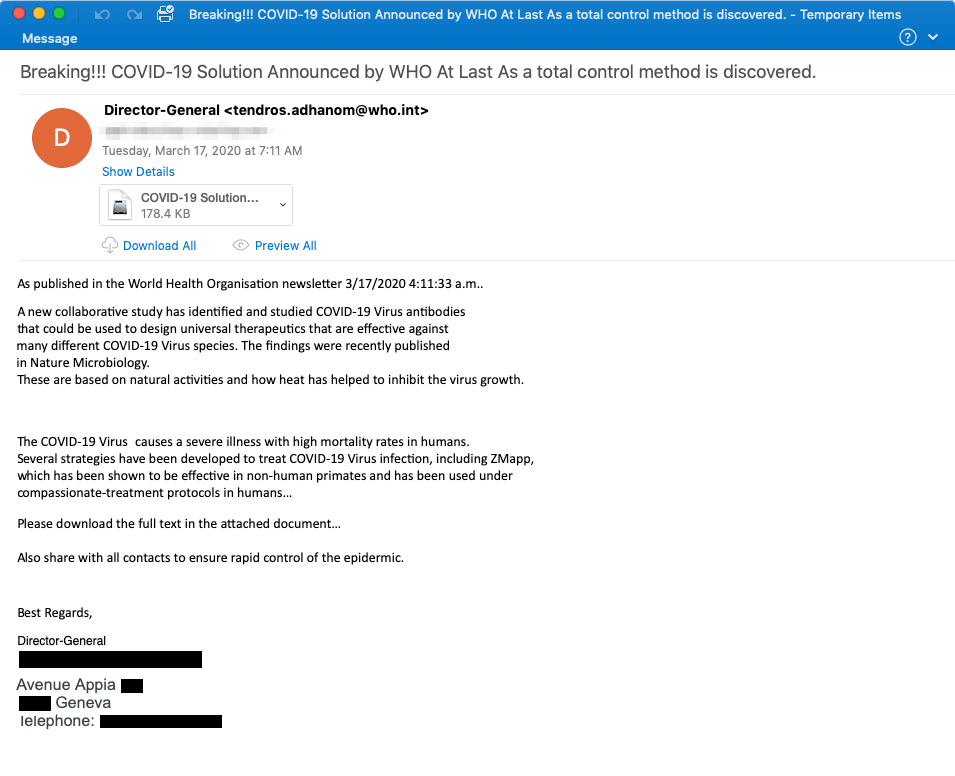

マルウェア:COVID-19についてのWHOの「解決策」 を伴ったGuLoader/Agent Tesla

重要なポイント:GuLoaderとAgent Teslaを使ったこの米国の中規模キャンペーンは、主に製造業をターゲットにしていますが、建設、運輸、医療、自動車、エネルギー、航空宇宙産業もターゲットにしています。このメールは、世界保健機関(WHO)トップの実在のアドレスを偽装し、「完全なコントロール 」のための 「解決策」があると主張し、受信者にこの情報を「すべての知り合いと共有」するよう求めています。

図3 :GuLoaderを添付したCOVID-19の解決策を提供する電子メール

概要:このキャンペーンは、世界保健機関(WHO)のブランドを悪用してCOVID-19の治療法の可能性について陰謀論を広めた2020年2月中旬の攻撃と類似しています。このケースでは、送信者はメッセージが本物であるかのように見せかけるために、実在する世界保健機関(WHO)トップのメールアドレスを偽装しています。メールは、WHOがCOVID-19の「解決策」を持っていると主張し、受信者にその情報のために悪意のある添付ファイルを開き、「エピデミックの迅速な制御を可能にするために、この情報をすべての知り合いと共有する」ことを奨励しています。悪意のある添付ファイルには、.iso形式で圧縮されたGuLoaderが含まれています。受信者が添付ファイルを開いて実行すると、GuLoaderはVisual Basicで書かれたトロイの木馬であるAgent Teslaをインストールし、ユーザーのシステムからユーザー名、パスワード、およびクレジットカード情報を盗むことができます。

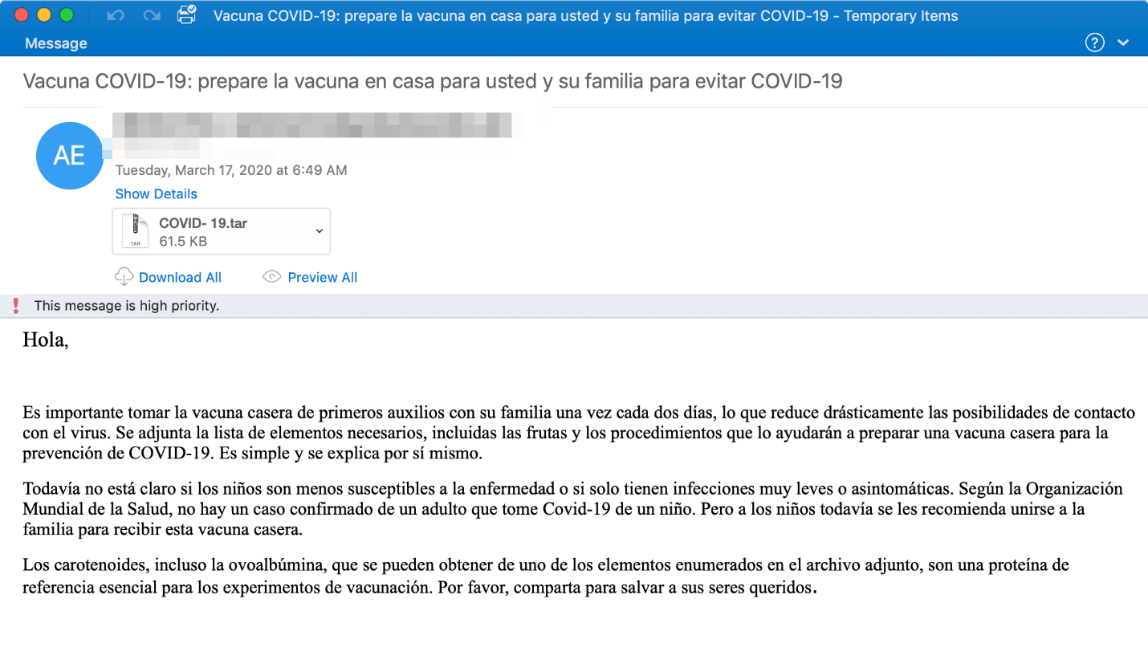

マルウェア:スペインとポルトガルでのGuLoader

重要なポイント:スペインとポルトガルの製造業と工業をターゲットにした小規模なキャンペーンで、GuLoaderを使っています。

図 4: スペイン語の GuLoader ルアー

概要:このスペイン語キャンペーンでは、「Vacuna COVID-19: prepare la vacuna en casa para usted y su familia para evitar COVID-19」(COVID-19ワクチン:あなたと家族のために自宅でワクチンを準備してください)という件名が使われています。メッセージ本文では、自家製COVID-19ワクチンの準備について説明しています。受信者は、COVID-19.tarの中にあるCOVID-19.exeと題された悪意のある添付ファイルを開くように促されますが、これはGuLoaderの圧縮版を含む.tarファイルです。GuLoaderは最近開発された人気のあるダウンローダーで、Visual Basic (VB) 6.0で書かれています。

クレデンシャルフィッシュ:オランダの抗菌デビットカード

重要なポイント:このオランダ語の小規模なキャンペーンは、オランダの製造業、工業、テクノロジー企業をターゲットにしており、銀行のクレデンシャルを盗むように仕組まれています。

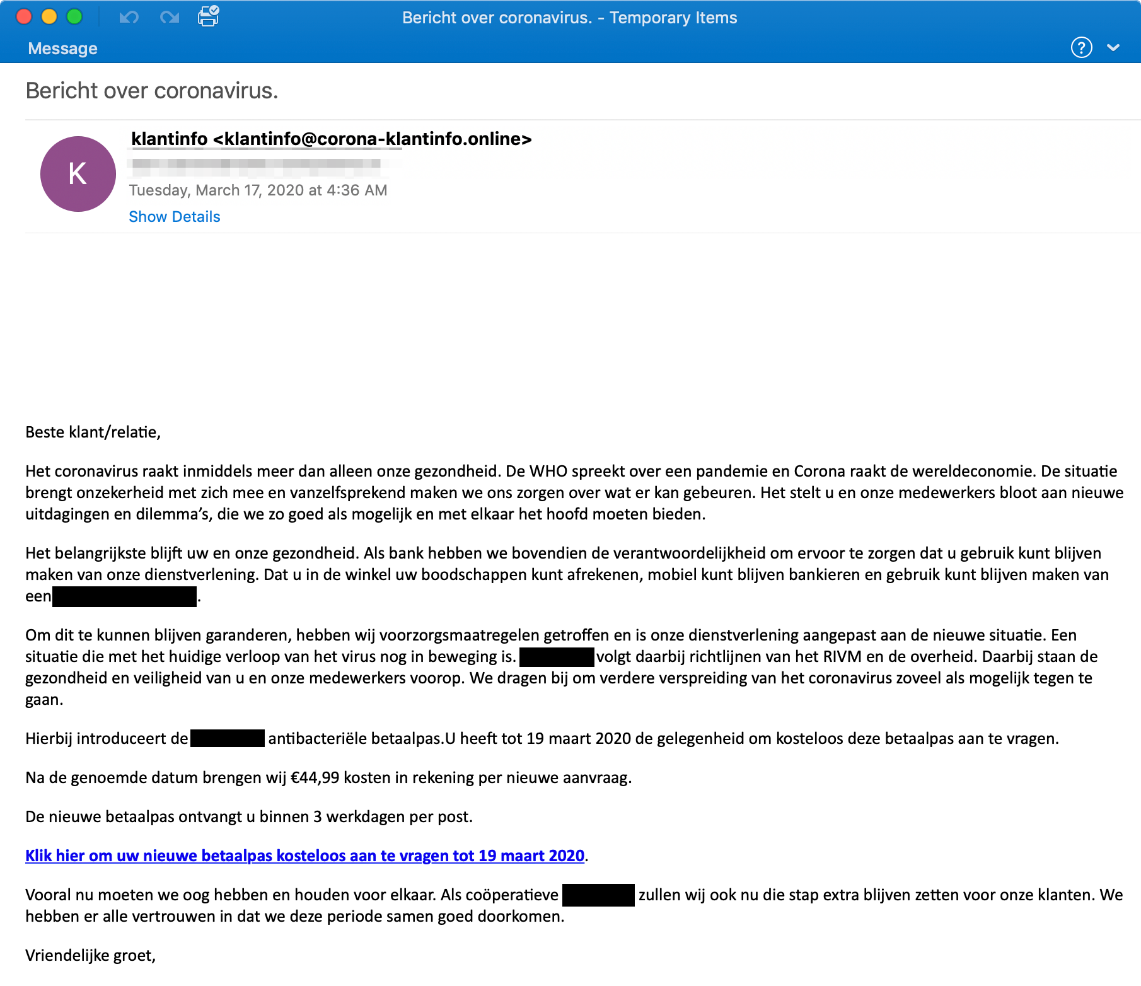

図 5: オランダ銀行のオランダ語のクレデンシャル・フィッシング・ルアー

概要: このクレデンシャルフィッシングキャンペーンは、オランダの製造業、工業、テクノロジー企業を対象に、銀行のクレデンシャルを狙っています。この攻撃では、オランダの大手銀行を装ったオランダ語のメールを使って、「Bericht over coronavirus」(コロナウイルスに関するメッセージ)という件名のルアーを送信します。メッセージ本文には、「2020年3月19日までに申し込むと、抗菌デビットカード を無料で発行します」と書いてあります。メッセージにはリンクが含まれており、デビットカードを申し込みたい受信者はこのリンクをクリックするように促されます。クリックすると、ユーザーは問題の銀行のなりすましページに移動し、銀行のクレデンシャルを入力するよう求められます。

*2020年4月1日更新