本ブログは、英語版ブログ「https://www.proofpoint.com/us/threat-insight/post/urlzone-top-malware-japan-while-emotet-and-line-phishing-round-out-landscape-0」の翻訳です。

概要

日本は多くの点で世界のトレンドと共通していますが、日本独自の動きをすることもあります。最近の世界の脅威ランドスケープのトレンドは、Emotetの地域化と拡散、そして洗練されたソーシャルエンジニアリング技術を活用したキャンペーンの着実な増加であるのに対し、日本ではURLZoneが他の地域よりも多く観測され、電子メール関連の最大の脅威となっています。

URLZoneは、日本の銀行向けのWebインジェクションを設定したUrsnifバンキング型トロイの木馬を読み込むため、ペイロードとしてもUrsnifが日本でトップです。Emotet が世界的に主流を占めていることに加え、過去にURLZoneバンカー[1]がVawtrakや他のバンキング型トロイの木馬を読み込むのを観測したため、ProofpointではURLZoneとEmotetの両方の動向を監視し続けています。Emotetは5月末から減少しているように見えますが、URLZone/Ursnifのキャンペーンは継続しており、他の地域でのUrsnifの活動も続いています。

キャンペーン

Proofpointでは2019年の始め以降、多数の脅威アクターが日本を狙って数十万通のメッセージによる大規模なキャンペーンを数十回に渡って行ったことを観測しました。これらのキャンペーンは、バンキング型トロイの木馬、フィッシング攻撃、なりすまし攻撃、そしてスパムメールの大規模配信によって数千もの日本の組織に影響を与えました。

特筆すべきは、これらのキャンペーンにURLZoneバンキング型トロイの木馬を配信し、LINEのクレデンシャルフィッシングと連携する電子メールが含まれていたことです。これらの脅威の多くは日本だけを狙ったものですが、日本はその他のグローバルキャンペーンや多国籍キャンペーンからも頻繁に狙われています。これらのキャンペーンは通常、金銭的な動機を持ったサイバー犯罪者によって行われます。

以下は、日本の組織を狙ったキャンペーンでよく見られるマルウェアのペイロードの概要です。

URLZoneとUrsnif

URLZoneは、BeblohまたはShiotobとも呼ばれ、2009年に発見された長い歴史を持つバンキング型トロイの木馬です。これは、発見後10年を経過しても日本を狙ったキャンペーンで定期的に観測されており、現時点では単独の大規模なアクターがURLZoneの唯一の配信元として残っているようです。

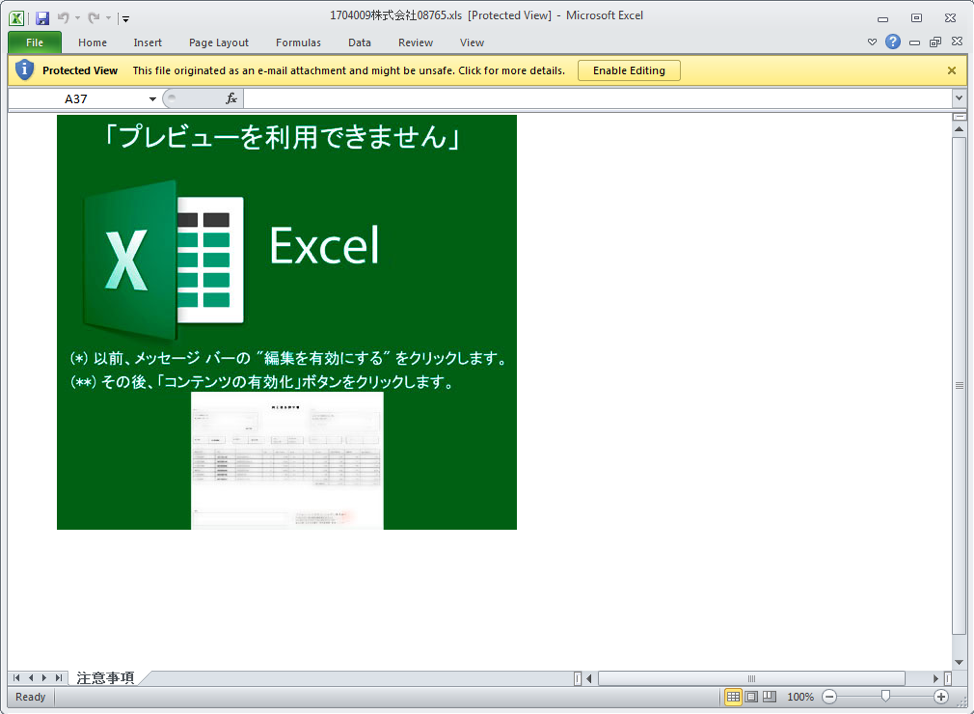

Proofpointの研究者は、URLZoneをインストールするマクロを含む、悪意のあるMicrosoft Excel文書が添付された電子メールメッセージを観測しました(図1)。これらのキャンペーンでは、URLZoneが最初のペイロードとして使用されているようで、このペイロードがUrsnifをインストールします。

図1: 日本人向けに送信されたMicrosoft Excelスプレッドシートの例( URLZoneをインストールするマクロを含んでいる)

これらのキャンペーンの多くは、請求書または支払いの催促を装っています。最近行われたキャンペーンでは、複数のランダムな送信アドレスから次のような件名を持つメッセージが送信されました:

"FW: 請求書を送信致します"

"Re: 請求書の送付"

"Re: 請求書送付のお願い"

"契約書フォームを添付致します"

"ご案内 [お支払い期限:06月18日]"

"請求書"

"請求書送付"

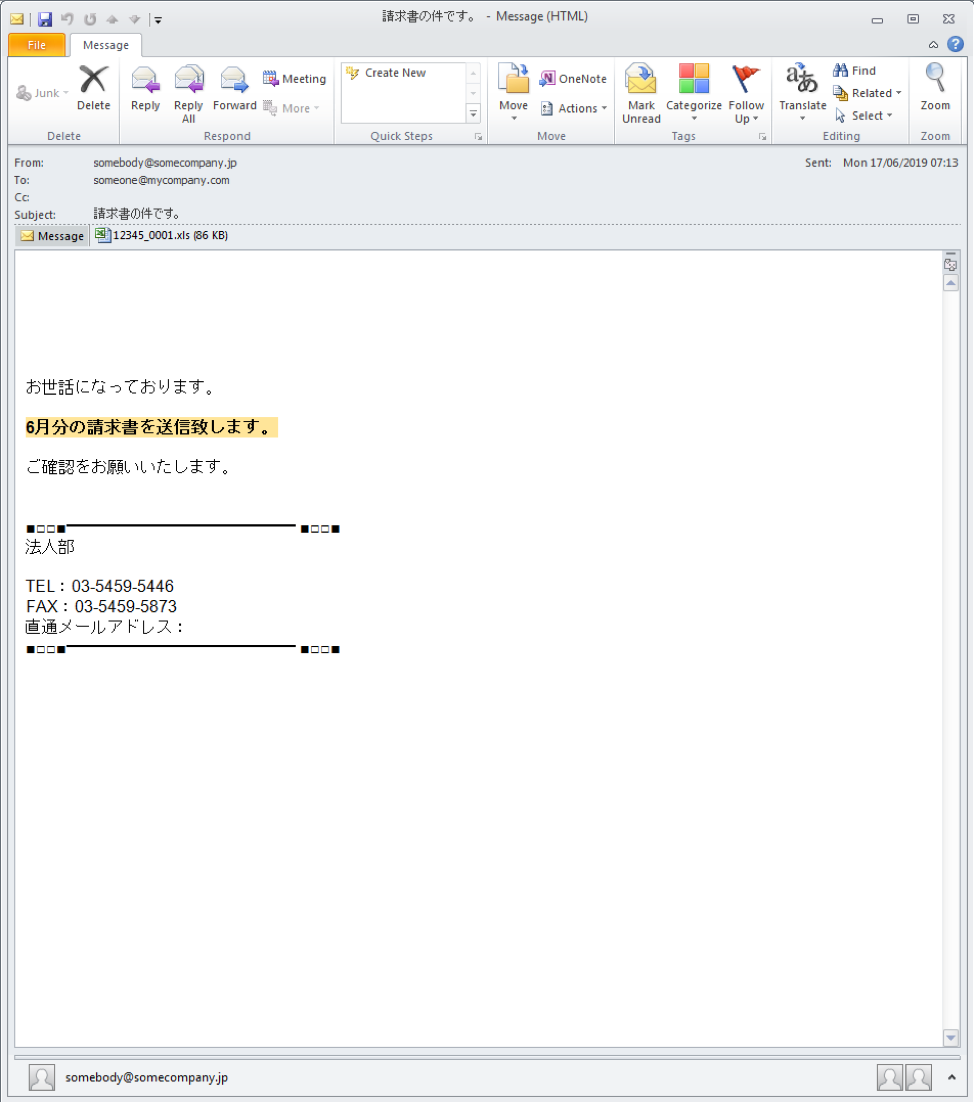

図2は、このキャンペーンで送られた電子メールの例を示しています。

図2:2019年6月17日に送信されたURLZone/Ursnifを配信する電子メール(サンプル)

これらのキャンペーンの大部分は、日本とイタリアで活動している同一のアクターが発信源となっているようです。このアクターは、ジオターゲティングの一部として頻繁にステガノグラフィ [2] (画像ファイルのカラーデータの「最下位ビット」に悪意のあるコードを埋め込むこと)を使用します。マクロは、最初のペイロードをダウンロードしてデコードする前に、犠牲となるマシンが日本にあることを確認するために、何階層もの難読化と、ロケールや言語のさまざまなチェックを行います。最近観測されたロケールと言語のチェックの例は次のとおりです:Excel: "Application.International(xlCountrySetting)" begins with "8" (international Dialling Code for Japan is 81)

PowerShell error for non-existent command contains "用語 " ("The term" in Japanese)

PowerShell cmdlet: 'Get-date' (needs to contain "年" - "Year" in Japanese)

PowerShell cmdlet: 'Get-Culture."LCID"' needs to contain "04" (Japanese LCID is "1041")

ホスト環境が適切であると判断すると、URLZoneはUrsnifをダウンロードします。これは情報を盗み始め、より「典型的」なバンカーとして機能し始めます。[3]

Proofpointの研究者は少なくとも2017年3月から、日本を狙ったキャンペーンにおいてUrsnifを追跡してきました。初期の成功が効を奏し、TA544と呼ばれるアクターが最近のUrsnifのボリュームの大部分を占めていますが、Proofpointでは他のアクターがUrsnifの亜種を直接配信していることも確認しています。現時点では、Ursnifは世界でも日本でも、最も一般的なコモディティバンカーです。

Emotet

Emotetは、スパム送信、クレデンシャル情報の窃取、ネットワーク内での拡散、およびメールアドレスの収集に使用されるサードパーティのマルウェアおよび独自のモジュールを使用する、堅牢な世界規模のボットネットです。

Proofpointの研究者がTA542 [4]として追跡しているアクターは、4月12、15、および16日に広範囲の業界を標的とする大量のキャンペーンを開始し、日本に影響を与えました。これらのキャンペーンのメッセージの大部分は日本の組織に送信されましたが、日本はそれまでEmotetがターゲットとしていた中心的な地域には含まれていなかったため、これは注目に値する動きです。Emotetの背後にいるアクターはローカライズに精通しており、定期的に新しい地域に活動を拡大しています。5月末以降Emotetキャンペーンはほぼ停止しており、私たちは日本をはじめとする他の地域での新しい活動を監視し続けます。

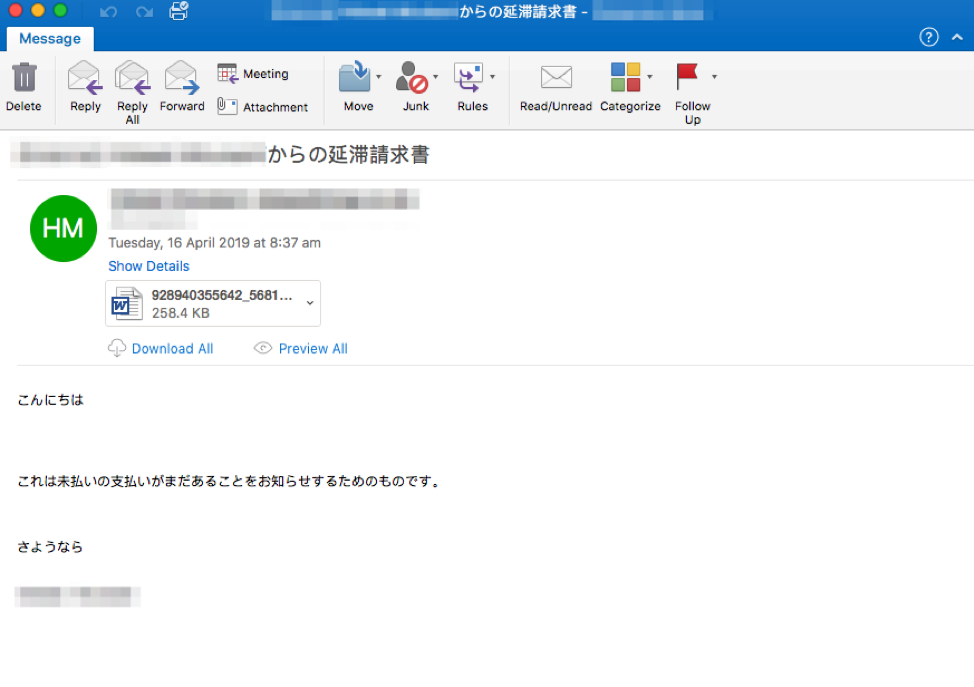

図3は、悪意のあるMicrosoft Word文書が添付された一般的なメッセージを示しています。これらの文書には、有効にするとEmotetのインスタンスをインストールするマクロが含まれていました。

図3:日本向けに送信された電子メールの例( Emotetをインストールするマクロを含む文書が添付されている)

TA505とFlawedAmmyy

Proofpointでは2019年2月、脅威アクターのTA505 [5]による日本を狙った新しいキャンペーンを発見しました。TA505は、最近では中国、韓国、ラテンアメリカ、および中東を主に狙ってFlawedAmmyy Remote Access Trojan (RAT) [6]を配信していました。

FlawedAmmyyは、Ammyy Adminリモートデスクトップソフトウェア(ITサポートの目的で使用されるシェアウェアユーティリティ)のバージョン3の流出したソースコードをベースにしています。そのためFlawedAmmyyには、次のような機能が含まれています:

リモートデスクトップ制御

ファイルシステムマネージャ

プロキシサポート

オーディオチャット

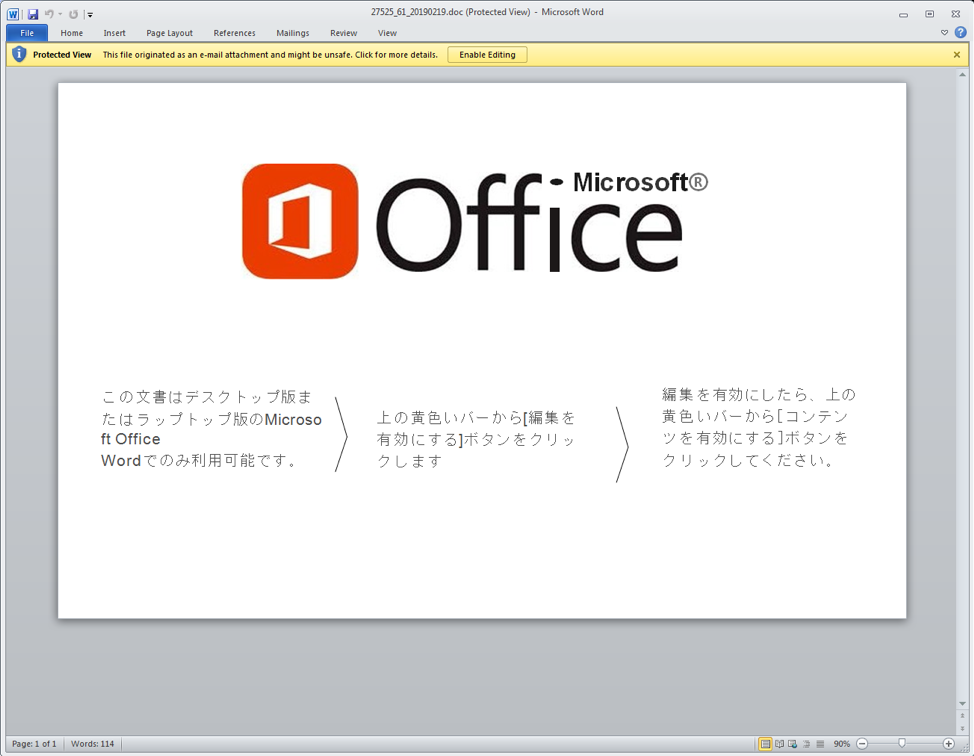

FlawedAmmyyは添付ファイル付きの電子メールで配布されます。これらの添付ファイルは、マクロが有効になっている場合にFlawedAmmyyをダウンロードするMicrosoft Excel(.xls)またはWord(.doc)ファイルです(図4)。

図4:Microsoft Office添付ファイルにより配布されるFlawedAmmy RAT

これらのキャンペーンの規模はメッセージ数千通分にすぎませんでしたが、TA505はこれまでアジアと中東に特に焦点を当ててきました。この活動的なアクターが新しい地域をターゲットにしたことは、注目に値します。

人中心の脅威

これらのマルウェアを配布するさまざまな電子メールは、日本だけを狙った攻撃やペイロードですが、国際的に広まっているフィッシング攻撃やビジネスメール詐欺(BEC)、およびその他のなりすまし攻撃も大きな脅威であることに変わりはありません。特に、Proofpointが定期的に観測しているのは:

クレデンシャルフィッシング

これは、Proofpointの研究者によって観測された最も一般的な種類のフィッシング攻撃です。これらの電子メールは、さまざまなサイトやサービスのユーザー名やパスワードなどのログインクレデンシャル情報を狙っています。これらは大量の電子メールを使ったキャンペーンで、銀行や大学、電子署名サービス、ソーシャルメディアおよびファイル共有プラットフォームなどの信頼できる機関を騙ったコンテンツを埋め込んだり、ログインページへのリンクを含んだりしています。図5は、さまざまな個人データを盗もうとする、日本のゆうちょ銀行の顧客を狙ったフィッシングランディングページです。

図5:ゆうちょ銀行の顧客へのクレデンシャルフィッシング

(https://www.antiphishing.jp/news/alert/jpbank_japanpost_20190304.html)

また、注目に値するクレデンシャルフィッシングの例として、LINEのユーザーを狙ったものがあります。LINEは、日本、タイ、台湾で最も人気のあるメッセージングアプリのひとつで、これらの国々に約1億6,500万人のユーザーがいます。LINEはWhatsapp、Facebook Messengerまたは中国のWeChatに似たサービスで、日本には毎月約7800万のアクティブユーザーが存在します。

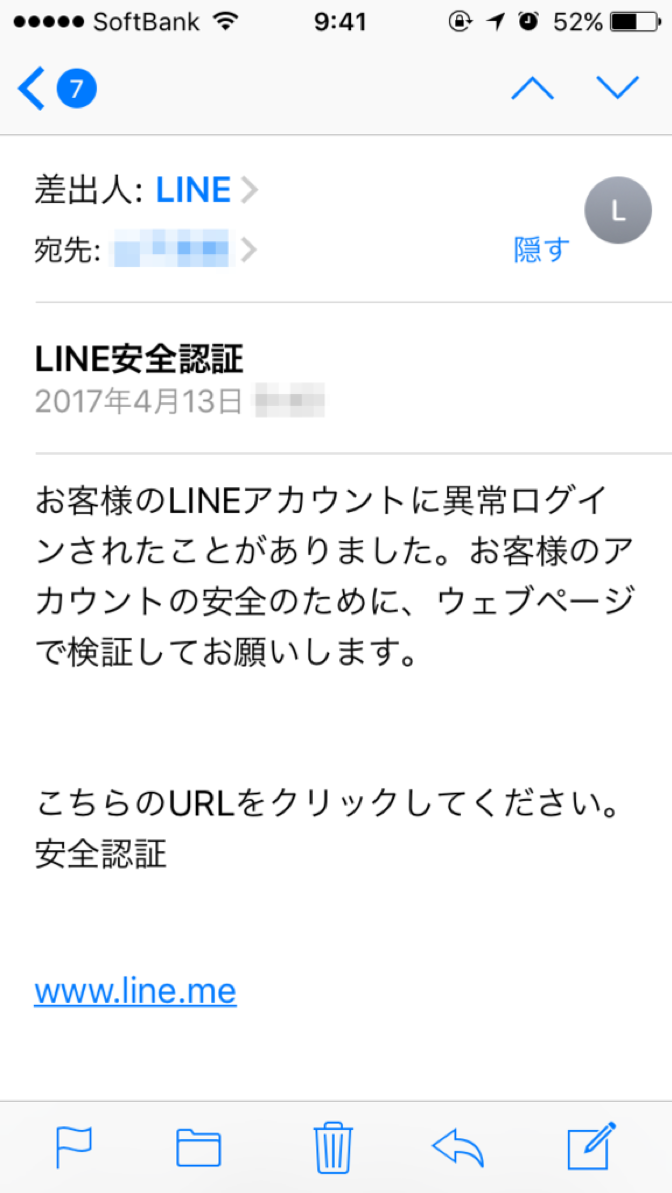

Proofpointでは、日本の組織を狙う、LINEのクレデンシャルフィッシングリンクを含んだメールメッセージを観察してきました(図6)。これらのメッセージは"LINE安全認証"という件名を使っています。

図6. LINEアプリのフィッシングルアーの例 (出典:Cyamax.com)

このタイプの人的要因の侵害は、その実装においてはかなり単純(知名度の高い合法的なブランドを盗用する標準的なタイプのフィッシング攻撃)ですが、日本ではLINEのシェアが高いため、非常に有効です。さらに、多くのユーザーがさまざまなサービスで同じクレデンシャル情報を使い回すため、脅威アクターはLINEのクレデンシャル情報を盗むことで、他の多くのアプリやプラットフォームのためのクレデンシャル情報を得ることができます。

なりすましの脅威

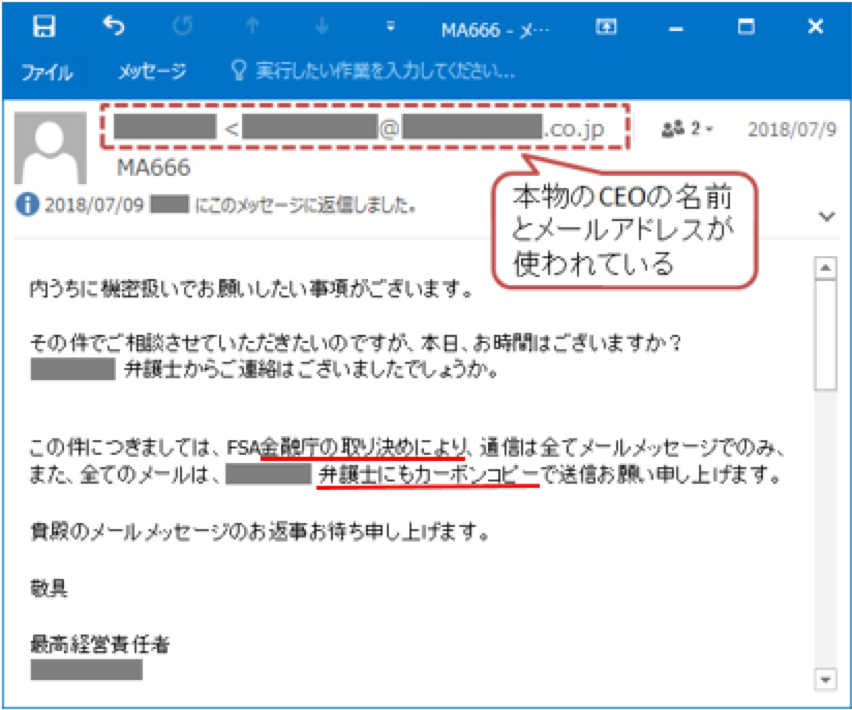

なりすましの脅威には、個人や商業団体、または銀行やインターネットサービスプロバイダーなどの有名ブランドになりすますことを目的とした悪意のある電子メールが含まれます。この種の詐欺行為は、他のソーシャルエンジニアリングメカニズムと組み合わせて、マルウェアの配信、クレデンシャル情報フィッシング、またはさらなるネットワークの侵害により、ビジネスメール詐欺(BEC)などの金銭目的の不正に使用される可能性があります。

図7:日本をターゲットにしたビジネスメール詐欺(BEC)の例。BECは、マルウェアやフィッシングキットに誘導するリンクや添付ファイルがなく、ソーシャルエンジニアリングに依存するなりすましの一種です。(https://www.ipa.go.jp/security/announce/201808-bec.html)

他の国々と比較して、日本ではBECは非常に少なく、これは言語のユニークさのために非ネイティブスピーカーが日本語で対話することが難しく、効果的なルアーを作ることが難しいことを示しています。世界的には、このタイプの人的要因を狙う攻撃が増えています。

結論

2019年は、日本のブランドへのなりすましや地域をターゲットとしたマルウェアおよびクレデンシャルフィッシングキャンペーンによる日本の組織やビジネスへの脅威のために、日本企業の防御担当者は高度な標的型攻撃と同時に国際的な攻撃にも気をつける必要があります。

UrsnifとEmotetボットネットは、日本を狙う最も一般的な脅威であり、魅力的なルアーと洗練されたソーシャルエンジニアリングメカニズムを利用することによって、組織と個人にとって明らかな脅威となります。

日本を狙っている脅威は特に目新しいものではありませんが、URLZoneについてはそのアクターが非常に活発でアプリケーションがユニークなため、他の地域とは違うリスクとなっています。日本においては言語が障害となるため、非ネイティブスピーカーが効果的なソーシャルエンジニアリングアプローチを構築することが難しくなっていますが、UrsnifとEmotetによる大規模な攻撃が起きていることは、経済的動機のあるアクターが「コードをクラック」してこの地域の防御担当者、組織、および消費者に新たなリスクを生み出したことを示唆しています。日本を標的とした攻撃の増加に対応して、データ、知的財産、および重要なインフラを保護するためには、多階層防御とエンドユーザー教育の組み合わせが重要になります。

References

[1] https://www.proofpoint.com/us/threat-insight/post/Vawtrak-UrlZone-Banking-Trojans-Target-Japan

[2] https://www.crowdstrike.com/blog/cutwail-spam-campaign-uses-steganography-to-distribute-urlzone/

[3] https://www.cybereason.com/blog/new-ursnif-variant-targets-japan-packed-with-new-features

[5] https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-ta505-dridex-globeimposter