Las amenazas del correo electrónico para las organizaciones del sector público están creciendo en escala y complejidad. Una de las estrategias más comunes utilizadas para atacar a los departamentos de finanzas de los gobiernos y a los equipos de contratación pública son los ataques Business Email Compromise (BEC). Recientemente, este tipo de amenazas se han vuelto especialmente difíciles de detectar, ya que el 40 % de los ataques utilizan ahora contenidos generados por IA, lo que difumina aún más la línea que separa las solicitudes auténticas de las fraudulentas.

Lo que hace que los ataques BEC sean tan peligrosos es que generalmente no contienen enlaces maliciosos ni payloads de malware. En su lugar, los ciberdelincuentes utilizan mentiras, suplantación de la identidad e ingeniería social para eludir las defensas de seguridad tradicionales. Los ataques sin payloads son un punto ciego para muchos proveedores de seguridad. Son los llamados "falsos negativos por diseño", es decir, que los sistemas de protección convencionales no los detectan porque no se diseñaron para identificarlos.

Recientemente, nuestro equipo de investigación de ciberamenazas identificó y bloqueó una sofisticada campaña BEC que estaba eludiendo silenciosamente los controles de seguridad de uno de nuestros competidores. Esta serie de ataques ha puesto de manifiesto la necesidad de una estrategia de protección moderna y multicapa que vaya mucho más allá de los riesgos obvios.

La amenaza: ¿cómo se produjo el ataque?

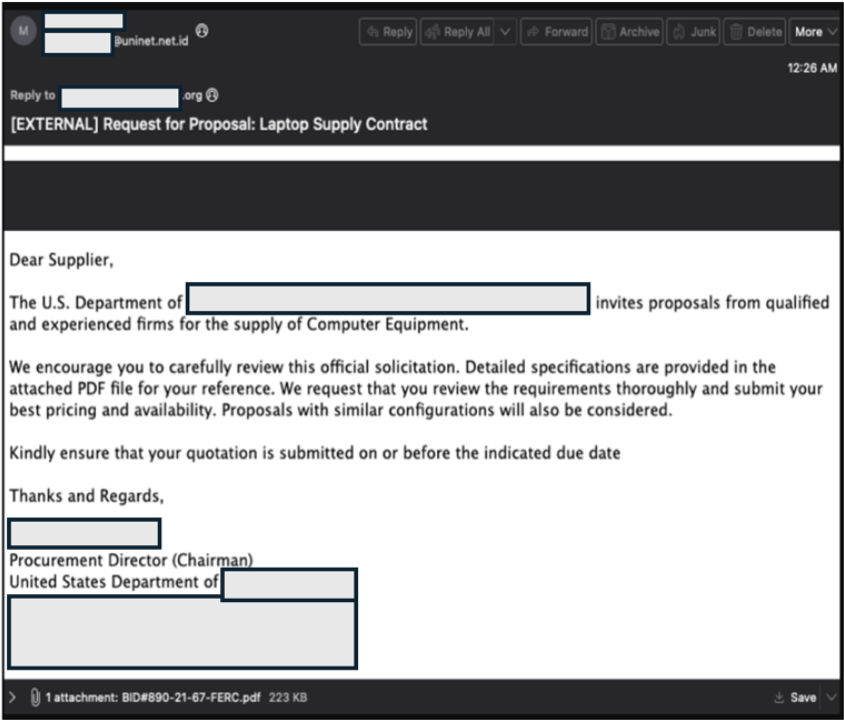

El ataque comenzó con un correo electrónico que parecía una licitación emitida por un funcionario de contratación pública de una importante agencia federal estadounidense. El correo electrónico se envió a gestores habitualmente encargados de licitar contratos del sector público, solicitando un presupuesto para un importante contrato de equipos informáticos. Se adjuntaba un documento PDF aparentemente inocuo con los detalles de la licitación.

Correo electrónico utilizado por el ciberdelincuente.

A primera vista, el mensaje parecía legítimo. Sin embargo, un examen más detenido reveló tácticas tan sutiles como eficaces:

- Suplantación de la identidad. El remitente del correo electrónico se hacía pasar por representante de una auténtica agencia federal, con el fin de ganar credibilidad.

- Señuelos sin payload. El PDF adjunto no contenía ningún malware, por lo que no podía ser detectado por el software antivirus tradicional ni por el análisis en entorno aislado (sandbox). El cuerpo del correo electrónico no contenía elementos maliciosos ni URL sospechosas.

- Argumentos para iniciar una conversación. El objetivo del atacante no era conseguir un clic rápido, sino iniciar un intercambio, establecer una relación con el objetivo y luego llevar a cabo el intento de fraude, en este caso, solicitar el pago desde una cuenta fraudulenta.

- "Domain spoofing" (suplantación de dominios). Los atacantes habían registrado un dominio similar, federal-agency[.]org, que se parecía al dominio .gov legítimo del organismo público real. Este nuevo dominio se había creado el mes anterior al ataque, un signo revelador de una amenaza.

- Manipulación del encabezado. El campo "De" mostraba un nombre verosímil, mientras que el encabezado "Responder" (Reply-To) dirigía las respuestas al dominio federal-agency[.]org controlado por el ciberdelincuente, una táctica clásica en los ataques BEC.

Para la solución de seguridad desplegada, que funciona esencialmente identificando enlaces o archivos maliciosos, el ataque era indetectable. Este sistema de defensa, que utiliza principalmente diccionarios estáticos para identificar la suplantación o falsificación del "display name" (nombre mostrado), no encontró nada técnicamente incorrecto en el mensaje y lo entregó.

La detección: cómo detuvo Proofpoint el ataque

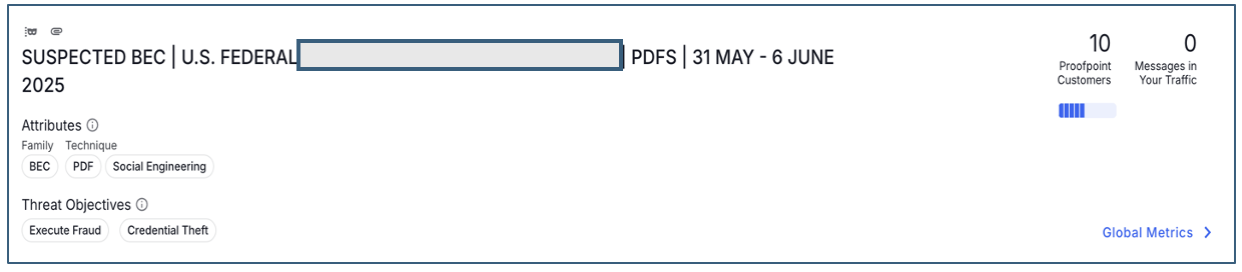

La amenaza fue inmediatamente identificada y bloqueada para todos nuestros clientes. Fuimos capaces de bloquear este ataque no gracias a ninguna característica individual, sino porque nuestra plataforma de IA Proofpoint Nexus utiliza un enfoque de detección multicapa que combina IA, análisis avanzados e inteligencia de amenazas de primer nivel.

El motor de detección de Proofpoint Nexus AI identificó la amenaza como un señuelo.

El motor de detección de Proofpoint Nexus AI identificó la amenaza como un señuelo.

Así es como nuestro equipo de investigación de ciberamenazas y la pila de detección Nexus trabajaron juntos para detener esta amenaza:

Inteligencia de amenazas inigualable

No era la primera vez que nos encontrábamos con este ataque. Nuestro equipo de investigación de ciberamenazas lleva desde 2022 vigilando a los actores maliciosos más relevantes y sus TTP (tácticas, técnicas y procedimientos). Sabemos que se dirigen a los profesionales encargados de gestionar las licitaciones del sector público. Esta información se introduce constantemente en nuestros motores de detección, lo que nos permite identificar y bloquear proactivamente sus campañas.

Detección de ataques BEC avanzados

Nuestra pila de detección Nexus está especialmente diseñada para bloquear los ataques de suplantación de la identidad. Analizó varios indicios en tiempo real e identificó inmediatamente la amenaza. Nexus Relationship Graph (RG) reconoció que el correo electrónico procedía de un remitente poco habitual, es decir, alguien que no suele mantener correspondencia con miembros de este organismo público. Nuestro motor Nexus Machine Learning (ML) determinó que se trataba de un dominio sospechosamente similar, registrado recientemente, y que había una falta de coincidencia entre los campos "De" y "Responder". Estos factores se combinaron para dar al mensaje en cuestión una puntuación BEC de 100, desencadenando un bloqueo inmediato.

Análisis en profundidad del contenido

Nuestra inteligencia de amenazas se extiende al propio contenido. Nuestra investigación reveló que la verdadera agencia federal estadounidense incorpora un marcador digital específico en sus PDF oficiales. Nuestro motor Nexus Threat Intelligence (TI) determinó que este marcador faltaba en el PDF del atacante y, por tanto, identificó el mensaje como muy sospechoso. Además, el asunto, el cuerpo del mensaje y el lenguaje de la falsa licitación se correspondían con campañas anteriores de este actor malicioso, que estaba siendo vigilado.

Los datos históricos de inteligencia de amenazas y las capacidades avanzadas de detección de Nexus son lo que nos permitió identificar lo que otras soluciones habían pasado por alto: un peligroso ataque de suplantación de identidad diseñado para pasar desapercibido.

Un gran reto

Los ataques BEC representaron el 73 % de todos los incidentes notificados en 2024, lo que subraya su enorme impacto en los sectores público y altamente regulados, incluidas muchas entidades del gobierno federal estadounidense. Cuando una amenaza BEC como esta tiene éxito, las repercusiones pueden ser graves y multidimensionales.

- Pérdidas financieras. El mensaje podría conseguir engañar al objetivo principal (el proveedor) para realizar un pago a una cuenta fraudulenta, lo que provocaría importantes pérdidas financieras.

- Impacto a la imagen de marca. El ataque daña la reputación de la agencia federal cuya identidad se usurpa, lo que hace que los partners y proveedores legítimos desconfíen de las comunicaciones posteriores.

- Erosión de la confianza pública. Estos ataques erosionan la confianza de particulares y empresas en la seguridad de las operaciones y servicios gubernamentales.

Los ciberdelincuentes evolucionan constantemente, y los proveedores de soluciones de seguridad no deben quedarse atrás. Las amenazas sin payload que explotan la ingeniería social son cada vez más populares debido a su eficacia. Protegerse contra ellas requiere una solución capaz de analizar el contexto, el comportamiento y la reputación, no solo los archivos y los enlaces. Nuestra capacidad para desbaratar esta campaña es testimonio de nuestra inversión continuada en las tecnologías y la inteligencia de amenazas necesarias para contrarrestar las amenazas actuales y futuras.

Obtenga más información sobre Proofpoint Core Email Protection.

Lea nuestra serie "Neutralización de ciberseguridad del mes"

Para saber más sobre cómo Proofpoint bloquea los ataques avanzados, consulte nuestros artículos de esta serie:

- Detección de ataques BEC y a la cadena de suministro (junio de 2023)

- Protección contra el toolkit de herramientas de phishing EvilProxy y la usurpación de cuentas cloud (julio de 2023)

- Detección y análisis de un ataque de SocGholish (agosto de 2023)

- Prevención del phishing de firma electrónica (septiembre de 2023)

- Estafas y phishing mediante códigos QR (octubre de 2023)

- Secuencia de ataques por teléfono (noviembre de 2023

- Uso de IA basada en el comportamiento para contrarrestar la redirección de nóminas (diciembre de 2023)

- Manipulación de la autenticación multifactor (enero de 2024)

- Prevención del compromiso de la cadena de suministro (febrero de 2024)

- Detección de ataques mediante códigos QR multicapa (marzo de 2024)

- Neutralización de ataques mediante la creación de aplicaciones maliciosas (abril de 2024)

- Ataques de suplantación de la cadena de suministro (mayo de 2024)

- Ataques de suplantación de la identidad del CEO (junio de 2024)

- Contrarrestar los ataques de malware DarkGate desde la playa (julio de 2024)

- Ataque de phishing de credenciales para obtener datos de ubicación del usuario (agosto de 2024)

- Prevención de estafas de suplantación de la identidad de proveedores (septiembre de 2024)

- Cuando el malware SocGholish mantuvo atemorizado al sector sanitario (octubre de 2024)

- Prevención del compromiso del correo electrónico de proveedores en el sector público (noviembre de 2024)

- Cómo consiguió Proofpoint bloquear un ataque de phishing de Dropbox (diciembre de 2024)

- Un proveedor de electricidad al borde del desastre por un ataque de phishing a su firma electrónica (enero de 2025)

- Phishing de credenciales que ataca tu seguridad financiera (febrero de 2025)

- Cómo engañan a sus víctimas los ciberdelincuentes con criptomonedas gratuitas para robarles dinero y credenciales (abril de 2025)

- Bloqueo de los ataques de phishing que pasan del correo electrónico a los SMS (mayo de 2025)

- Ataques de intermediario (Adversary-in-the-Middle) contra Microsoft 365 (junio de 2025)

- Detección y neutralización de una usurpación de cuentas (julio de 2025)