Les menaces diffusées par email contre les entités du secteur public sont en train de prendre de l'ampleur et de gagner en complexité. L'une des stratégies les plus couramment employées pour cibler les départements financiers des administrations et les équipes responsables des marchés publics est le piratage de la messagerie en entreprise (BEC, Business Email Compromise). Récemment, ces types de menaces sont devenues particulièrement difficiles à détecter, 40 % des attaques utilisant désormais du contenu généré par l'IA, estompant encore davantage la frontière entre demandes authentiques et frauduleuses.

Ce qui rend les attaques BEC aussi dangereuses est le fait qu'elles ne contiennent généralement pas de liens malveillants ou de charge virale sous forme de malwares. Les cybercriminels recourent plutôt au mensonge, à l'usurpation d'identité ou à l'ingénierie sociale pour passer outre les défenses de sécurité traditionnelles. Les attaques sans charge virale constituent un angle mort pour un grand nombre d'éditeurs de solutions de sécurité. On parle dans ce cas de « faux négatifs par conception » — en d'autres termes, les systèmes de protection classiques ne les détectent pas parce qu'ils n'ont pas été conçus pour les identifier.

Récemment, notre équipe de recherche sur les cybermenaces a identifié et bloqué une campagne BEC sophistiquée qui passait tranquillement outre les contrôles de sécurité d'un de nos concurrents. Cette série d'attaques a souligné la nécessité de disposer d'une stratégie de protection moderne et multicouche dont la portée va bien au-delà des risques évidents.

La menace – Comment l'attaque s'est-elle déroulée ?

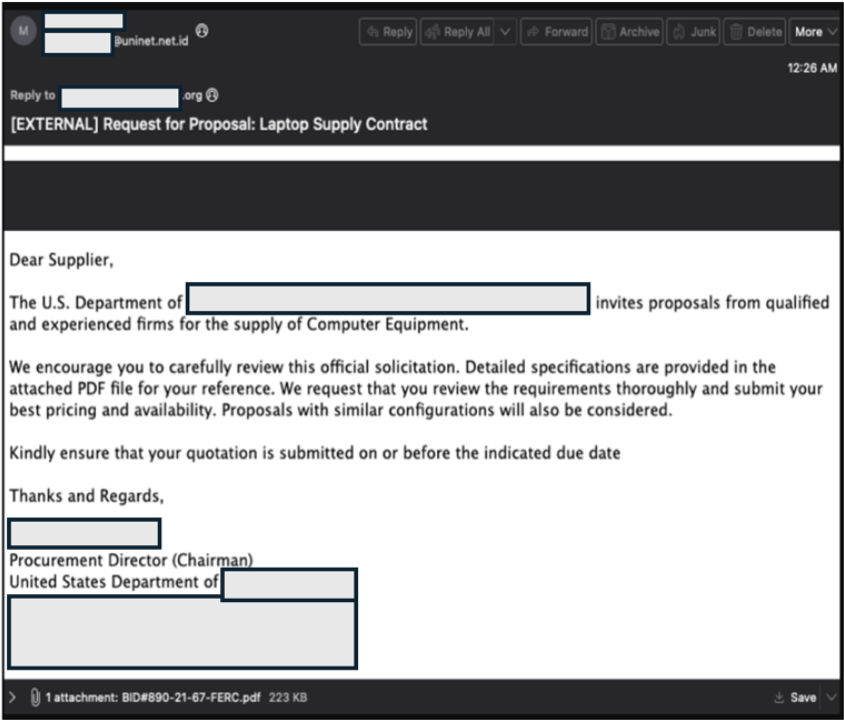

L'attaque a commencé par un email qui ressemblait à un appel d'offres émis par un responsable des marchés publics d'une grande agence fédérale des États-Unis. Envoyé à des directeurs habituellement chargés des appels d'offres pour le secteur public, l'email demandait une offre de prix pour un gros contrat d'équipement informatique. En pièce jointe se trouvait un document PDF apparemment anodin avec les détails de l'appel d'offres.

Email utilisé par le cybercriminel.

À première vue, le message semblait légitime. Toutefois, un examen plus approfondi révélait des tactiques aussi subtiles qu'efficaces :

- Usurpation d'identité. L'expéditeur de l'email se faisait passer pour un représentant d'une véritable agence fédérale, afin de gagner en crédibilité.

- Leurre sans charge virale. Le fichier PDF en pièce jointe ne contenait pas de malware, de façon à ne pas déclencher la détection de logiciels antivirus traditionnels ou l'analyse en sandboxing. Le corps de l'email ne contenait pas d'élément malveillant ni d'URL suspectes.

- Sujet d'accroche. L'objectif de l'attaquant n'était pas d'obtenir un clic rapide, mais d'amorcer un échange, d'établir une relation avec la cible pour ensuite perpétrer la tentative de fraude — dans ce cas, demander un paiement sur un compte frauduleux.

- Usurpation de domaines. Les acteurs malveillants avaient enregistré un domaine similaire, agence-fédérale[.]org, qui ressemblait au domaine légitime .gov du véritable organisme public. Ce nouveau domaine avait été créé le mois précédant l'attaque, signe révélateur d'une menace.

- Manipulation d'en-tête. Le champ « De » affichait un nom plausible, tandis que l'en-tête « Reply-To » dirigeait les réponses vers le domaine agence-fédérale[.]org contrôlé par le cybercriminel, une tactique classique des attaques BEC.

Pour la solution de sécurité en place, dont le fonctionnement repose essentiellement sur l'identification de liens ou de fichiers malveillants, l'attaque était indétectable. Ce système de défense, qui utilise principalement des dictionnaires statiques pour identifier l'usurpation du nom d'affichage, n'a rien constaté d'anormal du point de vue technique dans le message et en a effectué la remise.

La détection – Comment Proofpoint a neutralisé l'attaque

La menace a été immédiatement identifiée et bloquée pour tous nos clients. Nous sommes parvenus à bloquer cette attaque non pas grâce à une fonctionnalité individuelle, mais parce que notre plate-forme d'IA Proofpoint Nexus utilise une approche de détection multicouche qui associe l'IA, l'analyse avancée et une threat intelligence de classe mondiale.

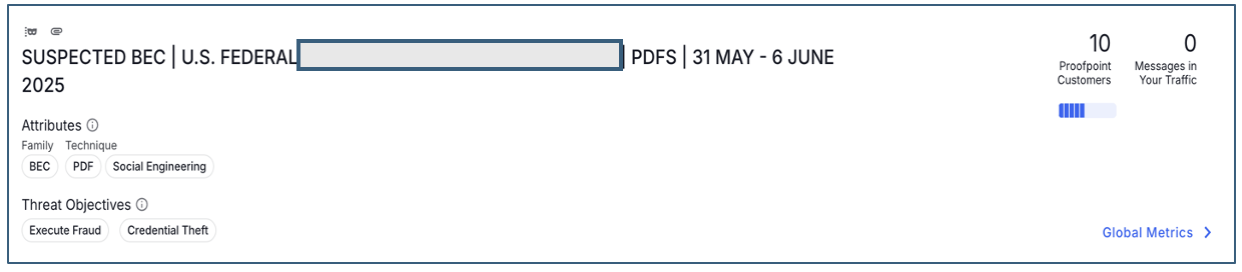

Les moteurs de détection Proofpoint Nexus AI ont identifié la menace comme étant un leurre.

Voici comment notre équipe de recherche sur les cybermenaces et la pile de détection Nexus ont travaillé main dans la main pour bloquer cette menace :

Threat intelligence de pointe

Ce n'était pas la première fois que nous rencontrions cette attaque. Notre équipe de recherche sur les cybermenaces surveille les acteurs malveillants concernés et leurs TTP (tactiques, techniques et procédures) depuis 2022. Nous savons qu'ils ciblent les professionnels chargés de traiter les appels d'offres du secteur public. Ces informations sont constamment intégrées dans nos moteurs de détection, ce qui nous permet de reconnaître et de bloquer proactivement leurs campagnes.

Détection des attaques BEC avancées

Notre pile de détection Nexus est spécialement conçue pour bloquer les attaques d'usurpation. Elle a analysé plusieurs signaux en temps réel et a immédiatement identifié la menace. Nexus Relationship Graph (RG) a reconnu que l'email provenait d'un expéditeur inhabituel, à savoir une personne qui ne correspond pas fréquemment avec des membres de cet organisme public. Notre moteur Nexus Machine Learning (ML) a déterminé que le domaine était un domaine similaire suspect, récemment enregistré, et qu'il existait une non-concordance entre les champs « De » et « Reply-To ». Ces facteurs combinés ont attribué un score BEC de 100 au message concerné, déclenchant ainsi un blocage immédiat.

Analyse approfondie du contenu

Nos informations de threat intelligence s'étendent au contenu lui-même. Nos recherches ont révélé que la vraie agence fédérale américaine incorpore un marqueur numérique spécifique dans ses PDF officiels. Notre moteur Nexus Threat Intelligence (TI) a déterminé que ce marqueur était absent du PDF de l'attaquant et a donc identifié le message comme hautement suspect. De plus, la ligne d'objet, le corps du message et la langue du faux appel d'offres correspondaient aux campagnes précédentes de cet acteur malveillant qui faisait l'objet d'une surveillance.

Les données historiques de threat intelligence et les capacités de détection avancées de Nexus sont les deux éléments qui nous ont permis d'identifier ce qui avait échappé à d'autres solutions : une attaque d'usurpation dangereuse, conçue pour passer inaperçue.

Un enjeu de taille

Les attaques BEC représentent 73 % de tous les incidents signalés en 2024, ce qui souligne leur énorme impact sur le secteur public et les secteurs fortement réglementés, notamment de nombreuses entités du gouvernement fédéral des États-Unis. Lorsqu'une menace BEC telle que celle-ci arrive à ses fins, les répercussions peuvent être graves et revêtir de nombreux aspects.

- Pertes financières. La cible principale (le fournisseur) pourrait, dupée par le message, effectuer un paiement vers un compte frauduleux avec, à la clé, des pertes financières significatives.

- Impact sur l'image de marque. L'attaque nuit à la réputation de l'agence fédérale dont l'identité est usurpée, ce qui rend les partenaires et fournisseurs légitimes méfiants vis-à-vis des communications ultérieures.

- Érosion de la confiance de la population. Ces attaques érodent la confiance des personnes et des entreprises envers la sécurité des opérations et des services des administrations.

Les cybercriminels évoluent constamment et les fournisseurs de solutions de sécurité ne doivent pas se laisser distancer. Les menaces sans charge virale exploitant l'ingénierie sociale sont de plus en plus prisées en raison de leur efficacité. S'en protéger exige une solution capable d'analyser le contexte, les comportements et la réputation, pas simplement des fichiers et des liens. Notre capacité à contrecarrer cette campagne témoigne de notre investissement continu dans les technologies et la threat intelligence nécessaires pour contrer les menaces d'aujourd'hui et de demain.

En savoir plus sur Proofpoint Core Email Protection.

Consultez notre série « La neutralisation de cyberattaque du mois »

Pour en savoir plus sur la façon dont Proofpoint bloque les attaques avancées, consultez les autres articles de cette série :

- Détecter les attaques BEC et de la chaîne logistique (juin 2023)

- Se défendre contre le kit d'outils de phishing EvilProxy et la prise de contrôle de comptes cloud (juillet 2023)

- Détecter et analyser une attaque SocGholish (août 2023)

- Prévenir le phishing par signature électronique (septembre 2023)

- Escroqueries et phishing par code QR (octobre 2023)

- Déroulement des attaques par téléphone (novembre 2023)

- Utiliser l'IA comportementale pour contrer le détournement de salaires (décembre 2023)

- Manipulation de l'authentification multifacteur (janvier 2024)

- Prévenir les compromissions de la chaîne logistique (février 2024)

- Détecter les attaques multicouches par code QR (mars 2024)

- Déjouer les attaques par création d'applications malveillantes (avril 2024)

- Attaques d'usurpation de la chaîne logistique (mai 2024)

- Attaques d'usurpation de l'identité de PDG (juin 2024)

- Contrer les attaques du malware DarkGate sous le soleil (juillet 2024)

- Phishing d'identifiants de connexion ciblant les données de localisation des utilisateurs (août 2024)

- Prévention des escroqueries par usurpation d'identité de fournisseurs (septembre 2024)

- Quand SocGholish donne des sueurs froides au secteur de la santé (octobre 2024)

- Prévention du piratage de la messagerie de fournisseurs dans le secteur public (novembre 2024)

- Comment Proofpoint a bloqué une attaque de phishing Dropbox (décembre 2024)

- Un fournisseur d'électricité frôle la catastrophe à cause d'une attaque de phishing par signature électronique (janvier 2025)

- Phishing d'identifiants de connexion ciblant votre sécurité financière (février 2025)

- Comment les cybercriminels piègent leurs victimes avec des cryptos gratuites pour leur voler de l'argent et des identifiants de connexion (avril 2025)

- Bloquer les attaques de phishing qui commencent par email et se poursuivent par SMS (mai 2025)

- Attaques de type adversary-in-the-middle qui ciblent Microsoft 365 (juin 2025)

- Détection et neutralisation d'une prise de contrôle de comptes (juillet 2025)