Proofpoint Actionable Insights (即座に活用できる知見) は、プルーフポイントの脅威プロテクション プラットフォームが統合データ、検知、調査により提供できる追加の指標と知見です。これらの知見は脅威と、脅威から防御するために取ることができるアクションを完全に理解するために必要な詳細とコンテキストを提供します。

プルーフポイントの「Actionable Insights」(即座に活用できる知見)」ブログシリーズの第 1 回目では、人が持つリスクに関する知見と、これらの知見を使用して組織が取ることのできる実用的なアクションにスポットを当てました。 2 回目となる記事では、Proofpoint TAP (Targeted Attack Protection) ダッシュボードでこの情報を確認できる簡単な方法、そうした情報と共に取ることのできるさまざまなアクションなど、リスクの発生源にスポットを当てました。

今回の記事では、ビジネスメール詐欺 (BEC) と、組織の「ビジネスメール詐欺(BEC) リスク」を軽減するためにどのように的を絞ったコントロールを使用できるかについて説明します。

BEC スキームの種類を知り、攻撃を阻止するには、可視性が不可欠

ビジネスメール詐欺 (BEC) は、ほとんどの組織にとって最大の脅威です。数字を見れば無理もありません。 2021 年、BEC は米国だけで約 2 万件の被害を生み、調整済み損失額は 24 億ドル近くにのぼり、被害額において第一位のインターネット犯罪になっています (FBI の Internet Crime Complaint Center 調べ)。

BEC では、なりすましやアカウント侵害などの攻撃手法が使用されます。事業に与えうる影響の大きさ、そして経営幹部を標的にするという点で、ランサムウェアと同格です。そのため、情報セキュリティリーダーは、自分の組織に対して攻撃者が使用している BEC スキームの種類だけでなく、その攻撃がどう発生し、どう防止できるかを可視化する必要があります。

Insights (知見)

Proofpoint TAP の Threat Insight ダッシュボードは、この可視化ニーズに応えるべく、組織における BEC のアクティビティおよびリスクのレポート・分析機能を拡張し続けています。最近追加された傾向レポートと脅威の詳細は、既存の People-Centric なレポートに即座に活用できる知見を提供し、組織を標的にしている BEC アクティビティの全体像を把握することができます。また、これらの攻撃を防止するためにどのようなコントロールを実装できるか教えてくれます。

このセクションでは、BEC に関する 5 つの重要な質問を掘り下げます。答えは、こうした傾向レポートで確認できる知見から見つけることができます。

質問 #1: 組織は BEC 脅威に対し保護されているか?

BEC 脅威による組織のリスクを理解するための最初の手順は、悪意のあるメッセージの総数における増加率を測定することです。続いて、これらに対するソリューションの相対的有効性を評価することができます。

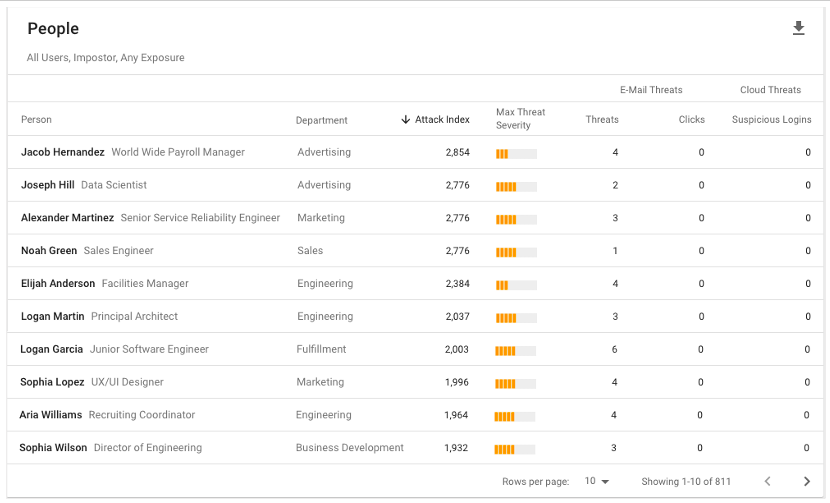

Email Threats Effectiveness Overview (メール脅威の有効性の概要) レポートは、悪意のあるメッセージに対し組織がどのように保護されているか、Threat Type (脅威の種類) 別に示します。Threat Type (脅威の種類) の詳細において、Impostor Threats (なりすまし脅威) は、組織に送信された BEC メッセージを表しています。

Email Threats Effectiveness Overview (メール脅威の有効性の概要)

図 1: Proofpoint TAP Threat Insight ダッシュボードの Email Threats Effectiveness Overview (メール脅威の有効性の概要) サマリーチャート

BEC 攻撃 (なりすまし脅威) は、組織の悪意のあるメッセージの総数のほんの一部を占めているとはいえ、企業へのリスクは不釣り合いに高くなる可能性があります。これらの脅威は非常に的を絞ったものである傾向があり、その件数もその他の一般的な脅威とは異なります。

これらの脅威に対する全体的な有効性を追跡することは重要ですが、有効性を経時的に測定する機能があれば、組織は、攻撃量または成功率において急激な変化を認識できるため、防護策を適切に導入することができます。

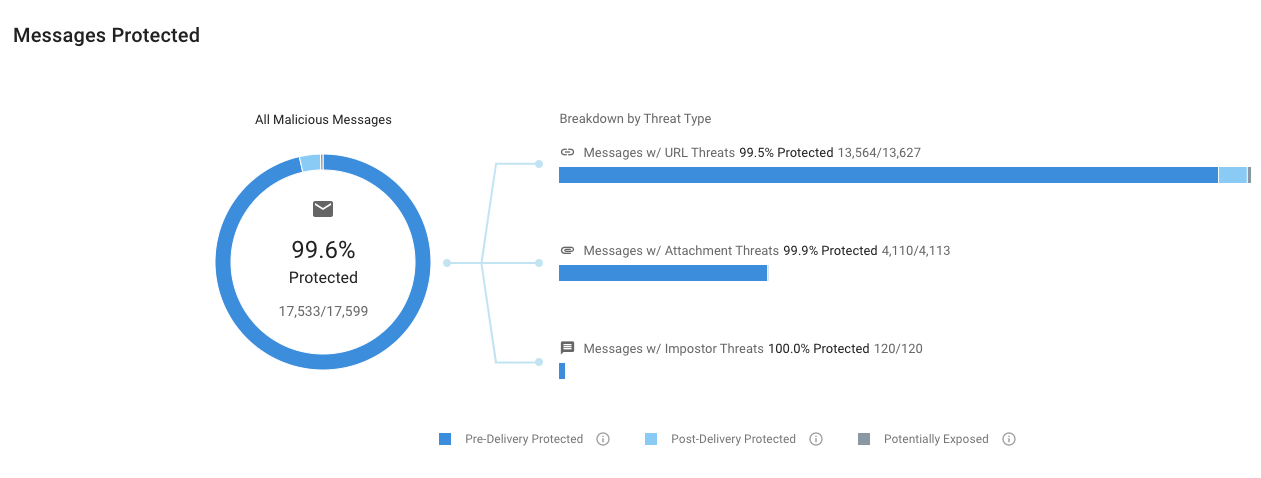

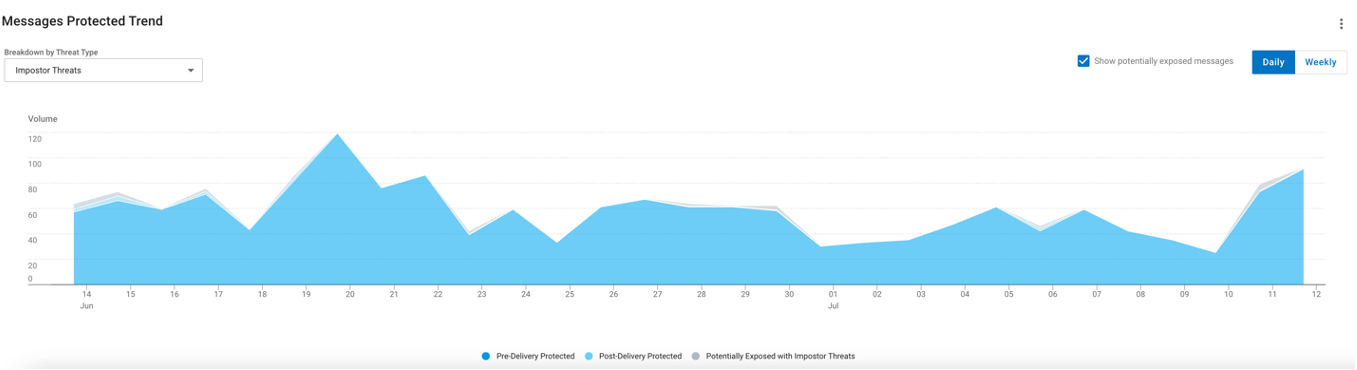

Messages Protected Trend (保護されたメッセージの傾向) レポートでは、フィルタリングを適用して BEC メッセージを経時的に表示し、総数の変化が脅威に対する有効性にどのように影響しうるか理解することができます。

BEC の有効性

図 2: Proofpoint TAP Threat Insight ダッシュボードの BEC Effectiveness (BEC 有効性) 傾向チャート

質問 #2: 特定の脅威はどのようにして BEC 脅威とみなされているか?

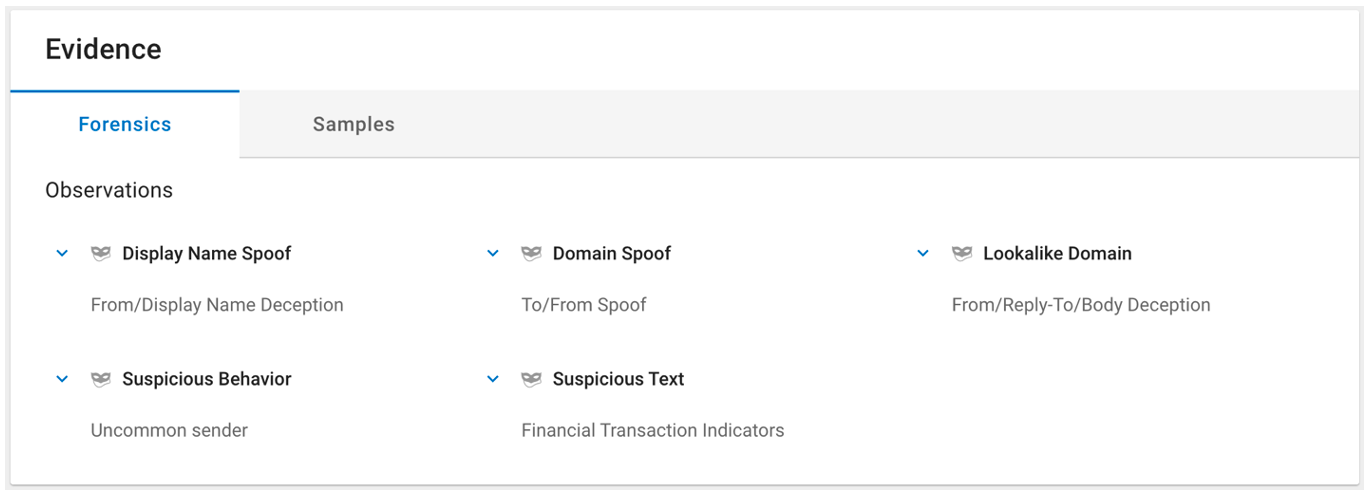

特定のメッセージが BEC 脅威として特定され、不正判定された理由に関する知見を得ることは、この有効性レポートの重要な部分です。メッセージレポートの Observations (観察) セクションでは、特定のメッセージについて検知された指標が確認できます。調査およびインシデント レスポンス チームはプルーフポイントのソリューションのアクションについて深い知見を得ることができます。

たとえば、Uncommon Sender (通常でない送信者) は、メッセージの送信者が対象受信者の組織と通常やり取りをしている者でないことを示し、さまざまな形態のスプーフィングや情報を開示するような表現により不審なメッセージであることが想像できます。 全体的に見ると、これらの指標の組み合わせにより、プルーフポイントの統合型の包括的な BEC 保護機能は、ユーザーへの BEC の試行に対し高精度の不正判定を行うことができます。

同時に、これらの観察は、BEC 攻撃者が使用する特定の詐欺手法について豊富な情報を提供してくれます。これは、組織のユーザーの意識向上トレーニングコンテンツを定義する基準を導く上で役立ちます。

図 3: Proofpoint TAP Threat Insight ダッシュボードでの BEC 検知の観察の例

質問 #3: 使用されている BEC テーマは?

BEC 脅威は単一的なものではありません。実際にプルーフポイントの研究者は、BEC には幅広い戦術やテーマがあることを示しています。組織が直面しているテーマとその程度を理解することは、全体的な BEC リスクを理解するための情報においてもう一つの重要な部分です。

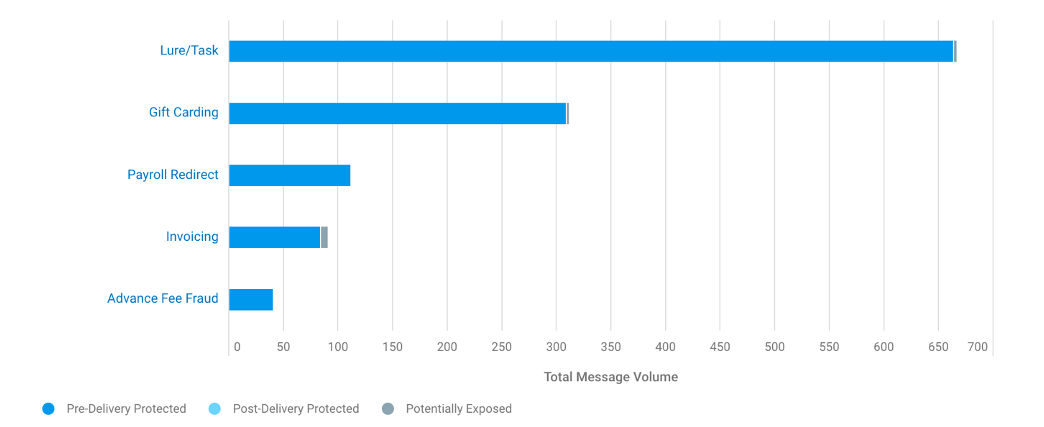

Top Threat Themes (上位の脅威テーマ) チャートは、攻撃者が組織に対し使用している BEC 特有のテーマを表示することにより、こうした知見を提供します。

Top Threat Themes (上位の脅威テーマ) (BEC)

図 4: Proofpoint TAP Threat Insight ダッシュボードの Top Threat Themes for BEC (BEC の上位の脅威テーマ) チャート

質問 #4: 各 BEC テーマはどのように使用されているか?

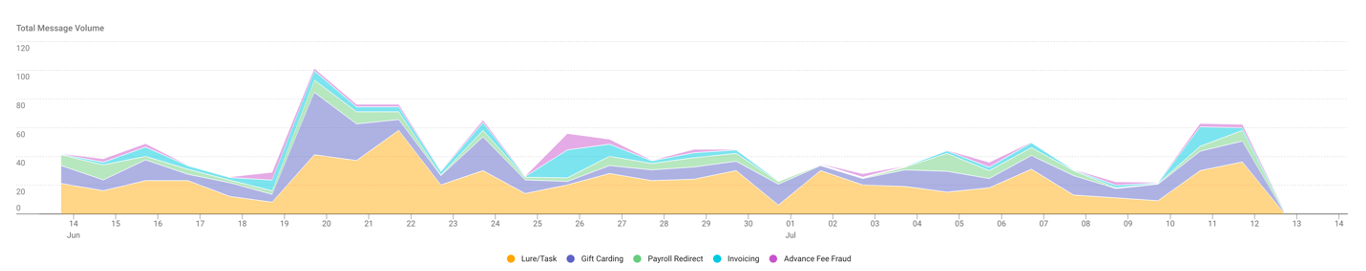

マルウェアやフィッシングキャンペーンが、そのソーシャル エンジニアリング手法を改善すべくシーズンまたは世間の出来事に基づいてさまざまなおとりを活用するのと同様に、プルーフポイントの脅威研究者は、BEC テーマもまたシーズン、最新ニュース、その他の世間での出来事に応じて変わることを発見しました。 たとえば、ギフトカード窃取を目的にした BEC メッセージは、ホリデーシーズンに増加する可能性があり、一方で個人を特定できる情報 (PII)、源泉徴収票、またはその他のユーザー情報を盗むために設計されたメッセージは 1~2 月に増加する可能性があります。

こうした傾向が組織のメールフローにどのように現れ、標的はどのように変化するか理解することにより、的を絞ったトレーニングと追加のコントロールと共に BEC 脅威に起こりうる変化に備えることができます。

Top Messages Trend (上位メッセージトレンド) チャートはフィルタリングして BEC テーマと、外部イベントと共にその増減を確認することができます。

BEC Themes (BEC テーマ)

図 5: Proofpoint TAP Threat Insight ダッシュボードの BEC Themes (BEC テーマ) 傾向チャート

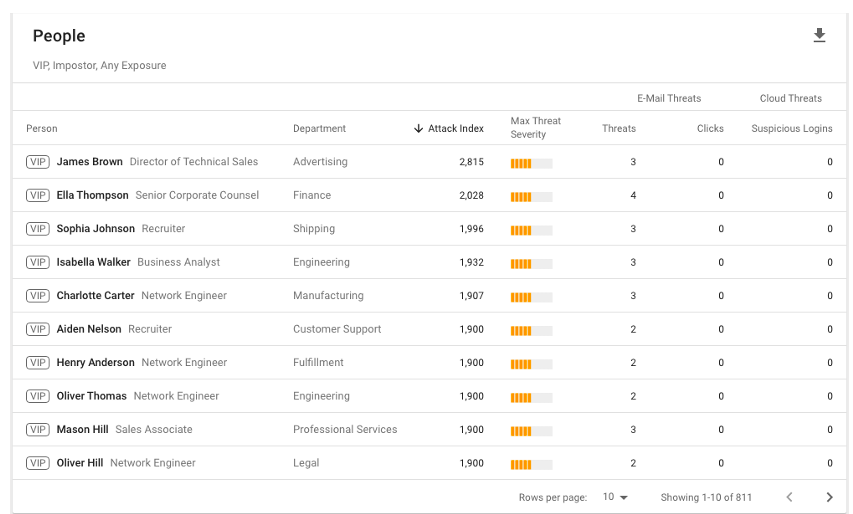

質問 #5: 組織内で誰が BEC 脅威の標的になっているか?

経営幹部や組織のその他の機密情報を受け取る従業員は、機密情報にアクセスしたり、送金や取引を実行する権限があることから、しばしば BEC 攻撃の主な標的にされます。

プルーフポイントの People レポートは、フィルタリングして BEC キャンペーンにより標的にされている VIP を表示でき、どの従業員が該当するか正確にわかります。

BEC により標的にされている VIP

図 6: Proofpoint TAP Threat Insight ダッシュボードで見る、BEC の標的にされている VIP ユーザーの People レポート

このトップランクの人々以外の、密な監視下あるいはコントロール下にない多くの従業員も、BEC 攻撃の標的にされる可能性があります。People レポートを使用してこうしたユーザーを特定でき、提供される知見に基づいてアクションを取ることができます。たとえばより多くのトレーニングを提供したり、より多くの制御を適用したりして組織の BEC リスクを軽減することができます。

上位の BEC の対象受信者

図 7: Proofpoint TAP Threat Insight ダッシュボードの BEC メッセージの上位の対象受信者の People レポート

的を絞ったコントロール

標準のレポーティングやフォレンジックよりもさらに優れた、Proofpoint TAP Threat Insight ダッシュボードの BEC に関する即座に活用できる知見により、組織は、攻撃者が標的に対し使用している戦術に基づいて防御するために取るべきアクションを理解することもできます。

これらのレポートに基づいて頻繁に推奨されるアクションと制御には以下のものが含まれます。

- 組織で確認された BEC テーマにスポットを当てたトレーニングにより、頻繁に標的にされているユーザー向けの追加トレーニングを提供

- 以下のような特定のシナリオにおいてビジネスプロセスを更新:

- アカウントの変更

- 新規アカウントのリクエスト

- 従業員給与の変更

- BEC により標的にされているユーザーに財務上の追加コントロールを適用

- 受信した BEC メッセージを削除するProofpoint TRAP (Threat Response Auto-Pull) の実装

企業への最大のデジタル脅威の特定にサポートが必要な場合、プルーフポイントによる無料のデジタルリスク評価についてお問い合わせください。プルーフポイントの無料リスク評価は、プルーフポイントのセキュリティ専門家により実施されます。BEC リスクを含む、貴社に対する最大の脅威をいくつか検出し、これらを軽減する方法をお伝えします。

BEC やその他のメール脅威から組織を保護するためにプルーフポイントが提供する機能の詳細については、弊社 Web サイトのこちらのページをご覧ください。