「サプライチェーン リスク」という言葉を耳にすると、在庫不足のことを指すと思われるかもしれません。実際には、財務的影響と同等、あるいはそれ以上の影響を及ぼしうる、隠れたリスクのことを指します。

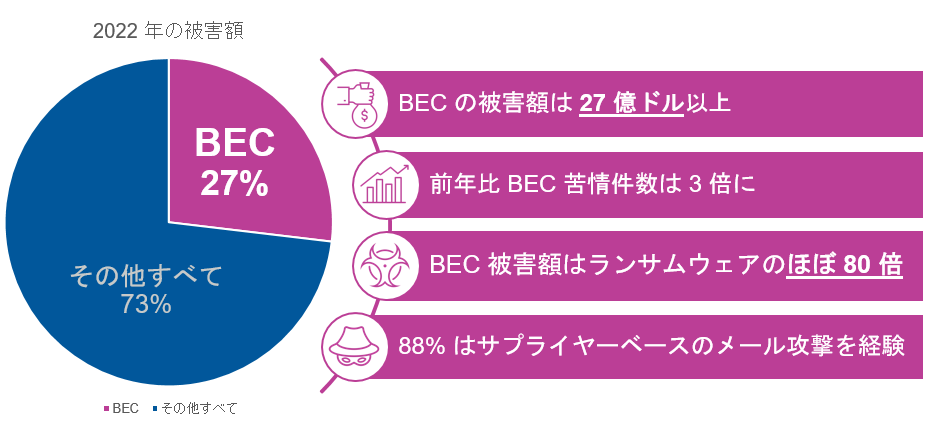

サプライチェーン リスクは、攻撃者が企業が信頼している取引先などのビジネスパートナーを武器として使うことにより、もたらされます。サプライチェーンの末端から、組織に侵入する足掛かりができると、情報暴露の脅迫や、ランサムウェア攻撃に使えるよう、情報の収集を開始します。金銭を盗み出そうと、ビジネスメール詐欺 (BEC) 攻撃を仕掛ける場合もあります。

図 1: わずか 1 年で被害額は 24.8% 上昇して 24 億ドルに。出典: FBI 2021 Internet Crimes Report (インターネット犯罪レポート)

サプライヤーを悪用した攻撃は拡大しており、実際に、4,600 近くの組織を対象に行った、プルーフポイントによる最近の分析によると、2023 年 1 月 31 日までの 7 日間で約 85% がサプライヤーのメールを用いた攻撃を経験しています。興味深いことに、この結果は、地理的な場所、業界、または企業規模にかかわらず一貫していました。

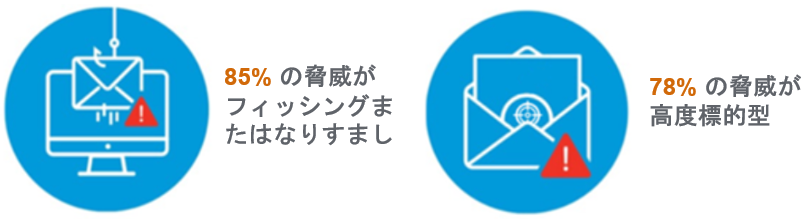

この結果をさらに掘り下げてみましょう。サプライチェーン攻撃において最もよく見られた戦術は、フィッシングまたはなりすまし攻撃でした (85%)。これらの攻撃の 4 分の 3 以上 (78%) は、高度標的型攻撃でした。このことから、攻撃者は誰彼構わず狙っているのではなく、かなり的を絞っていることがわかります (同じ攻撃メールを受信した顧客は 5 社未満でした)。

図 2: フィッシングとなりすましの脅威と高度標的型脅威の割合出典: プルーフポイント

もう 1 つの気がかりなデータをご紹介しましょう。分析した 4,577 の組織のうち 96% が、よく似た類似ドメインが存在するサプライヤーと、少なくとも 1 社以上取引をしていました。

サプライヤー攻撃とは? そして組織をいかに保護するか

攻撃者は、企業とサプライヤーとの間で確立された取引関係を利用します。契約あるいは支払いについてメールでやり取りするといった作業は、サプライヤーにとって日常業務です。メールのやり取りにおいて適切なタイミングを見計らって攻撃者が割り込んだり、第三者になりすましてメールのやりとりを始めたりすることができれば、金銭や物品を盗める確率は高くなります。主に、正規のアカウントに不正アクセスしてやり取りを始めるケースがこれに当てはまります。

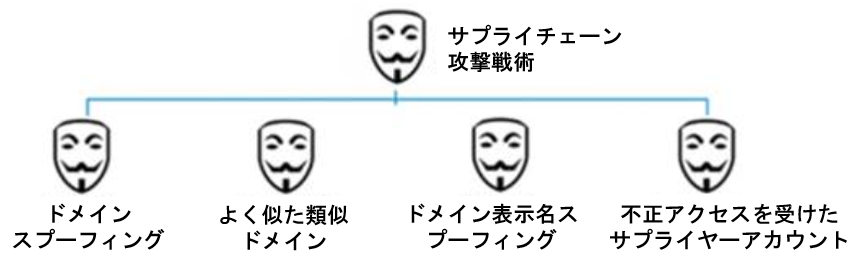

図 3: サプライチェーン攻撃で使用される一般的な戦術

戦術をいくつかご紹介します。

- メール スプーフィング: 攻撃者はメールアドレスを偽造し、信頼できる人または組織からのメッセージであると受信者に思い込ませます。組織のシステムがメール送信元の真正性を確認できなければ、メール スプーフィングは検知できません。

- よく似た類似ドメイン: このようなドメインは正規のドメインと非常によく似ているため、入念にアドレスを確認しないユーザーはだまされてしまいます。例えば、gooddomain.com の顧客を標的にし、goodomain.com または goodddomain.com といった一見して見分けのつかないドメインを作成し、攻撃に使います。

- 表示名スプーフィング: これは、攻撃者が信頼できる人になりすますもう一つの方法です。この場合は、メールの表示名を、信頼できる送信元からのメールであるかのように見える名前に変えます。なりすまし表示名を使用するアカウントの作成は比較的簡単です。モバイルユーザーにとっては特にこの手法を見破るのは困難です。ほとんどのモバイルデバイスは完全な「From」アドレスではなく、表示名のみを表示するためです。

- 不正アクセスを受けたサプライヤーのアカウント: 攻撃者はパートナーやサプライヤーの不正アクセスを受けたアカウントを使用し、BEC、フィッシング、マルウェア攻撃を仕掛けます。通常セキュリティチームはどのサプライヤーアカウントが不正アクセスを受けているか確認できず、しばしばパートナーからの通知に頼っています。この場合、多くの手作業が求められ、時間のかかる調査にいたる可能性があります。

ランサムウェア、支払いの要求、振込先変更

攻撃者はしばしば、ランサムウェアにより、または警戒心のないターゲットに直接送金するよう説得することにより支払いを受け取ろうとします。攻撃者は、偽の請求書を送付したり、攻撃者が管理する銀行口座への支払いの振込先変更を要求したりします。

サプライヤーの請求書にかかる多額の金額を考えると、このような詐欺はしばしば被害組織にとって多額のコストとなります。支払いまたは振込先変更の要求は十分に精査し、電話で確認する必要があります。

プロアクティブな監視が必要

最高のユーザートレーニングを提供していても、起こりうるすべてのサプライヤーメール攻撃から防御するようユーザーに求めるのは非現実的です。そこでテクノロジーが役立ちます。

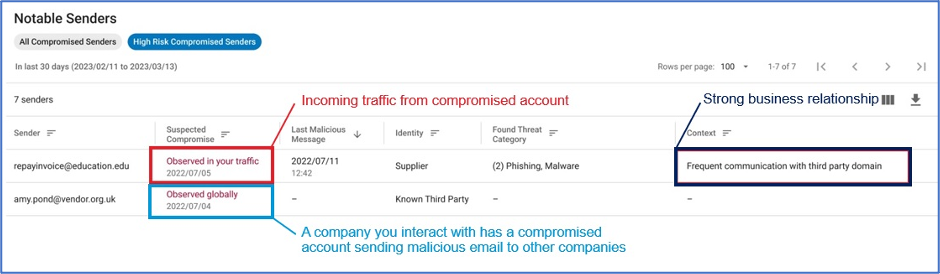

- Proofpoint TAP (Targeted Attack Protection) の新機能 Supplier Threat Protection: プルーフポイントのこのソリューションは、アカウントが不正アクセスを受けた際に検知できるよう、サードパーティの組織やサプライヤーを監視することにより、追加の保護レイヤーを提供します。 高度な振る舞い検知の人工知能 (AI) や機械学習を使用し、サプライチェーン攻撃が自社に向けられていなくても不正アクセスを受けたアカウントを早期に検知して対処することができます。

図 4: Supplier Threat Protection ダッシュボードから確認できる、不正アクセスを受けたアカウント情報

- Proofpoint Domain Discover: この検知システムは頻繁に、新しく登録されたドメインを分析し、よく似た類似ドメインを特定し、攻撃者が従業員、顧客、パートナーをだますために使用するドメインに対応できるようサポートします。Proofpoint Domain Discover から収集されたデータは、仮想テイクダウン依頼をサポートし、悪意のあるドメインをブロックリストに追加させることができます。

- Proofpoint Nexus Supplier Risk Explorer: Proofpoint Nexus Supplier Risk Explorer は、サプライヤーと、サプライヤーがユーザーへのメール送信に使用しているドメインを自動的に識別します。これは、以下を含む要素を確認することにより、これらのサプライヤードメインのリスクレベルを評価します。

- 組織に送信された脅威

- 他のプルーフポイント顧客に送信された脅威

- サプライヤードメインの類似ドメイン

- 最近登録されたドメインかどうか

- ドメインが DMARC の拒否(Reject)ポリシーを導入しているかどうか

図 5: ドメインの詳細とリスクレベルが確認できる Proofpoint Supplier Risk Explorer ダッシュボード

積極的にユーザーに悪意のあるメールを送信しているサプライヤードメインは、リスト上部に表示されます。これにより、セキュリティチームは最もリスクの高いサプライヤーに優先的に対処することができます。

サプライチェーン攻撃に対する防御を強化する

サプライチェーン攻撃の頻度は増加傾向にあり、その手口もますます巧妙になっています。こうした攻撃から防御するには、テクノロジーやトレーニングに投資する必要があります。

ユーザーの受信トレイに届く前に、ほとんどの攻撃を検知・阻止できる経験と専門知識をもつ業界リーダーとの連携をぜひご検討ください。それから、阻止されなかったメッセージを特定できるよう、従業員にトレーニングを提供しましょう。

プルーフポイントの脅威プロテクション プラットフォームは、Proofpoint Advanced Threat Protection、セキュリティ意識向上トレーニング、Proofpoint Email Fraud Defense 、Supplier Threat Protection で構成されており、サプライチェーン攻撃に対し防御を強化することができます。