フィッシングメールは依然として大量に検知されていますが、攻撃者にとって巧妙な仕組みによってユーザーを上手に騙すことは利益に直結する重要な課題だと言えます。グローバルの脅威動向を観測する中でも、攻撃者がより巧妙で見破られにくいフィッシングメールを常に“開発”している状況を垣間見ることができます。ここでは、最近確認された新たな不正メールの手法を紹介します。

CAPTCHAを偽装した不正コード実行

最初に紹介する不正メールは、CAPTCHAを悪用するメールです。CAPTCHAとは、主にWebサイトへアクセスしたのが人間かどうかを判別する目的で表示される仕組みで、「私はロボットではありません」という項目にチェックを入れるケースや、複数の画像から指示されたものが映っている画像を選ぶケースなどがあります。これは、ボットや自動処理など人間ではないシステムからのアクセスを排除する目的があります。

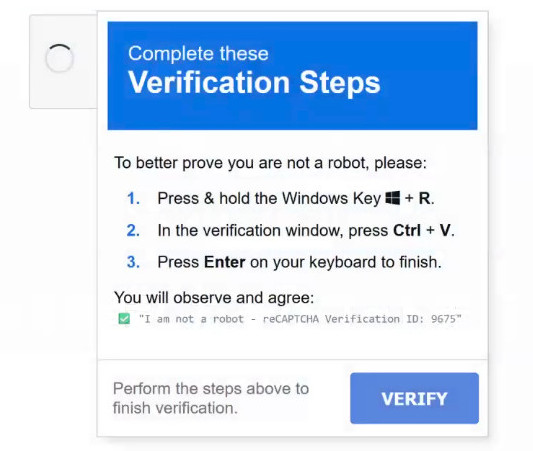

確認されたフィッシングメールは、CAPTCHAの確認を求める内容を表示させるものでした。しかもその内容は、図のように認証のためのステップとして3つの項目が書かれていました。この「1:WindowsキーとRキーを押す」「2:確認ウィンドウでCtrlキーとVキーを押す」「3:Enterを押して終了する」という項目は、ある程度Windowsのパソコンを使い慣れている人なら、何が行われるか容易に推測することができます。

確認された不正サイトのCAPTCHA画面

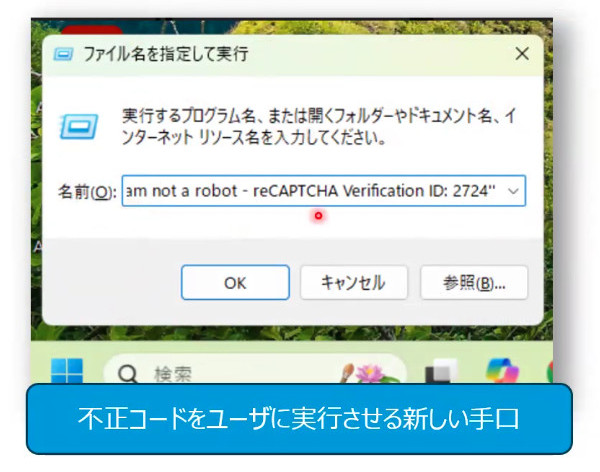

つまり、1と2は短縮キー(キーボードショートカット)になっていて、1で「ファイル名を指定して実行」の画面を表示し、2でそこにペースト(貼り付け)し、3でそれを実行させるわけです。このHTMLメールを開いたときにJavaScriptが自動的に動作して、あらかじめ不正なコードをコピーしています。それがペーストによって貼り付けられ、実行されることになります。

指示通りの操作をすると、マルウェアをダウンロードしてしまう

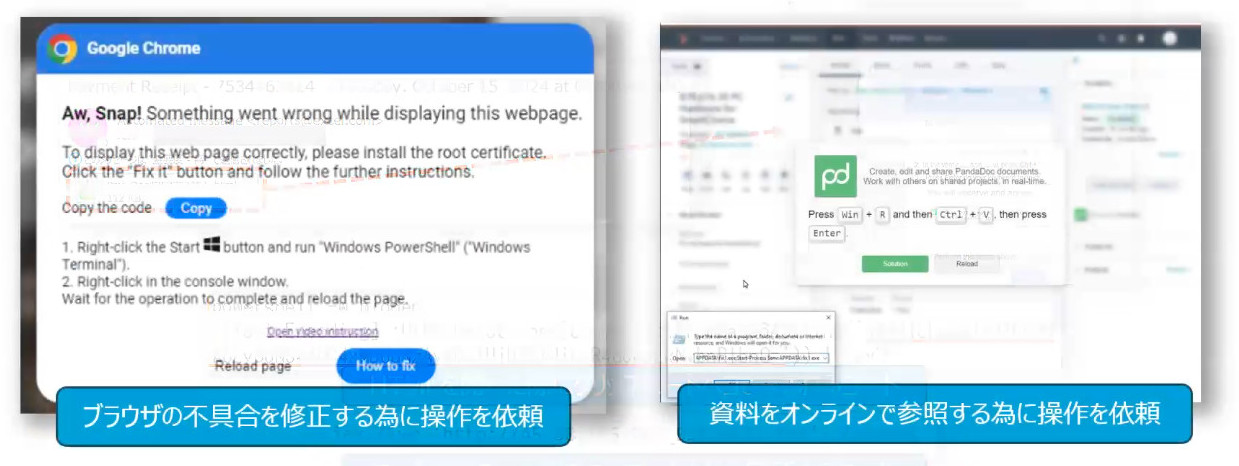

一部の攻撃では、不正コードが実行されると、情報を盗み出すマルウェア「Lumma Stealer」に感染してしまう事例が確認されています。この手口が増加しており、CAPTCHA以外にもGoogleのChromeブラウザに不具合があるとして修正方法を表示するものや、資料をオンラインで参照するために操作方法を表示するものもあり、ロシアのハッカー集団「ATP28」からとみられるウクライナへの攻撃にも同じ手口が確認されています。

同様の手口は複数確認されている

こうしたコピーした不正コードを手順に従うことで手動実行させる手法は「ClickFix」と呼ばれ、偽セキュリティソフトのインストールなどにも使用されていました。この攻撃による攻撃者のメリットには、次の3つがあると考えられます。

- HTMLで攻撃可能なため、難読化によって検知を回避可能

難読化によりパターンマッチングなどのセキュリティ機能をすり抜けてしまう可能性が高い。 - スクリプト実行時にプロセスツリーに基づいたEDRなどでの検知を回避

多くのエンドポイントセキュリティ製品では、Word等のソフトウェア経由で実行されたPowerShellは不正なコードとしてブロックする仕組みがありますが、ユーザーが手作業で実行したコードは不正なコードの実行かどうかの判断が難しい。結果として、EDR等の検知に引っかからない可能性があります。 - ユーザーになじみのない攻撃手口であるため、不正かどうかの判断が困難

既知の攻撃手法はユーザーが不審に感じやすいですが、新しい手口では怪しささえ感じないかも知れません。特に、普段から短縮キーを利用していないと、その意味に気づかずに操作してしまう可能性があります。

このように、今回のCAPTCHAを偽装した不正コード実行の手口は、既存の対策とユーザーの心理をかいくぐる新しい攻撃といえます。なお、この攻撃はプルーフポイントのメール対策製品でしっかりブロックしています。

フィッシングにおけるSVGファイルの悪用

もうひとつの不正メールは、SVGファイルを悪用したフィッシングです。SVGファイルはWebサイトやアプリケーションなどで使用されるベクター画像形式のファイルですが、テキストデータで構成されていることが特徴です。例えば、メールソフトに正式なブランドロゴを表示する「BIMI」でも、ブランドロゴにはSVGファイルが利用されています。

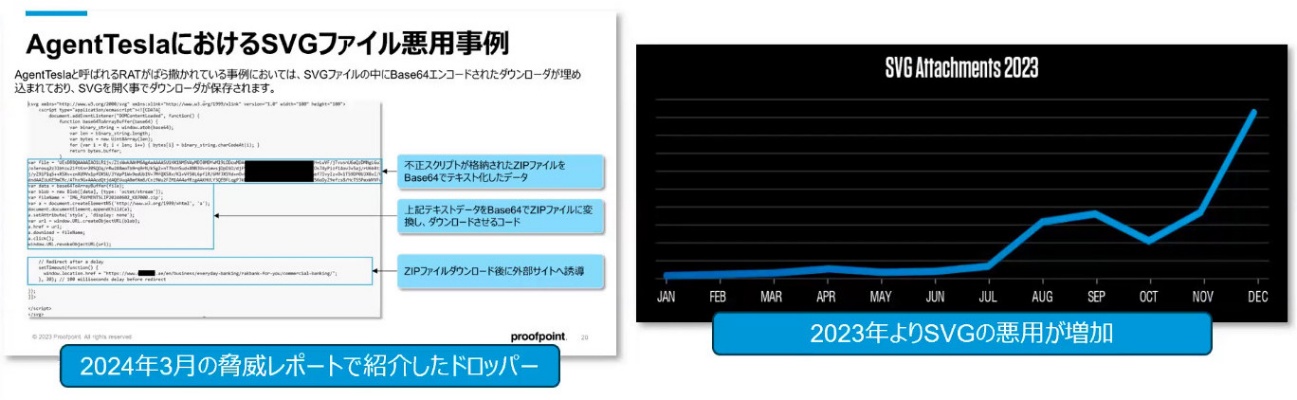

SVGファイルはテキストデータになっており、仕様としてHTMLのコードを埋め込むことも可能です。この仕組みを悪用したフィッシングが確認されました。SVGファイルの悪用は2023年前半から増加しており、悪用されやすいファイル形式の一つとなっています。情報を盗み出すマルウェア「AgentTesla」のドロッパーとしてSVGファイルを悪用するケースはプルーフポイントの脅威レポートでも紹介しています。

SVGファイルの悪用は増加しており、プルーフポイントの脅威レポートでも紹介している

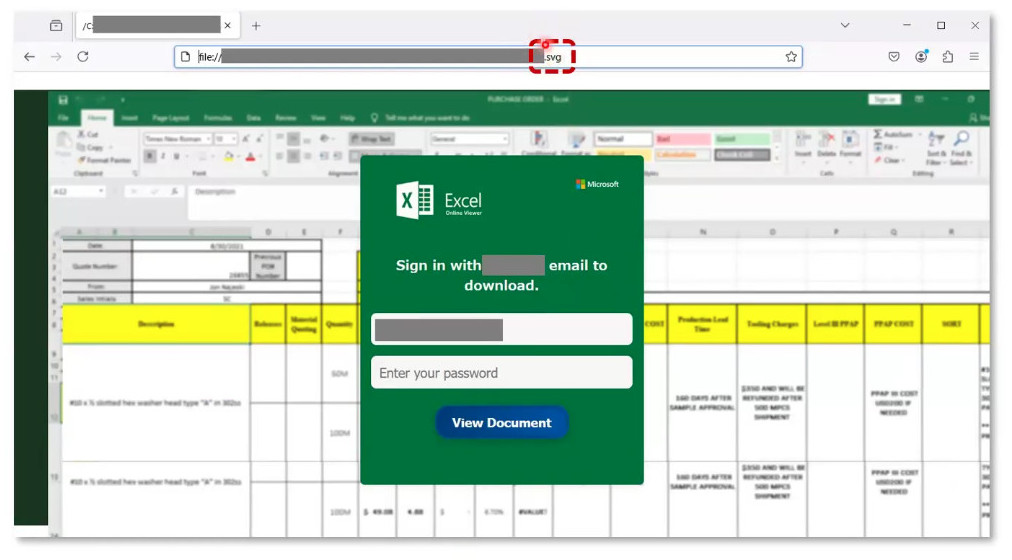

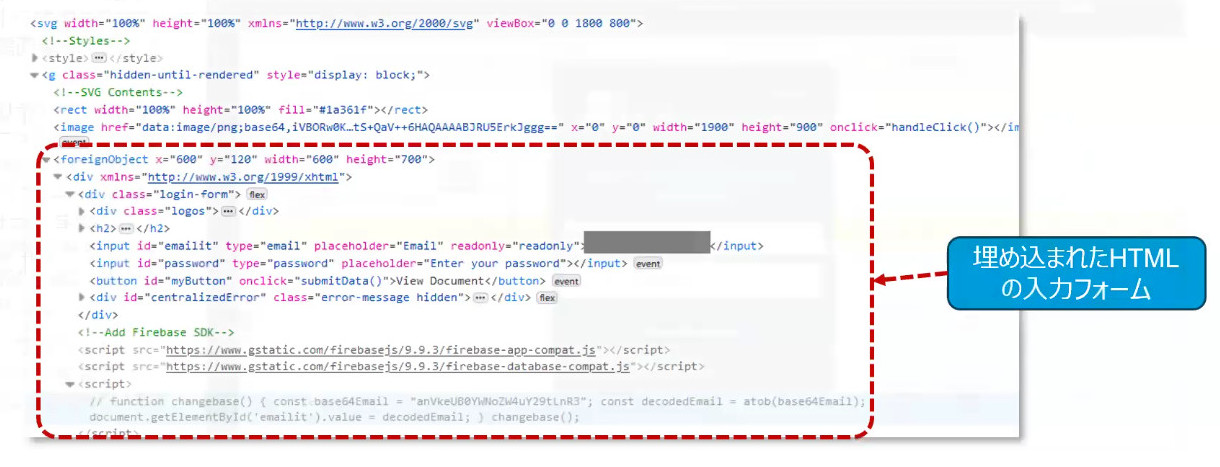

今回確認されたSVGファイルへアクセスすると、Excelのシートとサインインするためのログインフォームが表示されました。このログインフォームはベクターイメージであるSVGにHTMLのコードを埋め込むことによって表示されており、ここに入力して送信した認証情報は攻撃者に送られてしまいます。これはSVGファイルのテキスト部分を見れば分かりますが、認証情報を外部に送信する部分は難読化されており、気づくことも難しいといえます。

確認された、SVGファイルを悪用したフィッシング

企業のSOCやセキュリティの担当者は、Proxyサーバ等から収集したWebアクセスログを分析することによって従業員がフィッシングサイトにアクセスしていないかを監視しています。しかし、画像ファイルへのアクセスまでログを収集するとなると、ログが膨大になってしまうので、画像ファイルへのアクセスログは監視対象外とするケースもあります。この場合、SVGファイルへのアクセスはログに残らない可能性が高く、攻撃者もそれを理解した上でSVGファイルを悪用していると考えられます。

SVGファイルに埋め込まれたHTMLの入力フォーム

SVGファイルが添付されたメールを受信した際には注意が必要です。難読化されたHTMLコードが埋め込まれている場合は、検知をすり抜ける可能性も高くなるため、サンドボックス機能を持つセキュリティ対策製品の活用が重要です。

無料リスクアセスメントのご案内

高度なメール攻撃から組織を守るには、積極的なHuman-Centricのアプローチが必要です。

無料のリスクアセスメントで、貴社を襲う攻撃を可視化し、誰がどのように攻撃されているのかの洞察を深めることができます。ぜひ無料のアセスメントをご活用ください。

- ●関連リンク

- 内田浩一の侍ハッキング #1 フィッシング最新手法 - Basic認証と文字コードを悪用したHTMLの難読化

- 内田浩一の侍ハッキング #2 フィッシング最新手法 - 難読化したHTMLを添付してメールフィルタを回避する

内田 浩一

内田 浩一プリンシパル セキュリティ アドバイザー

ペネトレーションテストやマルウェア解析、スレットインテリジェンスを得意とするテクニカルコンサルタント。マカフィー(株)においては、プリンシパルコンサルタントとしてSOCの立ち上げや、マルウェア解析、インシデントレスポンス等の業務に従事し、制御システム、IoTデバイス等の新規分野に対するハッキングの調査研究も担当。アビラ(合)では、アジアにおける多くのセキュリティベンダーに対してアンチウィルエンジンの提供とセキュリティ製品開発を支援し、エンドポイントからクラウドまで幅広い製品企画と開発支援の実績を有する。 現在、日本プルーフポイント(株)では、シニアセキュリティコンサルタントとしてメールを中心としたセキュリティ対策強化やインテリジェンスの活用を担当する。