メール詐欺による組織への被害が毎年およそ 20 億ドルに及び、サイバーセキュリティにおける経済的損失の最大の原因になっていると、FBI の Internet Crime Report (インターネット犯罪レポート) でここ数年連続で報告されています。FBI はまた、ビジネスメール詐欺 (BEC) の手口が CEO のメールアカウントをハッキングやスプーフィングするものから、ベンダーのメールアカウントのなりすましや侵害に変化しているとも警告しています。

BEC 詐欺は次の理由で検知が困難となっています。

- 攻撃者がソーシャル エンジニアリングを利用しているため、悪意のあるペイロードがない

- BEC 攻撃では標的が絞られている

- 攻撃者のレベルが上がっており、なりすましの手法と侵害したアカウントを組み合わせた攻撃を仕掛けることも多い

BEC の脅威にはさまざまなものがありますが、その中でもサプライヤーになりすました請求詐欺による被害額が、企業間支払いの性質上、大きくなっています。プルーフポイントは、98% の組織がサプライヤードメインから脅威を受信したことがあり、そのおよそ 4 分の 3 がフィッシングやなりすましの脅威であったことを確認しています。徹底した従来型の防御が役に立たない、このような人間の行動により引き起こされる脅威を防ぐことに、世界トップレベルのセキュリティを誇る組織でさえも頭を悩ませています。さらにほとんどの組織が、どのユーザーが標的になっているのか、どのサプライヤーがなりすまされ、あるいは侵害されているのか、そして BEC の兆候が見られたらどのように対応すればよいのか、臨機応変に知るための十分な可視性を確保できていません。

Advanced BEC Defense

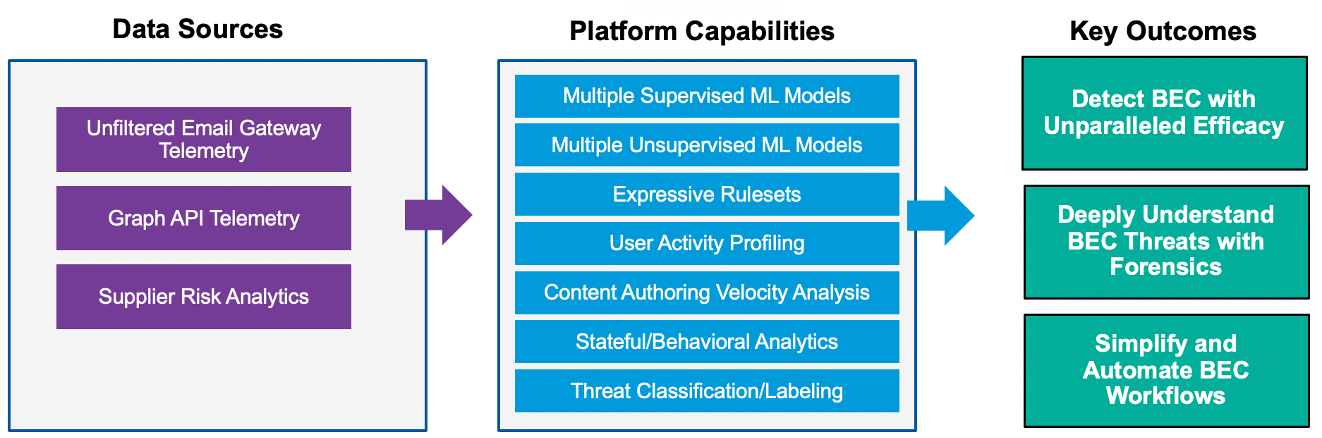

5 年以上前にこの型の攻撃が登場して以来、プルーフポイントは機械学習によるクラシファイアー(分類器)を採用し、何年にもわたりメール詐欺攻撃を防いできました。数多くの詐欺を防いできたプルーフポイントですが、その実績に甘んじることなく、Supernova と名付けたまったく新しい検知プラットフォームを用いた Advanced BEC Defense 機能を立ち上げました。送受信ゲートウェイ テレメトリ、サプライチェーン リスク分析、そして Office 365 や Google Workspace をはじめとするクラウド生産性プラットフォームからの API データを活用するこの機能なら、非常に高度なメール詐欺の攻撃も的確に発見できます。また、Protection、TAP、および P バンドルを現在使用されているお客様であればどなたでも、追加料金なしでこの機能をご利用いただけます。

新しいエンジンの中核には、プルーフポイントが長年にわたりあらゆる種類の脅威検知に採用してきた実績のあるアプローチ「アンサンブル」が採用されています。Supernova は、機械学習、ステートフル分析、行動分析、ルールセット、そして攻撃者の戦術を追跡した研究成果を組み合わせて利用することで、高い効果と低い誤検知率を、当社のどの検知プラットフォームであっても実現します。Supernova の機械学習コンポーネントは、世界中に展開するプルーフポイントが、他のどのセキュリティ プロバイダーよりも多くの Fortune 100、Fortune 1000、Global 2000 企業で最大の攻撃経路を保護する中で得た、膨大なデータセットを使って訓練されています。

機械学習を利用したコンポーネントとそれ以外の検知コンポーネントへの入力はどちらも、メッセージヘッダー データ、送信者の IP アドレス (X-Originating IP やレピュテーション)、送信者/受信者の関係など、複数のメッセージ属性での分析や、メッセージ本文の感情面と言語面での分析などを行うことで、メッセージが BEC 脅威かどうかを判断します。サプライヤーになりすました請求詐欺については、返信機能、悪意のある IP の使用、サプライヤーになりすましたドメインの使用、この種の攻撃によく使用される単語や表現など、サプライヤー詐欺に紐づけられた数々の手法にメッセージを照らして分析することで、効果的に検知してブロックします。

Supernova エンジンは、技術的にはプルーフポイントの第 3 世代の機械学習プラットフォームですが、以前のバージョンもいまだ現役で、効果もあり、お互いの学習に非常に役に立っているため、あくまでアンサンブルの一番新しい仲間という位置づけに過ぎません。とはいえ、各種分析能力により、どれも他のどのような機械学習のみの手法よりも効果的で誤検知の少ないものになっています。API のみのいくつかのツールとの間で最近実施された直接比較では、それらのツールより高い正検知率と、大幅に低い誤検知率を実現しています。

Advanced BEC Defense はサプライヤーなりすまし請求詐欺をどう防ぐか

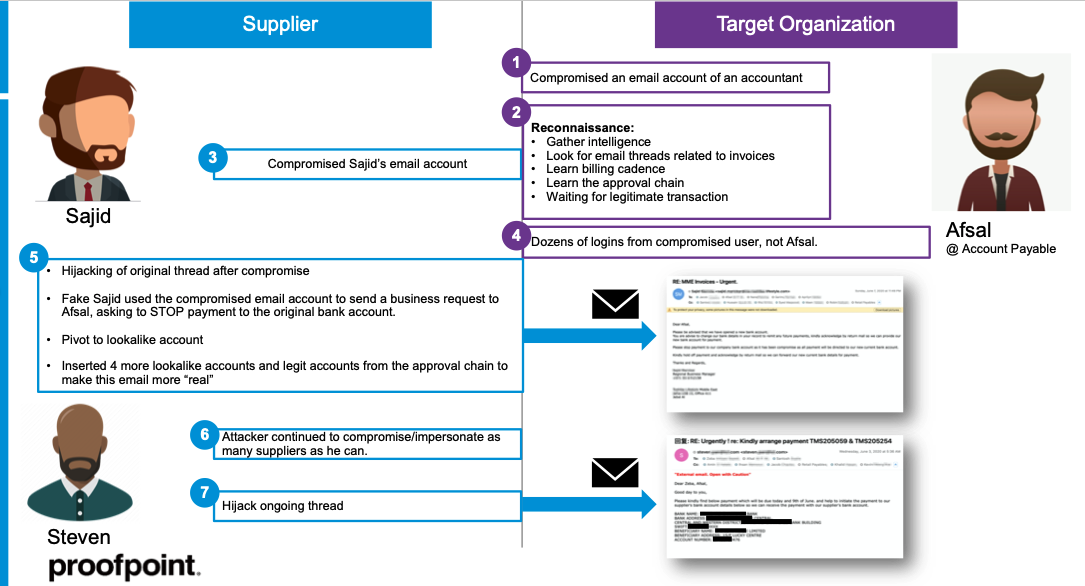

侵害されたアカウントとサプライヤーのなりすましを組み合わせた高度なサプライヤー詐欺攻撃の実例を、以下に示します。

図: サプライヤー詐欺攻撃の概要

この例では、攻撃者は、標的組織のメールアカウント、そしてサプライヤーのメールアカウント、両方を侵害しました。攻撃者はまず、標的組織の買掛金部門で働く会計係のメールアカウントを侵害しました。このアカウントを起点として広範にわたる偵察を行い、支払いの間隔、承認系統、請求に関するメールスレッドなどの情報を収集しました。

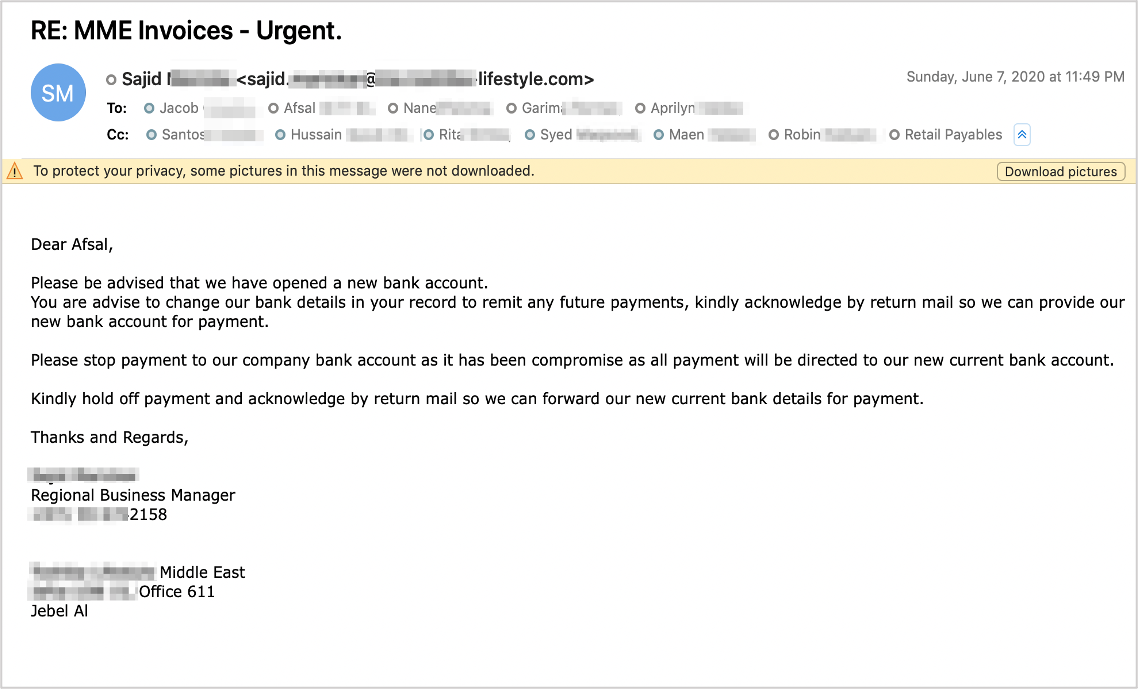

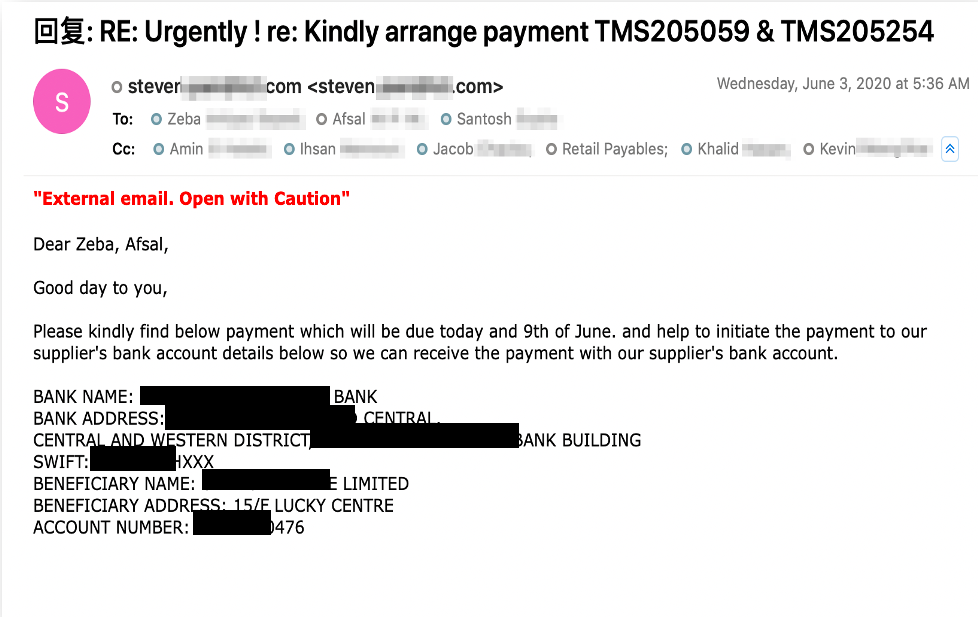

そして攻撃者は標的組織のサプライヤーのアカウントも侵害しました。攻撃者は、サプライヤー側営業担当者 Sajid のアカウントを侵害し、それを使用して既存のメールスレッドを乗っ取り、標的組織の買掛金部門で働く Afsal に、本物の銀行口座への支払いを停止するよう要請しました。次に、一見して見分けのつかないドメインを返信先にして、なりすましを始めました。承認系統から CC フィールドまで、本物のアカウント名に混ぜて本物そっくりの偽アカウントを並べ立てることにより、メールの信憑性を高めています。(図 1 参照)

図 1: 攻撃者は、侵害したサプライヤーアカウント (Sajid) を使用してメールスレッドを乗っ取り、標的組織に、本物の銀行口座への支払いを停止するよう要請しました。

攻撃は続きます。攻撃者は、可能な限り多くのサプライヤーアカウントを侵害し、なりすまそうとします。攻撃者は、標的組織の別のサプライヤーの会計係である Steven のアカウントを侵害し、これを使用して、進行中のスレッドを乗っ取り、Afsal に向かって、攻撃者が管理している銀行口座に入金するよう要請しました。(図 2 参照)

図 2: 攻撃者は次に別のサプライヤーのアカウント (Steven) を侵害し、これを使用してメールスレッドを乗っ取り、買掛金部門で働く Afsal に、攻撃者が管理している銀行口座に入金するよう要請しました。

これはサプライヤー詐欺攻撃がいかに高度であるかを示すものです。Proofpoint Advanced BEC Defense を使うことで、この攻撃を速やかに捉え、数百万ドルの損害を未然に防ぐことができました。

Advanced BEC Defense がヘッダーデータを分析し、攻撃者がナイジェリアの IP 空間から操作していること、そして侵害した GoDaddy メールインフラを利用して Sajid になりすまし、スレッドを乗っ取ったことを突き止めました。強化されたプルーフポイントの BEC 検知エンジンは、返信先の不整合や、本物そっくりの偽アカウントが CC フィールドに複数あることも特定しました。どちらも新たに出現した BEC の手法です。さらに、メッセージ本文の中に、緊急性のあることと金銭取引が必要であることをにおわせる単語と表現があることを検知しました。それぞれをつなぎ合わせることで、この複雑なサプライヤーなりすまし請求詐欺攻撃を検知し、阻止したのです。

Advanced BEC Defense は他とどう違うのか

BEC のようなペイロードのない脅威に対処するには、機械学習アルゴリズムだけでは不十分です。幅広く深い一連のデータと人間の持つ脅威の専門知識が必要になります。これにより、問題のないメッセージを誤ってブロックすることなく、悪意のあるメッセージを正確に検知して防ぐよう機械学習モデルを訓練するのです。不良または不完全で脅威コンテキストのないデータで訓練した機械学習モデルでは、誤検知の割合が高まり、その結果セキュリティチームとメッセージングチームの仕事が増える一方で、ユーザーエクスペリエンスは低下します。

プルーフポイントは、積年の機械学習/AI に関する経験を、大規模な脅威データと脅威分析の専門技術と組み合わせることで、この検知困難な脅威への対処において他社をリードしています。毎日 20 億を超えるメッセージを観察して分析し、数億のドメインと 1,600 万を超えるクラウドアカウントを監視しています。観察したものはすべて相関分析して蓄積し、複数の脅威経路および広範なお客様のフットプリントから収集した豊富な脅威データで機械学習を訓練します。そこに専門的な知見を組み合わせることで、プルーフポイントの BEC 対策を完全に差別化し、誤検知を最小化しながら検知効率を最大化させています。自社の機械学習/AI モデルを勧める業者の多くは、複数の脅威経路にわたる広範なデータ、また正確かつ効果的にメール脅威を防ぐための専門的な脅威インテリジェンスを十分持っていません。最後に、機械学習のみのモデルでは誤検知率が高いため、その検知に頼ってワークフローを自動化するわけにはいきません。そのため、セキュリティチームが手作業で潜在的な BEC リスクを追跡することとなり、コストと複雑さの増大につながります。

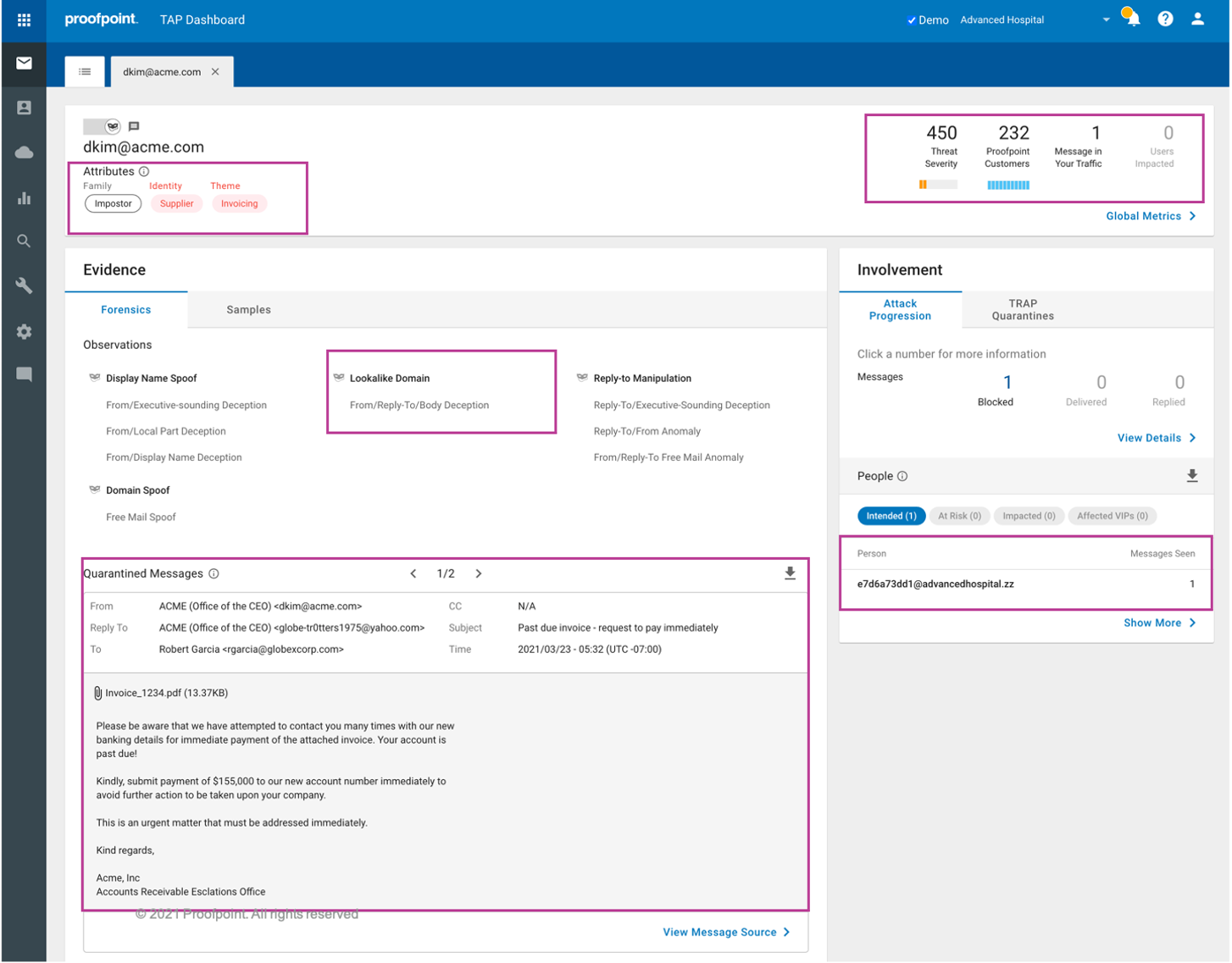

また、静的ルールマッチングや手動チューニングに依存して BEC 詐欺を発見する他の電子メール セキュリティ ツールとは異なり、プルーフポイントの統合プラットフォームは Advanced BEC Defense を用いて、リアルタイムで学習します。この学習機能により、「良い」メールと「悪い」メールを動的に分類したり、攻撃手法の変化に反応して、従来型のメール セキュリティ プロバイダーに見過ごされがちだった BEC の変異型を阻止したりします。さらに、Advanced BEC Defense では、BEC 脅威の細部まできめの細かい可視性が得られ、ギフトカード、振込先変更、請求をはじめとする BEC で利用されるテーマを明らかにできます。メッセージのサンプルだけでなく、メッセージが疑わしい理由に関する見解も示します。この分析結果により、セキュリティチームは BEC リスクの理解、対応、低減を実現することが可能になります。

図 3: プルーフポイントがなりすまし攻撃の被害に遭いやすいユーザーを特定し、BEC 脅威の細部まできめ細かい可視性を提供します。

BEC 脅威を侵入前に検知して阻止する

高度な BEC 防御はプルーフポイント脅威保護プラットフォームに欠くことのできない要素です。ゲートウェイの既存のお客様には、新たに改善された検知機能のメリットを追加費用なしでご利用いただけます。また、問題のないメッセージをブロックすることなく BEC 脅威を正確に検知する、BEC の標的となっているユーザーや BEC 脅威の細部まで可視化する、BEC 脅威の修復を自動化する、エンドユーザーが潜在的な BEC 脅威を確認して報告できるよう教育する、また攻撃やなりすましの被害を受ける可能性のあるサプライヤーに分析結果を伝える統合プラットフォームをお届けできるのはプルーフポイントだけです。

ビジネスメール詐欺(BEC)対策ハンドブック無料提供中

https://www.proofpoint.com/jp/resources/e-books/business-email-compromise-handbook