昨今、世界中の企業が大規模にクラウドコラボレーションツールを導入していますが、攻撃者も同様です。ここ数ヶ月の間に、マイクロソフトやグーグルのインフラを悪用して、Office 365、Azure、OneDrive、SharePoint、G-Suite、Firebaseなどのストレージに脅威をホストし、送信する脅威が爆発的に増加しています。

昨年、Microsoft Office 365からの59,809,708件の悪意のあるメッセージが、プルーフポイントの何千もの顧客を標的にしたのを観測しています。また、9,000万件以上の悪意のあるメッセージはGoogleによって送信またはホストされており、そのうち27%は世界で最も普及しているメールプラットフォームであるGmailを通じて送信されていました。2021年第1四半期には、Microsoft Office 365から700万通の悪意のあるメッセージ、およびGoogleのインフラから4,500万通の悪意のあるメッセージが観測されましたが、これは2020年の四半期ごとのGoogleベースの攻撃をはるかに上回るものです。

これら人々から信頼されているクラウドサービスを用いた悪意のあるメッセージの量は、2020年のどのボットネットよりも多く、outlook.comやsharepoint.comなど信頼されている正規のドメインのレピュテーションは、防御側にとって脅威の検知を難しくしています。

最近では、再びEメールがランサムウェアの主要攻撃経路としての地位を回復し、攻撃者がサプライチェーンやパートナーのエコシステムを活用してアカウントを侵害し、認証情報を窃取し、金銭をまきあげるケースが増加しており、この事実をよく認識しなければなりません。最近発表されたサプライチェーンに関する調査結果によると、アメリカ、イギリス、オーストラリアの約3,000の監視対象組織の98%が、2021年2月の7日間に取引先の正規のドメインから脅威を受けていました。

1つのアカウントに許可されるアクセスレベルを考えると、昨年、攻撃者は95%の組織を対象にクラウドアカウントの侵害を試み、半数以上が少なくとも1回の侵害を経験しています。さらに侵害されたアカウントのうち30%以上は、ファイル操作、メール転送、OAuthの利用など、アクセス後の活動を経験しています。盗まれた認証情報を悪用し、攻撃者は正規のユーザーになりすましてシステムにログインしたり、複数のクラウドサービスやハイブリッド環境を横断的に移動したり、実際の従業員になりすましてメールを送信したりすることで、金銭的損失やデータ損失の可能性を誘発します。

マイクロソフトとグーグルからのフィッシング攻撃例

最近おこなわれたフィッシング攻撃キャンペーンの実例をご紹介します。これらの実例では、ユーザーに行動を起こさせるために、攻撃者がいかにMicrosoftとGoogleの両方を悪用しているかを確認することができます。

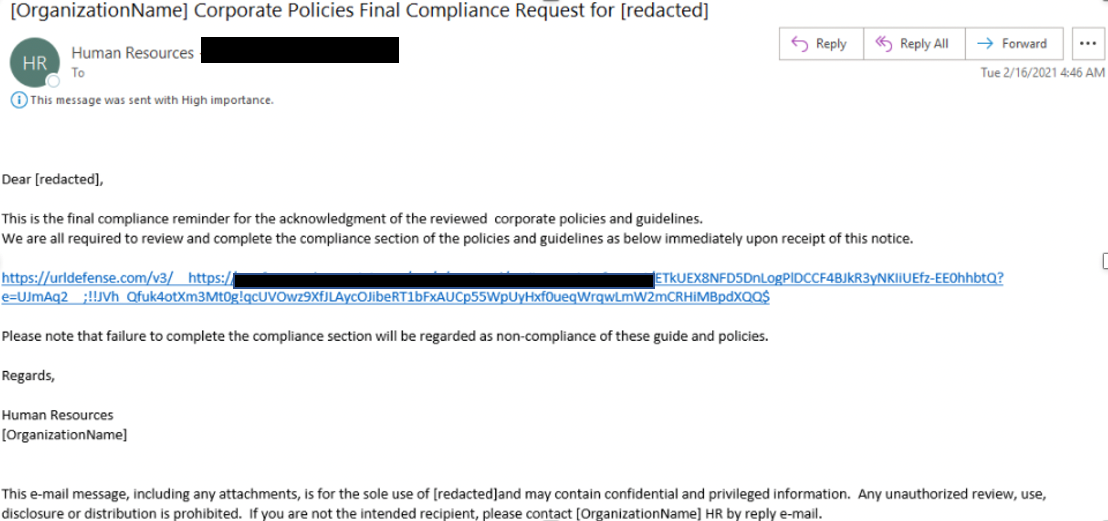

例えば、以下の認証情報を窃取するクレデンシャル フィッシング攻撃では、企業ポリシーとCOVID-19ガイドラインの文書にアクセスできるMicrosoft SharePointのURLを使用しています。この文書には、ユーザーの認証情報を取得するための偽のMicrosoft認証ページへのリンクが含まれていました。尚、この攻撃キャンペーンでは、交通機関、製造業、ビジネスサービス業のユーザーを対象として約5,000通のメッセージが送信されています。

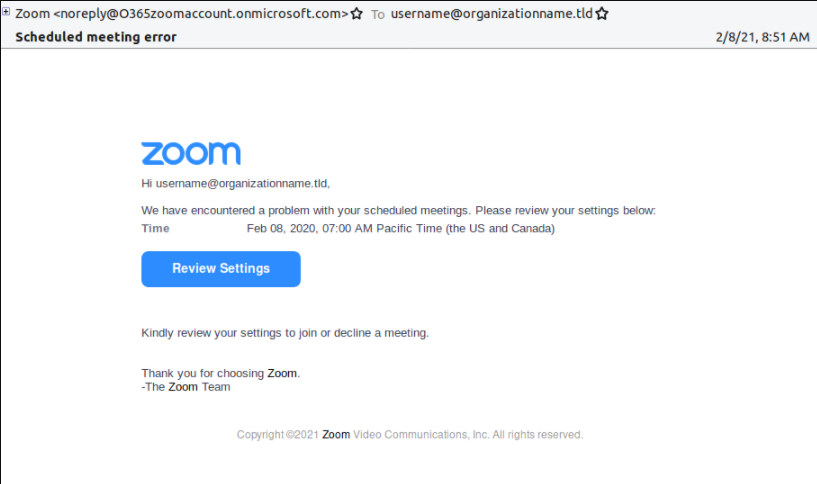

また、ビデオ会議の認証情報を窃取しようとするフィッシング・キャンペーンの例では、「.onmicrosoft.com」ドメイン名が使用されていました。この偽のメッセージには、ユーザーの認証情報を取得するための偽のウェブメール認証ページにつながるURLが含まれています。この攻撃キャンペーンでは、製造業、テクノロジー、金融サービスのユーザーを対象に、約10,000通のメッセージが送信されました。

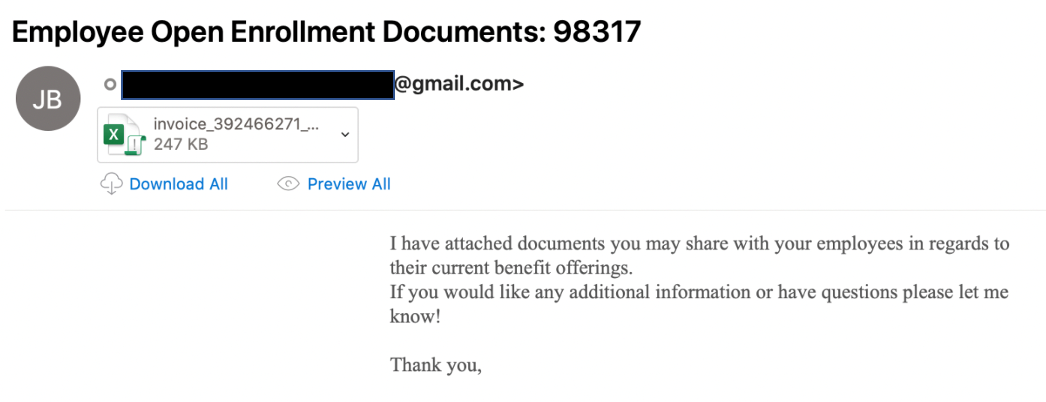

2021年3月にGmailを悪用した攻撃キャンペーンでは、製造業、テクノロジー、メディア/エンターテインメントの組織をターゲットに、偽の従業員福利厚生メッセージとMicrosoft Excelの添付ファイルを使用していました。マクロが有効になっている場合は、トロイの木馬「The Trick」がインストールされ、銀行のウェブサイトにアクセスした際にはそれを傍受してログを取り、その結果、認証情報が盗まれてしまいます。

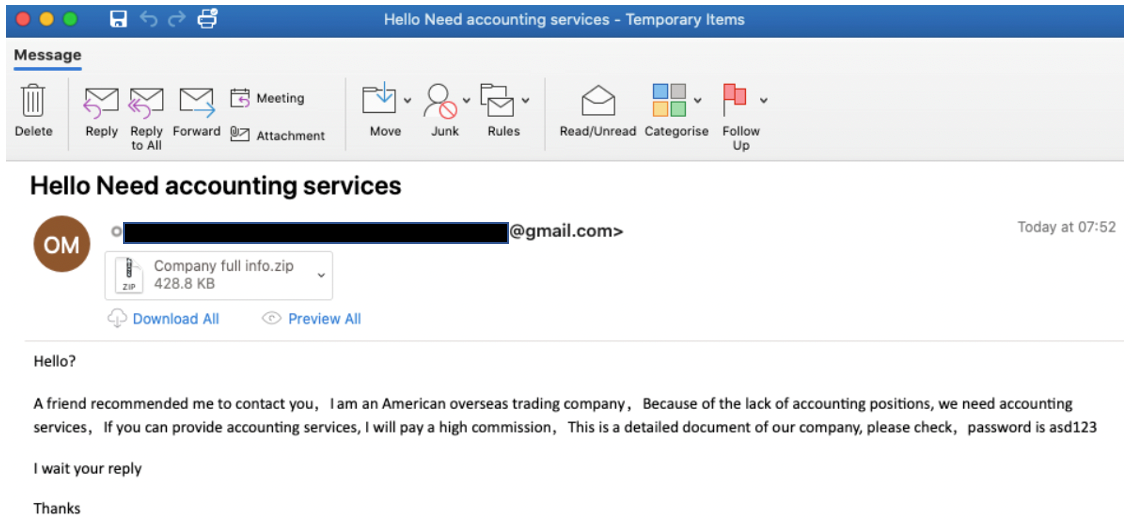

また、2021年2月には、Gmailのメールアドレスから、ごく少量のXoristランサムウェアのキャンペーンを確認しました。このキャンペーンでは、会計処理を行う受信者を騙して、パスワードで保護されたzip形式のMS Word文書にアクセスさせようとします。これらの文書のマクロを有効にすると、ランサムウェアがダウンロードされます。

今回の調査では、攻撃者がマイクロソフトとグーグルの両方のインフラを悪用して攻撃メッセージを送信し、人々を標的にしていることが明らかになりました。ランサムウェア、サプライチェーン、クラウドへのアカウント侵害が増加する昨今、「人」を中心として高度なメール保護を構築することは、セキュリティリーダーにとって最優先事項であり続けなければなりません。

プルーフポイントは、EメールセキュリティにDNAを持つサイバーセキュリティのリーディングベンダーとして、Eメールを介して届く高度な脅威を阻止します。その有効率はほぼ100%であり、そのために高度な脅威検知や専門家による脅威システムなどの開発に年間売上の20%以上を投資しています。プルーフポイントは、Fortune1000社の50%以上に導入されており、日々数十億の電子メールメッセージ、数十億のURLや添付ファイル、数千万のクラウドアカウント、さらには重要なデジタルチャネル全体の数十億のデータポイントを保護しています。

プルーフポイントの最新の脅威インテリジェンスの基盤については、ぜひNexus Threat Graphのページをご覧ください。