プルーフポイントは、新型コロナウイルス(COVID-19)の感染拡大以降、COVID-19をテーマにしたマルウェア、認証情報を窃取しようとするフィッシング攻撃、ビジネスメール詐欺(BEC) を企む大規模なソーシャル エンジニアリング攻撃を観察してきました。その結果、攻撃テーマがこの医療危機のそのときどきの状況に合わせて変化していることが分かりました。最初はウイルスの存在についてのテーマを用いていましたが、その後は医薬品不足などの副次的なテーマに変わっています。

そして予想にたがわず、ここ2か月間は COVID-19ワクチンのニュース (ワクチンの政府承認、ワクチン配布計画、医療関係者への優先接種等) を使った攻撃が増えています。

このブログでは、マルウェア、フィッシング、ビジネスメール詐欺(BEC) のメール攻撃例をご紹介します。これらの攻撃例では、WHO、DHL、ワクチン製造会社などの名前を悪用したメールが、米国、カナダ、オーストリア、ドイツにも送られています。メールのトピックは様々で、感染者との接触、政府のワクチン承認、ワクチンによる経済回復、ワクチン接種申込書、最新情報の提供、ワクチンの配送状況などです。

ビジネスメール詐欺(BEC):

「COVID ワクチンに関連する合併と買収」

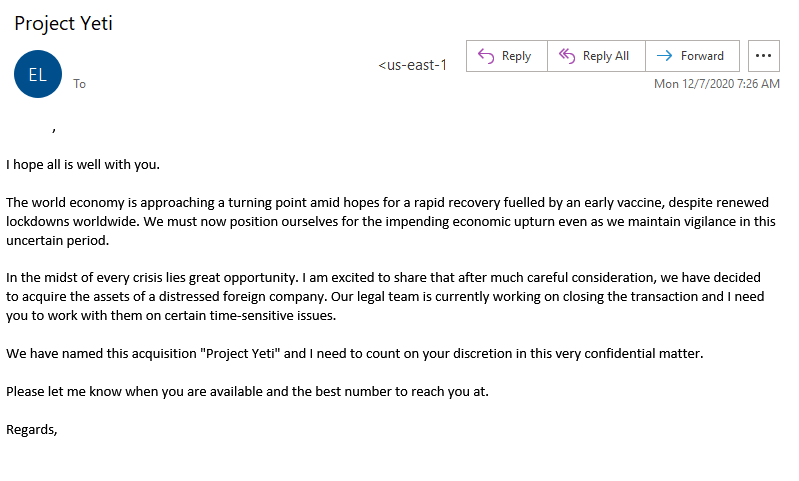

図1:経営幹部を装って、極秘の企業買収への協力を求める悪意のあるメール

プルーフポイントは2020年12月1日から12月15日にかけて、数千通規模の大規模な ビジネスメール詐欺(BEC)の攻撃メールキャンペーンが行われたことを発見しました。この攻撃キャンペーンでは、経営幹部になりすまして、偽の合併や買収の協力を求める内容のメールをバイスプレジデント、ゼネラルマネジャー、マネージング ディレクターなどの様々な役職の人に送っています。宛先は主に米国企業です。

メールには、COVID-19 ワクチンが世界経済の回復を促進すると思われるため、外国企業の買収を極秘に行うので協力してほしい、「危機は最大のチャンス」なので今は買収の絶好の機会である、という内容が書かれていました。

Office 365フィッシング

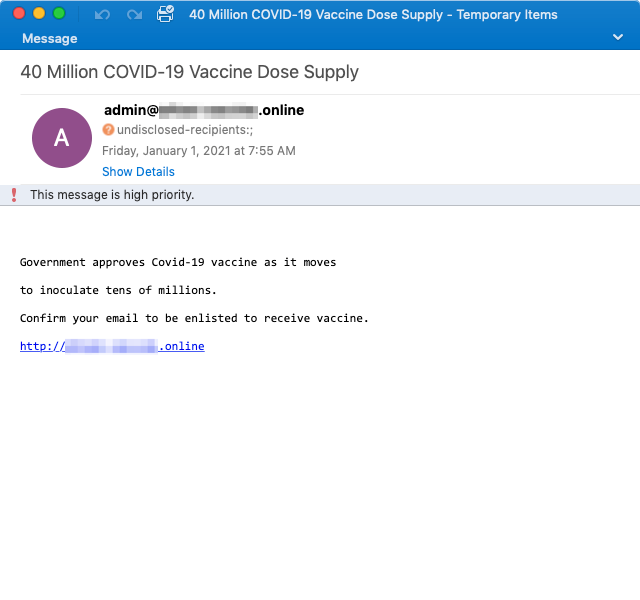

図2:Office 365 フィッシング URL の書かれた悪意のあるメールのスクリーンショット

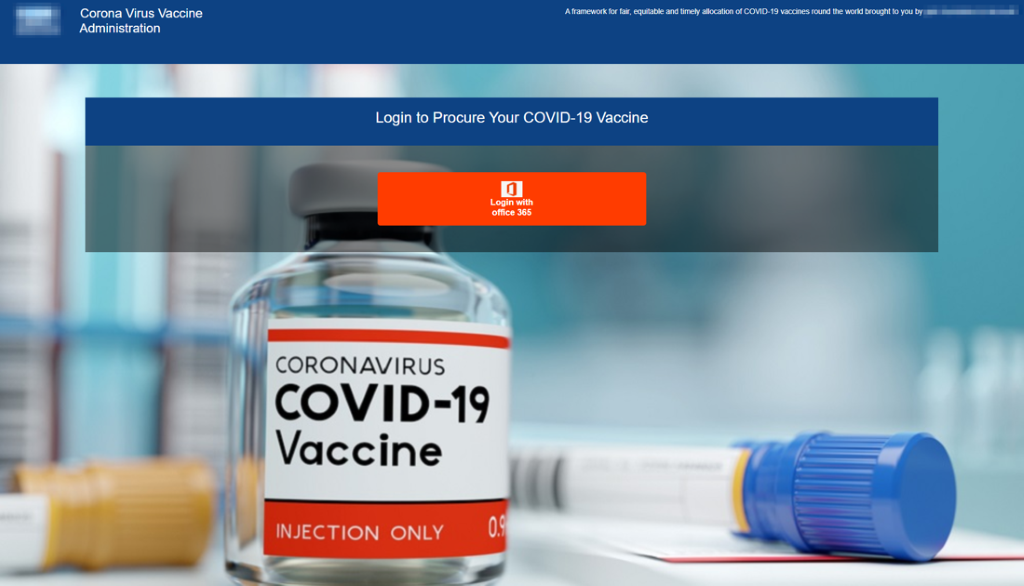

図3:「Office365でログイン」という赤いログインボタンが表示されたフィッシングのランディングページ

この数百通規模の中規模キャンペーンでは、米国とカナダの数十の業界を対象にして2021年1月1日から4日間に渡ってメールが送られました。このメールは、リンクをクリックして「ワクチンを受け取るためにメールアドレスを確認する」よう促します。フィッシング キャンペーンの目的は、Office 365のログイン認証情報 (メールとパスワード) を盗むことです。

このキャンペーンでは、最近ワクチンの政府承認が下りたことを利用して、それを早く接種したいという要望を巧みに煽り、「COVID-19ワクチンの政府承認」について説明して、接種の登録ができる (とみせかけた) リンクを提供します。このキャンペーンの時点では、米国では最前線の対応者と医師がワクチンの対象者でした。

このキャンペーンは、一部のメールで COVID-19ワクチン製造者の名前を悪用してましたが、その他では特定の会社名は利用していませんでした。

件名の例:

- [Vaccine manufacturer] COVID_19 Vaccine ([ワクチン製造者] COVID_19ワクチン)

- 40 Million COVID-19 Vaccine Dose Supply (4千回分の COVID-19 ワクチンの供給)

- COVID-19 Vaccine (COVID-19 ワクチン)

ビジネスメール詐欺:

「COVID-19ワクチン会議に出席する前に完了したいタスク」

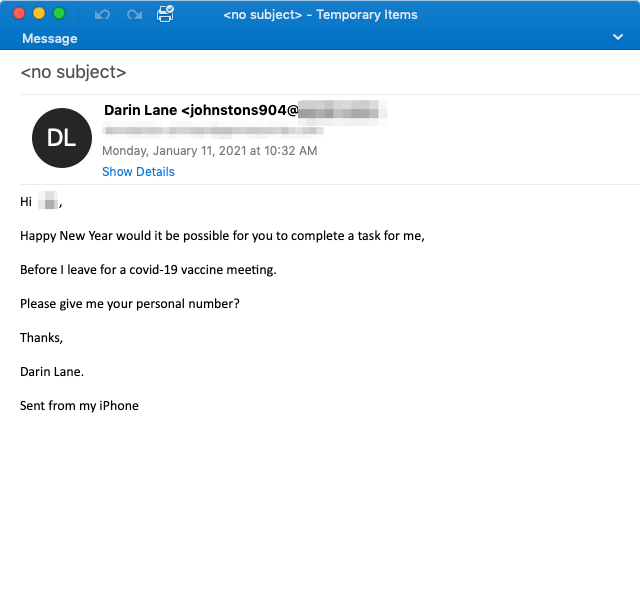

図4:個人情報を求める悪意のあるメールのスクリーンショット

プルーフポイントは1月11日に100通以下の小規模なビジネスメール詐欺(BEC) のメールキャンペーンを発見しました。このメールの対象は、米国の複数の業界です。

これもワクチンをテーマにした BEC 攻撃の例です。このメールはさりげなく COVID-19ワクチン会議に言及しながら、対応の緊急性 (よくある BEC 手法) を用いて受信者の気持ちを煽っています。「プライベート用の電話番号を教えてくれませんか。」急ぎだと言ってメールの受け手に考える時間を与えず、保護されたサイバーエコシステムの外 (個人の電話) に攻撃の舞台を移すよう誘っています。

AgentTesla マルウェア

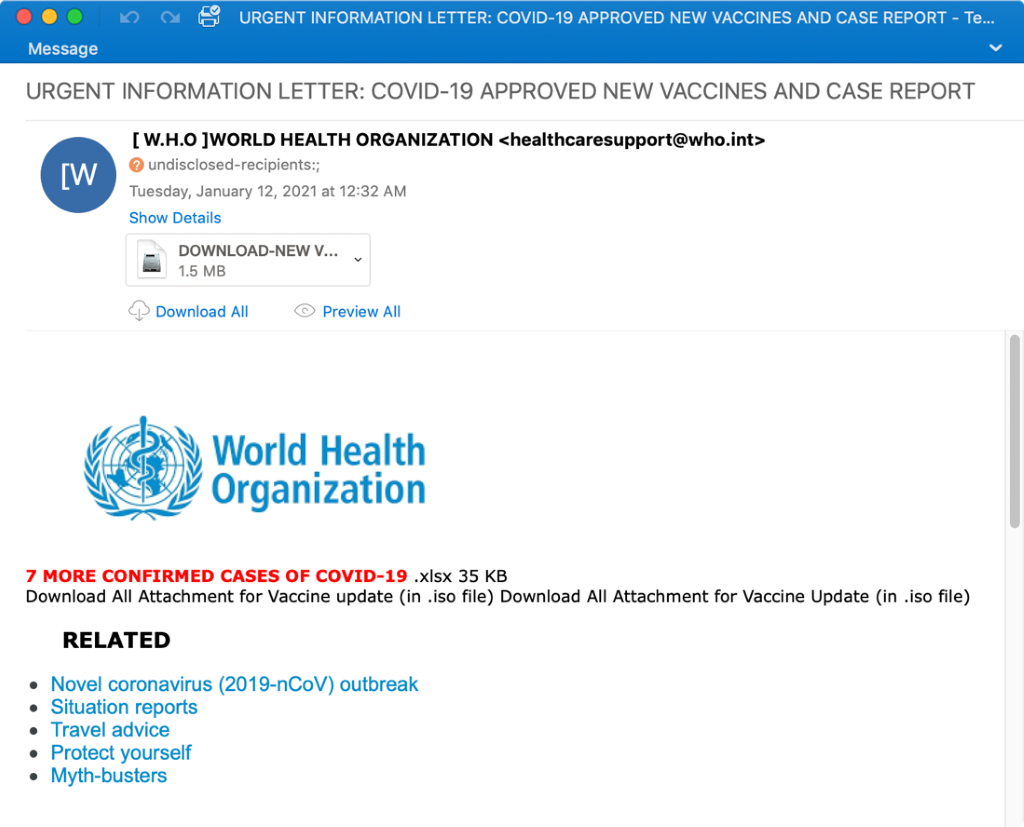

図5:世界保健機関の名前を悪用する Agent Tesla

プルーフポイントは2021年1月12日に、米国の多数の業界を対象とした数百通程度の中規模メールキャンペーンを発見しました。メールには「DOWNLOAD-NEW VACCINES-COVID-19-REPORT-SAFETY1.xlsx.exe」という名前の実行可能ファイルが埋め込まれた「DOWNLOAD-NEW VACCINES-COVID-19-REPORT-SAFETY1.xlsx.iso」 というファイルが添付されていました。この実行可能ファイルを実行すると、AgentTeslaキーロガーがドロップされ実行されます。

このキャンペーンは、「COVID-19 APPROVED NEW VACCINES (新しく承認された COVID-19 ワクチン)」という件名と世界保健機関のロゴと名称を使ったという点が特徴です。この攻撃者については、少なくとも2019年以降 RAT、スティーラ、キーロガー、ダウンローダを拡散していることがプルーフポイントの調査で分かっています。この攻撃者は2020年3月から COVID-19 をテーマにしたメールを送り始め、それ以降 、最新のニュース (ワクチンの提供など) に合わせてメールの内容を変化させています。

DHL をテーマにしたフィッシング

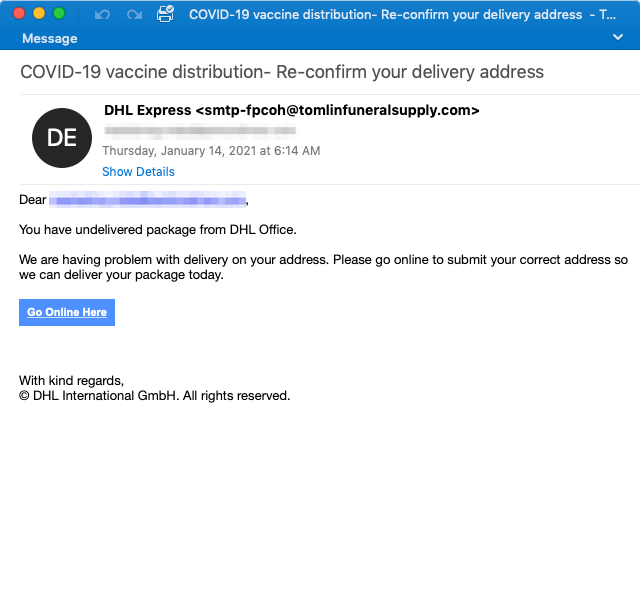

図6:DHL を装ってワクチンの未配達を通知するメールのスクリーンショット

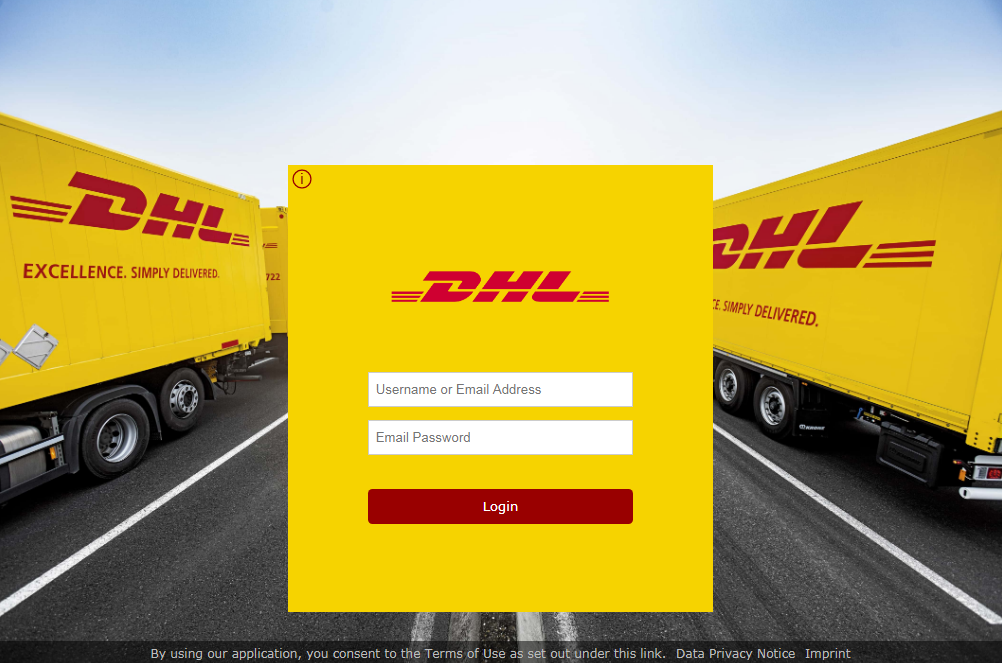

図7:DHL のブランドイメージを使い、ユーザー名またはメールアドレスをパスワードの入力を求めるフィッシングのランディングページ

プルーフポイントは2021年1月14日に、米国、ドイツ、オーストリアの数十の業界を対象とした数百通程度の中規模キャンペーンを発見しました。このメールは、リンクをクリックして「配達先を確認するため、オンラインで正しい住所を入力する」よう促します。フィッシング キャンペーンの目的は、メールのログイン認証情報 (メールアドレスとパスワード) を盗むことです。

メール本文は小包の配送サービスを騙ったフィッシングでよく使われる内容ですが、通常と違ったのは件名です。件名が「COVID-19ワクチン - 配送先住所の再確認」となっており、COVID-19ワクチンの配送だと思わせるようにしています。

侵害痕跡情報 (IOC)

Indicator of Comromiseの詳細

|

IOC |

IOC タイプ |

説明 |

|

|

bf78ad88ad9124adde7b3fdfb867b5e848d042ae56acbb75bcfd71962c6a5fd8 |

SHA256 |

DOWNLOAD-NEW VACCINES-COVID-19-REPORT-SAFETY1.xlsx.iso |

|

|

2a0b7eba6ec8d395dcc4485e2369c2ec289819c378e0f1f81a87a7622e0da17c |

SHA256 |

DOWNLOAD-NEW VACCINES-COVID-19-REPORT-SAFETY1.xlsx.exe |

|

|

hxxp[:]//putrajayagemilang[.]com/covid_19_vaccine_delivery/dh?lo=[base64 of recipient email] |

URL |

|