重要な調査結果

- サイバー攻撃キャンペーンにおける Cobalt Strike の悪意ある使用が増加しています。

- サイバー攻撃者による Cobalt Strike の使用は、2019 年から 2020 年にかけて 161% 増加し、2021 年も引き続き大量の脅威に悪用されています。

- Cobalt Strike は現在、APT やスパイ活動をおこなう攻撃者よりも、サイバー犯罪や一般的なコモディティ マルウェアを扱う攻撃者が多く使用しています。

概要

2021 年、プルーフポイントが収集する脅威データに Cobalt Strike がこれまで以上に頻繁に登場しています。Cobalt Strike は、ペネトレーション テスターがネットワーク内の攻撃者の活動を再現するために使用する正規のセキュリティ ツールです。しかし、悪意のある攻撃者による利用も増えており、プルーフポイントでは、2019 年から 2020 年にかけて、攻撃者によるこのツールの利用が 161% 増加しているのを観測しています。これは、攻撃作戦にハッキング ツールを採用する攻撃者が増えているという他のセキュリティ企業の観測結果と一致しています。

MITRE ATT&CK フレームワークにマッピングすると、プルーフポイントの攻撃チェーンに対する可視性は、Initial Access(初期アクセス)、Execution(実行)、Persistence(足場確立)の各メカニズムに焦点を当てています。それはつまり、どのようにしてホストを侵害しようとしているのか、どのようなペイロードを最初にデプロイしているのかということを意味します。プルーフポイントの攻撃者データベースには、サイバー犯罪者や国家に関連する攻撃グループが含まれています。このデータに基づき、プルーフポイントは、Cobalt Strike が攻撃者の間で、アクセスが達成されたあとに使用する 2 段階目のツールとしてではなく、最初のアクセス ペイロードとしてますます普及しており、2020 年の Cobalt Strike によるキャンペーンの大半がサイバー犯罪者によるものであると確信しています。

背景

2020 年 12 月、世界で普及しているネットワーク監視ソフトウェア SolarWinds にバックドアを仕込むことに成功させた、大規模で効果的なスパイ活動の事実が世界に知れ渡りました。この攻撃において、調査員は攻撃者が使用したツールに Cobalt Strike Beacon が含まれていたことを明らかにしました 。このキャンペーンは、少なくとも 2018 年から Cobalt Strike を攻撃ツールとして使っているグループによるもので、ロシア対外情報庁に勤務する攻撃者によるものとされています。注目を集めたこの攻撃は、高度な攻撃者が比較的少数の被害者を密かに危険にさらすことを可能にする巧妙な攻撃チェーンの一部でした。攻撃者によって使用され、彼らのニーズに合わせてカスタマイズされたこのツールは、ほぼ 10 年前に市場に現れた時より、ますます普及しています。

Cobalt Strike は、既存のレッドチーム ツールである Metasploit Framework に欠けていた機能を補うために、2012 年に発表されました。2015 年には、Cobalt Strike 3.0 がスタンドアロンの攻撃者の行動を再現するエミュレーション プラットフォームとして登場しました。2016 年には、プルーフポイントの研究者が Cobalt Strike を使用している脅威者を観測するようになりました。

これまで Cobalt Strike は、TA3546 (別名:FIN7)など大規模な攻撃をおこなうサイバー犯罪者や、TA423 (別名: Leviathan または APT40)などの高度標的型攻撃(APT)グループなど、リソースに余裕のある攻撃者が主に使用していました。プルーフポイントの研究者は、2016 年から 2018 年までに確認された Cobalt Strike キャンペーンの 3 分の 2 が、十分なリソースをもつサイバー犯罪組織や APT グループによるものだと考えています。この比率はその後劇的に減少し、2019 年から現在までの間、Cobalt Strike キャンペーンのうち、既知の攻撃者に起因するものはわずか 15% でした。

図 1: 観測された Cobalt Strike のペイロードに関連するメール メッセージの数の変化注: 2021 年の数値は 2021 年 5 月までのデータです。

攻撃者は、Cobalt Strike をさまざまな方法で入手することができます。認証が必要なベンダーの Web サイトから直接購入する方法、さまざまなハッキング フォーラムを介してダーク Web 上でバージョンを購入する方法、クラックされた不正なバージョンを使用する方法などがあります。2020 年 3 月には、Cobalt Strike 4.0 のクラック版がリリースされ、攻撃者が利用できるようになりました。

Cobalt Strike の魅力

Cobalt Strike は、さまざまな攻撃者に利用されています。サイバー犯罪者や APT グループが同様のツールを利用してキャンペーンをおこなうことは珍しくありませんが、Cobalt Strike が特異であるのは、攻撃者の洗練度や人的・金銭的リソースの豊富さにかかわらず、内蔵された機能によって迅速に攻撃をデプロイおよび運用することが可能だということです。この攻撃の展開と運用の両方において同じツールを使用することにより、攻撃者が攻撃をおこない、防御壁を破って侵入する作業をシミュレートすることが、より簡単になるかもしれません。

また、Cobalt Strike はセッション ベースであるため、攻撃者がホストにアクセスし、継続的な足場を確立することなくオペレーションを完了することができれば、メモリー内で実行が終了したあと、ホスト上に痕跡が残ることはありません。要するに、「足跡が消える攻撃」ということです。

攻撃者は、Cobalt Strike の柔軟性を利用して、目的達成や検知回避のために機能を追加または削除するカスタムビルドを作成することもできます。たとえば、APT29 は、正規のトラフィックに紛れ込ませたり、分析を回避したりするために、カスタムの Cobalt Strike Beacon ローダーを頻繁に使用しています。

防御側にとっては、カスタマイズされた Cobalt Strike モジュールに対して、独自のシグネチャが必要になることが多く、脅威検知のエンジニアは、Cobalt Strike が出回ると後追いで対処することが必要になるかもしれません。また、Cobalt Strike には、難読化機能が備わっているため、攻撃者にとっても魅力的です。誰もが同じツールを使用している場合、アトリビューション(どの攻撃グループかを特定すること)がより困難になります。レッドチームが積極的に Cobalt Strike を使用している組織では、悪意のあるトラフィックが正当なものと勘違いされる可能性があります。ソフトウェアの使いやすさは、洗練されていない攻撃者の能力を向上させます。洗練された攻撃者にとっては、すでに優れたツールがあるため、新しいものを開発する労力を費やす必要はありません。

プルーフポイントのデータによると、Cobalt Strike は、戦略的な侵害から大規模なキャンペーンまで、あらゆる場面でよく使われるツールです。以下に、プルーフポイントが追跡中の、Cobalt Strike を活用する攻撃グループのごく一部を示します。

攻撃グループ

TA800

TA800 は、プルーフポイントが 2019 年半ばから追跡している大規模なサイバー犯罪グループです。この攻撃者は、The Trick や BazaLoader などのバンキング マルウェアやマルウェア ローダーを配信・インストールしようと仕掛けます。2020 年 4 月、TA800 は、BazaLoader の配布が観測された最初のグループとなりました。これらの初期のキャンペーンでは、攻撃者は、実行ファイルへの悪意のあるリンクが記載された E メールや、実行ファイルへのリンクが記載された Google Docs でホストされたランディングページを配布しました。この実行ファイルは、BazaLoader バックドアをダウンロードし、さらに Cobalt Strike をダウンロードするものです。2021 年 2 月には、Cobalt Strike を第 1 段階のペイロードとして悪意のある URL で配布するようになりました。TA800 の NimzaLoader が Cobalt Strike の二次的なペイロードとしてダウンロードと実行に使用されていることを示唆する証拠がいくつかあります。

TA547

TA547 は、2017 年 10 月からプルーフポイントが追跡しているサイバー犯罪グループです。このグループは、主にバンキング型トロイの木馬(The Trick や ZLoader など)をさまざまな地域に配布したいと考えていると思われます。2020 年半ば以降、この攻撃者は悪意のある Microsoft Office の添付ファイルを使ってマルウェアをよく配布しています。2021 年 2 月、TA547 は、コマンド&コントロール用の第 2 段階のペイロードとして Cobalt Strike の配布を開始しています。

TA415

TA415 は、中華人民共和国(PRC)の国家利益に関連していると考えられている APT グループです。このグループは、中国の国家安全部に関連していることが米国の裁判所に提出された文書に記載されています。TA415 は、Barium および APT41 としても知られています。プルーフポイントは、2020 年半ばの限定的な攻撃キャンペーンにおいて、TA415 が Cobalt Strike を第 1 段階のペイロードとして配信していることを確認しました。2020 年 9 月、米国司法省は、この脅威グループに関連する複数の攻撃者を起訴したことを発表し、起訴状の中で攻撃者が Cobalt Strike を使用したことを詳細に説明しています。Group-IB による最近の報告によると、TA415 は航空業界の企業に対して継続的にキャンペーンをおこなう際に Cobalt Strike を使用していました。具体的には、IT プロバイダーの SITA が関与するサプライチェーン攻撃の一環として Cobalt Strike がデプロイされた可能性があるとしています。この攻撃は、世界中の数百の航空会社にサービスを提供している大手 IT 企業を標的としており、SITA のデータ処理サーバーに接続している航空会社にも影響を与えた可能性があります。

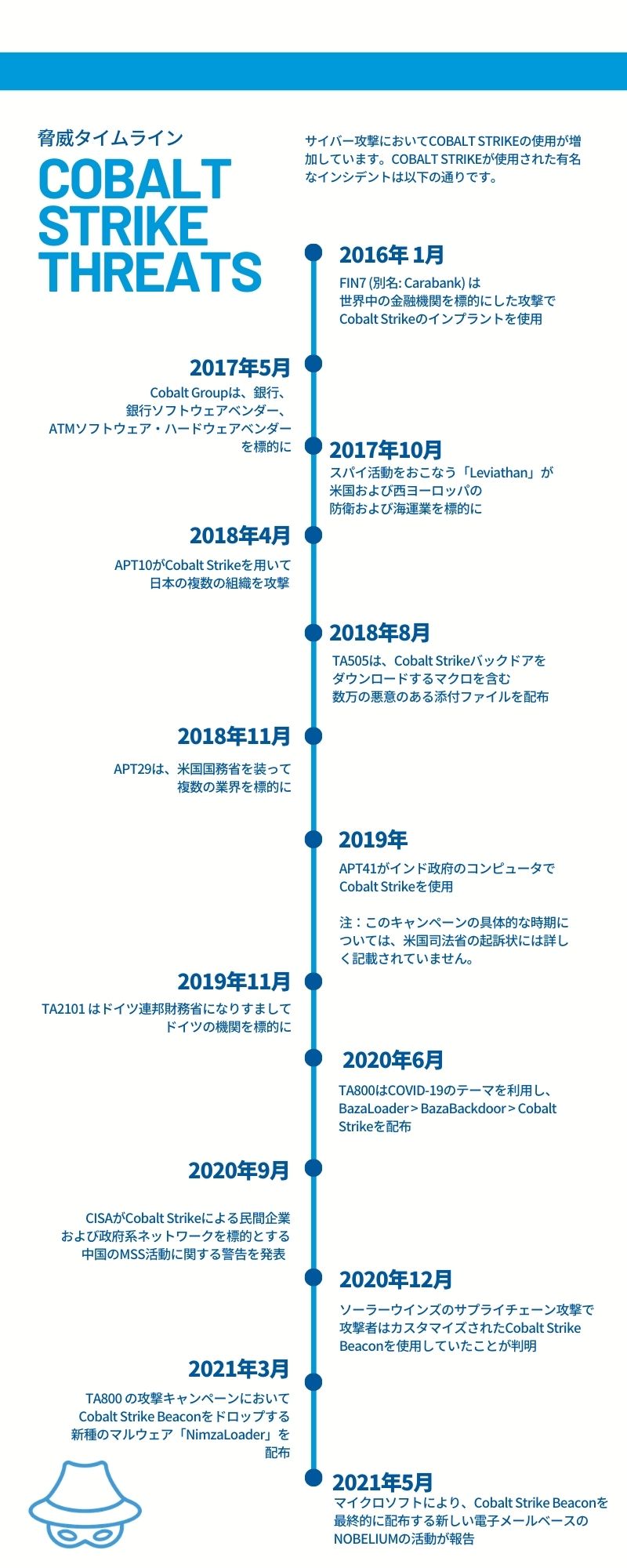

図 2 の年表は、サイバー犯罪や APT における Cobalt Strike の使用例の一部です。これらのイベントは、その重要性に基づいて選択されたものであり、Cobalt Strike の脅威の全体像を示すものではありません。

図 2: Cobalt Strike を用いた攻撃タイムラインリンクはリファレンスセクションにあります。

攻撃チェーン

プルーフポイントでは、Cobalt Strike を使用する数十の攻撃グループを確認しています。しかし、攻撃グループは、正規に Cobalt Strike を使うセキュリティ研究者やペンテスターなどと同様に、多くの攻撃経路や攻撃者のエミュレーション ソフトウェアの使用例を示しています。脅迫においては、異なる誘い文句を用いたり、異なる脅威の種類、ドロッパー、ペイロードを使用します。たとえば、初期の Cobalt Strike キャンペーンでは、マルウェアを配布するために、悪意のある文書を添付したメール脅威を配布していましたが、メール本文に直接悪意のある URL を配布するキャンペーンが添付ファイルよりも頻繁に利用される脅威タイプとなっています。

Cobalt Strike は、最初のペイロードとして直接送信されるケースが劇的に増加していますが、第 2 段階のペイロードとしてのデプロイも依然として人気があります。Cobalt Strike は、The Trick、BazaLoader、Ursnif、IcedID などの一般的なローダーと一緒に、さまざまな攻撃チェーンに組み込まれていることが確認されています。これらのケースでは、通常、先行するマルウェアが Cobalt Strike をロードして実行します。同様に、Cobalt Strike が直接配信されるケースでは、武器化された Office ドキュメントの悪意のあるマクロ、圧縮された実行ファイル、PowerShell、ダイナミック データ エクスチェンジ(DDE)、HTA/HTML ファイル、トラフィック配信システムなど、さまざまな手法が利用されます。

Cobalt Strike が実行され、C&C 通信のためのビーコンが確立されると、攻撃者はネットワーク接続を列挙し、Domain Controller などのネットワーク リソースにラテラル ムーブメント(ネットワーク内展開)しようとする際に、Active Directory の認証情報をダンプし、ネットワーク上のすべてのシステムにランサムウェアをデプロイしようとすることが確認されています。たとえば、Cobalt Strike のドキュメントには次のように書かれています。

net dclist コマンドを使用して、ターゲットが参加しているドメインの Domain Controller を検索します。ターゲットが参加しているドメインのターゲットを検索するには、net view コマンドを使用します。

Cobalt Strike Beacon は、ネットワークの探索や認証情報のダンプに加えて、特権を昇格させたり、追加のツールをロードして実行したり、これらの機能を既存の実行中のホスト プロセスに注入して検知を回避しようとする機能も備えています。

展望

プルーフポイントの研究者は、Cobalt Strike が今後も攻撃者のツールセットでよく使われるツールになると予想しています。内部データによると、観測されたキャンペーンに基づいて、すでに何万もの組織が Cobalt Strike で標的にされています。2021 年にはこの数が増加すると予想しています。

図 3: Cobalt Strike を利用した攻撃に狙われた顧客数

結論

Cobalt Strike は、正規のセキュリティ研究者にとっても、脅威となる攻撃者にとっても、有用なツールです。Cobalt Strike は、その柔軟性と使い勝手の良さから、データを吸い上げたり、ラテラル ムーブメントをしたり、追加のマルウェア ペイロードをロードしたりするための堅牢で効果的なツールとなっています。

プルーフポイントのデータに頻繁に登場するレッドチーム ツールは、Cobalt Strike だけではありません。他にも、Mythic、Meterpreter、Veil Framework などがあります。

一般に公開されているツールの使用は、プルーフポイントが観測している広範な傾向と一致しています。たとえば、PowerShell や WMI などの Windows プロセスの実行、正規のバイナリへの悪意のあるコードの注入、Dropbox、Google Drive、SendGrid、Constant Contact などの許可されたサービスを頻繁に使用してマルウェアをホストし配布するなど、攻撃者はできる限り多くの正規のツールを利用しています。

参照

図 2 のタイムラインには以下の文献が関連しています。

2016 年 1 月 – Odinaff: New Trojan used in high level financial attacks (金融機関を狙った高度な攻撃で利用される新たなトロイの木馬)

2017 年 5 月 – Microsoft Word Intruder Integrates CVE-2017-0199, Utilized by Cobalt Group to Target Financial Institutions (Microsoft Word Intruder、Cobalt Group が金融機関を狙うために利用する CVE-2017-0199 を統合)

2017 年 10 月 – Leviathan: Espionage actor spearphishes maritime and defense targets (スパイが海事・防衛を標的に)

2018 年 4 月 – APT 攻撃者グループ menuPass (APT10)による新たな攻撃を確認

2018 年 12 月 – ロシアの「APT29」の関与が疑われるフィッシング・キャンペーンの検証

2019 年 – Seven International Cyber Defendants, Including “Apt41” Actors, Charged In Connection With Computer Intrusion Campaigns Against More Than 100 Victims Globally (世界中の 100 件を超えるコンピュータへの侵入キャンペーンに関与した疑いで、「Apt41」の攻撃者など国際的なサイバー攻撃グループに属する 7 被告を起訴)

2019 年 11 月 – TA2101 plays government imposter to distribute malware to German, Italian, and US organizations (TA2101 が政府機関になりすまし、ドイツ、イタリア、米国の組織にマルウェアを配布)

2020 年 9 月 – Chinese Ministry of State Security-Affiliated Cyber Threat Actor Activity (中国国家安全部関連のサイバー攻撃者による活動)

2020 年 12 月 – Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor (高度な回避性技術を持つ攻撃者が、SUNBURST バックドアにより SolarWinds のサプライチェーンを悪用して複数のグローバルな侵入キャンペーンを展開)

2021 年 3 月 – NimzaLoader: TA800’s New Initial Access Malware (初期アクセスに利用される TA800 の 新たなマルウェア)

2021 年 5 月 – New sophisticated email-based attack from NOBELIUM (NOBELIUM による新しい高度なメールベースの攻撃)

検知

Proofpoint Emerging Threats Intelligence には、Cobalt Strike に対する強力な検知機能があります。以下は、このレポートに記載されている動作に関連した検知結果の一例です。

2028591 ET TROJAN Cobalt Strike Malleable C2 Request YouTube Profile

2028589 ET TROJAN Cobalt Strike Malleable C2 Response O365 Profile M2

2032749 ET TROJAN Cobalt Strike Malleable C2 Amazon Profile

2032746 ET TROJAN Cobalt Strike Malleable C2 QiHoo Profile

2027082 ET TROJAN Observed Malicious SSL Cert CobaltStrike C2

2023629 ET INFO Suspicious Empty SSL Certificate - Observed in Cobalt Strike

2032362 ET TROJAN Cobalt Strike Beacon Activity

2032951 ET TROJAN Observed Cobalt Strike User-Agent

●あわせて読みたい