主なポイント

- プルーフポイントは、典型的なEmotetの脅威活動とは大きく異なる、少量のEmotetの活動を確認しました。

- この活動は、Emotet の「春休み」中に発生し、通常 Emotet がおこなっている大量のメール攻撃キャンペーンとは異なるものでした。その後、この攻撃グループは通常の活動を再開しています。

- プルーフポイントは、Emotet を配布している攻撃グループは、新しい戦術、技術、手順 (TTP) を、より大規模なキャンペーンで採用する前に小規模でテストしているか、大規模なキャンペーンと並行して展開している可能性が高いと評価しています。

- 攻撃グループが送信したメッセージには、ZIPアーカイブにつながるOneDrive URLが含まれていました。このZipファイルには、XLLファイルが含まれており、Emotetマルウェアをドロップするものです。

- この活動は、攻撃グループTA542にアトリビューション*1しています。

*1: アトリビューション:攻撃グループ(攻撃者)を特定すること。

概要

Emotetは、Windowsプラットフォームをターゲットにしており、感染後に後続のマルウェアを配布するボットネットで、トロイの木馬の一種です。2021年1月に世界の法執行機関によってテイクダウン(サーバーを停止)されるまでは、最も活発なサイバー犯罪の脅威の1つと考えられていました。

2021年1月に攻撃を停止してから10カ月後の2021年11月、プルーフポイントはこの悪名高いボットネットの再出現を観測し、それ以来、Emotetに関連する攻撃グループTA542は、複数の地域で数万件のメッセージで数千の顧客を標的にしてきました。場合によっては、1回のキャンペーンで100万通を超えるメッセージ量に達することもあります。

しかし、プルーフポイントが観測した新しい活動は、彼らの典型的な行動とは異なっており、このグループが新しい攻撃手法を大規模なキャンペーンに採用する前に、小規模な規模でテストしていることを示しています。あるいは、これらの新しいTTPは、TA542が典型的な大規模メールキャンペーンと並行して、より選択的で限定的な攻撃を行っている可能性を示しているのかもしれません。

活動内容

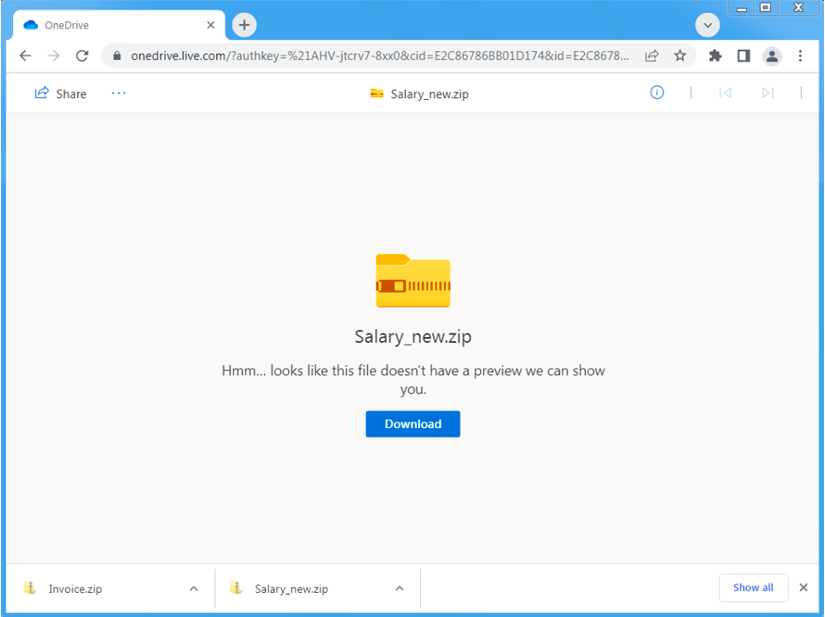

プルーフポイントは、Emotetを配布する少量のEメールを検出しました。送信者の電子メールは、侵害されているものを使用しているように見え、Eメールは、Emotetスパムモジュールによって送信されたものではありませんでした。件名はシンプルで、「Salary」などの1つの単語が含まれていました。メール本文には、OneDriveのURLのみが含まれ、他のコンテンツは含まれていませんでした。OneDriveのURLは、Microsoft Excel Add-in(XLL)ファイルを含むZIPファイルにつながるものでした。

ZIPアーカイブとXLLファイルには、"Salary_new.zip "など、メールの件名と同じおとりの文言が使われていました。この特定のアーカイブには、「Salary_and_bonuses-04.01.2022.xll」などの名前を持つ同じXLLファイルのコピーが4つ含まれていました。このXLLファイルを実行すると、Epoch 4ボットネットを利用してEmotetがドロップされ、実行されます。

図1:ZIPアーカイブをホストするOneDriveのURLの例

今回確認された活動は、これまでに観測されたEmotetの攻撃キャンペーンとは以下の点で異なっています。

- 攻撃活動のボリュームが少ない: 通常、Emotetは大量のメールキャンペーンを世界中の多くの顧客に配信しており、ここ数週間では合計100万メッセージに達する攻撃キャンペーンもありました。

- OneDriveのURLを使用: 通常、Emotetは、Microsoft Officeの添付ファイルまたはOfficeファイルにリンクするURL(危険なサイトでホストされている)を配信しています。

- XLLファイルの使用: 通常、Emotetは、VBAまたはXL4マクロを含むMicrosoft ExcelまたはWordドキュメントを使用します。XLLは、Excel用のダイナミックリンクライブラリ(DLL)ファイルの一種で、アプリケーションの機能を向上させるために設計されたものです。

しかしながら、プルーフポイントのアナリストは、2014年以降、攻撃グループTA542がEmotetマルウェアを密接に管理し、他の攻撃グループにはその攻撃基盤を貸し出していないことから、この活動は高い信頼性を持ってTA542の活動と考えられると判断しています。

マイクロソフトの更新に対する新しい戦術の開発

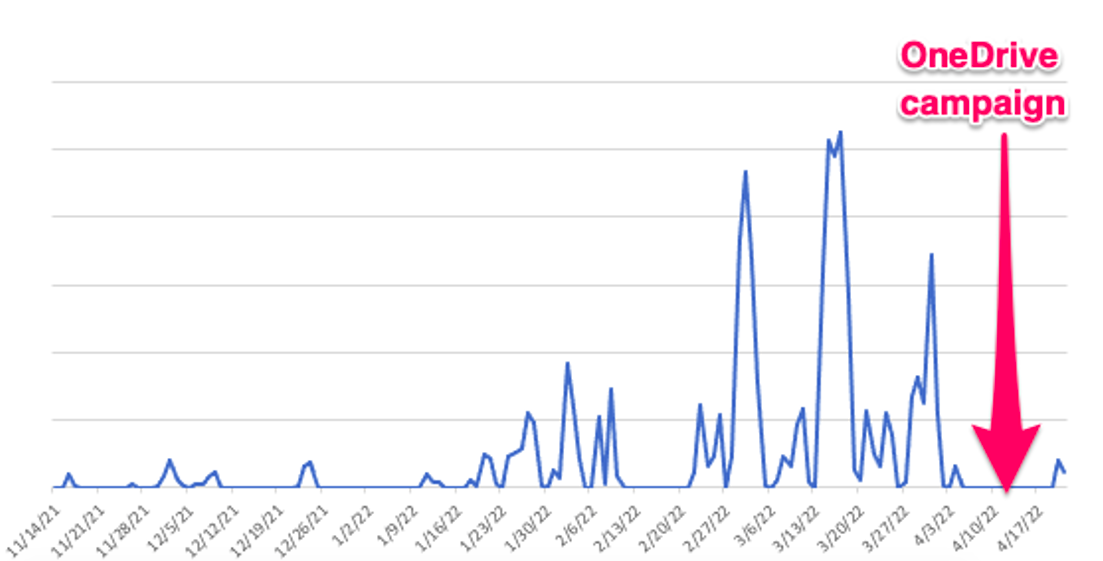

プルーフポイントは、2022年4月4日から2022年4月19日の間、Emotetの広範なキャンペーンが一時停止していた時期(「春休み」)にこの活動を観測しました。その後、Emotetは大規模なキャンペーンを再開しています。プルーフポイントのリサーチャーは、この休止期間中、TA542は新しい攻撃経路、特にOneDriveのURLとXLLファイルの開発とテストを続け、より大規模な使用に備えていたと考えています。あるいは、これらの新しいTTPは、TA542が、典型的な大規模メールキャンペーンと並行して、より選択的で限定的な規模の攻撃を行っている可能性を示しているのかもしれません。

図2:2021年11月以降のEmotetメール量の推移

さらに、マイクロソフトは、攻撃者がマクロを感染経路として使用することをますます困難にしているため、TA542がマクロに対応する文書に依存しない新しい手法に関心を示していることも注目されます。2月、マイクロソフトは、4月からインターネットから取得したVisual Basic for Application (VBA) マクロをデフォルトでブロックし始めると発表しました。これは、マイクロソフトが2021年にXL4マクロを無効化することを発表したのに続くものです。通常、マクロを使用した添付ファイルを使用するTA542を含む脅威主体は、ソーシャルエンジニアリングを利用して、受信者にコンテンツが信頼できるものであり、それを閲覧するためにはマクロを有効にすることが必要であると説得します。

IOC( Indicators of Compromise / 侵害の痕跡)

|

Indicator |

Description |

|

https[:]//1drv[.]ms/u/s!AnTRAbuGZ8jie3V-jtcrv7-8xx0 |

Example URL leading to zipped XLL |

|

2da9fa07fef0855b4144b70639be4355507612181f9889960253f61eddaa47aa |

SHA256 Salary_new.zip |

|

f83e9f85241d02046504d27a22bfc757ea6ff903e56de0a617c8d32d9f1f8411 |

SHA256 Salary_and_bonuses-01.01.2022.xll |

|

8ee2296a2dc8f15b374e72c21475216e8d20d4e852509beb3cff9e454f4c28d1 |

SHA256 Emotet Payload ezesqrmrsbhftab.lft |

※本ブログの情報は、英語による原文「Emotet Tests New Delivery Techniques」の翻訳です。英語原文との間で内容の齟齬がある場合には、英語原文が優先します。