概要

2020年8月以降、プルーフポイントのリサーチャーは、Amazon Japanのクレデンシャル(認証情報)や個人情報の窃取を狙った非常に大量のフィッシング キャンペーンを追跡しており、疑がわしい活動は2020年6月までさかのぼります。メールメッセージは、Amazon Japanを装い、受信者に「アカウント所有権の確認」や「支払い情報の更新」のためにアカウントを見直すよう促しています。受信者がメッセージのリンクをクリックすると、Amazonを装ったクレデンシャル フィッシングのランディングページに誘導され、クレデンシャル(認証情報)、個人識別情報(PII)、クレジットカード番号などが収集されます。メッセージは、日本の組織と日本に拠点がある組織の両方に送られています。このページは、日本の受信者のみがクレデンシャル フィッシングページに誘導されるように、ジオフェンス(地理的境界線)が設定されています。

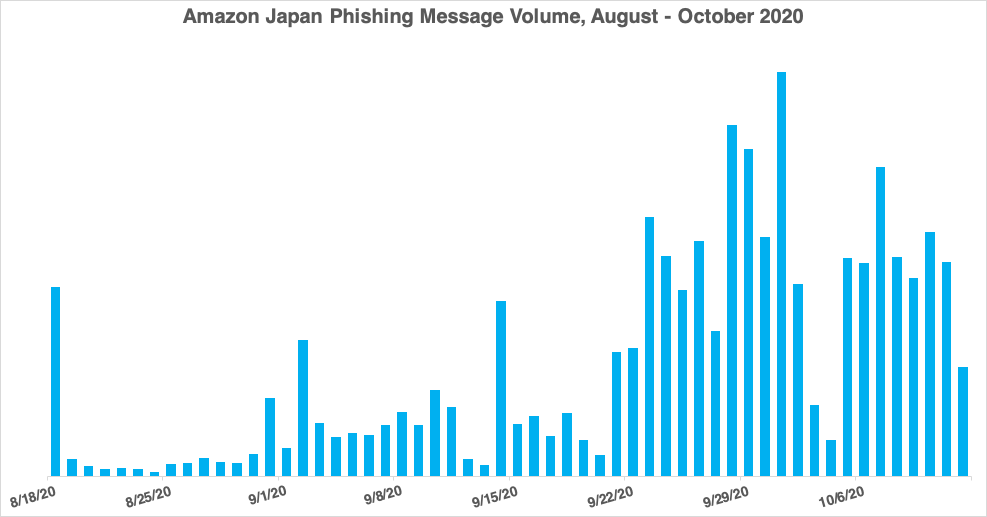

Amazonのような人気ブランドがクレデンシャル フィッシング キャンペーンで悪用されることはよくあります。しかし、今回の攻撃キャンペーンのそのメッセージの量の多さは、他のAmazonブランドをテーマにした攻撃活動とは桁外れに多いものとなっています。このキャンペーンは継続的に行われており、毎日何十万通ものメッセージが送信されています。10月中旬の時点では、1日に100万件以上のメッセージが見られることもあり、Emotet のメッセージ量に匹敵します。

ルアー(おとりテーマ)とランディングページ

メッセージは、受信者の情報を更新する必要があることや、アカウントがロックされていることを示唆するような内容で、精巧に作られた日本語のルアー(おとりテーマ)です。

-

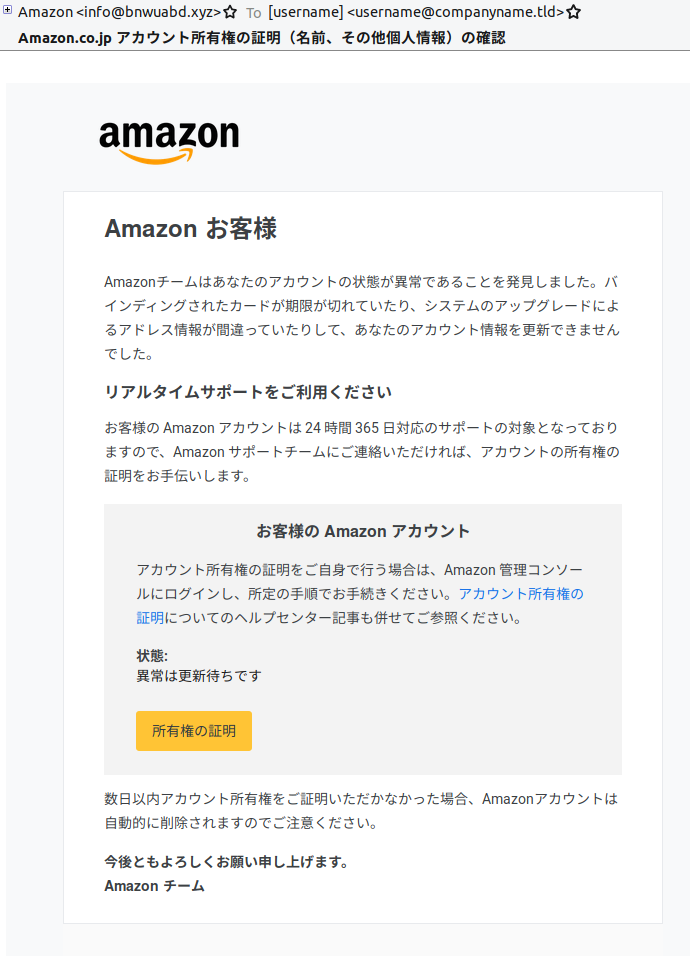

「Amazon.co.jp アカウント所有権の証明(名前、その他個人情報)の確認」 (図1)

-

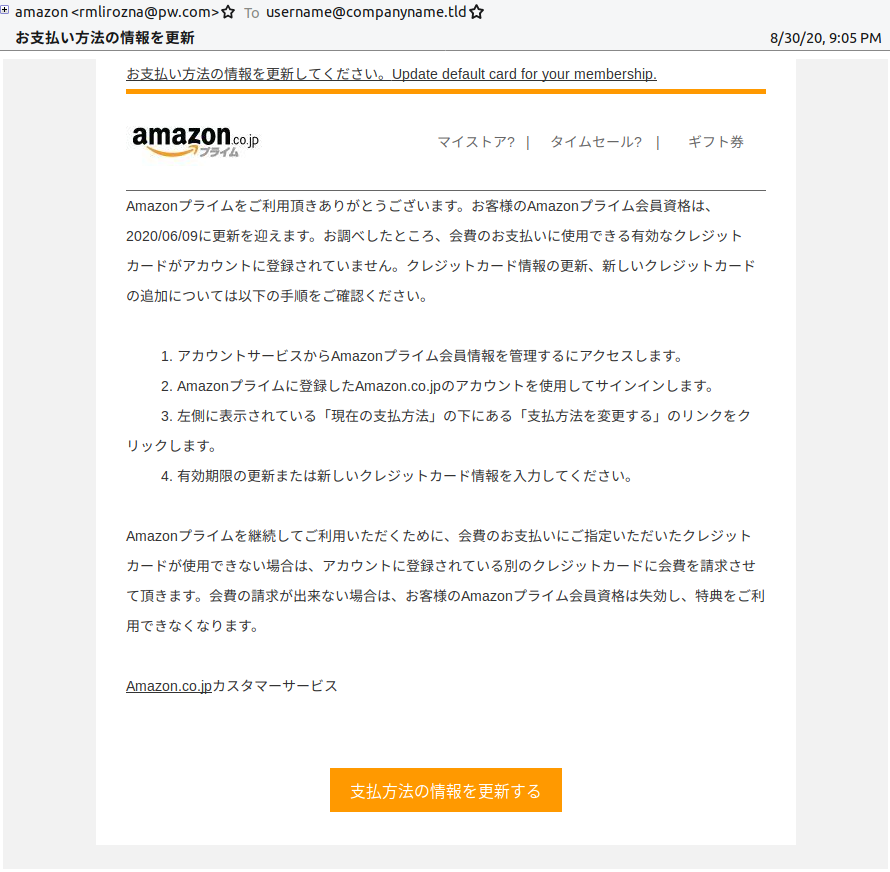

「お支払い方法の情報を更新」(図2)

-

「アカウントがロックされたので、ご注意下さい 」 (図3)

図1: ルアー件名「Amazon.co.jp アカウント所有権の証明(名前、その他個人情報)の確認」

図2: ルアー件名「お支払い方法の情報を更新」

図3: ルアー件名「アカウントがロックされたので、ご注意下さい 」

メッセージに含まれるAmazonのロゴなどの画像は、無料の画像ホスティングサービスから直にリンクされており、複数のキャンペーンで同じ画像のURLが確認されています。

これらのメッセージはAmazonからのものであることを装っていますが、初期のものはあまりうまく偽装されていないメールアドレスから来ていました。アドレス例は次のとおりです:

-

rmlirozna[@]pw[.]com

-

fwgajk[@]zfpx[.]cn

-

info[@]bnwuabd[.]xyz

-

dc[@]usodeavp[.]com

しかし2020年10月初旬には、送付元アドレスをある程度正当なものに見せようとする動きが見られるようになりました。

-

amaozn[@]ama2on[.]buzz

-

accout-update[@]amazon[.]co.jp

-

account-update[@]amazon[.]com

-

admin[@]amazon-mail[.]golf

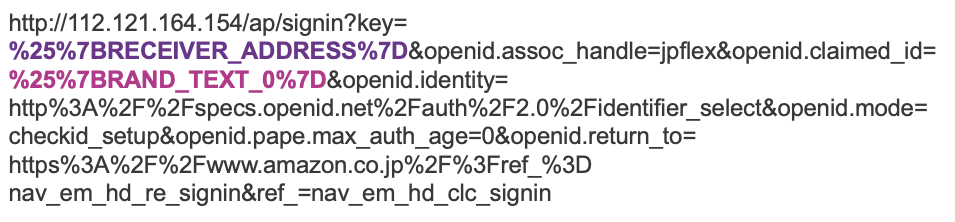

メッセージのURLを調べると、Amazon Japanが使用している認証プロトコルであるOpenIDのパラメータが含まれていることがわかります(図4)。これらのURLはユーザーをOpenIDの実装に誘導するものではないようですが、URLの文字列に含まれるパラメータは行為に正当性を与えるために存在しています。

いくつかのURLにはプレースホルダー値と思われるものが含まれており、メッセージの送信が早まったか、対応する値が利用できなかったことを示唆しています(図4)。

図4: 「BRECEIVER_ADDRESS」「BRAND_TEXT」の変数が含まれたURL

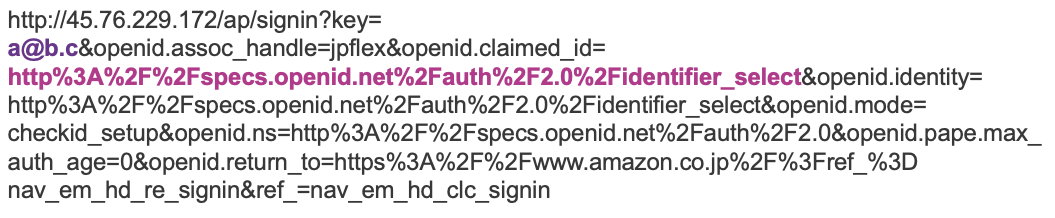

また、いくつかのURLでは、「a@b.c」というプレースホルダーのメールアドレスと思われるものが使用されていることも確認されました(図5)。他のURLでは、受信者のメールアドレスがこのパラメータを入力しています。

図5: 変数のかわりに「a@b.c」とOpenIDの軌跡が含まれたURL

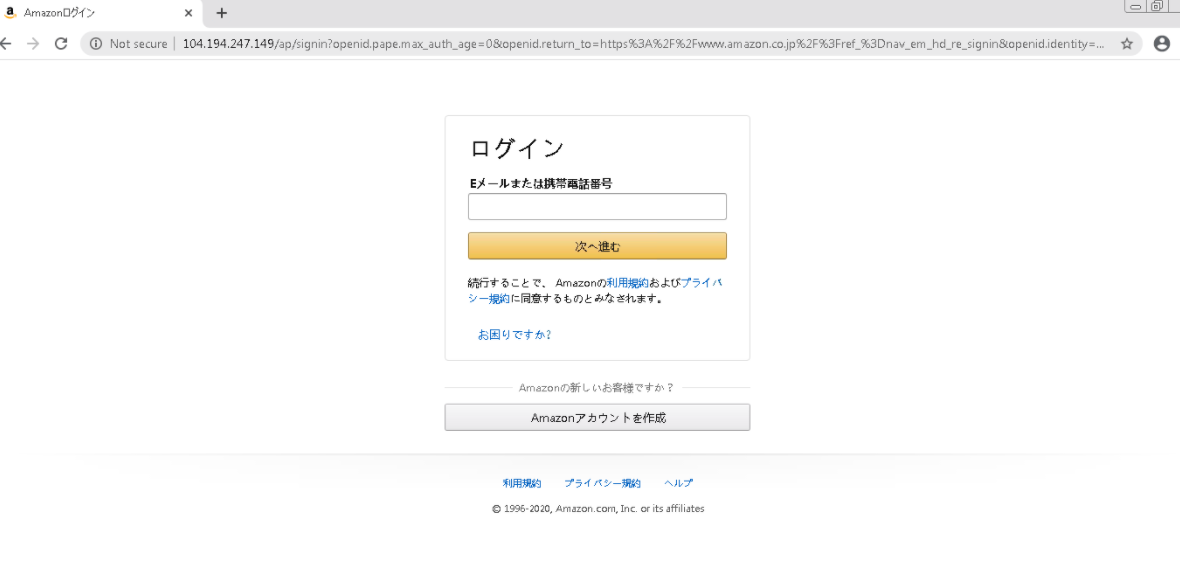

ユーザーがクリックすると、メッセージ内のジオフェンスリンクは、偽装したAmazon Japanのログインページ(図6)へ誘導します。ユーザーが日本国外にいると判断された場合は、実際のAmazon Japanのログインページに誘導します。

図6: 偽装したAmazon Japanのログインページ

Amazonのユーザー名とパスワードで「ログイン」すると、ユーザーは住所、誕生日、電話番号などのさまざまな個人情報を収集するフォームに移動します(図7)。

図7: ユーザーの国名、氏名、誕生日、郵便番号、都道府県、住所、会社名(任意)、電話番号を要求する情報フィッシングランディングページ

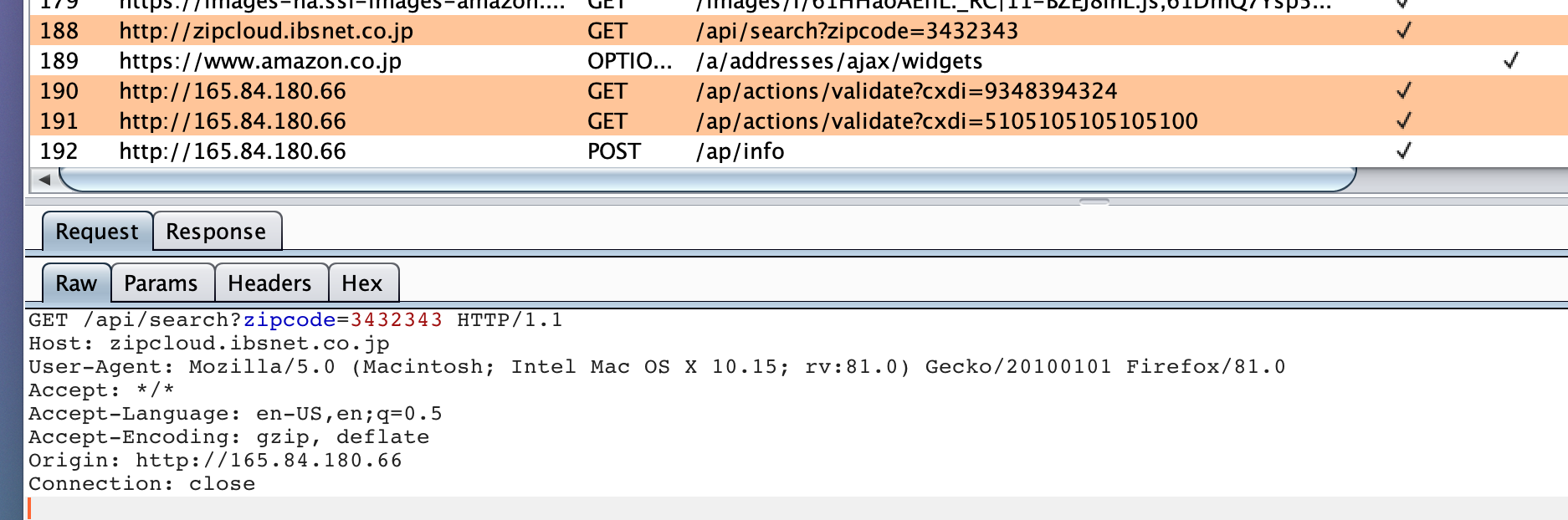

このフォームでは、同じサイトでホストされているスクリプトを用いて、クレジットカード番号が正当なものかを簡単にチェックする機能と、サードパーティのサービスへのAPIコールを介して郵便番号をチェックし、それらの情報も収集しています(図8、図9)。興味深いことに、我々が提供した郵便番号は正規の日本の郵便番号ではないものでしたが、情報を送信してもエラーにはなりませんでした。

図8: 最初に入力したクレジットカード番号(間違った長さのランダムな数字列)が無効であることを示すエラー

図9: 傍受したトラフィックは、郵便番号認証のための "zipcloud.ibsnet[...]co.jp" への呼び出しと、クレジットカード番号認証のための "/ap/actions/validate?cxdi=" への呼び出しを示しています。

有効な情報を送信した後、ユーザーの情報が更新され、アカウントにアクセスできるようになったことを告げられ、実際のAmazon Japanのサイト(amazon.co[...]jp)にリダイレクトされます。

図10: アカウントにアクセスできるようになったことをユーザーに通知する送信後のページ

図10: アカウントにアクセスできるようになったことをユーザーに通知する送信後のページ

Eメール メッセージの量の推移

図11: 2020年8月~10月現在のメッセージ量

プルーフポイントは8月中旬以降、これらのメッセージを追跡していますが、私たちは2020年6月の時点で、同じ攻撃者に関係していると思われる活動を確認しています。メッセージは日本語で書かれており、ランディングページは日本のIPにジオフェンスしていますが、受信者や業種において、日本に拠点があることや日本で事業展開していること以外に明確なパターンは見られません。8月下旬から9月にかけて観測された1日のメッセージ量のゆるやかな直線的な軌跡を考えると、今後数ヶ月にわたってメッセージ量が増加し続ける可能性があります。

| 期間 | 1日あたりの平均メッセージ量 |

| 8月 (8/18-8/30) | 122,000 |

| 9月 | 424,000 |

| 10月現在 | 750,000 |

攻撃インフラ

通常、クレデンシャルフィッシングのランディングページは、IPアドレスの後に「/ap/signin」が続きます:

-

hxxp://103.192.179[.]54/ap/signin

IPアドレスの代わりにドメインが使用されることも少なくありません:

-

00pozrjbpm[.]xyz/ap/signin

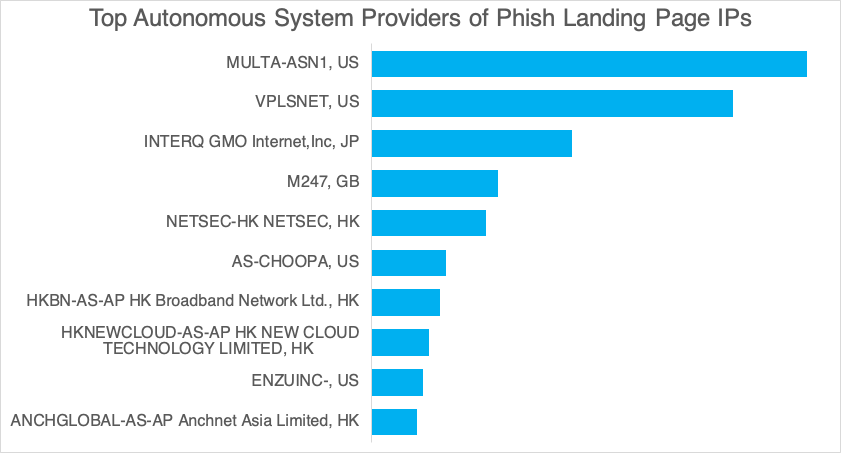

攻撃者はIPアドレスを再利用するのではなく、キャンペーンごとに新しいIPアドレスを採用する傾向があるため、複数のキャンペーンをまたいで何百ものIPアドレスが使用されています。IPアドレスは様々な自律システムに属しており、地域やプロバイダーにおける明確なパターンはありません。

図12: 2020年8月から10月までの間にルアーで使用されたIPアドレスの自律システム(AS)名トップ10

使用されているドメインは「*.xyz」または「*.cn」のTLD(トップレベルドメイン)で、複数のキャンペーンにまたがって観測されているものもあります。.xyzドメインはGoDaddyを通じて登録されており、*.cnドメインは阿里云计算有限公司(万网)(Alibaba Cloud Computing)のスポンサーレジストラが存在します。

8月30日~9月5日の攻撃キャンペーンランディングページのドメイン情報

| ドメイン | 作成日 | 登録者の詳細情報 |

| 00pozrjbpm[.]xyz | 2020-04-24 |

Registrant State/Province: Xiang Gang |

| 1mmmms2jy8[.]xyz | 2020-06-14 |

Registrant State/Province: Xiang Gang |

| 4lz1qen0ls[.]xyz | 2020-06-14 |

Registrant State/Province: Xiang Gang |

| 5b0rnizmhn[.]xyz | 2020-04-24 |

Registrant State/Province: Xiang Gang |

ドメインの登録者データの多くは、私たちがチェックした時点では編集されていましたが、「作成日」といくつかの登録者詳細フィールドに共通点があることに気付きました。

9月6日~12日の攻撃キャンペーンランディングページのドメイン

| ドメイン | 作成日 | 登録者の詳細情報 |

| 00pozrjbpm[.]xyz | 2020-04-24 |

Registrant State/Province: Xiang Gang |

| jiyingkou[.]cn | 2019-09-20 |

Registrant: 王帅国 |

| enjinchang[.]cn | 2019-09-19 |

Registrant: 王帅国 |

| juhaicheng[.]cn | 2019-09-20 |

Registrant: 王帅国 |

| getongliao[.]cn | 2019-09-20 |

Registrant: 王帅国 |

8月30日から9月5日のキャンペーンで再利用された00pozrjbpm[.]xyzを除けば、9月6日から12日のキャンペーンのドメインは共通の特徴を持っています。以前の一連のドメインと同様に、作成日と登録者情報から、これらが何らかの形で関連している可能性が示唆されます。さらに、「rxbnn3[@]163[...]com」は大量のドメイン登録者であり、このアドレスは、この公開時点で251のドメイン登録者の連絡先として表示されています。上記の「rxbnn3[@]163[...]com」に関連するドメインに加えて、このメールにはドメイン生成アルゴリズム(DGA)に似たドメインが多数リンクされています。

-

swwkppe[.]cn

-

lmkafwgi[.]cn

-

pdscmkq[.]cn

-

awsmgrc[.]cn

結論

Amazonブランドは一般的に、クレデンシャル(認証情報)を窃取しようとする攻撃者によってなりすまされていますが、これらのキャンペーンの量と継続性は、Amazonをテーマにした他の攻撃活動とは桁外れに多いものとなっています。メッセージアセット、ランディングページ、および着実に増加するメッセージ量の一貫した再利用は、この活動がボットネットによって行われている可能性があることを示しています。さらに、自動化されていないオペレーションで時々見られるような、週末のメッセージ量のあきらかな停滞はありません。これが実際にボットネットによって実行されている場合、メッセージ量がすぐに減少することはありません。攻撃者は、その運用に段階的な変更を加えることが多く、異なるブランドやわずかに異なる情報の収集といった要素は、この攻撃者にとって今後数カ月間のうちに容易な転換点となる可能性があります。

IOC情報

| IOC | IOC Type | Description |

| hxxp://182.16.26[.]194/ap/signin | URL | Amazon Japan credential phish landing page |

| hxxp://23.133.5[.]144/ap/signin | URL | Amazon Japan credential phish landing page |

| hxxp://43.249.30[.]212/ap/signin | URL | Amazon Japan credential phish landing page |

| 00pozrjbpm[.]xyz/ap/signin | URL | Amazon Japan credential phish landing page |

| jiyingkou[.]cn/ap/signin | URL | Amazon Japan credential phish landing page |

| enjinchang[.]cn/ap/signin | URL | Amazon Japan credential phish landing page |